A hálózati erőforrások összetettségének növekedésével a címtárszolgáltatások egyre fontosabbá váltak az informatikai infrastruktúra kezelésében. Nincs nagyobb nevű címtárszolgáltatás, mint az Active Directory. A Microsoft címtárszolgáltatása a hálózati rendszergazdák körében alapvető eszközzé vált. Ebben az Active Directory bemutatóban megvizsgáljuk, hogy mi az Active Directory, hogyan kell használni, és az olyan Active Directory eszközöket, mint a SolarWinds Access Rights Manager. A megtanulható témakörök:

- Mi az Active Directory?

- Mit csinál az Active Directory?

- How to Set Up Active Directory

- How to Use Active Directory: Tartományvezérlő beállítása, címtárfelhasználók létrehozása

- Active Directory eseményeinek figyelése

- Bizalmi kapcsolatok (és bizalmi típusok)

- Az Active Directory fák és fák áttekintése

- Active Directory jelentéskészítés (SolarWinds Access Rights Managerrel)

- Hogyan találjuk meg a fióklezárások forrását az Active Directoryban

- Mi az Active Directory?

- Mire képes az Active Directory?

- How to Setup Active Directory (with RSAT)

- Az Active Directory használata: A tartományvezérlő beállítása, címtárfelhasználók létrehozása

- Active Directory eseményeinek figyelése

- Az Active Directory erdők és fák áttekintése

- Bizalmi kapcsolatok (és bizalmi típusok)

- Active Directory Reporting with SolarWinds Access Rights Manager (FREE TRIAL)

- Hogyan keressük meg a fióklezárások forrását az Active Directoryban

- Active Directory bemutató: Az alapok

- Active Directory GYIK

- Mi a különbség az Active Directory és a tartományvezérlő között?

- Hogyan lehet engedélyezni az Active Directory biztonsági ellenőrzését?

- Mi a különbség az Active Directory és az LDAP között?

- Mi az Active Directory és az egyszeri bejelentkezés, és mi a különbség köztük?

- Telepíthető az Active Directory az ügyfél operációs rendszerekre?

Mi az Active Directory?

Az Active Directory egy olyan címtárszolgáltatás vagy konténer, amely a helyi hálózati környezet adatobjektumait tárolja. A szolgáltatás hierarchikus struktúrában rögzíti a felhasználók, eszközök, alkalmazások, csoportok és eszközök adatait.

Az adatok struktúrája lehetővé teszi, hogy egy helyről megtaláljuk a hálózathoz kapcsolódó erőforrások adatait. Az Active Directory lényegében úgy működik, mint a hálózat telefonkönyve, így az eszközök könnyen kereshetők és kezelhetők.

Mire képes az Active Directory?

A vállalatok számos okból használják az Active Directoryhoz hasonló címtárszolgáltatásokat. A fő ok a kényelem. Az Active Directory lehetővé teszi a felhasználók számára, hogy egy helyről jelentkezzenek be és kezeljenek különféle erőforrásokat. A bejelentkezési hitelesítő adatok egységesek, így könnyebben kezelhet több eszközt anélkül, hogy minden egyes gép eléréséhez meg kellene adni a fiók adatait.

How to Setup Active Directory (with RSAT)

A kezdéshez először is meg kell győződnie arról, hogy telepítve van a Windows Professional vagy a Windows Enterprise, különben nem tudja telepíteni a Remote Server Administration Tools (Távoli kiszolgálófelügyeleti eszközök) programot. Ezután tegye a következőket:

A Windows 10 1809-es verziója esetén:

- Jobb egérgombbal kattintson a Start gombra, és válassza a Beállítások > Alkalmazások > Opcionális funkciók kezelése > Funkció hozzáadása.

- Ezután válassza az RSAT-ot: Active Directory tartományi szolgáltatások és Lightweight Directory eszközök.

- Végül válassza a Telepítés lehetőséget, majd a telepítés befejezése után lépjen a Start > Windows felügyeleti eszközök menüpontra az Active Directory eléréséhez.

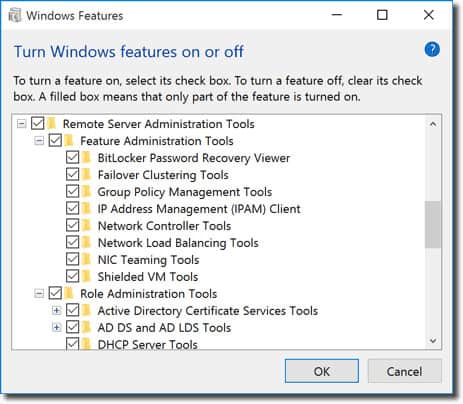

Windows 8 (és a Windows 10 1803-as verziója)

- Töltse le és telepítse az eszközének megfelelő Server Administrator Tools verziót: Windows 8, Windows 10.

- Ezután kattintson a jobb gombbal a Start gombra, majd válassza a Vezérlőpult > Programok > Programok és funkciók > Windows funkciók be- vagy kikapcsolása

- Lépjen lefelé, és kattintson a Távoli szerverfelügyeleti eszközök lehetőségre.

- Kattintson a Szerepkör-felügyeleti eszközökre.

- Kattintson az AD DS és AD LDS eszközökre, és ellenőrizze, hogy az AD DS eszközök be van-e jelölve.

- Nyomja meg az Ok gombot.

- Az Active Directory eléréséhez lépjen a Start menüben a Start > Felügyeleti eszközök pontra.

Az Active Directory használata: A tartományvezérlő beállítása, címtárfelhasználók létrehozása

How to Setup A Domain Controller

Az Active Directory használatakor az egyik első teendő a tartományvezérlő beállítása. A tartományvezérlő egy központi számítógép, amely válaszol a hitelesítési kérelmekre, és hitelesíti a hálózat többi számítógépét. A tartományvezérlő tárolja az összes többi számítógép és nyomtató bejelentkezési hitelesítő adatait.

A többi számítógép a tartományvezérlőhöz csatlakozik, így a felhasználó minden eszközt egy helyről tud hitelesíteni. Ennek előnye, hogy a rendszergazdának nem kell több tucat bejelentkezési hitelesítő adatot kezelnie.

A tartományvezérlő beállítása viszonylag egyszerű. Rendeljen statikus IP-címet a tartományvezérlőhöz, és telepítse az Active Directory tartományi szolgáltatásokat vagy ADDS-t. Most kövesse az alábbi utasításokat:

- Nyissa meg a Kiszolgálókezelőt, és kattintson a Szerepkörök összefoglalása > Szerepkörök és funkciók hozzáadása

- Kattintson a Tovább gombra.

- Válassza a Távoli asztali szolgáltatások telepítését, ha virtuális gépen telepíti a tartományvezérlőt, vagy válassza a szerepkör- vagy funkcióalapú telepítést.

- Válasszon ki egy kiszolgálót a kiszolgálókészletből.

- Válassza ki az Active Directory tartományi szolgáltatásokat a listából, és kattintson a Tovább gombra.

- Hagyja bejelölve a Funkciókat alapértelmezés szerint, és nyomja meg a Tovább gombot.

- Kattintson a Célkiszolgáló automatikus újraindítására, ha szükséges, és kattintson a Telepítés gombra. A telepítés befejezése után zárja be az ablakot.

- Az ADDS szerepkör telepítése után a Kezelés menü mellett megjelenik egy értesítés. Nyomja meg a Promote this server into a domain controller.

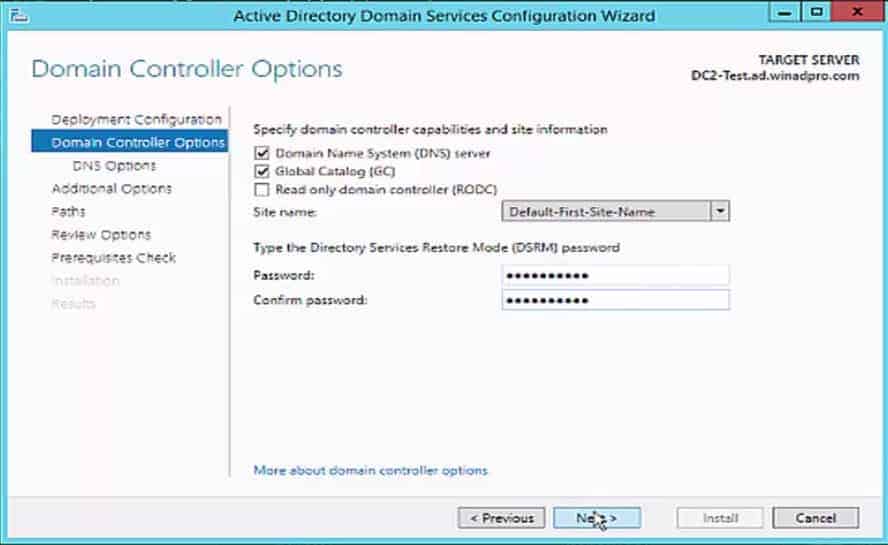

- Most kattintson az Add a new forest gombra, és adjon meg egy Root domain nevet. Nyomja meg a Tovább gombot.

- Válassza ki a kívánt tartományi működési szintet, és adjon meg egy jelszót a Type the Directory Services Restore Mode (DSRM password) szakaszba. Kattintson a Tovább gombra.

- A DNS beállítások oldal megjelenésekor kattintson ismét a Tovább gombra.

- Adjon meg egy tartományt a NetBios tartománynév mezőbe (lehetőleg a gyökértartomány nevével megegyezőt). Nyomja meg a Next (Tovább) gombot.

- Válasszon ki egy mappát az adatbázis és a naplófájlok tárolására. Kattintson a Tovább gombra.

- A befejezéshez nyomja meg a Telepítés gombot. A rendszer most újraindul.

Az Active Directory felhasználók létrehozása

A felhasználók és a számítógépek a két legalapvetőbb objektum, amelyeket az Active Directory használata során kezelni kell. Ebben a részben azt nézzük meg, hogyan hozhatunk létre új felhasználói fiókokat. A folyamat viszonylag egyszerű, és a felhasználók kezelésének legegyszerűbb módja az Active Directory-felhasználók és számítógépek vagy ADUC eszköz, amely a Távoli kiszolgálófelügyeleti eszközök vagy RSAT csomaghoz tartozik. Az ADUC-ot az alábbi utasításokat követve telepítheti:

Az ADUC telepítése a Windows 10 1809-es és újabb verzióján:

- Jobb gombbal kattintson a Start gombra, majd kattintson a Beállítások > Alkalmazások, majd az Opcionális funkciók kezelése > Funkció hozzáadása

- Válassza ki az RSAT-ot: Active Directory tartományi szolgáltatások és Lightweight Directory eszközök.

- Válassza a Telepítés lehetőséget, és várja meg a telepítés befejezését.

- A funkció eléréséhez lépjen a Start > Windows felügyeleti eszközök menüpontra.

Az ADUC telepítése Windows 8 és Windows 10 1803-as vagy alacsonyabb verzióján:

- Töltse le és telepítse a Windows verziójához tartozó Távoli kiszolgálói rendszergazda eszközeit. Ezt az alábbi linkek egyikéről teheti meg itt:

Távoli kiszolgálói rendszergazda eszközök Windows 10, Távoli kiszolgálói rendszergazda eszközök Windows 8 vagy Távoli kiszolgálói rendszergazda eszközök Windows 8.1 számára.

- Jobb gombbal kattintson a Start > Vezérlőpult > Programok > Programok és funkciók > Windows funkciók be- vagy kikapcsolása.

- Görgessen lefelé, és válassza a Távoli kiszolgálófelügyeleti eszközök lehetőséget.

- Tágítsa ki a Szerepkör-felügyeleti eszközök > AD DS és AD LDS eszközök lehetőséget.

- Pipálja ki az AD DS eszközöket, és nyomja meg az Ok gombot.

- Menjen a Start > Felügyeleti eszközök menüpontra, és válassza az Active Directory felhasználók és számítógépek lehetőséget.

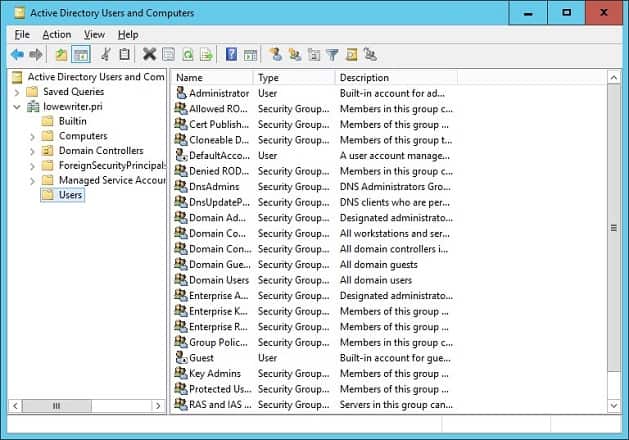

Új felhasználók létrehozása az ADUC segítségével

- Nyissa meg a Kiszolgálókezelőt, lépjen az Eszközök menübe, és válassza az Active Directory felhasználók és számítógépek menüpontot.

- Tágítsa ki a tartományt, és kattintson a Felhasználók gombra.

- Jobb egérgombbal kattintson a jobb oldali ablaktáblára, és nyomja meg az Új > Felhasználó gombot.

- Az Új objektum-felhasználó mező megjelenésekor adja meg a Keresztnév, Vezetéknév, Felhasználó bejelentkezési neve, majd kattintson a Tovább gombra.

- Adjon meg egy jelszót, és nyomja meg a Tovább gombot.

- Kattintson a Befejezés gombra.

- Az új felhasználói fiók az ADUC Felhasználók szakaszában található.

Active Directory eseményeinek figyelése

Az Active Directory-t, mint az infrastruktúra minden formáját, a védelem fenntartásához figyelni kell. A címtárszolgáltatás felügyelete elengedhetetlen a kibertámadások megelőzéséhez és a legjobb végfelhasználói élmény biztosításához a felhasználók számára.

A következőkben felsorolunk néhányat a legfontosabb hálózati események közül, amelyekre érdemes odafigyelni. Ha ezen események bármelyikét észleli, akkor minél előbb vizsgálja meg a továbbiakat, hogy megbizonyosodjon arról, hogy szolgáltatása nem került veszélybe.

| Folyamatos Windows eseményazonosító | Múltbeli Windows eseményazonosító | leírás |

|---|---|---|

| 4618 | N/A | Egy biztonsági eseménymintát ismert fel. |

| 4649 | N/A | Egy visszajátszási támadást észleltek (potenciálisan hamis pozitív). |

| 4719 | 612 | Egy rendszerellenőrzési házirend megváltozott. |

| 4765 | N/A | SID előzmények hozzáadása egy fiókhoz. |

| 4766 | N/A | Az SID előzmények fiókhoz való hozzáadásának kísérlete sikertelen volt. |

| 4794 | N/A | Kísérlet a címtárszolgáltatások visszaállítási módjának elindítására. |

| 4897 | 801 | A szerepkörök elkülönítése engedélyezve. |

| 4964 | N/A | Speciális csoportok új bejelentkezést kaptak. |

| 5124 | N/A | A biztonság frissült az OCSP válaszadó szolgáltatáson. |

| N/A | 550 | Potenciális DoS támadás. |

| 1102 | 517 | Az ellenőrzési naplót törölték. |

Az Active Directory erdők és fák áttekintése

Az erdő és a fa két olyan kifejezés, amelyet sokat fog hallani az Active Directoryban való elmélyülés során. Ezek a kifejezések az Active Directory logikai felépítésére utalnak. Röviden, a fa egy olyan egység, amely egyetlen tartományt vagy objektumcsoportot tartalmaz, amelyet gyermektartományok követnek. Az erdő a tartományok egy csoportja. Ha több fát csoportosítunk, akkor azok erdővé válnak.

Az erdőben lévő fák bizalmi kapcsolaton keresztül kapcsolódnak egymáshoz, ami lehetővé teszi a különböző tartományok számára az információ megosztását. Minden tartomány automatikusan megbízik egymásban, így ugyanazokkal a fiókadatokkal érheti el őket, amelyeket a gyökértartományban használt.

Minden erdő egyetlen egységes adatbázist használ. Logikailag az erdő a hierarchia legfelső szintjén helyezkedik el, a fa pedig a hierarchia alján. A hálózati rendszergazdák egyik kihívása az Active Directoryval való munka során az erdők kezelése és a címtár biztonságban tartása.

Egy hálózati rendszergazdának például az a feladata, hogy válasszon az egy erdő vagy a több erdő kialakítás között. Az egy erdőből álló kialakítás egyszerű, alacsony költségű és könnyen kezelhető, mivel csak egy erdő alkotja az egész hálózatot. Ezzel szemben a több erdőből álló kialakítás a hálózatot különböző erdőkre osztja, ami jó a biztonság szempontjából, de bonyolultabbá teszi az adminisztrációt.

Bizalmi kapcsolatok (és bizalmi típusok)

Amint már említettük, a bizalmi kapcsolatok a tartományok közötti kommunikáció megkönnyítésére szolgálnak. A bizalmi kapcsolatok lehetővé teszik a hitelesítést és az erőforrásokhoz való hozzáférést két entitás között. A bizalmi kapcsolatok lehetnek egyirányúak vagy kétirányúak. Egy bizalmon belül a két tartomány egy megbízó és egy megbízható tartományra oszlik.

Egyirányú bizalom esetén a megbízó tartomány hozzáfér a megbízható tartomány hitelesítési adataihoz, így a felhasználó hozzáférhet a másik tartomány erőforrásaihoz. Kétirányú bizalom esetén mindkét tartomány elfogadja a másik hitelesítési adatait. Egy erdőn belül minden tartomány automatikusan megbízik egymásban, de különböző erdőkben lévő tartományok között is létrehozhat megbízhatósági kapcsolatokat az információk átadása érdekében.

A megbízhatósági kapcsolatokat az Új megbízhatósági kapcsolatok varázslóval hozhatja létre. Az Új bizalmi kapcsolatok varázsló egy konfigurációs varázsló, amely lehetővé teszi új bizalmi kapcsolatok létrehozását. Itt megtekintheti a meglévő bizalmi kapcsolatok tartománynevét, bizalmi kapcsolatok típusát és tranzitív állapotát, és kiválaszthatja a létrehozni kívánt bizalmi kapcsolat típusát.

Bizalmi kapcsolatok típusai

Az Active Directoryban többféle bizalmi kapcsolat típus létezik. Ezeket az alábbi táblázatban soroltuk fel:

| Trust Type | Transit Type | Direction | Default? | leírás | |

|---|---|---|---|---|---|

| Szülő és gyermek | Tranzitív | Kétirányú | Igen | A szülő és gyermek bizalom akkor jön létre, amikor egy gyermek tartományt adunk a tartományfához. | |

| Fa gyökere | Tranzitív | Kétirányú | Igen | A fa-gyökér bizalom akkor jön létre, amikor egy tartományfát létrehoznak egy erdőben. | |

| Külső | Nem átmenetileg | Egyirányú vagy kétirányú | Nem | Elérést biztosít egy olyan Windows NT 4.0 tartomány vagy egy másik erdőben található tartomány erőforrásaihoz, amelyet nem támogat egy erdei megbízhatóság. | |

| Realm | Tranzitív vagy nem tranzitív | Egyirányú vagy kétirányú | Nem | Egy nem Windows Kerberos birodalom és egy Windows Server 2003 tartomány közötti bizalmi kapcsolat kialakítása. | |

| erdő | Tranzitív | Egyirányú vagy kétirányú | Nem | Megosztja az erőforrásokat az erdők között. | |

| Rövidítés | Tranzitív | Egyirányú vagy kétirányú | Nem | Rövidíti a felhasználók bejelentkezési idejét két tartomány között egy Windows Server 2003 erdőben. |

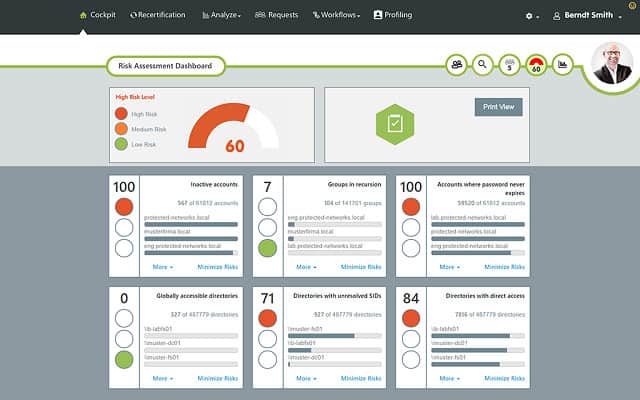

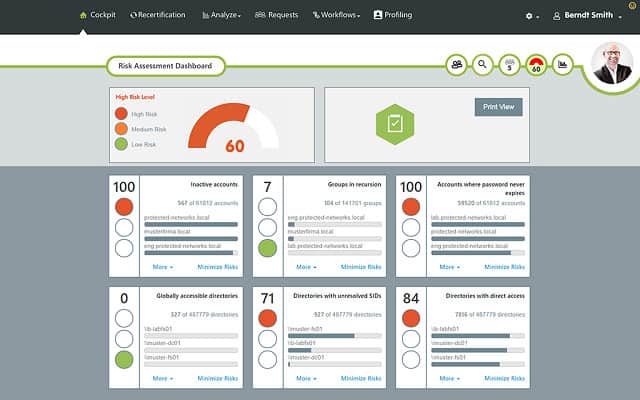

Active Directory Reporting with SolarWinds Access Rights Manager (FREE TRIAL)

Az Active Directoryra vonatkozó jelentések készítése elengedhetetlen a teljesítmény optimalizálásához és a jogszabályi megfelelés betartásához. Az egyik legjobb Active Directory jelentési eszköz a SolarWinds Access Rights Manager (ARM). Az eszközt azért hozták létre, hogy növelje az átláthatóságot a címtári jogosultságok használatának és kezelésének módjára vonatkozóan. Például megtekintheti a nem biztonságos konfigurációkkal rendelkező fiókokat és a hitelesítő adatokkal való visszaéléseket, amelyek kibertámadásra utalhatnak.

Egy harmadik féltől származó eszköz, például a SolarWinds Access Rights Manager használata azért előnyös, mert olyan információkat és funkciókat biztosít, amelyekhez közvetlenül az Active Directory segítségével sokkal nehezebb vagy lehetetlen hozzáférni.

A jelentések készítése mellett automatikusan törölheti a kiberbűnözők által célba vett inaktív vagy lejárt fiókokat. A SolarWinds Access Rights Manager ára 3.444 dollártól (2.829 font) indul. Van egy 30 napos ingyenes próbaverzió is, amelyet letölthet.

SolarWinds Access Rights Manager Download 30- day FREE Trial

See also: Hozzáférési jogok kezelése

Hogyan keressük meg a fióklezárások forrását az Active Directoryban

A fióklezárások megtalálásának legegyszerűbb módja az Active Directoryban a Windowsba beépített eseménynéző használata. Az Active Directory minden egyes műveletéhez Windows eseményüzeneteket generál, ezért az első feladat a megfelelő eseménynapló felkutatása.

- Nyisson meg egy PowerShell ablakot a Windows billentyű és az R billentyű együttes lenyomásával. A Futtatás felugró ablakba írja be a powershell parancsot, majd nyomja le az ENTER billentyűt.

- A parancssorba írja be a (get-addomain).pdcemulator

- Jegyezze fel a PCD Emulator tartományvezérlő címét, amely a következő sorban fog megjelenni.

- A PowerShell ablak bezárásához írja be az exit billentyűt.

- A Windows operációs rendszerbe beépített szabványos eseménynapló-megjelenítő segít a fiókzárlatok megtalálásában.

- Menjen a PDC emulátornak nevezett DC-re.

- Nyissa meg az eseménynézegetőt úgy, hogy a Start menüben kibővíti a Windows Felügyeleti eszközök menüpontot, majd az almenüben az Eseménynéző bejegyzésre kattint.

- Az eseménynézőben a bal oldali menüfában bontsa ki a Windows naplók csomópontot. Kattintson a Biztonság menüpontra. Az Eseménynéző középső paneljében megjelenik a Biztonsági események listája.

- Az Eseménynéző jobb oldali paneljében kattintson az Aktuális napló szűrése gombra, amely egy felugró ablakot nyit meg.

- Az Eseményazonosítók mezőben az <Minden eseményazonosító> helyett a 4740-es értéket használja.

- Válasszon ki egy időhorizontot az űrlap tetején található Naplózott legördülő listában.

- Választhatóan adjon meg egy felhasználónevet vagy egy állomásnevet, ha kifejezetten egy adott felhasználó vagy erőforrás kizárását keresi.

- NYomja meg az OK gombot.

- Dupla kattintás arra a naplóbejegyzésre, amely az Önt érdeklő felhasználóhoz vagy erőforráshoz kapcsolódik, és amelynek az időbélyege megegyezik azzal a pillanattal, amikor Ön szerint a kizárás történt. Ez megnyitja az eseményjelentést.

Az eseményjelentés megmutatja a kizárt felhasználót, a számítógépet, amelyen az esemény történt, valamint a forrást vagy a kizárás okát.

Active Directory bemutató: Az alapok

Active Directory az egyik legjobb eszköz a hálózat erőforrásainak kezelésére. Ebben a cikkben csak a felszínét karcoltuk az eszközben rejlő lehetőségeknek. Ha Active Directory-t használ, ne feledje, hogy ez egy potenciális belépési pont a kibertámadók számára. A legfontosabb címtáresemények feljegyzése és a címtárfigyelő használata nagyban hozzájárul a rosszindulatú támadások kockázatának minimalizálásához és a szolgáltatás elérhetőségének védelméhez.

Active Directory GYIK

Mi a különbség az Active Directory és a tartományvezérlő között?

Active Directory egy hitelesítési rendszer. A tartomány olyan objektumok gyűjteménye, amelyek felhasználók, számítógépek és eszközök, amelyek hozzáférési jogait ugyanabban az Active Directory adatbázisban kezelik. A tartományvezérlő a hitelesítéskezelő rendszer, amely az Active Directory funkcióit valósítja meg a tartomány adatbázis-objektumain.

Hogyan lehet engedélyezni az Active Directory biztonsági ellenőrzését?

Az Active Directory biztonsági ellenőrzésének elindításához:

- Logoljon be rendszergazdaként a Windows Server rendszerbe.

- Menjen a Start gombra, kattintson a Felügyeleti eszközökre, és válassza a Csoportházirend-kezelő konzolt.

- Lépjen az ellenőrizni kívánt tartományra/OU-ra.

- Kattintson a jobb gombbal a csoportházirend-objektumra, és válassza a Szerkesztés lehetőséget. Ez megnyitja a csoportházirend-kezelő szerkesztőt.

- A bal oldali fa menüben bontsa ki a Számítógép konfigurációja, majd a Házirendek, bontsa ki a Windows beállítások, majd a Biztonsági beállítások, végül a Helyi házirendek menüpontot. Kattintson az Ellenőrzési házirendek elemre.

- A szerkesztő főpaneljén kattintson az Objektumhozzáférés ellenőrzése elemre, és válassza ki a Sikeres és a Sikertelen opciót is.

- Kattintson a Címtárszolgáltatáshoz való hozzáférés ellenőrzése elemre, és válassza ki a Sikeres és a Sikertelen opciót is.

Mi a különbség az Active Directory és az LDAP között?

A Lightweight Directory Access Protocol (LDAP) egy nyílt szabvány, amely a hozzáférési jogok kezelését írja elő. Az Active Directory egy hozzáférési jogokat kezelő rendszer, amelyet a Microsoft írt. Az Active Directory az LDAP-ban meghatározott fogalmak továbbfejlesztése.

Mi az Active Directory és az egyszeri bejelentkezés, és mi a különbség köztük?

Az egyszeri bejelentkezés (SSO) minden felhasználónak hozzáférést biztosít több rendszerhez egyetlen hitelesítési eljárással. Az Active Directory (AD) egy olyan hozzáférési jogokat kezelő rendszer, amely képes SSO-környezetet megvalósítani.

Telepíthető az Active Directory az ügyfél operációs rendszerekre?

Nem. Az Active Directory egy szerverfunkció, és a Windows Server operációs rendszerbe van integrálva. Logikailag minden Active Directory-t futtató ügyfél kiszolgálóvá válik.