Mit der zunehmenden Komplexität der Netzwerkressourcen sind die Verzeichnisdienste für die Verwaltung der IT-Infrastruktur immer wichtiger geworden. Es gibt keinen Verzeichnisdienst mit einem größeren Namen als Active Directory. Der Verzeichnisdienst von Microsoft hat sich bei Netzwerkadministratoren als Standardwerkzeug etabliert. In diesem Active-Directory-Tutorial werden wir uns ansehen, was Active Directory ist, wie man es benutzt und Active-Directory-Tools wie SolarWinds Access Rights Manager. Folgende Themen werden behandelt:

- Was ist Active Directory?

- Was macht Active Directory?

- Wie wird Active Directory eingerichtet

- Wie wird Active Directory verwendet: Einrichten eines Domänencontrollers, Erstellen von Verzeichnisbenutzern

- Überwachung von Active Directory-Ereignissen

- Vertrauensbeziehungen (und Vertrauenstypen)

- Überblick über Active Directory-Forste und -Bäume

- Active Directory-Berichterstattung (mit SolarWinds Access Rights Manager)

- Wie findet man die Quelle von Kontosperrungen in Active Directory

- Was ist Active Directory?

- Was macht Active Directory?

- So richten Sie Active Directory ein (mit RSAT)

- Wie Sie Active Directory verwenden: Einrichten eines Domänencontrollers, Erstellen von Verzeichnisbenutzern

- Überwachungsereignisse für Active Directory

- Ein Überblick über Active Directory-Wälder und -Bäume

- Trust-Beziehungen (und Trust-Typen)

- Active Directory Reporting mit SolarWinds Access Rights Manager (KOSTENLOSES TRIAL)

- So finden Sie die Quelle von Kontosperrungen in Active Directory

- Active Directory Tutorial: Die Grundlagen

- FAQs zu Active Directory

- Was ist der Unterschied zwischen einem Active Directory und einem Domänencontroller?

- Wie aktiviert man die Sicherheitsüberprüfung von Active Directory?

- Was ist der Unterschied zwischen Active Directory und LDAP?

- Was sind Active Directory und Single Sign-on und worin bestehen die Unterschiede?

- Kann ich Active Directory auf Client-Betriebssystemen installieren?

Was ist Active Directory?

Active Directory ist ein Verzeichnisdienst oder Container, der Datenobjekte in Ihrer lokalen Netzwerkumgebung speichert. Der Dienst zeichnet Daten über Benutzer, Geräte, Anwendungen, Gruppen und Geräte in einer hierarchischen Struktur auf.

Die Struktur der Daten ermöglicht es, die Details der mit dem Netzwerk verbundenen Ressourcen von einer Stelle aus zu finden. Im Wesentlichen funktioniert Active Directory wie ein Telefonbuch für Ihr Netzwerk, so dass Sie Geräte einfach nachschlagen und verwalten können.

Was macht Active Directory?

Es gibt viele Gründe, warum Unternehmen Verzeichnisdienste wie Active Directory verwenden. Der Hauptgrund ist die Bequemlichkeit. Active Directory ermöglicht es Benutzern, sich bei einer Vielzahl von Ressourcen anzumelden und diese von einem Ort aus zu verwalten. Die Anmeldedaten werden vereinheitlicht, so dass es einfacher ist, mehrere Geräte zu verwalten, ohne für jeden einzelnen Rechner Kontodaten eingeben zu müssen.

So richten Sie Active Directory ein (mit RSAT)

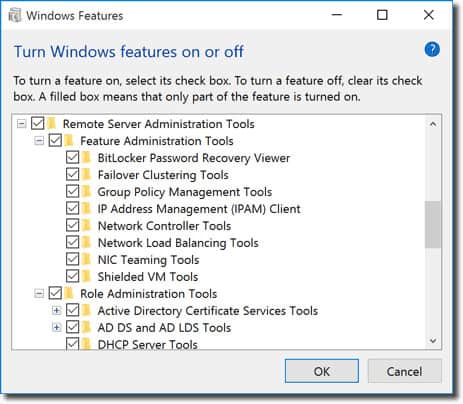

Zu Beginn müssen Sie zunächst sicherstellen, dass Sie Windows Professional oder Windows Enterprise installiert haben, da Sie sonst die Remote Server Administration Tools nicht installieren können. Dann gehen Sie wie folgt vor:

Für Windows 10 Version 1809:

- Klicken Sie mit der rechten Maustaste auf die Schaltfläche Start und gehen Sie zu Einstellungen > Apps > Optionale Funktionen verwalten > Funktion hinzufügen.

- Wählen Sie nun RSAT: Active Directory Domain Services and Lightweight Directory Tools.

- Schließlich wählen Sie Installieren und gehen dann auf Start > Windows-Verwaltungstools, um auf Active Directory zuzugreifen, sobald die Installation abgeschlossen ist.

Für Windows 8 (und Windows 10 Version 1803)

- Laden Sie die richtige Version von Server Administrator Tools für Ihr Gerät herunter und installieren Sie sie: Windows 8, Windows 10.

- Als Nächstes klicken Sie mit der rechten Maustaste auf die Schaltfläche „Start“ und wählen Sie „Systemsteuerung“ > „Programme“ > „Programme und Funktionen“ > „Windows-Funktionen ein- oder ausschalten“.

- Gleiten Sie nach unten und klicken Sie auf die Option „Remote Server Administration Tools“.

- Klicken Sie nun auf Rollenverwaltungstools.

- Klicken Sie auf AD DS- und AD LDS-Tools und vergewissern Sie sich, dass AD DS-Tools aktiviert ist.

- Klicken Sie auf Ok.

- Gehen Sie im Startmenü zu Start >Verwaltungstools, um auf Active Directory zuzugreifen.

Wie Sie Active Directory verwenden: Einrichten eines Domänencontrollers, Erstellen von Verzeichnisbenutzern

Einrichten eines Domänencontrollers

Eines der ersten Dinge, die Sie tun müssen, wenn Sie Active Directory verwenden, ist die Einrichtung eines Domänencontrollers. Ein Domänencontroller ist ein zentraler Computer, der auf Authentifizierungsanfragen reagiert und andere Computer im gesamten Netzwerk authentifiziert. Der Domänencontroller speichert die Anmeldedaten aller anderen Computer und Drucker.

Alle anderen Computer stellen eine Verbindung zum Domänencontroller her, so dass der Benutzer jedes Gerät von einem Ort aus authentifizieren kann. Dies hat den Vorteil, dass der Administrator nicht Dutzende von Anmeldeinformationen verwalten muss.

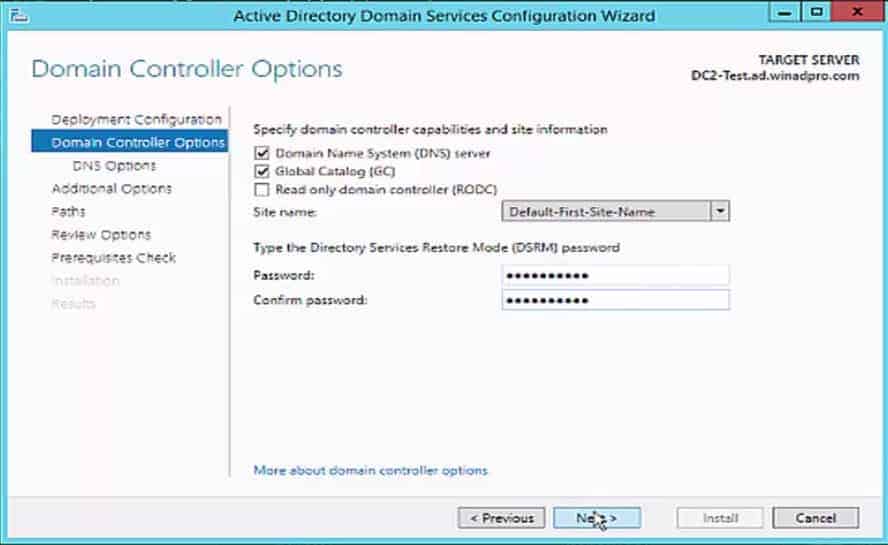

Das Einrichten eines Domänencontrollers ist relativ einfach. Weisen Sie Ihrem Domänencontroller eine statische IP-Adresse zu und installieren Sie Active Directory Domain Services oder ADDS. Folgen Sie nun diesen Anweisungen:

- Öffnen Sie den Server-Manager und klicken Sie auf Rollenübersicht > Rollen und Funktionen hinzufügen.

- Klicken Sie auf Weiter.

- Wählen Sie die Installation von Remotedesktopdiensten, wenn Sie einen Domänencontroller in einer virtuellen Maschine bereitstellen, oder wählen Sie die rollen- oder funktionsbasierte Installation.

- Wählen Sie einen Server aus dem Serverpool aus.

- Wählen Sie Active Directory Domain Services aus der Liste aus und klicken Sie auf Weiter.

- Lassen Sie die Funktionen standardmäßig aktiviert und klicken Sie auf Weiter.

- Klicken Sie auf Zielserver automatisch neu starten, falls erforderlich und klicken Sie auf Installieren. Schließen Sie das Fenster, sobald die Installation abgeschlossen ist.

- Nachdem die ADDS-Rolle installiert wurde, wird neben dem Menü Verwalten eine Benachrichtigung angezeigt. Klicken Sie auf Promote this server into a domain controller.

- Klicken Sie nun auf Add a new forest und geben Sie einen Root domain name ein. Klicken Sie auf Weiter.

- Wählen Sie die gewünschte Domänenfunktionsebene aus und geben Sie ein Kennwort in den Abschnitt Geben Sie das Kennwort für den Verzeichnisdienst-Wiederherstellungsmodus (DSRM) ein. Klicken Sie auf Weiter.

- Wenn die Seite DNS-Optionen angezeigt wird, klicken Sie erneut auf Weiter.

- Geben Sie eine Domäne in das Feld NetBios-Domänenname ein (vorzugsweise derselbe wie der Stammdomänenname). Klicken Sie auf Weiter.

- Wählen Sie einen Ordner zum Speichern Ihrer Datenbank und der Protokolldateien. Klicken Sie auf Weiter.

- Drücken Sie zum Abschluss auf Installieren. Ihr System wird nun neu gestartet.

Erstellen von Active Directory-Benutzern

Benutzer und Computer sind die beiden grundlegenden Objekte, die Sie bei der Verwendung von Active Directory verwalten müssen. In diesem Abschnitt sehen wir uns an, wie Sie neue Benutzerkonten erstellen. Der Prozess ist relativ einfach, und die einfachste Art, Benutzer zu verwalten, ist das Tool Active Directory-Benutzer und -Computer (ADUC), das im Lieferumfang des Pakets Remote Server Administration Tools (RSAT) enthalten ist. Sie können ADUC installieren, indem Sie die folgenden Anweisungen befolgen:

Installieren Sie ADUC unter Windows 10 Version 1809 und höher:

- Klicken Sie mit der rechten Maustaste auf die Schaltfläche „Start“ und klicken Sie auf „Einstellungen“ > „Apps“ und dann auf „Optionale Funktionen verwalten“ > „Funktion hinzufügen“.

- Wählen Sie RSAT: Active Directory Domain Services und Lightweight Directory Tools.

- Wählen Sie Installieren und warten Sie, bis die Installation abgeschlossen ist.

- Gehen Sie zu Start > Windows-Verwaltungstools, um auf das Feature zuzugreifen.

Installieren Sie ADUC unter Windows 8 und Windows 10 Version 1803 oder niedriger:

- Laden Sie die Remote Server Administrator Tools für Ihre Windows-Version herunter und installieren Sie sie. Sie können dies über einen dieser Links hier tun:

Remote Server Administrator Tools für Windows 10, Remote Server Administrator Tools für Windows 8 oder Remote Server Administrator Tools für Windows 8.1.

- Klicken Sie mit der rechten Maustaste auf Start >Systemsteuerung >Programme >Programme und Funktionen >Windows-Funktionen ein- oder ausschalten.

- Scrollen Sie nach unten und wählen Sie Remote Server Administration Tools.

- Erweitern Sie Role Administrator Tools > AD DS und AD LDS Tools.

- Kreuzen Sie AD DS Tools an und drücken Sie Ok.

- Gehen Sie zu Start > Administrative Tools und wählen Sie Active Directory Users and Computers.

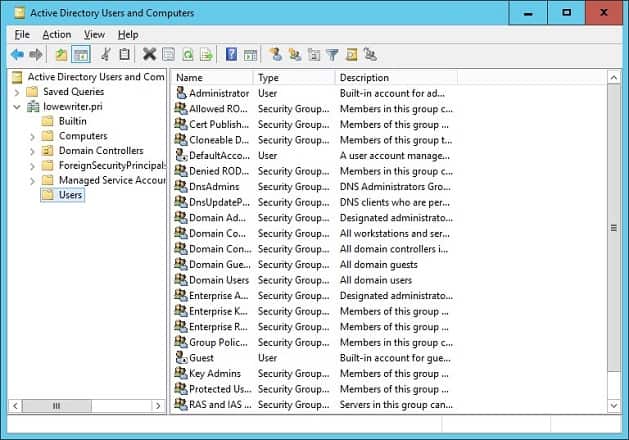

Anlegen neuer Benutzer mit ADUC

- Öffnen Sie den Server Manager, gehen Sie zum Menü Extras und wählen Sie Active Directory-Benutzer und -Computer.

- Erweitern Sie die Domäne und klicken Sie auf Benutzer.

- Klicken Sie mit der rechten Maustaste auf den rechten Bereich und klicken Sie auf Neuer > Benutzer.

- Wenn das Feld Neuer Objektbenutzer angezeigt wird, geben Sie einen Vornamen, einen Nachnamen und einen Benutzeranmeldenamen ein und klicken Sie auf Weiter.

- Geben Sie ein Kennwort ein und klicken Sie auf Weiter.

- Klicken Sie auf Fertig stellen.

- Das neue Benutzerkonto befindet sich im Abschnitt Benutzer von ADUC.

Überwachungsereignisse für Active Directory

Wie alle Formen der Infrastruktur muss Active Directory überwacht werden, um geschützt zu bleiben. Die Überwachung des Verzeichnisdienstes ist für die Verhinderung von Cyberangriffen und die Bereitstellung der besten Endbenutzererfahrung für Ihre Benutzer unerlässlich.

Nachfolgend werden einige der wichtigsten Netzwerkereignisse aufgeführt, auf die Sie achten sollten. Wenn Sie eines dieser Ereignisse bemerken, sollten Sie so schnell wie möglich weitere Nachforschungen anstellen, um sicherzustellen, dass Ihr Dienst nicht beeinträchtigt wurde.

| Aktuelle Windows-Ereignis-ID | Legacy Windows-Ereignis-ID | Beschreibung |

|---|---|---|

| 4618 | N/A | Ein Sicherheitsereignismuster wurde erkannt. |

| 4649 | N/A | Ein Replay-Angriff wurde erkannt (möglicherweise ein False Positive). |

| 4719 | 612 | Eine Systemprüfungsrichtlinie wurde geändert. |

| 4765 | N/A | SID-Historie zu einem Konto hinzugefügt. |

| 4766 | N/A | Der Versuch, die SID-Historie zu einem Konto hinzuzufügen, ist fehlgeschlagen. |

| 4794 | N/A | Versuch, den Verzeichnisdienst-Wiederherstellungsmodus zu starten. |

| 4897 | 801 | Rollentrennung aktiviert. |

| 4964 | N/A | Speziellen Gruppen wurde eine neue Anmeldung zugewiesen. |

| 5124 | N/A | Die Sicherheit des OCSP-Responder-Dienstes wurde aktualisiert. |

| N/A | 550 | Potenzieller DoS-Angriff. |

| 1102 | 517 | Audit-Log wurde gelöscht. |

Ein Überblick über Active Directory-Wälder und -Bäume

Wälder und Bäume sind zwei Begriffe, die Sie häufig hören werden, wenn Sie sich mit Active Directory beschäftigen. Diese Begriffe beziehen sich auf die logische Struktur von Active Directory. Kurz gesagt ist ein Baum eine Einheit mit einer einzelnen Domäne oder einer Gruppe von Objekten, der untergeordnete Domänen folgen. Ein Wald ist eine Gruppe von Domänen, die zusammengefügt werden. Wenn mehrere Bäume gruppiert sind, bilden sie einen Forest.

Die Bäume im Forest sind durch eine Vertrauensbeziehung miteinander verbunden, die es verschiedenen Domänen ermöglicht, Informationen gemeinsam zu nutzen. Alle Domänen vertrauen einander automatisch, so dass Sie auf sie mit denselben Kontodaten zugreifen können, die Sie in der Stammdomäne verwendet haben.

Jeder Forest verwendet eine einheitliche Datenbank. Logischerweise befindet sich die Gesamtstruktur auf der obersten Ebene der Hierarchie und die Baumstruktur auf der untersten. Eine der Herausforderungen, denen sich Netzwerkadministratoren bei der Arbeit mit Active Directory stellen müssen, ist die Verwaltung von Forests und die Gewährleistung der Sicherheit des Verzeichnisses.

Ein Netzwerkadministrator muss sich zum Beispiel zwischen einem Single-Forest-Design und einem Multi-Forest-Design entscheiden. Der Single-Forest-Entwurf ist einfach, kostengünstig und leicht zu verwalten, da nur ein Forest das gesamte Netzwerk umfasst. Im Gegensatz dazu teilt ein Multi-Forest-Design das Netzwerk in verschiedene Forests auf, was für die Sicherheit gut ist, aber die Verwaltung komplizierter macht.

Trust-Beziehungen (und Trust-Typen)

Wie bereits erwähnt, werden Trusts verwendet, um die Kommunikation zwischen Domänen zu erleichtern. Trusts ermöglichen die Authentifizierung und den Zugriff auf Ressourcen zwischen zwei Entitäten. Trusts können einseitig oder zweiseitig sein. Innerhalb eines Trusts werden die beiden Domänen in eine vertrauende und eine vertrauenswürdige Domäne unterteilt.

Bei einem einseitigen Trust greift die vertrauende Domäne auf die Authentifizierungsdaten der vertrauenswürdigen Domäne zu, so dass der Benutzer auf Ressourcen der anderen Domäne zugreifen kann. Bei einer zweiseitigen Vertrauensstellung akzeptieren beide Domänen die Authentifizierungsdaten der jeweils anderen. Alle Domänen innerhalb einer Gesamtstruktur vertrauen einander automatisch, aber Sie können auch Vertrauensstellungen zwischen Domänen in verschiedenen Gesamtstrukturen einrichten, um Informationen zu übertragen.

Sie können Vertrauensstellungen mit dem Assistenten für neue Vertrauensstellungen erstellen. Der Assistent für neue Vertrauensstellungen ist ein Konfigurationsassistent, mit dem Sie neue Vertrauensbeziehungen erstellen können. Hier können Sie den Domänennamen, den Trust-Typ und den transitiven Status der vorhandenen Trusts anzeigen und den Typ des Trusts auswählen, den Sie erstellen möchten.

Trust-Typen

Es gibt eine Reihe von Trust-Typen in Active Directory. Diese sind in der folgenden Tabelle aufgelistet:

| Trust-Typ | Transit-Typ | Richtung | Standard? | Beschreibung |

|---|---|---|---|---|

| Eltern-Kind-Vertrauen | Transitiv | Zwei-Wege | Ja | Ein Eltern-Kind-Vertrauen wird eingerichtet, wenn eine untergeordnete Domäne zu einem Domänenbaum hinzugefügt wird. |

| Baumwurzel | Transitiv | Zwei-Wege | Ja | Eine Baumwurzel-Vertrauensstellung wird in dem Moment eingerichtet, in dem ein Domänenbaum innerhalb einer Gesamtstruktur erstellt wird. |

| Extern | Nicht transitiv | Einseitig oder zweiseitig | Nein | Ermöglicht den Zugriff auf Ressourcen in einer Windows NT 4.0-Domäne oder einer Domäne, die sich in einer anderen Gesamtstruktur befindet und nicht von einer Gesamtstrukturvertrauensstellung unterstützt wird. |

| Realm | Transitiv oder nicht-transitiv | Einweg oder Zweiweg | Nein | Bildet eine Vertrauensbeziehung zwischen einem Nicht-Windows-Kerberos-Realm und einer Windows Server 2003-Domäne. |

| Forest | Transitiv | Einseitig oder zweiseitig | Nein | Teilt Ressourcen zwischen Forests. |

| Verknüpfung | Transitiv | Einseitig oder zweiseitig | Nein | Verkürzt die Benutzeranmeldezeiten zwischen zwei Domänen innerhalb einer Windows Server 2003-Gesamtstruktur. |

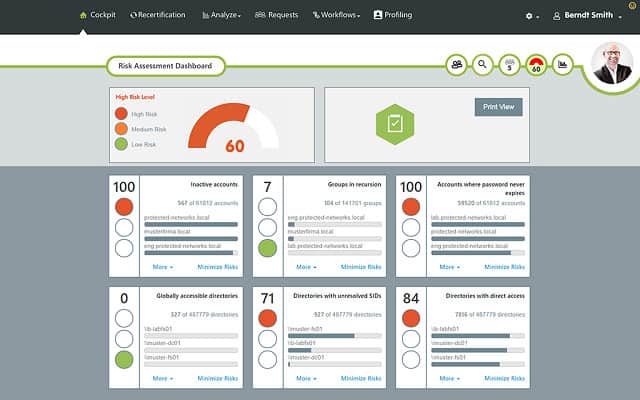

Active Directory Reporting mit SolarWinds Access Rights Manager (KOSTENLOSES TRIAL)

Die Erstellung von Berichten über Active Directory ist für die Optimierung der Leistung und die Einhaltung gesetzlicher Vorschriften unerlässlich. Eines der besten Active Directory-Berichtstools ist SolarWinds Access Rights Manager (ARM). Das Tool wurde entwickelt, um einen besseren Einblick in die Verwendung und Verwaltung von Verzeichnisberechtigungen zu erhalten. So können Sie beispielsweise Konten mit unsicheren Konfigurationen und Missbrauch von Anmeldeinformationen anzeigen, was auf einen Cyberangriff hindeuten könnte.

Die Verwendung eines Drittanbieter-Tools wie SolarWinds Access Rights Manager ist von Vorteil, da es Ihnen Informationen und Funktionen zur Verfügung stellt, auf die Sie über Active Directory direkt nur sehr schwer oder gar nicht zugreifen könnten.

Außerdem können Sie Berichte erstellen und inaktive oder abgelaufene Konten, auf die es Cyberkriminelle abgesehen haben, automatisch löschen. Die Preise für SolarWinds Access Rights Manager beginnen bei 3.444 US-Dollar (2.829 Euro). Es gibt auch eine 30-tägige kostenlose Testversion, die Sie herunterladen können.

SolarWinds Access Rights Manager Download 30- day FREE Trial

See also: Verwaltung von Zugriffsrechten

So finden Sie die Quelle von Kontosperrungen in Active Directory

Die einfachste Möglichkeit, Kontosperrungen in Active Directory zu finden, ist die Verwendung der Ereignisanzeige, die in Windows integriert ist. Active Directory generiert Windows-Ereignismeldungen für jede seiner Aktionen. Ihre erste Aufgabe besteht also darin, das richtige Ereignisprotokoll aufzuspüren.

- Öffnen Sie ein PowerShell-Fenster, indem Sie die Windows-Taste und R zusammen drücken. Geben Sie im Ausführen-Popup powershell ein und drücken Sie ENTER.

- Geben Sie in der Befehlszeile (get-addomain).pdcemulator

- Notieren Sie die Adresse des PCD Emulator-Domänencontrollers, die in der nächsten Zeile angezeigt wird.

- Tippen Sie exit, um das PowerShell-Fenster zu schließen.

- Mit der standardmäßigen Ereignisprotokollanzeige, die in das Windows-Betriebssystem integriert ist, können Sie die Kontosperrungen finden.

- Gehen Sie zu dem als PDC-Emulator bezeichneten DC.

- Öffnen Sie die Ereignisanzeige, indem Sie im Startmenü die Windows-Verwaltungstools erweitern und in diesem Untermenü auf den Eintrag Ereignisanzeige klicken.

- Erweitern Sie in der Ereignisanzeige den Knoten Windows-Protokolle in der linken Menüstruktur. Klicken Sie auf Sicherheit. Die Liste der Sicherheitsereignisse wird im mittleren Bereich der Ereignisanzeige angezeigt.

- Klicken Sie im rechten Bereich der Ereignisanzeige auf Aktuelles Protokoll filtern, wodurch sich ein Popup-Fenster öffnet.

- Ersetzen Sie im Feld Ereignis-IDs <Alle Ereignis-IDs> durch 4740.

- Wählen Sie einen Zeithorizont in der Dropdown-Liste Protokolliert oben im Formular aus.

- Optional geben Sie einen Benutzernamen oder einen Hostnamen ein, wenn Sie speziell nach einer Sperre für einen bestimmten Benutzer oder eine bestimmte Ressource suchen.

- Drücken Sie auf OK.

- Doppelklicken Sie auf den Protokolleintrag, der sich auf den Benutzer oder die Ressource bezieht, der/die Sie interessiert, und der einen Zeitstempel hat, der mit dem Zeitpunkt übereinstimmt, an dem Sie glauben, dass die Sperre aufgetreten ist. Dadurch wird der Ereignisbericht geöffnet.

Der Ereignisbericht zeigt Ihnen den gesperrten Benutzer, den Computer, auf dem das Ereignis aufgetreten ist, und die Quelle oder den Grund für die Sperrung an.

Active Directory Tutorial: Die Grundlagen

Active Directory ist eines der besten Werkzeuge für die Verwaltung von Ressourcen in Ihrem Netzwerk. In diesem Artikel haben wir nur an der Oberfläche des Potenzials dieses Tools gekratzt. Wenn Sie Active Directory verwenden, denken Sie daran, dass es ein potenzielles Einfallstor für Cyber-Angreifer ist. Wenn Sie sich wichtige Verzeichnisereignisse notieren und einen Verzeichnismonitor verwenden, können Sie das Risiko eines böswilligen Angriffs weitestgehend minimieren und die Verfügbarkeit Ihres Dienstes schützen.

FAQs zu Active Directory

Was ist der Unterschied zwischen einem Active Directory und einem Domänencontroller?

Active Directory ist ein Authentifizierungssystem. Eine Domäne ist eine Sammlung von Objekten, d. h. Benutzern, Computern und Geräten, deren Zugriffsrechte alle in derselben Active Directory-Datenbank verwaltet werden. Der Domänencontroller ist das Authentifizierungsverwaltungssystem, das die Active Directory-Funktionen für die Datenbankobjekte der Domäne implementiert.

Wie aktiviert man die Sicherheitsüberprüfung von Active Directory?

Um die Sicherheitsüberprüfung in Active Directory zu starten:

- Melden Sie sich als Administrator bei Windows Server an.

- Gehen Sie zu Start, klicken Sie auf Verwaltung und wählen Sie Gruppenrichtlinien-Verwaltungskonsole.

- Gehen Sie zu der zu überprüfenden Domäne/OU.

- Klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinienobjekt und wählen Sie Bearbeiten. Dadurch wird der Gruppenrichtlinien-Verwaltungseditor geöffnet.

- Erweitern Sie im linken Baummenü Computerkonfiguration, dann Richtlinien, erweitern Sie Windows-Einstellungen, dann Sicherheitseinstellungen und schließlich Lokale Richtlinien. Klicken Sie auf Audit-Richtlinien.

- Klicken Sie im Hauptfenster des Editors auf Objektzugriff prüfen und wählen Sie die Optionen Erfolg und Misserfolg.

- Klicken Sie auf Verzeichnisdienstzugriff prüfen und wählen Sie die Optionen Erfolg und Misserfolg.

Was ist der Unterschied zwischen Active Directory und LDAP?

Das Lightweight Directory Access Protocol (LDAP) ist ein offener Standard, der beschreibt, wie Zugriffsrechte verwaltet werden können. Active Directory ist ein System zur Verwaltung von Zugriffsrechten, das von Microsoft entwickelt wurde. Active Directory ist eine Weiterentwicklung der in LDAP definierten Konzepte.

Was sind Active Directory und Single Sign-on und worin bestehen die Unterschiede?

Single Sign-on (SSO) ermöglicht jedem Benutzer den Zugang zu mehreren Systemen mit nur einem Authentifizierungsverfahren. Active Directory (AD) ist ein System zur Verwaltung von Zugriffsrechten, das eine SSO-Umgebung implementieren kann.

Kann ich Active Directory auf Client-Betriebssystemen installieren?

Nein. Active Directory ist eine Serverfunktion und in das Windows Server-Betriebssystem integriert. Logischerweise würde jeder Client, auf dem Active Directory läuft, zu einem Server werden.