I takt med att komplexiteten i nätverksresurserna har ökat har katalogtjänster blivit allt viktigare för att hantera IT-infrastrukturen. Det finns ingen katalogtjänst med ett större namn än Active Directory. Microsofts katalogtjänst har etablerats som ett viktigt verktyg bland nätverksadministratörer. I den här Active Directory-handledningen kommer vi att titta på vad Active Directory är, hur man använder det och Active Directory-verktyg som SolarWinds Access Rights Manager. Ämnen som du kommer att lära dig är:

- Vad är Active Directory?

- Vad gör Active Directory?

- Hur man konfigurerar Active Directory

- Hur man använder Active Directory: Skapa en domänkontrollant, skapa kataloganvändare

- Händelser i Active Directory som ska övervakas

- Förtroenderelationer (och förtroendetyper)

- Översikt över Active Directory-skogar och -träd

- Rapportering om Active Directory (med SolarWinds Access Rights Manager)

- Hur man hittar källan till kontolåsningar i Active Directory

- Vad är Active Directory?

- Vad gör Active Directory?

- Hur man installerar Active Directory (med RSAT)

- Hur man använder Active Directory: Så här konfigurerar du en domänkontrollant, skapar kataloganvändare

- Active Directory-händelser som ska övervakas

- Översikt över Active Directory-skogar och träd

- Trustrelationer (och trusttyper)

- Active Directory-rapportering med SolarWinds Access Rights Manager (FREE TRIAL)

- Läromedel för Active Directory: Grunderna

- Vanliga frågor om Active Directory

- Vad är skillnaden mellan en Active Directory och en domänkontrollant?

- Hur aktiverar du säkerhetsrevisionen av Active Directory?

- Vilken skillnad är det mellan Active Directory och LDAP?

- Vad är Active Directory och Single sign-on och vad är skillnaderna mellan dem?

- Kan jag installera Active Directory på klientoperativsystem?

Vad är Active Directory?

Active Directory är en katalogtjänst eller behållare som lagrar dataobjekt i din lokala nätverksmiljö. Tjänsten registrerar data om användare, enheter, program, grupper och enheter i en hierarkisk struktur.

Datainsamlingens struktur gör det möjligt att hitta uppgifter om resurser som är anslutna till nätverket från en och samma plats. Active Directory fungerar i princip som en telefonbok för nätverket så att du enkelt kan söka upp och hantera enheter.

Vad gör Active Directory?

Det finns många skäl till varför företag använder katalogtjänster som Active Directory. Det främsta skälet är bekvämlighet. Active Directory gör det möjligt för användare att logga in på och hantera en mängd olika resurser från en och samma plats. Inloggningsuppgifter förenhetligas så att det är lättare att hantera flera enheter utan att behöva ange kontouppgifter för att komma åt varje enskild maskin.

Hur man installerar Active Directory (med RSAT)

För att börja måste du först se till att du har Windows Professional eller Windows Enterprise installerat, annars kommer du inte att kunna installera Remote Server Administration Tools. Gör sedan följande:

För Windows 10 version 1809:

- Högerklicka på startknappen och gå till Inställningar > Appar > Hantera valfria funktioner > Lägg till funktion.

- Välj nu RSAT: Active Directory Domain Services and Lightweight Directory Tools.

- Slutligen väljer du Installera och går sedan till Start > Windows Administrationsverktyg för att få tillgång till Active Directory när installationen är klar.

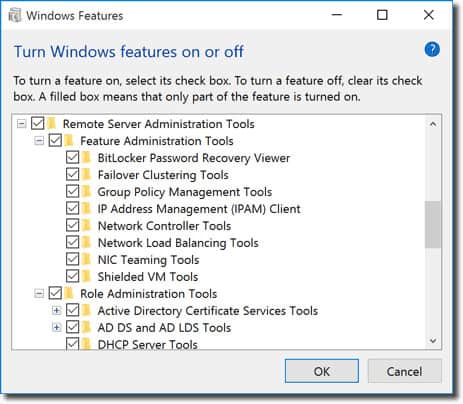

För Windows 8 (Och Windows 10 Version 1803)

- Ladda ner och installera rätt version av Server Administrator Tools för enheten: Windows 8, Windows 10.

- Nästan högerklickar du på Start-knappen och väljer Kontrollpanelen > Program > Program och funktioner > Aktivera eller inaktivera Windows-funktioner.

- Glid nedåt och klicka på alternativet Fjärrserveradministrationsverktyg.

- Klicka nu på Role Administration Tools.

- Klicka på AD DS och AD LDS Tools och kontrollera att AD DS Tools har markerats.

- Kryssa på Ok.

- Gå till Start > Administrationsverktyg på Start-menyn för att få tillgång till Active Directory.

Hur man använder Active Directory: Så här konfigurerar du en domänkontrollant, skapar kataloganvändare

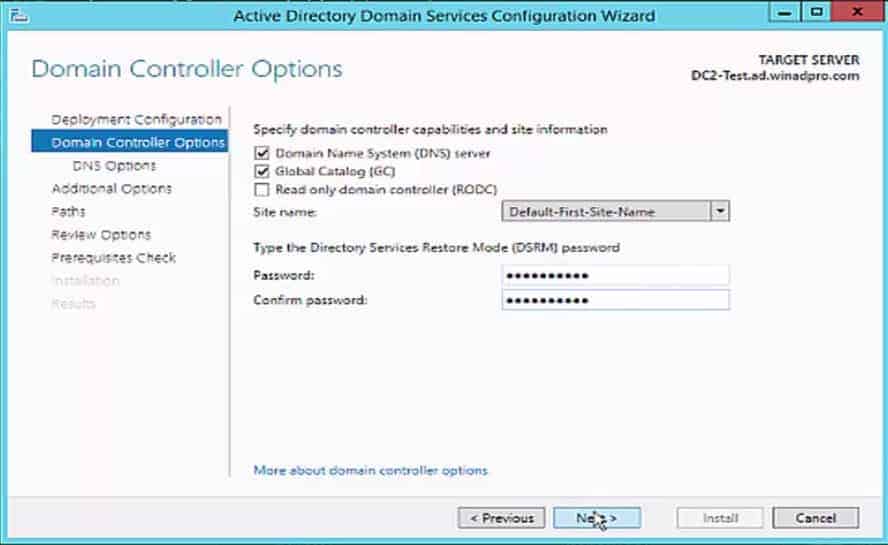

Hur du konfigurerar en domänkontrollant

En av de första sakerna du måste göra när du använder Active Directory är att konfigurera en domänkontrollant. En domänkontrollant är en central dator som svarar på autentiseringsförfrågningar och autentiserar andra datorer i nätverket. Domänkontrollanten lagrar inloggningsuppgifter för alla andra datorer och skrivare.

Alla andra datorer ansluter till domänkontrollanten så att användaren kan autentisera alla enheter från ett ställe. Fördelen med detta är att administratören inte behöver hantera dussintals inloggningsuppgifter.

Processen för att konfigurera en domänkontrollant är relativt enkel. Tilldela en statisk IP-adress till din domänkontrollant och installera Active Directory Domain Services eller ADDS. Följ nu de här instruktionerna:

- Öppna Serverhanteraren och klicka på Roller Sammanfattning > Lägg till roller och funktioner.

- Klicka på Nästa.

- Välj Installation av Fjärrskrivbordstjänster om du distribuerar en domänkontrollant i en virtuell maskin eller välj rollbaserad eller funktionsbaserad installation.

- Välj en server från serverpoolen.

- Välj Active Directory Domain Services från listan och klicka på Nästa.

- Lämna funktionerna markerade som standard och tryck på Nästa.

- Klicka på Starta om målservern automatiskt om det behövs och klicka på Installera. Stäng fönstret när installationen är klar.

- När ADDS-rollen har installerats visas ett meddelande bredvid menyn Hantera. Tryck på Promote this server into a domain controller.

- Klicka nu på Add a new forest (Lägg till en ny skog) och ange ett Root domain name (rotdomännamn). Tryck på Nästa.

- Välj den funktionella domännivå du vill ha och ange ett lösenord i avsnittet Ange Directory Services Restore Mode (DSRM-lösenord). Klicka på Nästa.

- När sidan DNS-alternativ visas klickar du på Nästa igen.

- Inför en domän i rutan NetBios Domain name (helst samma som rotdomännamnet). Tryck på Nästa.

- Välj en mapp för att lagra databasen och loggfilerna. Klicka på Nästa.

- Dryck på Installera för att avsluta. Ditt system kommer nu att starta om.

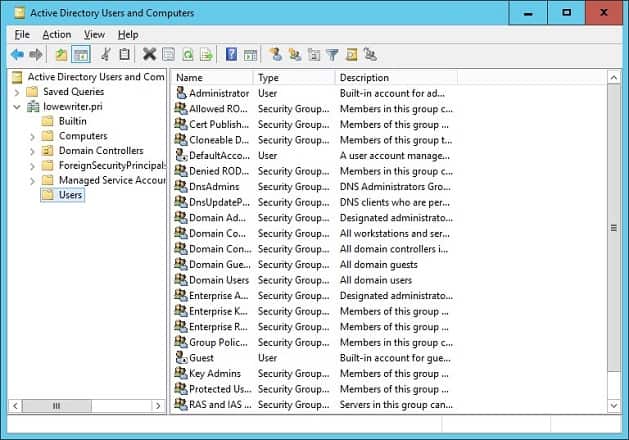

Skapa Active Directory-användare

Användare och datorer är de två mest grundläggande objekten som du behöver hantera när du använder Active Directory. I det här avsnittet ska vi titta på hur du skapar nya användarkonton. Processen är relativt enkel och det enklaste sättet att hantera användare är genom verktyget Active Directory Users and Computer eller ADUC som följer med Remote Server Administration Tools eller RSAT-paketet. Du kan installera ADUC genom att följa instruktionerna nedan:

Installera ADUC på Windows 10 Version 1809 och högre:

- Högerklicka på Startknappen och klicka på Inställningar > Appar, klicka sedan på Hantera valfria funktioner > Lägg till funktion.

- Välj RSAT: Active Directory Domain Services and Lightweight Directory Tools.

- Välj Installera och vänta tills installationen är klar.

- Gå till Start > Windows Administrationsverktyg för att komma åt funktionen.

Installera ADUC på Windows 8 och Windows 10 Version 1803 eller lägre:

- Hämta och installera Remote Server Administrator Tools för din Windows-version. Du kan göra det från en av dessa länkar här:

Remote Server Administrator Tools for Windows 10, Remote Server Administrator Tools for Windows 8 eller Remote Server Administrator Tools for Windows 8.1.

- Högerklicka på Start > Kontrollpanelen > Program > Programs > Programs and Features > Aktivera eller inaktivera Windowsfunktioner.

- Rulla nedåt och välj Verktyg för administration av fjärrservrar.

- Expandera rolladministratörsverktyg > AD DS- och AD LDS-verktyg.

- Kryssa för AD DS-verktyg och tryck på Ok.

- Gå till Start > Administrationsverktyg och välj Active Directory Users and Computers.

Hur man skapar nya användare med ADUC

- Öppna Serverhanteraren, gå till menyn Verktyg och välj Active Directory Users and Computers.

- Expander domänen och klicka på Users.

- Högerklicka på den högra rutan och tryck på Ny > Användare.

- När rutan Nytt objekt-användare visas anger du ett Förnamn, Efternamn, Användarens inloggningsnamn och klickar på Nästa.

- Ta in ett lösenord och tryck på Nästa.

- Klicka på Slutför.

- Det nya användarkontot finns i avsnittet Användare i ADUC.

Active Directory-händelser som ska övervakas

Likt alla former av infrastruktur måste Active Directory övervakas för att förbli skyddat. Att övervaka katalogtjänsten är viktigt för att förhindra cyberattacker och för att leverera den bästa slutanvändarupplevelsen till dina användare.

Nedan listar vi några av de viktigaste nätverkshändelserna som du bör hålla utkik efter. Om du ser någon av dessa händelser bör du undersöka ytterligare ASAP för att se till att din tjänst inte har äventyrats.

| Aktuellt Windows-händelse-ID | Historiskt Windows-händelse-ID | Beskrivning |

|---|---|---|

| 4618 | N/A | Ett mönster för säkerhetshändelse har identifierats. |

| 4649 | N/A | En återspelningsattack har upptäckts (potentiellt en falsk positiv). |

| 4719 | 612 | En policy för systemrevision ändrades. |

| 4765 | N/A | SID Historik har lagts till ett konto. |

| 4766 | N/A | Försöket att lägga till SID-historik till ett konto misslyckades. |

| 4794 | N/A | Försök att starta återställningsläge för katalogtjänster. |

| 4897 | 801 | Rollseparation aktiverad. |

| 4964 | N/A | Särskilda grupper har tilldelats en ny inloggning. |

| 5124 | N/A | Säkerhet uppdaterad på OCSP Responder Service. |

| N/A | 550 | Potentiell DoS-attack. |

| 1102 | 517 | Auditloggen rensades. |

Översikt över Active Directory-skogar och träd

Skogar och träd är två termer som du kommer att höra mycket när du fördjupar dig i Active Directory. Dessa termer hänvisar till den logiska strukturen i Active Directory. Kortfattat är ett träd en enhet med en enda domän eller grupp av objekt som följs av underordnade domäner. En skog är en grupp domäner som sätts samman. När flera träd grupperas ihop blir de en skog.

Träd i skogen ansluter till varandra genom en förtroenderelation, vilket gör det möjligt för olika domäner att dela information. Alla domäner litar på varandra automatiskt så att du kan komma åt dem med samma kontoinformation som du använde på rotdomänen.

Varje skog använder en enhetlig databas. Logiskt sett sitter skogen på den högsta nivån i hierarkin och trädet ligger längst ner. En av de utmaningar som nätverksadministratörer har när de arbetar med Active Directory är att hantera skogar och hålla katalogen säker.

En nätverksadministratör får till exempel i uppgift att välja mellan en design med en enda skog eller en design med flera skogar. Designen med en enda skog är enkel, billig och lätt att hantera med endast en skog som omfattar hela nätverket. En design med flera skogar däremot delar upp nätverket i olika skogar, vilket är bra för säkerheten men gör administrationen mer komplicerad.

Trustrelationer (och trusttyper)

Som nämnts ovan används trusts för att underlätta kommunikationen mellan domäner. Förtroenden möjliggör autentisering och tillgång till resurser mellan två enheter. Förtroenden kan vara av enkelriktad eller dubbelriktad karaktär. Inom ett förtroende delas de två domänerna upp i en betrodd domän och en betrodd domän.

I ett envägsförtroende får den betrodda domänen tillgång till autentiseringsuppgifter från den betrodda domänen så att användaren kan få tillgång till resurser från den andra domänen. I ett tvåvägsförtroende accepterar båda domänerna den andra domänens autentiseringsuppgifter. Alla domäner i en skog litar på varandra automatiskt, men du kan också konfigurera förtroenden mellan domäner i olika skogar för att överföra information.

Du kan skapa förtroenden genom guiden Nya förtroenden. Guiden Nya förtroenden är en konfigurationsguide där du kan skapa nya förtroenderelationer. Här kan du visa domännamn, förtroendetyp och status för transitivitet för befintliga förtroenden och välja den typ av förtroende som du vill skapa.

Förtroendetyper

Det finns en rad olika förtroendetyper i Active Directory. Vi har listat dessa i tabellen nedan:

| Trust Type | Transit Type | Direction | Default? | Beskrivning |

|---|---|---|---|---|

| Förälder- och barnförtroende | Transitivt | Tvåvägsförtroende | Ja | Ett förälder- och barnförtroende upprättas när en underordnad domän läggs till i ett domänträd. |

| Tree-root | Transitive | Two-way | Yes | Ett tree-root-förtroende etableras i samma ögonblick som ett domänträd skapas i en skog. |

| Extern | Inte transitiv | Envägs eller tvåvägs | Nej | Gör det möjligt att få åtkomst till resurser i en Windows NT 4.0-domän eller en domän som ligger i en annan skog som inte stöds av ett skogsförtroende. |

| Realm | Transitivt eller icke-transitivt | Envägs eller tvåvägs | Nej | bildar en förtroenderelation mellan ett Kerberos-realm som inte tillhör Windows och en Windows Server 2003-domän. |

| Forest | Transitive | Envägs eller tvåvägs | No | Delar resurser mellan skogar. |

| Kortslutning | Transitiv | Envägs eller tvåvägs | Nej | Förkortar användarnas inloggningstider mellan två domäner i en Windows Server 2003-skog. |

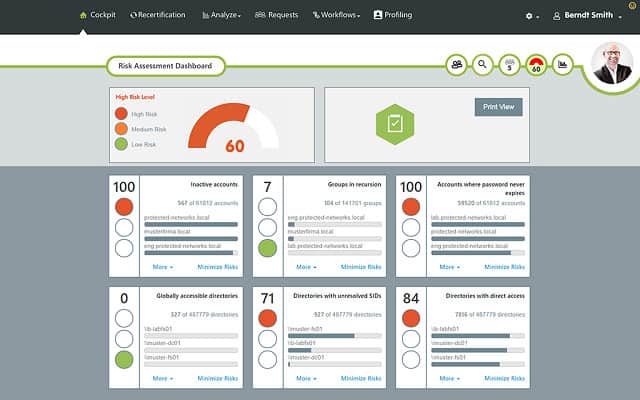

Active Directory-rapportering med SolarWinds Access Rights Manager (FREE TRIAL)

Generering av rapporter om Active Directory är viktigt för att optimera prestandan och för att hålla sig i enlighet med regelverk. Ett av de bästa verktygen för Active Directory-rapportering är SolarWinds Access Rights Manager (ARM). Verktyget har skapats för att öka insynen i hur Directory Credentials används och hanteras. Du kan till exempel visa konton med osäkra konfigurationer och missbruk av autentiseringsuppgifter som kan tyda på en cyberattack.

Det är fördelaktigt att använda ett tredjepartsverktyg som SolarWinds Access Rights Manager eftersom det ger dig information och funktioner som skulle vara mycket svårare eller omöjliga att få tillgång till via Active Directory direkt.

Som du kan generera rapporter kan du automatiskt radera inaktiva eller utgångna konton som är mål för cyberkriminella. SolarWinds Access Rights Manager börjar på 3 444 dollar (2 829 pund). Det finns också en 30-dagars gratis testversion som du kan ladda ner.

SolarWinds Access Rights Manager Ladda ner 30-dagars gratis testversion

Se även: Hur man hittar källan till kontolåsningar i Active Directory

Det enklaste sättet att hitta kontolåsningar i Active Directory är att använda händelsedatorn, som är inbyggd i Windows. Active Directory genererar Windows Events-meddelanden för varje åtgärd, så din första uppgift är att spåra rätt händelselogg.

- Öppna ett PowerShell-fönster genom att trycka på Windows-tangenten och R tillsammans. I popupfönstret Kör skriver du powershell och trycker på RETUR.

- På kommandoraden skriver du (get-addomain).pdcemulator

- Notera adressen till PCD Emulator-domänkontrollanten, som visas på nästa rad.

- Ta exit för att stänga PowerShell-fönstret.

- Den vanliga händelseloggranskaren som finns inbyggd i Windows operativsystem hjälper dig att hitta kontolåsningarna.

- Gå till den DC som heter PDC Emulator.

- Öppna Loggboken genom att expandera Windows Administrationsverktyg i Start-menyn och klicka på posten Loggboken i den undermenyn.

- I Loggboken expanderar du noden Windows Logs i det vänstra menyträdet. Klicka på Säkerhet. Listan över säkerhetshändelser visas i den centrala panelen i Loggboken.

- I den högra panelen i Loggboken klickar du på Filtrera aktuell logg, vilket öppnar ett popup-fönster.

- I fältet Händelse-ID:n ersätter du <Alla händelse-ID:n> med 4740.

- Välj en tidshorisont i rullgardinslistan Loggad högst upp i formuläret.

- Optionellt kan du ange ett användarnamn eller ett värdnamn om du specifikt letar efter en spärrning av en specifik användare eller resurs.

- Dryck på OK.

- Du kan dubbelklicka på den loggpost som gäller användaren eller resursen som intresserar dig och som har en tidsstämpel som stämmer överens med det ögonblick som du tror att spärren inträffade. Detta öppnar händelserapporten.

Händelserapporten visar användaren som låstes ut, datorn som händelsen inträffade på och källan eller orsaken till låsningen.

Läromedel för Active Directory: Grunderna

Active Directory är ett av de bästa verktygen för att hantera resurser i nätverket. I den här artikeln har vi bara skrapat på ytan av detta verktygs möjligheter. Om du använder Active Directory ska du komma ihåg att det är en potentiell inkörsport för cyberattackerare. Genom att anteckna viktiga kataloghändelser och använda en katalogövervakare kommer du långt när det gäller att minimera risken för en illvillig attack och skydda tillgängligheten för din tjänst.

Vanliga frågor om Active Directory

Vad är skillnaden mellan en Active Directory och en domänkontrollant?

Active Directory är ett autentiseringssystem. En domän är en samling objekt, som är användare, datorer och enheter som alla har åtkomsträttigheter som hanteras i samma Active Directory-databas. Domänkontrollanten är det autentiseringshanteringssystem som implementerar Active Directory-funktioner på domänens databasobjekt.

Hur aktiverar du säkerhetsrevisionen av Active Directory?

För att starta säkerhetsgranskning i Active Directory:

- Logga in på Windows Server som administratör.

- Gå till Start, klicka på Administrativa verktyg och välj Grupprinciphanteringskonsolen.

- Gå till den domän/OU som ska granskas.

- Högerklicka på grupprincipobjektet och välj Redigera. Detta öppnar Redigeraren för hantering av grupprinciper.

- I den vänstra trädmenyn expanderar du Datorkonfiguration, sedan Principer, expanderar Windows-inställningar, sedan Säkerhetsinställningar och slutligen Lokala principer. Klicka på Audit Policies (granskningsprinciper).

- I redigerarens huvudpanel klickar du på Granska objektåtkomst och väljer både alternativ för Framgång och Misslyckande.

- Klicka på Granska katalogtjänståtkomst och välj både alternativ för Framgång och Misslyckande.

Vilken skillnad är det mellan Active Directory och LDAP?

Lightweight Directory Access Protocol (LDAP) är en öppen standard som beskriver hur åtkomsträttigheter kan hanteras. Active Directory är ett system för hantering av åtkomsträttigheter, skrivet av Microsoft. Active Directory är en utveckling av de begrepp som definieras i LDAP.

Vad är Active Directory och Single sign-on och vad är skillnaderna mellan dem?

Single sign-on (SSO) ger varje användare tillgång till flera system med endast ett autentiseringsförfarande. Active Directory (AD) är ett system för hantering av åtkomsträttigheter som kan implementera en SSO-miljö.

Kan jag installera Active Directory på klientoperativsystem?

Nej. Active Directory är en serverfunktion och är integrerad i operativsystemet Windows Server. Logiskt sett skulle varje klient som kör Active Directory bli en server.