Pe măsură ce complexitatea resurselor de rețea a crescut, serviciile de directoare au devenit din ce în ce mai importante pentru gestionarea infrastructurii IT. Nu există un serviciu de directoare cu un nume mai mare decât Active Directory. Serviciul de directoare de la Microsoft s-a impus ca un instrument de bază în rândul administratorilor de rețea. În acest tutorial Active Directory vom examina ce este Active Directory, cum se utilizează și instrumentele Active Directory, cum ar fi SolarWinds Access Rights Manager. Subiectele de învățat includ:

- Ce este Active Directory?

- Ce face Active Directory?

- Cum se configurează Active Directory

- Cum se utilizează Active Directory: Configurarea unui controler de domeniu, crearea de utilizatori de director

- Evenimente Active Directory de monitorizat

- Relații de încredere (și tipuri de încredere)

- O privire de ansamblu asupra pădurilor și arborilor Active Directory

- Raportarea Active Directory (cu SolarWinds Access Rights Manager)

- Cum să găsiți sursa blocajelor de cont în Active Directory

- Ce este Active Directory?

- Ce face Active Directory?

- Cum se instalează Active Directory (cu RSAT)

- Cum să utilizați Active Directory: Cum să configurați un controler de domeniu, crearea de utilizatori de director

- Active Directory Events to Monitor

- O privire de ansamblu asupra pădurilor și arborilor din Active Directory

- Relații de încredere (și tipuri de încredere)

- Active Directory Reporting with SolarWinds Access Rights Manager (FREE TRIAL)

- Cum găsiți sursa blocajelor de cont în Active Directory

- Active Directory Tutorial: Noțiuni de bază

- Întrebări frecvente despre Active Directory

- Care este diferența dintre un director Active Directory și un controler de domeniu?

- Cum se activează Auditul de securitate al Active Directory?

- Care este diferența dintre Active Directory și LDAP?

- Ce sunt Active Directory și Single sign-on și care sunt diferențele dintre ele?

- Pot instala Active Directory pe sistemele de operare client?

Ce este Active Directory?

Active Directory este un serviciu de directoare sau un container care stochează obiecte de date în mediul rețelei locale. Serviciul înregistrează date despre utilizatori, dispozitive, aplicații, grupuri și dispozitive într-o structură ierarhică.

Structura datelor face posibilă găsirea de la o singură locație a detaliilor resurselor conectate la rețea. În esență, Active Directory acționează ca o agendă telefonică pentru rețeaua dumneavoastră, astfel încât să puteți căuta și gestiona cu ușurință dispozitivele.

Ce face Active Directory?

Există multe motive pentru care întreprinderile utilizează servicii de directoare precum Active Directory. Principalul motiv este comoditatea. Active Directory permite utilizatorilor să se conecteze și să gestioneze o varietate de resurse dintr-o singură locație. Datele de autentificare sunt unificate, astfel încât este mai ușor să gestionați mai multe dispozitive fără a fi nevoie să introduceți detaliile contului pentru a accesa fiecare mașină în parte.

Cum se instalează Active Directory (cu RSAT)

Pentru a începe, va trebui mai întâi să vă asigurați că aveți instalat Windows Professional sau Windows Enterprise, altfel nu veți putea instala Remote Server Administration Tools. Apoi faceți următoarele:

Pentru Windows 10 versiunea 1809:

- Click dreapta pe butonul Start și mergeți la Settings > Apps > Manage optional features > Add feature.

- Acum selectați RSAT: Active Directory Domain Services and Lightweight Directory Tools.

- În cele din urmă, selectați Install, apoi mergeți la Start > Windows Administrative Tools pentru a accesa Active Directory odată ce instalarea este finalizată.

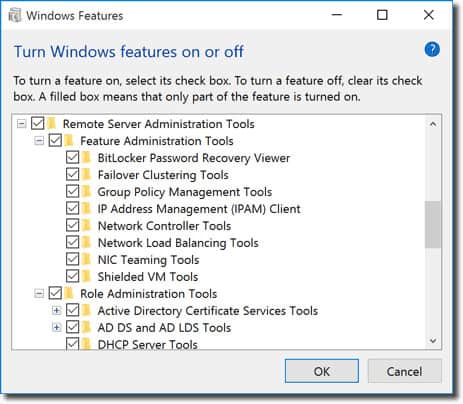

Pentru Windows 8 (Și Windows 10 versiunea 1803)

- Download and install the correct version of Server Administrator Tools for your device: Windows 8, Windows 10.

- În continuare, faceți clic dreapta pe butonul Start și selectați Control Panel > Programs > Programs and Features > Turn Windows features on or off.

- Călătoriți în jos și faceți clic pe opțiunea Remote Server Administration Tools.

- Apoi dați clic pe Role Administration Tools.

- Dați clic pe AD DS și AD LDS Tools și verificați dacă a fost bifată opțiunea AD DS Tools.

- Presați Ok.

- Apăsați Start > Administrative Tools din meniul Start pentru a accesa Active Directory.

Cum să utilizați Active Directory: Cum să configurați un controler de domeniu, crearea de utilizatori de director

Cum să configurați un controler de domeniu

Unul dintre primele lucruri pe care trebuie să le faceți atunci când utilizați Active Directory este să configurați un controler de domeniu. Un controler de domeniu este un calculator central care va răspunde la cererile de autentificare și va autentifica alte calculatoare din întreaga rețea. Controlerul de domeniu stochează credențialele de autentificare ale tuturor celorlalte calculatoare și imprimante.

Toate celelalte calculatoare se conectează la controlerul de domeniu, astfel încât utilizatorul poate autentifica fiecare dispozitiv dintr-o singură locație. Avantajul acestui lucru este că administratorul nu va trebui să gestioneze zeci de credențiale de conectare.

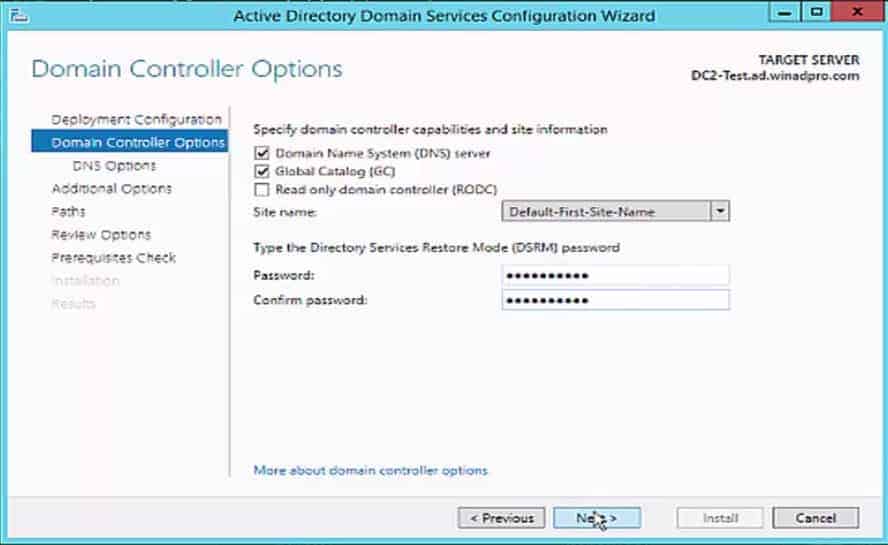

Procesul de configurare a unui controler de domeniu este relativ simplu. Atribuiți o adresă IP statică controlerului de domeniu și instalați Active Directory Domain Services sau ADDS. Acum urmați aceste instrucțiuni:

- Deschideți Server Manager și faceți clic pe Roles Summary > Add roles and features.

- Faceți clic pe Next.

- Selectați Remote Desktop Services installation dacă implementați un controler de domeniu într-o mașină virtuală sau selectați instalarea bazată pe roluri sau pe caracteristici.

- Selectați un server din grupul de servere.

- Selectați Active Directory Domain Services din listă și faceți clic pe Next.

- Lăsați Features bifat în mod implicit și apăsați Next.

- Click Restart the destination server automatically if required și faceți clic pe Install. Închideți fereastra odată ce instalarea este finalizată.

- După ce rolul ADDS a fost instalat, se va afișa o notificare lângă meniul Manage (Gestionare). Apăsați Promote this server into a domain controller.

- Acum faceți clic pe Add a new forest și introduceți un nume de domeniu Root. Apăsați Next.

- Selectați nivelul funcțional Domain pe care îl doriți și introduceți o parolă în secțiunea Type the Directory Services Restore Mode (DSRM password). Apăsați Next.

- Când se afișează pagina DNS Options (Opțiuni DNS), apăsați din nou Next (Următorul).

- Introduceți un domeniu în căsuța NetBios Domain name (Nume domeniu NetBios) (de preferință același cu numele domeniului rădăcină). Apăsați Next.

- Selectați un dosar pentru a stoca baza de date și fișierele jurnal. Apăsați Next.

- Presați Install pentru a termina. Sistemul dvs. va reporni acum.

Crearea utilizatorilor Active Directory

Utilizatorii și computerele sunt cele mai de bază două obiecte pe care va trebui să le gestionați atunci când utilizați Active Directory. În această secțiune, vom vedea cum să creăm noi conturi de utilizator. Procesul este relativ simplu, iar cel mai simplu mod de a gestiona utilizatorii este prin intermediul instrumentului Active Directory Users and Computer sau ADUC care vine cu pachetul Remote Server Administration Tools sau RSAT. Puteți instala ADUC urmând instrucțiunile enumerate mai jos:

Instalați ADUC pe Windows 10 Versiunea 1809 și versiunile ulterioare:

- Apăsați cu butonul dreapta pe butonul Start și faceți clic pe Settings > Apps, apoi faceți clic pe Manage optional features > Add feature.

- Select RSAT: Active Directory Domain Services and Lightweight Directory Tools.

- Selectați Install și așteptați ca instalarea să se finalizeze.

- Accesați Start > Windows Administrative Tools pentru a accesa caracteristica.

Instalați ADUC pe Windows 8 și Windows 10 versiunea 1803 sau mai mică:

- Descărcați și instalați Remote Server Administrator Tools pentru versiunea dvs. de Windows. Puteți face acest lucru de la unul dintre aceste linkuri de aici:

Remote Server Administrator Tools for Windows 10, Remote Server Administrator Tools for Windows 8 sau Remote Server Administrator Tools for Windows 8.1.

- Click dreapta pe Start > Control Panel > Programs > Programs and Features > Turn Windows features on or off.

- Derulați în jos și selectați Remote Server Administration Tools.

- Extindeți Role Administrator Tools > AD DS și AD LDS Tools.

- Blocați AD DS Tools și apăsați Ok.

- Apăsați Start > Administrative Tools și selectați Active Directory Users and Computers.

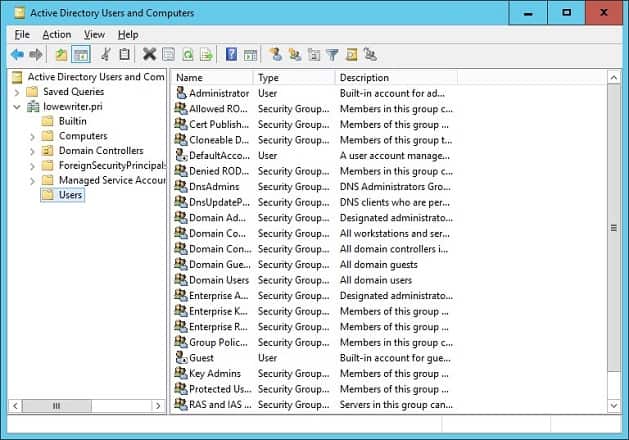

Cum să creați utilizatori noi cu ADUC

- Deschideți Server Manager, mergeți la meniul Tools (Instrumente) și selectați Active Directory Users and Computers (Utilizatori și calculatoare din Active Directory).

- Extindeți domeniul și faceți clic pe Users (Utilizatori).

- Click dreapta pe panoul din dreapta și apăsați New > User.

- Când se afișează caseta New Object-User introduceți un First name, Last name, User logon name și apăsați Next.

- Introduceți o parolă și apăsați Next.

- Click Finish.

- Noul cont de utilizator poate fi găsit în secțiunea Users din ADUC.

Active Directory Events to Monitor

Ca toate formele de infrastructură, Active Directory trebuie să fie monitorizat pentru a rămâne protejat. Monitorizarea serviciului de directoare este esențială pentru a preveni atacurile cibernetice și pentru a oferi utilizatorilor dvs. cea mai bună experiență de utilizator final.

Mai jos vom enumera unele dintre cele mai importante evenimente de rețea pe care ar trebui să le urmăriți. Dacă observați oricare dintre aceste evenimente, atunci ar trebui să investigați mai mult cât mai curând posibil pentru a vă asigura că serviciul dvs. nu a fost compromis.

| Current Windows Event ID | Legacy Windows Event ID | Descriere | |

|---|---|---|---|

| 4618 | N/A | Un model de eveniment de securitate a fost recunoscut. | |

| 4649 | N/A | A fost detectat un atac de reluare (potențial un fals pozitiv). | |

| 4719 | 612 | A fost modificată o politică de audit a sistemului. | |

| 4765 | N/A | SID Istoric adăugat la un cont. | |

| 4766 | N/A | A eșuat încercarea de a adăuga istoricul SID la un cont. | |

| 4794 | N/A | Tentativa de lansare a modului de restaurare a serviciilor de directorat. | |

| 4897 | 801 | Separarea rolurilor este activată. | |

| 4964 | N/A | Grupurilor speciale le-a fost atribuit un nou logon. | |

| 5124 | N/A | Securitate actualizată pe OCSP Responder Service. | |

| N/A | 550 | Potențial atac DoS. | |

| 1102 | 517 | Registrul de audit a fost șters. |

O privire de ansamblu asupra pădurilor și arborilor din Active Directory

Pădurile și arborii sunt doi termeni pe care îi veți auzi foarte des atunci când veți aprofunda Active Directory. Acești termeni se referă la structura logică a Active Directory. Pe scurt, un arbore este o entitate cu un singur domeniu sau grup de obiecte care este urmat de domenii copii. O pădure este un grup de domenii puse împreună. Atunci când mai mulți arbori sunt grupați împreună, aceștia devin o pădure.

Arborii din pădure se conectează între ei printr-o relație de încredere, ceea ce permite diferitelor domenii să facă schimb de informații. Toate domeniile vor avea încredere unele în altele în mod automat, astfel încât să le puteți accesa cu aceleași informații de cont pe care le-ați folosit pe domeniul rădăcină.

Care pădure utilizează o bază de date unificată. Din punct de vedere logic, pădurea se află la cel mai înalt nivel al ierarhiei, iar arborele este situat în partea de jos. Una dintre provocările pe care le au administratorii de rețea atunci când lucrează cu Active Directory este gestionarea pădurilor și menținerea securității directorului.

De exemplu, un administrator de rețea va avea sarcina de a alege între un design cu o singură pădure sau un design cu mai multe păduri. Designul cu o singură pădure este simplu, cu costuri reduse și ușor de gestionat, cu o singură pădure care cuprinde întreaga rețea. În schimb, un design cu mai multe păduri împarte rețeaua în diferite păduri, ceea ce este bun pentru securitate, dar face ca administrarea să fie mai complicată.

Relații de încredere (și tipuri de încredere)

După cum s-a menționat mai sus, încrederile sunt folosite pentru a facilita comunicarea între domenii. Trusturile permit autentificarea și accesul la resurse între două entități. Încrederea poate fi de natură unidirecțională sau bidirecțională. În cadrul unui trust, cele două domenii sunt împărțite într-un domeniu de încredere și un domeniu de încredere.

Într-un trust unidirecțional, domeniul de încredere accesează detaliile de autentificare ale domeniului de încredere, astfel încât utilizatorul să poată accesa resursele din celălalt domeniu. Într-o încredere bidirecțională, ambele domenii vor accepta detaliile de autentificare ale celuilalt. Toate domeniile dintr-o pădure au încredere reciprocă în mod automat, dar puteți, de asemenea, să configurați trusturi între domenii din păduri diferite pentru a transfera informații.

Puteți crea trusturi prin intermediul expertului New Trusts Wizard. Expertul New Trust Wizard este un asistent de configurare care vă permite să creați noi relații de încredere. Aici puteți vizualiza numele domeniului, tipul de trust și starea tranzitivă a trusturilor existente și puteți selecta tipul de trust pe care doriți să îl creați.

Tipuri de trust

Există o gamă de tipuri de trust în Active Directory. Le-am enumerat în tabelul de mai jos:

| Tip de încredere | Tip de tranzit | Direcție | Default? | Descriere | |

|---|---|---|---|---|---|

| Părinte și copil | Transitiv | Două căi | Da | O încredere între părinte și copil este stabilită atunci când un domeniu copil este adăugat la un arbore de domenii. | |

| Arbore-rădăcină | Transitivă | Două căi | Da | O încredere arbore-rădăcină este stabilită în momentul în care se creează un arbore de domenii în cadrul unei păduri. | |

| Externă | Non-transitivă | Într-un singur sens sau în două sensuri | Nu | Provoacă accesul la resursele dintr-un domeniu Windows NT 4.0 sau dintr-un domeniu situat într-o altă pădure care nu este suportat de o încredere forestieră. | |

| Realm | Transitiv sau netransitiv | Unidirecțional sau bidirecțional | Nu | Formează o relație de încredere între un domeniu Kerberos non-Windows și un domeniu Windows Server 2003. | |

| Forest | Transitivă | Într-un singur sens sau în două sensuri | Nu | Părtășește resurse între păduri. | |

| Shortcut | Transitiv | Un singur sens sau bidirecțional | Nu | Reduce timpii de conectare a utilizatorilor între două domenii din cadrul unei păduri Windows Server 2003. |

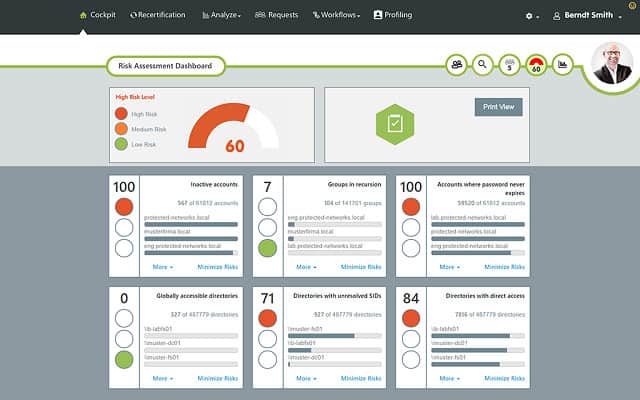

Active Directory Reporting with SolarWinds Access Rights Manager (FREE TRIAL)

Generarea de rapoarte privind Active Directory este esențială pentru optimizarea performanței și pentru a rămâne în conformitate cu conformitatea cu reglementările. Unul dintre cele mai bune instrumente de raportare Active Directory este SolarWinds Access Rights Manager (ARM). Acest instrument a fost creat pentru a crește vizibilitatea asupra modului în care sunt utilizate și gestionate acreditările din director. De exemplu, puteți vizualiza conturile cu configurații nesigure și abuzul de credențiale care ar putea indica un atac cibernetic.

Utilizarea unui instrument terț precum SolarWinds Access Rights Manager este benefică deoarece vă oferă informații și caracteristici care ar fi mult mai dificil sau imposibil de accesat direct prin Active Directory.

Pe lângă generarea de rapoarte, puteți șterge automat conturile inactive sau expirate pe care infractorii cibernetici le vizează. SolarWinds Access Rights Manager pornește de la 3.444 dolari (2.829 lire sterline). Există, de asemenea, o versiune de încercare gratuită de 30 de zile pe care o puteți descărca.

SolarWinds Access Rights Manager Download 30- day FREE Trial

Vezi și: SolarWinds Access Rights Manager: Managementul drepturilor de acces

Cum găsiți sursa blocajelor de cont în Active Directory

Cel mai simplu mod de a găsi blocajele de cont în Active Directory este să folosiți Event Viewer, care este integrat în Windows. Active Directory generează mesaje Windows Events pentru fiecare dintre acțiunile sale, așa că prima dumneavoastră sarcină este să găsiți jurnalul de evenimente potrivit.

- Deschideți o fereastră PowerShell apăsând tasta Windows și R împreună. În fereastra pop-up Run, tastați powershell și apăsați ENTER.

- În linia de comandă, tastați (get-addomain).pdcemulator

- Rețineți adresa controlerului de domeniu PCD Emulator, care va fi afișată pe linia următoare.

- Tastați exit pentru a închide fereastra PowerShell.

- Vizualizatorul standard de jurnal de evenimente care este integrat în sistemul de operare Windows vă va ajuta să găsiți blocările de cont.

- Direcționați-vă la DC numit Emulator PDC.

- Deschideți Event Viewer (Vizualizator de evenimente) extinzând Windows Administrative Tools (Instrumente administrative Windows) în meniul Start și făcând clic pe intrarea Event Viewer (Vizualizator de evenimente) din acel submeniu.

- În Event Viewer (Vizualizator de evenimente), extindeți nodul Windows Logs (Jurnale Windows) din arborele de meniu din stânga. Faceți clic pe Securitate. Lista evenimentelor de securitate va apărea în panoul central al Event Viewer.

- În panoul din dreapta al Event Viewer, faceți clic pe Filter Current Log (Filtrare jurnal curent), ceea ce va deschide o fereastră pop-up.

- În câmpul Event IDs (Identificatori de evenimente) înlocuiți <All Event IDs> cu 4740.

- Selectați un orizont de timp în lista derulantă Logged (Înregistrat) din partea de sus a formularului.

- Opțional, introduceți un nume de utilizator sau un nume de gazdă dacă căutați în mod specific un blocaj pe un anumit utilizator sau resursă.

- Apăsați OK.

- Apăsați de două ori pe intrarea din jurnal care se referă la utilizatorul sau resursa care vă interesează și care are un marcaj de timp care corespunde cu momentul în care credeți că a avut loc blocajul. Acest lucru va deschide Raportul de eveniment.

Raportul de eveniment vă va arăta utilizatorul care a fost blocat, computerul pe care a avut loc evenimentul și sursa, sau motivul blocării.

Active Directory Tutorial: Noțiuni de bază

Active Directory este unul dintre cele mai bune instrumente pentru gestionarea resurselor din rețeaua dumneavoastră. În acest articol, am zgâriat doar suprafața potențialului acestui instrument. Dacă folosiți Active Directory, amintiți-vă că acesta este un potențial punct de intrare pentru atacatorii cibernetici. Notarea evenimentelor cheie din director și utilizarea unui monitor de director va contribui în mare măsură la minimizarea riscului unui atac rău intenționat și la protejarea disponibilității serviciului dumneavoastră.

Întrebări frecvente despre Active Directory

Care este diferența dintre un director Active Directory și un controler de domeniu?

Active Directory este un sistem de autentificare. Un domeniu este o colecție de obiecte, care sunt utilizatori, calculatoare și dispozitive care au toate drepturile de acces gestionate în aceeași bază de date Active Directory. Controlerul de domeniu este sistemul de gestionare a autentificării care implementează funcțiile Active Directory pe obiectele din baza de date a domeniului.

Cum se activează Auditul de securitate al Active Directory?

Pentru a porni auditul de securitate în cadrul Active Directory:

- Întrați în Windows Server ca administrator.

- Accesați Start, faceți clic pe Instrumente administrative și selectați Consola de gestionare a politicilor de grup.

- Ieșiți în domeniul/OU care urmează să fie auditat.

- Faceți clic dreapta pe obiectul politicii de grup și alegeți Editare. Acest lucru va deschide Editorul de gestionare a politicilor de grup.

- În meniul arborescent din stânga, extindeți Computer Configuration, apoi Policies, extindeți Windows Settings, apoi Security Settings și, în final, Local Policies. Faceți clic pe Audit Policies (Politici de audit).

- În panoul principal al editorului, faceți clic pe Audit object access și selectați atât opțiunea Success cât și Failure.

- Faceți clic pe Audit directory service access și selectați atât opțiunea Success cât și Failure.

Care este diferența dintre Active Directory și LDAP?

Lightweight Directory Access Protocol (LDAP) este un standard deschis care descrie modul în care pot fi gestionate drepturile de acces. Active Directory este un sistem de gestionare a drepturilor de acces, scris de Microsoft. Active Directory este o evoluție a conceptelor definite în LDAP.

Ce sunt Active Directory și Single sign-on și care sunt diferențele dintre ele?

Single sign-on (SSO) oferă fiecărui utilizator acces la mai multe sisteme cu o singură procedură de autentificare. Active Directory (AD) este un sistem de gestionare a drepturilor de acces care poate implementa un mediu SSO.

Pot instala Active Directory pe sistemele de operare client?

Nu. Active Directory este o funcție de server și este integrată în sistemul de operare Windows Server. În mod logic, orice client care rulează Active Directory ar deveni un server.