S rostoucí složitostí síťových prostředků jsou adresářové služby stále důležitější pro správu infrastruktury IT. Žádná adresářová služba nemá větší jméno než Active Directory. Adresářová služba společnosti Microsoft se prosadila jako základní nástroj mezi správci sítí. V tomto výukovém kurzu služby Active Directory se podíváme na to, co je služba Active Directory, jak ji používat a na nástroje služby Active Directory, jako je SolarWinds Access Rights Manager. Mezi témata, která se dozvíte, patří:

- Co je Active Directory?

- Co dělá Active Directory?

- Jak nastavit Active Directory

- Jak používat Active Directory: Nastavení řadiče domény, vytváření uživatelů adresáře

- Události služby Active Directory ke sledování

- Důvěrné vztahy (a typy důvěryhodnosti)

- Přehled doménových struktur a stromů služby Active Directory

- Reportování služby Active Directory (pomocí nástroje SolarWinds Access Rights Manager)

- Jak zjistit zdroj zablokování účtů ve službě Active Directory

- Co je služba Active Directory?

- Co dělá služba Active Directory?

- Jak nastavit službu Active Directory (pomocí RSAT)

- Jak používat Active Directory:

- Události služby Active Directory ke sledování

- Přehled lesů a stromů služby Active Directory

- Vztahy důvěryhodnosti (a typy důvěryhodnosti)

- Reportování Active Directory s nástrojem SolarWinds Access Rights Manager (ZDARMA ZKUŠEBNÍ VERZE)

- Jak najít zdroj zablokování účtů ve službě Active Directory

- Active Directory Tutorial:

- Často kladené otázky ke službě Active Directory

- Jaký je rozdíl mezi adresářem Active Directory a řadičem domény

- Jak povolit audit zabezpečení služby Active Directory?

- Jaký je rozdíl mezi Active Directory a LDAP?

- Co je Active Directory a Single sign-on a jaké jsou mezi nimi rozdíly?

- Můžu nainstalovat službu Active Directory do klientských operačních systémů?

Co je služba Active Directory?

Active Directory je adresářová služba nebo kontejner, který ukládá datové objekty v prostředí místní sítě. Služba zaznamenává údaje o uživatelích, zařízeních, aplikacích, skupinách a zařízeních v hierarchické struktuře.

Struktura dat umožňuje z jednoho místa zjistit podrobnosti o prostředcích připojených k síti. Služba Active Directory v podstatě funguje jako telefonní seznam pro vaši síť, takže můžete snadno vyhledávat a spravovat zařízení.

Co dělá služba Active Directory?

Existuje mnoho důvodů, proč podniky používají adresářové služby, jako je Active Directory. Hlavním důvodem je pohodlí. Služba Active Directory umožňuje uživatelům přihlašovat se k různým zdrojům a spravovat je z jednoho místa. Přihlašovací údaje jsou sjednoceny, takže je snazší spravovat více zařízení bez nutnosti zadávat údaje o účtu pro přístup ke každému jednotlivému počítači.

Jak nastavit službu Active Directory (pomocí RSAT)

Pro začátek se musíte nejprve ujistit, že máte nainstalován systém Windows Professional nebo Windows Enterprise, jinak nebudete moci nainstalovat nástroje pro vzdálenou správu serveru. Poté proveďte následující:

Pro Windows 10 verze 1809:

- Klikněte pravým tlačítkem myši na tlačítko Start a přejděte do Nastavení > Aplikace > Spravovat volitelné funkce > Přidat funkci.

- Nyní vyberte RSAT:

- Nakonec vyberte možnost Instalovat a po dokončení instalace přejděte do nabídky Start > Nástroje pro správu systému Windows pro přístup ke službě Active Directory.

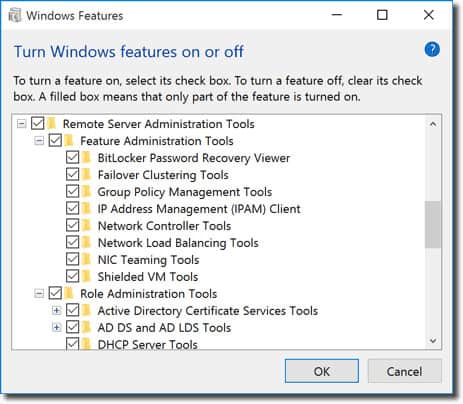

Pro Windows 8 (A Windows 10 verze 1803)

- Stáhněte a nainstalujte správnou verzi Nástroje pro správu serveru pro vaše zařízení: Windows 8, Windows 10.

- Poté klikněte pravým tlačítkem myši na tlačítko Start a vyberte možnost Ovládací panely > Programy > Programy a funkce > Zapnout nebo vypnout funkce systému Windows.

- Sjeďte dolů a klikněte na možnost Nástroje pro vzdálenou správu serveru.

- Nyní klikněte na Nástroje pro správu rolí.

- Klikněte na Nástroje AD DS a AD LDS a zkontrolujte, zda byla zaškrtnuta volba Nástroje AD DS.

- Stiskněte tlačítko Ok.

- Přejděte na Start > Nástroje pro správu v nabídce Start pro přístup k Active Directory.

Jak používat Active Directory:

Jak nastavit řadič domény

Jednou z prvních věcí, které je třeba udělat při používání služby Active Directory, je nastavení řadiče domény. Řadič domény je centrální počítač, který bude odpovídat na požadavky na ověření a ověřovat ostatní počítače v celé síti. Řadič domény uchovává přihlašovací údaje všech ostatních počítačů a tiskáren.

Všechny ostatní počítače se připojují k řadiči domény, takže uživatel může ověřit každé zařízení z jednoho místa. Výhodou je, že správce nebude muset spravovat desítky přihlašovacích údajů.

Proces nastavení řadiče domény je poměrně jednoduchý. Přiřaďte řadiči domény statickou IP adresu a nainstalujte službu Active Directory Domain Services neboli ADDS. Nyní postupujte podle následujících pokynů:

- Otevřete Správce serveru a klikněte na Souhrn rolí > Přidat role a funkce.

- Klikněte na tlačítko Další.

- Pokud nasazujete řadič domény ve virtuálním počítači, vyberte možnost Instalace služby Vzdálená plocha, nebo vyberte možnost Instalace na základě rolí nebo funkcí.

- Vyberte server z fondu serverů.

- Vyberte ze seznamu službu Active Directory Domain Services a klikněte na tlačítko Další.

- Ponechte ve výchozím nastavení zaškrtnutou možnost Funkce a stiskněte tlačítko Další.

- V případě potřeby klikněte na možnost Restartovat cílový server automaticky a klikněte na tlačítko Instalovat. Po dokončení instalace zavřete okno.

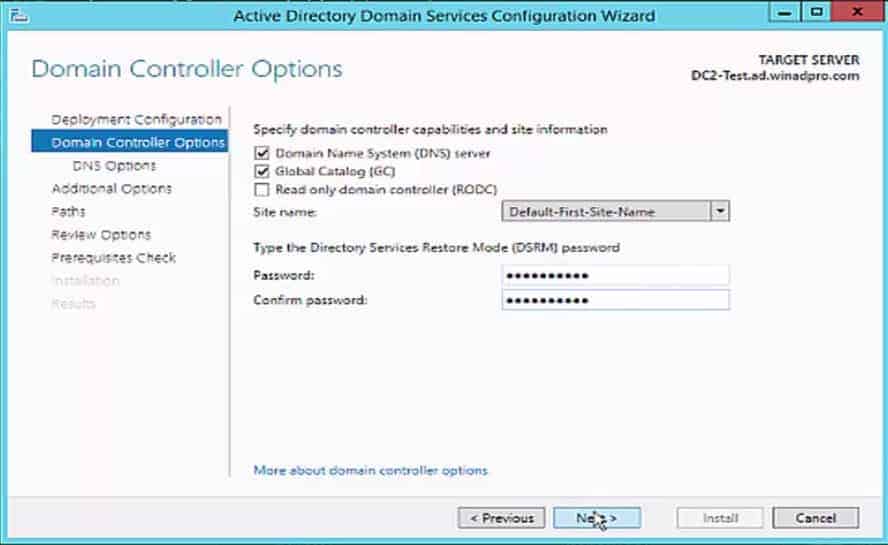

- Po instalaci role ADDS se vedle nabídky Manage zobrazí oznámení. Stiskněte tlačítko Povýšit tento server na řadič domény.

- Nyní klikněte na tlačítko Přidat novou doménovou strukturu a zadejte název kořenové domény. Stiskněte tlačítko Další.

- Zvolte požadovanou úroveň funkčnosti domény a zadejte heslo do části Type the Directory Services Restore Mode (DSRM password). Stiskněte tlačítko Další.

- Po zobrazení stránky Možnosti DNS znovu klikněte na tlačítko Další.

- Do pole Název domény NetBios zadejte doménu (nejlépe stejnou jako název kořenové domény). Stiskněte tlačítko Další.

- Vyberte složku pro uložení databáze a souborů protokolu. Stiskněte tlačítko Další.

- Pro dokončení stiskněte tlačítko Instalovat. Váš systém se nyní restartuje.

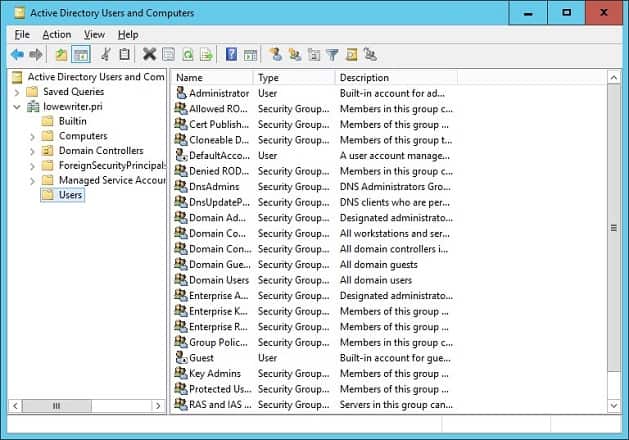

Vytvoření uživatelů služby Active Directory

Uživatelé a počítače jsou dva nejzákladnější objekty, které budete muset při používání služby Active Directory spravovat. V této části se budeme zabývat vytvářením nových uživatelských účtů. Tento proces je poměrně jednoduchý a nejjednodušší způsob správy uživatelů je prostřednictvím nástroje Active Directory Users and Computer neboli ADUC, který je dodáván s balíčkem Remote Server Administration Tools neboli RSAT. Aplikaci ADUC můžete nainstalovat podle níže uvedených pokynů:

Instalace aplikace ADUC v systému Windows 10 verze 1809 a vyšší:

- Klikněte pravým tlačítkem myši na tlačítko Start a klikněte na položku Nastavení > Aplikace, poté klikněte na položku Správa volitelných funkcí > Přidat funkci.

- Zvolte možnost RSAT:

- Zvolte možnost Instalovat a počkejte na dokončení instalace.

- Přejděte na tlačítko Start > Nástroje pro správu systému Windows a získejte přístup k funkci.

Instalace ADUC v systému Windows 8 a Windows 10 verze 1803 nebo nižší:

- Stáhněte a nainstalujte nástroje Remote Server Administrator Tools pro svou verzi systému Windows. Můžete tak učinit z jednoho z těchto odkazů zde:

Nástroje pro vzdáleného správce serveru pro Windows 10, Nástroje pro vzdáleného správce serveru pro Windows 8 nebo Nástroje pro vzdáleného správce serveru pro Windows 8.1.

- Klikněte pravým tlačítkem myši na Start > Ovládací panely > Programy > Programy a funkce > Zapnout nebo vypnout funkce systému Windows.

- Přejděte dolů a vyberte Nástroje pro vzdálenou správu serveru.

- Rozbalte Nástroje správce rolí > Nástroje AD DS a AD LDS.

- Zaškrtněte Nástroje AD DS a stiskněte Ok.

- Přejděte na Start > Nástroje pro správu a vyberte Uživatelé a počítače služby Active Directory.

Jak vytvořit nové uživatele pomocí ADUC

- Otevřete Správce serveru, přejděte do nabídky Nástroje a vyberte možnost Uživatelé a počítače služby Active Directory.

- Rozbalte doménu a klikněte na položku Uživatelé.

- Klepněte pravým tlačítkem myši do pravého podokna a stiskněte tlačítko Nový > Uživatel.

- Když se zobrazí okno Nový objekt-uživatel, zadejte Křestní jméno, Příjmení, Přihlašovací jméno uživatele a klepněte na tlačítko Další.

- Zadejte heslo a stiskněte tlačítko Další.

- Klepněte na tlačítko Dokončit.

- Nový uživatelský účet naleznete v části Uživatelé aplikace ADUC.

Události služby Active Directory ke sledování

Stejně jako všechny formy infrastruktury je i službu Active Directory třeba sledovat, aby zůstala chráněna. Monitorování adresářové služby je nezbytné pro předcházení kybernetickým útokům a poskytování co nejlepšího uživatelského komfortu uživatelům.

Níže uvádíme seznam nejdůležitějších síťových událostí, na které byste si měli dávat pozor. Pokud některou z těchto událostí zaznamenáte, měli byste ji co nejdříve dále prozkoumat a ujistit se, že vaše služba nebyla ohrožena.

| Aktuální ID události systému Windows | Dědičné ID události systému Windows | Popis |

|---|---|---|

| 4618 | N/A | Byl rozpoznán vzor události zabezpečení. |

| 4649 | N/A | Byl rozpoznán replay útok (potenciálně falešně pozitivní). |

| 4719 | 612 | Byly změněny zásady auditu systému. |

| 4765 | N/A | K účtu byla přidána historie SID. |

| 4766 | N/A | Pokus o přidání historie SID k účtu selhal. |

| 4794 | N/A | Pokus o spuštění režimu obnovy adresářových služeb. |

| 4897 | 801 | Oddělení rolí povoleno. |

| 4964 | N/A | Speciálním skupinám bylo přiřazeno nové přihlášení. |

| 5124 | N/A | Zabezpečení aktualizováno u služby OCSP Responder. |

| N/A | 550 | Potenciální DoS útok. |

| 1102 | 517 | Auditní protokol byl vymazán. |

Přehled lesů a stromů služby Active Directory

Les a stromy jsou dva pojmy, které při pronikání do služby Active Directory často uslyšíte. Tyto pojmy se vztahují k logické struktuře služby Active Directory. Stručně řečeno, strom je entita s jednou doménou nebo skupinou objektů, na kterou navazují podřízené domény. Doménová struktura je skupina domén poskládaných dohromady. Když se seskupí více stromů, vznikne z nich doménová struktura.

Stromy v doménové struktuře se navzájem propojují prostřednictvím vztahu důvěryhodnosti, který umožňuje různým doménám sdílet informace. Všechny domény si budou navzájem automaticky důvěřovat, takže k nim můžete přistupovat se stejnými informacemi o účtu, které jste použili v kořenové doméně.

Každá doménová struktura používá jednu jednotnou databázi. Logicky se doménová struktura nachází na nejvyšší úrovni hierarchie a strom je umístěn dole. Jedním z problémů, se kterými se správci sítě při práci se službou Active Directory potýkají, je správa doménových struktur a zajištění bezpečnosti adresáře.

Správce sítě bude mít například za úkol vybrat si mezi návrhem jedné doménové struktury nebo návrhem více doménových struktur. Návrh s jednou doménovou strukturou je jednoduchý, levný a snadno spravovatelný, přičemž celou síť tvoří pouze jedna doménová struktura. Naproti tomu návrh s více doménami rozděluje síť do různých doménových struktur, což je dobré z hlediska zabezpečení, ale komplikuje to správu.

Vztahy důvěryhodnosti (a typy důvěryhodnosti)

Jak bylo uvedeno výše, důvěryhodnosti se používají k usnadnění komunikace mezi doménami. Trusty umožňují ověřování a přístup ke zdrojům mezi dvěma entitami. Důvěry mohou být jednosměrné nebo obousměrné povahy. V rámci trustu jsou dvě domény rozděleny na důvěřující a důvěryhodnou doménu.

Při jednosměrném trustu důvěřující doména přistupuje k ověřovacím údajům důvěryhodné domény, aby uživatel mohl přistupovat ke zdrojům z druhé domény. V obousměrné důvěryhodné doméně obě domény přijmou ověřovací údaje druhé domény. Všechny domény v rámci doménové struktury si navzájem důvěřují automaticky, ale můžete také nastavit důvěryhodnost mezi doménami v různých doménových strukturách, aby se přenášely informace.

Důvěryhodnosti můžete vytvářet prostřednictvím Průvodce vytvořením nové důvěryhodnosti. Průvodce novou důvěryhodností je průvodce konfigurací, který umožňuje vytvářet nové vztahy důvěryhodnosti. Můžete zde zobrazit název domény, typ vztahu důvěryhodnosti a tranzitivní stav existujících vztahů důvěryhodnosti a vybrat typ vztahu důvěryhodnosti, který chcete vytvořit.

Typy vztahů důvěryhodnosti

V systému Active Directory existuje řada typů vztahů důvěryhodnosti. Uvedli jsme je v následující tabulce:

| Typ důvěryhodnosti | Typ tranzitu | Směrování | Výchozí? | Popis |

|---|---|---|---|---|

| Důvěra rodiče a potomka | Přechodná | Obousměrná | Ano | Důvěra rodiče a potomka se vytváří při přidání podřízené domény do stromu domén. |

| Důvěrnost stromu a kořene | Přechodná | Dvoucestná | Ano | Důvěrnost stromu a kořene je vytvořena v okamžiku vytvoření stromu domén v rámci doménové struktury. |

| Vnější | Nepřechodný | Jednosměrný nebo obousměrný | Ne | Zajišťuje přístup k prostředkům v doméně systému Windows NT 4.0 nebo doméně umístěné v jiné doménové struktuře, která není podporována vztahem důvěryhodnosti doménové struktury. |

| Sféra důvěryhodnosti | Přechodná nebo nepřechodná | Jednosměrná nebo obousměrná | Ne | Vytváří vztah důvěryhodnosti mezi jinou sférou Kerberos než Windows a doménou Windows Server 2003. |

| Lesnice | Přechodná | Jednosměrná nebo obousměrná | Ne | Sdílí prostředky mezi lesy. |

| Zkratka | Přechodné | Jednosměrné nebo obousměrné | Ne | Snižuje dobu přihlašování uživatelů mezi dvěma doménami v rámci doménové struktury Windows Server 2003. |

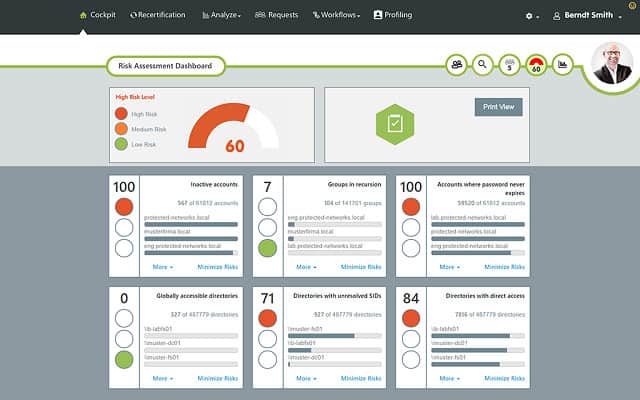

Reportování Active Directory s nástrojem SolarWinds Access Rights Manager (ZDARMA ZKUŠEBNÍ VERZE)

Generování reportů o Active Directory je nezbytné pro optimalizaci výkonu a udržení souladu s předpisy. Jedním z nejlepších nástrojů pro vytváření reportů o službě Active Directory je SolarWinds Access Rights Manager (ARM). Tento nástroj byl vytvořen s cílem zvýšit přehled o tom, jak se používají a spravují pověření adresáře. Můžete například zobrazit účty s nezabezpečenými konfiguracemi a zneužití pověření, které by mohlo znamenat kybernetický útok.

Použití nástroje třetí strany, jako je SolarWinds Access Rights Manager, je výhodné, protože poskytuje informace a funkce, ke kterým by bylo mnohem obtížnější nebo nemožné získat přístup přímo prostřednictvím služby Active Directory.

Kromě generování sestav můžete automaticky odstraňovat neaktivní nebo neplatné účty, na které se kyberzločinci zaměřují. Cena produktu SolarWinds Access Rights Manager začíná na 3 444 Kč. K dispozici je také 30denní zkušební verze, kterou si můžete stáhnout.

SolarWinds Access Rights Manager Stáhnout 30denní zkušební verzi ZDARMA

Podívejte se také: Správa přístupových práv

Jak najít zdroj zablokování účtů ve službě Active Directory

Nejjednodušší způsob, jak najít zablokování účtů ve službě Active Directory, je použít Prohlížeč událostí, který je integrován do systému Windows. Služba Active Directory generuje zprávy Události systému Windows pro každou svou akci, takže vaším prvním úkolem je dohledat správný protokol událostí.

- Otevřete okno prostředí PowerShell stisknutím klávesy Windows a R současně. Do vyskakovacího okna Spustit zadejte příkaz powershell a stiskněte klávesu ENTER.

- Na příkazový řádek zadejte (get-addomain).pdcemulator

- Zapište si adresu řadiče domény PCD Emulator, která se zobrazí na dalším řádku.

- Zavřete okno PowerShell zadáním příkazu exit.

- Standardní prohlížeč protokolů událostí, který je integrován v operačním systému Windows, vám pomůže najít zablokování účtů.

- Přejděte do DC pojmenovaného jako emulátor PDC.

- Otevřete Prohlížeč událostí rozbalením položky Nástroje pro správu systému Windows v nabídce Start a kliknutím na položku Prohlížeč událostí v této podnabídce.

- V Prohlížeči událostí rozbalte uzel Protokoly systému Windows v levém stromu nabídky. Klepněte na položku Zabezpečení. Ve středním panelu Prohlížeče událostí se zobrazí seznam událostí Zabezpečení.

- V pravém panelu Prohlížeče událostí klikněte na Filtrovat aktuální protokol, čímž se otevře vyskakovací okno.

- V poli ID událostí nahraďte <Všechna ID událostí> za 4740.

- V rozevíracím seznamu Protokolováno v horní části formuláře vyberte časový horizont.

- Případně zadejte uživatelské jméno nebo název hostitele, pokud konkrétně hledáte uzamčení konkrétního uživatele nebo prostředku.

- Stiskněte tlačítko OK.

- Dvakrát klikněte na záznam protokolu, který se týká uživatele nebo prostředku, který vás zajímá, a který má časové razítko odpovídající okamžiku, kdy podle vás došlo k uzamčení. Tím se otevře zpráva o události.

Zpráva o události zobrazí uživatele, který byl uzamčen, počítač, na kterém k události došlo, a zdroj nebo důvod uzamčení.

Active Directory Tutorial:

Active Directory je jedním z nejlepších nástrojů pro správu prostředků v síti. V tomto článku jsme jen poškrábali povrch možností tohoto nástroje. Pokud používáte službu Active Directory, nezapomeňte, že je potenciálním vstupním bodem pro kybernetické útočníky. Zaznamenávání klíčových událostí adresáře a používání monitoru adresáře výrazně sníží riziko škodlivého útoku a ochrání dostupnost vaší služby.

Často kladené otázky ke službě Active Directory

Jaký je rozdíl mezi adresářem Active Directory a řadičem domény

Active Directory je systém ověřování. Doména je soubor objektů, což jsou uživatelé, počítače a zařízení, které mají přístupová práva spravovaná ve stejné databázi služby Active Directory. Řadič domény je systém správy ověřování, který implementuje funkce služby Active Directory na objektech databáze domény.

Jak povolit audit zabezpečení služby Active Directory?

Pro spuštění auditu zabezpečení v rámci služby Active Directory:

- Přihlaste se do systému Windows Server jako správce.

- Přejděte na tlačítko Start, klikněte na Nástroje pro správu a vyberte možnost Konzola pro správu zásad skupiny.

- Přejděte do domény/OU, která má být auditována.

- Klikněte pravým tlačítkem myši na objekt zásad skupiny a vyberte možnost Upravit. Tím otevřete Editor správy zásad skupiny.

- V levé stromové nabídce rozbalte Konfigurace počítače, pak Zásady, rozbalte Nastavení systému Windows, pak Nastavení zabezpečení a nakonec Místní zásady. Klepněte na položku Zásady auditu.

- Na hlavním panelu Editoru klikněte na možnost Auditovat přístup k objektům a vyberte možnost Úspěšně i Neúspěšně.

- Klikněte na možnost Auditovat přístup k adresářové službě a vyberte možnost Úspěšně i Neúspěšně.

Jaký je rozdíl mezi Active Directory a LDAP?

Protokol LDAP (Lightweight Directory Access Protocol) je otevřený standard, který popisuje způsob správy přístupových práv. Active Directory je systém správy přístupových práv, jehož autorem je společnost Microsoft. Active Directory je evolucí konceptů definovaných v LDAP.

Co je Active Directory a Single sign-on a jaké jsou mezi nimi rozdíly?

Single sign-on (SSO) umožňuje každému uživateli přístup k několika systémům pomocí jediného ověřovacího postupu. Active Directory (AD) je systém správy přístupových práv, který může implementovat prostředí SSO.

Můžu nainstalovat službu Active Directory do klientských operačních systémů?

Ne. služba Active Directory je serverová funkce a je integrována do operačního systému Windows Server. Logicky by se každý klient se službou Active Directory stal serverem.