ネットワークリソースの複雑化に伴い、ディレクトリサービスはITインフラの管理にとってこれまで以上に重要なものとなってきています。 Active Directory よりも大きな名前のディレクトリ サービスはありません。 Microsoft のディレクトリ サービスは、ネットワーク管理者の間で定番のツールとして確立されています。 このActive Directoryチュートリアルでは、Active Directoryとは何か、どのように使うか、SolarWinds Access Rights ManagerなどのActive Directoryツールについて見ていきます。 学習内容:

- Active Directoryとは

- Active Directoryは何をするのか

- Active Directoryを設定する方法

- Active Directoryを使用する方法。 ドメインコントローラの設定、ディレクトリユーザーの作成

- 監視すべきActive Directoryイベント

- 信頼関係(および信頼タイプ)

- Active Directoryフォレストとツリーの概要

- アクティブディレクトリ報告(SolarWinds Access Rights Manager使用)

- Active Directoryのアカウントロックアウトの原因を見つけるには

- Active Directoryとは何でしょうか?

- Active Directoryは何をするのですか。

- How to Setup Active Directory (with RSAT)

- How to use Active Directory.を参照してください。 ドメインコントローラーの設定方法、ディレクトリユーザーの作成

- Active Directoryイベントを監視する

- Active Directory フォレストとツリーの概要

- 信頼関係(および信頼タイプ)

- Active Directory Reporting with SolarWinds Access Rights Manager (Free TRIAL)

- How to Find the Source of Account Lockouts in Active Directory

- Active Directory FAQ

- Active Directory とドメインコントローラの違いは何ですか? ドメインとは、同じActive Directoryデータベースでアクセス権を管理されたユーザー、コンピュータ、デバイスであるオブジェクトの集合体です。 ドメインコントローラは、ドメインのデータベースオブジェクトにActive Directoryの機能を実装する認証管理システムです。

- Active Directoryのセキュリティ監査を有効にするにはどうすればよいですか?

- Active DirectoryとLDAPの違いは何ですか?

- Active Directoryとシングルサインオンとは何ですか、また、それらの違いは何ですか?

- クライアントOSにActive Directoryをインストールすることはできますか? 論理的には、Active Directoryを実行しているクライアントはすべてサーバーになります。

Active Directoryとは何でしょうか?

Active Directoryは、ローカルネットワーク環境上のデータオブジェクトを格納するディレクトリサービスまたはコンテナです。 このサービスは、ユーザー、デバイス、アプリケーション、グループ、およびデバイスに関するデータを階層構造で記録します。

このデータ構造により、ネットワークに接続されたリソースの詳細を一カ所から検索することが可能になります。 要するに、Active Directoryはネットワークの電話帳のような役割を果たすので、デバイスを簡単に調べたり管理したりできます。

Active Directoryは何をするのですか。

企業がActive Directoryのようなディレクトリサービスを使用する理由はたくさんあります。 主な理由は利便性です。 Active Directoryを使えば、ユーザーは1つの場所からさまざまなリソースにログオンし、管理することができます。

How to Setup Active Directory (with RSAT)

まず、Windows ProfessionalまたはWindows Enterpriseがインストールされていることを確認する必要があり、そうしないとリモートサーバー管理ツールをインストールすることができないでしょう。

Windows 10 Version 1809の場合:

- スタートボタンを右クリックし、[設定]>[アプリ]>[オプション機能の管理]>[機能の追加]

- ここで、RSATを選択してください。 Active Directory Domain Services and Lightweight Directory Tools.

- Finally, select Install then go to Start > Windows Administrative Tools to access Active Directory after the installation is complete.

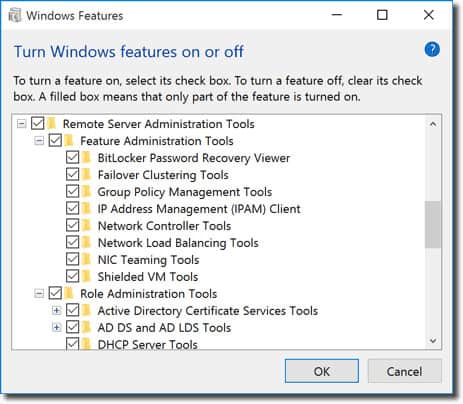

for Windows 8 (And Windows 10 Version 1803)

- Download and install the correct version for your device.The Server Administrator Tools for Windows 8は、Windows 8のための、Windows 10のための、Server管理ツールで、Server管理ツールの正しいバージョンをダウンロードしてインストールします。 Windows 8、Windows 10。

- 次に、スタートボタンを右クリックして、コントロールパネル > プログラム > プログラムと機能 > Windows機能のオン/オフを選択します。

- 下にスライドして、リモートサーバー管理ツール オプションをクリックします。

- ここで[役割の管理ツール]をクリックします。

- AD DSとAD LDSツールをクリックし、AD DSツールがチェックされていることを確認します。

- [スタート]メニューの[4074]管理ツールからActive Directoryにアクセスします。

How to use Active Directory.を参照してください。 ドメインコントローラーの設定方法、ディレクトリユーザーの作成

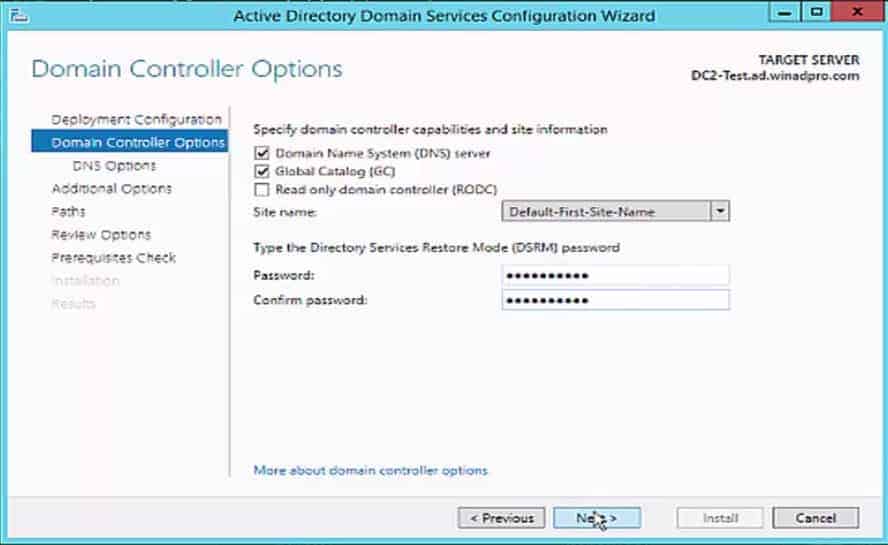

ドメインコントローラーの設定方法

Active Directoryを使用する際に最初に行う必要があることの1つは、ドメインコントローラーの設定です。 ドメインコントローラは、認証要求に応答し、ネットワーク全体の他のコンピュータを認証する中央コンピュータです。 ドメインコントローラは、他のすべてのコンピュータとプリンタのログイン認証情報を保存します。

他のすべてのコンピュータはドメインコントローラに接続し、ユーザーは1つの場所からすべてのデバイスを認証できるようにします。 この利点は、管理者が何十ものログイン認証情報を管理する必要がないことである。

ドメインコントローラを設定するプロセスは比較的簡単である。 ドメインコントローラーに静的IPアドレスを割り当て、Active Directory Domain ServicesまたはADDSをインストールする。

- サーバーマネージャーを開き、役割の概要 > 役割と機能の追加をクリックします。

- 次へをクリックします。

- 仮想マシンでドメインコントローラーを展開する場合はリモートデスクトップサービスのインストール、役割ベースまたは機能ベースのインストールを選択します。

- サーバープールからサーバーを選択します。

- リストからActive Directory Domain Servicesを選択し、[次へ]を押します。

- デフォルトでチェックしたままの機能にして[次へ]を押します。

- 必要に応じてインストール先のサーバーを自動的に再起動のボタンをクリックして、インストール]をクリックします。 インストールが完了したらウィンドウを閉じます。

- ADDSロールがインストールされると、[管理]メニューの横に通知が表示されます。 このサーバーをドメインコントローラーにプロモートする]を押します。

- ここで[新しい森を追加する]をクリックし、ルートドメイン名を入力します。 Next.

- 希望するドメイン機能レベルを選択し、Type the Directory Services Restore Mode (DSRM password) セクションにパスワードを入力します。

- DNSオプションページが表示されたら、もう一度次へをクリックします。

- NetBiosドメイン名ボックスにドメインを入力します(できればルートドメイン名と同じにします)。 Nextを押してください。

- データベースとログファイルを保存するフォルダを選択します。 Nextをクリックします。

- Installを押して終了します。

Active Directoryユーザーの作成

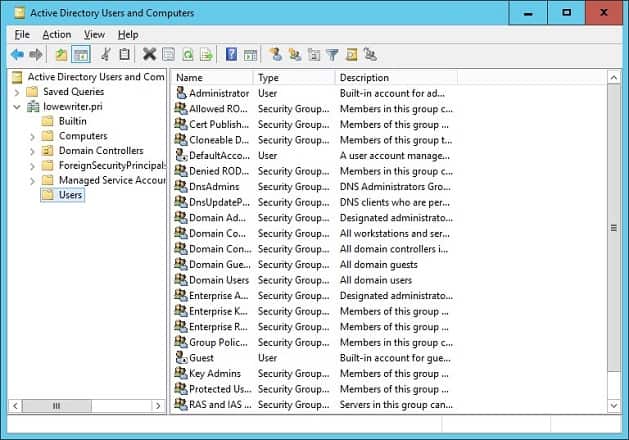

User and computersは、Active Directoryを使用する際に管理する必要がある2つの最も基本的なオブジェクトです。 このセクションでは、新しいユーザー アカウントを作成する方法について見ていきます。 このプロセスは比較的簡単で、ユーザーを管理する最も簡単な方法は、リモートサーバー管理ツール(RSAT)パックに付属しているActive Directory Users and Computer(ADUC)ツールを使用することです。 ADUCは、以下に示す手順に従ってインストールできます:

Windows 10 Version 1809 and HigherにADUCをインストールする:

- スタートボタンを右クリックして、設定 > アプリ、オプション機能の管理>機能の追加

- RSATを選択します。 Active Directory Domain Services and Lightweight Directory Tools.

- インストールを選択し、インストールが完了するのを待ちます。

- スタート > Windows 管理ツールから機能にアクセスします。

Windows 8 および Windows 10 バージョン 1803 以下で ADUC をインストールする方法です。

- Remote Server Administrator Toolsをダウンロードし、お使いのWindowsのバージョンに合わせてインストールします。 以下のリンクのいずれかから行うことができます:

Remote Server Administrator Tools for Windows 10, Remote Server Administrator Tools for Windows 8, または Remote Server Administrator Tools for Windows 8.1.

- Start > Control Panel > Programs > Programs and Features > Turn Windows features on or off.で右クリックし、Windows の機能をオンまたはオフにします。

- 下にスクロールして[リモートサーバー管理ツール]を選択します。

- [役割管理ツール]>[AD DSおよびAD LDSツール]を展開します。

- [AD DSツール]にチェックを入れて[OK]を押します。

- スタート[4074]管理ツールから[Active Directory Users and Computers]を表示させます。

How to Create New Users with ADUC

- サーバーマネージャーを開き、[ツール]メニューから[Active Directory Users and Computers]を選択します。

- ドメインを展開し[ユーザー]を選択します。

- 右ペインで右クリックし、新規>ユーザーを押します。

- 新しいオブジェクト-ユーザーボックスが表示されたら、ファーストネーム、ラストネーム、ユーザーログオン名を入力して、[次へ]をクリックします。

- パスワードを入力して[次へ]をクリックします。

- 終了をクリックします。

- 新しいユーザーアカウントは、ADUCの[ユーザー]セクションにあります。

Active Directoryイベントを監視する

あらゆる形態のインフラストラクチャ同様に、保護し続けるためにはActive Directoryを監視することが必要です。 ディレクトリ サービスを監視することは、サイバー攻撃を防止し、ユーザーに最高のエンド ユーザー エクスペリエンスを提供するために不可欠です。

以下に、注意すべき最も重要なネットワーク イベントをいくつかリストアップします。 これらのイベントのいずれかが表示された場合、サービスが侵害されていないことを確認するために、早急に調査する必要があります。

現在の Windows イベント ID 過去の Windows イベント ID 説明 4618 N/A セキュリティ イベントのパターンが認識されました。 4649 N/A リプレイ攻撃を検出しました(誤検出の可能性あり)。 4719 612 システム監査ポリシーが変更されました。 4765 N/A アカウントにSID履歴が追加されました。 4766 N/A アカウントにSID Historyを追加する試みに失敗しました。 4794 N/A ディレクトリサービス復元モードを起動しようとしました。 4897 801 役割分離が有効になりました。 4964 N/A 特別なグループに新しいログオンが割り当てられています。 5124 N/A Security updated on OCSP Responder Service(OCSPレスポンダーサービスのセキュリティを更新しました)。 N/A 550 DoS 攻撃の可能性あり。 1102 517 Audit log is cleared. Active Directory フォレストとツリーの概要

Forest と Tree は Active Directory を深く理解する際によく耳にする 2 つの用語です。 これらの用語は、Active Directoryの論理構造について言及しています。 簡単に言うと、ツリーとは、1つのドメインまたはオブジェクトのグループがあり、その後に子ドメインが続くエンティティを指します。 フォレストは、ドメインをまとめたグループである。 複数のツリーがグループ化されると、フォレストとなります。

フォレスト内のツリーは、信頼関係を通じて互いに接続し、異なるドメインが情報を共有することができます。 すべてのドメインは自動的にお互いを信頼するので、ルート ドメインで使用したのと同じアカウント情報でアクセスできます。

各フォレストは 1 つの統一データベースを使用します。 論理的には、フォレストは階層の最上位に位置し、ツリーは最下位に位置しています。 ネットワーク管理者が Active Directory を使用する際に直面する課題の 1 つは、フォレストを管理し、ディレクトリを安全に保つことです。

たとえば、ネットワーク管理者は、単一フォレスト設計または複数フォレスト設計のいずれかを選択するよう求められます。 単一フォレスト設計は、ネットワーク全体を構成するフォレストが 1 つだけで、シンプルで低コスト、かつ管理しやすい設計です。 これに対して、マルチフォレスト設計はネットワークを異なるフォレストに分割し、セキュリティには良いが、管理がより複雑になる。

信頼関係(および信頼タイプ)

前述のように、信頼はドメイン間のコミュニケーションを促進するために使用される。 信頼は2つのエンティティ間の認証とリソースへのアクセスを可能にする。 信頼は本質的に一方通行または双方向であることができる。 トラスト内では、2つのドメインは信頼するドメインと信頼されるドメインに分けられる。

一方向トラストでは、信頼するドメインは、ユーザーが他のドメインからのリソースにアクセスできるように、信頼されるドメインの認証詳細情報にアクセスする。 双方向の信頼では、両方のドメインが相手の認証の詳細を受け入れることになります。 フォレスト内のすべてのドメインは自動的にお互いを信頼しますが、情報を転送するために、異なるフォレスト内のドメイン間の信頼を設定することもできます。

新規信頼ウィザードを使用して信頼を作成することができます。 新しいトラストウィザードは、新しい信頼関係を作成するための設定ウィザードです。 ここでは、既存の信頼関係のドメイン名、信頼タイプ、および移行ステータスを表示し、作成する信頼関係のタイプを選択できます。

信頼タイプ

Active Directoryには、さまざまな信頼タイプが存在します。 以下の表にこれらをリストアップしました:

Trust Type Transit Type Direction デフォルト?Default?Transit? Description 親子 Transitive Two-way Yes 親子信頼はドメインツリーに子供ドメインが加えられると確立されます。 Tree-root Transitive Two-way Yes フォレスト内でドメインツリーが作成されると同時にツリールート信頼が確立されます。 外部 非遷移型 一方向または双方向 いいえ Windows NT 4.0 ドメインまたはフォレストをサポートしない別のフォレスト内にあるドメインでリソースへのアクセス方法を提供するものです。 Realm Transitive or non-transitive One-way or two-way No 非 Windows Kerberos realm と Windows Server 2003 ドメイン間に信頼関係を形成する。 Forest Transitive One-way or two-way No フォレスト間のリソースを共有することができるようになりました。 ショートカット 切り替え 一方向または双方向 なし Windows Server 2003フォレスト内の2ドメイン間でユーザーのログオン時間を短縮します。 Active Directory Reporting with SolarWinds Access Rights Manager (Free TRIAL)

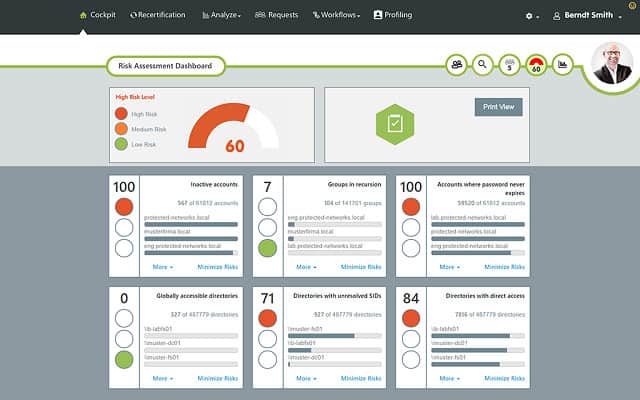

Active Directoryに関するレポートの作成は、パフォーマンスの最適化と規制遵守の維持に欠かせないものです。 Active Directoryのレポート作成ツールとして最適なものの1つがSolarWinds Access Rights Manager(ARM)です。 このツールは、ディレクトリの認証情報がどのように使用され、管理されているかについての可視性を高めるために作成されました。 たとえば、サイバー攻撃を示唆するような安全でない設定のアカウントやクレデンシャルの乱用を表示することができます。

SolarWinds Access Rights Managerのようなサードパーティ製ツールを使用すると、Active Directoryから直接アクセスすることがはるかに困難または不可能な情報や機能を提供できるため有益です。

レポートを作成するだけでなく、サイバー犯罪者がターゲットとする非アクティブまたは有効期限が切れたアカウントを自動的に削除することができます。 SolarWinds Access Rights Managerの価格は3,444ドル(2,829円)からです。 30日間の無料体験版もありますので、ダウンロードしてみてください。

SolarWinds Access Rights Manager Download 30 day FREE Trial

See also: Access Rights Management

How to Find the Source of Account Lockouts in Active Directory

Active Directoryのアカウントロックアウトを見つける最も簡単な方法は、Windowsに組み込まれているイベントビューアーを使用することです。 Active Directoryは、そのアクションごとにWindowsイベントメッセージを生成するので、最初のタスクは、正しいイベントログを探し出すことです。

- WindowsキーとRを一緒に押して、PowerShellウィンドウを開きます。 7354>

- コマンドラインで (get-addomain).pdcemulator と入力します。

- 次の行に表示されるPCD Emulatorドメインコントローラーのアドレスをメモします。

- 終了と入力してPowerShellウィンドウを閉じます。

- Windowsオペレーティングシステムに組み込まれている標準イベントログビューアがアカウントロックアウトを見つけるために役立つでしょう。

- PDCエミュレーターという名前のDCに移動します。

- スタートメニューでWindows管理ツールを展開してイベントビューアを開き、サブメニューでイベントビューアの項目をクリックします。

- イベントビューアで左側のメニューツリーにあるWindowsログのノードを展開します。 セキュリティ]をクリックします。 7354>

- イベントビューアの右パネルで、[現在のログをフィルタリング]をクリックすると、ポップアップウィンドウが開きます。

- イベントIDフィールドで<すべてのイベントID>を4740に置き換え、フォーム上部のログドロップダウンリストでタイムホライズンを選択します。

- 特定のユーザーまたはリソースのロックアウトを検索する場合は、ユーザー名またはホスト名を入力します。

- OKを押します。 これにより、イベントレポートが開きます。

イベントレポートには、ロックアウトされたユーザー、イベントが発生したコンピュータ、およびソース、またはロックアウトの理由が表示されます。 基本編

Active Directory は、ネットワーク内のリソースを管理するための最良のツールの 1 つです。 この記事では、このツールの潜在的な可能性の表面を削ったに過ぎません。 Active Directory を使用している場合、サイバー攻撃者の潜在的なエントリ ポイントであることを忘れないでください。

Active Directory FAQ

Active Directory とドメインコントローラの違いは何ですか? ドメインとは、同じActive Directoryデータベースでアクセス権を管理されたユーザー、コンピュータ、デバイスであるオブジェクトの集合体です。 ドメインコントローラは、ドメインのデータベースオブジェクトにActive Directoryの機能を実装する認証管理システムです。

Active Directoryのセキュリティ監査を有効にするにはどうすればよいですか?

Active Directoryのセキュリティ監査を開始するには:

- 管理者としてWindows Serverにログインします。

- 「スタート」から「管理ツール」をクリックし「グループポリシー管理コンソール」を選択します。

- 監査するドメイン/OAにアクセスし、グループポリシー オブジェクト上で右クリックし、編集を選択してください。

- 左側のツリーメニューで、[コンピューターの構成]、[ポリシー]、[Windowsの設定]、[セキュリティの設定]、[ローカルポリシー]を展開します。 Audit Policies]をクリックします。

- エディタのメインパネルで、[オブジェクトアクセスの監査]をクリックし、[成功と失敗]の両方のオプションを選択します。

Active DirectoryとLDAPの違いは何ですか?

LDAP(軽量ディレクトリアクセスプロトコル)はアクセス権を管理する方法を説明するオープンな標準規格です。 Active Directoryは、Microsoftによって書かれたアクセス権管理システムです。

Active Directoryとシングルサインオンとは何ですか、また、それらの違いは何ですか?

シングルサインオン(SSO)は、各ユーザーに1つの認証手続きで複数のシステムへのアクセスを可能にします。

クライアントOSにActive Directoryをインストールすることはできますか? 論理的には、Active Directoryを実行しているクライアントはすべてサーバーになります。