A mesure que la complexité des ressources réseau s’est accrue, les services d’annuaire sont devenus de plus en plus importants pour gérer l’infrastructure informatique. Il n’y a pas de service d’annuaire avec un plus grand nom que Active Directory. Le service d’annuaire de Microsoft s’est imposé comme un outil de base parmi les administrateurs de réseau. Dans ce tutoriel sur Active Directory, nous allons examiner ce qu’est Active Directory, comment l’utiliser et les outils Active Directory comme SolarWinds Access Rights Manager. Les sujets à apprendre comprennent :

- Qu’est-ce qu’Active Directory ?

- Que fait Active Directory ?

- Comment configurer Active Directory

- Comment utiliser Active Directory : Configuration d’un contrôleur de domaine, création d’utilisateurs d’annuaire

- Événements Active Directory à surveiller

- Relations de confiance (et types de confiance)

- Présentation des forêts et des arbres Active Directory

- Rapports Active Directory (avec SolarWinds Access Rights Manager)

- Comment trouver la source des verrouillages de comptes dans Active Directory

- Qu’est-ce qu’Active Directory ?

- Que fait Active Directory ?

- Comment configurer Active Directory (avec RSAT)

- Comment utiliser Active Directory : Comment configurer un contrôleur de domaine, créer des utilisateurs du répertoire

- Événements Active Directory à surveiller

- Un aperçu des forêts et des arbres d’Active Directory

- Relations de confiance (et types de confiance)

- Rapports sur Active Directory avec SolarWinds Access Rights Manager (ESSAI GRATUIT)

- Comment trouver la source des verrouillages de comptes dans Active Directory

- Tutoriel Active Directory : Les bases

- Foire aux questions sur l’Active Directory

- Quelle est la différence entre un Active directory et un contrôleur de domaine ?

- Comment activer l’audit de sécurité d’Active Directory ?

- Quelle est la différence entre Active Directory et LDAP ?

- Que sont Active Directory et Single sign-on et quelles sont les différences entre eux ?

- Puis-je installer Active Directory sur des systèmes d’exploitation clients ?

Qu’est-ce qu’Active Directory ?

Active Directory est un service d’annuaire ou un conteneur qui stocke des objets de données sur votre environnement réseau local. Le service enregistre les données sur les utilisateurs, les appareils, les applications, les groupes et les appareils dans une structure hiérarchique.

La structure des données permet de trouver les détails des ressources connectées au réseau à partir d’un seul endroit. Essentiellement, Active Directory agit comme un annuaire téléphonique pour votre réseau afin que vous puissiez rechercher et gérer facilement les périphériques.

Que fait Active Directory ?

Il y a de nombreuses raisons pour lesquelles les entreprises utilisent des services d’annuaire comme Active Directory. La principale raison est la commodité. Active Directory permet aux utilisateurs de se connecter et de gérer une variété de ressources à partir d’un seul endroit. Les identifiants de connexion sont unifiés de sorte qu’il est plus facile de gérer plusieurs périphériques sans avoir à entrer les détails du compte pour accéder à chaque machine individuelle.

Comment configurer Active Directory (avec RSAT)

Pour commencer, vous devrez d’abord vous assurer que vous avez Windows Professional ou Windows Enterprise installé sinon vous ne pourrez pas installer les outils d’administration de serveur à distance. Ensuite, faites ce qui suit :

Pour Windows 10 Version 1809 :

- Cliquez avec le bouton droit de la souris sur le bouton Démarrer et allez dans Paramètres > Apps > Gérer les fonctionnalités optionnelles > Ajouter une fonctionnalité.

- Sélectionnez maintenant RSAT : Services de domaine Active Directory et outils d’annuaire légers.

- Enfin, sélectionnez Installer puis allez dans Démarrer > Outils d’administration Windows pour accéder à Active Directory une fois l’installation terminée.

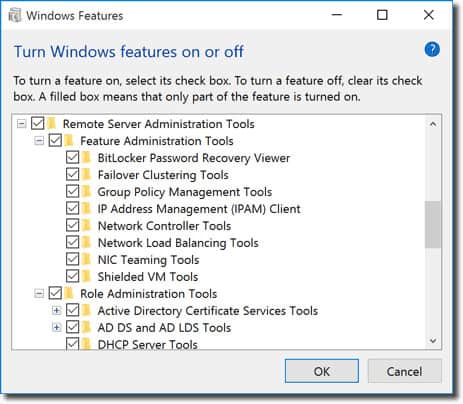

Pour Windows 8 (Et Windows 10 version 1803)

- Téléchargez et installez la version correcte de Server Administrator Tools pour votre appareil : Windows 8, Windows 10.

- Puis, faites un clic droit sur le bouton Démarrer et sélectionnez Panneau de configuration > Programmes > Programmes et fonctionnalités > Activer ou désactiver les fonctionnalités de Windows.

- Déplacez-vous vers le bas et cliquez sur l’option Outils d’administration de serveur à distance.

- Cliquez maintenant sur Outils d’administration des rôles.

- Cliquez sur Outils AD DS et AD LDS et vérifiez que Outils AD DS a été coché.

- Appuyez sur Ok.

- Allez sur Démarrer > Outils d’administration dans le menu Démarrer pour accéder à Active Directory.

Comment utiliser Active Directory : Comment configurer un contrôleur de domaine, créer des utilisateurs du répertoire

Comment configurer un contrôleur de domaine

L’une des premières choses à faire lorsque vous utilisez Active Directory est de configurer un contrôleur de domaine. Un contrôleur de domaine est un ordinateur central qui répondra aux demandes d’authentification et authentifiera les autres ordinateurs du réseau. Le contrôleur de domaine stocke les identifiants de connexion de tous les autres ordinateurs et imprimantes.

Tous les autres ordinateurs se connectent au contrôleur de domaine afin que l’utilisateur puisse authentifier chaque périphérique depuis un seul endroit. L’avantage de cette méthode est que l’administrateur n’aura pas à gérer des dizaines d’identifiants de connexion.

Le processus de configuration d’un contrôleur de domaine est relativement simple. Attribuez une adresse IP statique à votre contrôleur de domaine et installez les services de domaine Active Directory ou ADDS. Suivez maintenant ces instructions :

- Ouvrez le gestionnaire de serveur et cliquez sur Résumé des rôles >Ajouter des rôles et des fonctionnalités.

- Cliquez sur Suivant.

- Sélectionnez l’installation des services de bureau à distance si vous déployez un contrôleur de domaine dans une machine virtuelle ou sélectionnez l’installation basée sur les rôles ou les fonctionnalités.

- Sélectionnez un serveur dans le pool de serveurs.

- Sélectionnez Active Directory Domain Services dans la liste et cliquez sur Suivant.

- Laissez les fonctionnalités cochées par défaut et appuyez sur Suivant.

- Cliquez sur Redémarrer le serveur de destination automatiquement si nécessaire et cliquez sur Installer. Fermez la fenêtre une fois l’installation terminée.

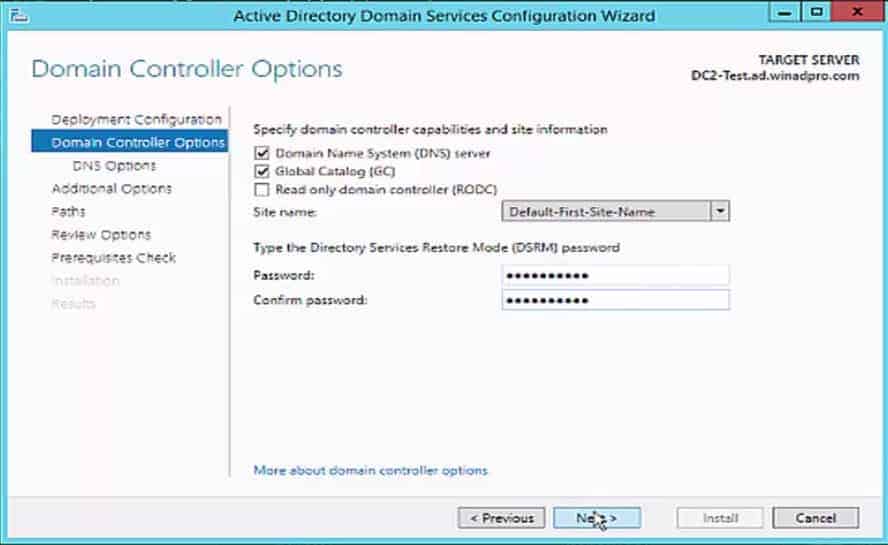

- Une fois que le rôle ADDS a été installé, une notification s’affiche à côté du menu Gérer. Appuyez sur Promouvoir ce serveur en contrôleur de domaine.

- Maintenant, cliquez sur Ajouter une nouvelle forêt et entrez un nom de domaine racine. Appuyez sur Next.

- Sélectionnez le niveau fonctionnel de domaine que vous souhaitez et entrez un mot de passe dans la section Type the Directory Services Restore Mode (DSRM password). Cliquez sur Suivant.

- Lorsque la page Options DNS s’affiche, cliquez à nouveau sur Suivant.

- Entrez un domaine dans la case Nom de domaine NetBios (de préférence le même que le nom de domaine racine). Appuyez sur Suivant.

- Sélectionnez un dossier pour stocker votre base de données et vos fichiers journaux. Cliquez sur Suivant.

- Appuyez sur Installer pour terminer. Votre système va maintenant redémarrer.

Création d’utilisateurs Active Directory

Les utilisateurs et les ordinateurs sont les deux objets les plus fondamentaux que vous devrez gérer lorsque vous utilisez Active Directory. Dans cette section, nous allons voir comment créer de nouveaux comptes utilisateurs. Le processus est relativement simple et le moyen le plus facile de gérer les utilisateurs est l’outil ADUC (Active Directory Users and Computer) fourni avec le pack RSAT (Remote Server Administration Tools). Vous pouvez installer ADUC en suivant les instructions énumérées ci-dessous :

Installer ADUC sur Windows 10 version 1809 et supérieure :

- Cliquez avec le bouton droit sur le bouton Démarrer et cliquez sur Paramètres >Apps, puis cliquez sur Gérer les fonctionnalités optionnelles > Ajouter une fonctionnalité.

- Sélectionnez RSAT : Active Directory Domain Services and Lightweight Directory Tools.

- Sélectionnez Installer et attendez que l’installation soit terminée.

- Allez dans Démarrer > Outils d’administration Windows pour accéder à la fonctionnalité.

Installer ADUC sur Windows 8 et Windows 10 version 1803 ou inférieure :

- Télécharger et installer les outils de l’administrateur du serveur à distance pour votre version de Windows. Vous pouvez le faire à partir de l’un de ces liens ici :

Outils de l’administrateur de serveur à distance pour Windows 10, Outils de l’administrateur de serveur à distance pour Windows 8 ou Outils de l’administrateur de serveur à distance pour Windows 8.1.

- Cliquez avec le bouton droit sur Démarrer > Panneau de configuration > Programmes > Programmes et fonctionnalités > Activer ou désactiver les fonctionnalités de Windows.

- Défilez vers le bas et sélectionnez Outils d’administration de serveur à distance.

- Expandez Outils d’administrateur de rôles > Outils AD DS et AD LDS.

- Cochez Outils AD DS et appuyez sur Ok.

- Allez dans Démarrer > Outils d’administration et sélectionnez Utilisateurs et ordinateurs Active Directory.

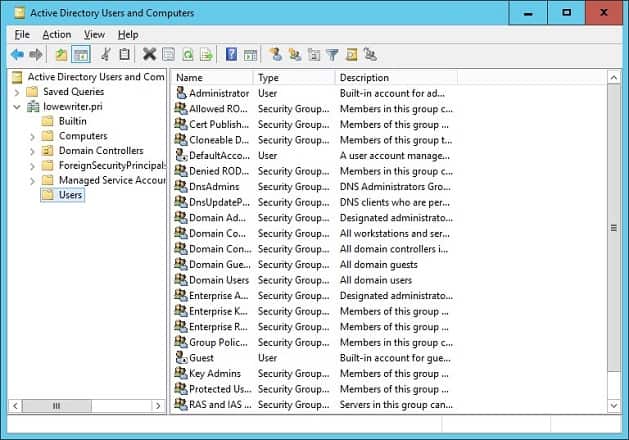

Comment créer de nouveaux utilisateurs avec ADUC

- Ouvrir le gestionnaire de serveur, aller dans le menu Outils et sélectionner Utilisateurs et ordinateurs de l’annuaire actif.

- Élargir le domaine et cliquer sur Utilisateurs.

- Cliquez avec le bouton droit de la souris sur le volet de droite et appuyez sur Nouveau >Utilisateur.

- Lorsque la boîte Nouvel objet-utilisateur s’affiche, entrez un Prénom, un Nom de famille, un nom de connexion de l’utilisateur et cliquez sur Suivant.

- Entrez un mot de passe et appuyez sur Suivant.

- Cliquez sur Terminer.

- Le nouveau compte utilisateur peut être trouvé dans la section Utilisateurs d’ADUC.

Événements Active Directory à surveiller

Comme toutes les formes d’infrastructure, Active Directory doit être surveillé pour rester protégé. La surveillance du service d’annuaire est essentielle pour prévenir les cyber-attaques et offrir la meilleure expérience utilisateur final à vos utilisateurs.

Ci-après, nous allons énumérer certains des événements réseau les plus importants que vous devez surveiller. Si vous voyez l’un de ces événements, alors vous devriez enquêter davantage dès que possible pour vous assurer que votre service n’a pas été compromis.

| ID d’événement Windows actuel | ID d’événement Windows historique | Description |

|---|---|---|

| 4618 | N/A | Un modèle d’événement de sécurité a été reconnu. |

| 4649 | N/A | Une attaque par rejeu a été détectée (potentiellement un faux positif). |

| 4719 | 612 | Une politique d’audit système a été modifiée. |

| 4765 | N/A | Historique du SID ajouté à un compte. |

| 4766 | N/A | La tentative d’ajout de l’historique du SID à un compte a échoué. |

| 4794 | N/A | Tentative de lancement du mode de restauration des services d’annuaire. |

| 4897 | 801 | Séparation des rôles activée. |

| 4964 | N/A | Des groupes spéciaux ont reçu un nouveau logon. |

| 5124 | N/A | Sécurité mise à jour sur le service OCSP Responder. |

| N/A | 550 | Une attaque DoS potentielle. |

| 1102 | 517 | Le journal d’audit a été effacé. |

Un aperçu des forêts et des arbres d’Active Directory

Les forêts et les arbres sont deux termes que vous entendrez souvent lorsque vous vous plongerez dans Active Directory. Ces termes font référence à la structure logique d’Active Directory. Brièvement, un arbre est une entité avec un seul domaine ou groupe d’objets qui est suivi de domaines enfants. Une forêt est un groupe de domaines réunis. Lorsque plusieurs arbres sont regroupés, ils deviennent une forêt.

Les arbres de la forêt se connectent les uns aux autres par le biais d’une relation de confiance, ce qui permet aux différents domaines de partager des informations. Tous les domaines se feront confiance automatiquement afin que vous puissiez y accéder avec les mêmes infos de compte que vous avez utilisées sur le domaine racine.

Chaque forêt utilise une base de données unifiée. Logiquement, la forêt se trouve au niveau le plus élevé de la hiérarchie et l’arbre se trouve au niveau inférieur. L’un des défis auxquels sont confrontés les administrateurs réseau lorsqu’ils travaillent avec Active Directory est la gestion des forêts et la sécurisation de l’annuaire.

Par exemple, un administrateur réseau sera chargé de choisir entre une conception à forêt unique et une conception à forêts multiples. La conception à forêt unique est simple, peu coûteuse et facile à gérer avec une seule forêt comprenant l’ensemble du réseau. En revanche, une conception multi-forêt divise le réseau en différentes forêts, ce qui est bon pour la sécurité mais rend l’administration plus compliquée.

Relations de confiance (et types de confiance)

Comme mentionné ci-dessus, les trusts sont utilisés pour faciliter la communication entre les domaines. Les trusts permettent l’authentification et l’accès aux ressources entre deux entités. Les trusts peuvent être de nature unidirectionnelle ou bidirectionnelle. Dans une confiance, les deux domaines sont divisés en un domaine de confiance et un domaine de confiance.

Dans une confiance à sens unique, le domaine de confiance accède aux détails d’authentification du domaine de confiance afin que l’utilisateur puisse accéder aux ressources de l’autre domaine. Dans une confiance bidirectionnelle, les deux domaines acceptent les détails d’authentification de l’autre. Tous les domaines d’une forêt se font confiance automatiquement, mais vous pouvez également configurer des trusts entre des domaines de différentes forêts pour transférer des informations.

Vous pouvez créer des trusts par le biais de l’assistant de nouveaux trusts. L’assistant de nouveaux trusts est un assistant de configuration qui vous permet de créer de nouvelles relations de confiance. Ici, vous pouvez afficher le nom de domaine, le type de trust et le statut transitif des trusts existants et sélectionner le type de trust que vous souhaitez créer.

Types de trust

Il existe une gamme de types de trust dans Active Directory. Nous les avons répertoriés dans le tableau ci-dessous :

| Type de confiance | Type de transit | Direction | Défaut ? | Description |

|---|---|---|---|---|

| Parent et enfant | Transitif | Double sens | Oui | Une confiance parent et enfant est établie lorsqu’un domaine enfant est ajouté à une arborescence de domaines. |

| La confiance arbre-racine | Transitive | Deux voies | Oui | Une confiance arbre-racine est établie au moment où un arbre de domaine est créé dans une forêt. |

| Externe | Non-transitif | Unidirectionnel ou bidirectionnel | Non | Permet d’accéder aux ressources d’un domaine Windows NT 4.0 ou d’un domaine situé dans une forêt différente qui n’est pas prise en charge par une confiance de forêt. |

| Realm | Transitif ou non transitif | Unidirectionnel ou bidirectionnel | Non | Forme une relation de confiance entre un royaume Kerberos non Windows et un domaine Windows Server 2003. |

| Forêt | Transitive | Unidirectionnelle ou bidirectionnelle | Non | Partage des ressources entre les forêts. |

| Shortcut | Transitive | Unidirectionnelle ou bidirectionnelle | Non | Réduit les temps de connexion des utilisateurs entre deux domaines dans une forêt Windows Server 2003. |

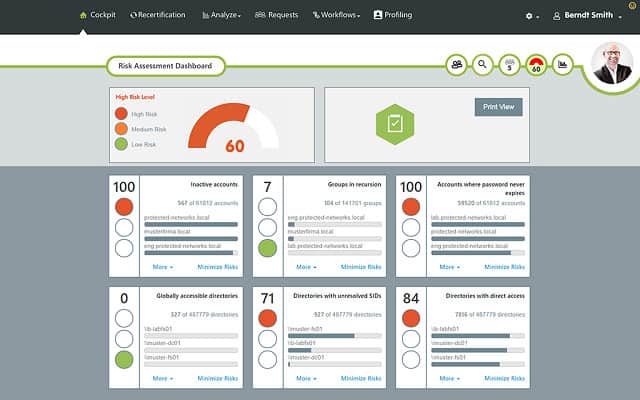

Rapports sur Active Directory avec SolarWinds Access Rights Manager (ESSAI GRATUIT)

Générer des rapports sur Active Directory est essentiel pour optimiser les performances et rester en conformité avec la réglementation. L’un des meilleurs outils de création de rapports sur Active Directory est SolarWinds Access Rights Manager (ARM). Cet outil a été créé pour accroître la visibilité sur la manière dont les informations d’identification de l’annuaire sont utilisées et gérées. Par exemple, vous pouvez visualiser les comptes présentant des configurations non sécurisées et les abus d’identifiants qui pourraient indiquer une cyberattaque.

L’utilisation d’un outil tiers comme SolarWinds Access Rights Manager est bénéfique car il vous fournit des informations et des fonctionnalités auxquelles il serait beaucoup plus difficile, voire impossible, d’accéder par le biais d’Active Directory directement.

En plus de générer des rapports, vous pouvez supprimer automatiquement les comptes inactifs ou expirés que les cybercriminels ciblent. SolarWinds Access Rights Manager est proposé à partir de 3 444 dollars (2 829 livres sterling). Il existe également une version d’essai gratuite de 30 jours que vous pouvez télécharger.

SolarWinds Access Rights Manager Télécharger Essai GRATUIT de 30 jours

Voir aussi : Gestion des droits d’accès

Comment trouver la source des verrouillages de comptes dans Active Directory

La façon la plus simple de trouver les verrouillages de comptes dans Active Directory est d’utiliser l’observateur d’événements, qui est intégré à Windows. Active Directory génère des messages d’événements Windows pour chacune de ses actions, votre première tâche consiste donc à traquer le bon journal d’événements.

- Ouvrez une fenêtre PowerShell en appuyant simultanément sur la touche Windows et R. Dans la fenêtre contextuelle Exécuter, tapez powershell et appuyez sur ENTRÉE.

- À la ligne de commande, tapez (get-addomain).pdcemulator

- Notez l’adresse du contrôleur de domaine de l’émulateur PCD, qui sera affichée à la ligne suivante.

- Tapez exit pour fermer la fenêtre PowerShell.

- La visionneuse de journal d’événements standard qui est intégrée au système d’exploitation Windows vous aidera à trouver les verrouillages de compte.

- Allez au DC nommé comme l’émulateur PDC.

- Ouvrez l’observateur d’événements en développant Outils d’administration Windows dans le menu Démarrer et en cliquant sur l’entrée Observateur d’événements dans ce sous-menu.

- Dans l’observateur d’événements, développez le nœud Journaux Windows dans l’arborescence du menu de gauche. Cliquez sur Sécurité. La liste des événements de sécurité apparaîtra dans le panneau central de l’observateur d’événements.

- Dans le panneau droit de l’observateur d’événements, cliquez sur Filtrer le journal actuel, ce qui ouvrira une fenêtre contextuelle.

- Dans le champ IDs d’événements, remplacez <Tous les IDs d’événements> par 4740.

- Sélectionnez un horizon temporel dans la liste déroulante Enregistré en haut du formulaire.

- En option, entrez un nom d’utilisateur ou un nom d’hôte si vous recherchez spécifiquement un verrouillage sur un utilisateur ou une ressource spécifique.

- Appuyez sur OK.

- Double-cliquez sur l’entrée du journal qui se rapporte à l’utilisateur ou à la ressource qui vous intéresse et dont l’horodatage correspond au moment où vous pensez que le verrouillage s’est produit. Cela ouvrira le rapport d’événement.

Le rapport d’événement vous montrera l’utilisateur qui a été verrouillé, l’ordinateur sur lequel l’événement s’est produit et la source, ou la raison du verrouillage.

Tutoriel Active Directory : Les bases

Active Directory est l’un des meilleurs outils pour gérer les ressources de votre réseau. Dans cet article, nous n’avons fait qu’effleurer la surface du potentiel de cet outil. Si vous utilisez Active Directory, n’oubliez pas qu’il s’agit d’un point d’entrée potentiel pour les cyberattaquants. Prendre note des événements clés de l’annuaire et utiliser un moniteur d’annuaire contribuera grandement à minimiser le risque d’une attaque malveillante et à protéger la disponibilité de votre service.

Foire aux questions sur l’Active Directory

Quelle est la différence entre un Active directory et un contrôleur de domaine ?

L’Active Directory est un système d’authentification. Un domaine est une collection d’objets, qui sont des utilisateurs, des ordinateurs et des périphériques qui ont tous des droits d’accès gérés dans la même base de données Active Directory. Le contrôleur de domaine est le système de gestion de l’authentification qui met en œuvre les fonctions d’Active Directory sur les objets de la base de données du domaine.

Comment activer l’audit de sécurité d’Active Directory ?

Pour lancer l’audit de sécurité dans Active Directory :

- Connectez-vous à Windows Server en tant qu’administrateur.

- Allez dans Démarrer, cliquez sur Outils d’administration et sélectionnez Console de gestion des stratégies de groupe.

- Allez dans le domaine/OU à auditer.

- Cliquez avec le bouton droit de la souris sur l’objet de stratégie de groupe et choisissez Modifier. Cela ouvrira l’éditeur de gestion de stratégie de groupe.

- Dans le menu arborescent de gauche, développez Configuration de l’ordinateur, puis Stratégies, développez Paramètres Windows, puis Paramètres de sécurité, et enfin Stratégies locales. Cliquez sur les politiques d’audit.

- Dans le panneau principal de l’éditeur, cliquez sur Auditer l’accès aux objets et sélectionnez les options Succès et Échec.

- Cliquez sur Auditer l’accès au service de répertoire et sélectionnez les options Succès et Échec.

Quelle est la différence entre Active Directory et LDAP ?

Le protocole LDAP (Lightweight Directory Access Protocol) est une norme ouverte qui décrit comment les droits d’accès peuvent être gérés. Active Directory est un système de gestion des droits d’accès, écrit par Microsoft. Active Directory est une évolution des concepts définis dans LDAP.

Que sont Active Directory et Single sign-on et quelles sont les différences entre eux ?

Single sign-on (SSO) donne à chaque utilisateur l’accès à plusieurs systèmes avec une seule procédure d’authentification. Active Directory (AD) est un système de gestion des droits d’accès qui peut mettre en œuvre un environnement SSO.

Puis-je installer Active Directory sur des systèmes d’exploitation clients ?

Non. Active Directory est une fonction de serveur et il est intégré au système d’exploitation Windows Server. Logiquement, tout client exécutant Active Directory deviendrait un serveur.