Verkkoresurssien monimutkaisuuden kasvaessa hakemistopalveluista on tullut yhä tärkeämpiä IT-infrastruktuurin hallinnassa. Ei ole olemassa hakemistopalvelua, jolla olisi suurempi nimi kuin Active Directory. Microsoftin hakemistopalvelu on vakiinnuttanut asemansa verkonvalvojien keskuudessa. Tässä Active Directory -oppaassa tarkastelemme, mikä Active Directory on, miten sitä käytetään ja Active Directory -työkaluja, kuten SolarWinds Access Rights Manageria. Opittavia aiheita ovat:

- Mikä on Active Directory?

- Mitä Active Directory tekee?

- Active Directoryn käyttöönotto

- Active Directoryn käyttö: Toimialueen ohjaimen määrittäminen, hakemistokäyttäjien luominen

- Active Directory -tapahtumien seuraaminen

- Luottamussuhteet (ja luottamustyypit)

- Yleiskatsaus Active Directory -hakemistopuihin ja -puihin

- Active Directory -raportointi (SolarWinds Access Rights Managerin avulla)

- Kuten löytää tilien lukitusten aiheuttaja Active Directory -palvelussa

- Tilien lukitusten lähde Active Directory -palvelussa

- Mikä on Active Directory?

- Mitä Active Directory tekee?

- Aktiivihakemiston asentaminen (RSAT:n avulla)

- Valvottavat Active Directory -tapahtumat

- Yleiskatsaus Active Directoryn metsiin ja puihin

- Luottamussuhteet (ja luottamustyypit)

- Active Directory -raportointi SolarWinds Access Rights Managerilla (ILMAINEN KOKEILUOHJELMA)

- How to Find the Source of Account Lockouts in Active Directory

- Active Directory Tutorial: Perusteet

- Active Directory FAQs

- Mitä eroa on aktiivihakemistolla ja toimialueohjaimella?

- Miten Active Directoryn tietoturvatarkastus otetaan käyttöön?

- Mitä eroa on Active Directoryllä ja LDAP:llä?

- Mitä ovat Active Directory ja Single sign-on ja mitä eroja niillä on?

- Voinko asentaa Active Directoryn asiakaskäyttöjärjestelmiin?

Mikä on Active Directory?

Active Directory on hakemistopalvelu tai säiliö, johon tallennetaan tieto-objekteja paikallisverkkoympäristössä. Palveluun tallennetaan hierarkkiseen rakenteeseen tietoja käyttäjistä, laitteista, sovelluksista, ryhmistä ja laitteista.

Tietojen rakenteen ansiosta verkkoon liitettyjen resurssien tiedot löytyvät yhdestä paikasta. Pohjimmiltaan Active Directory toimii ikään kuin verkon puhelinluettelona, josta voi helposti etsiä ja hallita laitteita.

Mitä Active Directory tekee?

On monia syitä, miksi yritykset käyttävät Active Directoryn kaltaisia hakemistopalveluja. Tärkein syy on mukavuus. Active Directoryn avulla käyttäjät voivat kirjautua ja hallita erilaisia resursseja yhdestä paikasta. Sisäänkirjautumistiedot on yhtenäistetty, joten useiden laitteiden hallinta on helpompaa ilman, että tilitietoja tarvitsee syöttää jokaista yksittäistä konetta varten.

Aktiivihakemiston asentaminen (RSAT:n avulla)

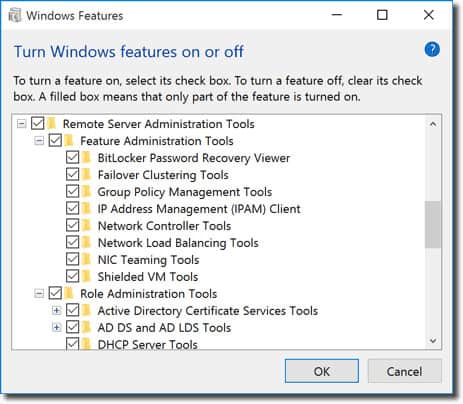

Aloittaaksesi sinun on ensin varmistettava, että sinulla on asennettuna Windows Professional- tai Windows Enterprise -käyttöjärjestelmä, sillä muutoin et pysty asentamaan palvelimen etähallintatyökaluja. Tee sitten seuraavat toimet:

Windows 10 versio 1809:

- Klikkaa Käynnistä-painiketta hiiren kakkospainikkeella ja siirry kohtaan Asetukset > Sovellukset > Valinnaisten ominaisuuksien hallinta > Lisää ominaisuus.

- Valitse nyt RSAT: Active Directory -toimialueen palvelut ja kevyet hakemistotyökalut.

- Valitse lopuksi Asenna ja siirry sitten kohtaan Käynnistä > Windowsin hallintatyökalut päästäksesi käyttämään Active Directoryä, kun asennus on valmis.

Windows 8:lle (ja Windows 10:n versiolle 1803)

- Lataa ja asenna laitteeseesi sopiva versio palvelimen järjestelmänvalvontatyökaluista: Windows 8, Windows 10.

- Seuraavaksi napsauta hiiren kakkospainikkeella Käynnistä-painiketta ja valitse Ohjauspaneeli > Ohjelmat > Ohjelmat ja ominaisuudet > Windows-ominaisuuksien kytkeminen päälle tai pois päältä.

- Liu’uta alaspäin ja napsauta Etäpalvelimen hallintatyökalut-vaihtoehtoa.

- Klikkaa nyt Role Administration Tools (Roolihallintatyökalut).

- Klikkaa AD DS- ja AD LDS Tools (AD DS- ja AD LDS-työkalut) -vaihtoehtoa ja tarkista, että AD DS Tools (AD DS-työkalut) on valittuna.

- Paina Ok-painiketta.

- Mene Käynnistä-valikosta kohtaan Start (Käynnistä) > Administrative Tools (Hallinnointityökalut) päästäksesi käsiksi Aktiivinen hakemisto (Active Directory) -ohjelmaan: Toimialueen ohjaimen määrittäminen, hakemiston käyttäjien luominen

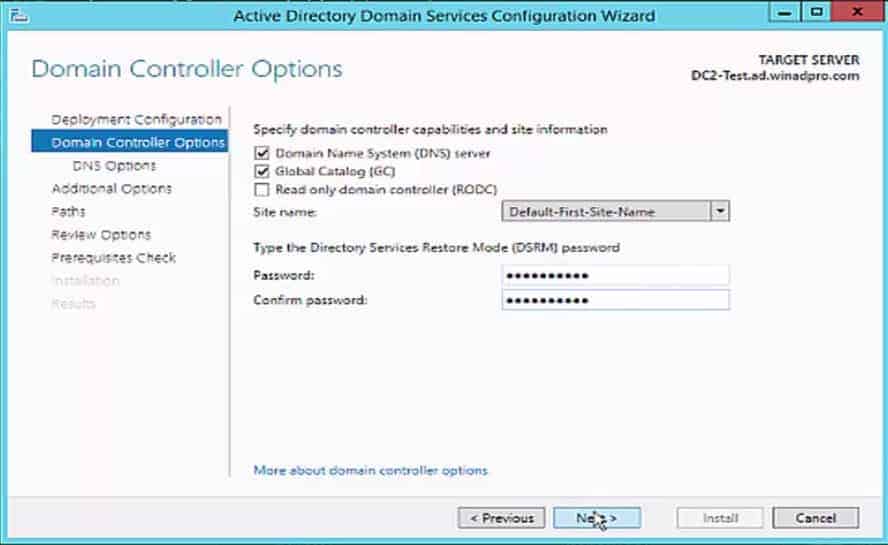

Toimialueen ohjaimen määrittäminen

Yksi ensimmäisistä asioista, jotka sinun on tehtävä, kun käytät Active Directoryä, on toimialueen ohjaimen määrittäminen. Toimialueen ohjain on keskustietokone, joka vastaa todennuspyyntöihin ja todentaa muut tietokoneet koko verkossa. Toimialueen ohjain tallentaa kaikkien muiden tietokoneiden ja tulostimien kirjautumistiedot.

Kaikki muut tietokoneet muodostavat yhteyden toimialueen ohjaimeen, jotta käyttäjä voi todentaa jokaisen laitteen yhdestä paikasta. Tämän etuna on, että järjestelmänvalvojan ei tarvitse hallita kymmeniä kirjautumistunnuksia.

Toimialueen ohjaimen perustaminen on suhteellisen yksinkertaista. Määritä toimialueohjaimelle staattinen IP-osoite ja asenna Active Directory Domain Services eli ADDS. Noudata nyt seuraavia ohjeita:

- Avaa Server Manager ja valitse Roles Summary > Add roles and features.

- Click Next.

- Valitse Remote Desktop Services -asennus, jos otat toimialueohjaimen käyttöön virtuaalikoneessa, tai valitse rooli- tai ominaisuuspohjainen asennus.

- Valitse palvelin palvelinpoolista.

- Valitse luettelosta Active Directory -toimialueen palvelut ja napsauta Seuraava.

- Jätä Ominaisuudet oletusarvoisesti valittuna ja napsauta Seuraava.

- Valitse Uudelleenkäynnistä kohdepalvelin tarvittaessa automaattisesti ja napsauta Asenna. Sulje ikkuna, kun asennus on valmis.

- Kun ADDS-rooli on asennettu, Hallitse-valikon vieressä näkyy ilmoitus. Paina Promote this server into a domain controller.

- Paina nyt Add a new forest (Lisää uusi metsä) ja syötä Root domain name (juurialueen nimi). Paina Seuraava.

- Valitse haluamasi toimialueen toiminnallinen taso ja syötä salasana kohtaan Kirjoita Directory Services Restore Mode (DSRM-salasana). Paina Seuraava.

- Kun DNS-asetukset-sivu tulee näkyviin, paina uudelleen Seuraava.

- Syötä toimialue NetBios-toimialueen nimi -kenttään (mieluiten sama kuin juuritoimialueen nimi). Paina Next.

- Valitse kansio, johon tallennat tietokanta- ja lokitiedostot. Paina Seuraava.

- Paina Asenna lopuksi. Järjestelmä käynnistyy nyt uudelleen.

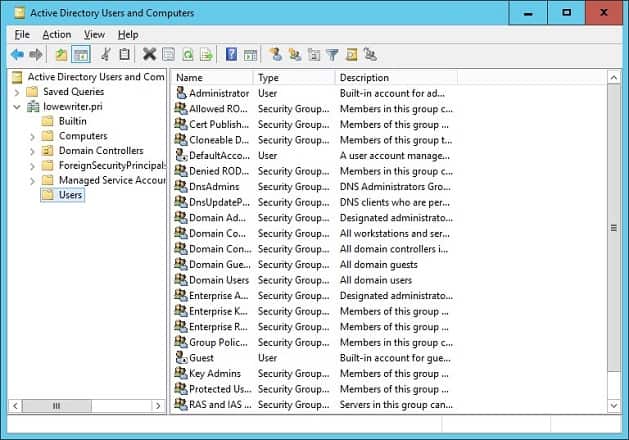

Active Directory -käyttäjien luominen

Käyttäjät ja tietokoneet ovat kaksi perustavanlaatuisinta kohdetta, joita sinun on hallinnoitava Active Directorya käytettäessä. Tässä osassa tarkastelemme uusien käyttäjätilien luomista. Prosessi on suhteellisen yksinkertainen, ja helpoin tapa hallita käyttäjiä on Active Directory Users and Computer (Active Directory -käyttäjät ja tietokoneet) eli ADUC-työkalu, joka tulee Remote Server Administration Tools (RSAT) -paketin mukana. Voit asentaa ADUC:n noudattamalla alla olevia ohjeita:

Asenna ADUC Windows 10:n versiossa 1809 ja uudemmissa versioissa:

- Klikkaa hiiren kakkospainikkeella Käynnistä-painiketta ja valitse Asetukset > Sovellukset ja valitse sitten Valinnaisten ominaisuuksien hallinta > Lisää ominaisuus.

- Valitse RSAT:

- Lataa ja asenna Windows-versiosi Remote Server Administrator Tools. Voit tehdä sen jostakin seuraavista linkeistä:

Remote Server Administrator Tools for Windows 10, Remote Server Administrator Tools for Windows 8 tai Remote Server Administrator Tools for Windows 8.1.

- Klikkaa hiiren oikealla hiiren kakkospainikkeella Käynnistä > Ohjauspaneeli > Ohjelmat > Ohjelmat ja toiminnot > Kytke Windows-ominaisuudet päälle tai pois.

- Rullaa alaspäin ja valitse Etäpalvelimen hallintatyökalut.

- Laajaa Roolihallintatyökalut > AD DS- ja AD LDS-työkalut.

- Valitse rasti AD DS-työkalut ja paina Ok.

- Mene Käynnistä kohtaan Käynnistä > Hallinnointityökalut ja valitse Aktiivinen hakemisto -käyttäjät ja tietokoneet.

Uusien käyttäjien luominen ADUC:lla

- Avaa Server Manager, siirry Työkalut-valikkoon ja valitse Active Directoryn käyttäjät ja tietokoneet.

- Laajenna toimialue ja valitse Käyttäjät.

- Klikkaa hiiren kakkospainikkeella oikeassa ruudussa ja paina Uusi > Käyttäjä.

- Kun Uusi objekti-käyttäjä -ruutu tulee näkyviin, kirjoita Etunimi, Sukunimi, Käyttäjän kirjautumisnimi ja klikkaa Seuraava.

- Syötä salasana ja paina Seuraava.

- Klikkaa Valmis.

- Uusi käyttäjätili löytyy ADUC:n Käyttäjät-osiosta.

Valvottavat Active Directory -tapahtumat

Kuten kaikenlaista infrastruktuuria, myös Active Directorya on valvottava, jotta se pysyy suojattuna. Hakemistopalvelun valvonta on tärkeää, jotta voidaan estää verkkohyökkäykset ja tarjota käyttäjille paras loppukäyttäjäkokemus.

Alhaalla luetellaan joitakin tärkeimpiä verkkotapahtumia, joita kannattaa tarkkailla. Jos havaitset jonkin näistä tapahtumista, sinun on tutkittava asiaa tarkemmin niin pian kuin mahdollista varmistaaksesi, ettei palvelua ole vaarannettu.

Nykyaikainen Windows-tapahtumatunnus Legendaarinen Windows-tapahtumatunnus Kuvaus 4618 N/A Turvatapahtumakuvio on tunnistettu. 4649 N/A Havaittiin toistohyökkäys (mahdollisesti väärä positiivinen). 4719 612 Järjestelmän tarkastuskäytäntöä muutettiin. 4765 N/A SID-historia lisättiin tilille. 4766 N/A Yritys lisätä SID-historiaa tilille epäonnistui. 4794 N/A Yritettiin käynnistää hakemistopalveluiden palautustila. 4897 801 Roolin erottelu käytössä. 4964 N/A Erityisryhmille on määritetty uusi kirjautuminen. 5124 N/A Turvallisuus päivitetty OCSP-vastauspalveluun. N/A 550 Mahdollinen DoS hyökkäys. 1102 517 Audit-loki tyhjennettiin. Yleiskatsaus Active Directoryn metsiin ja puihin

Metsä ja puut ovat kaksi termiä, joita kuulee paljon, kun syventyy Active Directoryyn. Nämä termit viittaavat Active Directoryn loogiseen rakenteeseen. Lyhyesti sanottuna puu on kokonaisuus, jossa on yksi toimialue tai ryhmä objekteja, jota seuraavat aluetoimialueet. Metsä on joukko toimialueita, jotka on koottu yhteen. Kun useita puita ryhmitellään yhteen, niistä tulee metsä.

Metsän puut ovat yhteydessä toisiinsa luottamussuhteen kautta, jolloin eri toimialueet voivat jakaa tietoja. Kaikki toimialueet luottavat toisiinsa automaattisesti, joten voit käyttää niitä samoilla tilitiedoilla, joita käytit juurialuetoimialueella.

Jokainen metsä käyttää yhtä yhtenäistä tietokantaa. Loogisesti metsä sijaitsee hierarkian ylimmällä tasolla ja puu alimmalla tasolla. Yksi verkonvalvojien haasteista Active Directoryn kanssa työskennellessään on metsien hallinta ja hakemiston pitäminen turvallisena.

Verkonvalvojan tehtävänä on esimerkiksi valita yhden metsän suunnittelun tai usean metsän suunnittelun välillä. Yhden metsän rakenne on yksinkertainen, edullinen ja helppo hallita, kun vain yksi metsä käsittää koko verkon. Sen sijaan monimetsäsuunnittelu jakaa verkon eri metsiin, mikä on hyvä turvallisuuden kannalta, mutta tekee hallinnoinnista monimutkaisempaa.

Luottamussuhteet (ja luottamustyypit)

Kuten edellä mainittiin, luottamuksia käytetään helpottamaan toimialueiden välistä viestintää. Luottamukset mahdollistavat todennuksen ja resurssien käytön kahden entiteetin välillä. Luottamukset voivat olla luonteeltaan yksi- tai kaksisuuntaisia. Luottamuksen sisällä kaksi toimialuetta jaetaan luottavaan toimialueeseen ja luotettuun toimialueeseen.

Yksisuuntaisessa luottamuksessa luottava toimialue käyttää luotetun toimialueen todennustietoja, jotta käyttäjä voi käyttää toisen toimialueen resursseja. Kaksisuuntaisessa luottamuksessa molemmat toimialueet hyväksyvät toisen todennustiedot. Kaikki metsän sisällä olevat toimialueet luottavat toisiinsa automaattisesti, mutta voit myös perustaa luottamuksia eri metsissä olevien toimialueiden välille tietojen siirtämiseksi.

Voit luoda luottamuksia ohjatun Uusi luottamus -ohjelman avulla. Uusi luottamusvelho on määritysvelho, jonka avulla voit luoda uusia luottamussuhteita. Tässä voit tarkastella olemassa olevien luottamussuhteiden toimialueen nimeä, luottamustyyppiä ja transitiivista tilaa ja valita luotavan luottamustyypin.

Luottamustyypit

Active Directoryssä on erilaisia luottamustyyppejä. Olemme listanneet ne alla olevaan taulukkoon:

Trust Type Transit Type Direction Default? Kuvaus Vanhemman ja lapsen Transitiivinen Kaksisuuntainen Kyllä Vanhemman ja lapsen välinen luottamus perustetaan, kun verkkotunnuspuuhun lisätään lapsi-toimialue. Puujuuri Transitiivinen Kaksisuuntainen Kyllä Puujuuriluottamus luodaan, kun toimialueiden puu luodaan metsään. Ulkoinen Ei-transitiivinen Yksisuuntainen tai kaksisuuntainen Ei Mahdollistaa pääsyn resursseihin Windows NT 4.0 -toimialalla tai toimialueella, joka sijaitsee muussa kuin metsässä sijaitsevassa toimialueessa, jota ei tueta metsän luottamuksella. Realm Transitiivinen tai ei-transitiivinen Yksisuuntainen tai kaksisuuntainen Ei Muodostaa luottamussuhteen muun kuin Windows-kerberos-realmin kuin Windows Kerberos-realmin ja Windows Server 2003 -toimialueen välille. Metsä Transitiivinen Yksisuuntainen tai kaksisuuntainen Ei Jakaa resursseja metsien välillä. Lyhytvalinta Transitiivinen Yksisuuntainen tai kaksisuuntainen Ei Vähentää käyttäjien sisäänkirjautumisaikoja Windows Server 2003 -metsän kahden toimialueen välillä. Active Directory -raportointi SolarWinds Access Rights Managerilla (ILMAINEN KOKEILUOHJELMA)

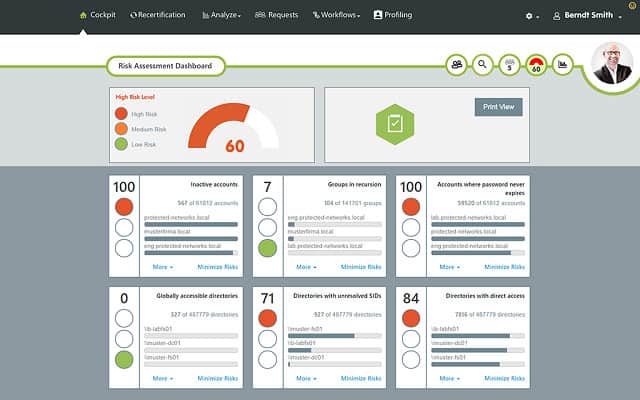

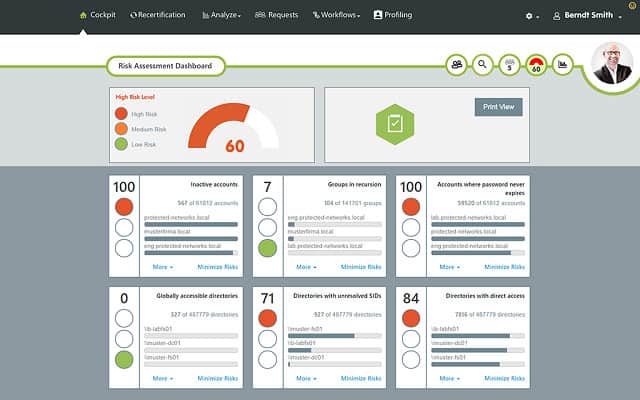

Raporttien tuottaminen Active Directorysta on tärkeää, jotta suorituskykyä voidaan optimoida ja jotta voidaan pysyä säädösten noudattamisessa. Yksi parhaista Active Directory -raportointityökaluista on SolarWinds Access Rights Manager (ARM). Työkalu on luotu lisäämään näkyvyyttä siihen, miten hakemiston valtuuksia käytetään ja hallitaan. Voit esimerkiksi tarkastella tilejä, joilla on epävarmoja määrityksiä, ja valtuuksien väärinkäyttöä, joka voi viitata verkkohyökkäykseen.

Kolmannen osapuolen työkalun, kuten SolarWinds Access Rights Managerin, käyttäminen on hyödyllistä, koska se tarjoaa tietoja ja ominaisuuksia, joita olisi paljon vaikeampi tai mahdottomampi saada käyttöön suoraan Active Directoryn kautta.

Raporttien luomisen lisäksi voit poistaa automaattisesti inaktiivisia tai vanhentuneita tilejä, jotka ovat verkkorikollisten kohteena. SolarWinds Access Rights Managerin hinta on alkaen 3 444 dollaria (2 829 euroa). Tarjolla on myös 30 päivän ilmainen kokeiluversio, jonka voit ladata.

SolarWinds Access Rights Manager Lataa 30 päivän ilmainen kokeiluversio

Katso myös: Access Rights Management

How to Find the Source of Account Lockouts in Active Directory

Helpoisin tapa löytää tililukotukset Active Directorysta on käyttää tapahtumien katseluohjelmaa, joka on sisäänrakennettu Windowsiin. Active Directory tuottaa Windows Events -viestejä jokaisesta toiminnostaan, joten ensimmäinen tehtäväsi on jäljittää oikea tapahtumaloki.

- Avaa PowerShell-ikkuna painamalla Windows-näppäintä ja R-näppäintä yhdessä. Kirjoita Suorita-ponnahdusikkunaan powershell ja paina ENTER-näppäintä.

- Komentoriville kirjoita (get-addomain).pdcemulator

- Merkitse muistiin PCD-emulaattorin toimialueohjaimen osoite, joka näkyy seuraavalla rivillä.

- Kirjoita exit sulkeaksesi PowerShell-ikkunan.

- Vakiomuotoinen tapahtumalokin katseluohjelma, joka on sisäänrakennettu Windows-käyttöjärjestelmään, auttaa sinua löytämään tilien lukitussyötteet.

- Mene DC:hen, joka on nimetty PDC-emulaattoriksi.

- Avaa tapahtumien katseluohjelma laajentamalla Käynnistä-valikosta Windows Administrative Tools (Windowsin hallintatyökalut) ja napsauttamalla kyseisen alivalikon Event Viewer (Tapahtumien katseluohjelma) -merkintää.

- Tapahtumien katseluohjelmassa laajenna vasemmanpuoleisen valikkopuun Windows-lokit-solmua. Napsauta Security (Suojaus) -kohtaa. Security-tapahtumaluettelo tulee näkyviin Tapahtumien tarkastelijan keskipaneeliin.

- Klikkaa Tapahtumien tarkastelijan oikeanpuoleisessa paneelissa Filter Current Log (Suodata nykyinen loki) -painiketta, jolloin avautuu ponnahdusikkuna.

- Tapahtumatunnukset-kenttään korvaa <All Event IDs> (Kaikki tapahtumatunnukset>)-kenttään viestin nimellä 4740.

- Valitsemalla lomakkeen ylälaidassa olevasta Logged (Tallennetut) -luettelon pudotusvalikoimasta aikajänteen.

- Vaihtoehtoisesti voit syöttää käyttäjänimen tai isäntänimen, jos etsit nimenomaan tietyn käyttäjän tai resurssin lukitusta.

- Paina OK.

- Kaksoisklikkaa sitä lokimerkintää, joka liittyy sinua kiinnostavaan käyttäjään tai resurssiin ja jonka aikaleima vastaa ajankohtaa, jolloin uskot lukituksen tapahtuneen. Tämä avaa tapahtumaraportin.

Tapahtumaraportista näet käyttäjän, joka lukittiin, tietokoneen, jolla tapahtuma tapahtui, ja lähteen eli lukituksen syyn.

Active Directory Tutorial: Perusteet

Active Directory on yksi parhaista työkaluista verkon resurssien hallintaan. Tässä artikkelissa olemme vasta raapaisseet pintaa tämän työkalun mahdollisuuksista. Jos käytät Active Directorya, muista, että se on mahdollinen tietoverkkohyökkääjien sisäänpääsypaikka. Merkitsemällä muistiin keskeiset hakemistotapahtumat ja käyttämällä hakemistomonitoria voit minimoida pahantahtoisen hyökkäyksen riskin ja suojella palvelusi käytettävyyttä.

Active Directory FAQs

Mitä eroa on aktiivihakemistolla ja toimialueohjaimella?

Active Directory on todennusjärjestelmä. Toimialue on kokoelma objekteja eli käyttäjiä, tietokoneita ja laitteita, joiden kaikkien käyttöoikeuksia hallinnoidaan samassa Active Directory -tietokannassa. Toimialueen ohjain on todennuksen hallintajärjestelmä, joka toteuttaa Active Directoryn toiminnot toimialueen tietokantaobjekteihin.

Miten Active Directoryn tietoturvatarkastus otetaan käyttöön?

Aktiivihakemiston tietoturvatarkastuksen käynnistämiseksi:

- Kirjaudu Windows Serveriin järjestelmänvalvojana.

- Mene kohtaan Käynnistä, napsauta Hallintatyökalut ja valitse Ryhmäkäytäntöjen hallintakonsoli.

- Siirry tarkastettavaan toimialueeseen/OU:hun.

- Klikkaa Ryhmäkäytäntöobjektien kohdalla oikealla hiiren kakkospainikkeella Ryhmäkäytännön objekti -kohteeseen ja valitse Muokkaa. Tämä avaa ryhmäkäytäntöjen hallintaeditorin.

- Vasemmanpuoleisessa puuvalikossa laajenna Tietokoneen kokoonpano, sitten Käytännöt, laajenna Windows-asetukset, sitten Suojausasetukset ja lopuksi Paikalliset käytännöt. Napsauta Audit Policies (Tarkistuskäytännöt).

- Editorin pääpaneelissa napsauta Audit object access (Kohteiden käyttöoikeuksien tarkistus) ja valitse sekä Success (Onnistunut) että Failure (Epäonnistunut) -vaihtoehdot.

- Klikkaa Audit directory service access (Hakemistopalvelun käyttöoikeuksien tarkistus) ja valitse sekä Success (Onnistunut) että Failure (Epäonnistunut) -vaihtoehdot.

Mitä eroa on Active Directoryllä ja LDAP:llä?

Lightweight Directory Access Protocol (LDAP) on avoin standardi, joka hahmottelee sitä, miten käyttöoikeuksia voidaan hallita. Active Directory on Microsoftin kirjoittama käyttöoikeuksien hallintajärjestelmä. Active Directory on LDAP:ssä määriteltyjen käsitteiden evoluutio.

Mitä ovat Active Directory ja Single sign-on ja mitä eroja niillä on?

Single sign-on (SSO) antaa kullekin käyttäjälle pääsyn useisiin järjestelmiin yhdellä todennusmenettelyllä. Active Directory (AD) on käyttöoikeuksien hallintajärjestelmä, jolla voidaan toteuttaa SSO-ympäristö.

Voinko asentaa Active Directoryn asiakaskäyttöjärjestelmiin?

Ei. Active Directory on palvelintoiminto ja se on integroitu Windows Server -käyttöjärjestelmään. Loogisesti mistä tahansa Active Directorya käyttävästä asiakkaasta tulisi palvelin.

- Lataa ja asenna Windows-versiosi Remote Server Administrator Tools. Voit tehdä sen jostakin seuraavista linkeistä: