Como a complexidade dos recursos de rede cresceu, os serviços de diretório se tornaram cada vez mais importantes para o gerenciamento da infraestrutura de TI. Não existe um serviço de diretório com um nome maior do que Active Directory. O serviço de diretório da Microsoft foi estabelecido como uma ferramenta básica entre os administradores de rede. Neste tutorial do Active Directory vamos analisar o que é o Active Directory, como utilizá-lo e ferramentas do Active Directory como o SolarWinds Access Rights Manager. Os tópicos a aprender incluem:

- O que é o Active Directory?

- O que faz o Active Directory?

- Como configurar o Active Directory

- Como usar o Active Directory: Configurando um Controlador de Domínio, Criando Usuários do Active Directory

- Active Directory Events to Monitor

- Trust Relationships (and Trust Types)

- An Overview of Active Directory Forests and Trees

- Active Directory Reporting (with SolarWinds Access Rights Manager)

- How to Find the Source of Account Lockouts in Active Directory

- O que é Active Directory?

- O que o Active Directory faz?

- Como configurar o Active Directory (com RSAT)

- Como usar o Active Directory: Como configurar um controlador de domínio, Criando Usuários de Diretório

- Active Directory Events to Monitor

- Um resumo das florestas e árvores do Active Directory

- Relações de confiança (e tipos de confiança)

- Relatórios de Diretório Ativo com SolarWinds Access Rights Manager (FREE TRIAL)

- Como encontrar a origem dos bloqueios de conta no Active Directory

- Active Directory Tutorial: O Básico

- Active Directory FAQs

- Qual é a diferença entre um Active Directory e um controlador de domínio?

- Como activar a Auditoria de Segurança do Active Directory?

- Qual é a diferença entre Active Directory e LDAP?

- O que são Active Directory e Single sign-on e quais são as diferenças entre eles?

- Posso instalar Active Directory nos sistemas operacionais clientes?

O que é Active Directory?

Active Directory é um serviço de directório ou contentor que armazena objectos de dados no seu ambiente de rede local. O serviço registra dados sobre usuários, dispositivos, aplicações, grupos e dispositivos em uma estrutura hierárquica.

A estrutura dos dados permite encontrar os detalhes dos recursos conectados à rede a partir de um local. Em essência, o Active Directory age como uma lista telefônica para a sua rede, para que você possa procurar e gerenciar dispositivos facilmente.

O que o Active Directory faz?

Existem muitas razões pelas quais as empresas utilizam serviços de diretório como o Active Directory. O principal motivo é a conveniência. O Active Directory permite que os usuários acessem e gerenciem uma variedade de recursos a partir de um único local. As credenciais de login são unificadas para que seja mais fácil gerenciar vários dispositivos sem a necessidade de inserir detalhes de conta para acessar cada máquina individual.

Como configurar o Active Directory (com RSAT)

Para começar, é necessário primeiro certificar-se de que possui o Windows Professional ou o Windows Enterprise instalados, caso contrário não será possível instalar as Remote Server Administration Tools. Em seguida, faça o seguinte:

Para o Windows 10 Versão 1809:

- Clique com o botão Iniciar e vá para Configurações > Aplicativos > Gerenciar recursos opcionais > Adicionar recurso.

- Agora selecione RSAT: Active Directory Domain Services e Lightweight Directory Tools.

- Finalmente, selecione Install e depois vá para Start > Windows Administrative Tools para acessar Active Directory quando a instalação estiver completa.

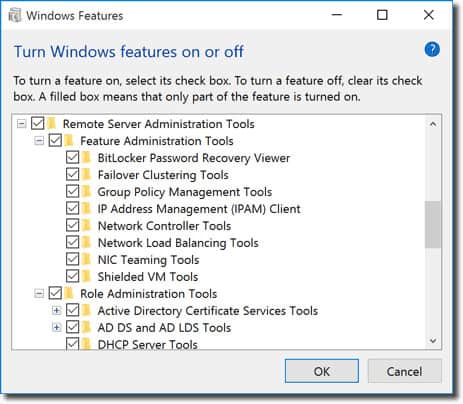

Para Windows 8 (E Windows 10 Versão 1803)

- Download e instale a versão correta de Server Administrator Tools para o seu dispositivo: Windows 8, Windows 10.

- Próximo, clique com o botão direito do mouse no botão Iniciar e selecione Painel de Controle > Programas > Programas e Recursos >Ativar ou desativar recursos do Windows.

- Deslize para baixo e clique na opção Ferramentas de Administração do Servidor Remoto.

- Agora clique em Ferramentas de Administração de Funções.

- Clique em AD DS e AD LDS Tools e verifique se AD DS Tools foi verificado.

- Pressione Ok.

- Vá para Iniciar > Ferramentas Administrativas no menu Iniciar para acessar Active Directory.

>

>

>

Como usar o Active Directory: Como configurar um controlador de domínio, Criando Usuários de Diretório

Como configurar um controlador de domínio

Uma das primeiras coisas que você precisa fazer ao usar o Active Directory é configurar um controlador de domínio. Um controlador de domínio é um computador central que irá responder a pedidos de autenticação e autenticar outros computadores em toda a rede. O controlador de domínio armazena as credenciais de login de todos os outros computadores e impressoras.

Todos os outros computadores se conectam ao controlador de domínio para que o usuário possa autenticar cada dispositivo a partir de um local. A vantagem disso é que o administrador não terá que gerenciar dezenas de credenciais de login.

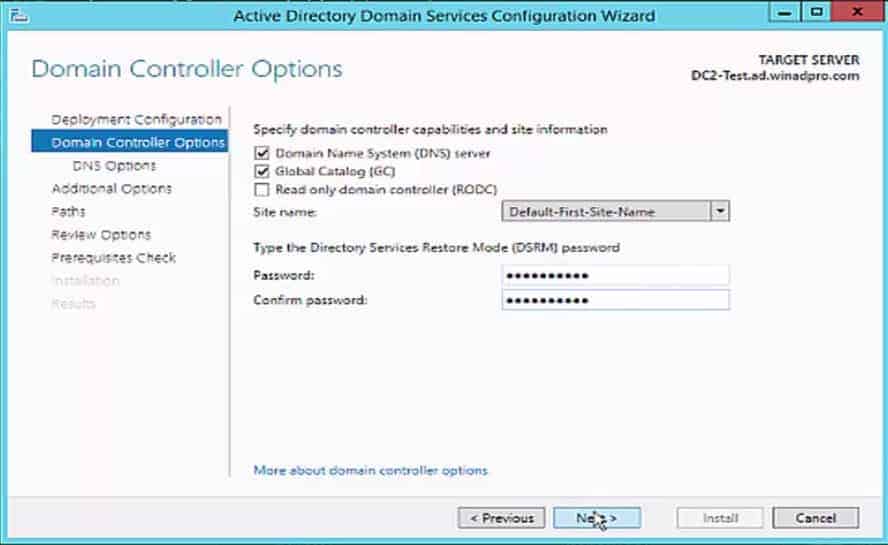

O processo de configuração de um controlador de domínio é relativamente simples. Atribua um endereço IP estático ao seu Controlador de Domínio e instale o Active Directory Domain Services ou ADDS. Agora siga estas instruções:

- Abrir Server Manager e clique em Roles Summary >Adicionar funções e recursos.

- Click Next.

- Select Remote Desktop Services installation if you’re deploying a domain controller in a virtual machine or select role-based or feature-based installation.

- Selecione um servidor do pool de servidores.

- Selecione Active Directory Domain Services da lista e clique em Next.

- Deixe os recursos marcados por padrão e pressione Next.

- Clique Reiniciar o servidor de destino automaticamente se necessário e clique em Install. Feche a janela quando a instalação estiver completa.

- Após a função ADDS ter sido instalada, uma notificação será exibida ao lado do menu Gerenciar. Pressione Promover este servidor em um controlador de domínio.

- Agora clique em Adicionar uma nova floresta e digite um nome de domínio Raiz. Pressione Next.

- Selecione o nível funcional do Domínio desejado e digite uma senha na seção Type the Directory Services Restore Mode (DSRM password). Clique em Next.

- Quando a página de Opções DNS for exibida, clique em Next novamente.

- Entrar um domínio na caixa Nome de Domínio NetBios (de preferência o mesmo que o nome de domínio raiz). Prima Next.

- Seleccione uma pasta para guardar a sua base de dados e ficheiros de registo. Clique em Next.

- Pressione Instalar para finalizar. Seu sistema agora será reinicializado.

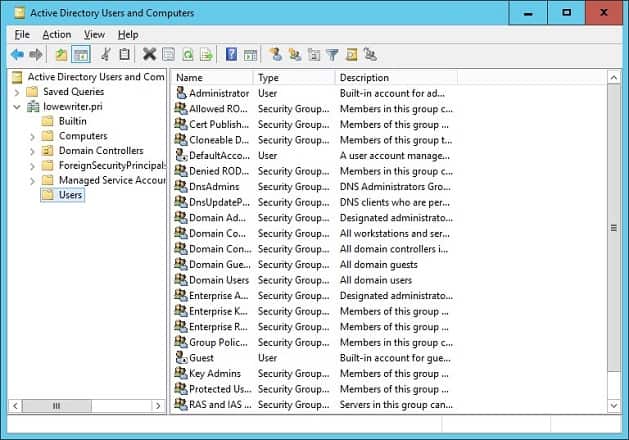

Criar usuários do Active Directory

Usuários e computadores são os dois objetos mais básicos que você precisará gerenciar ao usar o Active Directory. Nesta seção, vamos ver como criar novas contas de usuário. O processo é relativamente simples, e a maneira mais fácil de gerenciar usuários é através da ferramenta Active Directory Users and Computer ou ADUC que vem com o pacote Remote Server Administration Tools ou RSAT. Você pode instalar o ADUC seguindo as instruções listadas abaixo:

Instalar o ADUC no Windows 10 Versão 1809 e Superior:

- Clique com o botão Iniciar e clique em Configurações >Aplicações, depois clique em Gerenciar recursos opcionais >Adicionar recurso.

- Selecionar RSAT: Active Directory Domain Services e Lightweight Directory Tools.

- Selecionar Instalação e aguardar a conclusão da instalação.

- Vá para Iniciar > Ferramentas Administrativas do Windows para acessar o recurso.

Instalar ADUC no Windows 8 e Windows 10 Versão 1803 ou inferior:

- Baixar e instalar as Ferramentas de Administrador do Servidor Remoto para a sua versão do Windows. Pode fazê-lo a partir de um destes links aqui:

Remote Server Administrator Tools for Windows 10, Remote Server Administrator Tools for Windows 8, ou Remote Server Administrator Tools for Windows 8.1.

- Clique com o botão direito do rato em Start> Painel de Controlo> Programas> Programas e Funções>Ativar ou desativar as funções do Windows.

- Rollar para baixo e selecionar Ferramentas de Administração do Servidor Remoto.

- Expandir Ferramentas de Administrador de Funções > Ferramentas AD DS e AD LDS.

- Verificar Ferramentas AD DS e pressionar Ok.

- Ir para Iniciar > Ferramentas de Administração e selecionar Usuários do Active Directory e Computadores.

>

>

>

Como Criar Novos Usuários com ADUC

- Abra o Gerenciador do Servidor, vá ao menu Ferramentas e selecione Usuários do Active Directory e Computadores.

- Expandir o domínio e clique em Usuários.

- Clique com o botão direito do rato no painel direito e prima New > User.

- Quando a caixa New Object-User aparecer introduza um First name, Last name, User logon name, e clique em Next.

- Digite uma senha e pressione Next.

- Clique Finish.

- A nova conta de usuário pode ser encontrada na seção Users da ADUC.

Active Directory Events to Monitor

Como todas as formas de infraestrutura, o Active Directory precisa ser monitorado para ficar protegido. O monitoramento do serviço de diretório é essencial para evitar ciberataques e proporcionar a melhor experiência ao usuário final.

Below vamos listar alguns dos eventos de rede mais importantes que você deve prestar atenção. Se você vir algum desses eventos, então você deve investigar mais o quanto antes para ter certeza de que o seu serviço não foi comprometido.

| Identificação do evento Windows atual | Identificação do evento Windows | Descrição |

|---|---|---|

| 4618 | N/A | Um padrão de evento de segurança foi reconhecido. |

| 4649 | N/A | Foi detectado um ataque de replay (potencialmente um falso positivo). |

| 4719 | 612 | Uma política de auditoria do sistema foi alterada. |

| 4765 | N/A | SID Histórico adicionado a uma conta. |

| 4766 | N/A | A tentativa falhou em adicionar o Histórico SID a uma conta. |

| 4794 | N/A | Attempt to launch Directory Services Restore Mode. |

| 4897 | 801 | Separação de funções activada. |

| 4964 | N/A | Grupos especiais foram atribuídos um novo logon. |

| 5124 | N/A | Segurança atualizada no Serviço de Resposta do OCSP. |

| N/A | 550 | Ataque Potencial do DoS. |

| 1102 | 517 | Auditoria de log foi limpa. |

Um resumo das florestas e árvores do Active Directory

Forestas e árvores são dois termos que você ouvirá muito quando mergulhar no Active Directory. Estes termos referem-se à estrutura lógica do Active Directory. Resumidamente, uma árvore é uma entidade com um único domínio ou grupo de objetos que é seguido por domínios filhos. Uma floresta é um grupo de domínios juntos. Quando múltiplas árvores são agrupadas, elas se tornam uma floresta.

Árvores na floresta se conectam umas às outras através de uma relação de confiança, o que permite que diferentes domínios compartilhem informações. Todos os domínios irão confiar uns nos outros automaticamente para que você possa acessá-los com a mesma informação de conta que você usou no domínio raiz.

Cada floresta usa uma base de dados unificada. Logicamente, a floresta está no nível mais alto da hierarquia e a árvore está localizada na parte inferior. Um dos desafios que os administradores de rede têm quando trabalham com o Active Directory é gerenciar florestas e manter o diretório seguro.

Por exemplo, um administrador de rede será encarregado de escolher entre um único projeto florestal ou um projeto multiflorestal. O design de uma única floresta é simples, de baixo custo e fácil de gerenciar com apenas uma floresta que compreende toda a rede. Em contraste, um design multifloresta divide a rede em diferentes florestas, o que é bom para a segurança mas torna a administração mais complicada.

Relações de confiança (e tipos de confiança)

Como mencionado acima, os trusts são usados para facilitar a comunicação entre domínios. Os trusts permitem a autenticação e o acesso a recursos entre duas entidades. Os trusts podem ser unidireccionais ou bidireccionais. Dentro de um trust, os dois domínios são divididos em um trusting domain e um trusting domain.

Em um trust unidirecional, o trusting domain acessa os detalhes de autenticação do domínio do trust para que o usuário possa acessar recursos do outro domínio. Em uma confiança bidirecional, ambos os domínios aceitarão os detalhes de autenticação do outro. Todos os domínios dentro de uma floresta confiam um no outro automaticamente, mas você também pode configurar trusts entre domínios em florestas diferentes para transferir informações.

Você pode criar trusts através do Assistente de Novos Trusts. O Novo Assistente de Confiança é um assistente de configuração que lhe permite criar novas relações de confiança. Aqui você pode visualizar o Nome de Domínio, Tipo de Confiança e Status Transitório dos trusts existentes e selecionar o tipo de confiança que deseja criar.

Tipos de Confiança

Existe uma gama de tipos de confiança no Active Directory. Nós os listamos na tabela abaixo:

| Trust Type | Transit Type | Direction | Default? | Descrição |

|---|---|---|---|---|

| Pai e criança | Transitivo | Duas vias | Sim | É estabelecida uma confiança de pais e filhos quando um domínio infantil é adicionado a uma árvore de domínios. |

| Tre-raiz | Transitivo | Dois-direitos | Sim | > Uma árvore de confiança é estabelecida no momento em que uma árvore de domínio é criada dentro de uma floresta. |

| Externo | Não-transitivo | Um ou dois sentidos | Não | Provê acesso a recursos em um domínio Windows NT 4.0 ou em um domínio localizado em uma floresta diferente que não é suportado por um trust florestal. |

| Real | Transitivo ou não-transitivo | Um ou dois sentidos | Não | Forma uma relação de confiança entre um domínio não Windows Kerberos e um domínio Windows Server 2003. |

| Forest | Transitivo | Um ou dois sentidos > |

Não | Partilha recursos entre florestas. |

| Corte de corda | Transitivo | Um ou dois sentidos | Não | Reduz os tempos de logon dos usuários entre dois domínios dentro de uma floresta Windows Server 2003. |

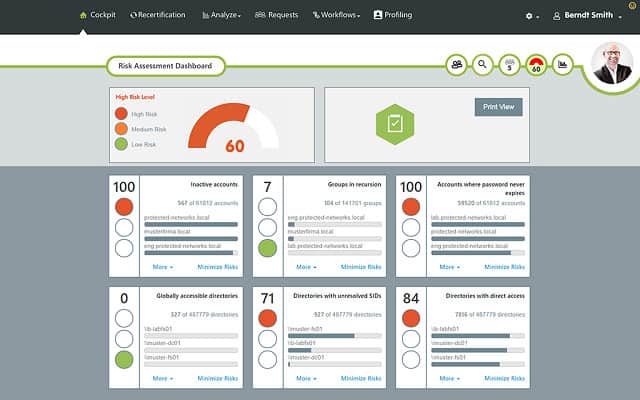

Relatórios de Diretório Ativo com SolarWinds Access Rights Manager (FREE TRIAL)

Gerar relatórios sobre Active Directory é essencial para otimizar o desempenho e ficar de acordo com a conformidade regulamentar. Uma das melhores ferramentas de relatórios do Active Directory é o SolarWinds Access Rights Manager (ARM). A ferramenta foi criada para aumentar a visibilidade de como as credenciais de diretórios são usadas e gerenciadas. Por exemplo, você pode visualizar contas com configurações inseguras e abuso de credenciais que podem indicar um ataque cibernético.

Usar uma ferramenta de terceiros como o SolarWinds Access Rights Manager é benéfico porque fornece informações e recursos que seriam muito mais difíceis ou impossíveis de acessar diretamente através do Active Directory.

Como também gerar relatórios você pode excluir automaticamente contas inativas ou expiradas que os criminosos cibernéticos alvejam. O SolarWinds Access Rights Manager começa em $3.444 (£2.829). Há também uma versão de avaliação gratuita de 30 dias que você pode baixar.

SolarWinds Access Rights Manager Download 30 dias de avaliação gratuita

Veja também: Access Rights Management

Como encontrar a origem dos bloqueios de conta no Active Directory

A maneira mais fácil de encontrar bloqueios de conta no Active Directory é usar o Event Viewer, que está embutido no Windows. O Active Directory gera mensagens de Eventos do Windows para cada uma das suas acções, por isso a sua primeira tarefa é localizar o log de eventos correcto.

- Abrir uma janela PowerShell premindo a tecla Windows e R em conjunto. No popup Run, digite powerhell e pressione ENTER.

- No tipo de linha de comando (get-addomain).pdcemulator

- Nota abaixo o endereço do controlador de domínio do PCD Emulator, que será mostrado na próxima linha.

- Digite exit para fechar a janela do PowerShell.

- O visualizador de log de eventos padrão que está embutido no sistema operacional Windows ajudará você a encontrar os bloqueios de conta.

- Vá para o DC nomeado como o Emulador PDC.

- Abra o Visualizador de Eventos expandindo as Ferramentas Administrativas do Windows no menu Iniciar e clicando na entrada do Visualizador de Eventos nesse submenu.

- No Visualizador de Eventos, expanda o nó de Logs do Windows na árvore de menu do lado esquerdo. Clique em Security (Segurança). A lista de eventos de Segurança aparecerá no painel central do Event Viewer.

- No painel direito do Event Viewer, clique em Filter Current Log, que abrirá uma janela popup.

- No campo Event IDs substitua <All Event IDs> por 4740.

- Selecione um horizonte de tempo na lista suspensa Logged na parte superior do formulário.

- Opcionalmente, digite um nome de usuário ou um nome de host se você estiver procurando especificamente um bloqueio em um usuário ou recurso específico.

- Pressione OK.

- Dê um duplo clique na entrada de log que se relaciona ao usuário ou recurso que lhe interessa e que tem um carimbo de data/hora que corresponde ao momento que você acha que o bloqueio ocorreu. Isto abrirá o Relatório de Eventos.

O Relatório de Eventos mostrará o usuário que foi bloqueado, o computador onde o evento ocorreu e a fonte, ou o motivo do bloqueio.

Active Directory Tutorial: O Básico

Active Directory é uma das melhores ferramentas para gerir os recursos da sua rede. Neste artigo, nós apenas riscamos a superfície do potencial desta ferramenta. Se você estiver usando o Active Directory lembre-se que ele é um ponto de entrada potencial para ciberataqueiros. Tomar nota dos principais eventos do directório e usar um monitor de directórios irá contribuir para minimizar o risco de um ataque malicioso e proteger a disponibilidade do seu serviço.

Active Directory FAQs

Qual é a diferença entre um Active Directory e um controlador de domínio?

Active Directory é um sistema de autenticação. Um domínio é uma coleção de objetos, que são usuários, computadores e dispositivos que todos têm direitos de acesso gerenciados na mesma base de dados do Active Directory. O controlador de domínio é o sistema de gestão de autenticação que implementa as funções do Active Directory nos objectos da base de dados do domínio.

Como activar a Auditoria de Segurança do Active Directory?

Para iniciar a auditoria de segurança dentro do Active Directory:

- Entrar no Windows Server como administrador.

- Vá para Iniciar, clique em Ferramentas Administrativas e selecione Group policy management console.

- Vá para o domínio/OU a ser auditado.

- Clique com o botão direito do mouse no objeto de política de grupo e selecione Editar. Isso abrirá o Group Policy Management Editor.

- No menu de árvore à esquerda, expanda Configuração do Computador, depois Políticas, expanda Configurações do Windows, depois Configurações de Segurança e, finalmente, Políticas Locais. Clique em Políticas de auditoria.

- No painel principal do Editor, clique em Audit object access e selecione ambas as opções Sucesso e Falha.

- Clique em Audit directory service access e selecione ambas as opções Sucesso e Falha.

Qual é a diferença entre Active Directory e LDAP?

O Lightweight Directory Access Protocol (LDAP) é um padrão aberto que delineia como os direitos de acesso podem ser gerenciados. O Active Directory é um sistema de gerenciamento de direitos de acesso, escrito pela Microsoft. Active Directory é uma evolução dos conceitos definidos no LDAP.

O que são Active Directory e Single sign-on e quais são as diferenças entre eles?

Single sign-on (SSO) dá a cada utilizador acesso a vários sistemas com apenas um procedimento de autenticação. Active Directory (AD) é um sistema de gerenciamento de direitos de acesso que pode implementar um ambiente SSO.

Posso instalar Active Directory nos sistemas operacionais clientes?

Não. Active Directory é uma função do servidor e está integrado ao sistema operacional Windows Server. Logicamente, qualquer cliente executando Active Directory se tornaria um servidor.