Con la crescita della complessità delle risorse di rete, i servizi di directory sono diventati sempre più importanti per la gestione delle infrastrutture IT. Non esiste un servizio di directory con un nome più grande di Active Directory. Il servizio di directory di Microsoft si è affermato come uno strumento fondamentale tra gli amministratori di rete. In questo tutorial su Active Directory vedremo cos’è Active Directory, come usarlo e gli strumenti di Active Directory come SolarWinds Access Rights Manager. Gli argomenti da imparare includono:

- Cos’è Active Directory?

- Cosa fa Active Directory?

- Come configurare Active Directory

- Come usare Active Directory: Impostazione di un controller di dominio, creazione di utenti di Active Directory

- Eventi di Active Directory da monitorare

- Relazioni di fiducia (e tipi di fiducia)

- Panoramica delle foreste e degli alberi di Active Directory

- Rapporto di Active Directory (con SolarWinds Access Rights Manager)

- Come trovare la fonte dei blocchi di account in Active Directory

- Che cos’è Active Directory?

- Cosa fa Active Directory?

- Come impostare Active Directory (con RSAT)

- Come usare Active Directory: Come impostare un controller di dominio, creare utenti di directory

- Eventi di Active Directory da monitorare

- Una panoramica delle foreste e degli alberi di Active Directory

- Relazioni di fiducia (e tipi di fiducia)

- Active Directory Reporting con SolarWinds Access Rights Manager (FREE TRIAL)

- Come trovare la fonte dei blocchi degli account in Active Directory

- Esercitazione Active Directory: Le basi

- Active Directory FAQs

- Qual è la differenza tra una Active directory e un controller di dominio?

- Come abilitare il Security Auditing di Active Directory?

- Qual è la differenza tra Active Directory e LDAP?

- Cosa sono Active Directory e Single sign-on e quali sono le differenze tra loro?

- Posso installare Active Directory sui sistemi operativi client?

Che cos’è Active Directory?

Active Directory è un servizio di directory o un contenitore che memorizza oggetti di dati sul tuo ambiente di rete locale. Il servizio registra i dati su utenti, dispositivi, applicazioni, gruppi e dispositivi in una struttura gerarchica.

La struttura dei dati rende possibile trovare i dettagli delle risorse collegate alla rete da una posizione. In sostanza, Active Directory agisce come un elenco telefonico per la tua rete in modo da poter cercare e gestire facilmente i dispositivi.

Cosa fa Active Directory?

Ci sono molte ragioni per cui le aziende usano servizi di directory come Active Directory. La ragione principale è la convenienza. Active Directory permette agli utenti di accedere e gestire una varietà di risorse da un’unica posizione. Le credenziali di accesso sono unificate in modo che sia più facile gestire più dispositivi senza dover inserire i dettagli dell’account per accedere ad ogni singola macchina.

Come impostare Active Directory (con RSAT)

Per iniziare è necessario prima assicurarsi di avere installato Windows Professional o Windows Enterprise altrimenti non sarà possibile installare Remote Server Administration Tools. Poi fate quanto segue:

Per Windows 10 Versione 1809:

- Fate clic con il tasto destro del mouse sul pulsante Start e andate su Impostazioni > App > Gestisci funzioni opzionali > Aggiungi funzione.

- Ora selezionate RSAT: Active Directory Domain Services and Lightweight Directory Tools.

- Infine, selezionare Install quindi andare su Start > Windows Administrative Tools per accedere ad Active Directory una volta completata l’installazione.

Per Windows 8 (E Windows 10 Versione 1803)

- Scaricare e installare la versione corretta di Server Administrator Tools per il vostro dispositivo: Windows 8, Windows 10.

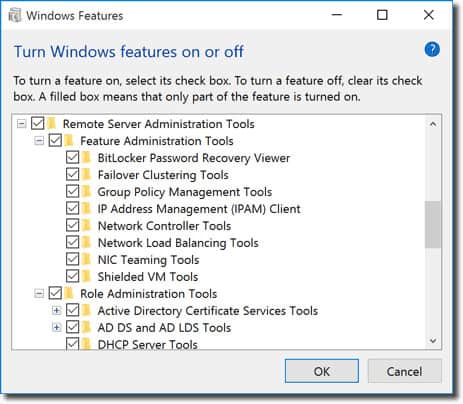

- Poi, clicca con il tasto destro del mouse sul pulsante Start e seleziona Pannello di controllo > Programmi > Programmi e funzionalità > Attiva o disattiva le funzionalità di Windows.

- Scendi e clicca sull’opzione Remote Server Administration Tools.

- Fate ora clic su Strumenti di amministrazione dei ruoli.

- Fate clic su AD DS e AD LDS Tools e verificate che AD DS Tools sia stato selezionato.

- Premete Ok.

- Andate su Start > Strumenti amministrativi nel menu Start per accedere ad Active Directory.

Come usare Active Directory: Come impostare un controller di dominio, creare utenti di directory

Come impostare un controller di dominio

Una delle prime cose che devi fare quando usi Active Directory è impostare un controller di dominio. Un controller di dominio è un computer centrale che risponderà alle richieste di autenticazione e autenticherà altri computer nella rete. Il controller di dominio memorizza le credenziali di accesso di tutti gli altri computer e stampanti.

Tutti gli altri computer si connettono al controller di dominio in modo che l’utente possa autenticare ogni dispositivo da una posizione. Il vantaggio di questo è che l’amministratore non dovrà gestire decine di credenziali di accesso.

Il processo di impostazione di un controller di dominio è relativamente semplice. Assegnate un indirizzo IP statico al vostro controller di dominio e installate Active Directory Domain Services o ADDS. Ora segui queste istruzioni:

- Apri Server Manager e clicca su Roles Summary > Add roles and features.

- Clicca Next.

- Seleziona Remote Desktop Services installation se stai distribuendo un controller di dominio in una macchina virtuale o seleziona l’installazione basata sui ruoli o sulle funzionalità.

- Selezionate un server dal pool di server.

- Selezionate Active Directory Domain Services dall’elenco e cliccate su Next.

- Lasciate le Features selezionate per default e premete Next.

- Fate clic su Restart the destination server automatically se necessario e cliccate su Install. Chiudete la finestra una volta completata l’installazione.

- Una volta che il ruolo ADDS è stato installato, verrà visualizzata una notifica accanto al menu Gestisci. Premete Promuovi questo server in un controller di dominio.

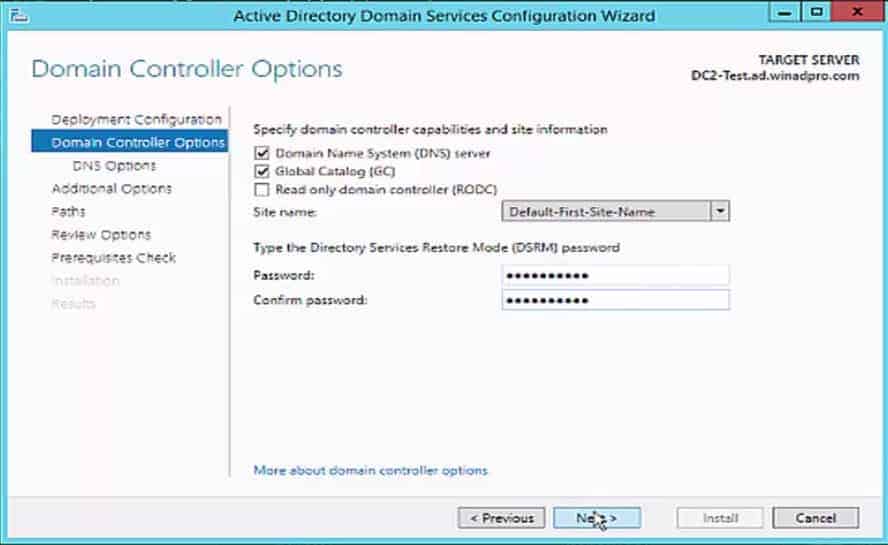

- Ora cliccate su Aggiungi una nuova foresta e inserite un nome di dominio radice. Premete Next.

- Selezionate il livello funzionale di dominio che desiderate e inserite una password nella sezione Type the Directory Services Restore Mode (DSRM password). Cliccate Next.

- Quando appare la pagina DNS Options cliccate di nuovo Next.

- Inserite un dominio nella casella NetBios Domain name (preferibilmente lo stesso del nome del dominio root). Premi Next.

- Seleziona una cartella per memorizzare il tuo database e i file di log. Premi Next.

- Premi Install per finire. Il tuo sistema ora si riavvierà.

Creazione di utenti Active Directory

Gli utenti e i computer sono i due oggetti di base che dovrai gestire quando usi Active Directory. In questa sezione, vedremo come creare nuovi account utente. Il processo è relativamente semplice, e il modo più facile per gestire gli utenti è attraverso lo strumento Active Directory Users and Computer o ADUC che viene fornito con il pacchetto Remote Server Administration Tools o RSAT. È possibile installare ADUC seguendo le istruzioni elencate di seguito:

Installare ADUC su Windows 10 Versione 1809 e superiori:

- Fare clic con il tasto destro del mouse sul pulsante Start e fare clic su Impostazioni > App, quindi fare clic su Gestisci funzioni opzionali > Aggiungi funzione.

- Selezionare RSAT: Active Directory Domain Services and Lightweight Directory Tools.

- Selezionare Install e attendere il completamento dell’installazione.

- Andare su Start > Windows Administrative Tools per accedere alla funzione.

Installare ADUC su Windows 8 e Windows 10 Versione 1803 o inferiore:

- Scaricate e installate Remote Server Administrator Tools per la vostra versione di Windows. Puoi farlo da uno di questi link qui:

Remote Server Administrator Tools per Windows 10, Remote Server Administrator Tools per Windows 8, o Remote Server Administrator Tools per Windows 8.1.

- Fai clic destro su Start > Pannello di controllo > Programmi > Programmi e funzionalità > Attiva o disattiva le funzionalità di Windows.

- Scorri verso il basso e seleziona Strumenti di amministrazione remota del server.

- Espandi gli Strumenti di amministrazione dei ruoli > AD DS e AD LDS.

- Controlla AD DS Tools e premi Ok.

- Vai su Start > Strumenti amministrativi e seleziona Active Directory Users and Computers.

Come creare nuovi utenti con ADUC

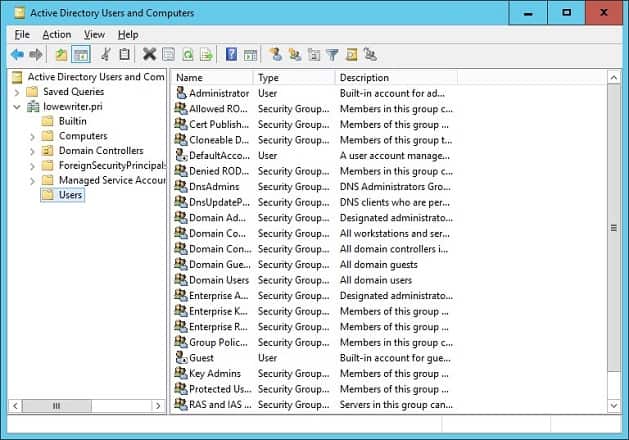

- Apri il Server Manager, vai al menu Strumenti e seleziona Active Directory Users and Computers.

- Espandi il dominio e clicca Utenti.

- Fate clic con il tasto destro del mouse sul riquadro di destra e premete New > User.

- Quando viene visualizzata la casella New Object-User inserite un First name, Last name, User logon name e cliccate Next.

- Inserisci una password e premi Avanti.

- Fai clic su Fine.

- Il nuovo account utente può essere trovato nella sezione Utenti di ADUC.

Eventi di Active Directory da monitorare

Come tutte le forme di infrastruttura, Active Directory deve essere monitorato per rimanere protetto. Il monitoraggio del servizio di directory è essenziale per prevenire i cyber-attacchi e fornire la migliore esperienza agli utenti finali.

Di seguito elencheremo alcuni degli eventi di rete più importanti che dovresti tenere d’occhio. Se vedi uno di questi eventi, allora dovresti indagare ulteriormente il prima possibile per assicurarti che il tuo servizio non sia stato compromesso.

| Identificativo evento Windows corrente | Identificativo evento Windows legittimo | Descrizione |

|---|---|---|

| 4618 | N/A | È stato riconosciuto un modello di evento di sicurezza. |

| 4649 | N/A | È stato rilevato un attacco replay (potenzialmente un falso positivo). |

| 4719 | 612 | È stata modificata una politica di controllo del sistema. |

| 4765 | N/A | SID History aggiunto ad un account. |

| 4766 | N/A | Il tentativo non è riuscito di aggiungere la cronologia SID all’account. |

| 4794 | N/A | Tentativo di lanciare Directory Services Restore Mode. |

| 4897 | 801 | Separazione ruoli abilitata. |

| 4964 | N/A | A gruppi speciali è stato assegnato un nuovo logon. |

| 5124 | N/A | Sicurezza aggiornata su OCSP Responder Service. |

| N/A | 550 | Potenziale attacco DoS. |

| 1102 | 517 | Il registro di controllo è stato cancellato. |

Una panoramica delle foreste e degli alberi di Active Directory

Foresta e alberi sono due termini che sentirete spesso quando vi addentrerete in Active Directory. Questi termini si riferiscono alla struttura logica di Active Directory. Brevemente, un albero è un’entità con un singolo dominio o gruppo di oggetti che è seguito da domini figli. Una foresta è un gruppo di domini messi insieme. Quando più alberi sono raggruppati insieme diventano una foresta.

Gli alberi nella foresta si collegano tra loro attraverso una relazione di fiducia, che permette ai diversi domini di condividere informazioni. Tutti i domini si fidano automaticamente l’uno dell’altro in modo da potervi accedere con le stesse informazioni dell’account usato sul dominio principale.

Ogni foresta usa un database unificato. Logicamente, la foresta si trova al livello più alto della gerarchia e l’albero si trova in basso. Una delle sfide che gli amministratori di rete hanno quando lavorano con Active Directory è la gestione delle foreste e il mantenimento della sicurezza della directory.

Per esempio, un amministratore di rete avrà il compito di scegliere tra un design a foresta singola o multi foresta. Il design a foresta singola è semplice, a basso costo e facile da gestire con una sola foresta che comprende l’intera rete. Al contrario, un design multi-foresta divide la rete in diverse foreste che è buono per la sicurezza ma rende l’amministrazione più complicata.

Relazioni di fiducia (e tipi di fiducia)

Come menzionato sopra, i trust sono usati per facilitare la comunicazione tra i domini. I trust permettono l’autenticazione e l’accesso alle risorse tra due entità. I trust possono essere di natura unidirezionale o bidirezionale. All’interno di un trust, i due domini sono divisi in un dominio di fiducia e un dominio fidato.

In un trust unidirezionale, il dominio di fiducia accede ai dettagli di autenticazione del dominio fidato in modo che l’utente possa accedere alle risorse dell’altro dominio. In una fiducia bidirezionale, entrambi i domini accettano i dettagli di autenticazione dell’altro. Tutti i domini all’interno di una foresta si fidano l’uno dell’altro automaticamente, ma puoi anche impostare trust tra domini in foreste diverse per trasferire informazioni.

Puoi creare trust attraverso la procedura guidata Nuovi trust. Il New Trust Wizard è una procedura guidata di configurazione che ti permette di creare nuove relazioni di fiducia. Qui puoi visualizzare il nome del dominio, il tipo di fiducia e lo stato transitivo delle relazioni esistenti e selezionare il tipo di fiducia che vuoi creare.

Tipi di fiducia

C’è una gamma di tipi di fiducia in Active Directory. Li abbiamo elencati nella tabella sottostante:

| Tipo di fiducia | Tipo di transito | Direzione | Default? | Descrizione |

|---|---|---|---|---|

| Padre e figlio | Transitivo | Due vie | Sì | Una fiducia genitore e figlio viene stabilita quando un dominio figlio viene aggiunto ad un albero di dominio. |

| Tree-root | Transitive | Two-way | Sì | Un tree-root trust è stabilito nel momento in cui un albero di dominio è creato all’interno di una foresta. |

| Esterno | Non transitivo | Unico o bidirezionale | No | Consente l’accesso a risorse in un dominio Windows NT 4.0 o un dominio situato in una foresta diversa che non è supportato da una fiducia di foresta. |

| Realm | Transitivo o non transitivo | One-way o two-way | No | Forma una relazione di fiducia tra un realm Kerberos non Windows e un dominio Windows Server 2003. |

| Forest | Transitive | One-way o two-way | No | Shares resources between forests. |

| Scorciatoia | Transitivo | A senso unico o bidirezionale | No | Riduce i tempi di accesso degli utenti tra due domini in una foresta Windows Server 2003. |

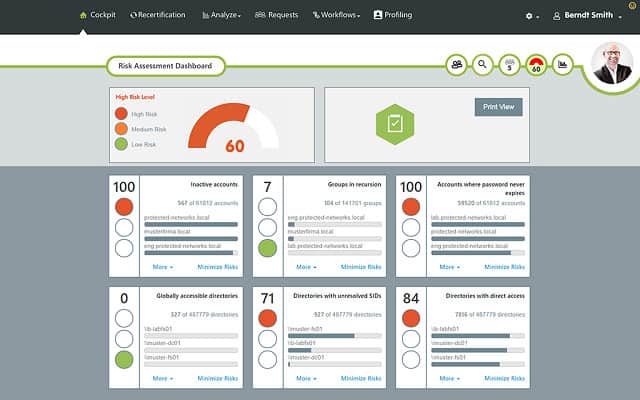

Active Directory Reporting con SolarWinds Access Rights Manager (FREE TRIAL)

Generare report su Active Directory è essenziale per ottimizzare le prestazioni e rimanere in conformità con la conformità normativa. Uno dei migliori strumenti di reporting di Active Directory è SolarWinds Access Rights Manager (ARM). Lo strumento è stato creato per aumentare la visibilità su come le credenziali della directory vengono utilizzate e gestite. Ad esempio, è possibile visualizzare gli account con configurazioni insicure e l’abuso di credenziali che potrebbero indicare un attacco informatico.

Utilizzare uno strumento di terze parti come SolarWinds Access Rights Manager è vantaggioso perché vi fornisce informazioni e caratteristiche a cui sarebbe molto più difficile o impossibile accedere attraverso Active Directory direttamente.

Oltre a generare rapporti, potete eliminare automaticamente gli account inattivi o scaduti che i criminali informatici prendono di mira. SolarWinds Access Rights Manager parte da 3.444 dollari (2.829 sterline). C’è anche una versione di prova gratuita di 30 giorni che puoi scaricare.

SolarWinds Access Rights Manager Download 30- day FREE Trial

Vedi anche: Gestione dei diritti di accesso

Come trovare la fonte dei blocchi degli account in Active Directory

Il modo più semplice per trovare i blocchi degli account in Active Directory è usare il Visualizzatore eventi, che è integrato in Windows. Active Directory genera messaggi di Windows Events per ogni sua azione, quindi il tuo primo compito è quello di rintracciare il giusto registro eventi.

- Apri una finestra PowerShell premendo il tasto Windows e R insieme. Nel popup Esegui, digita powershell e premi INVIO.

- Nella riga di comando digita (get-addomain).pdcemulator

- Annuncia l’indirizzo del controller di dominio PCD Emulator, che sarà mostrato nella riga successiva.

- Tieni premuto exit per chiudere la finestra PowerShell.

- Il visualizzatore di log di eventi standard che è integrato nel sistema operativo Windows ti aiuterà a trovare i blocchi di account.

- Vai al DC chiamato come PDC Emulator.

- Apri il visualizzatore di eventi espandendo Windows Administrative Tools nel menu Start e cliccando sulla voce Event Viewer in quel sottomenu.

- Nel visualizzatore di eventi, espandi il nodo Windows Logs nel menu ad albero a sinistra. Clicca su Sicurezza. L’elenco degli eventi di sicurezza apparirà nel pannello centrale del Visualizzatore eventi.

- Nel pannello destro del Visualizzatore eventi, fai clic su Filtra il registro corrente, che aprirà una finestra popup.

- Nel campo ID dell’evento sostituisci <Tutti gli ID degli eventi> con 4740.

- Seleziona un orizzonte temporale nell’elenco a discesa Registrato in cima al modulo.

- Opzionalmente, inserisci un nome utente o un nome host se stai cercando specificamente un blocco su un utente o una risorsa specifica.

- Premi OK.

- Doppio clic sulla voce di registro che si riferisce all’utente o alla risorsa che ti interessa e che ha un timestamp che corrisponde al momento in cui pensi si sia verificato il blocco. Questo aprirà il rapporto dell’evento.

Il rapporto dell’evento ti mostrerà l’utente che è stato bloccato, il computer su cui si è verificato l’evento e la fonte, o il motivo del blocco.

Esercitazione Active Directory: Le basi

Active Directory è uno dei migliori strumenti per gestire le risorse nella tua rete. In questo articolo, abbiamo appena scalfito la superficie del potenziale di questo strumento. Se state usando Active Directory, ricordate che è un potenziale punto di ingresso per i cyber-attaccanti. Prendere nota degli eventi chiave della directory e utilizzare un monitor di directory sarà un passo importante per minimizzare il rischio di un attacco maligno e proteggere la disponibilità del vostro servizio.

Active Directory FAQs

Qual è la differenza tra una Active directory e un controller di dominio?

Active Directory è un sistema di autenticazione. Un dominio è un insieme di oggetti, che sono utenti, computer e dispositivi che hanno tutti diritti di accesso gestiti nello stesso database di Active Directory. Il controller di dominio è il sistema di gestione dell’autenticazione che implementa le funzioni di Active Directory sugli oggetti del database del dominio.

Come abilitare il Security Auditing di Active Directory?

Per avviare il controllo di sicurezza all’interno di Active Directory:

- Entra in Windows Server come amministratore.

- Vai a Start, clicca su Strumenti di amministrazione e seleziona Console di gestione dei criteri di gruppo.

- Vai al dominio/OU da controllare.

- Clicca con il tasto destro sull’oggetto Criteri di gruppo e scegli Modifica. Questo aprirà l’Editor di gestione dei criteri di gruppo.

- Nel menu ad albero di sinistra, espandi Configurazione del computer, poi Politiche, espandi Impostazioni di Windows, poi Impostazioni di sicurezza e infine Politiche locali. Clicca su Audit Policies.

- Nel pannello principale dell’Editor, clicca su Audit object access e seleziona entrambe le opzioni Success e Failure.

- Clicca su Audit directory service access e seleziona entrambe le opzioni Success e Failure.

Qual è la differenza tra Active Directory e LDAP?

Il Lightweight Directory Access Protocol (LDAP) è uno standard aperto che delinea come i diritti di accesso possono essere gestiti. Active Directory è un sistema di gestione dei diritti di accesso, scritto da Microsoft. Active Directory è un’evoluzione dei concetti definiti in LDAP.

Cosa sono Active Directory e Single sign-on e quali sono le differenze tra loro?

Single sign-on (SSO) dà ad ogni utente accesso a diversi sistemi con una sola procedura di autenticazione. Active Directory (AD) è un sistema di gestione dei diritti di accesso che può implementare un ambiente SSO.

Posso installare Active Directory sui sistemi operativi client?

No. Active Directory è una funzione server ed è integrata nel sistema operativo Windows Server. Logicamente, qualsiasi client che esegue Active Directory diventerebbe un server.