A medida que la complejidad de los recursos de red ha crecido, los servicios de directorio se han vuelto cada vez más importantes para gestionar la infraestructura de TI. No hay ningún servicio de directorio con más nombre que Active Directory. El servicio de directorio de Microsoft se ha establecido como una herramienta básica entre los administradores de redes. En este tutorial de Active Directory vamos a ver qué es Active Directory, cómo utilizarlo y las herramientas de Active Directory como SolarWinds Access Rights Manager. Los temas a aprender incluyen:

- ¿Qué es Active Directory?

- ¿Qué hace Active Directory?

- Cómo configurar Active Directory

- Cómo utilizar Active Directory: Configuración de un controlador de dominio, creación de usuarios de directorio

- Eventos de Active Directory a supervisar

- Relaciones de confianza (y tipos de confianza)

- Una visión general de los bosques y árboles de Active Directory

- Información de Active Directory (con SolarWinds Access Rights Manager)

- Cómo encontrar el origen de los bloqueos de cuentas en Active Directory

- ¿Qué es Active Directory?

- ¿Qué hace Active Directory?

- Cómo configurar Active Directory (con RSAT)

- Cómo utilizar Active Directory: Cómo configurar un controlador de dominio, crear usuarios del directorio

- Eventos de Active Directory que hay que supervisar

- Una visión general de los bosques y árboles de Active Directory

- Relaciones de confianza (y tipos de confianza)

- Informes de Active Directory con SolarWinds Access Rights Manager (PRUEBA GRATUITA)

- Cómo encontrar el origen de los bloqueos de cuentas en Active Directory

- Tutorial de Active Directory: Lo básico

- Preguntas frecuentes sobre Active Directory

- ¿Cuál es la diferencia entre un directorio activo y un controlador de dominio?

- ¿Cómo activar la auditoría de seguridad de Active Directory?

- ¿Cuál es la diferencia entre Active Directory y LDAP?

- ¿Qué son Active Directory y Single sign-on y cuáles son las diferencias entre ellos?

- ¿Puedo instalar Active Directory en sistemas operativos cliente?

¿Qué es Active Directory?

Active Directory es un servicio de directorio o contenedor que almacena objetos de datos en su entorno de red local. El servicio registra datos sobre usuarios, dispositivos, aplicaciones, grupos y aparatos en una estructura jerárquica.

La estructura de los datos permite encontrar los detalles de los recursos conectados a la red desde una ubicación. En esencia, Active Directory actúa como una agenda telefónica para su red, de modo que puede buscar y gestionar dispositivos fácilmente.

¿Qué hace Active Directory?

Hay muchas razones por las que las empresas utilizan servicios de directorio como Active Directory. La razón principal es la comodidad. Active Directory permite a los usuarios iniciar la sesión y gestionar una variedad de recursos desde una sola ubicación. Las credenciales de inicio de sesión están unificadas para que sea más fácil gestionar varios dispositivos sin tener que introducir los detalles de la cuenta para acceder a cada máquina individual.

Cómo configurar Active Directory (con RSAT)

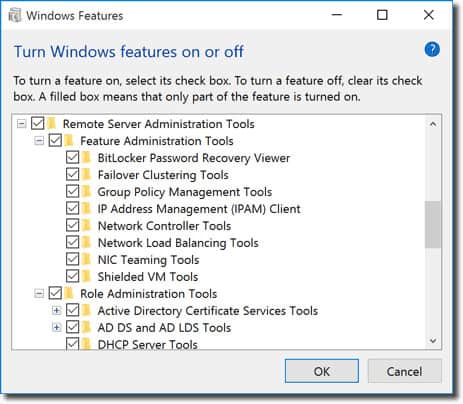

Para empezar, tendrá que asegurarse primero de que tiene instalado Windows Professional o Windows Enterprise, de lo contrario no podrá instalar las Herramientas de administración remota del servidor. A continuación, haz lo siguiente:

Para la versión 1809 de Windows 10:

- Haz clic con el botón derecho del ratón en el botón de Inicio y ve a Configuración > Apps > Administrar características opcionales > Añadir característica.

- Ahora selecciona RSAT: Servicios de dominio de Active Directory y Herramientas de directorio ligero.

- Por último, seleccione Instalar y luego vaya a Inicio > Herramientas administrativas de Windows para acceder a Active Directory una vez completada la instalación.

Para Windows 8 (Y Windows 10 versión 1803)

- Descargue e instale la versión correcta de Herramientas de administrador del servidor para su dispositivo: Windows 8, Windows 10.

- A continuación, haga clic con el botón derecho en el botón Inicio y seleccione Panel de control > Programas > Programas y características > Activar o desactivar las características de Windows.

- Deslice hacia abajo y haga clic en la opción Herramientas de administración del servidor remoto.

- Ahora haga clic en Herramientas de administración de roles.

- Haga clic en Herramientas de AD DS y AD LDS y verifique que se haya marcado Herramientas de AD DS.

- Pulse Aceptar.

- Vaya a Inicio > Herramientas administrativas en el menú Inicio para acceder a Active Directory.

Cómo utilizar Active Directory: Cómo configurar un controlador de dominio, crear usuarios del directorio

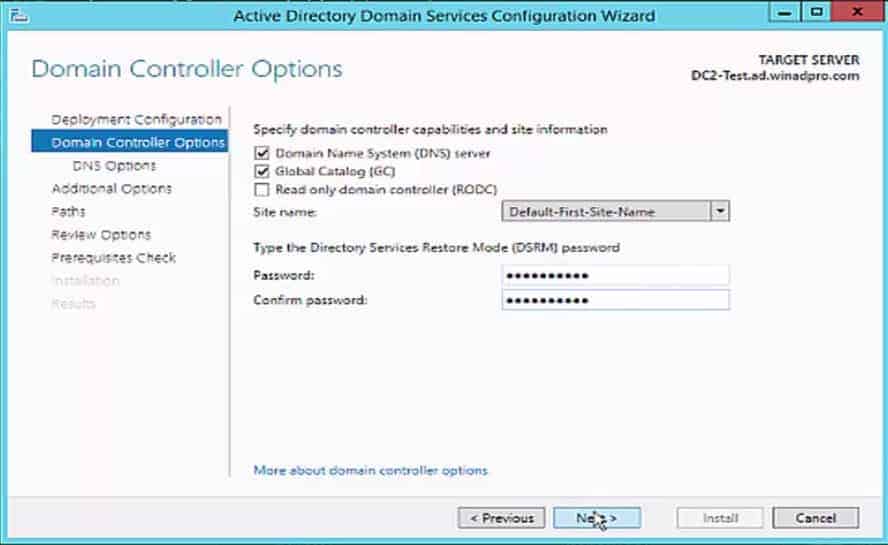

Cómo configurar un controlador de dominio

Una de las primeras cosas que hay que hacer al utilizar Active Directory es configurar un controlador de dominio. Un controlador de dominio es un equipo central que responderá a las solicitudes de autenticación y autenticará otros equipos en toda la red. El controlador de dominio almacena las credenciales de inicio de sesión de todos los demás ordenadores e impresoras.

Todos los demás ordenadores se conectan al controlador de dominio para que el usuario pueda autenticar todos los dispositivos desde una sola ubicación. La ventaja de esto es que el administrador no tendrá que gestionar docenas de credenciales de inicio de sesión.

El proceso de configuración de un controlador de dominio es relativamente sencillo. Asigne una dirección IP estática a su controlador de dominio e instale los servicios de dominio de Active Directory o ADDS. Ahora siga estas instrucciones:

- Abra el Administrador de servidores y haga clic en Resumen de roles > Agregar roles y características.

- Haga clic en Siguiente.

- Seleccione la instalación de Servicios de escritorio remoto si va a implementar un controlador de dominio en una máquina virtual o seleccione la instalación basada en roles o en características.

- Seleccione un servidor del grupo de servidores.

- Seleccione Servicios de dominio de Active Directory de la lista y pulse Siguiente.

- Deje marcadas las Características por defecto y pulse Siguiente.

- Haga clic en Reiniciar el servidor de destino automáticamente si es necesario y pulse Instalar. Cierre la ventana una vez completada la instalación.

- Una vez instalado el rol ADDS se mostrará una notificación junto al menú Manage. Pulse Promover este servidor en un controlador de dominio.

- Ahora pulse Añadir un nuevo bosque e introduzca un nombre de dominio raíz. Pulse Siguiente.

- Seleccione el nivel funcional de dominio que desee e introduzca una contraseña en la sección Escriba el modo de restauración de servicios de directorio (contraseña DSRM). Pulse Siguiente.

- Cuando aparezca la página Opciones de DNS, pulse de nuevo Siguiente.

- Introduzca un dominio en el cuadro Nombre de dominio de NetBios (preferiblemente el mismo que el nombre del dominio raíz). Pulse Siguiente.

- Seleccione una carpeta para almacenar su base de datos y archivos de registro. Pulse Siguiente.

- Pulse Instalar para finalizar. Su sistema se reiniciará ahora.

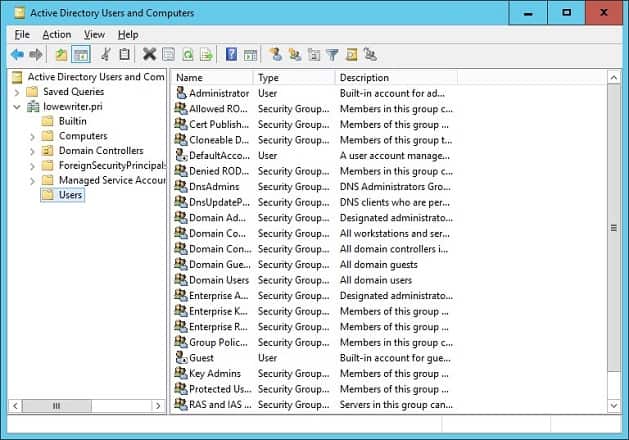

Creación de usuarios de Active Directory

Los usuarios y los equipos son los dos objetos más básicos que necesitará administrar cuando utilice Active Directory. En esta sección, vamos a ver cómo crear nuevas cuentas de usuario. El proceso es relativamente simple, y la forma más fácil de administrar usuarios es a través de la herramienta Usuarios y Equipos de Active Directory o ADUC que viene con el paquete de Herramientas de Administración de Servidores Remotos o RSAT. Puedes instalar ADUC siguiendo las instrucciones que se indican a continuación:

Instalar ADUC en Windows 10 versión 1809 y superior:

- Haz clic con el botón derecho del ratón en el botón de Inicio y haz clic en Configuración > Apps, luego haz clic en Administrar características opcionales > Añadir característica.

- Selecciona RSAT: Servicios de dominio de Active Directory y herramientas ligeras de directorio.

- Seleccione Instalar y espere a que se complete la instalación.

- Vaya a Inicio > Herramientas administrativas de Windows para acceder a la característica.

Instale ADUC en Windows 8 y Windows 10 versión 1803 o inferior:

- Descargue e instale las Herramientas de administrador de servidor remoto para su versión de Windows. Puede hacerlo desde uno de estos enlaces aquí:

Herramientas de administrador de servidor remoto para Windows 10, Herramientas de administrador de servidor remoto para Windows 8 o Herramientas de administrador de servidor remoto para Windows 8.1.

- Haga clic con el botón derecho del ratón en Inicio >Panel de control >Programas >Programas y características >Active o desactive las características de Windows.

- Desplácese hacia abajo y seleccione Herramientas de administración de servidores remotos.

- Despliegue Herramientas de administrador de roles > Herramientas AD DS y AD LDS.

- Marque Herramientas AD DS y pulse Aceptar.

- Vaya a Inicio > Herramientas administrativas y seleccione Usuarios y equipos de Active Directory.

Cómo crear nuevos usuarios con ADUC

- Abra el Administrador de servidores, vaya al menú Herramientas y seleccione Usuarios y equipos de Active Directory.

- Explique el dominio y pulse Usuarios.

- Haga clic con el botón derecho del ratón en el panel derecho y pulse Nuevo > Usuario.

- Cuando se muestre el cuadro Nuevo Objeto-Usuario introduzca un Nombre, Apellido, Nombre de inicio de sesión del usuario y haga clic en Siguiente.

- Ingrese una contraseña y pulse Siguiente.

- Haga clic en Finalizar.

- La nueva cuenta de usuario se puede encontrar en la sección Usuarios de ADUC.

Eventos de Active Directory que hay que supervisar

Como todas las formas de infraestructura, Active Directory necesita ser supervisado para mantenerse protegido. La supervisión del servicio de directorio es esencial para prevenir ciberataques y ofrecer la mejor experiencia de usuario final a sus usuarios.

A continuación vamos a enumerar algunos de los eventos de red más importantes a los que debe prestar atención. Si ve alguno de estos eventos, debería investigar más a fondo lo antes posible para asegurarse de que su servicio no se ha visto comprometido.

| Identificación de evento de Windows actual | Identificación de evento de Windows anterior | Descripción |

|---|---|---|

| 4618 | N/A | Se ha reconocido un patrón de evento de seguridad. |

| 4649 | N/A | Se ha detectado un ataque de repetición (potencialmente un falso positivo). |

| 4719 | 612 | Se ha modificado una política de auditoría del sistema. |

| 4765 | N/A | Historia de SID añadida a una cuenta. |

| 4766 | N/A | El intento de añadir el historial de SID a la cuenta ha fallado. |

| 4794 | N/A | Intento de iniciar el modo de restauración de servicios de directorio. |

| 4897 | 801 | Separación de roles habilitada. |

| 4964 | N/A | Se ha asignado un nuevo inicio de sesión a los grupos especiales. |

| 5124 | N/A | Seguridad actualizada en el servicio OCSP Responder. |

| N/A | 550 | Potencial ataque DoS. |

| 1102 | 517 | Se ha borrado el registro de auditoría. |

Una visión general de los bosques y árboles de Active Directory

Bosques y árboles son dos términos que se oyen mucho cuando se profundiza en Active Directory. Estos términos se refieren a la estructura lógica de Active Directory. Brevemente, un árbol es una entidad con un único dominio o grupo de objetos al que le siguen dominios hijos. Un bosque es un grupo de dominios agrupados. Cuando se agrupan varios árboles se convierten en un bosque.

Los árboles del bosque se conectan entre sí a través de una relación de confianza, que permite a los diferentes dominios compartir información. Todos los dominios confiarán entre sí automáticamente para que pueda acceder a ellos con la misma información de cuenta que utilizó en el dominio raíz.

Cada bosque utiliza una base de datos unificada. Lógicamente, el bosque se encuentra en el nivel más alto de la jerarquía y el árbol se encuentra en la parte inferior. Uno de los retos que tienen los administradores de red cuando trabajan con Active Directory es gestionar los bosques y mantener el directorio seguro.

Por ejemplo, un administrador de red tendrá que elegir entre un diseño de un solo bosque o un diseño de varios bosques. El diseño de un solo bosque es sencillo, de bajo coste y fácil de gestionar con un solo bosque que abarca toda la red. Por el contrario, un diseño multi-bosque divide la red en diferentes bosques, lo que es bueno para la seguridad, pero hace que la administración sea más complicada.

Relaciones de confianza (y tipos de confianza)

Como se mencionó anteriormente, las confianzas se utilizan para facilitar la comunicación entre los dominios. Los trusts permiten la autenticación y el acceso a los recursos entre dos entidades. Las confianzas pueden ser de naturaleza unidireccional o bidireccional. Dentro de una confianza, los dos dominios se dividen en un dominio de confianza y un dominio de confianza.

En una confianza unidireccional, el dominio de confianza accede a los detalles de autenticación del dominio de confianza para que el usuario pueda acceder a los recursos del otro dominio. En una confianza bidireccional, ambos dominios aceptarán los detalles de autenticación del otro. Todos los dominios de un bosque confían entre sí automáticamente, pero también puede configurar confianzas entre dominios de diferentes bosques para transferir información.

Puede crear confianzas a través del Asistente para nuevas confianzas. El Asistente para nuevos fideicomisos es un asistente de configuración que le permite crear nuevas relaciones de confianza. Aquí puede ver el nombre de dominio, el tipo de confianza y el estado transitivo de los fideicomisos existentes y seleccionar el tipo de confianza que desea crear.

Tipos de confianza

Hay una serie de tipos de confianza en Active Directory. Los hemos enumerado en la siguiente tabla:

| Tipo de confianza | Tipo de tránsito | Dirección | Por defecto? | Descripción |

|---|---|---|---|---|

| Padre e hijo | Transitivo | Dos vías | Sí | Se establece una confianza padre e hijo cuando se añade un dominio hijo a un árbol de dominios. |

| Tree-root | Transitive | Two-way | Yes | Una confianza tree-root se establece en el momento en que se crea un árbol de dominios dentro de un bosque. |

| Externo | No transitivo | Unidireccional o bidireccional | No | Proporciona acceso a los recursos de un dominio de Windows NT 4.0 o de un dominio situado en un bosque diferente que no es compatible con una confianza de bosque. |

| Reino | Transitivo o no transitivo | Unidireccional o bidireccional | No | Forma una relación de confianza entre un reino Kerberos no Windows y un dominio Windows Server 2003. |

| Forest | Transitivo | Unidireccional o bidireccional | No | Comparte recursos entre bosques. |

| Acceso directo | Transitivo | Unidireccional o bidireccional | No | Reduce los tiempos de inicio de sesión de los usuarios entre dos dominios de un bosque de Windows Server 2003. |

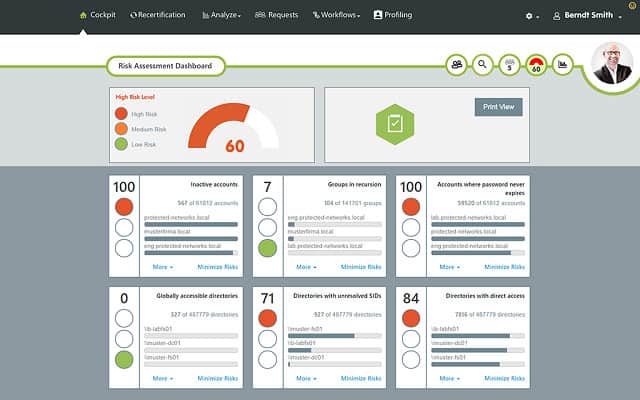

Informes de Active Directory con SolarWinds Access Rights Manager (PRUEBA GRATUITA)

Generar informes sobre Active Directory es esencial para optimizar el rendimiento y mantenerse conforme a la normativa. Una de las mejores herramientas de generación de informes de Active Directory es SolarWinds Access Rights Manager (ARM). La herramienta ha sido creada para aumentar la visibilidad de cómo se utilizan y gestionan las credenciales del directorio. Por ejemplo, puede ver las cuentas con configuraciones inseguras y el abuso de credenciales que podrían indicar un ciberataque.

Utilizar una herramienta de terceros como SolarWinds Access Rights Manager es beneficioso porque le proporciona información y funciones a las que sería mucho más difícil o imposible acceder a través de Active Directory directamente.

Además de generar informes, puede eliminar automáticamente las cuentas inactivas o caducadas que son el objetivo de los ciberdelincuentes. El precio de SolarWinds Access Rights Manager es de 3.444 dólares (2.829 euros). También hay una versión de prueba gratuita de 30 días que se puede descargar.

SolarWinds Access Rights Manager Download 30- day FREE Trial

Vea también: Gestión de derechos de acceso

Cómo encontrar el origen de los bloqueos de cuentas en Active Directory

La forma más fácil de encontrar los bloqueos de cuentas en Active Directory es utilizar el Visor de eventos, que está integrado en Windows. Active Directory genera mensajes de Eventos de Windows para cada una de sus acciones, así que su primera tarea es rastrear el registro de eventos correcto.

- Abra una ventana de PowerShell presionando la tecla Windows y R juntas. En la ventana emergente Ejecutar, escriba powershell y pulse ENTER.

- En la línea de comandos escriba (get-addomain).pdcemulator

- Anote la dirección del controlador de dominio PCD Emulator, que se mostrará en la siguiente línea.

- Escriba exit para cerrar la ventana de PowerShell.

- El visor de registro de eventos estándar que está incorporado en el sistema operativo Windows le ayudará a encontrar los bloqueos de cuentas.

- Vaya al DC denominado como Emulador PDC.

- Abra el Visor de eventos expandiendo Herramientas administrativas de Windows en el menú Inicio y haciendo clic en la entrada Visor de eventos de ese submenú.

- En el Visor de eventos, expanda el nodo Registros de Windows en el árbol del menú de la izquierda. Haga clic en Seguridad. La lista de eventos de Seguridad aparecerá en el panel central del Visor de sucesos.

- En el panel derecho del Visor de sucesos, haga clic en Filtrar registro actual, lo que abrirá una ventana emergente.

- En el campo IDs de eventos sustituya <Todos los IDs de eventos> por 4740.

- Seleccione un horizonte temporal en la lista desplegable Registrados en la parte superior del formulario.

- Opcionalmente, introduzca un nombre de usuario o un nombre de host si está buscando específicamente un bloqueo en un usuario o recurso específico.

- Pulse Aceptar.

- Haga doble clic en la entrada de registro que se relaciona con el usuario o recurso que le interesa y que tiene una marca de tiempo que coincide con el momento en que cree que se produjo el bloqueo. Esto abrirá el informe de eventos.

El informe de eventos le mostrará el usuario que se bloqueó, el equipo en el que se produjo el evento y el origen o la razón del bloqueo.

Tutorial de Active Directory: Lo básico

Active Directory es una de las mejores herramientas para gestionar los recursos de tu red. En este artículo, sólo hemos arañado la superficie del potencial de esta herramienta. Si utiliza Active Directory recuerde que es un punto de entrada potencial para los ciberatacantes. Tomar nota de los eventos clave del directorio y utilizar un monitor de directorio contribuirá en gran medida a minimizar el riesgo de un ataque malicioso y a proteger la disponibilidad de su servicio.

Preguntas frecuentes sobre Active Directory

¿Cuál es la diferencia entre un directorio activo y un controlador de dominio?

Active Directory es un sistema de autenticación. Un dominio es una colección de objetos, que son usuarios, equipos y dispositivos que tienen todos los derechos de acceso gestionados en la misma base de datos de Active Directory. El controlador de dominio es el sistema de gestión de la autenticación que implementa las funciones de Active Directory en los objetos de la base de datos del dominio.

¿Cómo activar la auditoría de seguridad de Active Directory?

Para iniciar la auditoría de seguridad dentro de Active Directory:

- Inicie sesión en Windows Server como administrador.

- Vaya a Inicio, haga clic en Herramientas administrativas y seleccione Consola de administración de directivas de grupo.

- Vaya al dominio/OU que desea auditar.

- Haga clic con el botón derecho del ratón en el objeto de directiva de grupo y elija Editar. Esto abrirá el Editor de administración de directivas de grupo.

- En el menú de árbol de la izquierda, expanda Configuración del equipo, luego Políticas, expanda Configuración de Windows, luego Configuración de seguridad y, finalmente, Políticas locales. Haga clic en Políticas de auditoría.

- En el panel principal del Editor, haga clic en Auditar el acceso a objetos y seleccione las opciones Éxito y Fracaso.

- Haga clic en Auditar el acceso al servicio de directorio y seleccione las opciones Éxito y Fracaso.

¿Cuál es la diferencia entre Active Directory y LDAP?

El Protocolo ligero de acceso a directorios (LDAP) es un estándar abierto que describe cómo se pueden gestionar los derechos de acceso. Active Directory es un sistema de gestión de derechos de acceso, escrito por Microsoft. Active Directory es una evolución de los conceptos definidos en LDAP.

¿Qué son Active Directory y Single sign-on y cuáles son las diferencias entre ellos?

Single sign-on (SSO) da a cada usuario acceso a varios sistemas con un solo procedimiento de autenticación. Active Directory (AD) es un sistema de gestión de derechos de acceso que puede implementar un entorno SSO.

¿Puedo instalar Active Directory en sistemas operativos cliente?

No. Active Directory es una función de servidor y está integrada en el sistema operativo Windows Server. Lógicamente, cualquier cliente que ejecute Active Directory se convertiría en un servidor.