W miarę jak rośnie złożoność zasobów sieciowych, usługi katalogowe stają się coraz ważniejsze w zarządzaniu infrastrukturą IT. Nie ma usługi katalogowej o większej nazwie niż Active Directory. Usługa katalogowa firmy Microsoft stała się podstawowym narzędziem wśród administratorów sieci. W tym poradniku dotyczącym Active Directory przyjrzymy się czym jest Active Directory, jak z niej korzystać oraz narzędziom Active Directory, takim jak SolarWinds Access Rights Manager. Tematy do nauki obejmują:

- Co to jest Active Directory?

- Co robi Active Directory?

- Jak skonfigurować Active Directory

- Jak używać Active Directory: Setting Up a Domain Controller, Creating Directory Users

- Active Directory Events to Monitor

- Trust Relationships (and Trust Types)

- An Overview of Active Directory Forests and Trees

- Active Directory Reporting (with SolarWinds Access Rights Manager)

- How to Find the Source of Account Lockouts in Active Directory

- What is Active Directory?

- Co robi Active Directory?

- Jak skonfigurować Active Directory (z RSAT)

- How to use Active Directory: How to Setup a Domain Controller, Creating Directory Users

- Active Directory Events to Monitor

- Przegląd lasów i drzew Active Directory

- Związki zaufania (i typy zaufania)

- Active Directory Reporting with SolarWinds Access Rights Manager (FREE TRIAL)

- Jak znaleźć źródło blokad kont w Active Directory

- Active Directory Tutorial: The Basics

- Active Directory FAQs

- Jaka jest różnica między Active Directory a kontrolerem domeny?

- Jak włączyć audyt bezpieczeństwa Active Directory?

- Jaka jest różnica między Active Directory a LDAP?

- Czym są Active Directory i Single sign-on oraz jakie są między nimi różnice?

- Czy mogę zainstalować Active Directory na klienckich systemach operacyjnych?

What is Active Directory?

Active Directory to usługa katalogowa lub kontener, który przechowuje obiekty danych w lokalnym środowisku sieciowym. Usługa rejestruje dane o użytkownikach, urządzeniach, aplikacjach, grupach i urządzeniach w strukturze hierarchicznej.

Struktura danych umożliwia odnalezienie szczegółów zasobów podłączonych do sieci z jednego miejsca. W istocie Active Directory działa jak książka telefoniczna dla sieci, dzięki czemu można łatwo wyszukiwać urządzenia i zarządzać nimi.

Co robi Active Directory?

Istnieje wiele powodów, dla których przedsiębiorstwa korzystają z usług katalogowych, takich jak Active Directory. Głównym powodem jest wygoda. Active Directory umożliwia użytkownikom logowanie się i zarządzanie różnymi zasobami z jednego miejsca. Poświadczenia logowania są ujednolicone, dzięki czemu łatwiej jest zarządzać wieloma urządzeniami bez konieczności wprowadzania danych konta w celu uzyskania dostępu do każdej maszyny z osobna.

Jak skonfigurować Active Directory (z RSAT)

Aby rozpocząć, musisz najpierw upewnić się, że masz zainstalowany system Windows Professional lub Windows Enterprise, w przeciwnym razie nie będziesz w stanie zainstalować Remote Server Administration Tools. Następnie wykonaj następujące czynności:

Dla systemu Windows 10 wersja 1809:

- Kliknij prawym przyciskiem myszy na przycisk Start i przejdź do Ustawienia > Aplikacje > Zarządzaj funkcjami opcjonalnymi > Dodaj funkcję.

- Teraz wybierz RSAT: Active Directory Domain Services and Lightweight Directory Tools.

- Na koniec wybierz Install następnie przejdź do Start > Windows Administrative Tools, aby uzyskać dostęp do Active Directory po zakończeniu instalacji.

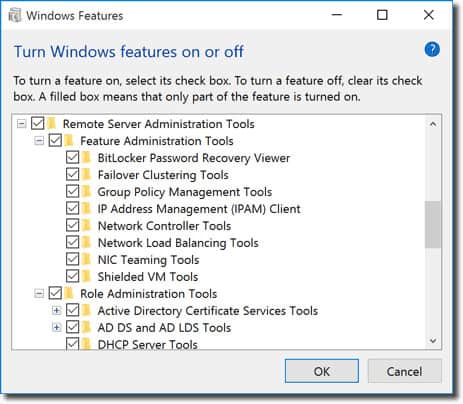

Dla Windows 8 (And Windows 10 Version 1803)

- Pobierz i zainstaluj odpowiednią wersję Server Administrator Tools dla swojego urządzenia: Windows 8, Windows 10.

- Następnie kliknij prawym przyciskiem myszy przycisk Start i wybierz Panel sterowania > Programy > Programy i funkcje > Włącz lub wyłącz funkcje systemu Windows.

- Przesuń w dół i kliknij opcję Narzędzia do zdalnego administrowania serwerem.

- Teraz kliknij na Role Administration Tools.

- Kliknij na AD DS i AD LDS Tools i sprawdź, czy AD DS Tools zostało zaznaczone.

- Naciśnij Ok.

- Przejdź do Start > Administrative Tools w menu Start, aby uzyskać dostęp do Active Directory.

How to use Active Directory: How to Setup a Domain Controller, Creating Directory Users

How to Setup A Domain Controller

Jedną z pierwszych rzeczy, które należy zrobić podczas korzystania z Active Directory, jest skonfigurowanie kontrolera domeny. Kontroler domeny jest centralnym komputerem, który będzie odpowiadał na żądania uwierzytelnienia i uwierzytelniał inne komputery w całej sieci. Kontroler domeny przechowuje poświadczenia logowania wszystkich innych komputerów i drukarek.

Wszystkie inne komputery łączą się z kontrolerem domeny, dzięki czemu użytkownik może uwierzytelnić każde urządzenie z jednego miejsca. Zaletą tego rozwiązania jest to, że administrator nie będzie musiał zarządzać dziesiątkami poświadczeń logowania.

Proces konfigurowania kontrolera domeny jest stosunkowo prosty. Przypisz statyczny adres IP do kontrolera domeny i zainstaluj Active Directory Domain Services lub ADDS. Teraz wykonaj następujące instrukcje:

- Otwórz Server Manager i kliknij Roles Summary > Add roles and features.

- Kliknij Next.

- Wybierz instalację Remote Desktop Services, jeśli wdrażasz kontroler domeny w maszynie wirtualnej lub wybierz instalację opartą na rolach lub funkcjach.

- Wybierz serwer z puli serwerów.

- Wybierz Active Directory Domain Services z listy i kliknij Next.

- Zostaw domyślnie zaznaczone Features i naciśnij Next.

- Kliknij Restart the destination server automatically if required i kliknij Install. Zamknij okno po zakończeniu instalacji.

- Po zainstalowaniu roli ADDS zostanie wyświetlone powiadomienie obok menu Zarządzaj. Naciśnij Promote this server into a domain controller.

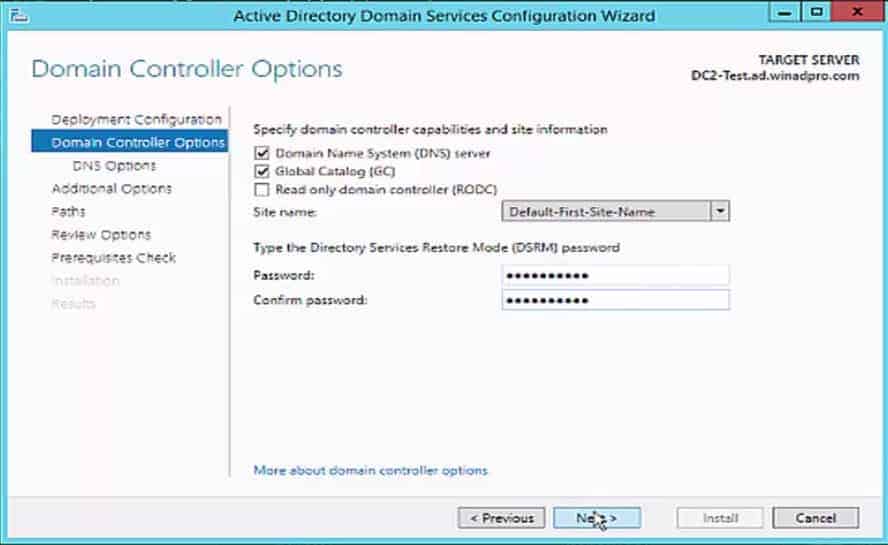

- Teraz kliknij Add a new forest i wprowadź nazwę domeny Root. Naciśnij Next.

- Wybierz żądany poziom funkcjonalny domeny i wprowadź hasło w sekcji Type the Directory Services Restore Mode (DSRM password). Kliknij Next.

- Kiedy zostanie wyświetlona strona DNS Options, kliknij ponownie Next.

- Wprowadź domenę w polu NetBios Domain name (najlepiej taką samą jak nazwa domeny głównej). Naciśnij Next.

- Wybierz folder do przechowywania bazy danych i plików dziennika. Kliknij Next.

- Naciśnij Install, aby zakończyć. Twój system zostanie teraz ponownie uruchomiony.

Tworzenie użytkowników Active Directory

Użytkownicy i komputery to dwa najbardziej podstawowe obiekty, którymi będziesz musiał zarządzać podczas korzystania z Active Directory. W tym rozdziale przyjrzymy się, jak tworzyć nowe konta użytkowników. Proces ten jest stosunkowo prosty, a najprostszym sposobem zarządzania użytkownikami jest narzędzie Active Directory Users and Computer lub ADUC, które jest dołączone do pakietu Remote Server Administration Tools lub RSAT. Możesz zainstalować ADUC, postępując zgodnie z instrukcjami wymienionymi poniżej:

Instalacja ADUC w systemie Windows 10 w wersji 1809 i wyższej:

- Kliknij prawym przyciskiem myszy na przycisk Start i kliknij Ustawienia > Aplikacje, a następnie kliknij Zarządzaj opcjonalnymi funkcjami > Dodaj funkcję.

- Wybierz RSAT: Active Directory Domain Services and Lightweight Directory Tools.

- Wybierz Install i poczekaj na zakończenie instalacji.

- Przejdź do Start > Narzędzia administracyjne systemu Windows, aby uzyskać dostęp do funkcji.

Instalacja ADUC w systemach Windows 8 i Windows 10 w wersji 1803 lub niższej:

- Pobierz i zainstaluj Remote Server Administrator Tools dla swojej wersji systemu Windows. Możesz to zrobić z jednego z tych linków tutaj:

Remote Server Administrator Tools for Windows 10, Remote Server Administrator Tools for Windows 8, lub Remote Server Administrator Tools for Windows 8.1.

- Kliknij prawym przyciskiem myszy na Start > Panel sterowania > Programy > Programy i funkcje > Włącz lub wyłącz funkcje systemu Windows.

- Przewiń w dół i wybierz Remote Server Administration Tools.

- Rozwiń Role Administrator Tools > AD DS i AD LDS Tools.

- Zaznacz AD DS Tools i naciśnij Ok.

- Przejdź do Start > Administrative Tools i wybierz Active Directory Users and Computers.

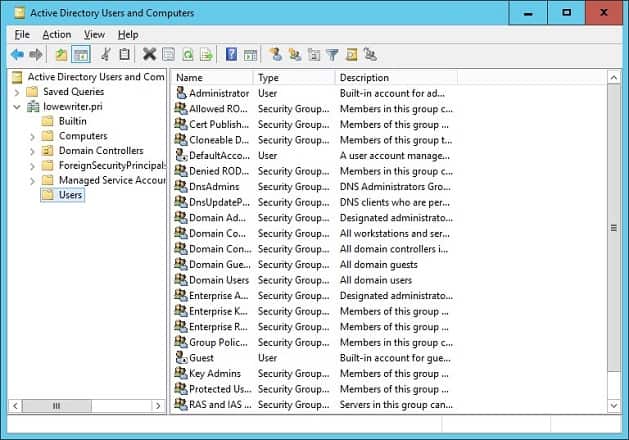

How to Create New Users with ADUC

- Otwórz Server Manager, przejdź do menu Tools i wybierz Active Directory Users and Computers.

- Wyszerz domenę i kliknij Users.

- Kliknij prawym przyciskiem myszy w prawym panelu i naciśnij Nowy > Użytkownik.

- Po wyświetleniu okna Nowy obiekt-Użytkownik wprowadź Imię, Nazwisko, Nazwę logowania użytkownika i kliknij Dalej.

- Wprowadź hasło i naciśnij Next.

- Kliknij Finish.

- Nowe konto użytkownika można znaleźć w sekcji Users w ADUC.

Active Directory Events to Monitor

Podobnie jak wszystkie formy infrastruktury, Active Directory musi być monitorowane, aby pozostać chronione. Monitorowanie usługi katalogowej jest niezbędne do zapobiegania cyberatakom i dostarczania najlepszych doświadczeń użytkownikom końcowym.

Poniżej wymieniamy niektóre z najważniejszych zdarzeń sieciowych, na które należy zwrócić uwagę. Jeśli zauważysz któreś z tych zdarzeń, powinieneś jak najszybciej zbadać sprawę, aby upewnić się, że Twoje usługi nie zostały naruszone.

| Czasowy identyfikator zdarzenia systemu Windows | Legendarny identyfikator zdarzenia systemu Windows | Opis |

|---|---|---|

| 4618 | N/A | Zauważono wzorzec zdarzenia bezpieczeństwa. |

| 4649 | N/A | Wykrywano atak powtórkowy (potencjalnie fałszywie pozytywny). |

| 4719 | 612 | Zmieniono politykę audytu systemu. |

| 4765 | N/A | Historia SID dodana do konta. |

| 4766 | N/A | Próba dodania Historii SID do konta nie powiodła się. |

| 4794 | N/A | Próba uruchomienia trybu przywracania usług katalogowych. |

| 4897 | 801 | Rozdzielenie ról włączone. |

| 4964 | N/A | Specjalne grupy otrzymały nowe logowanie. |

| 5124 | N/A | Zaktualizowano zabezpieczenia w usłudze OCSP Responder. |

| N/A | 550 | Potencjalny atak DoS. |

| 1102 | 517 | Wyczyszczono dziennik audytu. |

Przegląd lasów i drzew Active Directory

Lasy i drzewa to dwa terminy, które można często usłyszeć podczas zagłębiania się w Active Directory. Terminy te odnoszą się do logicznej struktury Active Directory. W skrócie, drzewo jest jednostką z pojedynczą domeną lub grupą obiektów, po której następują domeny potomne. Las to grupa domen połączonych razem. Gdy wiele drzew jest zgrupowanych razem, stają się one lasem.

Drzewa w lesie łączą się ze sobą poprzez relacje zaufania, które umożliwiają różnym domenom współdzielenie informacji. Wszystkie domeny będą ufać sobie nawzajem automatycznie, więc można uzyskać do nich dostęp z tych samych informacji o koncie używany na root domain.

Każdy las używa jednej zunifikowanej bazy danych. Logicznie rzecz biorąc, las siedzi na najwyższym poziomie hierarchii, a drzewo znajduje się na dole. Jednym z wyzwań, jakie stoją przed administratorami sieci podczas pracy z Active Directory, jest zarządzanie lasami i utrzymanie bezpieczeństwa katalogu.

Na przykład, administrator sieci będzie miał za zadanie wybrać pomiędzy projektem pojedynczego lasu a projektem wielu lasów. Projekt single-forest jest prosty, tani i łatwy w zarządzaniu z tylko jednym lasem obejmującym całą sieć. W przeciwieństwie do tego, projekt wieloleśny dzieli sieć na różne lasy, co jest dobre dla bezpieczeństwa, ale czyni administrację bardziej skomplikowaną.

Związki zaufania (i typy zaufania)

Jak wspomniano powyżej, zaufania są używane do ułatwienia komunikacji między domenami. Zaufania umożliwiają uwierzytelnianie i dostęp do zasobów pomiędzy dwoma podmiotami. Zaufania mogą być jednokierunkowe lub dwukierunkowe w naturze. W ramach zaufania dwie domeny są podzielone na domenę ufającą i domenę zaufaną.

W zaufaniu jednokierunkowym domena ufająca uzyskuje dostęp do szczegółów uwierzytelniania domeny zaufanej, dzięki czemu użytkownik może uzyskać dostęp do zasobów z drugiej domeny. W zaufaniu dwukierunkowym obie domeny akceptują szczegóły uwierzytelniania drugiej domeny. Wszystkie domeny w obrębie lasu ufają sobie automatycznie, ale można również skonfigurować zaufania między domenami w różnych lasach w celu przekazywania informacji.

Możesz tworzyć zaufania za pomocą Kreatora nowych zaufań. Kreator nowych relacji zaufania jest kreatorem konfiguracji, który umożliwia tworzenie nowych relacji zaufania. Tutaj możesz przejrzeć nazwę domeny, typ zaufania i status Transitive istniejących trustów i wybrać typ trustu, który chcesz utworzyć.

Typy trustów

W Active Directory istnieje szereg typów trustów. Wyszczególniliśmy je w poniższej tabeli:

| Typ zaufania | Typ tranzytu | Kierunek | Domyślny? | Description |

|---|---|---|---|---|

| Parent and child | Transitive | Two-way | Yes | Zaufanie rodzica i dziecka jest ustanawiane, gdy domena dziecka jest dodawana do drzewa domeny. |

| Tree-root | Transitive | Two-way | Yes | Trust tree-root jest ustanawiany w momencie utworzenia drzewa domeny w ramach lasu. |

| Zewnętrzny | Nieprzekraczalny | Jednokierunkowy lub dwukierunkowy | Nie | Zapewnia dostęp do zasobów w domenie Windows NT 4.0 lub domenie znajdującej się w innym lesie, która nie jest obsługiwana przez zaufanie leśne. |

| Realm | Przechodni lub nieprzechodni | Jednokierunkowy lub dwukierunkowy | Nie | Powstaje relacja zaufania między sferą Kerberos niebędącą systemem Windows a domeną Windows Server 2003. |

| Las | Transitive | Jednokierunkowy lub dwukierunkowy | Nie | Współdzieli zasoby między lasami. |

| Skrót | Transitive | Jednokierunkowy lub dwukierunkowy | Nie | Redukuje czas logowania użytkowników między dwiema domenami w ramach lasu Windows Server 2003. |

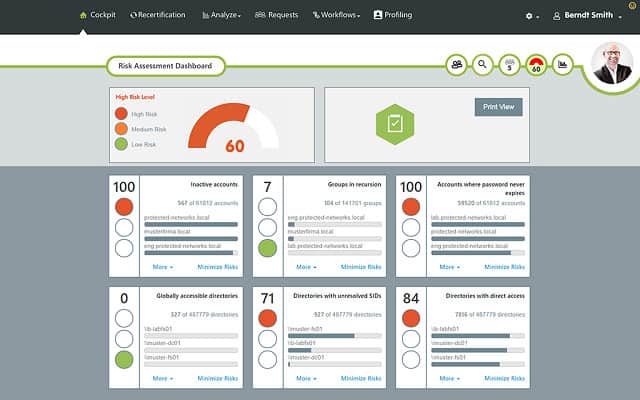

Active Directory Reporting with SolarWinds Access Rights Manager (FREE TRIAL)

Generowanie raportów dotyczących Active Directory jest niezbędne do optymalizacji wydajności i zachowania zgodności z przepisami. Jednym z najlepszych narzędzi do raportowania Active Directory jest SolarWinds Access Rights Manager (ARM). Narzędzie to zostało stworzone w celu zwiększenia widoczności tego, w jaki sposób poświadczenia katalogowe są wykorzystywane i zarządzane. Na przykład, można zobaczyć konta z niezabezpieczonymi konfiguracjami i nadużyciami poświadczeń, które mogą wskazywać na cyberatak.

Użycie narzędzia innej firmy, takiego jak SolarWinds Access Rights Manager, jest korzystne, ponieważ zapewnia informacje i funkcje, które byłyby znacznie trudniejsze lub niemożliwe do uzyskania bezpośrednio przez Active Directory.

Oprócz generowania raportów można automatycznie usuwać nieaktywne lub wygasłe konta, które są celem cyberprzestępców. Cena SolarWinds Access Rights Manager zaczyna się od 3 444 dolarów (2 829 zł). Dostępna jest również 30-dniowa bezpłatna wersja próbna, którą można pobrać.

SolarWinds Access Rights Manager Download 30- day FREE Trial

Zobacz także: Zarządzanie prawami dostępu

Jak znaleźć źródło blokad kont w Active Directory

Najprostszym sposobem na znalezienie blokad kont w Active Directory jest użycie przeglądarki zdarzeń, wbudowanej w system Windows. Active Directory generuje komunikaty Windows Events dla każdego ze swoich działań, więc pierwszym zadaniem jest odnalezienie odpowiedniego dziennika zdarzeń.

- Otwórz okno PowerShell, naciskając klawisz Windows i R razem. W oknie Uruchom wpisz powershell i naciśnij ENTER.

- W wierszu poleceń wpisz (get-addomain).pdcemulator

- Zanotuj adres kontrolera domeny PCD Emulator, który zostanie wyświetlony w następnym wierszu.

- Wypisz exit, aby zamknąć okno PowerShell.

- W odnalezieniu blokad kont pomoże Ci standardowa przeglądarka dziennika zdarzeń, która jest wbudowana w system operacyjny Windows.

- Przejdź do komputera DC o nazwie Emulator PDC.

- Otwórz przeglądarkę zdarzeń, rozwijając Narzędzia administracyjne systemu Windows w menu Start i klikając pozycję Podgląd zdarzeń w tym podmenu.

- W przeglądarce zdarzeń rozwiń węzeł Dzienniki systemu Windows w drzewie menu po lewej stronie. Kliknij pozycję Zabezpieczenia. Lista zdarzeń zabezpieczeń pojawi się w środkowym panelu programu Podgląd zdarzeń.

- W prawym panelu programu Podgląd zdarzeń kliknij pozycję Filtruj bieżący dziennik, co spowoduje otwarcie okna podręcznego.

- W polu Identyfikatory zdarzeń zastąp <Wszystkie identyfikatory zdarzeń> wartością 4740.

- Wybierz horyzont czasowy na liście rozwijanej Rejestrowane w górnej części formularza.

- Opcjonalnie, wprowadź nazwę użytkownika lub nazwę hosta, jeśli szukasz blokady na konkretnym użytkowniku lub zasobie.

- Naciśnij OK.

- Dwukrotnie kliknij wpis dziennika, który odnosi się do użytkownika lub zasobu, który Cię interesuje i który ma znacznik czasu odpowiadający momentowi, w którym Twoim zdaniem wystąpiła blokada. Spowoduje to otwarcie raportu o zdarzeniu.

Raport o zdarzeniu pokaże użytkownika, który został zablokowany, komputer, na którym wystąpiło zdarzenie, oraz źródło lub powód zablokowania.

Active Directory Tutorial: The Basics

Active Directory jest jednym z najlepszych narzędzi do zarządzania zasobami w sieci. W tym artykule zaledwie zarysowaliśmy powierzchnię możliwości tego narzędzia. Jeśli korzystasz z Active Directory pamiętaj, że jest to potencjalny punkt wejścia dla cyber napastników. Zanotowanie kluczowych zdarzeń w katalogu i użycie monitora katalogu pozwoli zminimalizować ryzyko złośliwego ataku i chronić dostępność usług.

Active Directory FAQs

Jaka jest różnica między Active Directory a kontrolerem domeny?

Active Directory to system uwierzytelniania. Domena jest zbiorem obiektów, którymi są użytkownicy, komputery i urządzenia, które mają prawa dostępu zarządzane w tej samej bazie danych Active Directory. Kontroler domeny jest systemem zarządzania uwierzytelnianiem, który implementuje funkcje Active Directory na obiektach bazy danych domeny.

Jak włączyć audyt bezpieczeństwa Active Directory?

W celu uruchomienia audytu bezpieczeństwa w Active Directory:

- Zaloguj się do Windows Server jako administrator.

- Przejdź do Start, kliknij na Narzędzia administracyjne i wybierz Konsola zarządzania zasadami grupy.

- Przejdź do domeny/OU, która ma być audytowana.

- Kliknij prawym przyciskiem myszy na Obiekt zasad grupy i wybierz Edytuj. Spowoduje to otwarcie edytora zarządzania zasadami grupy.

- W lewym menu drzewa rozwiń Konfiguracja komputera, następnie Zasady, rozwiń Ustawienia systemu Windows, następnie Ustawienia zabezpieczeń i wreszcie Zasady lokalne. Kliknij pozycję Polityki audytu.

- W głównym panelu Edytora kliknij na Audytuj dostęp do obiektów i wybierz zarówno opcję Sukces, jak i Niepowodzenie.

- Kliknij na Audytuj dostęp do usługi katalogowej i wybierz zarówno opcję Sukces, jak i Niepowodzenie.

Jaka jest różnica między Active Directory a LDAP?

Lightweight Directory Access Protocol (LDAP) jest otwartym standardem, który określa sposób zarządzania prawami dostępu. Active Directory to system zarządzania prawami dostępu, napisany przez firmę Microsoft. Active Directory jest rozwinięciem koncepcji zdefiniowanych w LDAP.

Czym są Active Directory i Single sign-on oraz jakie są między nimi różnice?

Single sign-on (SSO) daje każdemu użytkownikowi dostęp do wielu systemów przy użyciu tylko jednej procedury uwierzytelniania. Active Directory (AD) jest systemem zarządzania prawami dostępu, który może zaimplementować środowisko SSO.

Czy mogę zainstalować Active Directory na klienckich systemach operacyjnych?

Nie. Active Directory jest funkcją serwera i jest zintegrowana z systemem operacyjnym Windows Server. Logicznie rzecz biorąc, każdy klient korzystający z Active Directory stałby się serwerem.