Naarmate de complexiteit van netwerkbronnen is toegenomen, zijn directoryservices steeds belangrijker geworden voor het beheer van de IT-infrastructuur. Er is geen directorydienst met een grotere naam dan Active Directory. Microsoft’s directory dienst is uitgegroeid tot een van de belangrijkste hulpmiddelen voor netwerkbeheerders. In deze Active Directory tutorial gaan we kijken naar wat Active Directory is, hoe het te gebruiken, en Active Directory tools zoals SolarWinds Access Rights Manager. Onderwerpen om te leren zijn:

- Wat is Active Directory?

- Wat doet Active Directory?

- Hoe Active Directory in te stellen

- Hoe Active Directory te gebruiken: Een domeincontroller instellen, Directory-gebruikers maken

- Active Directory-gebeurtenissen bewaken

- Trust-relaties (en trusttypen)

- Een overzicht van Active Directory-wouden en -bomen

- Active Directory-rapportage (met SolarWinds Access Rights Manager)

- Hoe vindt u de bron van blokkades van accounts in Active Directory

- Wat is Active Directory?

- Wat doet Active Directory?

- Hoe Active Directory instellen (met RSAT)

- Hoe Active Directory te gebruiken: Een domeincontroller instellen, Directory-gebruikers maken

- Active Directory Events to Monitor

- Een overzicht van Active Directory Forests en Trees

- Trust Relaties (en Trust Types)

- Active Directory-rapportage met SolarWinds Access Rights Manager (GRATIS TRIAL)

- Hoe de bron van accountvergrendelingen in Active Directory te vinden

- Active Directory Handleiding: The Basics

- Active Directory FAQs

- Wat is het verschil tussen een Active directory en een Domain controller?

- Hoe de Security Auditing van Active Directory in te schakelen?

- Wat is het verschil tussen Active Directory en LDAP?

- Wat zijn Active Directory en Single sign-on en wat zijn de verschillen ertussen?

- Kan ik Active Directory op client-besturingssystemen installeren?

Wat is Active Directory?

Active Directory is een directory service of container waarin gegevensobjecten in uw lokale netwerkomgeving worden opgeslagen. De service registreert gegevens over gebruikers, apparaten, toepassingen en groepen in een hiërarchische structuur.

De structuur van de gegevens maakt het mogelijk om vanaf één locatie de details te vinden van bronnen die op het netwerk zijn aangesloten. In wezen fungeert Active Directory als een telefoonboek voor uw netwerk, zodat u apparaten gemakkelijk kunt opzoeken en beheren.

Wat doet Active Directory?

Er zijn vele redenen waarom bedrijven directory services als Active Directory gebruiken. De belangrijkste reden is gemak. Active Directory stelt gebruikers in staat om in te loggen op en het beheer van een verscheidenheid van middelen vanaf een locatie. De aanmeldingsgegevens worden geüniformeerd, zodat het eenvoudiger is om meerdere apparaten te beheren zonder accountgegevens te hoeven invoeren voor toegang tot elke afzonderlijke machine.

Hoe Active Directory instellen (met RSAT)

Om te beginnen moet u er eerst voor zorgen dat u Windows Professional of Windows Enterprise hebt geïnstalleerd, anders kunt u Remote Server Administration Tools niet installeren. Doe dan het volgende:

Voor Windows 10 versie 1809:

- Klik met de rechtermuisknop op de Startknop en ga naar Instellingen > Apps > Optionele functies beheren > Functie toevoegen.

- Selecteer nu RSAT: Active Directory Domain Services and Lightweight Directory Tools.

- Selecteer ten slotte Installeren en ga vervolgens naar Start > Windows Administrative Tools om toegang te krijgen tot Active Directory zodra de installatie is voltooid.

Voor Windows 8 (En Windows 10 versie 1803)

- Download en installeer de juiste versie van Server Administrator Tools voor uw apparaat: Windows 8, Windows 10.

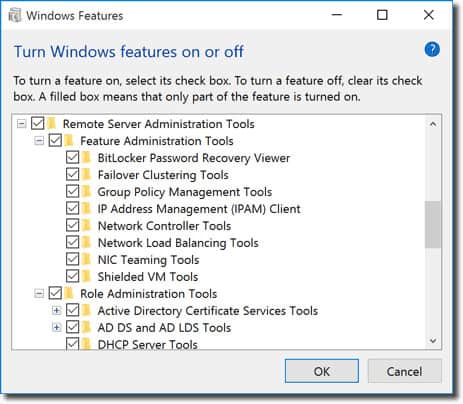

- Volgende, klik met de rechtermuisknop op de Start-knop en selecteer Configuratiescherm > Programma’s > Programma’s en onderdelen > Schakel Windows-functies in of uit.

- Schuif naar beneden en klik op de optie Hulpprogramma’s voor beheer van externe servers.

- Klik nu op Tools voor rolbeheer.

- Klik op AD DS en AD LDS Tools en controleer of AD DS Tools is aangevinkt.

- Druk op Ok.

- Ga naar Start > Administrative Tools in het menu Start om toegang te krijgen tot Active Directory.

Hoe Active Directory te gebruiken: Een domeincontroller instellen, Directory-gebruikers maken

Een van de eerste dingen die u moet doen wanneer u Active Directory gebruikt, is het instellen van een domeincontroller. Een domeincontroller is een centrale computer die zal reageren op verificatieverzoeken en andere computers in het netwerk zal verifiëren. De domeincontroller slaat de aanmeldingsgegevens van alle andere computers en printers op.

Alle andere computers maken verbinding met de domeincontroller, zodat de gebruiker elk apparaat vanaf één locatie kan verifiëren. Het voordeel hiervan is dat de beheerder niet tientallen inloggegevens hoeft te beheren.

Het proces van het opzetten van een domeincontroller is relatief eenvoudig. Wijs een statisch IP-adres toe aan uw domeincontroller en installeer Active Directory Domain Services of ADDS. Volg nu deze instructies:

- Open Server Manager en klik op Overzicht rollen >Rollen en functies toevoegen.

- Klik op Volgende.

- Selecteer de installatie van Remote Desktop Services als u een domeincontroller in een virtuele machine implementeert of selecteer de installatie op basis van rollen of functies.

- Selecteer een server uit de server pool.

- Selecteer Active Directory Domain Services uit de lijst en klik op Next.

- Laat de Features standaard aangevinkt en druk op Next.

- Klik op Herstart de bestemmingsserver automatisch indien nodig en klik op Install. Sluit het venster zodra de installatie is voltooid.

- Als de ADDS rol is geïnstalleerd verschijnt er een melding naast het Manage menu. Druk op Promote this server into a domain controller.

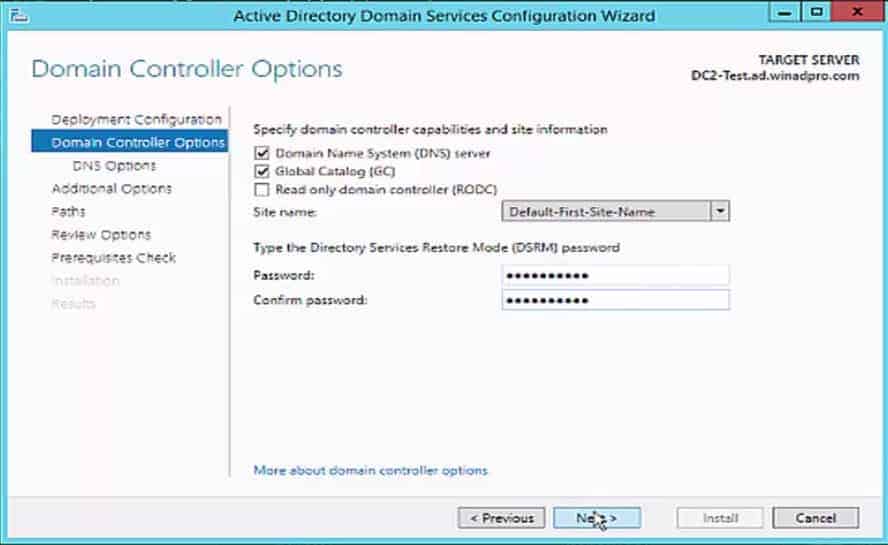

- Klik nu op Add a new forest en voer een Root domain name in. Druk op Next.

- Selecteer het gewenste functionele niveau van het domein en voer een wachtwoord in de sectie Type the Directory Services Restore Mode (DSRM wachtwoord). Klik op Next.

- Wanneer de pagina DNS-opties wordt weergegeven, klikt u opnieuw op Next.

- Voer een domein in het vak NetBios Domeinnaam in (bij voorkeur hetzelfde als de hoofddomeinnaam). Druk op Next.

- Selecteer een map om uw database en log bestanden op te slaan. Klik op Next.

- Druk op Installeren om te voltooien. Uw systeem wordt nu opnieuw opgestart.

Active Directory-gebruikers aanmaken

Gebruikers en computers zijn de twee meest elementaire objecten die u moet beheren wanneer u Active Directory gebruikt. In dit onderdeel gaan we kijken hoe je nieuwe gebruikersaccounts aanmaakt. Het proces is relatief eenvoudig, en de gemakkelijkste manier om gebruikers te beheren is via het Active Directory Gebruikers en Computer of ADUC gereedschap dat wordt geleverd met het Remote Server Administration Tools of RSAT pakket. U kunt ADUC installeren door de onderstaande instructies te volgen:

Installeer ADUC op Windows 10 versie 1809 en hoger:

- Klik met de rechtermuisknop op de knop Start en klik op Instellingen > Apps en klik vervolgens op Optionele functies beheren > Functie toevoegen.

- Selecteer RSAT: Active Directory Domain Services and Lightweight Directory Tools.

- Selecteer Installeren en wacht tot de installatie is voltooid.

- Ga naar Start > Windows Administrative Tools om toegang te krijgen tot de functie.

Installeer ADUC op Windows 8 en Windows 10 versie 1803 of lager:

- Download en installeer Remote Server Administrator Tools voor uw versie van Windows. U kunt dit doen via een van deze koppelingen hier:

Hulpprogramma’s voor externe serverbeheer voor Windows 10, Hulpprogramma’s voor externe serverbeheer voor Windows 8, of Hulpprogramma’s voor externe serverbeheer voor Windows 8.1.

- Klik met de rechtermuisknop op Start > Configuratiescherm > Programma’s > Programma’s en onderdelen > Schakel Windows-functies in of uit.

- Schuif naar beneden en selecteer Hulpmiddelen voor het beheer van externe servers.

- Uitbreiden Rol Administrator Tools > AD DS en AD LDS Tools.

- Vink AD DS Tools aan en druk op Ok.

- Ga naar Start > Administrative Tools en selecteer Active Directory Users and Computers.

Hoe maakt u nieuwe gebruikers aan met ADUC

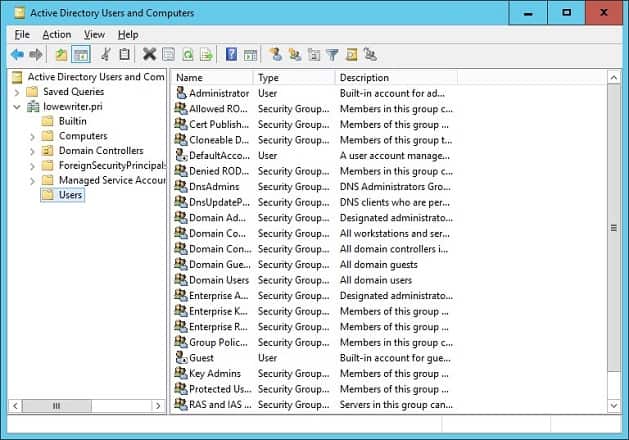

- Open de Server Manager, ga naar het menu Extra en selecteer Gebruikers en computers van Active Directory.

- Vouw het domein uit en klik op Gebruikers.

- Klik met de rechtermuisknop in het rechterdeelvenster en druk op New > User.

- Wanneer het vak New Object-User verschijnt, voert u een Voornaam, Achternaam, Gebruikerslogonnaam in en klikt u op Next.

- Voer een wachtwoord in en klik op Volgende.

- Klik op Voltooien.

- De nieuwe gebruikersaccount kan worden gevonden in de sectie Gebruikers van ADUC.

Active Directory Events to Monitor

Zoals alle vormen van infrastructuur, moet Active Directory worden bewaakt om beschermd te blijven. Het bewaken van de directory service is essentieel voor het voorkomen van cyberaanvallen en het leveren van de beste eindgebruikerservaring aan uw gebruikers.

Hieronder gaan we een aantal van de belangrijkste netwerkgebeurtenissen opsommen waar u op moet letten. Als u een van deze gebeurtenissen ziet, moet u ASAP verder onderzoeken om er zeker van te zijn dat uw service niet is gecompromitteerd.

| Current Windows Event ID | Legacy Windows Event ID | Description |

|---|---|---|

| 4618 | N/A | Er is een patroon van beveiligingsgebeurtenissen herkend. |

| 4649 | N/A | Er is een replay-aanval gedetecteerd (mogelijk een vals-positieve reactie). |

| 4719 | 612 | Er is een controlebeleid van het systeem gewijzigd. |

| 4765 | N/A | SID-geschiedenis toegevoegd aan een account. |

| 4766 | N/A | De poging om SID-historie aan account toe te voegen is mislukt. |

| 4794 | N/A | De poging om Directory Services Restore Mode te starten. |

| 4897 | 801 | Role separation ingeschakeld. |

| 4964 | N/A | Speciale groepen hebben een nieuwe logon toegewezen gekregen. |

| 5124 | N/A | De beveiliging van de OCSP Responder Service is bijgewerkt. |

| N/A | 550 | Mogelijke DoS-aanval. |

| 1102 | 517 | Auditlog werd gewist. |

Een overzicht van Active Directory Forests en Trees

Forest en trees zijn twee termen die u veel zult horen als u zich verdiept in Active Directory. Deze termen verwijzen naar de logische structuur van Active Directory. Kort gezegd, een boom is een entiteit met een enkel domein of een groep objecten die wordt gevolgd door kinderdomeinen. Een forest is een groep domeinen bij elkaar. Wanneer meerdere bomen worden gegroepeerd, worden ze een forest.

Bomen in het forest zijn met elkaar verbonden via een vertrouwensrelatie, waardoor verschillende domeinen informatie kunnen delen. Alle domeinen zullen elkaar automatisch vertrouwen, zodat je ze kunt benaderen met dezelfde account info die je gebruikt op het hoofddomein.

Elk forest gebruikt een uniforme database. Logisch, het forest zit op het hoogste niveau van de hiërarchie en de tree zit onderaan. Een van de uitdagingen die netwerkbeheerders hebben bij het werken met Active Directory is het beheren van de forest en het veilig houden van de directory.

Bij voorbeeld, een netwerkbeheerder zal worden belast met de keuze tussen een single forest ontwerp of multi-forest ontwerp. Het single-forest ontwerp is eenvoudig, goedkoop en gemakkelijk te beheren met slechts één forest dat het hele netwerk omvat. Een multi-bos ontwerp daarentegen verdeelt het netwerk in verschillende bossen, wat goed is voor de veiligheid, maar het beheer ingewikkelder maakt.

Trust Relaties (en Trust Types)

Zoals hierboven vermeld, worden trusts gebruikt om de communicatie tussen domeinen te faciliteren. Trusts maken authenticatie en toegang tot bronnen tussen twee entiteiten mogelijk. Trusts kunnen eenrichtings- of tweerichtingsverkeer zijn. Binnen een trust zijn de twee domeinen verdeeld in een vertrouwend domein en een vertrouwd domein.

In een eenrichtings trust heeft het vertrouwende domein toegang tot de authenticatiegegevens van het vertrouwde domein, zodat de gebruiker toegang kan krijgen tot bronnen van het andere domein. In een tweerichtingsvertrouwen accepteren beide domeinen de verificatiegegevens van de ander. Alle domeinen binnen een forest vertrouwen elkaar automatisch, maar u kunt ook trusts instellen tussen domeinen in verschillende forests om informatie over te dragen.

U kunt trusts maken met behulp van de wizard Nieuwe trusts. De wizard Nieuwe trusts is een configuratiewizard waarmee u nieuwe trustrelaties kunt maken. Hier kunt u de domeinnaam, het trusttype en de transitieve status van bestaande trusts bekijken en het type trust selecteren dat u wilt maken.

Trusttypen

Er is een scala aan trusttypen in Active Directory. We hebben deze opgesomd in onderstaande tabel:

| Trust Type | Transit Type | Direction | Default? | Description |

|---|---|---|---|---|

| Parent and child | Transitive | Two-way | Yes | Een parent and child trust wordt ingesteld wanneer een kinddomein wordt toegevoegd aan een domeinboom. |

| Tree-root | Transitive | Two-way | Yes | Een tree-root trust wordt ingesteld op het moment dat een domeinboom binnen een forest wordt gemaakt. |

| Extern | Niet-transitief | Een- of tweerichtingsverkeer | Nee | Geeft toegang tot bronnen in een Windows NT 4.0-domein of een domein dat zich in een ander forest bevindt dat niet wordt ondersteund door een forest trust. |

| Realm | Transitief of niet-transitief | Een- of tweerichtings | Nee | Vormt een vertrouwensrelatie tussen een niet-Windows Kerberos-realm en een Windows Server 2003-domein. |

| Forest | Transitief | Een- of tweerichtingsverkeer | Nee | Deelt bronnen tussen wouden. |

| Shortcut | Transitive | Een- of tweerichtingsverkeer | Nee | Vermindert de aanmeldtijd van gebruikers tussen twee domeinen binnen een Windows Server 2003-woud. |

Active Directory-rapportage met SolarWinds Access Rights Manager (GRATIS TRIAL)

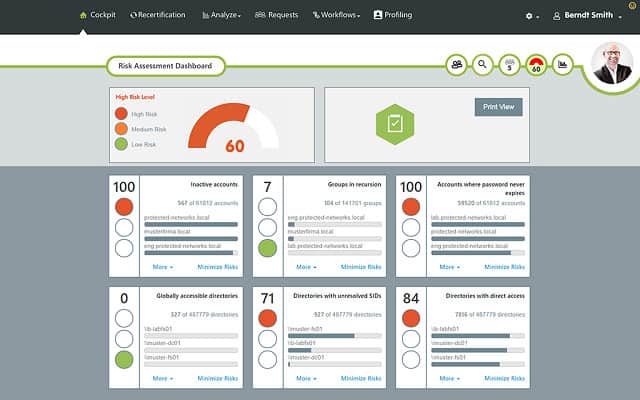

Het genereren van rapporten over Active Directory is essentieel voor het optimaliseren van de prestaties en om te voldoen aan de regelgeving. Een van de beste rapportagetools voor Active Directory is SolarWinds Access Rights Manager (ARM). De tool is gemaakt om meer inzicht te krijgen in hoe directory credentials worden gebruikt en beheerd. U kunt bijvoorbeeld accounts bekijken met onveilige configuraties en misbruik van credentials die kunnen duiden op een cyberaanval.

Het gebruik van een extern hulpprogramma zoals SolarWinds Access Rights Manager is voordelig omdat het u informatie en functies biedt die veel moeilijker of zelfs onmogelijk rechtstreeks via Active Directory toegankelijk zijn.

Naast het genereren van rapporten kunt u automatisch inactieve of verlopen accounts verwijderen waar cybercriminelen zich op richten. SolarWinds Access Rights Manager begint bij $3.444 (£2.829). Er is ook een 30-dagen gratis proefversie die u kunt downloaden.

SolarWinds Access Rights Manager Download 30-dagen GRATIS Proefversie

Zie ook: Access Rights Management

Hoe de bron van accountvergrendelingen in Active Directory te vinden

De eenvoudigste manier om accountvergrendelingen in Active Directory te vinden, is door de Gebeurtenisviewer te gebruiken, die in Windows is ingebouwd. Active Directory genereert Windows Events berichten voor elk van zijn acties, dus je eerste taak is het opsporen van het juiste event log.

- Open een PowerShell venster door de Windows-toets en R samen in te drukken. In het popupvenster Uitvoeren typt u powershell en drukt u op ENTER.

- Type op de opdrachtregel (get-addomain).pdcemulator

- Noteer het adres van de PCD Emulator domeincontroller, dat op de volgende regel wordt weergegeven.

- Type exit om het PowerShell-venster te sluiten.

- De standaard event log viewer die is ingebouwd in het Windows-besturingssysteem zal u helpen bij het vinden van de accountvergrendelingen.

- Ga naar het DC met de naam PDC Emulator.

- Open de Event Viewer door het uitbreiden van Windows Administrative Tools in het menu Start en klik op de Event Viewer item in dat submenu.

- In de Event Viewer, vouwt u de Windows Logs node in de linker menustructuur. Klik op Beveiliging. De lijst Beveiligingsgebeurtenissen verschijnt in het centrale paneel van de Gebeurtenisviewer.

- In het rechterpaneel van de Gebeurtenisviewer klikt u op Huidige log filteren, waardoor een pop-upvenster wordt geopend.

- In het veld Gebeurtenis-ID’s vervangt u <Alle gebeurtenis-ID’s> door 4740.

- Selecteer een tijdshorizon in de vervolgkeuzelijst Vastgelegd boven aan het formulier.

- Voer optioneel een gebruikersnaam of een hostnaam in als u specifiek op zoek bent naar een lockout voor een specifieke gebruiker of resource.

- Druk op OK.

- Dubbelklik op de logboekvermelding die betrekking heeft op de gebruiker of resource die u interesseert en die een tijdstempel heeft dat overeenkomt met het moment waarop u denkt dat de lockout plaatsvond. Dit zal het Gebeurtenis Rapport openen.

Het Gebeurtenis Rapport zal u de gebruiker tonen die werd buitengesloten, de computer waarop de gebeurtenis plaatsvond, en de bron, of reden voor de uitsluiting.

Active Directory Handleiding: The Basics

Active Directory is een van de beste hulpmiddelen voor het beheer van bronnen in uw netwerk. In dit artikel hebben we slechts een tipje van de sluier opgelicht over de mogelijkheden van dit gereedschap. Als je Active Directory gebruikt, onthoud dan dat het een potentieel toegangspunt is voor cyberaanvallers. Door de belangrijkste directorygebeurtenissen te noteren en een directorymonitor te gebruiken, kunt u het risico van een kwaadaardige aanval tot een minimum beperken en de beschikbaarheid van uw service beschermen.

Active Directory FAQs

Wat is het verschil tussen een Active directory en een Domain controller?

Active Directory is een verificatiesysteem. Een domein is een verzameling van objecten, dat zijn gebruikers, computers en apparaten die allemaal toegangsrechten beheerd in dezelfde Active Directory-database. De domeincontroller is het authenticatie management systeem dat Active Directory functies implementeert op de database objecten van het domein.

Hoe de Security Auditing van Active Directory in te schakelen?

Om de beveiligingsaudit binnen Active Directory te starten:

- Log in op Windows Server als beheerder.

- Ga naar Start, klik op Administratieve hulpprogramma’s, en selecteer Beheerconsole groepsbeleid.

- Ga naar het domein/OU dat moet worden geaudit.

- Klik met de rechtermuisknop op het Groepsbeleidobject, en kies Bewerken. Dit opent de Group Policy Management Editor.

- In het menu aan de linkerkant, vouw Computer Configuratie uit, dan Beleid, vouw Windows-instellingen uit, dan Beveiligingsinstellingen, en tenslotte Lokaal Beleid. Klik op Beleid voor controle.

- Klik in het hoofdpaneel van de Editor op Audit objecttoegang en selecteer zowel de opties Succes als Falen.

- Klik op Audit directory service toegang en selecteer zowel de opties Succes als Falen.

Wat is het verschil tussen Active Directory en LDAP?

Het Lightweight Directory Access Protocol (LDAP) is een open standaard waarin wordt beschreven hoe toegangsrechten kunnen worden beheerd. Active Directory is een systeem voor het beheer van toegangsrechten, geschreven door Microsoft. Active Directory is een evolutie van de in LDAP gedefinieerde concepten.

Wat zijn Active Directory en Single sign-on en wat zijn de verschillen ertussen?

Single sign-on (SSO) geeft elke gebruiker toegang tot meerdere systemen met slechts één authenticatieprocedure. Active Directory (AD) is een systeem voor het beheer van toegangsrechten waarmee een SSO-omgeving kan worden geïmplementeerd.

Kan ik Active Directory op client-besturingssystemen installeren?

Nee. Active Directory is een serverfunctie en is geïntegreerd in het Windows Server-besturingssysteem. Logischerwijs zou elke client met Active Directory een server worden.