I alla paketförmedlade nätverk representerar paket enheter av data som överförs mellan datorer. Det är både nätverkstekniker och systemadministratörer som ansvarar för att övervaka och inspektera paketen i säkerhets- och felsökningssyfte.

För att göra detta förlitar de sig på programvaror som kallas nätverkspaketanalysatorer, där Wireshark kanske är det mest populära och använda på grund av dess mångsidighet och användarvänlighet. Dessutom kan du med Wireshark inte bara övervaka trafiken i realtid utan även spara den i en fil för senare inspektion.

Relaterad läsning: Bästa verktygen för övervakning av bandbredd i Linux för att analysera nätverksanvändning

I den här artikeln delar vi med oss av 10 tips om hur du kan använda Wireshark för att analysera paket i ditt nätverk och vi hoppas att du när du kommer till avsnittet Sammanfattning känner dig benägen att lägga till det i dina bokmärken.

- Installation av Wireshark i Linux

- Setting Capture Options

- TIP #1 – Inspektera HTTP-trafik

- TIP #2 – Inspektera HTTP-trafiken från en given IP-adress

- TIP #3 – Inspektera HTTP-trafik till en given IP-adress

- TIP #4 – Övervaka Apache- och MySQL-nätverkstrafik

- TIP #5 – Avvisa paket till en given IP-adress

- TIP #6 – Övervaka trafiken i det lokala nätverket (192.168.0.0/24)

- TIP #7 – Övervaka innehållet i en TCP-konversation

- TIP #8 – Redigera Färgningsregler

- TIP #9 – Spara fångsten till en fil

- TIP #10 – Öva med Capture Samples

- Sammanfattning

Installation av Wireshark i Linux

För att installera Wireshark väljer du rätt installationsprogram för ditt operativsystem/arkitektur från https://www.wireshark.org/download.html.

Särskilt om du använder Linux måste Wireshark finnas tillgängligt direkt från din distributions repositories för en enklare installation när det passar dig. Även om versionerna kan skilja sig åt bör alternativen och menyerna vara likartade – om inte identiska i varje version.

------------ On Debian/Ubuntu based Distros ------------ $ sudo apt-get install wireshark------------ On CentOS/RHEL based Distros ------------$ sudo yum install wireshark------------ On Fedora 22+ Releases ------------$ sudo dnf install wireshark

Det finns ett känt fel i Debian och derivat som kan förhindra att nätverksgränssnitten listas om du inte använder sudo för att starta Wireshark. För att åtgärda detta följer du det accepterade svaret i det här inlägget.

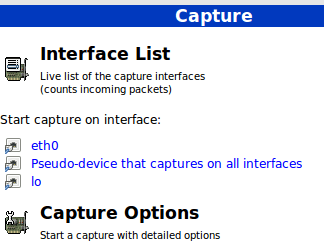

När Wireshark körs kan du välja det nätverksgränssnitt som du vill övervaka under Capture:

I den här artikeln kommer vi att använda eth0, men du kan välja ett annat om du vill. Klicka inte på gränssnittet än – det kommer vi att göra senare när vi har gått igenom några fångstalternativ.

Setting Capture Options

De mest användbara fångstalternativen som vi kommer att överväga är:

- Nätverksgränssnitt – Som vi förklarade tidigare kommer vi bara att analysera paket som kommer genom eth0, antingen inkommande eller utgående.

- Capture filter – Med det här alternativet kan vi ange vilken typ av trafik vi vill övervaka genom port, protokoll eller typ.

Innan vi fortsätter med tipsen är det viktigt att notera att vissa organisationer förbjuder användningen av Wireshark i sina nätverk. Med det sagt, om du inte använder Wireshark för personliga ändamål ska du se till att din organisation tillåter användningen.

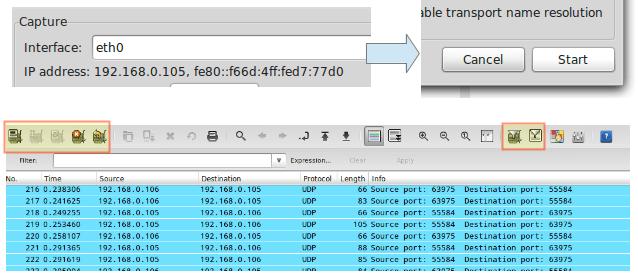

För tillfället väljer du bara eth0 från rullgardinslistan och klickar på Start på knappen. Du kommer att börja se all trafik som passerar genom det gränssnittet. Inte riktigt användbart för övervakningsändamål på grund av den stora mängden inspekterade paket, men det är en början.

I bilden ovan kan vi också se ikonerna för att lista de tillgängliga gränssnitten, för att stoppa den aktuella fångsten och för att starta den på nytt (röd ruta till vänster) samt för att konfigurera och redigera ett filter (röd ruta till höger). När du håller muspekaren över en av dessa ikoner visas en verktygstips som visar vad den gör.

Vi börjar med att illustrera fångstalternativ, medan tipsen #7 till #10 diskuterar hur man faktiskt gör något användbart med en fångst.

TIP #1 – Inspektera HTTP-trafik

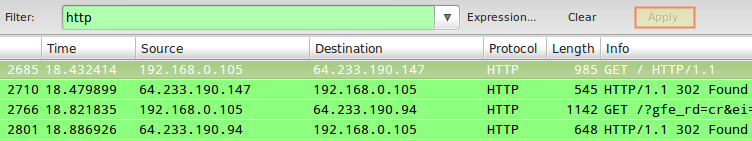

Skriv http i filterrutan och klicka på Apply. Starta din webbläsare och gå till vilken webbplats du vill:

För att påbörja varje efterföljande tips stoppar du liveupptagningen och redigerar upptagningsfiltret.

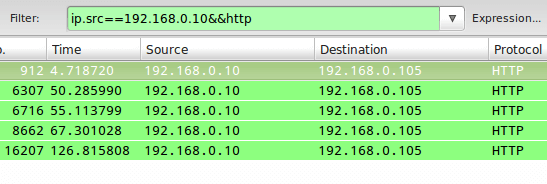

TIP #2 – Inspektera HTTP-trafiken från en given IP-adress

I det här tipset kommer vi att lägga till ip==192.168.0.10&& i filterstanzan för att övervaka HTTP-trafiken mellan den lokala datorn och 192.168.0.10:

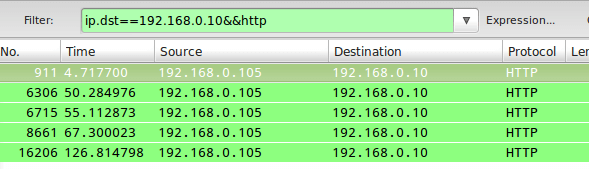

TIP #3 – Inspektera HTTP-trafik till en given IP-adress

Närbesläktat med #2 kommer vi i det här fallet att använda ip.dst som en del av fångstfiltret enligt följande:

ip.dst==192.168.0.10&&http

För att kombinera tips #2 och #3 kan du använda ip.addr i filterregeln i stället för ip.src eller ip.dst.

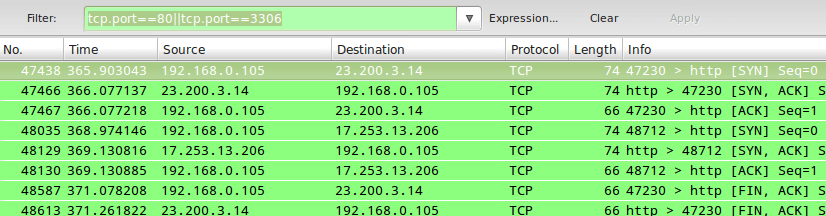

TIP #4 – Övervaka Apache- och MySQL-nätverkstrafik

Ibland kommer du att vara intresserad av att inspektera trafik som matchar något av (eller båda) villkoren överhuvudtaget. Om du till exempel vill övervaka trafik på TCP-portarna 80 (webbserver) och 3306 (MySQL/MariaDB-databasserver) kan du använda ett OR-villkor i fångstfiltret:

tcp.port==80||tcp.port==3306

I tipsen nr 2 och 3 ger || och ordet eller samma resultat. Samma sak med && och ordet och.

TIP #5 – Avvisa paket till en given IP-adress

För att utesluta paket som inte matchar filterregeln använder du ! och omsluter regeln inom parentes. Om du till exempel vill utesluta paket som härstammar från eller är riktade till en viss IP-adress kan du använda:

!(ip.addr == 192.168.0.10)

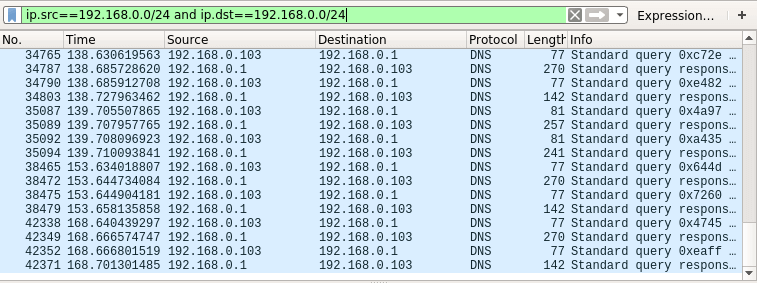

TIP #6 – Övervaka trafiken i det lokala nätverket (192.168.0.0/24)

Med följande filterregel visas endast lokal trafik och utesluts paket som går till och kommer från Internet:

ip.src==192.168.0.0/24 and ip.dst==192.168.0.0/24

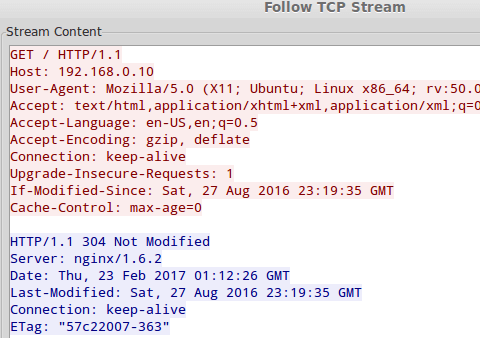

TIP #7 – Övervaka innehållet i en TCP-konversation

För att inspektera innehållet i en TCP-konversation (datautbyte) högerklickar du på ett givet paket och väljer Följ TCP-ström. Ett fönster kommer att öppnas med innehållet i konversationen.

Detta inkluderar HTTP-huvuden om vi inspekterar webbtrafik och även eventuella autentiseringsuppgifter i klartext som överförs under processen, om det finns några.

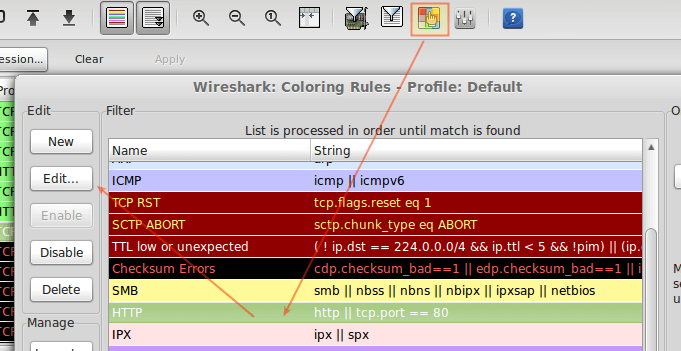

TIP #8 – Redigera Färgningsregler

När du nu är säker på att du redan har lagt märke till att varje rad i fångstfönstret är färgad. Som standard visas HTTP-trafik i grön bakgrund med svart text, medan checksummafel visas i röd text med svart bakgrund.

Om du vill ändra dessa inställningar klickar du på ikonen Redigera färgningsregler, väljer ett visst filter och klickar på Redigera.

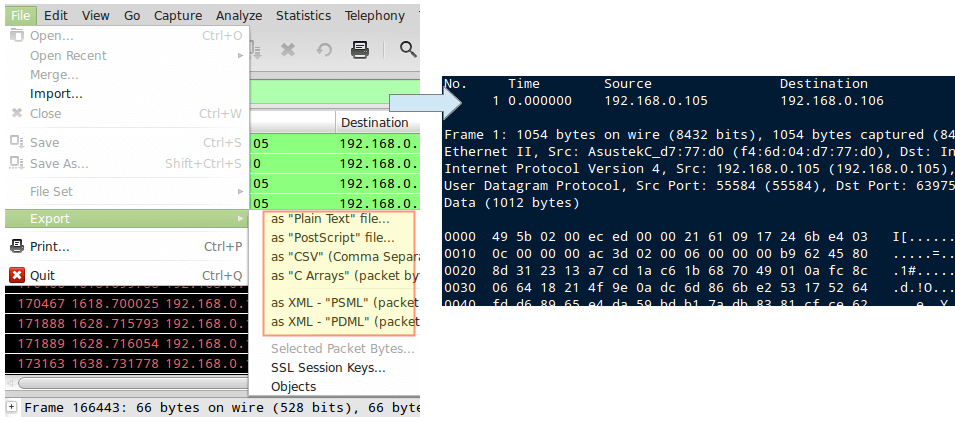

TIP #9 – Spara fångsten till en fil

Som vi sparar innehållet i fångsten kan vi inspektera det mer detaljerat. För att göra detta går du till File → Export och väljer ett exportformat från listan:

TIP #10 – Öva med Capture Samples

Om du tycker att ditt nätverk är ”tråkigt” tillhandahåller Wireshark en rad exempel på capture-filer som du kan använda för att öva och lära dig. Du kan ladda ner dessa SampleCaptures och importera dem via menyn File → Import.

Sammanfattning

Wireshark är en gratis programvara med öppen källkod, vilket du kan se i avsnittet FAQs på den officiella webbplatsen. Du kan konfigurera ett fångstfilter antingen före eller efter att du startat en inspektion.

Ifall du inte märkte det har filtret en autokompletteringsfunktion som gör att du enkelt kan söka efter de mest använda alternativen som du kan anpassa senare. Med detta är himlen gränsen nådd!