Dans tout réseau à commutation de paquets, les paquets représentent des unités de données qui sont transmises entre les ordinateurs. Il incombe aux ingénieurs réseau comme aux administrateurs système de surveiller et d’inspecter les paquets à des fins de sécurité et de dépannage.

Pour ce faire, ils s’appuient sur des logiciels appelés analyseurs de paquets réseau, Wireshark étant peut-être le plus populaire et le plus utilisé en raison de sa polyvalence et de sa facilité d’utilisation. En plus de cela, Wireshark vous permet non seulement de surveiller le trafic en temps réel, mais aussi de l’enregistrer dans un fichier pour une inspection ultérieure.

Lecture connexe : Les meilleurs outils de surveillance de la bande passante sous Linux pour analyser l’utilisation du réseau

Dans cet article, nous allons partager 10 conseils sur la façon d’utiliser Wireshark pour analyser les paquets dans votre réseau et nous espérons que lorsque vous atteindrez la section Résumé, vous aurez envie de l’ajouter à vos signets.

- Installation de Wireshark sous Linux

- Définir les options de capture

- TIP #1 – Inspecter le trafic HTTP

- TIP #2 – Inspecter le trafic HTTP à partir d’une adresse IP donnée

- TIP #3 – Inspecter le trafic HTTP vers une adresse IP donnée

- TIP #4 – Surveiller le trafic réseau d’Apache et de MySQL

- TIP #5 – Rejeter les paquets vers une adresse IP donnée

- TIP #6 – Surveiller le trafic du réseau local (192.168.0.0/24)

- TIP #7 – Surveiller le contenu d’une conversation TCP

- TIP #8 – Modifier les règles de coloration

- TIP #9 – Enregistrer la capture dans un fichier

- TIP #10 – S’entraîner avec les échantillons de capture

- Summary

Installation de Wireshark sous Linux

Pour installer Wireshark, sélectionnez le bon installateur pour votre système d’exploitation/architecture à partir de https://www.wireshark.org/download.html.

Particulièrement, si vous utilisez Linux, Wireshark doit être disponible directement à partir des dépôts de votre distribution pour une installation plus facile à votre convenance. Bien que les versions puissent différer, les options et les menus doivent être similaires – voire identiques dans chacune d’elles.

------------ On Debian/Ubuntu based Distros ------------ $ sudo apt-get install wireshark------------ On CentOS/RHEL based Distros ------------$ sudo yum install wireshark------------ On Fedora 22+ Releases ------------$ sudo dnf install wireshark

Il existe un bogue connu dans Debian et ses dérivés qui peut empêcher de lister les interfaces réseau à moins d’utiliser sudo pour lancer Wireshark. Pour corriger cela, suivez la réponse acceptée dans ce post.

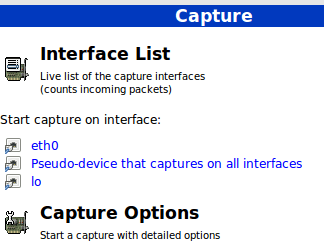

Une fois que Wireshark est en cours d’exécution, vous pouvez sélectionner l’interface réseau que vous voulez surveiller sous Capture:

Dans cet article, nous utiliserons eth0, mais vous pouvez en choisir une autre si vous le souhaitez. Ne cliquez pas encore sur l’interface – nous le ferons plus tard, une fois que nous aurons passé en revue quelques options de capture.

Définir les options de capture

Les options de capture les plus utiles que nous allons considérer sont :

- Interface réseau – Comme nous l’avons expliqué précédemment, nous n’analyserons que les paquets passant par eth0, qu’ils soient entrants ou sortants.

- Filtre de capture – Cette option nous permet d’indiquer quel type de trafic nous voulons surveiller par port, protocole ou type.

Avant de procéder aux conseils, il est important de noter que certaines organisations interdisent l’utilisation de Wireshark dans leurs réseaux. Cela dit, si vous n’utilisez pas Wireshark à des fins personnelles, assurez-vous que votre organisation autorise son utilisation.

Pour l’instant, il suffit de sélectionner eth0 dans la liste déroulante et de cliquer sur Start au bouton. Vous commencerez à voir tout le trafic passant par cette interface. Pas vraiment utile à des fins de surveillance en raison de la grande quantité de paquets inspectés, mais c’est un début.

Dans l’image ci-dessus, nous pouvons également voir les icônes pour lister les interfaces disponibles, pour arrêter la capture en cours et la redémarrer (boîte rouge à gauche) et pour configurer et modifier un filtre (boîte rouge à droite). Lorsque vous survolez l’une de ces icônes, une info-bulle s’affiche pour indiquer ce qu’elle fait.

Nous commencerons par illustrer les options de capture, tandis que les conseils n°7 à n°10 traiteront de la manière de faire réellement quelque chose d’utile avec une capture.

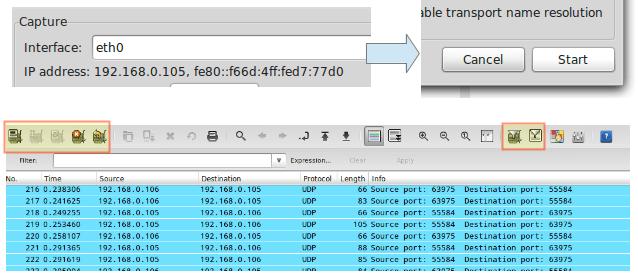

TIP #1 – Inspecter le trafic HTTP

Tapez http dans la boîte de filtre et cliquez sur Appliquer. Lancez votre navigateur et allez sur le site de votre choix :

Pour commencer chaque astuce suivante, arrêtez la capture en direct et modifiez le filtre de capture.

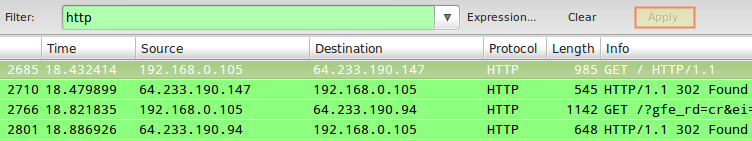

TIP #2 – Inspecter le trafic HTTP à partir d’une adresse IP donnée

Dans cette astuce particulière, nous allons ajouter ip==192.168.0.10&& au stanza du filtre pour surveiller le trafic HTTP entre l’ordinateur local et 192.168.0.10:

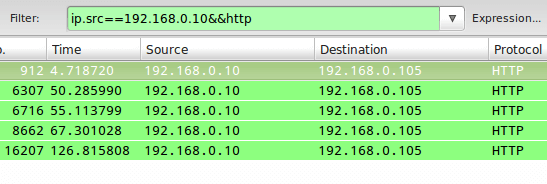

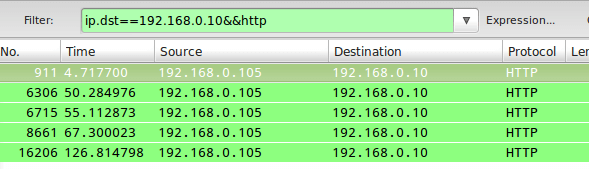

TIP #3 – Inspecter le trafic HTTP vers une adresse IP donnée

Proche du #2, dans ce cas, nous utiliserons ip.dst comme partie du filtre de capture comme suit :

ip.dst==192.168.0.10&&http

Pour combiner les astuces #2 et #3, vous pouvez utiliser ip.addr dans la règle de filtre au lieu de ip.src ou ip.dst.

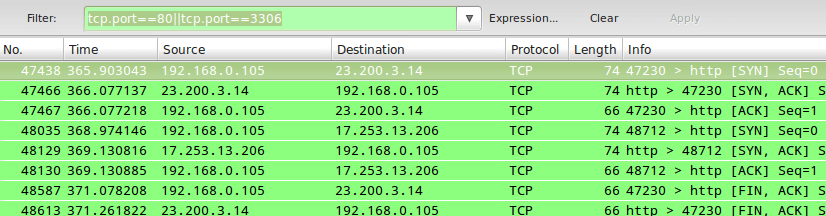

TIP #4 – Surveiller le trafic réseau d’Apache et de MySQL

Parfois, vous serez intéressé par l’inspection du trafic qui correspond à l’une ou l’autre (ou les deux) conditions quelconques. Par exemple, pour surveiller le trafic sur les ports TCP 80 (serveur web) et 3306 (serveur de base de données MySQL / MariaDB), vous pouvez utiliser une condition OR dans le filtre de capture :

tcp.port==80||tcp.port==3306

Dans les astuces #2 et #3, || et le mot ou produisent les mêmes résultats. Idem avec && et le mot et.

TIP #5 – Rejeter les paquets vers une adresse IP donnée

Pour exclure les paquets ne correspondant pas à la règle de filtrage, utilisez ! et mettez la règle entre parenthèses. Par exemple, pour exclure les paquets provenant de ou dirigés vers une adresse IP donnée, vous pouvez utiliser :

!(ip.addr == 192.168.0.10)

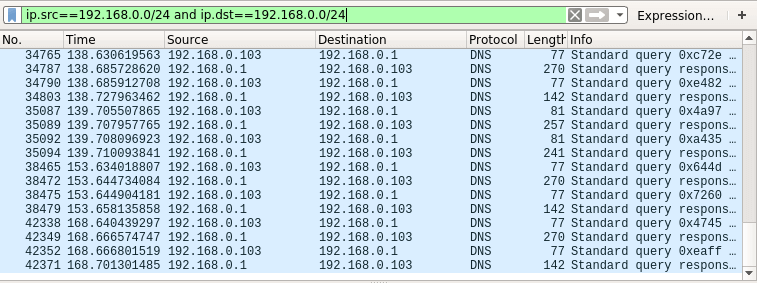

TIP #6 – Surveiller le trafic du réseau local (192.168.0.0/24)

La règle de filtrage suivante affichera uniquement le trafic local et exclura les paquets allant vers et venant d’Internet:

ip.src==192.168.0.0/24 and ip.dst==192.168.0.0/24

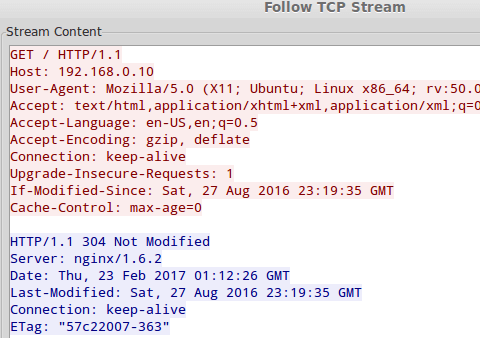

TIP #7 – Surveiller le contenu d’une conversation TCP

Pour inspecter le contenu d’une conversation TCP (échange de données), faites un clic droit sur un paquet donné et choisissez Suivre le flux TCP. Une fenêtre apparaîtra avec le contenu de la conversation.

Ceci inclura les en-têtes HTTP si nous inspectons le trafic web, et également les informations d’identification en texte clair transmises pendant le processus, le cas échéant.

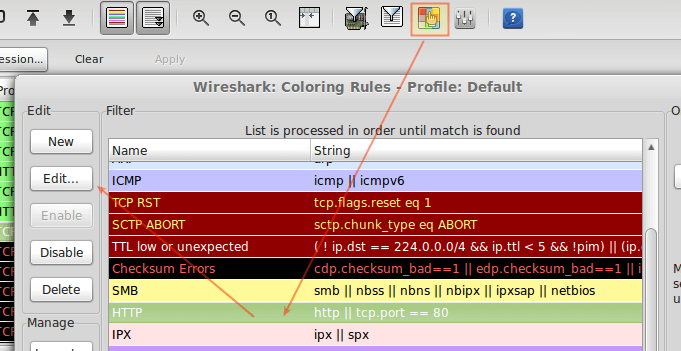

TIP #8 – Modifier les règles de coloration

À présent, je suis sûr que vous avez déjà remarqué que chaque ligne de la fenêtre de capture est colorée. Par défaut, le trafic HTTP apparaît dans le fond vert avec un texte noir, tandis que les erreurs de somme de contrôle sont affichées en texte rouge avec un fond noir.

Si vous souhaitez modifier ces paramètres, cliquez sur l’icône Modifier les règles de coloration, choisissez un filtre donné et cliquez sur Modifier.

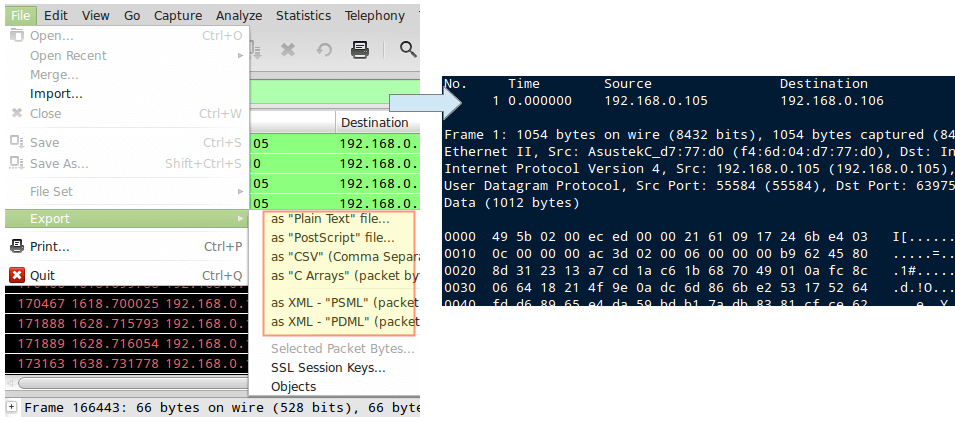

TIP #9 – Enregistrer la capture dans un fichier

Enregistrer le contenu de la capture nous permettra de pouvoir l’inspecter avec plus de détails. Pour ce faire, allez dans Fichier → Exporter et choisissez un format d’exportation dans la liste:

TIP #10 – S’entraîner avec les échantillons de capture

Si vous pensez que votre réseau est « ennuyeux », Wireshark fournit une série d’échantillons de fichiers de capture que vous pouvez utiliser pour vous entraîner et apprendre. Vous pouvez télécharger ces SampleCaptures et les importer via le menu Fichier → Importer.

Summary

Wireshark est un logiciel gratuit et open-source, comme vous pouvez le voir dans la section FAQ du site officiel. Vous pouvez configurer un filtre de capture avant ou après le démarrage d’une inspection.

Au cas où vous ne l’auriez pas remarqué, le filtre dispose d’une fonction d’autocomplétion qui vous permet de rechercher facilement les options les plus utilisées que vous pourrez personnaliser ultérieurement. Avec cela, le ciel est la limite!