In qualsiasi rete a commutazione di pacchetto, i pacchetti rappresentano unità di dati che vengono trasmessi tra i computer. È responsabilità degli ingegneri di rete e degli amministratori di sistema monitorare e ispezionare i pacchetti per scopi di sicurezza e risoluzione dei problemi.

Per fare questo, si affidano a programmi software chiamati analizzatori di pacchetti di rete, con Wireshark che è forse il più popolare e usato grazie alla sua versatilità e facilità d’uso. Oltre a questo, Wireshark permette non solo di monitorare il traffico in tempo reale, ma anche di salvarlo in un file per un controllo successivo.

Related Read: Best Linux Bandwidth Monitoring Tools to Analyze Network Usage

In questo articolo, condivideremo 10 consigli su come utilizzare Wireshark per analizzare i pacchetti nella vostra rete e speriamo che quando raggiungerete la sezione Summary vi sentirete inclini ad aggiungerlo ai vostri segnalibri.

- Installazione di Wireshark in Linux

- Impostazione delle opzioni di cattura

- TIP #1 – Inspect HTTP Traffic

- TIP #2 – Ispeziona il traffico HTTP da un dato indirizzo IP

- TIP #3 – Ispeziona il traffico HTTP verso un dato indirizzo IP

- TIP #4 – Monitorare il traffico di rete di Apache e MySQL

- TIP #5 – Reject Packets to Given IP Address

- TIP #6 – Monitorare il traffico della rete locale (192.168.0.0/24)

- TIP #7 – Monitorare il contenuto di una conversazione TCP

- TIP #8 – Modifica regole di colorazione

- TIP #9 – Salvare la cattura in un file

- TIP #10 – Fare pratica con i campioni di cattura

- Sommario

Installazione di Wireshark in Linux

Per installare Wireshark, seleziona il programma di installazione giusto per il tuo sistema operativo/architettura da https://www.wireshark.org/download.html.

In particolare, se stai usando Linux, Wireshark deve essere disponibile direttamente dai repository della tua distribuzione per una più facile installazione a tuo piacimento. Anche se le versioni possono differire, le opzioni e i menu dovrebbero essere simili – se non identici in ognuna di esse.

------------ On Debian/Ubuntu based Distros ------------ $ sudo apt-get install wireshark------------ On CentOS/RHEL based Distros ------------$ sudo yum install wireshark------------ On Fedora 22+ Releases ------------$ sudo dnf install wireshark

C’è un bug noto in Debian e derivati che può impedire di elencare le interfacce di rete a meno che non si usi sudo per lanciare Wireshark. Per risolverlo, segui la risposta accettata in questo post.

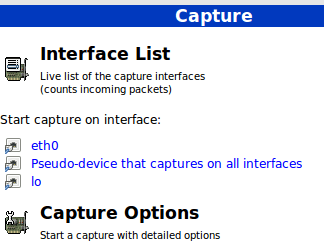

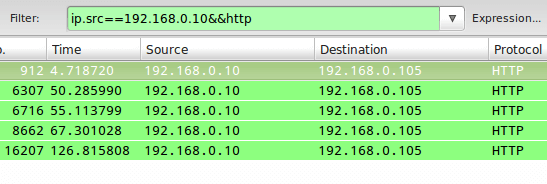

Una volta che Wireshark è in esecuzione, puoi selezionare l’interfaccia di rete che vuoi monitorare sotto Capture:

In questo articolo, useremo eth0, ma puoi scegliere un’altra se vuoi. Non cliccare ancora sull’interfaccia – lo faremo più tardi quando avremo esaminato alcune opzioni di cattura.

Impostazione delle opzioni di cattura

Le opzioni di cattura più utili che considereremo sono:

- Interfaccia di rete – Come abbiamo spiegato prima, analizzeremo solo i pacchetti provenienti da eth0, sia in entrata che in uscita.

- Filtro di cattura – Questa opzione ci permette di indicare che tipo di traffico vogliamo monitorare per porta, protocollo o tipo.

Prima di procedere con i suggerimenti, è importante notare che alcune organizzazioni vietano l’uso di Wireshark nelle loro reti. Detto questo, se non stai utilizzando Wireshark per scopi personali assicurati che la tua organizzazione ne permetta l’uso.

Per il momento, basta selezionare eth0 dall’elenco a discesa e fare clic su Start al pulsante. Inizierai a vedere tutto il traffico che passa attraverso quell’interfaccia. Non è molto utile per il monitoraggio a causa dell’alta quantità di pacchetti ispezionati, ma è un inizio.

Nell’immagine sopra, possiamo anche vedere le icone per elencare le interfacce disponibili, per fermare la cattura corrente e per riavviarla (casella rossa a sinistra) e per configurare e modificare un filtro (casella rossa a destra). Quando passi il mouse su una di queste icone, verrà visualizzato un tooltip per indicare cosa fa.

Inizieremo illustrando le opzioni di cattura, mentre i suggerimenti dal #7 al #10 discuteranno come fare effettivamente qualcosa di utile con una cattura.

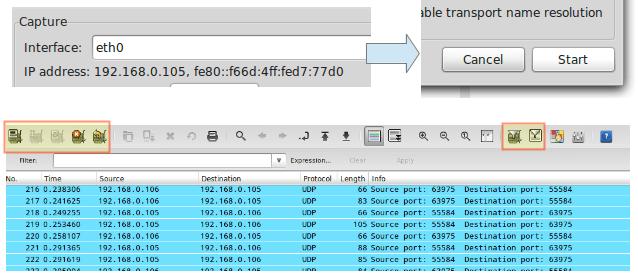

TIP #1 – Inspect HTTP Traffic

Type http nella casella del filtro e clicca Apply. Lancia il tuo browser e vai a qualsiasi sito tu voglia:

Per iniziare ogni consiglio successivo, ferma la cattura dal vivo e modifica il filtro di cattura.

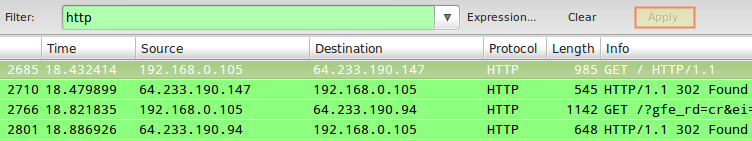

TIP #2 – Ispeziona il traffico HTTP da un dato indirizzo IP

In questo particolare consiglio, aggiungeremo ip==192.168.0.10&& alla stanza del filtro per monitorare il traffico HTTP tra il computer locale e 192.168.0.10:

TIP #3 – Ispeziona il traffico HTTP verso un dato indirizzo IP

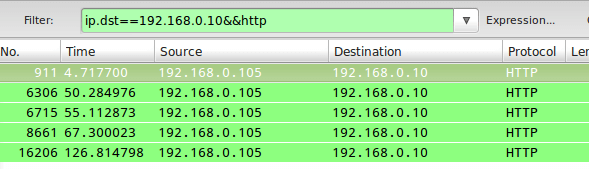

Similmente collegato al #2, in questo caso, useremo ip.dst come parte del filtro di cattura come segue:

ip.dst==192.168.0.10&&http

Per combinare i suggerimenti #2 e #3, puoi usare ip.addr nella regola del filtro invece di ip.src o ip.dst.

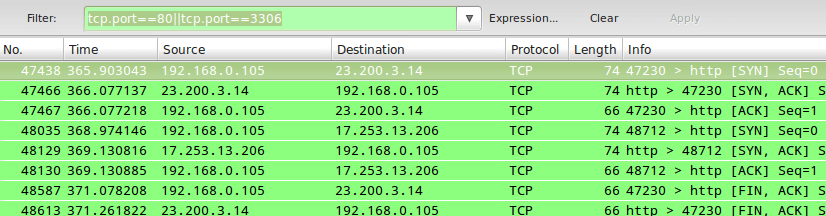

TIP #4 – Monitorare il traffico di rete di Apache e MySQL

A volte sarai interessato ad ispezionare il traffico che corrisponde ad una (o entrambe) le condizioni. Per esempio, per monitorare il traffico sulle porte TCP 80 (webserver) e 3306 (MySQL / MariaDB database server), puoi usare una condizione OR nel filtro di cattura:

tcp.port==80||tcp.port==3306

Nei suggerimenti #2 e #3, || e la parola o producono gli stessi risultati. Lo stesso vale per && e la parola and.

TIP #5 – Reject Packets to Given IP Address

Per escludere i pacchetti che non corrispondono alla regola del filtro, usa ! e racchiudi la regola tra parentesi. Per esempio, per escludere i pacchetti provenienti o diretti a un dato indirizzo IP, puoi usare:

!(ip.addr == 192.168.0.10)

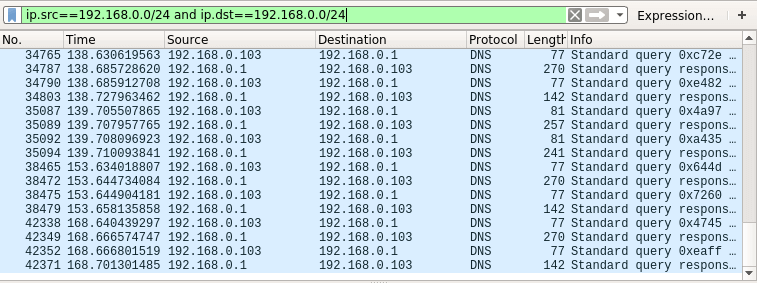

TIP #6 – Monitorare il traffico della rete locale (192.168.0.0/24)

La seguente regola di filtro visualizzerà solo il traffico locale ed escluderà i pacchetti che vanno e vengono da Internet:

ip.src==192.168.0.0/24 and ip.dst==192.168.0.0/24

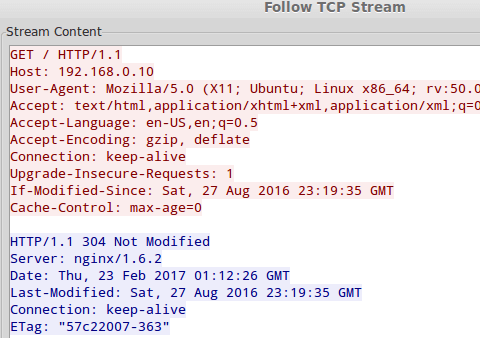

TIP #7 – Monitorare il contenuto di una conversazione TCP

Per ispezionare il contenuto di una conversazione TCP (scambio di dati), clicca con il tasto destro su un dato pacchetto e scegli Follow TCP stream. Si aprirà una finestra con il contenuto della conversazione.

Questo includerà le intestazioni HTTP se stiamo ispezionando il traffico web, e anche le eventuali credenziali in chiaro trasmesse durante il processo.

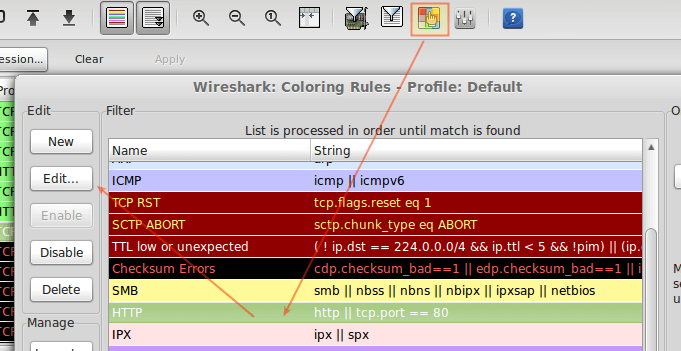

TIP #8 – Modifica regole di colorazione

A questo punto sono sicuro che hai già notato che ogni riga della finestra di cattura è colorata. Per impostazione predefinita, il traffico HTTP appare su sfondo verde con testo nero, mentre gli errori di checksum sono mostrati in testo rosso con sfondo nero.

Se vuoi cambiare queste impostazioni, clicca sull’icona Modifica regole di colorazione, scegli un dato filtro e clicca su Modifica.

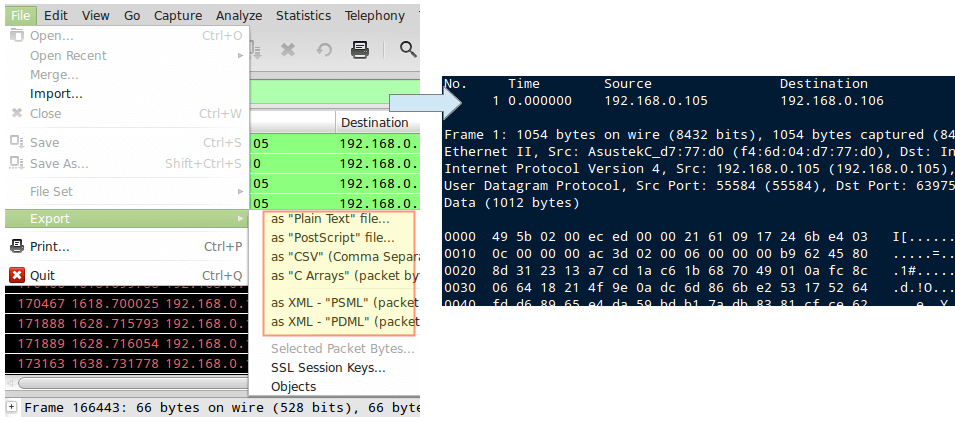

TIP #9 – Salvare la cattura in un file

Salvare il contenuto della cattura ci permetterà di poterlo ispezionare con maggiore dettaglio. Per farlo, vai su File → Esporta e scegli un formato di esportazione dalla lista:

TIP #10 – Fare pratica con i campioni di cattura

Se pensi che la tua rete sia “noiosa”, Wireshark fornisce una serie di file di cattura campione che puoi usare per fare pratica e imparare. Puoi scaricare questi SampleCaptures e importarli tramite il menu File → Import.

Sommario

Wireshark è un software libero e open-source, come puoi vedere nella sezione FAQs del sito ufficiale. È possibile configurare un filtro di cattura prima o dopo aver iniziato un’ispezione.

Nel caso in cui non l’abbiate notato, il filtro ha una funzione di autocompletamento che consente di cercare facilmente le opzioni più utilizzate che potrete personalizzare in seguito. Con questo, il cielo è il limite!