În orice rețea cu comutare de pachete, pachetele reprezintă unități de date care sunt transmise între calculatoare. Este responsabilitatea inginerilor de rețea și a administratorilor de sistem, deopotrivă, să monitorizeze și să inspecteze pachetele în scopuri de securitate și de depanare.

Pentru a face acest lucru, ei se bazează pe programe software numite analizoare de pachete de rețea, Wireshark fiind poate cel mai popular și utilizat datorită versatilității și ușurinței de utilizare. În plus, Wireshark vă permite nu numai să monitorizați traficul în timp real, ci și să îl salvați într-un fișier pentru o inspecție ulterioară.

Citește și: Cele mai bune instrumente de monitorizare a lățimii de bandă Linux pentru a analiza utilizarea rețelei

În acest articol, vă vom împărtăși 10 sfaturi despre cum să folosiți Wireshark pentru a analiza pachetele din rețeaua dvs. și sperăm că atunci când veți ajunge la secțiunea Rezumat vă veți simți înclinat să îl adăugați la semnele dvs. de carte.

- Instalarea Wireshark în Linux

- Setarea opțiunilor de captură

- TIP #1 – Inspect HTTP Traffic

- TIP #2 – Inspectați traficul HTTP de la o anumită adresă IP

- TIP #3 – Inspectați traficul HTTP către o adresă IP dată

- TIP #4 – Monitorizarea traficului de rețea Apache și MySQL

- TIP #5 – Respingeți pachetele către o adresă IP dată

- TIP #6 – Monitorizarea traficului din rețeaua locală (192.168.0.0/24)

- TIP #7 – Monitorizarea conținutului unei conversații TCP

- TIP #8 – Edit Coloring Rules

- TIP #9 – Save the Capture to a File

- TIP #10 – Exersați cu mostre de captură

- Rezumat

Instalarea Wireshark în Linux

Pentru a instala Wireshark, selectați programul de instalare potrivit pentru sistemul de operare/arhitectura dvs. din https://www.wireshark.org/download.html.

În mod special, dacă folosiți Linux, Wireshark trebuie să fie disponibil direct din depozitele distribuției dvs. pentru o instalare mai ușoară, după bunul dvs. plac. Deși versiunile pot fi diferite, opțiunile și meniurile ar trebui să fie similare – dacă nu chiar identice în fiecare dintre ele.

------------ On Debian/Ubuntu based Distros ------------ $ sudo apt-get install wireshark------------ On CentOS/RHEL based Distros ------------$ sudo yum install wireshark------------ On Fedora 22+ Releases ------------$ sudo dnf install wireshark

Există o eroare cunoscută în Debian și derivatele care poate împiedica listarea interfețelor de rețea dacă nu folosiți sudo pentru a lansa Wireshark. Pentru a remedia acest lucru, urmați răspunsul acceptat în această postare.

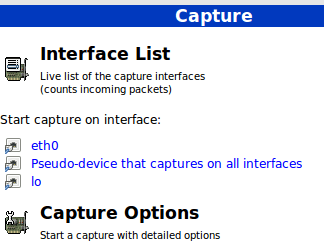

După ce Wireshark rulează, puteți selecta interfața de rețea pe care doriți să o monitorizați sub Capture:

În acest articol, vom folosi eth0, dar puteți alege alta dacă doriți. Nu dați încă clic pe interfață – vom face acest lucru mai târziu, după ce vom trece în revistă câteva opțiuni de captură.

Setarea opțiunilor de captură

Cele mai utile opțiuni de captură pe care le vom lua în considerare sunt:

- Interfață de rețea – După cum am explicat mai devreme, vom analiza doar pachetele care vin prin eth0, fie că sunt primite sau ieșite.

- Filtru de captură – Această opțiune ne permite să indicăm ce fel de trafic dorim să monitorizăm în funcție de port, protocol sau tip.

Înainte de a continua cu sfaturile, este important să rețineți că unele organizații interzic utilizarea Wireshark în rețelele lor. Acestea fiind spuse, dacă nu folosiți Wireshark în scopuri personale, asigurați-vă că organizația dvs. permite utilizarea acestuia.

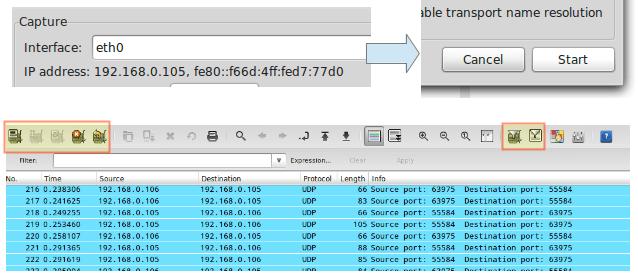

Pentru moment, selectați doar eth0 din lista derulantă și faceți clic pe Start la buton. Veți începe să vedeți tot traficul care trece prin acea interfață. Nu este foarte util în scopuri de monitorizare din cauza cantității mari de pachete inspectate, dar este un început.

În imaginea de mai sus, putem vedea, de asemenea, pictogramele pentru a lista interfețele disponibile, pentru a opri captura curentă și pentru a o reporni (caseta roșie din stânga) și pentru a configura și edita un filtru (caseta roșie din dreapta). Când treceți deasupra uneia dintre aceste pictograme, se va afișa un tooltip pentru a indica ce face aceasta.

Vom începe prin a ilustra opțiunile de captură, în timp ce sfaturile de la #7 la #10 vor discuta despre cum să faceți efectiv ceva util cu o captură.

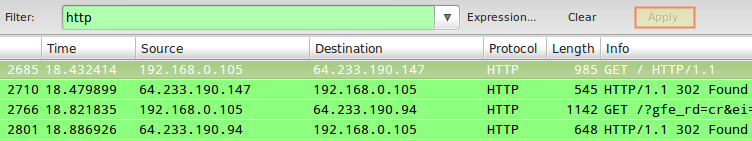

TIP #1 – Inspect HTTP Traffic

Tastați http în caseta de filtru și faceți clic pe Apply. Lansați browserul și intrați pe orice site doriți:

Pentru a începe fiecare sfat ulterior, opriți captura în direct și editați filtrul de captură.

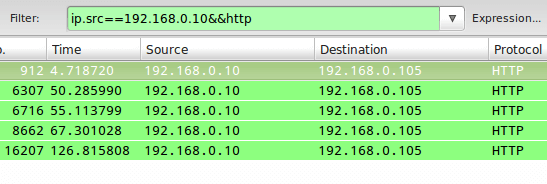

TIP #2 – Inspectați traficul HTTP de la o anumită adresă IP

În acest sfat special, vom preda ip==192.168.0.10&& la stria de filtru pentru a monitoriza traficul HTTP între calculatorul local și 192.168.0.10:

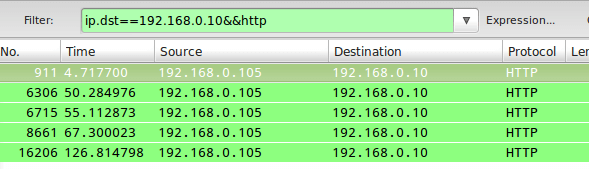

TIP #3 – Inspectați traficul HTTP către o adresă IP dată

În strânsă legătură cu #2, în acest caz, vom folosi ip.dst ca parte a filtrului de captură, după cum urmează:

ip.dst==192.168.0.10&&http

Pentru a combina sfaturile #2 și #3, puteți utiliza ip.addr în regula de filtrare în loc de ip.src sau ip.dst.

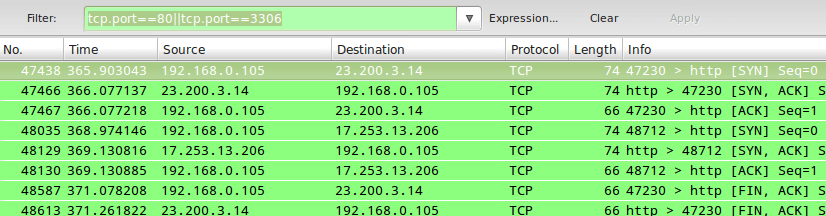

TIP #4 – Monitorizarea traficului de rețea Apache și MySQL

Câteodată veți fi interesat să inspectați traficul care se potrivește cu oricare dintre condiții (sau cu ambele). De exemplu, pentru a monitoriza traficul pe porturile TCP 80 (serverul web) și 3306 (serverul de baze de date MySQL / MariaDB), puteți utiliza o condiție OR în filtrul de captură:

tcp.port==80||tcp.port==3306

În sfaturile #2 și #3, || și cuvântul sau produc aceleași rezultate. La fel și cu && și cuvântul și.

TIP #5 – Respingeți pachetele către o adresă IP dată

Pentru a exclude pachetele care nu corespund regulii de filtrare, folosiți ! și închideți regula între paranteze. De exemplu, pentru a exclude pachetele care provin de la sau sunt direcționate către o anumită adresă IP, puteți utiliza:

!(ip.addr == 192.168.0.10)

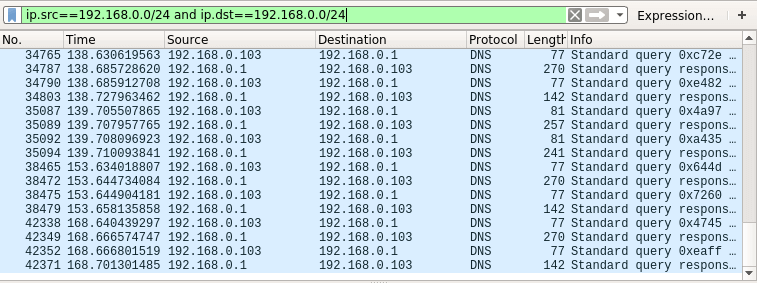

TIP #6 – Monitorizarea traficului din rețeaua locală (192.168.0.0/24)

Următoarea regulă de filtrare va afișa numai traficul local și va exclude pachetele care se îndreaptă spre și vin de la Internet:

ip.src==192.168.0.0/24 and ip.dst==192.168.0.0/24

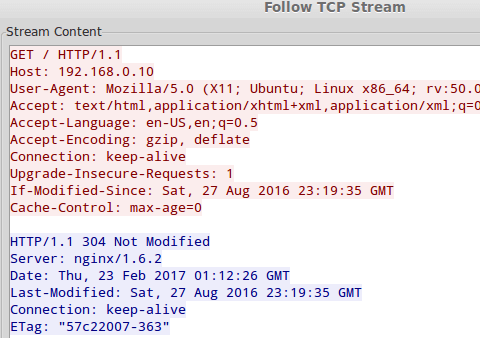

TIP #7 – Monitorizarea conținutului unei conversații TCP

Pentru a inspecta conținutul unei conversații TCP (schimb de date), faceți clic dreapta pe un anumit pachet și alegeți Follow TCP stream. Va apărea o fereastră cu conținutul conversației.

Aceasta va include antetele HTTP dacă inspectăm traficul web și, de asemenea, orice credențiale în text simplu transmise în timpul procesului, dacă există.

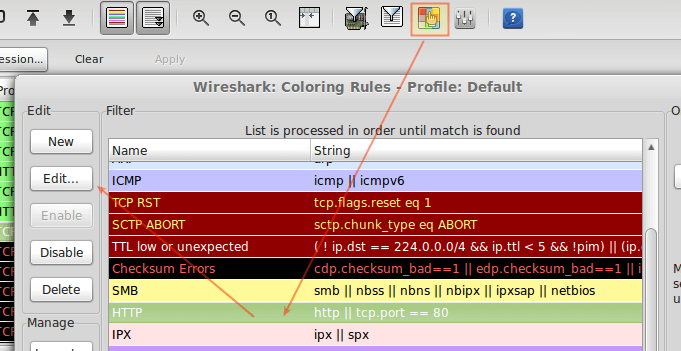

TIP #8 – Edit Coloring Rules

Până acum sunt sigur că ați observat deja că fiecare rând din fereastra de captură este colorat. În mod implicit, traficul HTTP apare pe fond verde cu text negru, în timp ce erorile de sumă de control sunt afișate cu text roșu pe fond negru.

Dacă doriți să modificați aceste setări, faceți clic pe pictograma Edit coloring rules, alegeți un anumit filtru și faceți clic pe Edit.

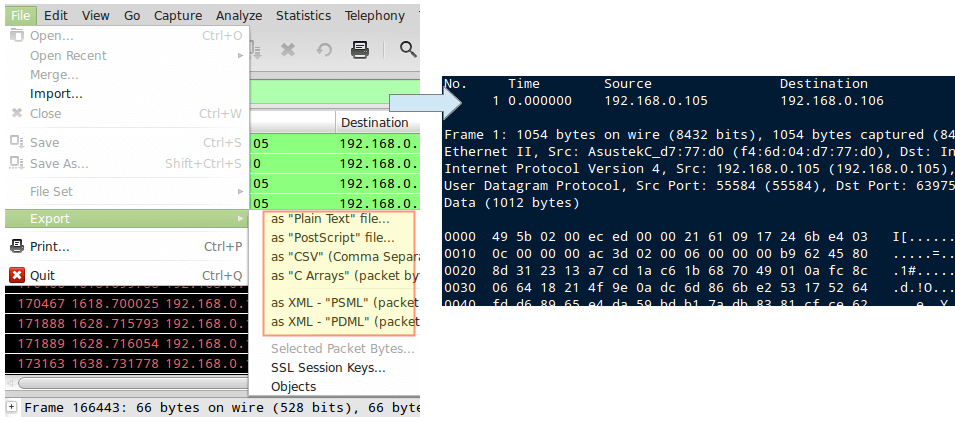

TIP #9 – Save the Capture to a File

Salvarea conținutului capturii ne va permite să o putem inspecta cu mai multe detalii. Pentru a face acest lucru, mergeți la File → Export și alegeți un format de export din listă:

TIP #10 – Exersați cu mostre de captură

Dacă vi se pare că rețeaua dumneavoastră este „plictisitoare”, Wireshark oferă o serie de mostre de fișiere de captură pe care le puteți folosi pentru a exersa și a învăța. Puteți descărca aceste SampleCaptures și le puteți importa prin intermediul meniului File → Import.

Rezumat

Wireshark este un software gratuit și open-source, după cum puteți vedea în secțiunea FAQs a site-ului oficial. Puteți configura un filtru de captură înainte sau după începerea unei inspecții.

În cazul în care nu ați observat, filtrul are o funcție de autocompletare care vă permite să căutați cu ușurință cele mai utilizate opțiuni pe care le puteți personaliza ulterior. Cu asta, cerul este limita!

.