I ethvert pakkekoblet netværk repræsenterer pakker enheder af data, der overføres mellem computere. Det er både netværksingeniørers og systemadministratorers ansvar at overvåge og inspicere pakkerne med henblik på sikkerhed og fejlfinding.

For at gøre dette er de afhængige af softwareprogrammer kaldet netværkspakkeanalysatorer, hvor Wireshark måske er det mest populære og anvendte på grund af dets alsidighed og brugervenlighed. Derudover giver Wireshark dig mulighed for ikke kun at overvåge trafikken i realtid, men også at gemme den i en fil til senere inspektion.

Relateret læsning: Bedste Linux-værktøjer til overvågning af båndbredde til analyse af netværksforbrug

I denne artikel vil vi dele 10 tips til, hvordan du bruger Wireshark til at analysere pakker i dit netværk, og vi håber, at du, når du når til afsnittet Resumé, vil føle dig tilbøjelig til at tilføje det til dine bogmærker.

- Installation af Wireshark i Linux

- Setting Capture Options

- TIP #1 – Inspicer HTTP-trafik

- TIP #2 – Inspect HTTP Traffic from a Given IP Address

- TIP #3 – Inspect HTTP Traffic to a Given IP Address

- TIP #4 – Overvåg Apache- og MySQL-netværkstrafik

- TIP #5 – Afvis pakker til en given IP-adresse

- TIP #6 – Overvågning af trafik på det lokale netværk (192.168.0.0/24)

- TIP #7 – Overvåg indholdet af en TCP-konversation

- TIP #8 – Rediger farvelægningsregler

- TIP #9 – Gem optagelsen til en fil

- TIP #10 – Øv dig med Capture Samples

- Summary

Installation af Wireshark i Linux

For at installere Wireshark skal du vælge det rigtige installationsprogram til dit operativsystem/arkitektur fra https://www.wireshark.org/download.html.

Særligt, hvis du bruger Linux, skal Wireshark være tilgængelig direkte fra din distributions repositories for en nemmere installation, når det passer dig. Selv om versionerne kan være forskellige, bør indstillingerne og menuerne være ens – hvis ikke identiske i hver enkelt version.

------------ On Debian/Ubuntu based Distros ------------ $ sudo apt-get install wireshark------------ On CentOS/RHEL based Distros ------------$ sudo yum install wireshark------------ On Fedora 22+ Releases ------------$ sudo dnf install wireshark

Der er en kendt fejl i Debian og afledte distributioner, som kan forhindre oplistning af netværksgrænsefladerne, medmindre du bruger sudo til at starte Wireshark. Følg det accepterede svar i dette indlæg for at rette dette.

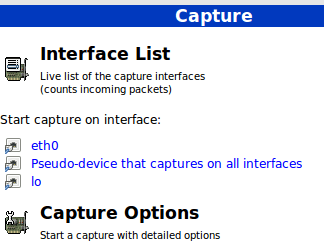

Når Wireshark kører, kan du vælge den netværksgrænseflade, du vil overvåge under Capture:

I denne artikel vil vi bruge eth0, men du kan vælge en anden, hvis du ønsker det. Du skal ikke klikke på grænsefladen endnu – det gør vi senere, når vi har gennemgået et par opfangningsmuligheder.

Setting Capture Options

De mest nyttige opfangningsmuligheder, vi vil overveje, er:

- Netværksgrænseflade – Som vi forklarede før, vil vi kun analysere pakker, der kommer gennem eth0, enten indgående eller udgående.

Capture filter – Denne indstilling giver os mulighed for at angive, hvilken type trafik vi ønsker at overvåge efter port, protokol eller type.

Hvor vi fortsætter med tipsene, er det vigtigt at bemærke, at nogle organisationer forbyder brugen af Wireshark i deres netværk. Når det er sagt, hvis du ikke bruger Wireshark til personlige formål, skal du sikre dig, at din organisation tillader brugen af Wireshark.

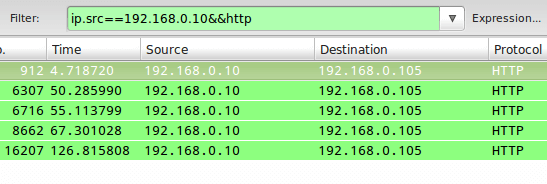

Foreløbig skal du blot vælge eth0 fra rullelisten og klikke på Start på knappen. Du vil begynde at se al trafik, der passerer gennem denne grænseflade. Ikke rigtig brugbart til overvågningsformål på grund af den store mængde inspicerede pakker, men det er en start.

I ovenstående billede kan vi også se ikonerne til at liste de tilgængelige grænseflader, til at stoppe den aktuelle opsamling og til at genstarte den (rød boks til venstre) og til at konfigurere og redigere et filter (rød boks til højre). Når du holder musen over et af disse ikoner, vises et værktøjstip, der angiver, hvad det gør.

Vi vil begynde med at illustrere optagelsesmulighederne, mens tips nr. 7 til og med nr. 10 vil diskutere, hvordan man rent faktisk gør noget nyttigt med en opsamling.

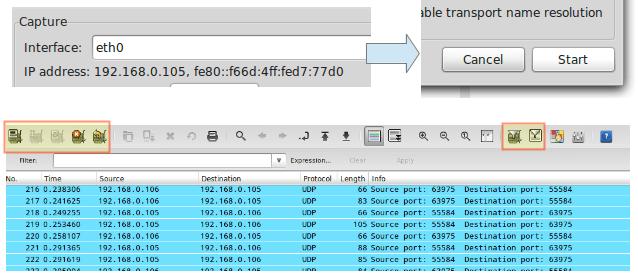

TIP #1 – Inspicer HTTP-trafik

Typ http i filterfeltet, og klik på Anvend. Start din browser, og gå til et websted, du ønsker:

For at begynde hvert efterfølgende tip skal du stoppe liveoptagelsen og redigere optagelsesfilteret.

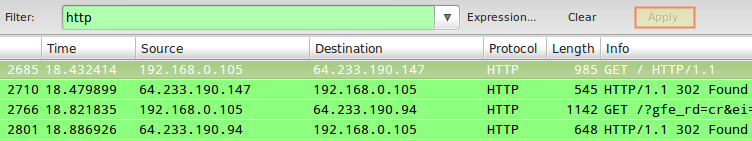

TIP #2 – Inspect HTTP Traffic from a Given IP Address

I dette tip vil vi tilføje ip==192.168.0.10&& til filterstansen for at overvåge HTTP-trafikken mellem den lokale computer og 192.168.0.10:

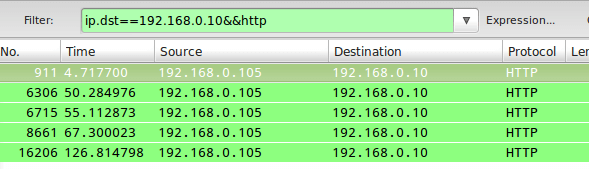

TIP #3 – Inspect HTTP Traffic to a Given IP Address

Nært beslægtet med #2, vil vi i dette tilfælde bruge ip.dst som en del af capture-filteret som følger:

ip.dst==192.168.0.10&&http

For at kombinere tip nr. 2 og 3 kan du bruge ip.addr i filterreglen i stedet for ip.src eller ip.dst.

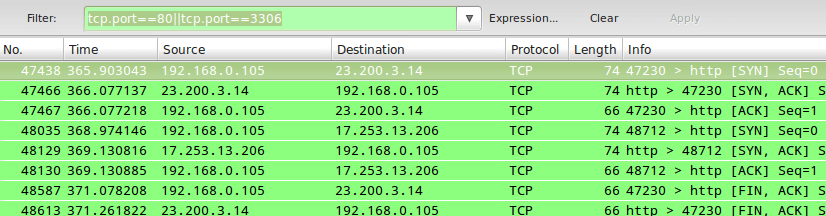

TIP #4 – Overvåg Apache- og MySQL-netværkstrafik

I nogle tilfælde vil du være interesseret i at inspicere trafik, der matcher en af (eller begge) betingelserne overhovedet. Hvis du f.eks. vil overvåge trafik på TCP-porte 80 (webserver) og 3306 (MySQL/MariaDB-databaseserver), kan du bruge en OR-betingelse i optagelsesfilteret:

tcp.port==80||tcp.port==3306

I tips nr. 2 og 3 giver || og ordet eller de samme resultater. Det samme med && og ordet og.

TIP #5 – Afvis pakker til en given IP-adresse

For at udelukke pakker, der ikke passer til filterreglen, skal du bruge ! og omslutte reglen i parenteser. Hvis du f.eks. vil udelukke pakker, der stammer fra eller er rettet mod en given IP-adresse, kan du bruge:

!(ip.addr == 192.168.0.10)

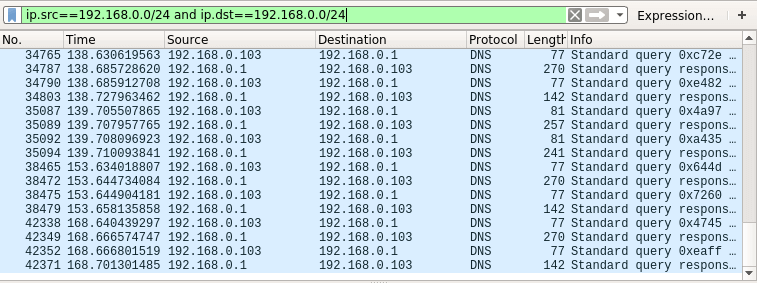

TIP #6 – Overvågning af trafik på det lokale netværk (192.168.0.0/24)

Med følgende filterregel vises kun lokal trafik og pakker, der går til og kommer fra internettet, udelukkes:

ip.src==192.168.0.0/24 and ip.dst==192.168.0.0/24

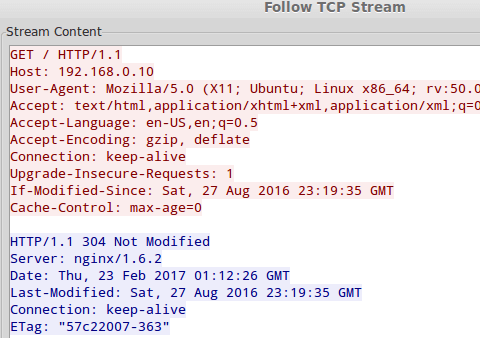

TIP #7 – Overvåg indholdet af en TCP-konversation

For at inspicere indholdet af en TCP-konversation (dataudveksling) skal du højreklikke på en given pakke og vælge Follow TCP stream (Følg TCP-strøm). Et vindue vil dukke op med indholdet af samtalen.

Dette vil omfatte HTTP-headers, hvis vi inspicerer webtrafik, og også eventuelle legitimationsoplysninger i ren tekst, der overføres under processen, hvis der er nogen.

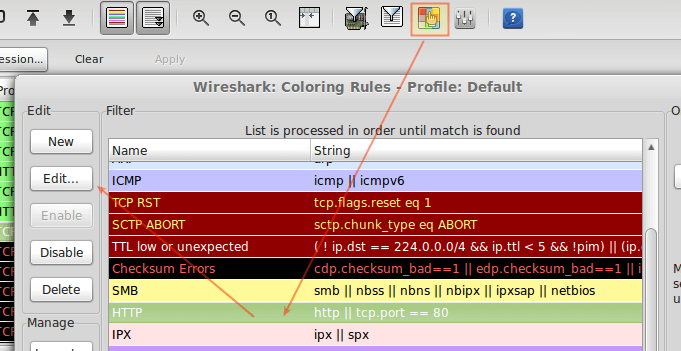

TIP #8 – Rediger farvelægningsregler

Nu har du sikkert allerede bemærket, at hver række i opsamlingsvinduet er farvelagt. Som standard vises HTTP-trafik på grøn baggrund med sort tekst, mens checksummefejl vises med rød tekst med sort baggrund.

Hvis du ønsker at ændre disse indstillinger, skal du klikke på ikonet Rediger farvelægningsregler, vælge et givet filter og klikke på Rediger.

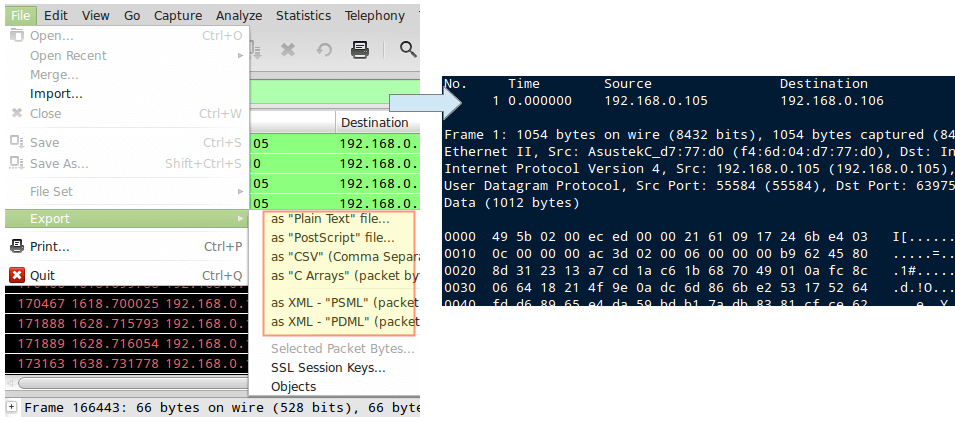

TIP #9 – Gem optagelsen til en fil

Gemmes indholdet af optagelsen giver os mulighed for at kunne inspicere det med større detaljer. Det gør du ved at gå til File → Export og vælge et eksportformat fra listen:

TIP #10 – Øv dig med Capture Samples

Hvis du synes, at dit netværk er “kedeligt”, leverer Wireshark en række eksempler på capture-filer, som du kan bruge til at øve dig og lære. Du kan downloade disse SampleCaptures og importere dem via menuen File → Import.

Summary

Wireshark er gratis og open source-software, som du kan se i afsnittet FAQs på det officielle websted. Du kan konfigurere et optagelsesfilter enten før eller efter du har startet en inspektion.

Hvis du ikke har bemærket det, har filteret en autokompletteringsfunktion, der gør det nemt at søge efter de mest anvendte indstillinger, som du senere kan tilpasse. Med det er der ingen grænser!