In een pakketgeschakeld netwerk zijn pakketten eenheden van gegevens die tussen computers worden verzonden. Het is de verantwoordelijkheid van zowel netwerktechnici als systeembeheerders om de pakketten te bewaken en te inspecteren voor beveiligings- en probleemoplossingsdoeleinden.

Om dit te doen, vertrouwen ze op softwareprogramma’s die network packet analyzers worden genoemd, waarvan Wireshark misschien wel het populairst is en het meest wordt gebruikt vanwege de veelzijdigheid en het gebruiksgemak. Bovendien kunt u met Wireshark niet alleen het verkeer in realtime controleren, maar het ook opslaan in een bestand voor latere inspectie.

Gerelateerd lezen: Best Linux Bandwidth Monitoring Tools to Analyze Network Usage

In dit artikel zullen we 10 tips delen over hoe u Wireshark kunt gebruiken om pakketten in uw netwerk te analyseren en we hopen dat wanneer u de sectie Samenvatting bereikt, u geneigd zult zijn om deze aan uw bladwijzers toe te voegen.

- Installeren van Wireshark in Linux

- Instellen van vastleggingsopties

- TIP #1 – HTTP-verkeer inspecteren

- TIP #2 – Inspect HTTP Traffic from a Given IP Address

- TIP #3 – Inspecteer HTTP-verkeer naar een bepaald IP-adres

- TIP #4 – Apache en MySQL netwerkverkeer monitoren

- TIP #5 – Pakketten naar bepaald IP-adres weigeren

- TIP #6 – Monitor Local Network Traffic (192.168.0.0/24)

- TIP #7 – Monitor the Contents of a TCP Conversation

- TIP #8 – Edit Coloring Rules

- TIP #9 – De opname in een bestand opslaan

- TIP #10 – Oefenen met Capture Samples

- Samenvatting

Installeren van Wireshark in Linux

Om Wireshark te installeren, selecteert u het juiste installatieprogramma voor uw besturingssysteem/architectuur uit https://www.wireshark.org/download.html.

In het bijzonder, als u Linux gebruikt, moet Wireshark direct beschikbaar zijn vanuit de repositories van uw distributie voor een eenvoudigere installatie wanneer het u uitkomt. Hoewel versies kunnen verschillen, zouden de opties en menu’s vergelijkbaar moeten zijn – zo niet identiek in elk.

------------ On Debian/Ubuntu based Distros ------------ $ sudo apt-get install wireshark------------ On CentOS/RHEL based Distros ------------$ sudo yum install wireshark------------ On Fedora 22+ Releases ------------$ sudo dnf install wireshark

Er is een bekende bug in Debian en afgeleiden die kan voorkomen dat de netwerkinterfaces worden weergegeven tenzij u sudo gebruikt om Wireshark te starten. Om dit op te lossen, volgt u het geaccepteerde antwoord in deze post.

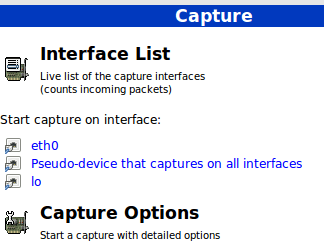

Als Wireshark eenmaal draait, kunt u de netwerkinterface selecteren die u wilt monitoren onder Capture:

In dit artikel zullen we eth0 gebruiken, maar u kunt een andere kiezen als u dat wilt. Klik nog niet op de interface – dat doen we later als we een paar vastleggingsopties hebben bekeken.

Instellen van vastleggingsopties

De nuttigste vastleggingsopties die we zullen overwegen zijn:

- Netwerkinterface – Zoals we eerder hebben uitgelegd, zullen we alleen pakketten analyseren die door eth0 komen, zowel inkomend als uitgaand.

- Capture filter – Met deze optie kunnen we aangeven wat voor soort verkeer we willen monitoren op poort, protocol, of type.

Voordat we verder gaan met de tips, is het belangrijk op te merken dat sommige organisaties het gebruik van Wireshark in hun netwerken verbieden. Dat gezegd hebbende, als u Wireshark niet voor persoonlijke doeleinden gebruikt, zorg er dan voor dat uw organisatie het gebruik ervan toestaat.

Voorlopig selecteert u gewoon eth0 uit de keuzelijst en klikt u op de knop Starten. U zult al het verkeer zien dat door die interface gaat. Niet echt nuttig voor monitoringdoeleinden vanwege de grote hoeveelheid geïnspecteerde pakketten, maar het is een begin.

In de bovenstaande afbeelding zien we ook de pictogrammen om de beschikbare interfaces op te sommen, om de huidige vastlegging te stoppen en opnieuw te starten (rode vak links) en om een filter te configureren en te bewerken (rode vak rechts). Wanneer u met de muis over een van deze pictogrammen beweegt, wordt een tooltip weergegeven om aan te geven wat het doet.

We zullen beginnen met het illustreren van vastleggingsopties, terwijl tips #7 tot en met #10 zullen bespreken hoe u daadwerkelijk iets nuttigs kunt doen met een vastlegging.

TIP #1 – HTTP-verkeer inspecteren

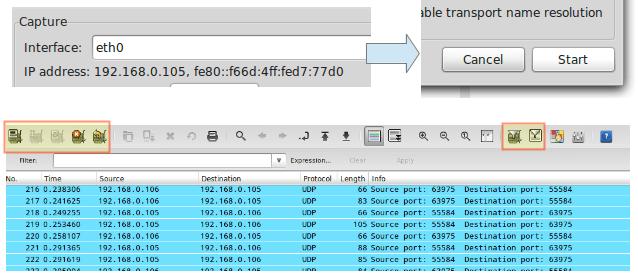

Type http in het filtervak en klik op Toepassen. Start uw browser en ga naar een site naar keuze:

Om met elke volgende tip te beginnen, stopt u de live capture en bewerkt u het capturefilter.

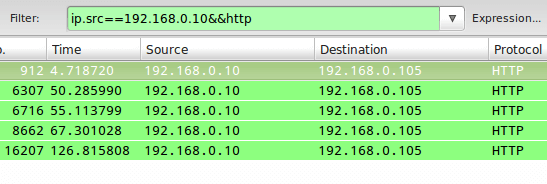

TIP #2 – Inspect HTTP Traffic from a Given IP Address

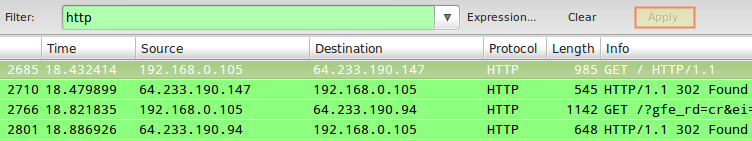

In deze specifieke tip voegen we ip==192.168.0.10&& toe aan de filterstanza om HTTP-verkeer tussen de lokale computer en 192.168.0 te controleren.10:

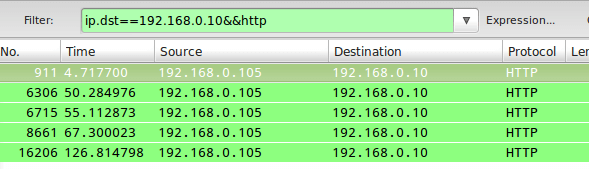

TIP #3 – Inspecteer HTTP-verkeer naar een bepaald IP-adres

Nauw verwant met #2, gebruiken we in dit geval ip.dst als onderdeel van het vastlegfilter, en wel als volgt:

ip.dst==192.168.0.10&&http

Om tip #2 en #3 te combineren, kunt u ip.addr in de filterregel gebruiken in plaats van ip.src of ip.dst.

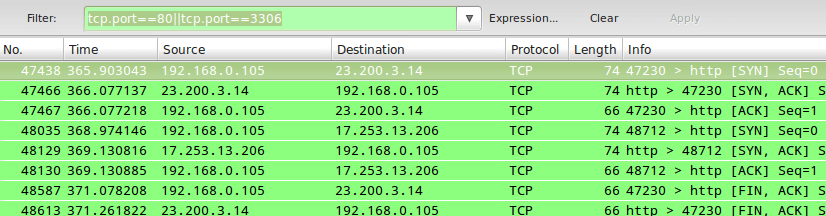

TIP #4 – Apache en MySQL netwerkverkeer monitoren

Soms zult u geïnteresseerd zijn in het inspecteren van verkeer dat aan een van beide (of beide) voorwaarden voldoet. Om bijvoorbeeld verkeer op TCP poorten 80 (webserver) en 3306 (MySQL / MariaDB database server) te monitoren, kan u een OR voorwaarde gebruiken in het capture filter:

tcp.port==80||tcp.port==3306

In tips #2 en #3, geven || en het woord of dezelfde resultaten. Hetzelfde geldt voor && en het woord and.

TIP #5 – Pakketten naar bepaald IP-adres weigeren

Om pakketten uit te sluiten die niet overeenkomen met de filterregel, gebruikt u ! en plaatst u de regel tussen haakjes. Om bijvoorbeeld pakketten uit te sluiten die afkomstig zijn van of gericht zijn naar een bepaald IP adres, kunt u het volgende gebruiken:

!(ip.addr == 192.168.0.10)

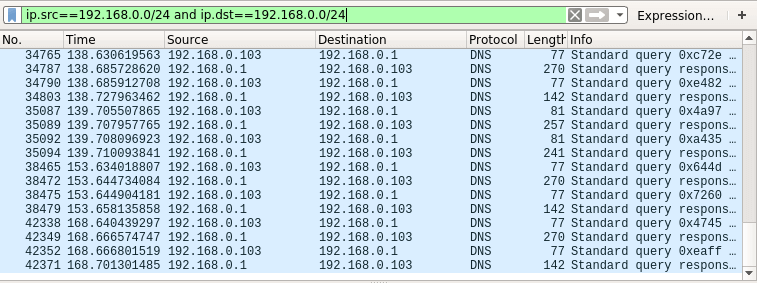

TIP #6 – Monitor Local Network Traffic (192.168.0.0/24)

De volgende filterregel geeft alleen lokaal verkeer weer en sluit pakketten uit die van en naar het Internet gaan:

ip.src==192.168.0.0/24 and ip.dst==192.168.0.0/24

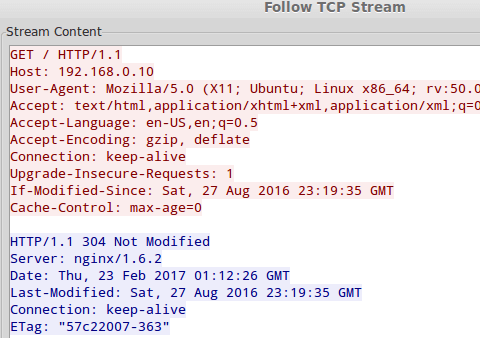

TIP #7 – Monitor the Contents of a TCP Conversation

Om de inhoud van een TCP-conversatie (gegevensuitwisseling) te inspecteren, klikt u met de rechtermuisknop op een bepaald pakket en kiest u TCP-stream volgen. Er verschijnt een venster met de inhoud van de conversatie.

Dit omvat HTTP headers als we webverkeer inspecteren, en ook eventuele platte tekst credentials die tijdens het proces worden verzonden.

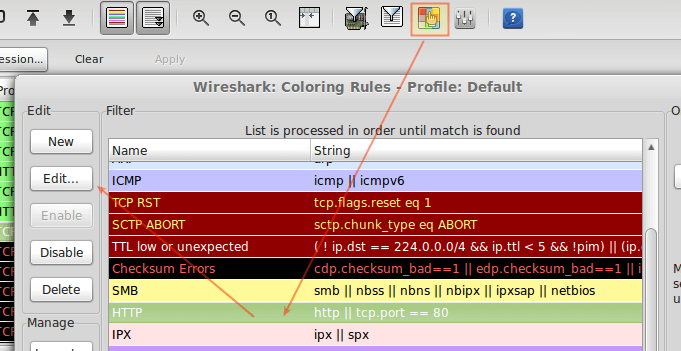

TIP #8 – Edit Coloring Rules

Het is u nu vast al opgevallen dat elke rij in het capture venster gekleurd is. Standaard verschijnt HTTP-verkeer op een groene achtergrond met zwarte tekst, terwijl checksum-fouten worden weergegeven in rode tekst met een zwarte achtergrond.

Als u deze instellingen wilt wijzigen, klikt u op het pictogram Kleuringsregels bewerken, kiest u een bepaald filter en klikt u op Bewerken.

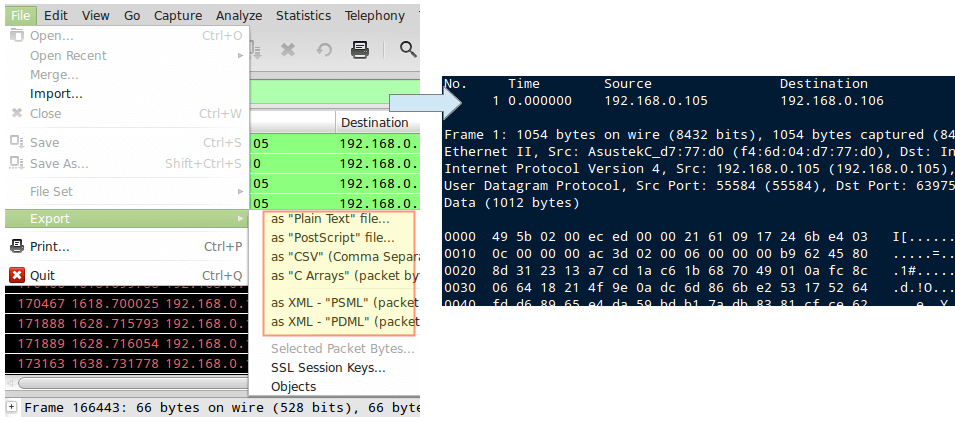

TIP #9 – De opname in een bestand opslaan

Het opslaan van de inhoud van de opname stelt ons in staat om deze met meer detail te inspecteren. Ga hiervoor naar Bestand → Exporteren en kies een exportformaat uit de lijst:

TIP #10 – Oefenen met Capture Samples

Als u denkt dat uw netwerk “saai” is, biedt Wireshark een reeks voorbeeld capture-bestanden die u kunt gebruiken om te oefenen en te leren. U kunt deze SampleCaptures downloaden en importeren via het File → Import menu.

Samenvatting

Wireshark is gratis en open-source software, zoals u kunt zien in de FAQs sectie van de officiële website. U kunt een capture filter configureren voor of na het starten van een inspectie.

In het geval u het niet hebt gemerkt, heeft het filter een autocomplete functie waarmee u gemakkelijk kunt zoeken naar de meest gebruikte opties die u later kunt aanpassen. Met dat, is de hemel de limiet!