Da kompleksiteten af netværksressourcerne er vokset, er directory-tjenester blevet stadig vigtigere for forvaltningen af it-infrastruktur. Der findes ingen katalogtjeneste med et større navn end Active Directory. Microsofts katalogtjeneste er blevet etableret som et fast værktøj blandt netværksadministratorer. I denne Active Directory-vejledning vil vi se på, hvad Active Directory er, hvordan man bruger det, og Active Directory-værktøjer som SolarWinds Access Rights Manager. Emnerne omfatter:

- Hvad er Active Directory?

- Hvad gør Active Directory?

- Sådan konfigurerer du Active Directory

- Hvordan bruger du Active Directory: Konfiguration af en domænecontroller, oprettelse af Directory-brugere

- Sådan overvåger du Active Directory-hændelser

- Trustrelationer (og trusttyper)

- En oversigt over Active Directory-skove og -træer

- Active Directory-rapportering (med SolarWinds Access Rights Manager)

- Sådan finder du kilden til kontolåsninger i Active Directory

- Hvad er Active Directory?

- Hvad gør Active Directory?

- Sådan konfigurerer du Active Directory (med RSAT)

- Sådan bruger du Active Directory: Sådan konfigurerer du en domænecontroller, opretter Directory-brugere

- Active Directory-hændelser, der skal overvåges

- Overblik over Active Directory-skove og -træer

- Trustrelationer (og trusttyper)

- Active Directory-rapportering med SolarWinds Access Rights Manager (GRATIS TRIAL)

- Sådan finder du kilden til kontolåsninger i Active Directory

- Active Directory Tutorial: Det grundlæggende

- Active Directory FAQs

- Hvad er forskellen mellem en Active Directory og en Domain controller?

- Hvordan aktiveres sikkerhedsauditering af Active Directory?

- Hvad er forskellen mellem Active Directory og LDAP?

- Hvad er Active Directory og Single sign-on, og hvad er forskellene mellem dem?

- Kan jeg installere Active Directory på klientoperativsystemer?

Hvad er Active Directory?

Active Directory er en katalogtjeneste eller en container, som gemmer dataobjekter i dit lokale netværksmiljø. Tjenesten registrerer data om brugere, enheder, programmer, grupper og enheder i en hierarkisk struktur.

Datastrukturen gør det muligt at finde detaljerne om de ressourcer, der er tilsluttet netværket, fra ét sted. Active Directory fungerer i bund og grund som en telefonbog for dit netværk, så du nemt kan slå enheder op og administrere dem.

Hvad gør Active Directory?

Der er mange grunde til, at virksomheder bruger katalogtjenester som Active Directory. Den vigtigste grund er bekvemmelighed. Active Directory gør det muligt for brugerne at logge på og administrere en række forskellige ressourcer fra ét sted. Loginoplysningerne er forenet, så det er nemmere at administrere flere enheder uden at skulle indtaste kontooplysninger for at få adgang til hver enkelt maskine.

Sådan konfigurerer du Active Directory (med RSAT)

For at begynde skal du først sørge for, at du har Windows Professional eller Windows Enterprise installeret, ellers kan du ikke installere Remote Server Administration Tools. Gør derefter følgende:

For Windows 10 Version 1809:

- Højreklik på Start-knappen, og gå til Indstillinger > Apps > Administrer valgfrie funktioner > Tilføj funktion.

- Vælg nu RSAT: Active Directory Domain Services and Lightweight Directory Tools.

- Vælg til sidst Installér, og gå derefter til Start > Windows Administrationsværktøjer for at få adgang til Active Directory, når installationen er færdig.

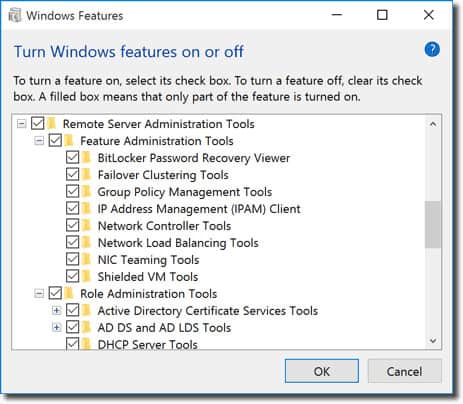

Til Windows 8 (Og Windows 10 Version 1803)

- Download og installer den korrekte version af Server Administrator Tools til din enhed: Windows 8, Windows 10.

- Højreklik derefter på Start-knappen, og vælg Kontrolpanel > Programmer > Programmer og funktioner > Slå Windows-funktioner til eller fra.

- Glid nedad, og klik på indstillingen Serveradministrationsværktøjer til fjernadgang.

- Klik nu på Værktøjer til administration af roller.

- Klik på AD DS- og AD LDS-værktøjer, og bekræft, at AD DS-værktøjer er markeret.

- Kryds Ok.

- Gå til Start > Administrationsværktøjer i menuen Start for at få adgang til Active Directory.

Sådan bruger du Active Directory: Sådan konfigurerer du en domænecontroller, opretter Directory-brugere

Sådan konfigurerer du en domænecontroller

En af de første ting, du skal gøre, når du bruger Active Directory, er at konfigurere en domænecontroller. En domænecontroller er en central computer, der svarer på godkendelsesanmodninger og godkender andre computere i hele netværket. Domænecontrolleren gemmer loginoplysningerne for alle andre computere og printere.

Alle andre computere opretter forbindelse til domænecontrolleren, så brugeren kan godkende alle enheder fra ét sted. Fordelen ved dette er, at administratoren ikke behøver at administrere snesevis af loginoplysninger.

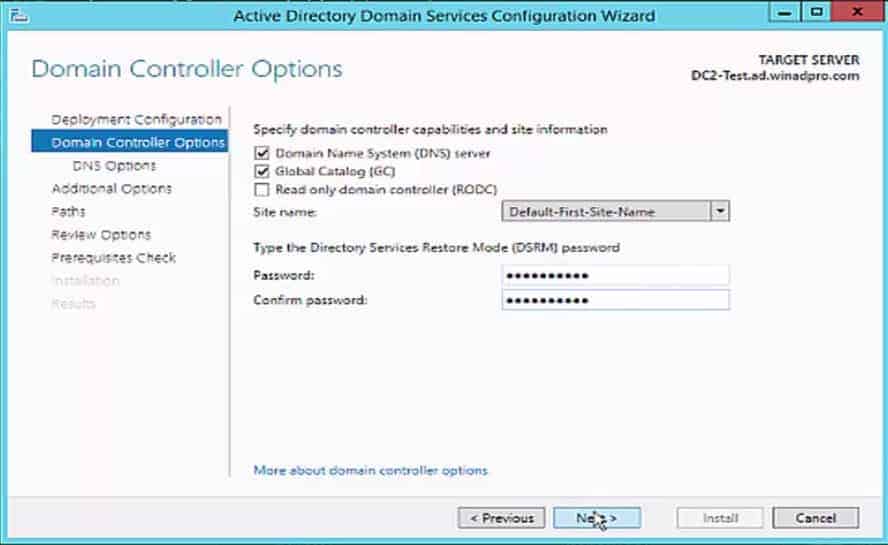

Processen med at konfigurere en domænecontroller er relativt enkel. Tildel en statisk IP-adresse til din domænecontroller, og installer Active Directory Domain Services eller ADDS. Følg nu disse instruktioner:

- Åbn Server Manager, og klik på Oversigt over roller > Tilføj roller og funktioner.

- Klik på Næste.

- Vælg installation af fjernskrivebordstjenester, hvis du distribuerer en domænecontroller i en virtuel maskine, eller vælg rollebaseret eller funktionsbaseret installation.

- Vælg en server fra serverpuljen.

- Vælg Active Directory Domain Services på listen, og klik på Næste.

- Lad funktionerne være markeret som standard, og tryk på Næste.

- Klik på Genstart destinationsserveren automatisk, hvis det er nødvendigt, og klik på Installer. Luk vinduet, når installationen er afsluttet.

- Når ADDS-rollen er blevet installeret, vises en meddelelse ved siden af menuen Administrer. Tryk på Promote this server into a domain controller.

- Klik nu på Add a new forest (Tilføj en ny skov), og indtast et Root domain name (roddomænenavn). Tryk på Næste.

- Vælg det ønskede domænefunktionsniveau, og indtast en adgangskode i afsnittet Type the Directory Services Restore Mode (DSRM password) (Indtast Directory Services Restore Mode (DSRM-adgangskode)). Klik på Næste.

- Når siden DNS-indstillinger vises, skal du klikke på Næste igen.

- Indtast et domæne i feltet NetBios-domænenavn (helst det samme som roddomænenavnet). Tryk på Næste.

- Vælg en mappe til at gemme din database og logfiler. Tryk på Næste.

- Tryk på Installer for at afslutte. Dit system genstarter nu.

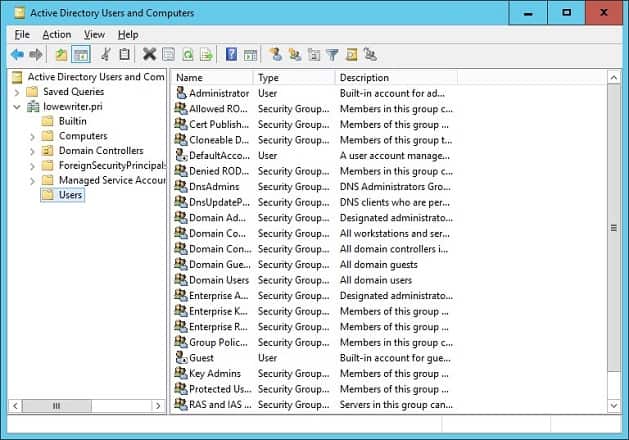

Opretning af Active Directory-brugere

Brugere og computere er de to mest grundlæggende objekter, som du skal administrere, når du bruger Active Directory. I dette afsnit vil vi se på, hvordan du opretter nye brugerkonti. Processen er relativt enkel, og den nemmeste måde at administrere brugere på er via værktøjet Active Directory Users and Computer eller ADUC, der følger med Remote Server Administration Tools eller RSAT-pakken. Du kan installere ADUC ved at følge nedenstående vejledning:

Installer ADUC på Windows 10 version 1809 og højere:

- Højreklik på Start-knappen, og klik på Indstillinger > Apps, og klik derefter på Administrer valgfrie funktioner > Tilføj funktion.

- Vælg RSAT: Active Directory Domain Services and Lightweight Directory Tools.

- Vælg Installer, og vent, til installationen er færdig.

- Gå til Start > Windows Administrative værktøjer for at få adgang til funktionen.

Installer ADUC på Windows 8 og Windows 10 Version 1803 eller lavere:

- Download og installer Remote Server Administrator Tools til din version af Windows. Det kan du gøre fra et af disse links her:

Remote Server Administrator Tools for Windows 10, Remote Server Administrator Tools for Windows 8 eller Remote Server Administrator Tools for Windows 8.1.

- Højreklik på Start > Kontrolpanel > Programmer > Programmer og funktioner > Slå Windows-funktioner til eller fra.

- Rul nedad, og vælg Værktøjer til administration af fjernserver.

- Udvælg Værktøjer til rolleadministrator > AD DS- og AD LDS-værktøjer.

- Kryds AD DS-værktøjer, og tryk på Ok.

- Gå til Start > Administrationsværktøjer, og vælg Active Directory-brugere og -computere.

Sådan opretter du nye brugere med ADUC

- Åbn Server Manager, gå til menuen Værktøjer, og vælg Active Directory Brugere og computere.

- Udvælg domænet, og klik på Brugere.

- Højreklik i højre rude, og tryk på Ny > Bruger.

- Når boksen Nyt objekt-bruger vises, skal du indtaste et Fornavn, Efternavn, Brugerlogon-navn og klikke på Næste.

- Indtast en adgangskode, og tryk på Næste.

- Klik på Afslut.

- Den nye brugerkonto kan findes i afsnittet Brugere i ADUC.

Active Directory-hændelser, der skal overvåges

Som alle former for infrastruktur skal Active Directory overvåges for at forblive beskyttet. Overvågning af katalogtjenesten er afgørende for at forhindre cyberangreb og levere den bedste slutbrugeroplevelse til dine brugere.

Nedenfor vil vi liste nogle af de vigtigste netværkshændelser, som du bør holde øje med. Hvis du ser en af disse hændelser, bør du undersøge yderligere ASAP for at sikre, at din tjeneste ikke er blevet kompromitteret.

| Current Windows Event ID | Legacy Windows Event ID | Beskrivelse |

|---|---|---|

| 4618 | N/A | Et mønster for en sikkerhedshændelse er blevet genkendt. |

| 4649 | N/A | Et replay-angreb er blevet opdaget (potentielt et falsk positivt angreb). |

| 4719 | 612 | En systemrevisionspolitik blev ændret. |

| 4765 | N/A | SID-historik tilføjet til en konto. |

| 4766 | N/A | Det lykkedes ikke at forsøge at tilføje SID-historik til en konto. |

| 4794 | N/A | Forsøg på at starte Directory Services Restore Mode. |

| 4897 | 801 | Rolleadskillelse aktiveret. |

| 4964 | N/A | Specielle grupper er blevet tildelt en ny logon. |

| 5124 | N/A | Sikkerheden er opdateret på OCSP Responder Service. |

| N/A | 550 | Potentielt DoS-angreb. |

| 1102 | 517 | Auditlog blev ryddet. |

Overblik over Active Directory-skove og -træer

Skov og træer er to udtryk, du vil høre meget, når du dykker ned i Active Directory. Disse udtryk henviser til den logiske struktur i Active Directory. Kort fortalt er et træ en enhed med et enkelt domæne eller en gruppe af objekter, som efterfølges af underordnede domæner. En skov er en gruppe af domæner, der er sat sammen. Når flere træer grupperes sammen, bliver de til en skov.

Træer i skoven er forbundet med hinanden via et tillidsforhold, hvilket gør det muligt for forskellige domæner at dele oplysninger. Alle domæner vil automatisk stole på hinanden, så du kan få adgang til dem med de samme kontooplysninger, som du brugte på roddomænet.

Hver skov bruger én samlet database. Logisk set befinder skoven sig på det højeste niveau i hierarkiet, og træet befinder sig nederst. En af de udfordringer, som netværksadministratorer har, når de arbejder med Active Directory, er at administrere skove og holde mappen sikker.

En netværksadministrator vil f.eks. få til opgave at vælge mellem et enkelt skovdesign eller et design med flere skove. Designet med en enkelt skov er enkelt, billigt og let at administrere med kun én skov, der omfatter hele netværket. I modsætning hertil opdeler et multi-forest-design netværket i forskellige skove, hvilket er godt for sikkerheden, men gør administrationen mere kompliceret.

Trustrelationer (og trusttyper)

Som nævnt ovenfor bruges trusts til at lette kommunikationen mellem domæner. Tillidsforhold muliggør autentificering og adgang til ressourcer mellem to enheder. Tillidsrelationer kan være af envejs- eller tovejsnatur. Inden for en tillid er de to domæner opdelt i et tillidsdomæne og et betroet domæne.

I en envejs tillid får det tillidsdomæne adgang til autentificeringsoplysningerne fra det betroede domæne, så brugeren kan få adgang til ressourcer fra det andet domæne. I en tovejstillid accepterer begge domæner den andens autentificeringsoplysninger. Alle domæner i en skov stoler automatisk på hinanden, men du kan også oprette tillid mellem domæner i forskellige skove for at overføre oplysninger.

Du kan oprette tillid via guiden Nye tillidsaftaler. Guiden Ny tillid er en konfigurationsguide, som giver dig mulighed for at oprette nye tillidsrelationer. Her kan du få vist domænenavn, tillidstype og status for transitivitet for eksisterende tillid og vælge den tillidstype, du vil oprette.

Trusttyper

Der findes en række tillidstyper i Active Directory. Vi har listet disse i tabellen nedenfor:

| Trust Type | Transit Type | Direction | Default? | Beskrivelse | |

|---|---|---|---|---|---|

| Forældre- og barntillid | Transitiv | Tovejs | Ja | En forældre- og barntillid oprettes, når et underordnet domæne tilføjes til et domænetræ. | |

| Tree-root | Transitive | Two-way | Ja | En tree-root tillid etableres i det øjeblik, et domænetræ oprettes i en skov. | |

| Ekstern | Ikke-transitiv | Envejs eller tovejs | Nej | Giver adgang til ressourcer i et Windows NT 4.0-domæne eller et domæne, der ligger i en anden skov, som ikke understøttes af en skovtillid. | |

| Realm | Transitivt eller ikke-transitivt | Envejs eller tovejs | Nej | Former et tillidsforhold mellem et Kerberos-realm, der ikke er fra Windows, og et Windows Server 2003-domæne. | |

| Forest | Transitiv | Envejs eller tovejs | Nej | Deler deler ressourcer mellem skove. | |

| Kortvej | Transitiv | Envejs eller tovejs | Nej | Forkorter brugerens logontid mellem to domæner i en Windows Server 2003-skov. |

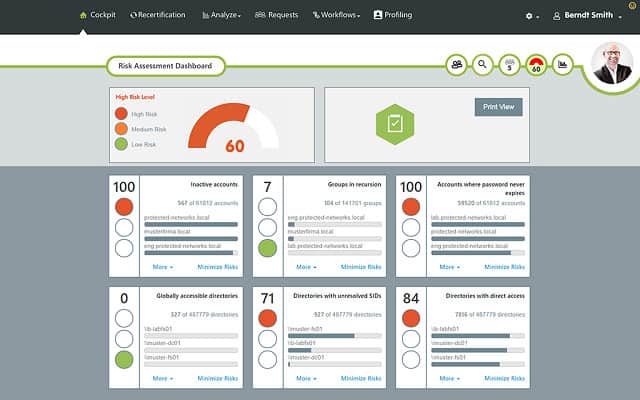

Active Directory-rapportering med SolarWinds Access Rights Manager (GRATIS TRIAL)

Generering af rapporter om Active Directory er afgørende for at optimere ydeevnen og forblive i overensstemmelse med lovmæssige krav. Et af de bedste Active Directory-rapporteringsværktøjer er SolarWinds Access Rights Manager (ARM). Værktøjet er blevet skabt for at øge synligheden af, hvordan Directory-legitimationsoplysninger bruges og administreres. Du kan f.eks. se konti med usikre konfigurationer og misbrug af legitimationsoplysninger, som kan indikere et cyberangreb.

Det er en fordel at bruge et tredjepartsværktøj som SolarWinds Access Rights Manager, fordi det giver dig oplysninger og funktioner, som det ville være meget vanskeligere eller umuligt at få adgang til via Active Directory direkte.

Selvom at generere rapporter kan du automatisk slette inaktive eller udløbne konti, som cyberkriminelle har som mål. SolarWinds Access Rights Manager starter ved 3.444 dollars (2.829 pund). Der findes også en 30-dages gratis prøveversion, som du kan downloade.

SolarWinds Access Rights Manager Download 30-dages GRATIS prøveversion

Se også: Adgangsrettighedsstyring

Sådan finder du kilden til kontolåsninger i Active Directory

Den nemmeste måde at finde kontolåsninger i Active Directory på er at bruge den hændelsesfremviser, som er indbygget i Windows. Active Directory genererer Windows-hændelsesmeddelelser for hver af dets handlinger, så din første opgave er at finde frem til den rigtige hændelseslog.

- Åbn et PowerShell-vindue ved at trykke på Windows-tasten og R sammen. Skriv powershell i popupvinduet Kør, og tryk på ENTER.

- Typ (get-addomain) på kommandolinjen.pdcemulator

- Notér adressen på PCD Emulator-domænecontrolleren, som vises på den næste linje.

- Typ exit for at lukke PowerShell-vinduet.

- Den standardviseren til hændelsesloggen, der er indbygget i Windows-operativsystemet, vil hjælpe dig med at finde kontolåsningerne.

- Gå til den DC, der hedder PDC-emulator.

- Åbn hændelsesfremviseren ved at udvide Windows Administrative værktøjer i menuen Start og klikke på posten Hændelsesfremviser i denne undermenu.

- I hændelsesfremviseren skal du udvide knuden Windows Logs i menustræet til venstre. Klik på Sikkerhed. Listen over sikkerhedshændelser vises i det centrale panel i hændelsesviseren.

- I det højre panel i hændelsesviseren skal du klikke på Filtrer aktuel log, hvilket åbner et popup-vindue.

- I feltet Hændelses-id’er skal du erstatte <Alle hændelses-id’er> med 4740.

- Vælg en tidshorisont i rullelisten Logget øverst i formularen.

- Indtast eventuelt et brugernavn eller et værtsnavn, hvis du specifikt leder efter en spærring på en bestemt bruger eller ressource.

- Klik på OK.

- Dobbeltklik på den logindtastning, der vedrører den bruger eller ressource, der interesserer dig, og som har et tidsstempel, der passer til det tidspunkt, du mener, at spærringen er opstået. Dette åbner hændelsesrapporten.

Hændelsesrapporten viser dig den bruger, der blev spærret, den computer, som hændelsen fandt sted på, og kilden eller årsagen til spærringen.

Active Directory Tutorial: Det grundlæggende

Active Directory er et af de bedste værktøjer til at administrere ressourcer i netværket. I denne artikel har vi kun skrabet lidt på overfladen af dette værktøjs potentiale. Hvis du bruger Active Directory, skal du huske, at det er et potentielt indgangspunkt for cyberangribere. Ved at notere vigtige directory-hændelser og bruge en directory-monitor kan du i høj grad minimere risikoen for et ondsindet angreb og beskytte tilgængeligheden af din tjeneste.

Active Directory FAQs

Hvad er forskellen mellem en Active Directory og en Domain controller?

Active Directory er et godkendelsessystem. Et domæne er en samling af objekter, som er brugere, computere og enheder, der alle har adgangsrettigheder, der forvaltes i den samme Active Directory-database. Domænecontrolleren er det godkendelsesstyringssystem, der implementerer Active Directory-funktioner på domænets databaseobjekter.

Hvordan aktiveres sikkerhedsauditering af Active Directory?

For at starte sikkerhedsauditering i Active Directory:

- Log ind på Windows Server som administrator.

- Gå til Start, klik på Administrative værktøjer, og vælg Group Policy Management Console.

- Gå til det domæne/OU, der skal auditeres.

- Højreklik på Group Policy Object, og vælg Edit (Rediger). Dette åbner redigeringsprogrammet til administration af gruppepolitikker.

- I den venstre træmenu skal du udvide Computerkonfiguration, derefter Politikker, udvide Windows-indstillinger, derefter Sikkerhedsindstillinger og til sidst Lokale politikker. Klik på Revisionspolitikker.

- I hovedpanelet i editoren skal du klikke på Audit object access og vælge både succes og fiasko.

- Klik på Audit directory service access og vælg både succes og fiasko.

Hvad er forskellen mellem Active Directory og LDAP?

Lightweight Directory Access Protocol (LDAP) er en åben standard, der beskriver, hvordan adgangsrettigheder kan administreres. Active Directory er et system til forvaltning af adgangsrettigheder, der er skrevet af Microsoft. Active Directory er en videreudvikling af de koncepter, der er defineret i LDAP.

Hvad er Active Directory og Single sign-on, og hvad er forskellene mellem dem?

Single sign-on (SSO) giver den enkelte bruger adgang til flere systemer med kun én godkendelsesprocedure. Active Directory (AD) er et system til forvaltning af adgangsrettigheder, der kan implementere et SSO-miljø.

Kan jeg installere Active Directory på klientoperativsystemer?

Nej. Active Directory er en serverfunktion, og den er integreret i Windows Server-operativsystemet. Logisk set vil enhver klient, der kører Active Directory, blive en server.