- Vad är Azure Active Directory?

- Premiumfunktioner som är tillgängliga i Azure AD Premium P1 och P2

- Hybrididentiteter

- Avancerad hantering av gruppåtkomst

- Konditionell åtkomst

- Vad är tillgängligt i Premium P2 och inte i Premium P1?

- Identitetsskydd

- Identitetsstyrning

- Identitetsskydd –

- Policy för användarrisk –

- Riskpolicy för inloggning

- MFA-registreringspolicy

- Risky users report

- Riskfylld inloggningsrapport

- Riskdetekteringsrapport

- Privileged Identity Management (PIM)

- Ansätt

- Aktivera

- Godkänn

- Audit

- Hantera åtkomst

- Aktivera lagom i tid

- Upptäck och övervaka

- Aktiveringsinställningar

- Inställningar för tilldelningar –

- Inställningar för meddelandeutskick

- Slutsats :

Vad är Azure Active Directory?

Azure Active Directory (Azure AD) är Microsofts molnbaserade tjänst för identitets- och åtkomsthantering som hjälper en organisations anställda att logga in och få tillgång till resurser. Resurserna kan vara externa resurser som Microsoft 365, Azure-portalen och 100 SaaS-tillämpningar från tredje part, eller interna resurser som appar i organisationens företagsnätverk och intranät, tillsammans med alla molntillämpningar som utvecklats av en organisation för interna ändamål. Många stora organisationer använder detta Azure AD som en förlängning av deras OnPremise Windows AD för att använda sina resurser internt och externt med samma identitet.

Microsoft Online företagstjänster, som Office 365 eller Microsoft Azure, kräver Azure AD för inloggning och för att hjälpa till med identitetsskydd. Om du prenumererar/köper på någon Microsoft Online-affärstjänst får abonnenten automatiskt Azure AD med tillgång till alla gratisfunktioner.

För att förbättra den befintliga Azure AD-implementationen kan abonnenten också lägga till betalda funktioner genom att uppgradera den befintliga kostnadsfria Azure AD-licensen till Azure Active Directory Premium P1- eller Premium P2-licenser. Azure AD betallicenser är byggda ovanpå den befintliga kostnadsfria katalogen och ger självbetjäning, förbättrad övervakning, säkerhetsrapportering och säker åtkomst för mobila användare.

I den här bloggen ger vi en översikt över några av de ytterligare funktioner som täcker Azure AD Premium P1- och Premium P2-licenser. Administratörer kan köpa dessa licenser på prenumerationsbasis efter utvärdering av funktionerna också. Microsoft tillhandahåller en gratis provperiod med en månadsabonnemang för utvärdering.

Access URL: https://aad.portal.azure.com/

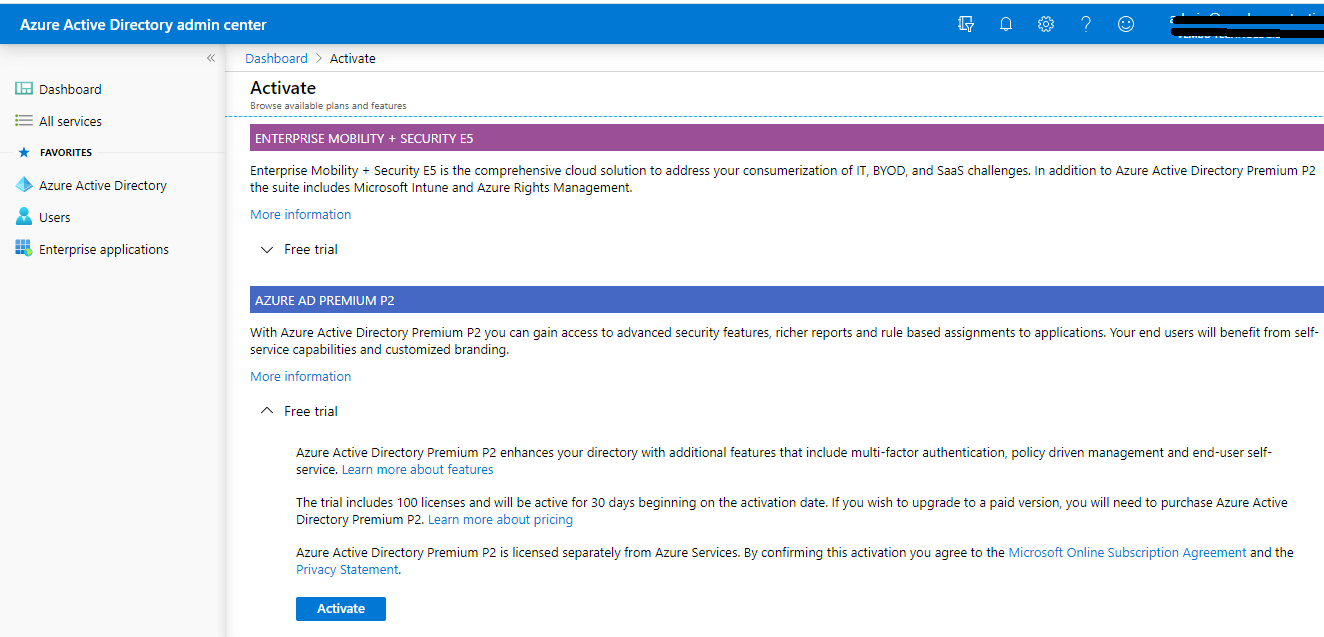

Logga in på Azure AD-portalen → På ”My Dashboard” klickar du på Try Azure AD Premium -> Klicka på Activate under Free trial on Azure AD Premium P2. Du kan se ett meddelande ”Successfully activated Azure AD Premium P2 trial”.

Premiumfunktioner som är tillgängliga i Azure AD Premium P1 och P2

Lösenordsskydd (anpassat förbjudet lösenord), Lösenordsskydd för Windows Server Active Directory (globalt och anpassat förbjudet lösenord), Självbetjäning av återställning/ändring/upplåsning av lösenord med skrivning i lokal miljö, hantering av gruppåtkomst, Microsoft Cloud App Discovery, Azure AD Join: MDM automatisk registrering och anpassning av lokal adminpolicy

Azure AD Join: Azure AD Join: Självbetjäning av BitLocker-återställning, enterprise state roaming och avancerade säkerhets- och användningsrapporter

Hybrididentiteter

Applikationsproxy, Microsoft Identity Manager user CAL, Connect Health

Avancerad hantering av gruppåtkomst

Dynamiska grupper, delegering av behörigheter för skapande av grupper, policy för namngivning av grupper, gruppens upphörande

Användningsriktlinjer, standardklassificering,

Konditionell åtkomst

Konditionell åtkomst baserad på grupp, plats och enhetsstatus, integrering av Azure Information Protection, begränsad åtkomst till SharePoint, flerfaktorsautentisering med villkorad åtkomst, integrering av Microsoft Cloud App Security och integrering av tredjeparts partner för identitetsstyrning

Alla dessa ovanstående funktioner är allmänt tillgängliga i Azure Free Office 365-, Premium1- och Premium2-abonnemang.

Vad är tillgängligt i Premium P2 och inte i Premium P1?

De nedanstående funktionerna Identitetsskydd och Identitetsstyrning är exklusiva funktioner för Premium P2. I den här bloggen beskriver vi de här två huvudfunktionerna i Azure Premium P2 Identitetsskydd och privilegierad identitetshantering (PIM) i Identitetsstyrning

Identitetsskydd

Sårbarheter och detektering av riskfyllda konton, utredning av riskhändelser och riskbaserade villkorade åtkomstpolicyer

Identitetsstyrning

Privilegierad identitetshantering (PIM), åtkomstgranskningar och behörighetshantering.

Identitetsskydd –

Identitetsskydd är ett verktyg som gör det möjligt för organisationer att utföra tre viktiga uppgifter:

- Automate the detection and remediation of identity-based risks

- Investigate risks using data in the portal

- Export risk detection data to third-party utilities for further analysis

Administratörer kan granska upptäckter och vid behov vidta manuella åtgärder. Det finns tre viktiga rapporter som administratörer använder för utredningar i Identitetsskydd:

- Riskiga användare

- Riskiga inloggningar

- Riskdetektioner

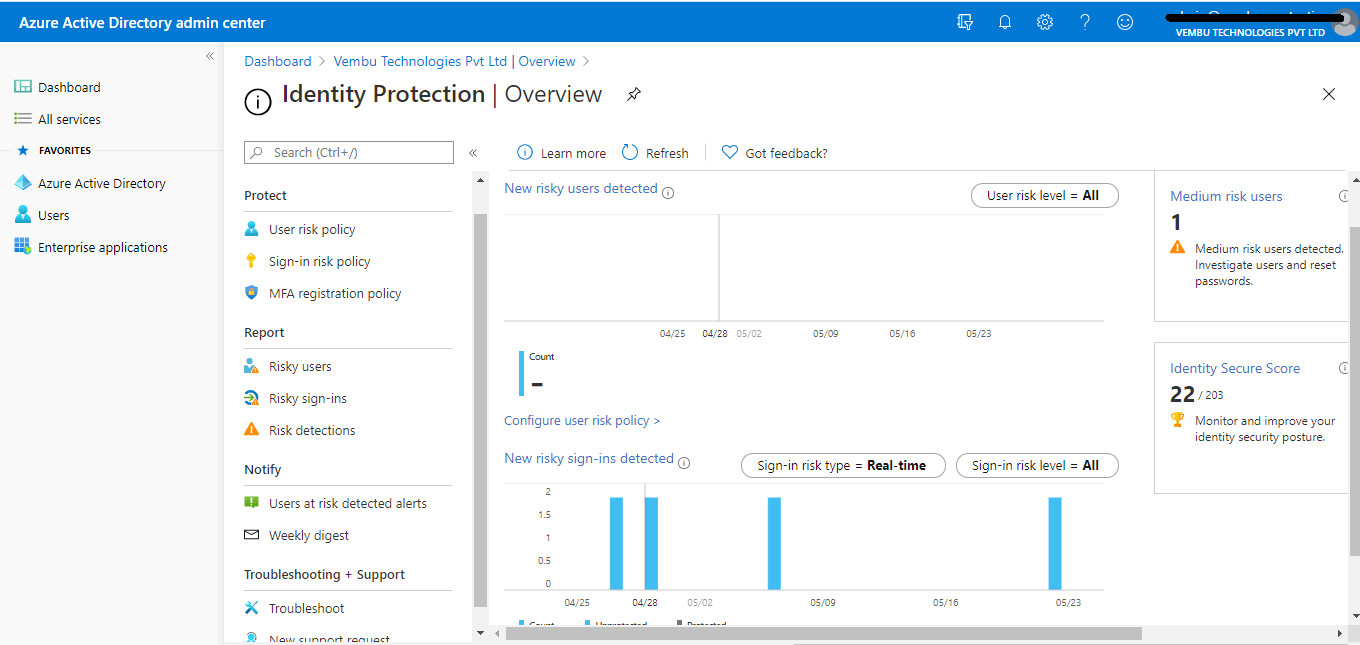

Menybladet för identitetsskydd har fyra huvuddelar, nämligen Skydda, Rapportera, Meddela och Felsökning + Support

Skydda – Policy för användarrisk, Policy för inloggningsrisker och policy för MFA-registrering

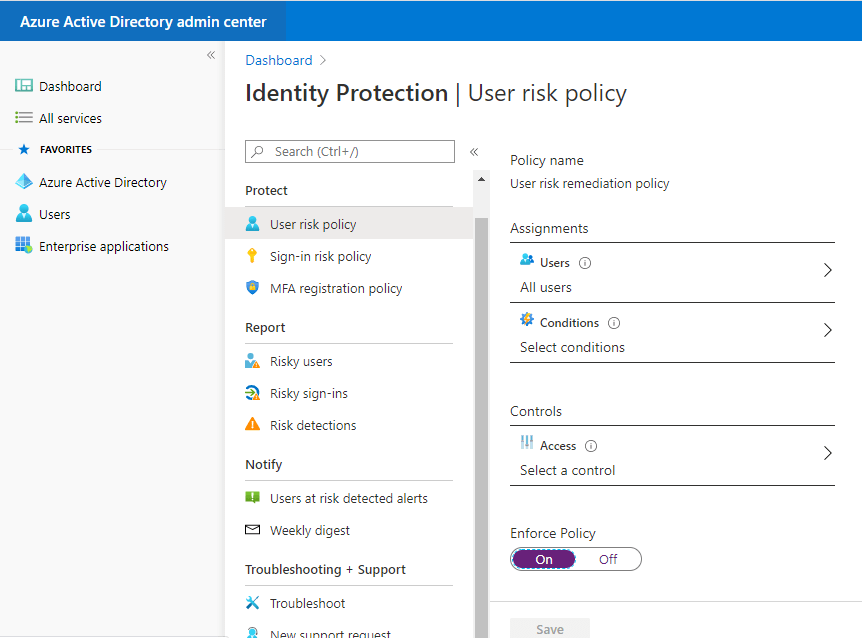

Policy för användarrisk –

Här kan administratörer aktivera policy för användarrisker för att skydda användare och åtgärda dem baserat på alla användare/individer och gruppmedlemmar (kan utesluta alla medlemmar). Administratörer kan ställa in villkoren för när riskpolicyn ska tillämpas baserat på användarens risknivå ( Låg, medelhög och hög). Slutresultatet blir att blockera åtkomst eller tillåta åtkomst för att möjliggöra krav på autentisering med flera faktorer.

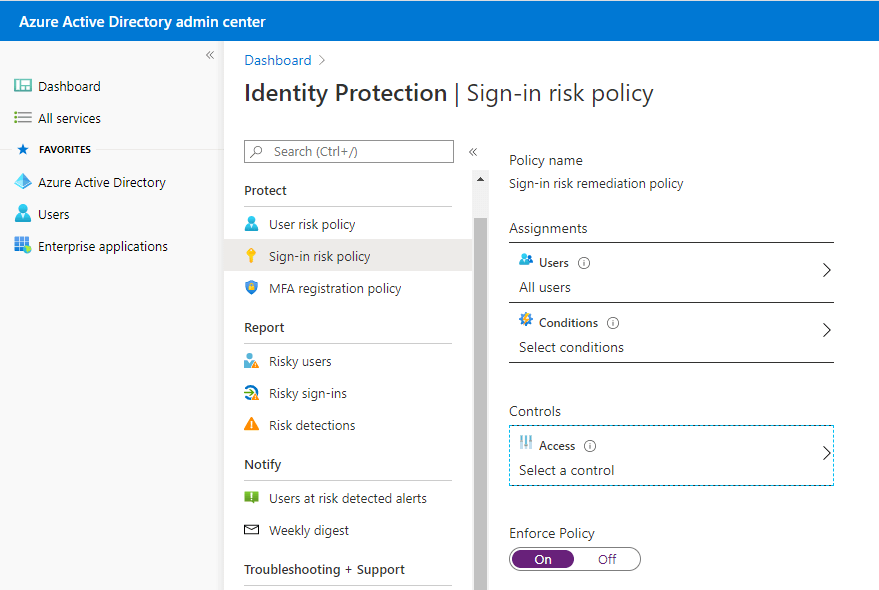

Riskpolicy för inloggning

Här kan administratörer aktivera riskpolicy för inloggning för att skydda användare som loggar in och kan vidta åtgärder baserat på alla användare/individuella medlemmar och gruppmedlemmar ( kan utesluta alla medlemmar ). Administratörer kan ställa in villkoren för när riskpolicyn ska tillämpas baserat på användarens risknivå ( Låg, medelhög och hög). Slutresultatet blir blockera åtkomst eller tillåta åtkomst med krav på lösenordsbyte.

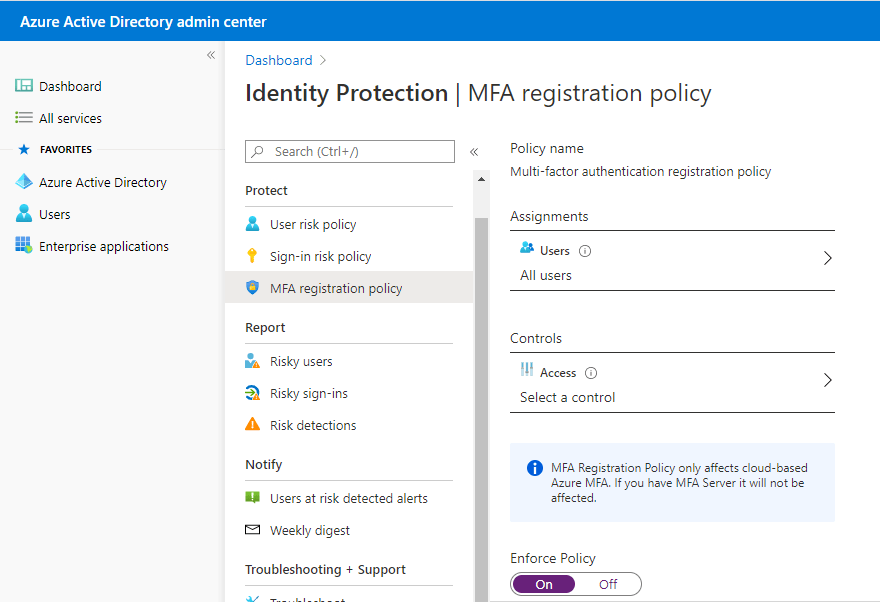

MFA-registreringspolicy

Azure Multi-Factor Authentication ger ett sätt att verifiera varje användare som använder mer än bara ett användarnamn och lösenord. Det ger ett andra säkerhetslager för användarinloggning. För att användarna ska kunna svara på MFA-avrådan måste de först registrera sig för Azure Multi-Factor Authentication. Den här registreringspolicyn stöder endast Azure MFA och inte OnPremise MFA-server eller MFA-appar från tredje part. Även här kan administratörer tvinga alla användare/individer eller en gruppmedlem att tillämpa Azure MFA-registrering.

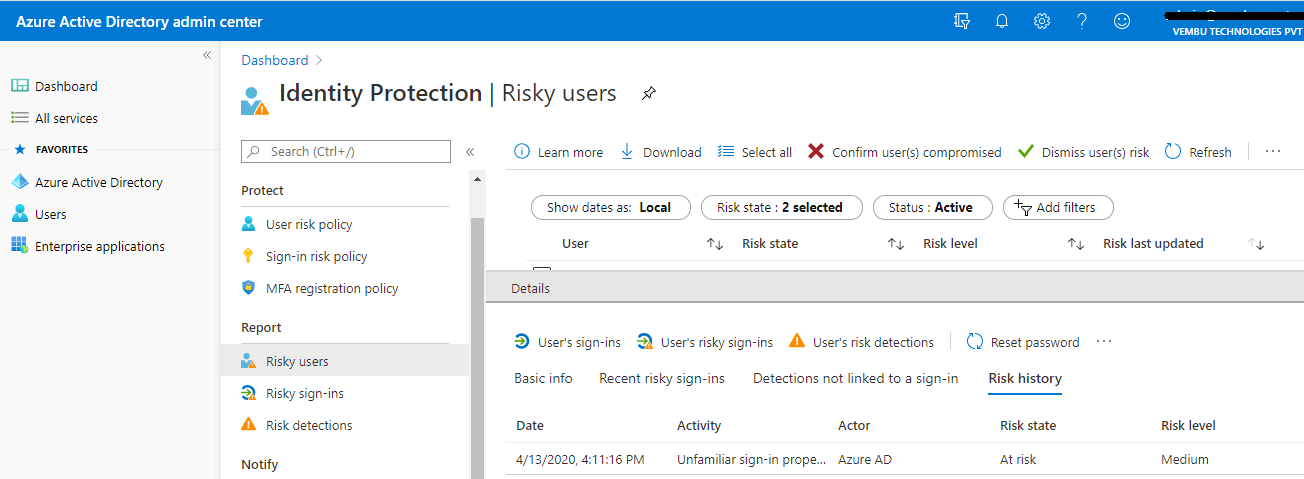

Risky users report

Denna rapportsektion visar användare som flaggats för risk på grund av riskfylld inloggning, en indikator för ett inloggningsförsök som kan ha utförts av en person som inte är den legitima ägaren av ett användarkonto, och Användare som flaggats för risk – En riskfylld användare är en indikator för ett användarkonto som kan ha blivit komprometterat.

I den här rapporten kan vi genom att välja varje listad användare få detaljerad information som grundläggande information om användaren, hans senaste riskfyllda inloggning, upptäckter som inte är kopplade till en inloggning och hans tidigare riskhistorik.

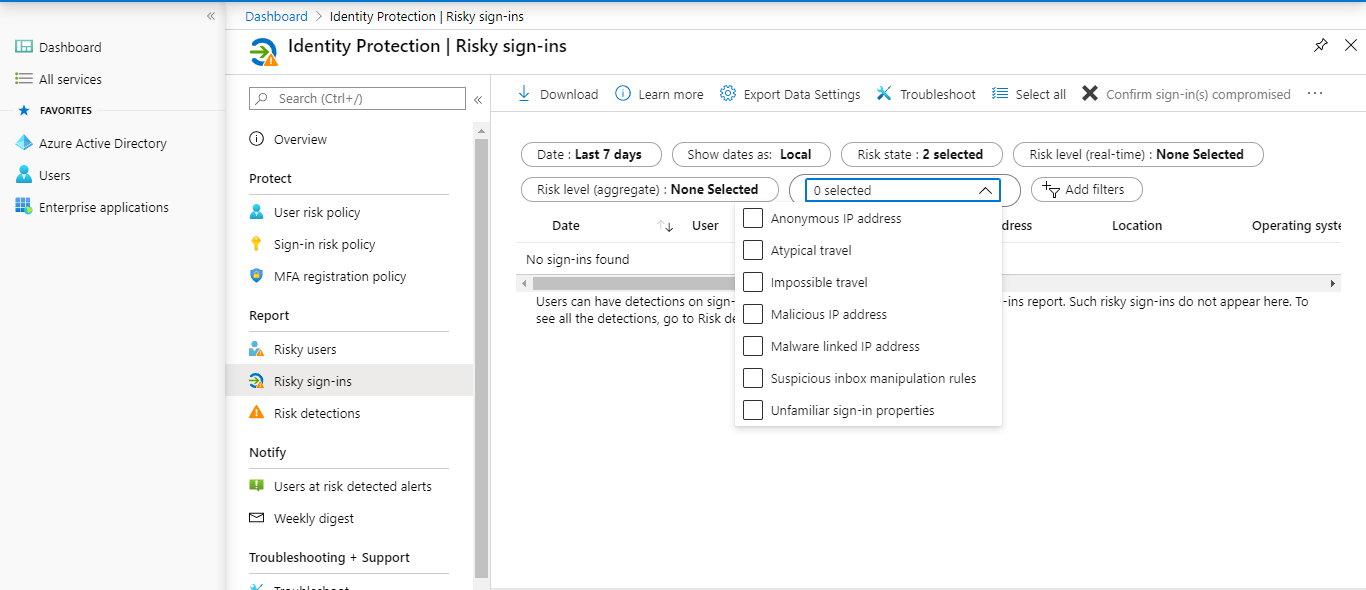

Riskfylld inloggningsrapport

En omfattande riskfylld inloggningsaktivitet för alla användare. Administratörer kan filtrera baserat på

Datum – Senaste 1 månad, senaste 7 dagar, senaste 24 timmar och anpassade tidsintervall

Risktillstånd – I riskzonen, bekräftat komprometterat, bekräftat säkert, avvisat och åtgärdat

Risknivå – Hög, Medelhög och Låg

Detekteringstyp – Anonym IP-adress, Atypiskt resande, Omöjligt resande, Skadlig IP-adress, Skadlig länkad IP-adress, Regel för manipulering av inkorgen som är misstänkt och Ovanliga inloggningsegenskaper.

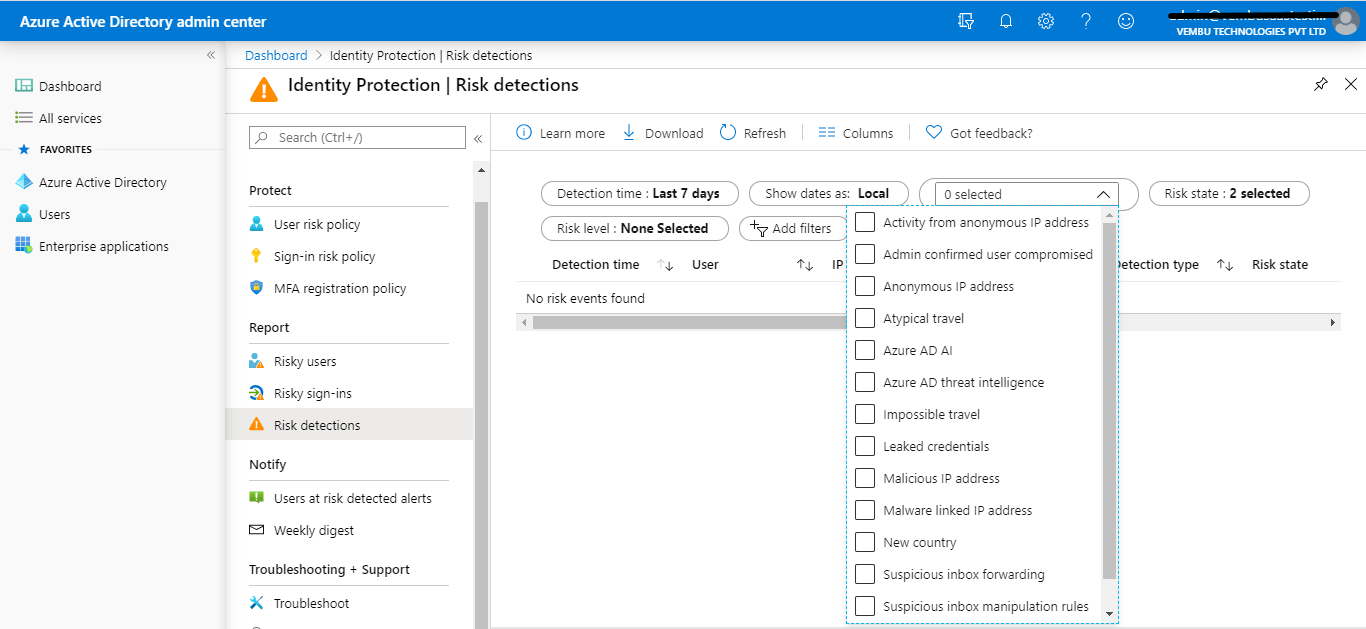

Riskdetekteringsrapport

Riskdetekteringsrapporten innehåller filtrerbara data för upp till de senaste 90 dagarna (3 månader).

Med hjälp av informationen i rapporten om riskdetektioner kan administratörer hitta följande:

- Information om varje riskdetektering inklusive typ

- Andra risker som utlöstes samtidigt

- Plats för inloggningsförsök

- Länka ut till mer detaljer från Microsoft Cloud App Security (MCAS)

Administratörer kan sedan välja att återgå till användarens risk- eller inloggningsrapport för att vidta åtgärder baserat på den insamlade informationen.

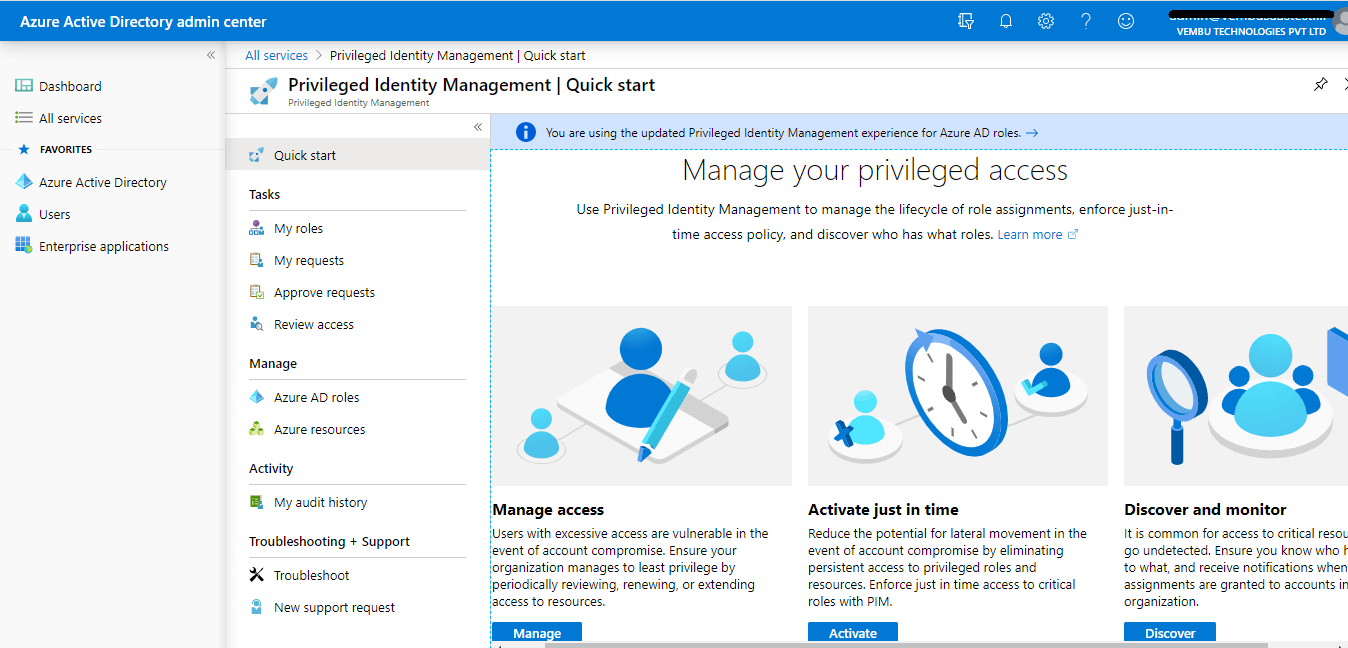

Privileged Identity Management (PIM)

Azure Active Directory (Azure AD) Privileged Identity Management (PIM) är en tjänst som gör det möjligt för dig att hantera, styra och övervaka åtkomst till viktiga resurser i din organisation. Dessa resurser inkluderar resurser i Azure AD, Azure och andra Microsoft onlinetjänster som Office 365 eller Microsoft Intune. Azure AD PIM är en Premium-funktion som gör det möjligt för Global administratör att begränsa stående administratörsåtkomst till privilegierade roller och mycket mer. Detta utvecklas i fyra steg

Ansätt

Ansätt användare eller nuvarande administratörer som berättigade administratörer för specifika Azure AD-roller, så att de bara har åtkomst vid behov

Aktivera

Aktivera dina kvalificerade administratörsroller så att du kan få begränsad stående åtkomst till den privilegierade identiteten

Godkänn

Visa och godkänn alla aktiveringsförfrågningar för specifika Azure AD-roller som du är konfigurerad att godkänna

Audit

Visa och exportera historik över alla tilldelningar och aktiveringar av privilegierade identiteter så att du kan identifiera attacker och hålla dig förenlig

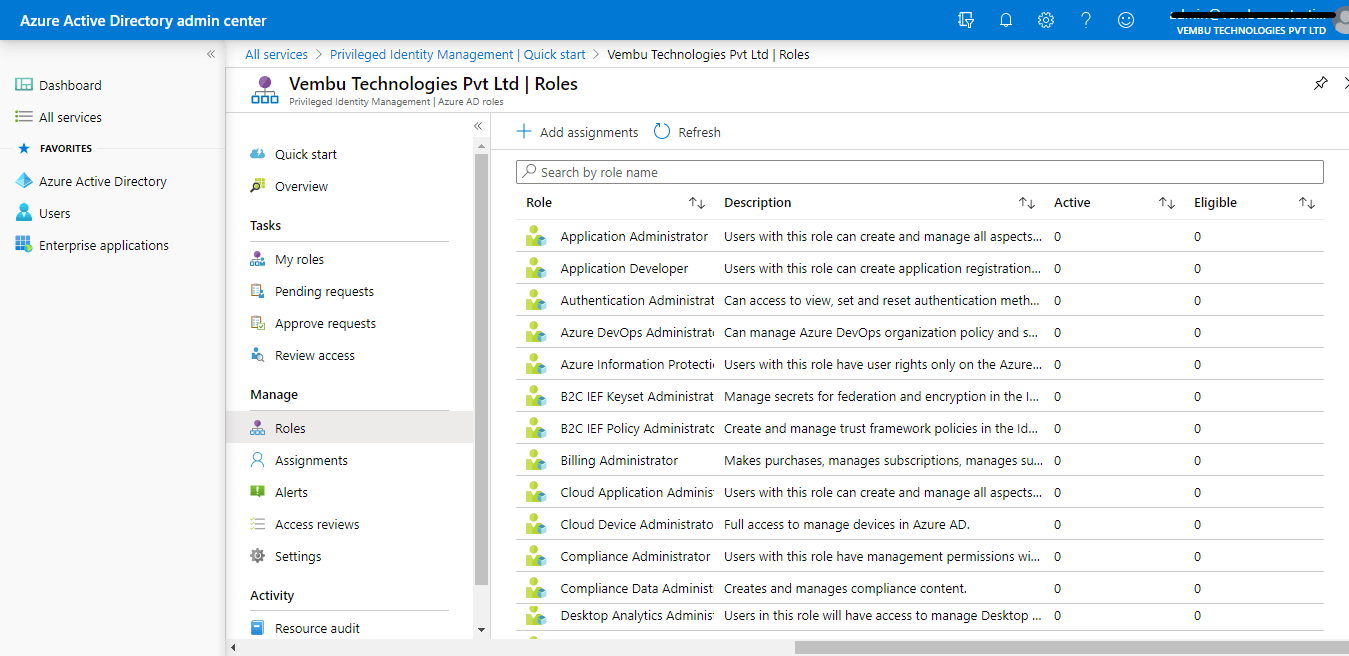

Hantera åtkomst

Allokering av roller till användare är en ganska okomplicerad sak. Användare med överdriven åtkomst, dvs. att tilldela en viss användare olika administrativa roller, är sårbara i händelse av att kontot äventyras. En global administratör bör se över, förnya och utöka tillgången till resurser med jämna mellanrum

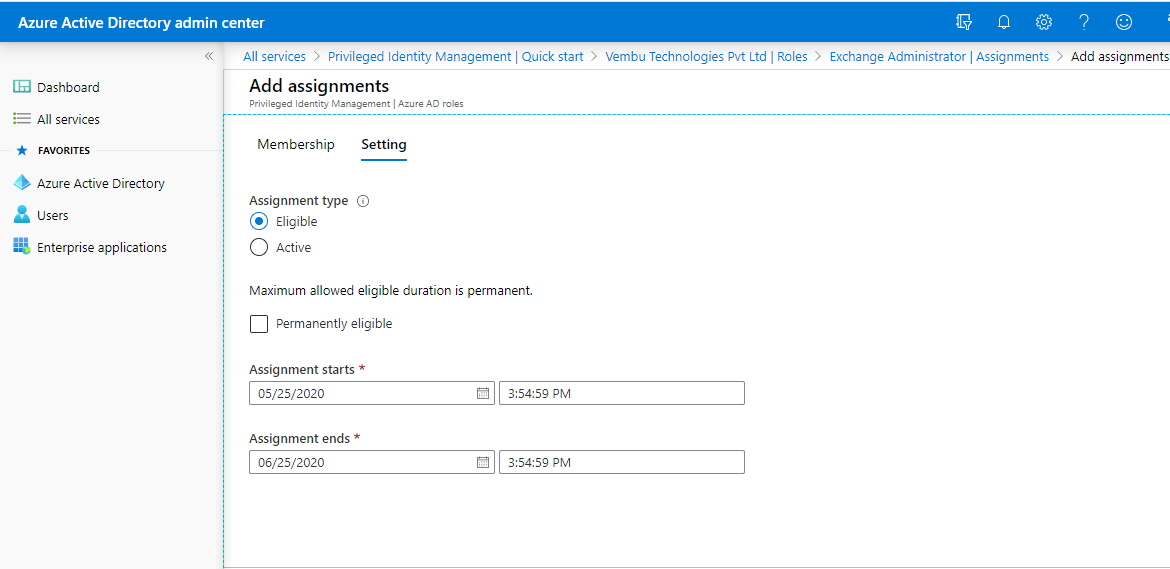

Aktivera lagom i tid

Det är också en bra metod att tilldela viktiga roller, till exempel Exchange-administratörer, till användare under en viss tid. När som helst kan en global administratör se över och utöka sin roll efter behov.

En global administratör kan välja tilldelningstyp antingen Eligible eller Active. Han kan återkalla permanent valbara alternativ och ange varaktighet för en användares roll.

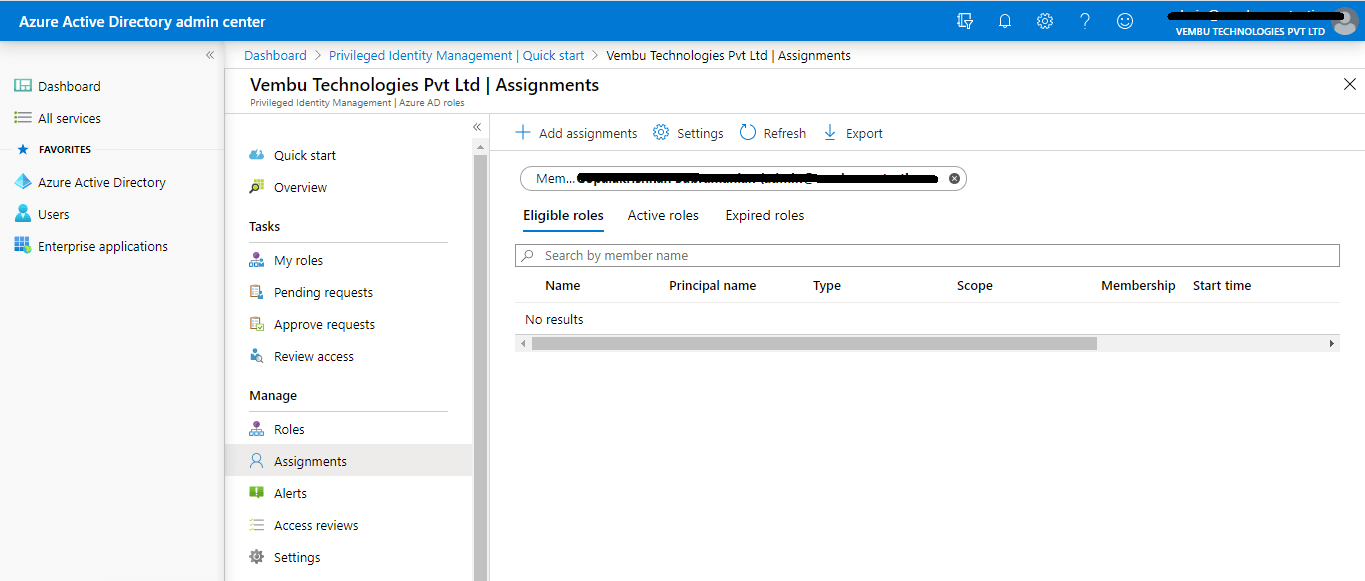

Upptäck och övervaka

Välj den tilldelade användaren & visa deras rolltilldelning för kontinuerlig övervakning. Se till att administratören ska veta vem som har tillgång till vad och få meddelanden när nya tilldelningar ges till konton i en organisation. Välj medlemmen och kontrollera hans roller, under Eligible role, Active role och Expired role. Övervaka användaren regelbundet

En användare som tilldelats en Exchange-administratörsroll kontrollerar till exempel sina inställningar för Exchange-administratörsrollen och övervakar att hans roll ändras genom inställningar för skicka e-postmeddelanden.

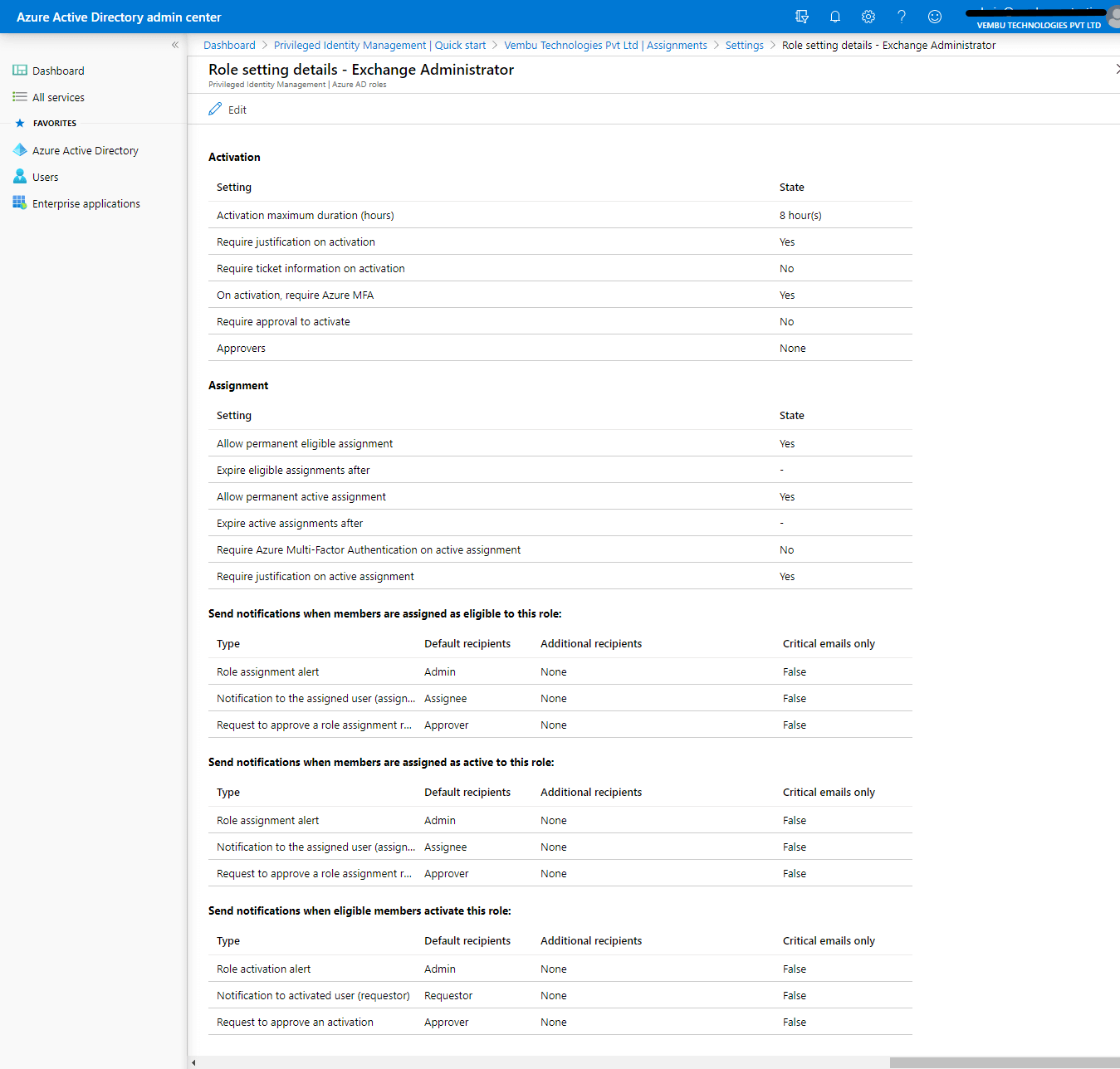

Aktiveringsinställningar

- Aktiveringens maximala varaktighet ( i timmar ) – Ange antal i timmar.

- Behov av motivering vid aktivering – Ja

- Behov av biljettinformation vid aktivering – Ja/Nej

- Vid aktivering, kräver Azure MFA – Ja

- Kräver godkännande för aktivering – Ja / Nej

- Godkännare – Global administratör eller privilegierad administratörsroll som tilldelats användaren

Inställningar för tilldelningar –

- Gör det möjligt att tillåta permanenta tilldelningar som berättigar till stöd – Ja / Nej

- Utgör det möjligt att avsluta tilldelningar som berättigar till stöd efter – Välj slutperiod

- Gör det möjligt att tillåta permanenta tilldelningar som berättigar till stöd – Ja / Nej

- . aktiv tilldelning – Ja/Nej

- Utgår aktiv tilldelning efter – Välj slutperiod

- Kräv Azure MFA vid aktiv tilldelning – Ja/Nej

- Kräv motivering vid aktiv tilldelning – Ja/Nej

Inställningar för meddelandeutskick

- Skicka meddelanden när medlemmar tilldelas den här rollen som berättigade:

- Sänd meddelanden när medlemmar tilldelas den här rollen som aktiva:

- Sänd meddelanden när kvalificerade medlemmar aktiverar den här rollen:

En global administratör kan redigera dessa inställningar för varje roll, i det här exemplet har Exchange-administratörsrollen tillhandahållits.

Slutsats :

I dessa tider är säkerhetsöverträdelser vanliga och inträffar varje dag, det är mycket viktigt för en administratör att skydda sina Azure AD-resurser. Inte ens en grundversion av Azure AD är tillräcklig med tanke på den nivå av hot som ökar dag för dag, och det har blivit allt viktigare att skydda resurserna med mer än bara ett användarnamn och lösenord. Genom att implementera Azure AD Privileged Identity Management kan organisationer skydda sina resurser med förbättrade säkerhetsfunktioner och till och med hålla ett öga på vad legitima administratörer gör. Och genom att implementera Azure AD Identitetsskydd kan administratörer upptäcka potentiella sårbarheter som påverkar alla organisationers identiteter, konfigurera automatiska svar och utreda incidenter.

Följ våra Twitter- och Facebook-flöden för nya versioner, uppdateringar, insiktsfulla inlägg och mycket mer.