- Azure Active Directory とは?

- Azure AD Premium P1 と P2 で利用できるプレミアム機能

- Hybrid Identities

- Advanced Group Access Management

- 条件付きアクセス

- プレミアム P1 になく、プレミアム P2 で利用できるものは何ですか。

- Identity Protection

- Identity Governance

- Identity Protection –

- ユーザーリスクポリシー –

- サインインリスクポリシー

- MFA 登録ポリシー

- 危険なユーザーレポート

- リスク検出レポート

- Privileged Identity Management (PIM)

- アサイン

- Activate

- Activate just in time

- 発見と監視

- Assignment settings –

- Send notification settings

- まとめ:

Azure Active Directory とは?

Azure Active Directory (Azure AD) は Microsoft のクラウドベースの ID およびアクセス管理サービスで、組織の従業員のサインインやリソースへのアクセスを支援します。 このリソースは、Microsoft 365、Azureポータル、100のサードパーティSaaSアプリケーションなどの外部リソース、または組織のコーポレートネットワークやイントラネット上のアプリケーション、および組織が内部目的のために開発したクラウドアプリケーションなどの内部リソースである可能性があります。

Office 365 や Microsoft Azure などの Microsoft Online ビジネス サービスでは、サインインと ID 保護のために Azure AD を必要とします。

既存のAzure ADの実装を強化するために、加入者は既存の無料のAzure ADをAzure Active Directory Premium P1またはPremium P2ライセンスにアップグレードして、有料の機能を追加することも可能です。 Azure AD 有料ライセンスは、既存の無料ディレクトリの上に構築され、セルフサービス、強化された監視、セキュリティ レポート、およびモバイル ユーザーの安全なアクセスを提供します。

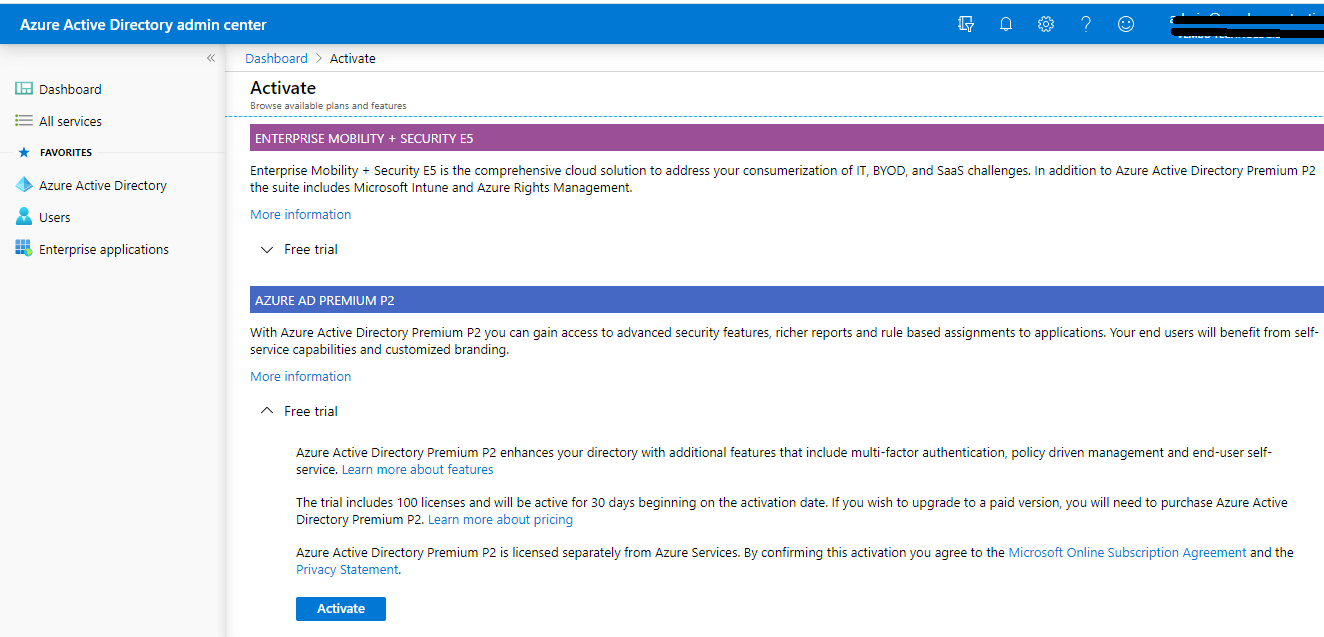

このブログでは、Azure AD Premium P1 および Premium P2 ライセンスをカバーする追加機能の一部の概要を提供します。 管理者は、これらのライセンスも機能を評価した後、サブスクリプション ベースで購入することができます。 マイクロソフトでは、評価のための月額サブスクリプションの無料トライアルを提供しています。

Access URL: https://aad.portal.azure.com/

Azure AD ポータルにログイン →「マイ ダッシュボード」で [Azure AD Premium を試す] をクリック -> Azure AD Premium P2 の [無料体験] の [アクティブ化] をクリックします。 Azure AD Premium P2 の試用を有効にしました」と表示されます。

Azure AD Premium P1 と P2 で利用できるプレミアム機能

パスワード保護(カスタム禁止パスワード)、Windows Server Active Directory 用パスワード保護(グローバルおよびカスタム禁止パスワード)、セルフサービスのパスワードリセット/変更/アンロック(オンプレミスライトバック)、グループ アクセス管理、Microsoft Cloud App Discovery、Azure AD Join: MDM自動登録とローカル管理者ポリシーのカスタマイズ

Azure AD Join: セルフサービス BitLocker リカバリ、エンタープライズ ステート ローミング、および高度なセキュリティと使用状況のレポート

Hybrid Identities

Application Proxy、Microsoft Identity Manager ユーザー CAL、Connect Health

Advanced Group Access Management

動的グループ、グループ作成許可委任、グループのネーミングポリシー、グループ期限

使用ガイドライン、デフォルト分類

Advanced Group Access Management

Dynamic Group、グループ作成許可委任、グループ ネーミング ポリシー、グループ 期限。

条件付きアクセス

グループ、場所、デバイスの状態に基づく条件付きアクセス、Azure Information Protection統合、SharePoint限定アクセス、条件付きアクセスによる多要素認証、Microsoft Cloud App Security統合、サードパーティIDガバナンスパートナー統合

上記の機能はすべてAzure Free Office 365, Premium1 and Premium2 Subscriptionで共通して利用可能です。

プレミアム P1 になく、プレミアム P2 で利用できるものは何ですか。

以下の機能であるアイデンティティ保護とアイデンティティ ガバナンスは、プレミアム P2 の専用機能です。 このブログでは、Azure Premium P2のこの2つの主要な機能について詳しく説明します。 Identity Governance

Identity Protection

Vulnerabilities and risky accounts detection, Risk events investigation and Risk-based Conditional Access policies

Identity Governance

Privileged Identity Management (PIM), Access reviews, and Entitlement Management.のPimとPrimileged IDの保護とPrimleged ID管理(Itentity Management: 特権管理)のPIMは、Identity ProtectionとPIMは、Identity Governanceに含まれます。

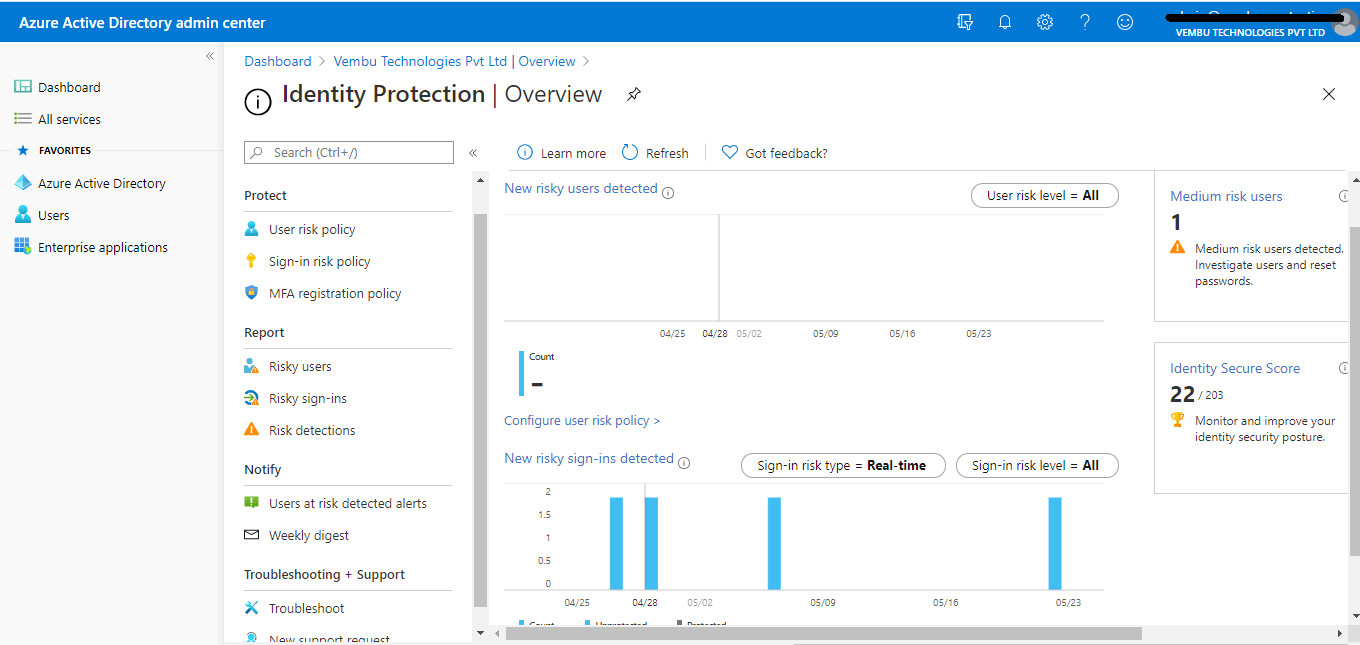

Identity Protection –

Identity Protection は、組織が 3 つの主要なタスクを達成できるようにするツールです。

- アイデンティティ ベースのリスクの検出と修復を自動化

- ポータル内のデータを使用してリスクを調査

- さらなる分析のためにリスク検出データをサード パーティ ユーティリティにエクスポート

管理者は検出結果を確認して、必要に応じて手動アクションを実行することができます。 Identity Protectionでは、管理者が調査に使用する3つの主要なレポートがあります。

- Risky users

- Risky sign-ins

- Risk detections

Identity Protection メニュー ブレードには 4 つの主要部分 (Protect, Report, Notify and Troubleshooting + Support

Protect – User risk policy.これはユーザー リスク ポリシーです。 サインインリスクポリシー、MFA登録ポリシー

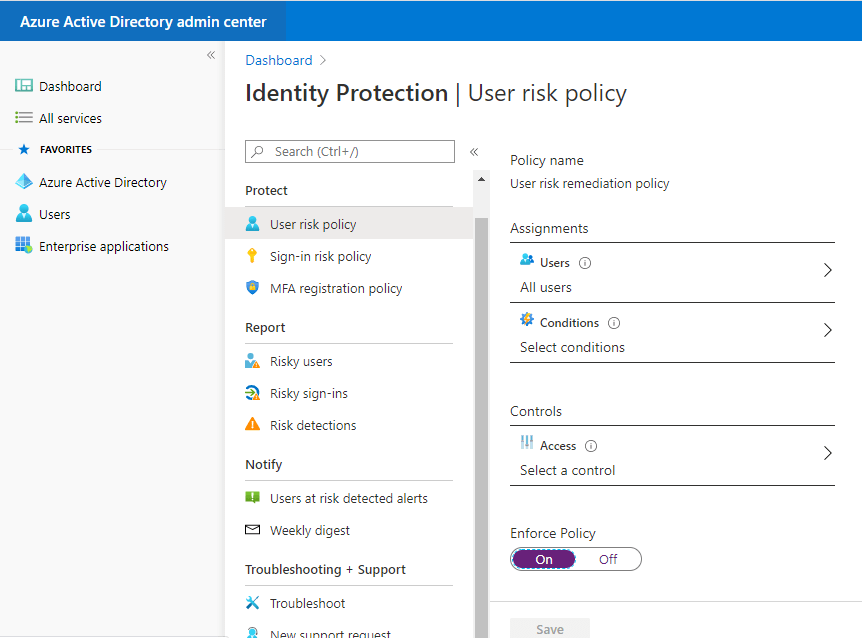

ユーザーリスクポリシー –

ここで管理者は、ユーザーを保護するためにユーザーリスクポリシーを有効にし、すべてのユーザー/個人およびグループのメンバー(任意のメンバーを除外可能)に基づいて修復を行うことができるようになります。 管理者は、ユーザーのリスクレベル(低、中、高)に基づき、リスクポリシーが適用される条件を設定することができます。

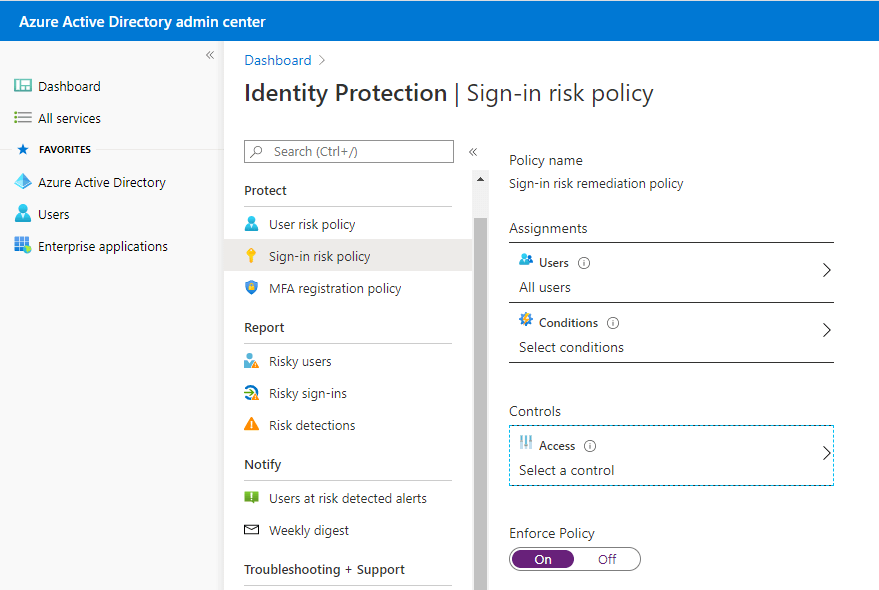

サインインリスクポリシー

ここで管理者はサインインリスクポリシーを有効にし、サインインユーザーを保護し、すべてのユーザー、個人およびグループのメンバーに基づいて修復することができます(任意のメンバーを除外することができます)。 管理者は、ユーザーのリスクレベル(低、中、高)に基づき、リスクポリシーが適用される条件を設定することができます。

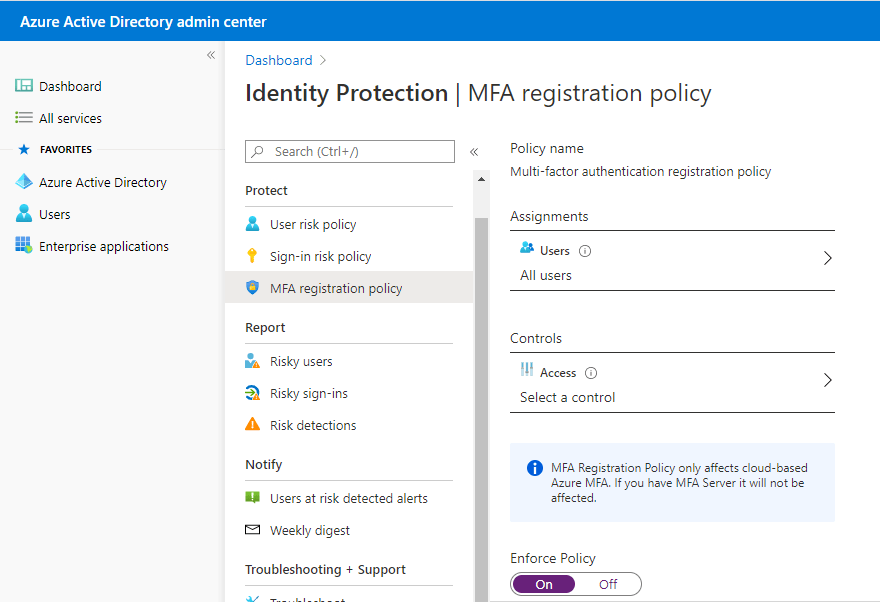

MFA 登録ポリシー

Azure Multi-Factor Authentication は、ユーザー名とパスワード以上のものを使用しているすべてのユーザーを確認するための手段を提供します。 これは、ユーザーのサインインにセキュリティの第二層を提供します。 ユーザーがMFAプロンプトに応答できるようにするためには、まずAzure Multi-Factor Authenticationに登録する必要があります。 この登録ポリシーは、Azure MFAのみをサポートし、オンプレミスMFAサーバーやサードパーティMFA Appsはサポートしません。

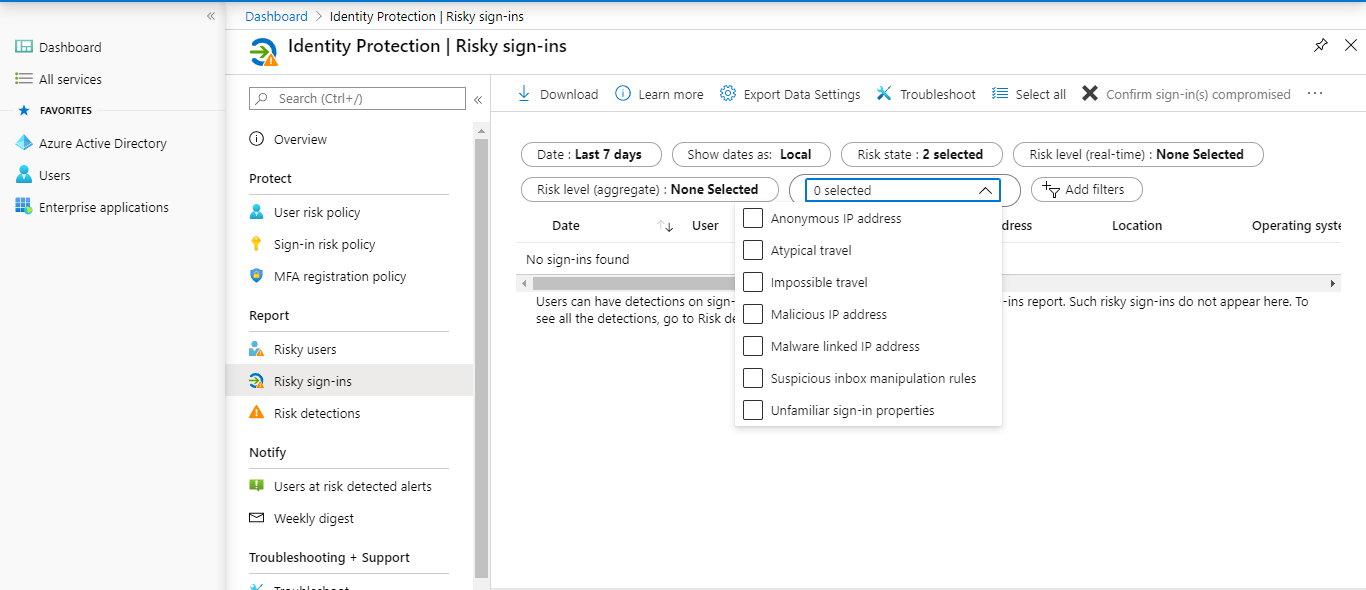

危険なユーザーレポート

このレポートセクションでは、危険なサインイン、ユーザー アカウントの正当な所有者ではない誰かによって実行された可能性があるサインイン試行の指標、および危険なユーザーのためのフラグ – 危険なユーザーは、侵害されている可能性があるユーザー アカウントの指標によって危険にさらされたユーザーが示されている。

このレポートでは、リストされた各ユーザーを選択すると、そのユーザーの基本情報、最近の危険なサインイン、サインインにリンクされていない検出、過去のリスク履歴などの詳細情報を得ることができます。 管理者は以下に基づいてフィルタリングできます。

日付 – 過去 1 か月、過去 7 日、過去 24 時間、およびカスタム時間間隔

リスク状態 – リスクあり、侵害確認、安全確認、解除、修復

リスク レベル – 高。

検出タイプ – 匿名IPアドレス、非典型旅行、不可能旅行、悪意のあるIPアドレス、マルウェアリンクIPアドレス、疑わしい受信トレイ操作ルール、および不慣れなサインインプロパティ。

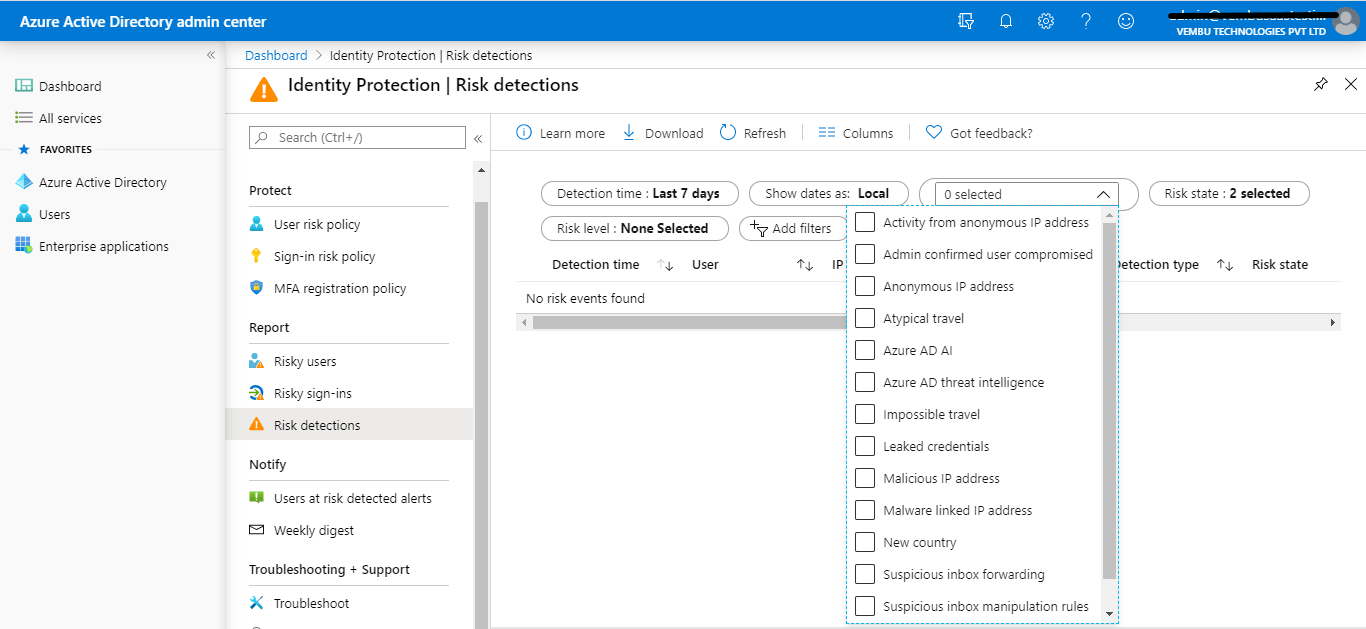

リスク検出レポート

リスク検出レポートには、最大過去90日間(3ヶ月)のフィルタリング可能なデータが含まれています。

リスク検出レポートによって提供される情報を使って、管理者は見つけることができます。

- 種類を含む各リスク検出に関する情報

- 同時にトリガーされた他のリスク

- サインイン試行位置

- MCAS (Microsoft Cloud App Security) から詳細へのリンクアウト

その後管理者はユーザーのリスクまたはサインイン レポートに戻ることを選択でき、集められた情報に基づいて行動を起こすことが可能です。

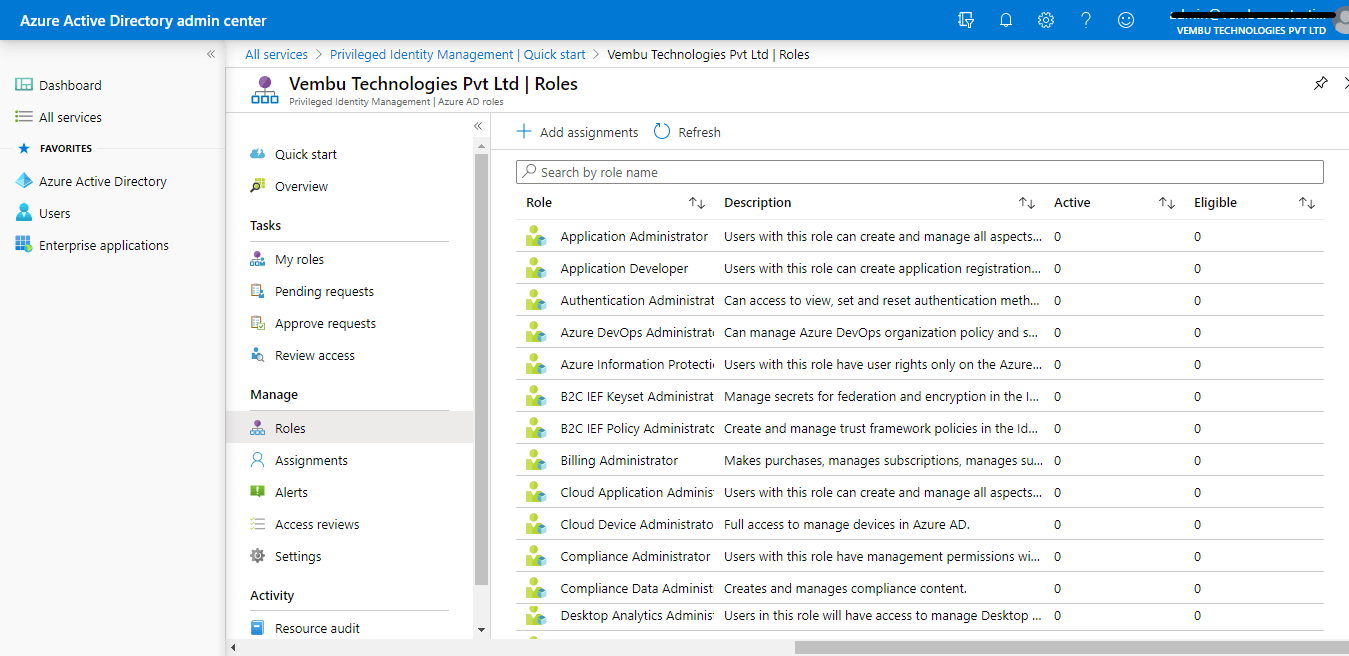

Privileged Identity Management (PIM)

Azure Active Directory (Azure AD) Privileged Identity Management (PIM) は、組織内の重要なリソースへのアクセスを管理、制御、モニターできるようにするサービスです。 これらのリソースには、Azure AD、Azure、およびOffice 365やMicrosoft IntuneなどのMicrosoft Online Servicesにあるリソースが含まれます。 Azure AD PIMはプレミアム機能で、グローバル管理者が特権的なロールへの常駐管理者アクセスを制限することなどが可能です。 これは、次の4つのステップで展開されます。

アサイン

ユーザーまたは現在の管理者を特定のAzure ADロールの対象管理者としてアサインします。

Activate

資格のある管理者ロールをアクティブにして、特権IDへの制限付きアクセス権を取得できるようにします。 特権 ID の割り当てとアクティベーションの履歴を表示およびエクスポートすることで、攻撃を特定し、コンプライアンスを維持できます。 過剰なアクセスを持つユーザー、つまり、特定のユーザーにさまざまな管理ロールを割り当てることは、アカウントの侵害が発生した場合に脆弱です。 グローバル管理者は、リソースへのアクセスを定期的に見直し、更新し、拡張する必要があります

Activate just in time

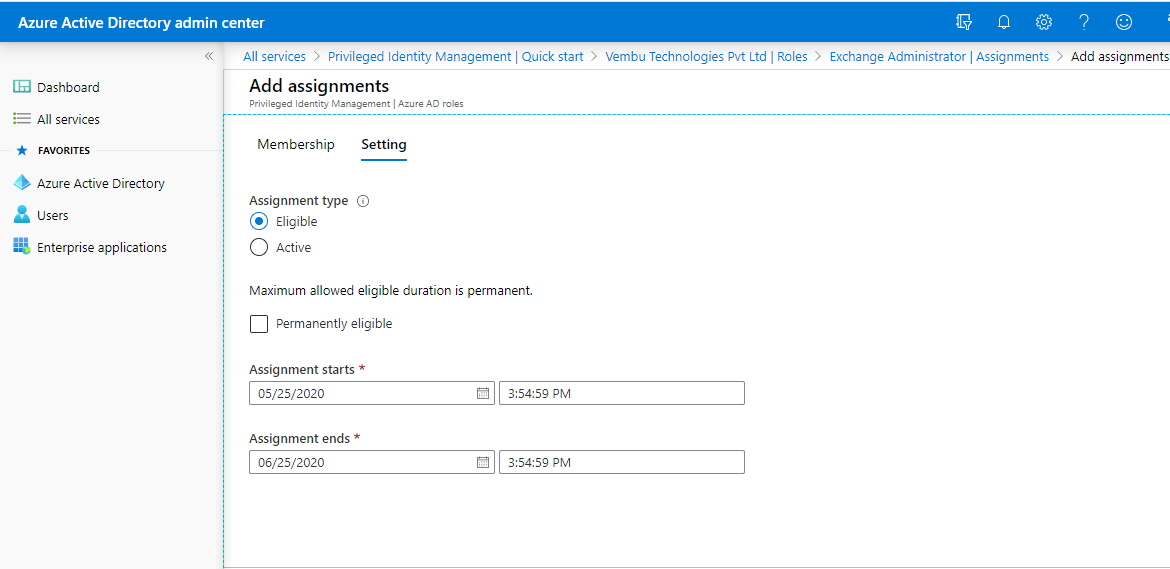

また、ユーザーに一定期間 Exchange 管理者などの重要な役割を割り当てることもよい習慣です。 グローバル管理者は、いつでも必要なときに自分の役割を見直し、拡張することができます。

グローバル管理者は、割り当ての種類を適格またはアクティブのいずれかにすることができます。 グローバル管理者は、永続的に適格なオプションを取り消し、ユーザーの役割に期間を設定することができます。

発見と監視

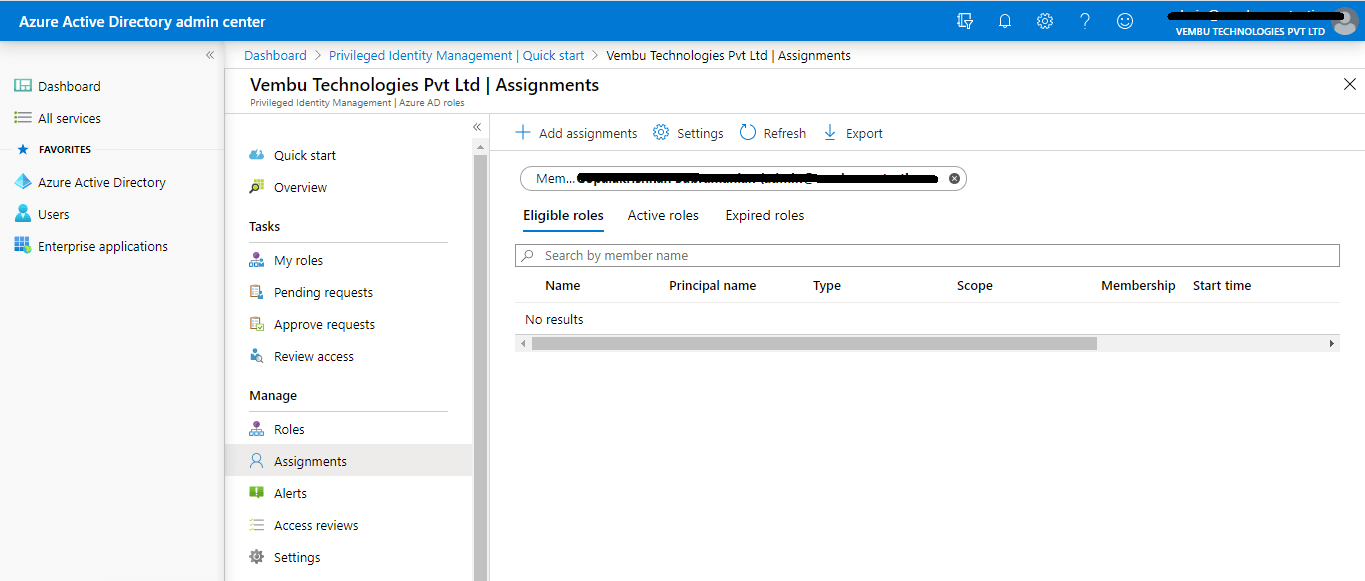

割り当てられたユーザーを選択し、&継続的に監視するためにその役割の割り当てを表示します。 管理者は、誰が何にアクセスできるかを知る必要があり、組織内のアカウントに新しい割り当てが付与されたときに通知を受信することを確認します。 メンバーを選択し、[有資格ロール]、[アクティブロール]、[期限切れロール]で、彼のロールを確認します。 定期的にユーザーを監視する

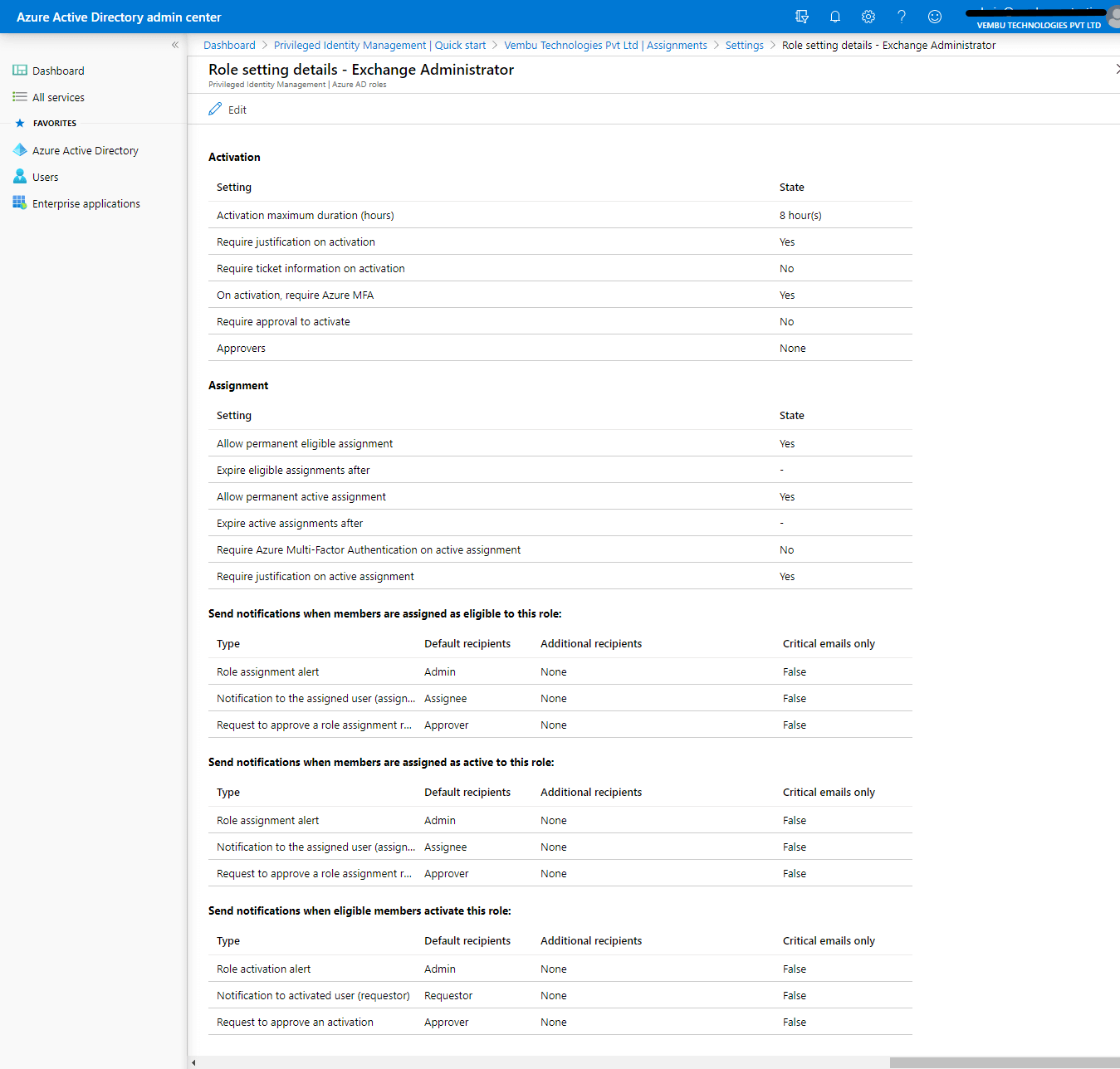

例えば、Exchange管理者ロールが割り当てられたユーザーは、Exchange管理者ロール設定を確認し、メール通知の送信設定によってロールの変更を監視します。

Assignment settings –

- Allow permanent eligible assignment – Yes / No

- Expire eligible assign after – Choose end period

- Allow permanent アクティブな割り当て – はい / いいえ

- Expire active assignment after – Choose end period

- Require Azure MFA on active assignment – はい / いいえ

- Require justification on active assign – はい / いいえ

Send notification settings

- Member as eligible to this roleに割り当てられたときに通知を送出するように設定します。

- Send notifications when members are assigned as active to this role:

- Send notifications when eligible members activate this role:

A Global administrator can edit these settings for each role, in this example Exchange administrator role is provided.All rights reserved.

まとめ:

セキュリティ侵害が一般的で毎日発生するこの時代において、管理者が自分の Azure AD リソースを保護することは非常に重要なことです。 日々増加する脅威のレベルを考えると、Azure AD の基本バージョンでさえ十分ではなく、ユーザー名とパスワード以上のものでリソースを保護することがますます重要になってきています。 Azure AD Privileged Identity Managementを実装することで、組織はセキュリティ機能を向上させてリソースを保護し、さらに正当な管理者が何をしているのかを監視することができます。 また、Azure AD のアイデンティティ保護を実装することで、管理者は、あらゆる組織のアイデンティティに影響を与える潜在的な脆弱性を検出し、自動応答を構成し、インシデントを調査することができます。 私たちを評価する。