- Mi az Azure Active Directory?

- Az Azure AD Premium P1 és P2-ben elérhető prémium funkciók

- Hybrid identitások

- Előrendszeres csoport-hozzáféréskezelés

- Feltételes hozzáférés

- Mi érhető el a Premium P2-ben és mi nem a Premium P1-ben?

- Identitásvédelem

- Identitáskezelés

- Identitásvédelem –

- Felhasználói kockázati politika –

- A bejelentkezési kockázati házirend

- MFA regisztrációs házirend

- Kockázatos felhasználók jelentése

- Kockázatos bejelentkezési jelentés

- Kockázatérzékelési jelentés

- Privileged Identity Management (PIM)

- Jelölés

- Activate

- Approve

- Audit

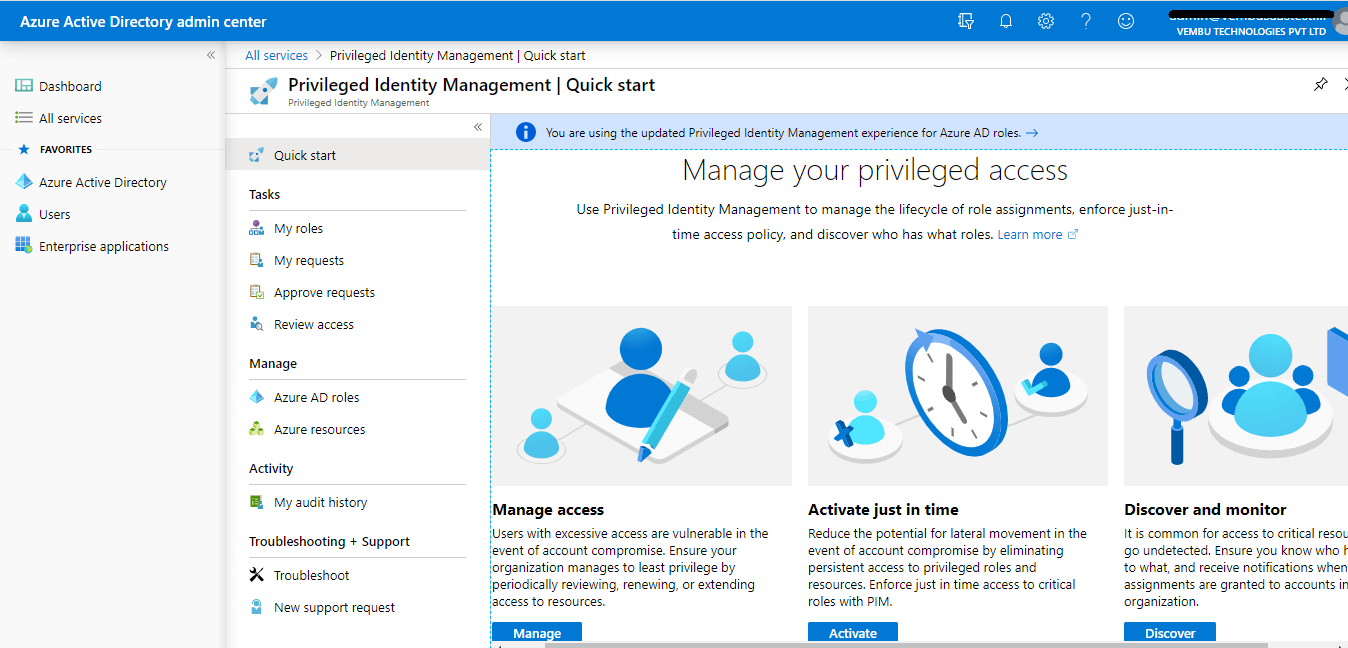

- A hozzáférés kezelése

- Csak időben aktiválni

- Felfedezés és felügyelet

- Aktiválási beállítások

- Hozzárendelési beállítások –

- Értesítési beállítások küldése

- Következtetés :

Mi az Azure Active Directory?

Az Azure Active Directory (Azure AD) a Microsoft felhőalapú identitás- és hozzáférés-kezelési szolgáltatása, amely segít a szervezet alkalmazottainak bejelentkezésében és az erőforrások elérésében. Az erőforrások lehetnek külső erőforrások, például a Microsoft 365, az Azure portál és 100 harmadik féltől származó SaaS-alkalmazás, vagy belső erőforrások, például a Szervezet vállalati hálózatán és intranetjén lévő alkalmazások, valamint bármely szervezet által belső célokra kifejlesztett felhőalkalmazások. Sok nagy szervezet használja ezt az Azure AD-t az OnPremise Windows AD kiterjesztéseként, hogy az erőforrásaikat belsőleg és külsőleg is ugyanazzal az identitással használhassák.

A Microsoft Online üzleti szolgáltatásai, például az Office 365 vagy a Microsoft Azure, Azure AD-t igénylik a bejelentkezéshez és a személyazonosság védelmének segítéséhez. Bármely Microsoft Online üzleti szolgáltatás előfizetése/vásárlása esetén az előfizető automatikusan megkapja az Azure AD-t az összes ingyenes funkcióhoz való hozzáféréssel.

A meglévő Azure AD implementáció bővítése érdekében az előfizető fizetős funkciókkal is bővítheti a meglévő ingyenes Azure AD-t Azure Active Directory Premium P1 vagy Premium P2 licencekre történő frissítéssel. Az Azure AD fizetős licencek a meglévő ingyenes címtárra épülnek, önkiszolgálást, továbbfejlesztett felügyeletet, biztonsági jelentéseket és biztonságos hozzáférést biztosítanak a mobilfelhasználók számára.

Ebben a blogban áttekintést nyújtunk néhány olyan kiegészítő funkcióról, amelyek az Azure AD Premium P1 és Premium P2 licenceket fedik le. A rendszergazdák a funkciók kiértékelése után előfizetéses alapon is megvásárolhatják ezeket a licenceket. A Microsoft egy havi előfizetés ingyenes próbaverzióját biztosítja az értékeléshez.

Elérési URL: https://aad.portal.azure.com/

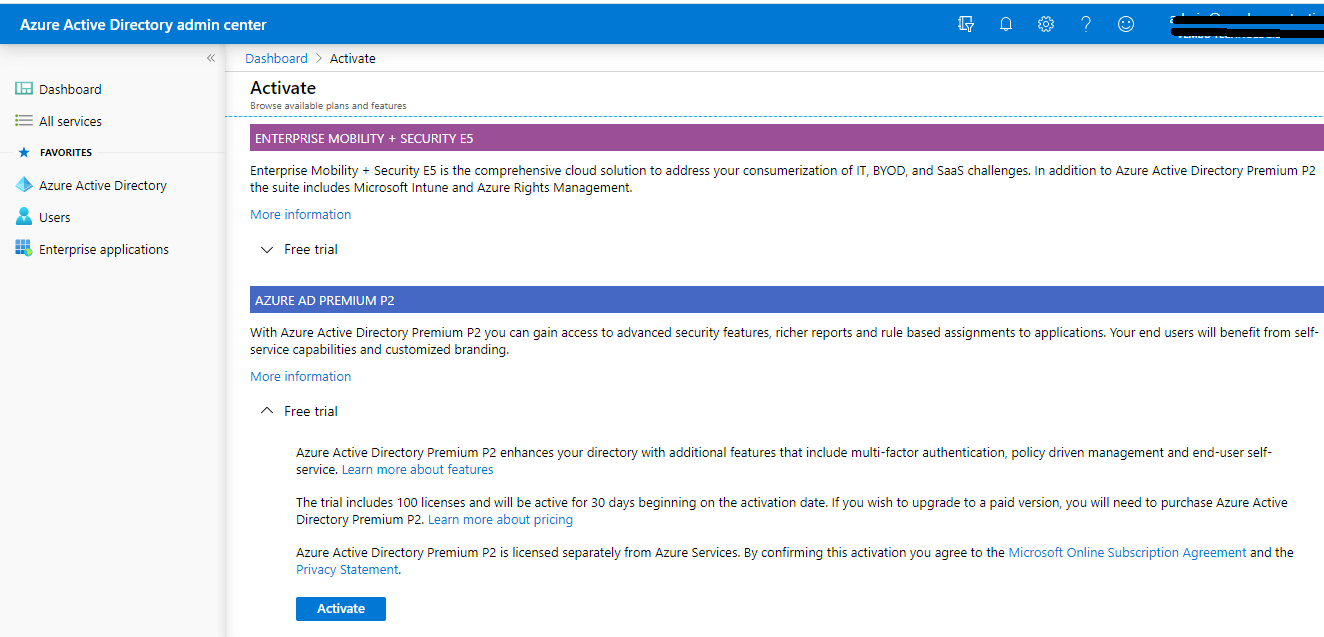

Bejelentkezés az Azure AD portálra → A “Saját műszerfalon” kattintson az Azure AD Premium kipróbálása gombra -> Az Azure AD Premium P2 ingyenes próbaverziója alatt kattintson az Aktiválás gombra. Megjelenik egy értesítés: “Sikeresen aktivált Azure AD Premium P2 próbaverzió”.

Jelszóvédelem (egyéni tiltott jelszó), Jelszóvédelem Windows Server Active Directoryhoz (globális és egyéni tiltott jelszó), Önkiszolgáló jelszó-visszaállítás/módosítás/feloldás helyben történő visszaírással, Csoportos hozzáférés-kezelés, Microsoft Cloud App Discovery, Azure AD Join: MDM automatikus beiratkozás és helyi admin házirend testreszabása

Azure AD Join: Önkiszolgáló BitLocker helyreállítás, vállalati állapot barangolás és fejlett biztonsági és használati jelentések

Hybrid identitások

Alkalmazásproxy, Microsoft Identity Manager felhasználói CAL, Connect Health

Előrendszeres csoport-hozzáféréskezelés

Dinamikus csoportok, Csoport létrehozási engedélyek delegálása, Csoport elnevezési házirend, Csoport lejárat

Használati irányelvek, Alapértelmezett besorolás,

Feltételes hozzáférés

Feltételes hozzáférés a csoport, a hely és az eszköz állapota alapján, Azure Information Protection integráció, SharePoint korlátozott hozzáférés, Többfaktoros hitelesítés feltételes hozzáféréssel, Microsoft Cloud App Security integráció és harmadik fél identitás-irányítási partnerek integrációja

A fenti funkciók általában elérhetőek az Azure Free Office 365, Premium1 és Premium2 előfizetéseken.

Mi érhető el a Premium P2-ben és mi nem a Premium P1-ben?

Az alábbi funkciók Identitásvédelem és Identitáskormányzás a Premium P2 exkluzív funkciói. Ebben a blogban részletezzük az Azure Premium P2 Identitásvédelem és Privileged Identity Management (PIM) az Identity Governance

Identitásvédelem

Sérülékenységek és kockázatos fiókok észlelése, Kockázati események vizsgálata és kockázatalapú feltételes hozzáférési házirendek

Identitáskezelés

Privileged Identity Management (PIM), hozzáférés felülvizsgálata és jogosultságkezelés.

Identitásvédelem –

Az Identitásvédelem olyan eszköz, amely lehetővé teszi a szervezetek számára három kulcsfontosságú feladat elvégzését:

- A személyazonosság-alapú kockázatok észlelésének és orvoslásának automatizálása

- A kockázatok vizsgálata a portálon található adatok felhasználásával

- A kockázatészlelési adatok exportálása harmadik féltől származó segédprogramokba további elemzés céljából

A rendszergazdák felülvizsgálhatják az észleléseket, és szükség esetén manuálisan intézkedhetnek azokkal kapcsolatban. Három kulcsfontosságú jelentés létezik, amelyeket a rendszergazdák a vizsgálatokhoz használnak az Identity Protectionben:

- Kockázatos felhasználók

- Kockázatos bejelentkezések

- Kockázatos észlelések

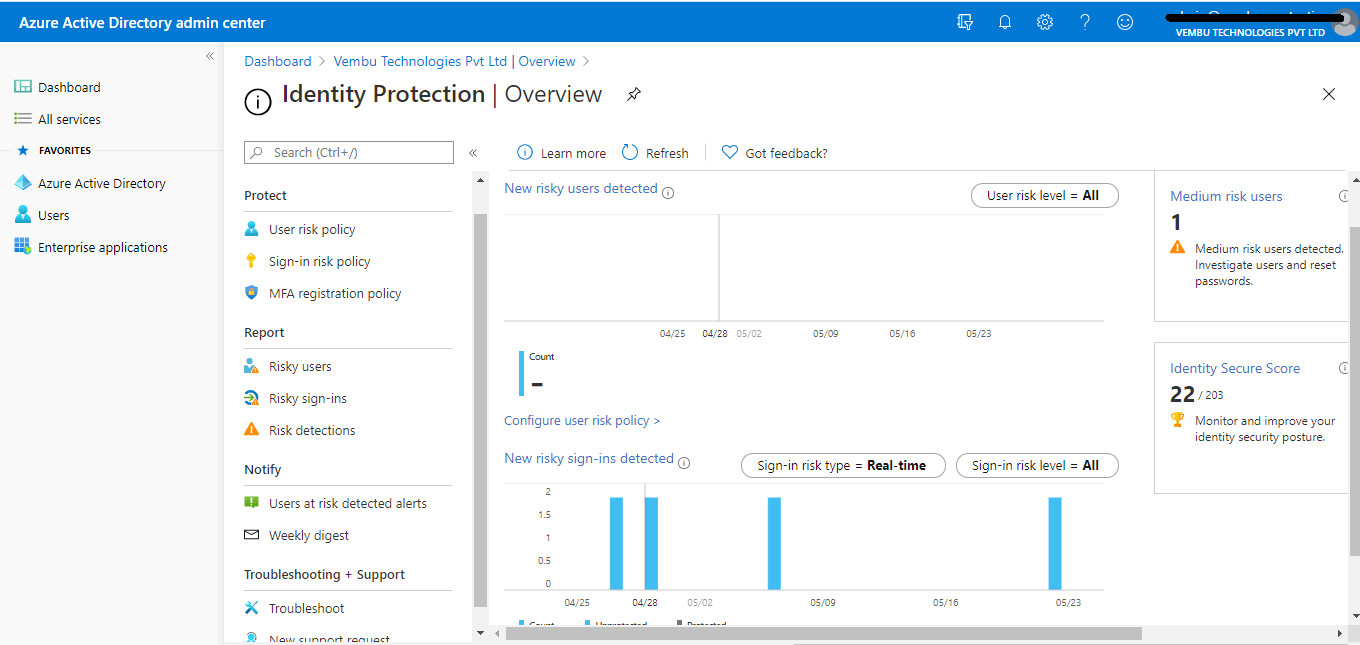

Identitásvédelem menüpengének négy fő része van, nevezetesen Védelem, Jelentés, Értesítés és Hibaelhárítás + Támogatás

Védelem – Felhasználói kockázati szabályzat, Bejelentkezési kockázati politika és MFA regisztrációs politika

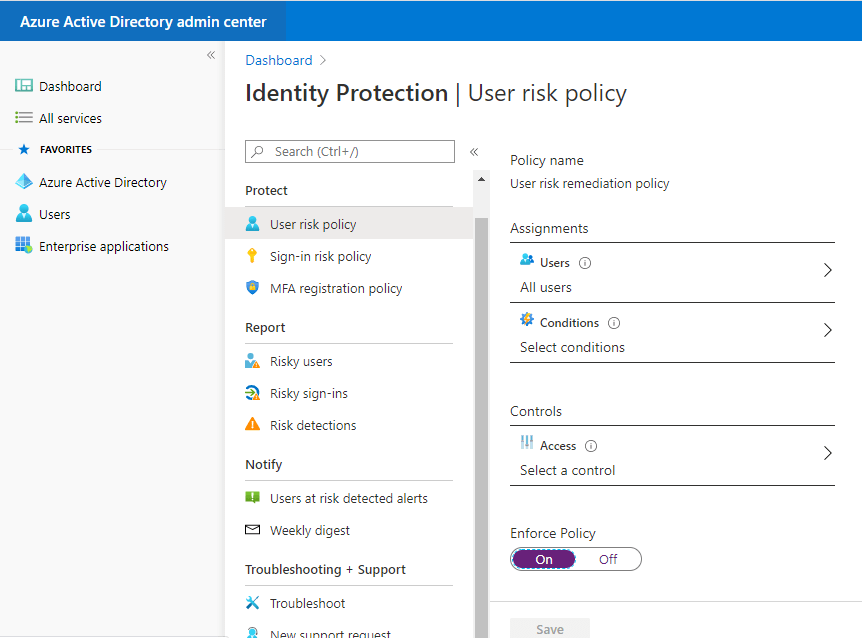

Felhasználói kockázati politika –

Itt a rendszergazdák engedélyezhetik a felhasználói kockázati politikát a felhasználók védelme érdekében, és az összes felhasználó/egyéni és csoporttag alapján javíthatnak ( bármely tagot kizárhatnak ). A rendszergazdák beállíthatják a feltételeket, amikor a kockázati politikát a felhasználói kockázati szint alapján kell alkalmazni ( Alacsony, Közepes és Magas). A végeredmény a hozzáférés letiltása vagy engedélyezése lesz a többfaktoros hitelesítési követelmények engedélyezéséhez.

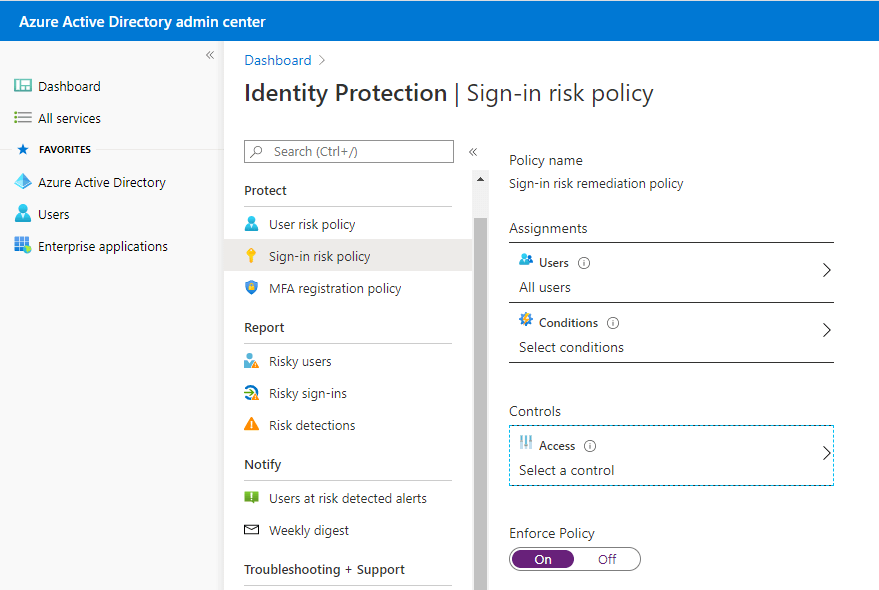

A bejelentkezési kockázati házirend

Itt a rendszergazdák engedélyezhetik a bejelentkezési kockázati házirendet a bejelentkező felhasználók védelme érdekében, és az összes felhasználó/egyéni és csoporttag alapján javíthatnak ( bármely tag kizárható ). A rendszergazdák beállíthatják azokat a feltételeket, amikor a kockázati politikát a felhasználói kockázati szint alapján kell alkalmazni ( Alacsony, Közepes és Magas). A végeredmény a hozzáférés letiltása vagy engedélyezése lesz jelszóváltoztatási követelményekkel.

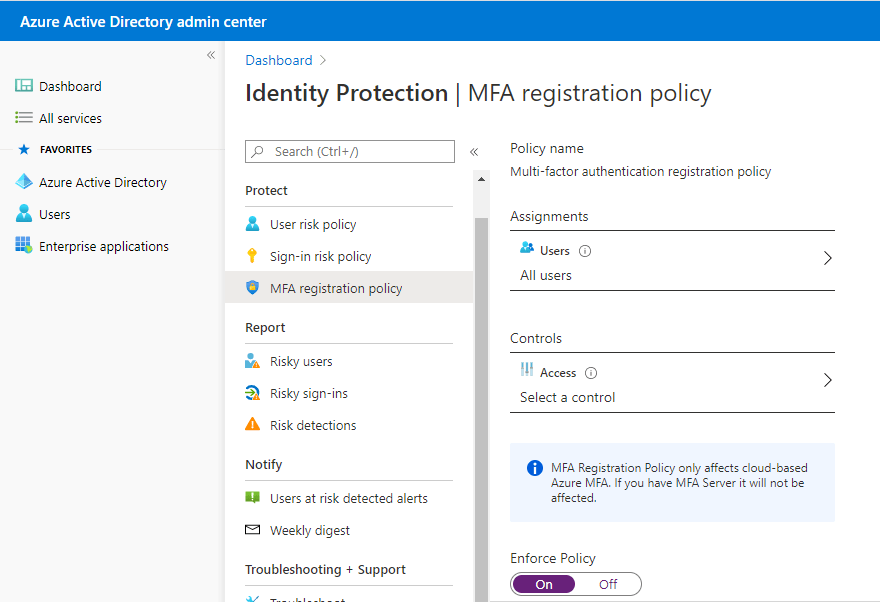

MFA regisztrációs házirend

Azure Multi-Factor Authentication lehetőséget biztosít minden olyan felhasználó ellenőrzésére, aki nem csak egy felhasználónevet és jelszót használ. Ez egy második biztonsági réteget biztosít a felhasználói bejelentkezésekhez. Ahhoz, hogy a felhasználók képesek legyenek válaszolni az MFA-kérelmekre, először regisztrálniuk kell az Azure Multi-Faktoros hitelesítésre. Ez a regisztrációs házirend csak az Azure MFA-t támogatja, az OnPremise MFA-kiszolgálót vagy harmadik fél MFA-alkalmazásait nem. A rendszergazdák itt is érvényesíthetik minden felhasználóra/személyre vagy egy csoporttagra vonatkozóan az Azure MFA regisztráció érvényesítése alapján.

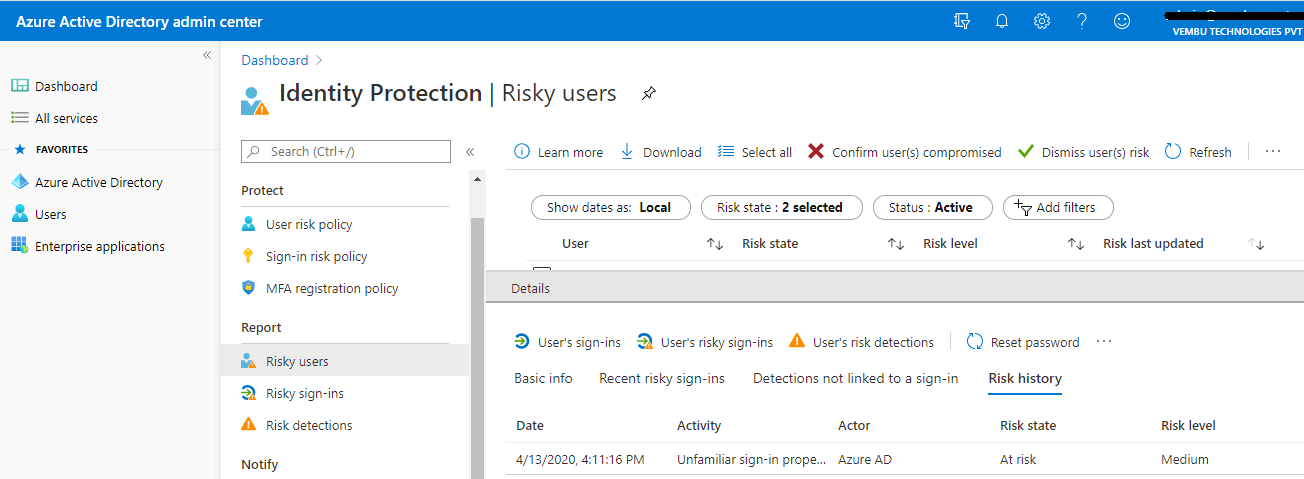

Kockázatos felhasználók jelentése

Ez a jelentésrész a kockázatos bejelentkezés miatt kockázatosnak jelölt felhasználókat mutatja, egy olyan bejelentkezési kísérlet mutatóját, amelyet olyan személy végezhetett, aki nem a felhasználói fiók jogos tulajdonosa, és a Kockázatosnak jelölt felhasználók – A kockázatos felhasználó egy olyan felhasználói fiók mutatója, amely veszélyeztetett lehet.

Ebben a jelentésben az egyes felsorolt felhasználók kiválasztásával részletes információkat kaphatunk, például alapvető információkat a felhasználóról, a legutóbbi kockázatos bejelentkezéséről, a bejelentkezéshez nem kapcsolódó észlelésekről és a korábbi kockázati előzményekről.

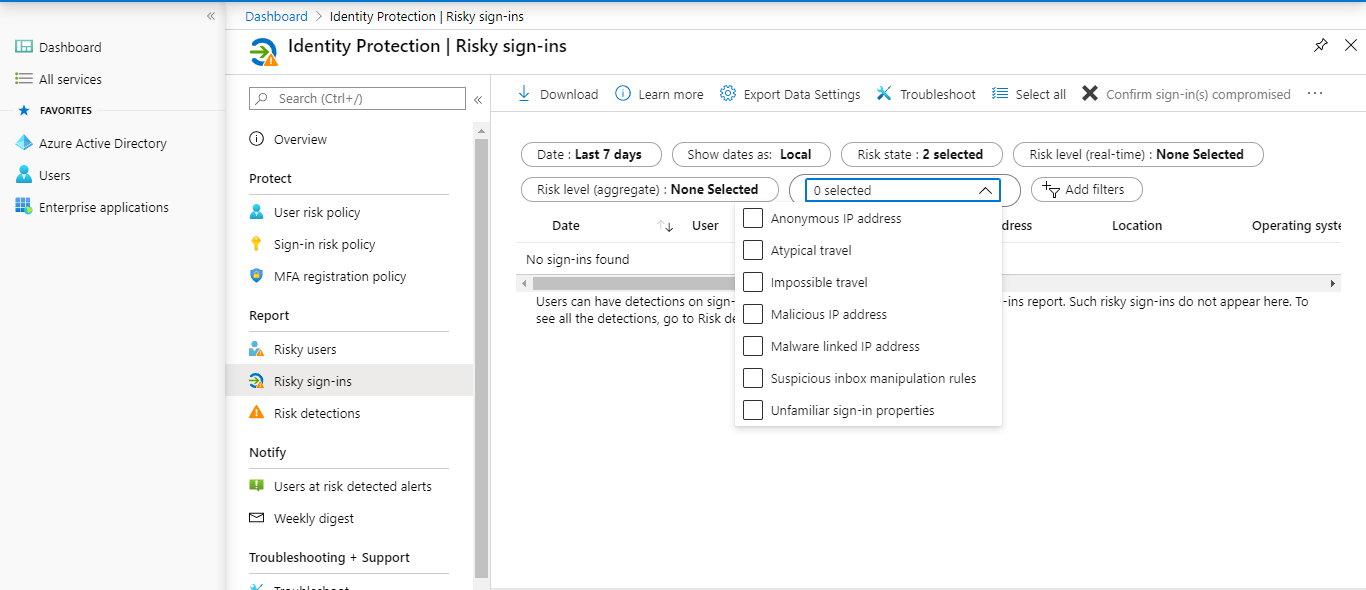

Kockázatos bejelentkezési jelentés

Egy átfogó kockázatos bejelentkezési tevékenység bármely felhasználóról. A rendszergazdák szűrhetnek

Dátum – Az elmúlt 1 hónap, az elmúlt 7 nap, az elmúlt 24 óra és egyéni időintervallum alapján

Kockázati állapot – Kockázatos, megerősített veszélyeztetett, megerősített biztonságos, elutasított és orvosolt

Kockázati szint – Magas, Közepes és alacsony

Észlelés típusa – Névtelen IP-cím, Atipikus utazás, Lehetetlen utazás, Rosszindulatú IP-cím, Rosszindulatú programmal összekapcsolt IP-cím, Gyanús postafiók-manipulációs szabály és Ismeretlen bejelentkezési tulajdonságok.

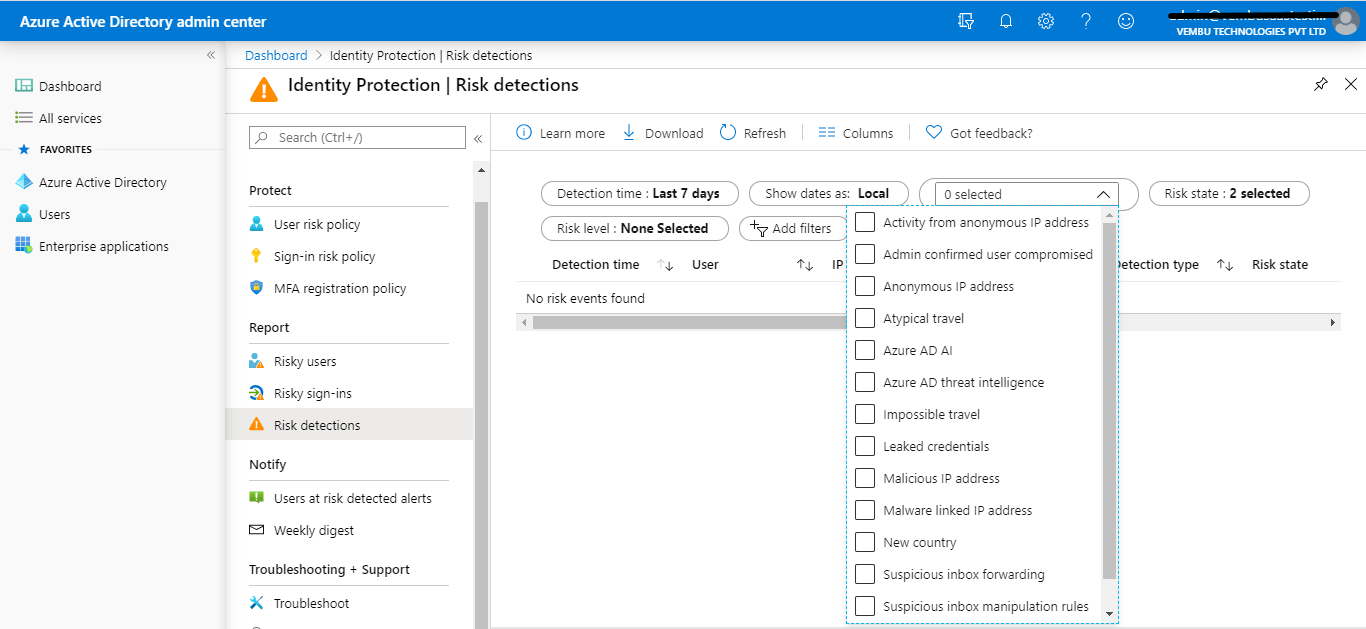

Kockázatérzékelési jelentés

A kockázatérzékelési jelentés legfeljebb az elmúlt 90 napra (3 hónapra) vonatkozó szűrhető adatokat tartalmaz.

A kockázati észlelések jelentés által szolgáltatott információkkal a rendszergazdák megtalálhatják:

- Információkat minden egyes kockázatérzékelésről, beleértve a típust is

- Egyidejűleg kiváltott egyéb kockázatok

- A bejelentkezési kísérlet helye

- Hivatkozás a Microsoft Cloud App Security (MCAS)

A rendszergazdák ezután választhatnak, hogy visszatérnek-e a felhasználó kockázati vagy bejelentkezési jelentéséhez, hogy a gyűjtött információk alapján intézkedéseket tegyenek.

Privileged Identity Management (PIM)

Az Azure Active Directory (Azure AD) Privileged Identity Management (PIM) egy olyan szolgáltatás, amely lehetővé teszi a szervezet fontos erőforrásaihoz való hozzáférés kezelését, ellenőrzését és felügyeletét. Ezek az erőforrások közé tartoznak az Azure AD, az Azure és más Microsoft Online szolgáltatások, például az Office 365 vagy a Microsoft Intune erőforrásai. Az Azure AD PIM egy prémium funkció, amely lehetővé teszi a globális rendszergazdának, hogy korlátozza az állandó adminisztrátori hozzáférést a kiváltságos szerepkörökre és még sok másra. Ez négy lépésben fejlődik

Jelölés

Használók vagy jelenlegi adminok kijelölése jogosult adminokként bizonyos Azure AD szerepkörökhöz, így csak szükség esetén kapnak hozzáférést

Activate

Aktiválja a jogosult admin szerepköröket, hogy korlátozott állandó hozzáférést kapjon a kiváltságos identitáshoz

Approve

Nézze meg és hagyja jóvá az összes aktiválási kérelmet az Ön által meghatározott Azure AD szerepkörökhöz. jóváhagyásra van beállítva

Audit

Az összes kiváltságos identitás hozzárendelésének és aktiválásának előzményeinek megtekintése és exportálása, így azonosíthatja a támadásokat és betarthatja a szabályokat

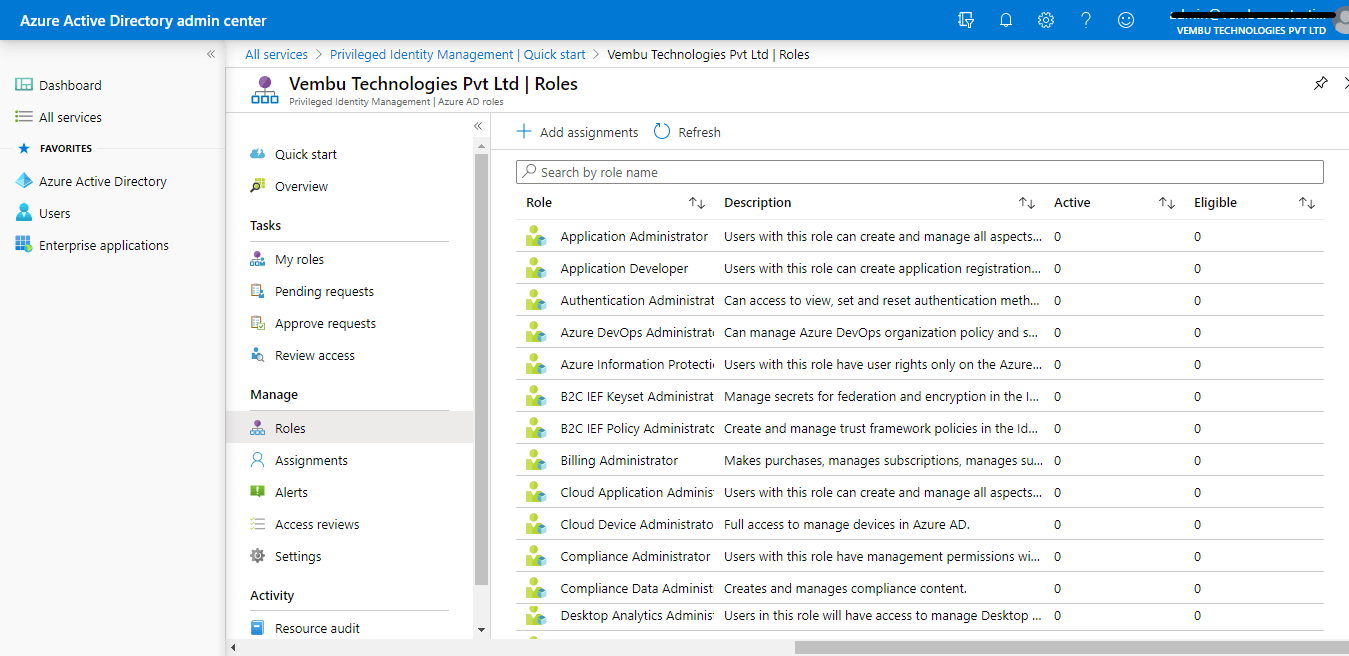

A hozzáférés kezelése

A szerepek hozzárendelése a felhasználókhoz eléggé egyszerű. A túlzott hozzáféréssel rendelkező felhasználók, azaz egy adott felhasználó különböző adminisztrátori szerepkörökhöz való hozzárendelése sebezhetővé válik a fiók kompromittálása esetén. A globális rendszergazdának rendszeresen felül kell vizsgálnia, meg kell újítania és ki kell terjesztenie az erőforrásokhoz való hozzáférést

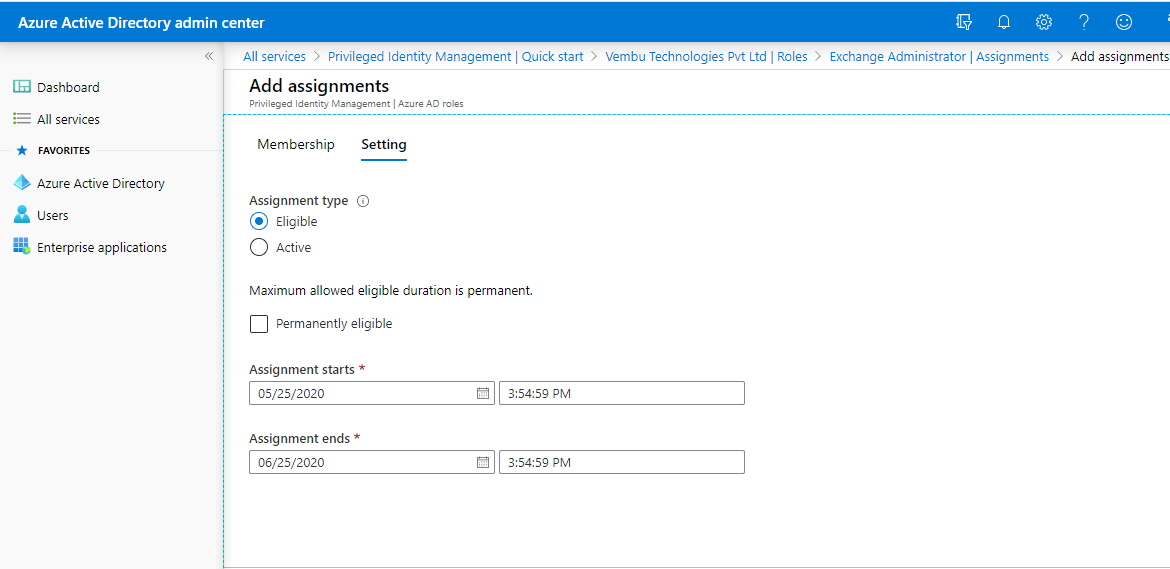

Csak időben aktiválni

Szintén jó gyakorlat, ha a felhasználók számára fontos szerepköröket, például Exchange-adminisztrátorokat rendelünk ki egy bizonyos időre. A globális rendszergazda bármikor felülvizsgálhatja és szükség szerint kiterjesztheti szerepkörét.

A globális rendszergazda kiválaszthatja a hozzárendelés típusát, amely lehet Jogosult vagy Aktív. Visszavonhatja a tartósan jogosult beállításokat, és megadhatja a felhasználó szerepkörének időtartamát.

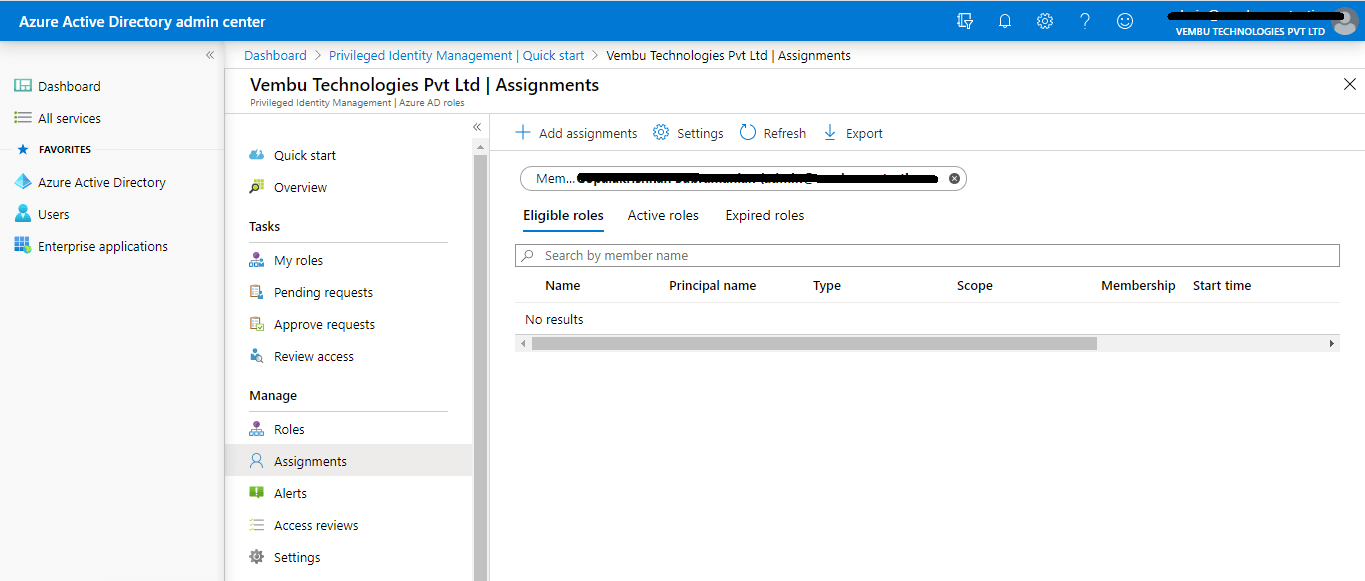

Felfedezés és felügyelet

Kiválaszthatja a kijelölt felhasználót & megtekintheti szerepkör-kijelölését a folyamatos felügyelet érdekében. Biztosítani kell, hogy a rendszergazda tudja, hogy kinek mihez van hozzáférése, és értesítést kapjon, ha egy szervezeten belül új hozzárendeléseket kapnak a fiókok. Válassza ki a tagot, és ellenőrizze a szerepkörét a Jogosult szerepkör, az Aktív szerepkör és a Lejárt szerepkör alatt. A felhasználó rendszeres figyelemmel kísérése

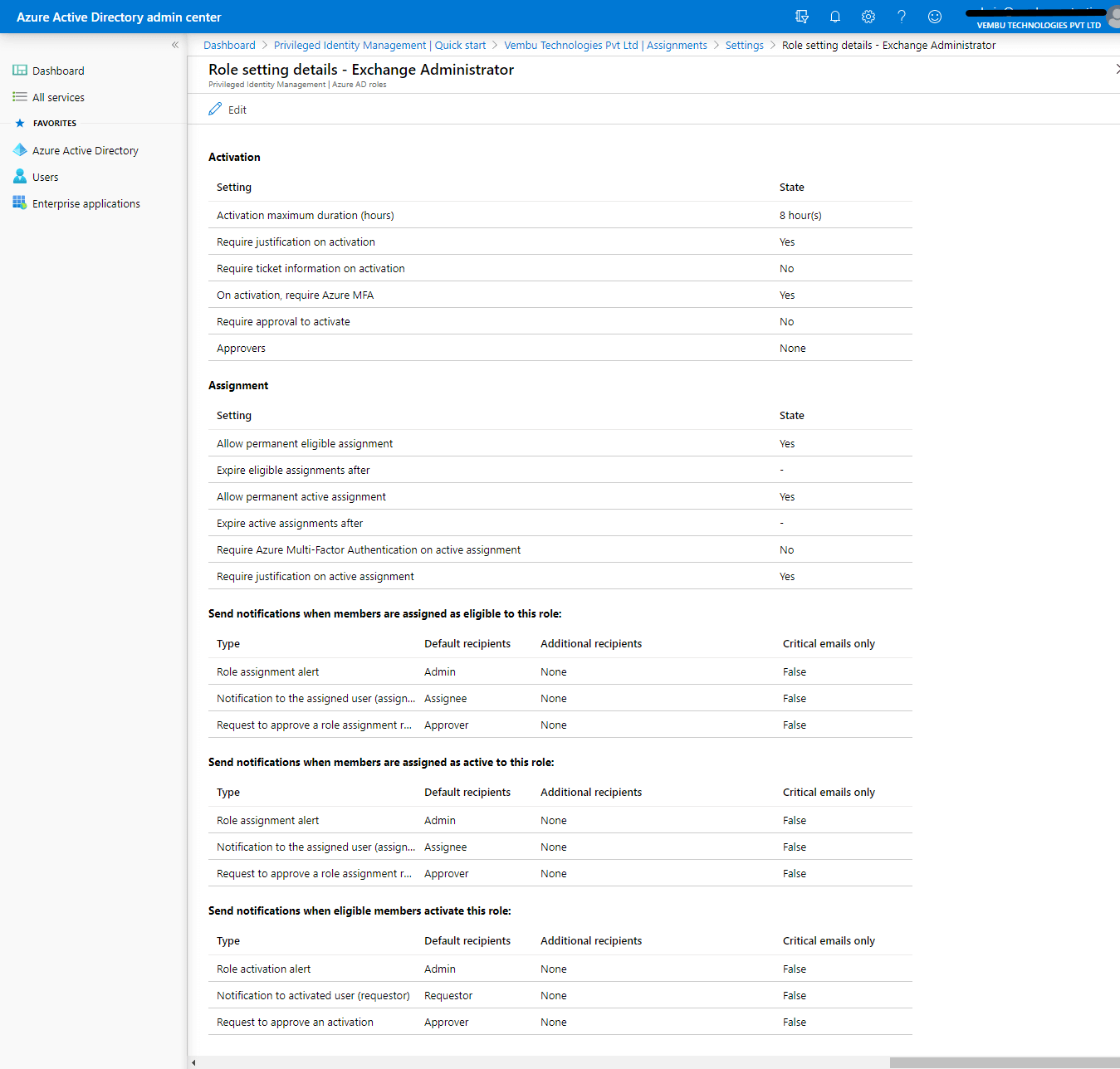

Egy Exchange rendszergazda szerepkörrel kijelölt felhasználó például ellenőrzi Exchange rendszergazda szerepkörének beállításait, és a levélértesítések küldésének beállításain keresztül figyelemmel kíséri szerepkörének változását.

Aktiválási beállítások

- Az aktiválás maximális időtartama ( órákban ) – Adja meg a számot órákban.

- Azonosításkor indoklás kérése – Igen

- Azonosításkor jegyinformáció kérése – Igen / Nem

- Azonosításkor, Azure MFA igénylése – Igen

- Az aktiváláshoz jóváhagyás igénylése – Igen / Nem

- Hitelesítők – Globális admin felhasználó vagy kiváltságos admin szerepkörben kijelölt felhasználó

Hozzárendelési beállítások –

- Ellengedi az állandó jogosult hozzárendelést – Igen / Nem

- A jogosult hozzárendelés lejárta után – Végső időszak kiválasztása

- Ellengedi az állandó jogosult hozzárendelést – Igen / Nem

- Megszünteti a jogosultságot – Válassza ki a végidőszakot

- Ellengedi az állandó jogosultságot. aktív hozzárendelés – Igen / Nem

- Az aktív hozzárendelés megszűnése után – Válassza ki a végidőszakot

- Azure MFA igénylése aktív hozzárendeléskor – Igen / Nem

- Azonosítás igénylése aktív hozzárendeléskor – Igen / Nem

Értesítési beállítások küldése

- Értesítések küldése, ha a tagok jogosultként vannak hozzárendelve ehhez a szerepkörhöz:

- Értesítések küldése, amikor a tagok aktívként vannak hozzárendelve ehhez a szerepkörhöz:

- Értesítések küldése, amikor a jogosult tagok aktiválják ezt a szerepkört:

A globális rendszergazda szerkesztheti ezeket a beállításokat minden szerepkörhöz, ebben a példában Exchange rendszergazda szerepkör van megadva.

Következtetés :

Egy rendszergazda számára nagyon fontos, hogy megvédje az Azure AD erőforrásait, mivel napjainkban a biztonsági rések gyakoriak és mindennaposak. A napról napra növekvő fenyegetések szintjét tekintve még az Azure AD alapváltozata sem elegendő, és egyre fontosabbá válik, hogy az erőforrásokat ne csak felhasználónévvel és jelszóval védjük. Az Azure AD Privileged Identity Management bevezetésével a szervezetek jobb biztonsági funkciókkal védhetik erőforrásaikat, és még azt is szemmel tarthatják, hogy a legitim rendszergazdák mit csinálnak. Az Azure AD jogosultságvédelem megvalósításával pedig a rendszergazdák számára lehetővé válik a szervezet bármely azonosítóját érintő potenciális sebezhetőségek észlelése, automatikus válaszok konfigurálása és az incidensek kivizsgálása.

Kövesse Twitter és Facebook hírfolyamunkat az új kiadásokért, frissítésekért, tanulságos bejegyzésekért és még sok másért.