- Co to jest Azure Active Directory?

- Funkcje Premium dostępne w Azure AD Premium P1 i P2

- Tożsamości hybrydowe

- Zaawansowane zarządzanie dostępem do grup

- Dostęp warunkowy

- Co jest dostępne w Premium P2, a co nie jest dostępne w Premium P1?

- Identity Protection

- Identity Governance

- Identity Protection –

- Polityka ryzyka użytkownika –

- Polityka ryzyka logowania

- Polityka rejestracji MFA

- Raport dotyczący ryzykownych użytkowników

- Raport ryzykownych logowań

- Raport wykrycia zagrożeń

- Privileged Identity Management (PIM)

- Przydziel

- Activate

- Approve

- Audyt

- Zarządzanie dostępem

- Aktywuj na czas

- Odkryj i monitoruj

- Ustawienia aktywacji

- Ustawienia przypisania –

- Send notification settings

- Podsumowanie :

Co to jest Azure Active Directory?

Azure Active Directory (Azure AD) to oparta na chmurze Microsoft usługa zarządzania tożsamością i dostępem, która pomaga pracownikom organizacji logować się i uzyskiwać dostęp do zasobów. Zasoby te mogą być zasobami zewnętrznymi, takimi jak Microsoft 365, portal Azure i 100 aplikacji SaaS innych firm, lub zasobami wewnętrznymi, takimi jak aplikacje w sieci korporacyjnej i intranecie organizacji, wraz z dowolnymi aplikacjami w chmurze opracowanymi przez dowolną organizację na potrzeby wewnętrzne. Wiele dużych organizacji używa tego Azure AD jako rozszerzenia ich OnPremise Windows AD, aby używać swoich zasobów wewnętrznie i zewnętrznie z tą samą tożsamością.

Microsoft Online usługi biznesowe, takie jak Office 365 lub Microsoft Azure, wymagają Azure AD do logowania i pomocy w ochronie tożsamości. W przypadku subskrypcji/wykupienia dowolnej usługi biznesowej Microsoft Online subskrybent automatycznie otrzymuje usługę Azure AD z dostępem do wszystkich bezpłatnych funkcji.

Aby ulepszyć istniejące wdrożenie usługi Azure AD, subskrybent może również dodać płatne funkcje, uaktualniając istniejącą bezpłatną usługę Azure AD do licencji Azure Active Directory Premium P1 lub Premium P2. Płatne licencje Azure AD są zbudowane na bazie istniejącego darmowego katalogu, zapewniając samoobsługę, ulepszone monitorowanie, raportowanie bezpieczeństwa i bezpieczny dostęp dla użytkowników mobilnych.

W tym blogu przedstawiamy przegląd niektórych dodatkowych funkcji, które obejmują licencje Azure AD Premium P1 i Premium P2. Administratorzy mogą zakupić te licencje na zasadzie subskrypcji po ocenie funkcji też. Microsoft udostępnia bezpłatną wersję próbną miesięcznej subskrypcji w celu oceny.

Access URL: https://aad.portal.azure.com/

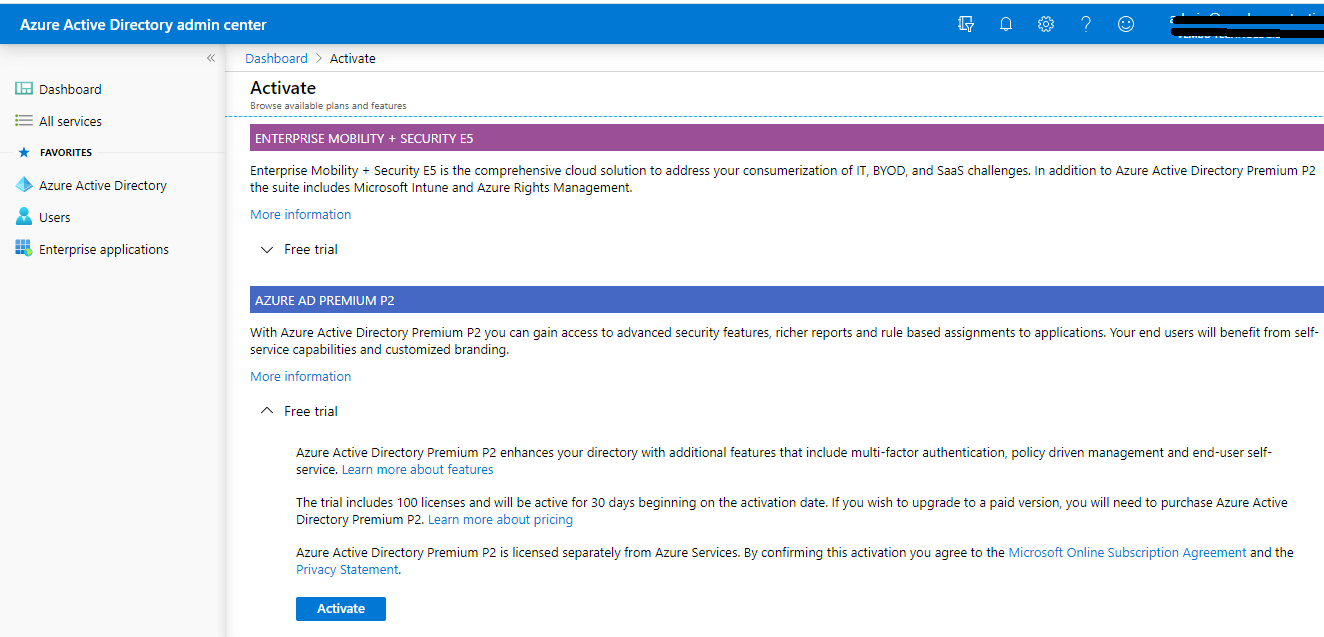

Login to Azure AD portal → Na „My Dashboard” kliknij Try Azure AD Premium -> Kliknij Activate pod Free trial na Azure AD Premium P2. Pojawi się powiadomienie „Pomyślnie aktywowano wersję próbną Azure AD Premium P2”.

Funkcje Premium dostępne w Azure AD Premium P1 i P2

Ochrona haseł (niestandardowe zakazane hasło), Ochrona haseł dla Windows Server Active Directory (globalne i niestandardowe zakazane hasło), Samoobsługowe resetowanie/zmienianie/odblokowywanie haseł z zapisem zwrotnym w siedzibie firmy, Zarządzanie dostępem grupowym, Microsoft Cloud App Discovery, Azure AD Join: MDM auto-enrollment and local admin policy customization

Azure AD Join: samoobsługowe odzyskiwanie BitLockera, roaming stanu przedsiębiorstwa oraz zaawansowane raporty zabezpieczeń i użytkowania

Tożsamości hybrydowe

Application Proxy, Microsoft Identity Manager user CAL, Connect Health

Zaawansowane zarządzanie dostępem do grup

Grupy dynamiczne, Delegowanie uprawnień do tworzenia grup, Polityka nazewnictwa grup, Wygasanie grup

Wskazówki dotyczące użytkowania, Klasyfikacja domyślna,

Dostęp warunkowy

Dostęp warunkowy na podstawie grupy, lokalizacji i statusu urządzenia, Integracja z ochroną informacji Azure, Ograniczony dostęp do SharePoint, Uwierzytelnianie wieloczynnikowe z dostępem warunkowym, Integracja z Microsoft Cloud App Security i integracja z partnerami zarządzającymi tożsamością innych firm

Wszystkie powyższe funkcje są powszechnie dostępne w subskrypcjach Azure Free Office 365, Premium1 i Premium2.

Co jest dostępne w Premium P2, a co nie jest dostępne w Premium P1?

Poniższe funkcje Ochrona tożsamości i Zarządzanie tożsamością są wyłącznymi funkcjami dla Premium P2. W tym blogu szczegółowo opisujemy te dwie główne funkcje Azure Premium P2 Identity Protection i Privileged Identity Management (PIM) w Identity Governance

Identity Protection

Vulnerabilities and risky accounts detection, Risk events investigation and Risk-based Conditional Access policies

Identity Governance

Privileged Identity Management (PIM), Access reviews, and Entitlement Management.

Identity Protection –

Identity Protection to narzędzie, które pozwala organizacjom realizować trzy kluczowe zadania:

- Automatyzacja wykrywania i usuwania zagrożeń związanych z tożsamością

- Dochodzenie do zagrożeń przy użyciu danych w portalu

- Eksportowanie danych wykrywania zagrożeń do narzędzi innych firm w celu dalszej analizy

Administratorzy mogą przeglądać wykryte zagrożenia i w razie potrzeby podejmować w stosunku do nich działania ręczne. Istnieją trzy kluczowe raporty, które administratorzy wykorzystują do prowadzenia dochodzeń w programie Identity Protection:

- Ryzykowni użytkownicy

- Ryzykowne logowania

- Wykrywanie zagrożeń

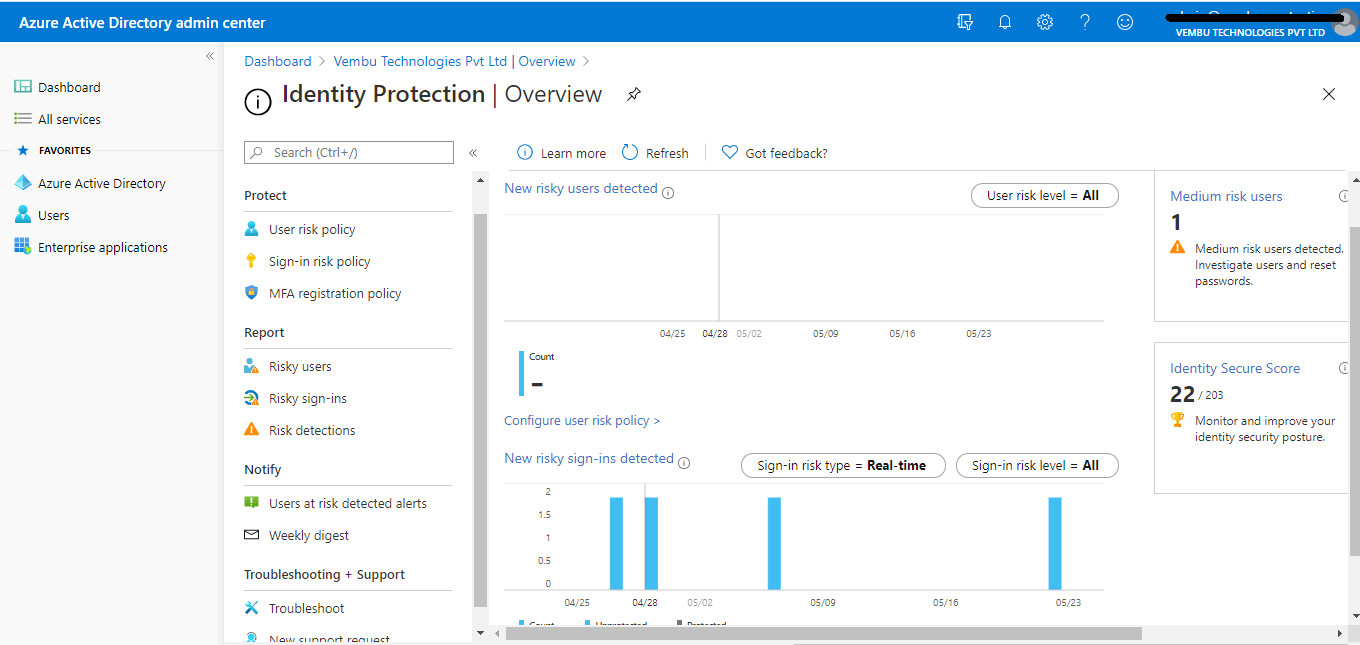

Ostrze menu Ochrona tożsamości składa się z czterech głównych części viz Chroń, Raport, Powiadom i Rozwiązywanie problemów + Pomoc techniczna

Ochrona – Polityka ryzyka użytkownika, Polityka ryzyka logowania i polityka rejestracji MFA

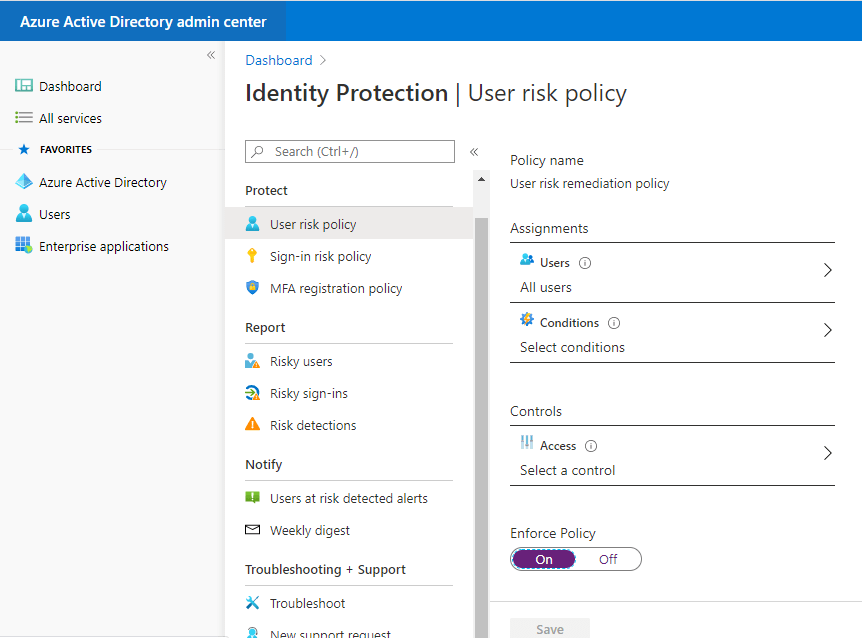

Polityka ryzyka użytkownika –

Tutaj administratorzy mogą włączyć politykę ryzyka użytkownika w celu ochrony użytkowników i może zaradzić w oparciu o wszystkich użytkowników/indywidualnych i członków grupy (można wykluczyć dowolnych członków). Administratorzy mogą ustawić warunki, kiedy polityka ryzyka powinna być stosowana w oparciu o poziom ryzyka użytkownika (niski, średni i wysoki). Efektem końcowym będzie zablokowanie dostępu lub zezwolenie na dostęp w celu spełnienia wymagań uwierzytelniania wieloczynnikowego.

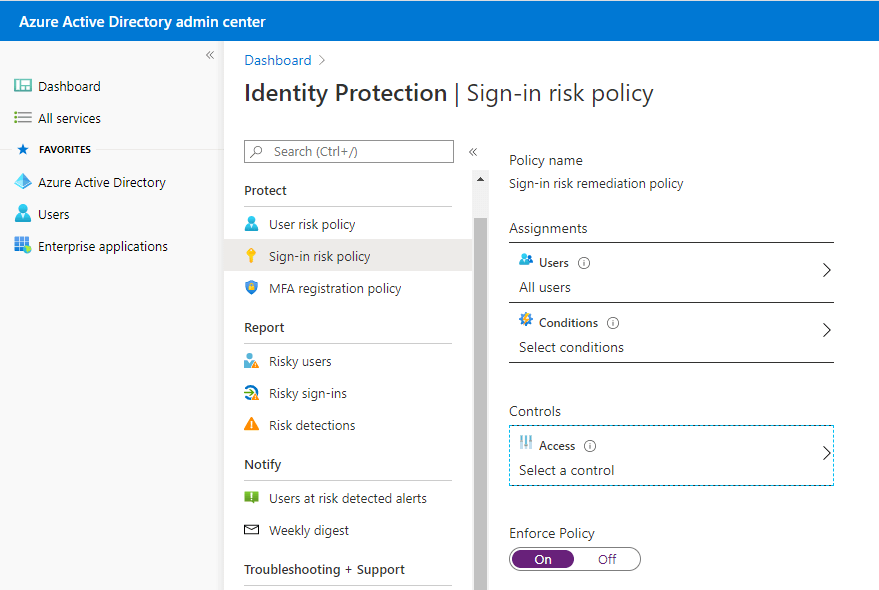

Polityka ryzyka logowania

Tutaj Administratorzy mogą włączyć politykę ryzyka logowania w celu ochrony użytkowników logujących się i mogą dokonywać zmian w oparciu o wszystkich użytkowników/członków indywidualnych i grupowych (można wykluczyć dowolnych członków). Administratorzy mogą ustawić warunki, kiedy polityka ryzyka powinna być stosowana w oparciu o poziom ryzyka użytkownika (niski, średni i wysoki). Efektem końcowym będzie zablokowanie dostępu lub zezwolenie na dostęp z wymogami zmiany hasła.

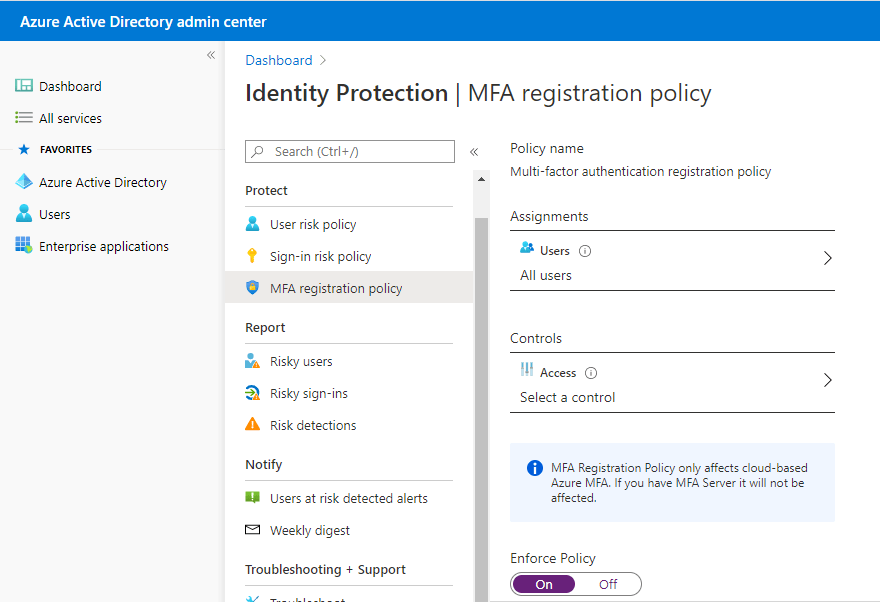

Polityka rejestracji MFA

Azure Multi-Factor Authentication zapewnia środki do weryfikacji każdego użytkownika, który używa więcej niż tylko nazwy użytkownika i hasła. Zapewnia drugą warstwę zabezpieczeń przy logowaniu użytkowników. Aby użytkownicy mogli odpowiadać na monity MFA, muszą najpierw zarejestrować się w usłudze Azure Multi-Factor Authentication. Ta polityka rejestracji wspiera tylko Azure MFA, a nie OnPremise MFA server lub third party MFA Apps. Również w tym przypadku administratorzy mogą egzekwować dla wszystkich użytkowników/osób fizycznych lub członków grupy w oparciu o egzekwowanie rejestracji Azure MFA.

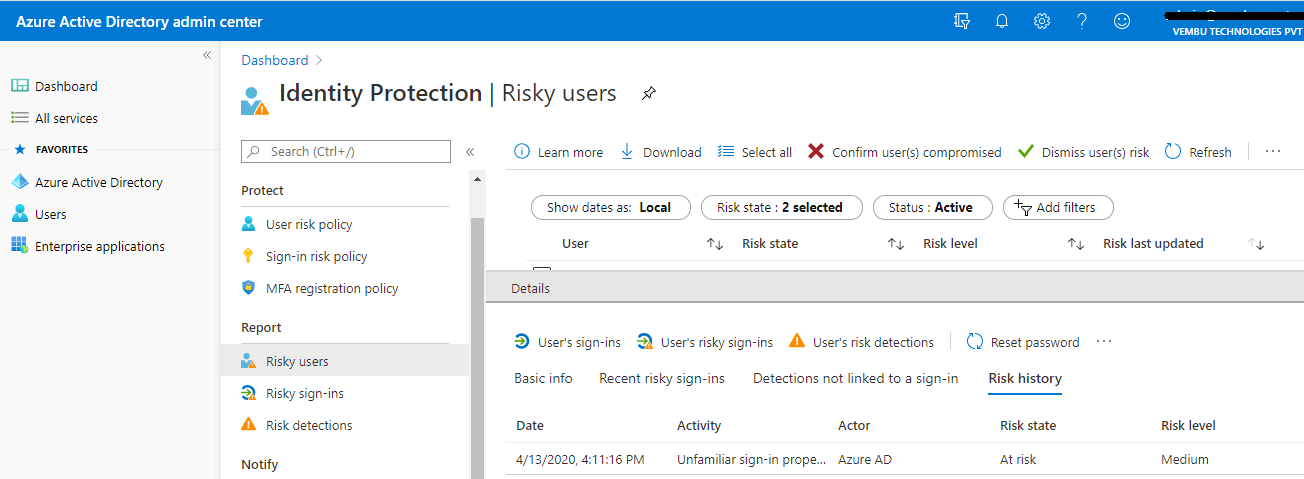

Raport dotyczący ryzykownych użytkowników

Ta sekcja raportu pokazuje użytkowników oznaczonych jako zagrożeni z powodu ryzykownego logowania, wskaźnik próby logowania, która mogła zostać wykonana przez kogoś, kto nie jest prawowitym właścicielem konta użytkownika, oraz Użytkownicy oznaczeni jako zagrożeni – Ryzykowny użytkownik jest wskaźnikiem konta użytkownika, które mogło zostać zagrożone.

W tym raporcie, po wybraniu każdego użytkownika na liście, możemy uzyskać szczegółowe informacje, takie jak podstawowe informacje o użytkowniku, jego ostatnie ryzykowne logowania, wykrycia niezwiązane z logowaniem i jego przeszłą historię ryzyka.

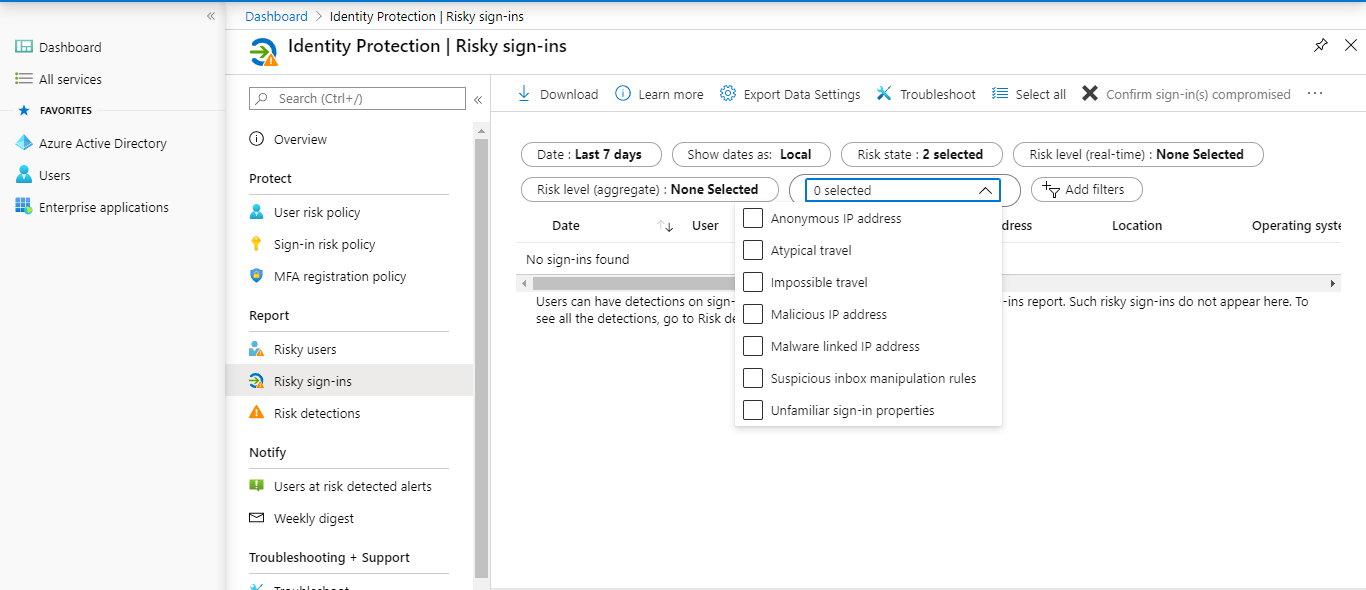

Raport ryzykownych logowań

Wyczerpujący raport ryzykownych logowań na dowolnych użytkownikach. Administratorzy mogą filtrować na podstawie

Daty – Ostatni 1 miesiąc, ostatnie 7 dni, ostatnie 24 godziny i niestandardowy interwał czasowy

Stanu ryzyka – At risk, confirmed compromised, confirmed safe, dismissed and remediated

Poziomu ryzyka – High, Średni i Niski

Typ wykrywania – Anonimowy adres IP, Nietypowa podróż, Niemożliwa podróż, Złośliwy adres IP, Adres IP powiązany ze złośliwym oprogramowaniem, Podejrzana reguła manipulacji skrzynką odbiorczą oraz Nieznane właściwości logowania.

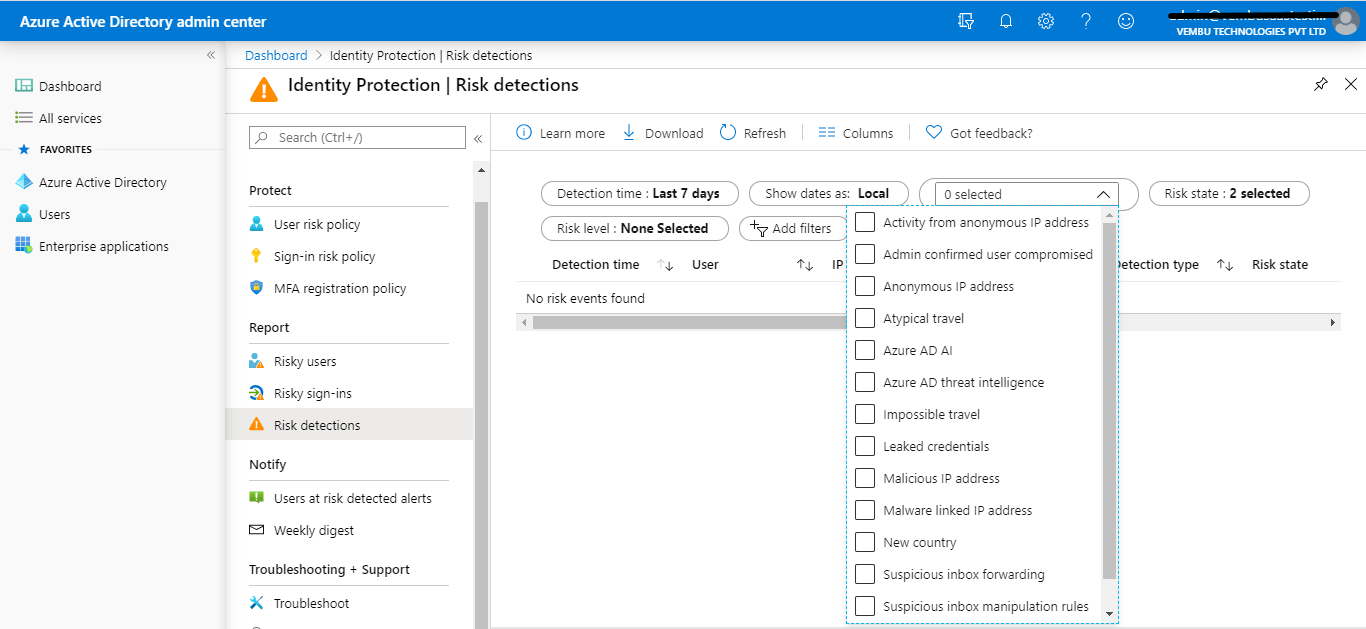

Raport wykrycia zagrożeń

Raport wykrycia zagrożeń zawiera filtrowane dane z okresu do ostatnich 90 dni (3 miesięcy).

Dzięki informacjom dostarczanym przez raport wykrywania ryzyka administratorzy mogą znaleźć:

- Informacje o każdym wykryciu ryzyka, w tym typ

- Inne ryzyka wyzwolone w tym samym czasie

- Miejsce próby logowania

- Linki do bardziej szczegółowych informacji z Microsoft Cloud App Security (MCAS)

Administratorzy mogą następnie wybrać opcję powrotu do raportu wykrywania ryzyka lub logowania użytkownika w celu podjęcia działań na podstawie zgromadzonych informacji.

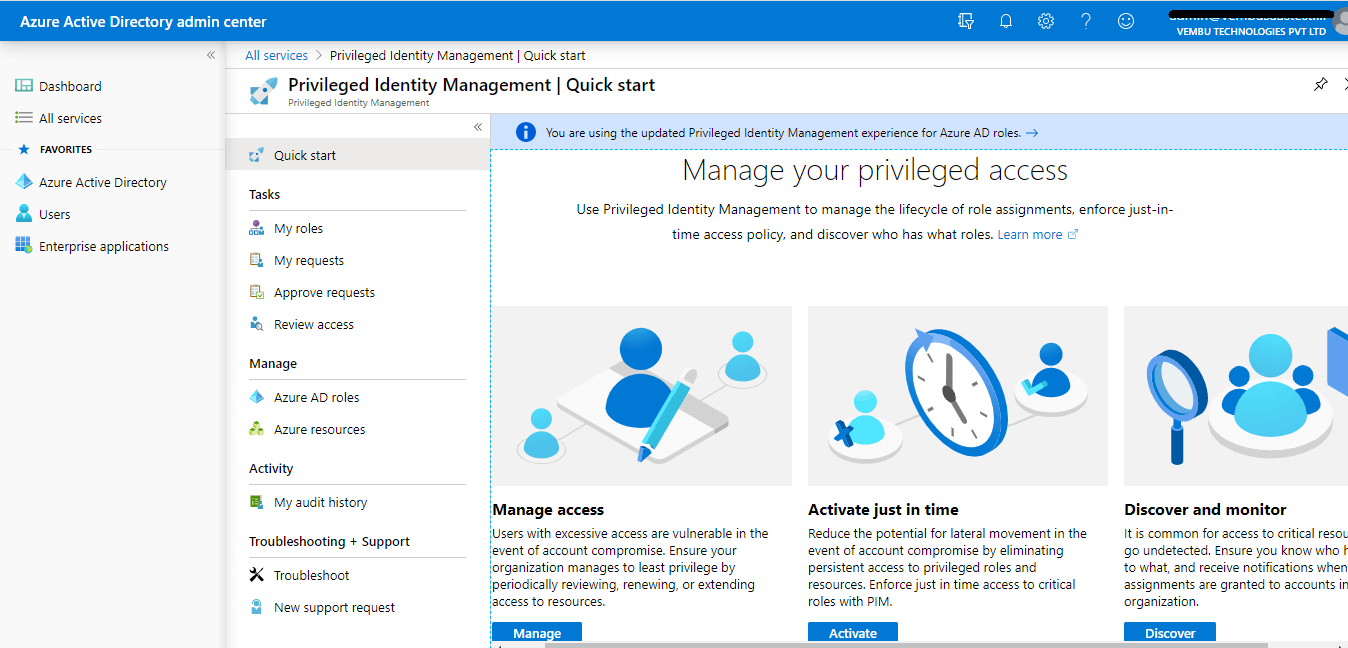

Privileged Identity Management (PIM)

Azure Active Directory (Azure AD) Privileged Identity Management (PIM) to usługa, która umożliwia zarządzanie, kontrolowanie i monitorowanie dostępu do ważnych zasobów w organizacji. Zasoby te obejmują zasoby w Azure AD, Azure i innych usługach online firmy Microsoft, takich jak Office 365 lub Microsoft Intune. Azure AD PIM jest funkcją Premium, która umożliwia globalnemu administratorowi ograniczenie dostępu administratora stojącego do uprzywilejowanych ról i wiele więcej. Rozwija się to w czterech krokach

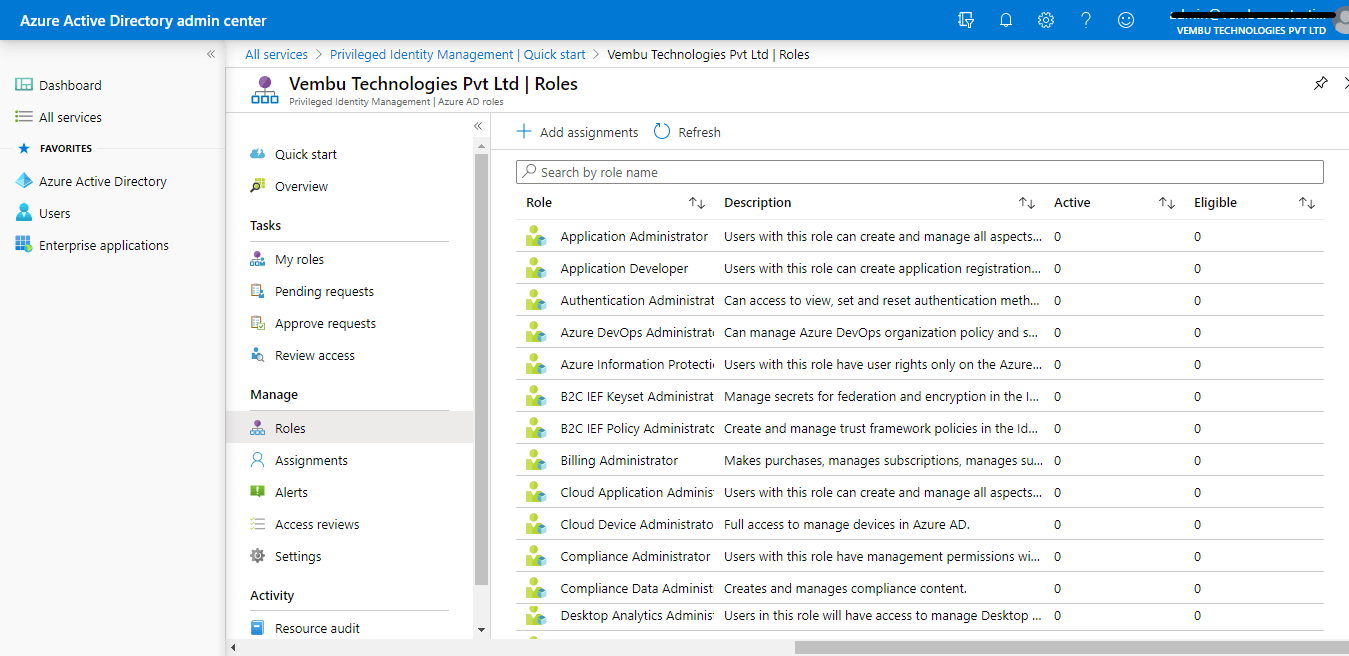

Przydziel

Przydziel użytkowników lub obecnych administratorów jako uprawnionych administratorów do określonych ról Azure AD, aby mieli dostęp tylko wtedy, gdy jest to konieczne

Activate

Aktywuj swoje role kwalifikujących się administratorów, aby uzyskać stały dostęp do uprzywilejowanej tożsamości

Approve

Przeglądanie i zatwierdzanie wszystkich żądań aktywacji dla określonych ról Azure AD, które są skonfigurowane do zatwierdzania

Audyt

Wyświetlanie i eksportowanie historii wszystkich przypisań i aktywacji uprzywilejowanych tożsamości, dzięki czemu można identyfikować ataki i zachować zgodność

Zarządzanie dostępem

Przypisywanie ról do użytkowników jest dość proste. Użytkownicy z nadmiernym dostępem, np. przypisujący danemu użytkownikowi różne role administracyjne, są narażeni na niebezpieczeństwo w przypadku przejęcia konta. Globalny administrator powinien okresowo przeglądać, odnawiać i rozszerzać dostęp do zasobów

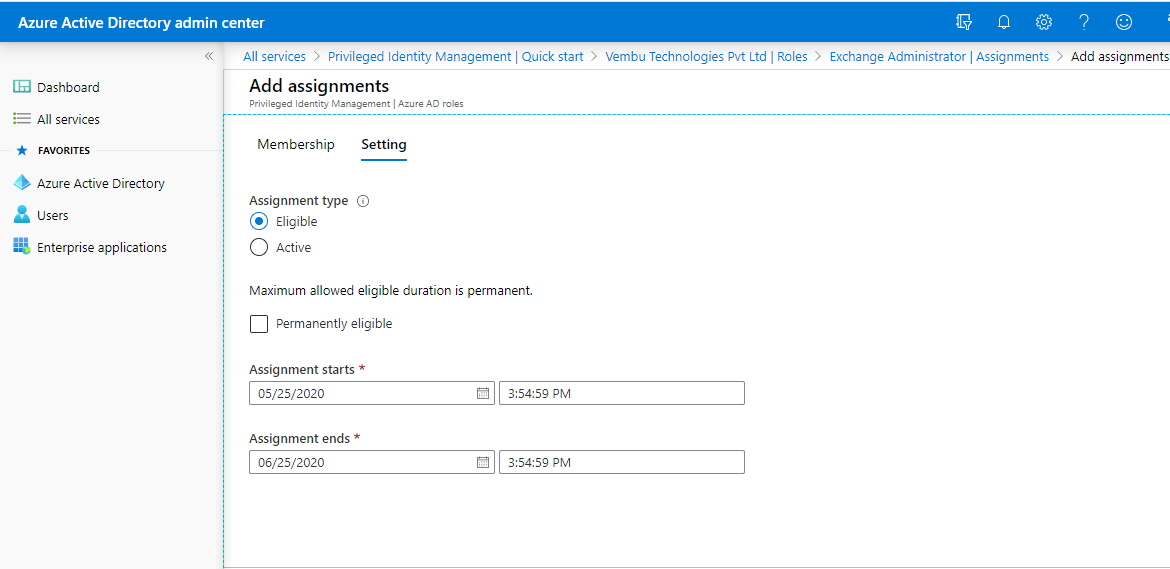

Aktywuj na czas

Dobrą praktyką jest również przypisywanie użytkownikom ważnych ról, takich jak administratorzy Exchange, na pewien okres czasu. W każdej chwili administrator globalny może przejrzeć i rozszerzyć swoją rolę jak tylko zajdzie taka potrzeba.

Globalni administratorzy mogą wybrać typ przypisania: Eligible lub Active. Może cofnąć na stałe opcje kwalifikowane i określić czas trwania roli użytkownika.

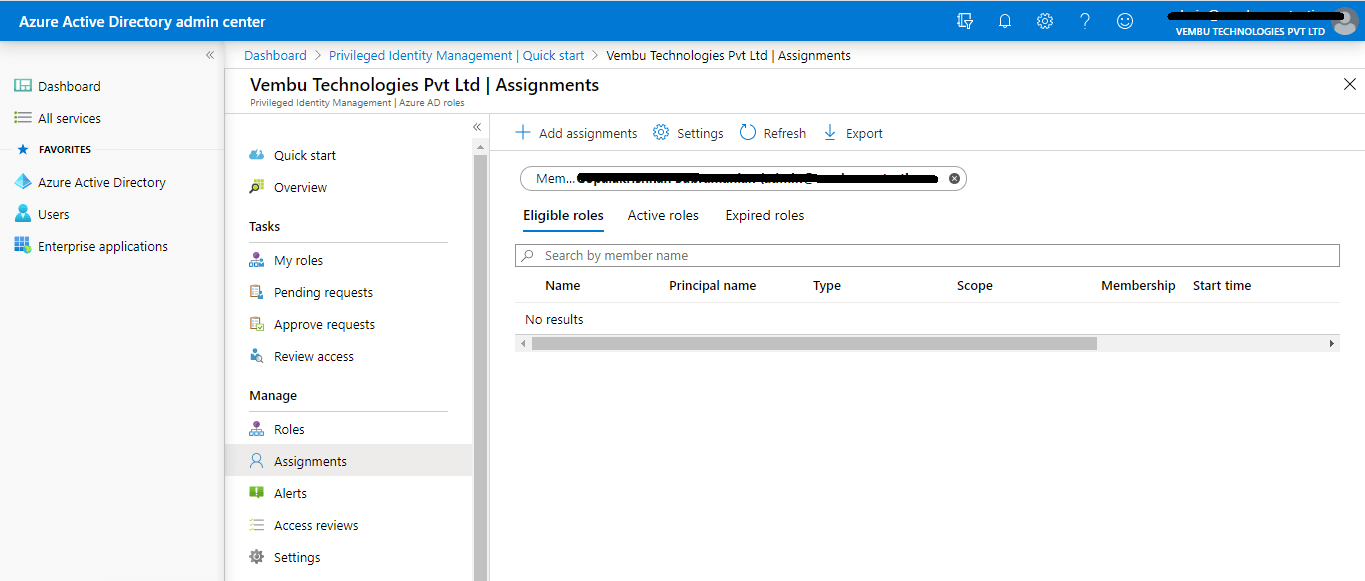

Odkryj i monitoruj

Wybierz przypisanego użytkownika &przeglądaj jego przypisanie roli w celu ciągłego monitorowania. Administrator powinien wiedzieć, kto ma dostęp do czego, i otrzymywać powiadomienia, gdy nowe przypisania są przyznawane do kont w organizacji. Wybierz członka i sprawdź jego role, pod pozycjami Rola uprawniona, Rola aktywna i Rola wygasła. Monitoruj użytkownika okresowo

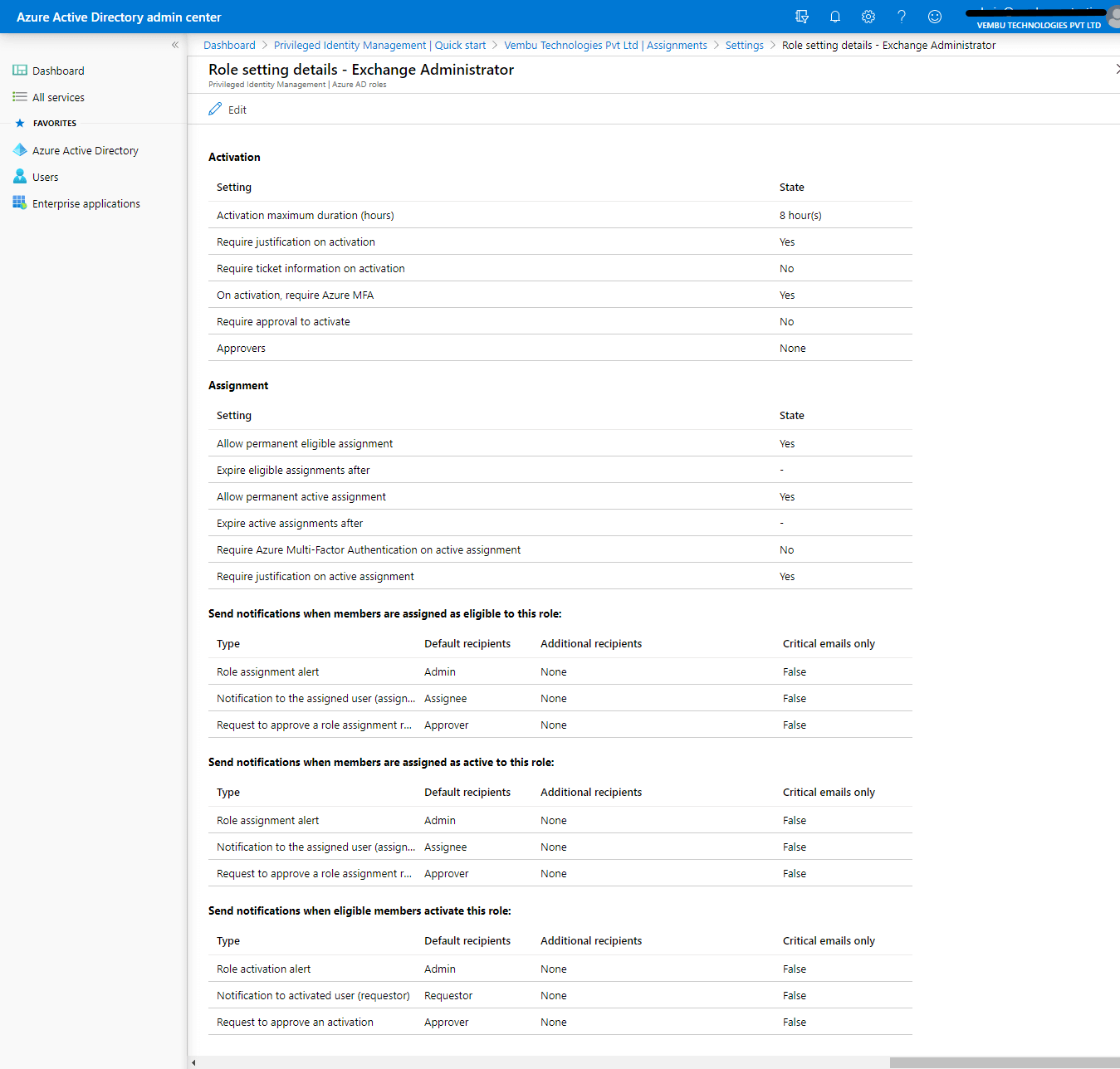

Na przykład użytkownik przypisany do roli administratora programu Exchange sprawdza swoje ustawienia roli administratora programu Exchange i monitoruje zmianę swojej roli za pomocą ustawień wysyłania powiadomień pocztowych.

Ustawienia aktywacji

- Maksymalny czas trwania aktywacji ( w godzinach ) – Określ liczbę w godzinach.

- Require justification on activation – Yes

- Require ticket information on activation – Yes / No

- On activation, wymagać Azure MFA – Tak

- Wymagać zatwierdzenia aktywacji – Tak / Nie

- Aprowizorzy – użytkownik globalny admin lub użytkownik z przypisaną rolą administratora uprzywilejowanego

Ustawienia przypisania –

- Zezwolić na stałe kwalifikowane przypisanie – Tak / Nie

- Wygaśnięcie kwalifikowanego przypisania po – Wybierz okres końcowy

- Zezwolić na stałe active assignment – Yes / No

- Expire active assignment after – Choose end period

- Require Azure MFA on active assignment – Yes / No

- Require justification on active assignment – Yes / No

Send notification settings

- Send notifications when members are assigned as eligible to this role:

- Send notifications when members are assigned as active to this role:

- Send notifications when eligible members activate this role:

A Global administrator can edit these settings for each role, in this example Exchange administrator role is provided.

Podsumowanie :

W obecnych czasach naruszenia bezpieczeństwa są powszechne i zdarzają się każdego dnia, dla administratora bardzo ważne jest, aby chronić swoje zasoby Azure AD. Nawet podstawowa wersja Azure AD nie jest wystarczająca biorąc pod uwagę poziom zagrożeń rosnący z dnia na dzień i coraz ważniejsza staje się ochrona zasobów za pomocą czegoś więcej niż tylko nazwa użytkownika i hasło. Wdrażając Azure AD Privileged Identity Management, organizacje mogą chronić swoje zasoby za pomocą ulepszonych funkcji bezpieczeństwa, a nawet mieć oko na to, co robią legalni administratorzy. Wdrażając ochronę tożsamości Azure AD, administratorzy mogą wykrywać potencjalne luki w zabezpieczeniach, konfigurować automatyczne reakcje i badać incydenty.

Śledź nasze kanały na Twitterze i Facebooku, aby uzyskać informacje o nowych wydaniach, aktualizacjach, wnikliwych postach i nie tylko.