- O que é o Azure Active Directory?

- Características Premium disponíveis no Azure AD Premium P1 e P2

- IDentidades híbridas

- Gestão avançada de acesso de grupo

- Acesso condicional

- O que está disponível no P2 Premium e não no P1 Premium?

- Identity Protection

- Identity Governance

- Proteção de Identidade –

- Política de risco do usuário –

- Política de risco de entrada

- Política de registro MFA

- Relatório de usuários de risco

- Risky sign-in report

- Relatório de detecções de risco

- Gestão de Identidade Privilegiada (PIM)

- Assign

- Ativar

- Aprovar

- Auditoria

- Gerenciar acesso

- Ativar apenas no tempo

- Descobrir e Monitorizar

- Configurações de ativação

- Configurações de atribuição –

- Enviar definições de notificação

- Conclusão :

O que é o Azure Active Directory?

Azure Active Directory (Azure AD) é o serviço de gestão de identidade e acesso baseado na nuvem da Microsoft, que ajuda os funcionários de uma Organização a entrar e acessar recursos. Os recursos podem ser recursos externos como Microsoft 365, portal Azure e 100 aplicações SaaS de terceiros, ou recursos internos como aplicações na rede corporativa e intranet da Organização, juntamente com quaisquer aplicações na nuvem desenvolvidas por qualquer organização para os seus propósitos internos. Muitas grandes organizações utilizam este AD Azure como uma extensão do seu AD OnPremise Windows para utilizar os seus recursos interna e externamente com a mesma identidade.

Microsoft Online business services, tais como Office 365 ou Microsoft Azure, requerem o AD Azure para iniciar sessão e para ajudar na protecção da identidade. Se subscrever/comprar qualquer serviço empresarial Microsoft Online, o subscritor obtém automaticamente o Azure AD com acesso a todas as funcionalidades gratuitas.

Para melhorar a implementação do Azure AD existente, o subscritor também pode adicionar capacidades pagas actualizando o Azure AD gratuito existente para as licenças Azure Active Directory Premium P1 ou Premium P2. As licenças pagas do Azure AD são construídas sobre o diretório livre existente, fornecendo auto-serviço, monitoramento aprimorado, relatórios de segurança e acesso seguro para usuários móveis.

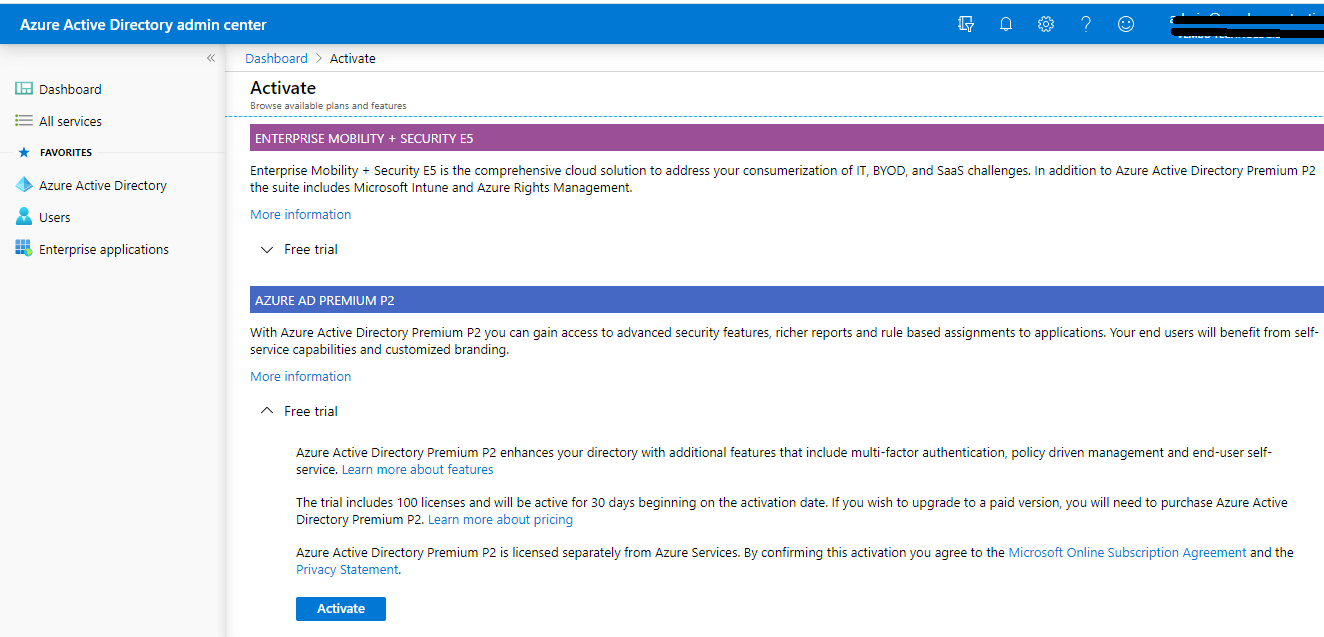

Neste blog, estamos fornecendo uma visão geral de alguns dos recursos adicionais que cobrem as licenças Azure AD Premium P1 e Premium P2. Os administradores também podem adquirir estas licenças por assinatura após a avaliação das funcionalidades. A Microsoft fornece um teste gratuito de uma assinatura mensal para avaliação.

Acesso à URL: https://aad.portal.azure.com/

Login to Azure AD portal → Em “My Dashboard” clique em Experimente o Azure AD Premium -> Clique em Activar em Experimente grátis no Azure AD Premium P2. Você pode ver uma notificação “Azure AD Premium P2 Active com sucesso”.

Características Premium disponíveis no Azure AD Premium P1 e P2

Password Protection (password personalizada banida), Password Protection for Windows Server Active Directory (password global e personalizada banida), Auto-serviço de redefinição/alteração/desbloqueio de password com write-back no local, Gestão de acesso em grupo, Microsoft Cloud App Discovery, Azure AD Join: MDM auto-inscrição e personalização da política de administração local

Azure AD Join: self-service BitLocker recovery, roaming do estado da empresa e relatórios avançados de segurança e uso

IDentidades híbridas

Proxy de aplicativo, CAL de usuário do Microsoft Identity Manager, Connect Health

Gestão avançada de acesso de grupo

Grupos dinâmicos, delegação de permissão de criação de grupo, política de nomes de grupo, expiração do grupo

Diretivas de uso, classificação padrão,

Acesso condicional

Acesso condicional baseado no grupo, localização e estado do dispositivo, integração com Azure Information Protection, acesso limitado ao SharePoint, autenticação multi-factor com acesso condicional, integração com Microsoft Cloud App Security e integração com parceiros de governação de identidade de terceiros

Todos estes recursos acima estão normalmente disponíveis nas subscrições Azure Free Office 365, Premium1 e Premium2.

O que está disponível no P2 Premium e não no P1 Premium?

As características abaixo Proteção de Identidade e Governança de Identidade são características exclusivas para o P2 Premium. Neste blog, estamos detalhando estas duas principais características do Azure Premium P2 Identity Protection and Privileged Identity Management (PIM) em Identity Governance

Identity Protection

Detecção de vulnerabilidades e contas de risco, investigação de eventos de risco e políticas de acesso condicional baseadas em risco

Identity Governance

Gestão de Identidade Privilegiada (PIM), revisões de acesso e gestão de direitos.

Proteção de Identidade –

Proteção de Identidade é uma ferramenta que permite que as organizações realizem três tarefas-chave:

- Automate the detection and remediation of identity-based risks

- Investigate risks using data in the portal

- Export risk detection data to third-party utilities for further analysis

Administrators can review detections and take manual action on them if needed. Há três relatórios chave que os administradores usam para investigações na Proteção de Identidade:

- Usuários de risco

- Inícios de risco

- Detecções de risco

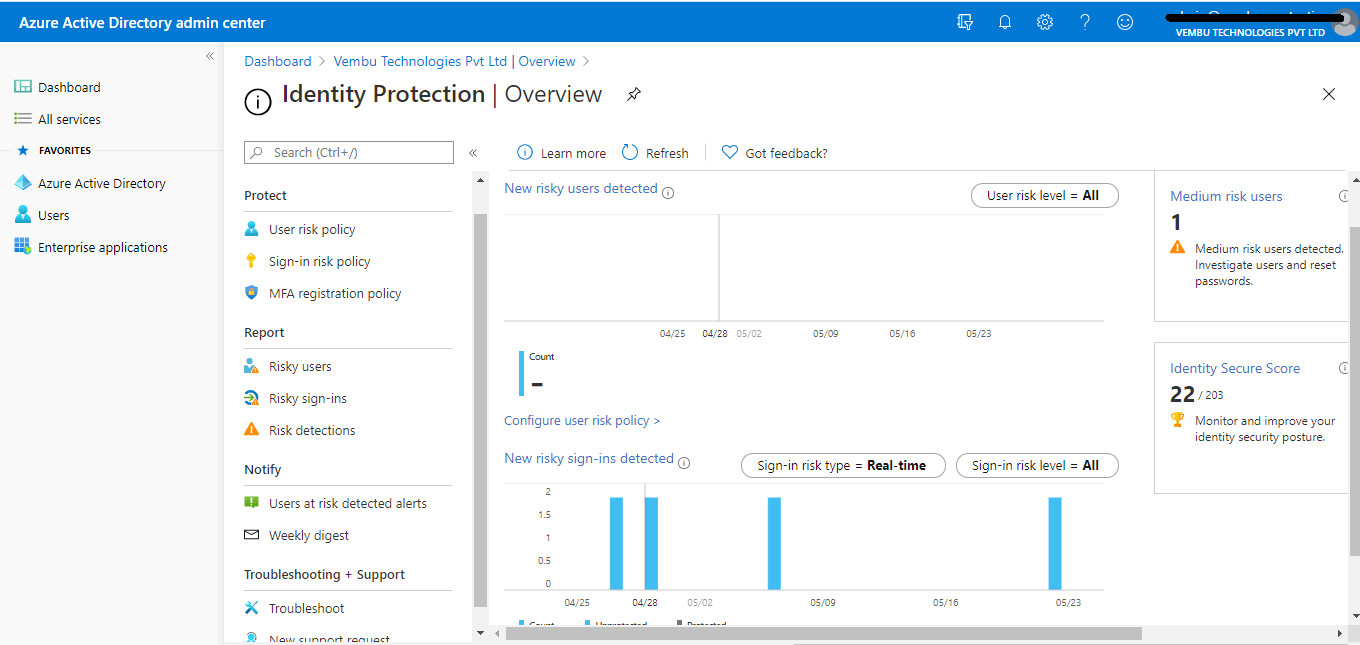

O blade do menu Protecção de Identidade tem quatro partes principais: Proteger, Relatar, Notificar e Resolver Problemas + Suporte

Proteger – Política de risco do utilizador, Política de risco de login, e política de registro da AMF

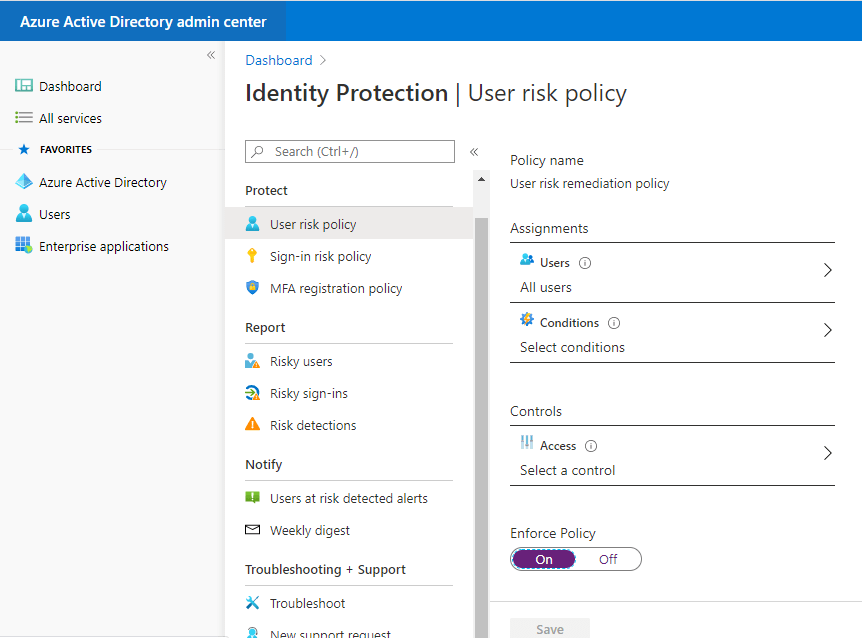

Política de risco do usuário –

Aqui os Administradores podem habilitar a política de risco do usuário para proteger os usuários e podem corrigir com base em todos os usuários/indivíduos e membros do grupo ( pode excluir qualquer membro ). Os administradores podem definir as condições em que a política de risco deve ser aplicada com base no nível de risco do usuário ( Baixo, Médio e Alto). O resultado final será bloquear o acesso ou permitir o acesso à habilitação de requisitos de autenticação de múltiplos fatores.

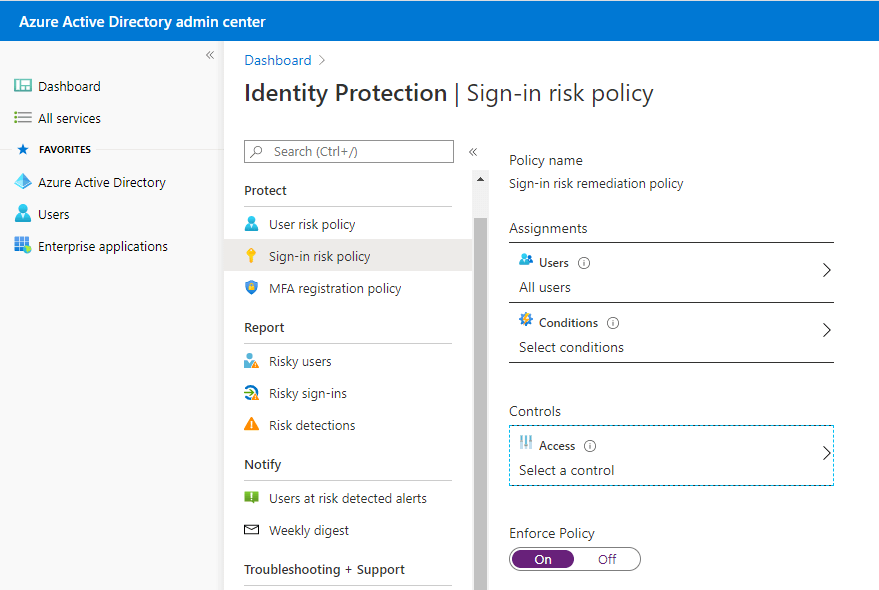

Política de risco de entrada

Aqui os administradores podem habilitar a política de risco de entrada para proteger usuários de entrada e podem corrigir com base em todos os usuários/indivíduos e membros do grupo ( pode excluir qualquer membro ). Os administradores podem definir as condições em que a política de risco deve ser aplicada com base no nível de risco do usuário ( Baixo, Médio e Alto). O resultado final será bloquear o acesso ou permitir acesso com requisitos de mudança de senha.

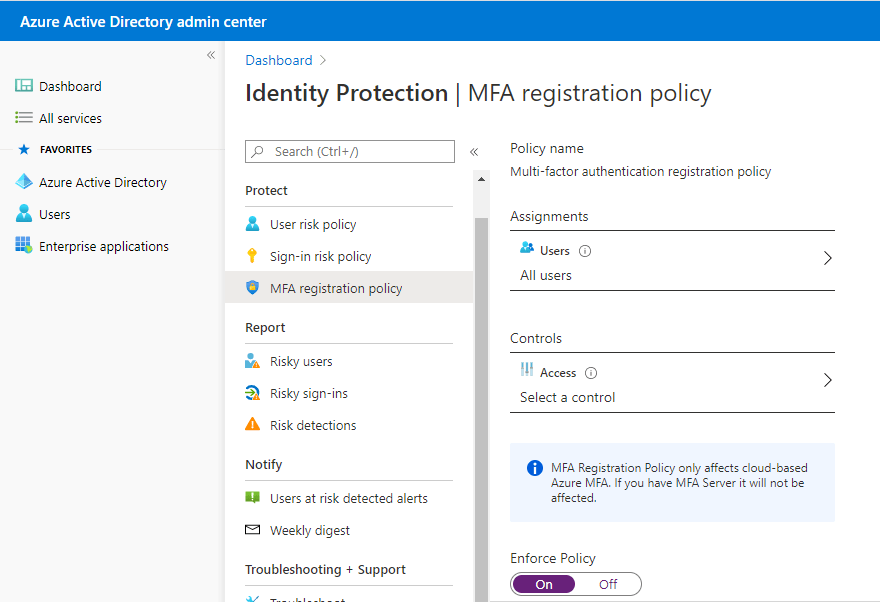

Política de registro MFA

Azure Multi-Factor Authentication fornece um meio de verificar cada usuário que está usando mais do que apenas um nome de usuário e senha. Fornece uma segunda camada de segurança para o login de usuários. Para que os utilizadores possam responder aos pedidos de AMF, devem primeiro registar-se para o Azure Multi-Factor Authentication. Esta política de registo apenas suporta MFA Azure e não servidor MFA OnPremise ou aplicações MFA de terceiros. Aqui também os administradores podem aplicar para todos os usuários/indivíduos ou um membro do grupo baseado na aplicação de registro do Azure MFA.

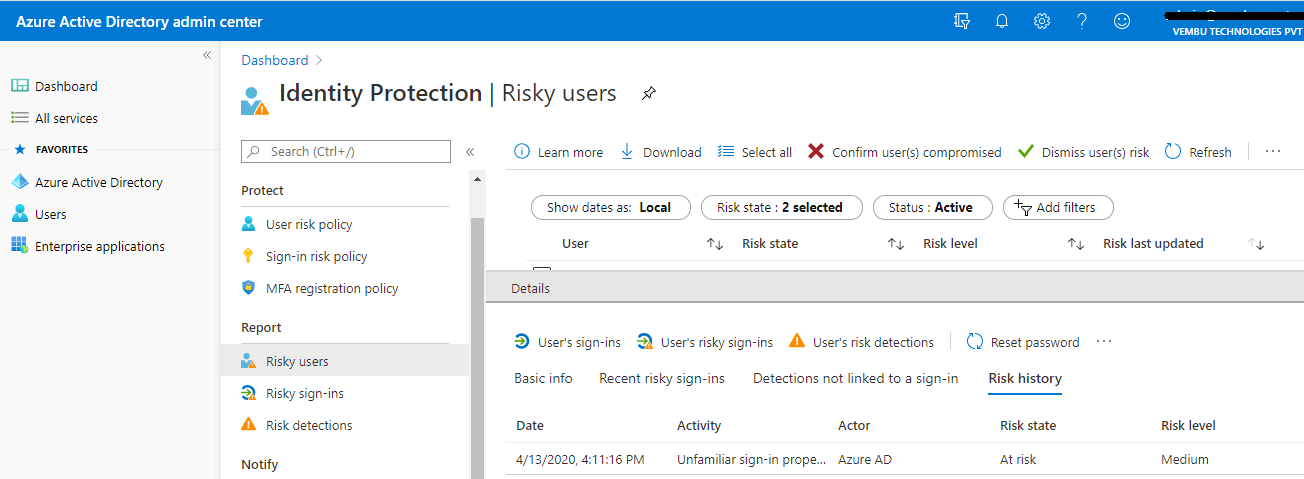

Relatório de usuários de risco

Esta seção de relatório mostra os usuários marcados para risco devido ao login arriscado, um indicador para uma tentativa de login que pode ter sido realizada por alguém que não é o proprietário legítimo de uma conta de usuário, e Usuários marcados para risco – Um usuário de risco é um indicador para uma conta de usuário que pode ter sido comprometida.

Neste relatório, ao selecionar cada usuário listado, podemos obter informações detalhadas, tais como informações básicas sobre o usuário, seu recente login de risco, detecções não ligadas a um login e seu histórico de risco passado.

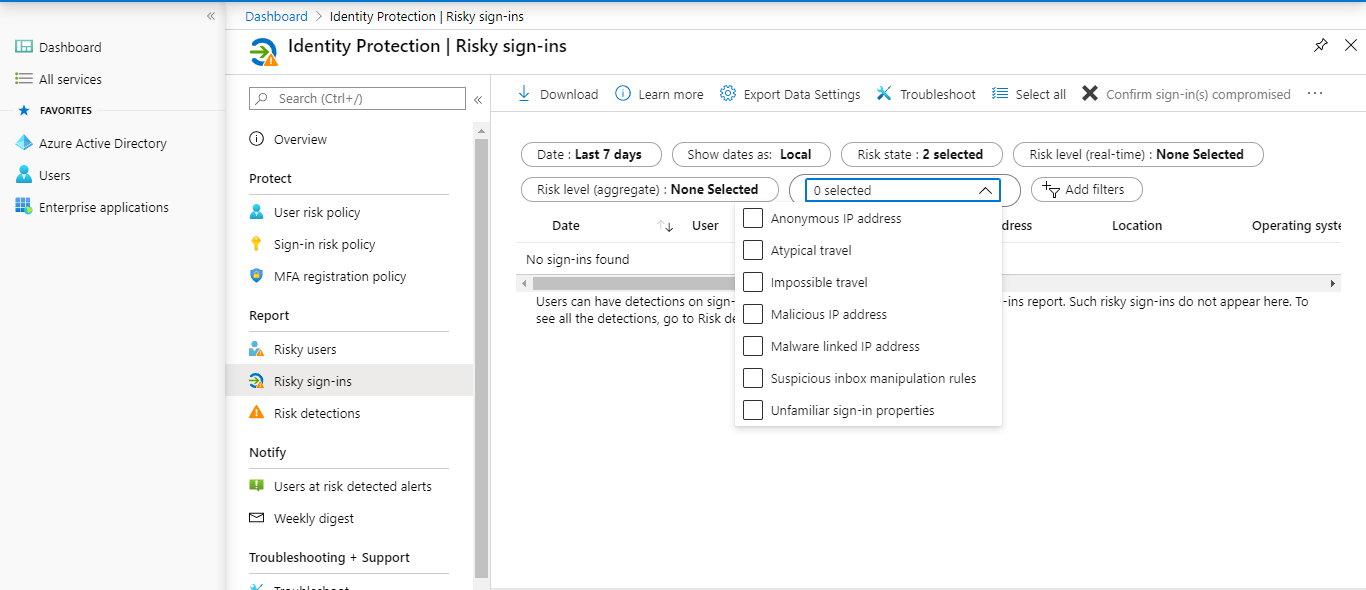

Risky sign-in report

Uma abrangente atividade de login de risco em qualquer usuário. Os administradores podem filtrar com base em

Data – Último 1 mês, últimos 7 dias, últimas 24 horas e intervalo de tempo personalizado

Estado de risco – Em risco, comprometido confirmado, seguro confirmado, descartado e remediado

Nível de risco – Alto, Médio e Baixo

Tipo de detecção – Endereço IP anónimo, Viagem atípica, Viagem impossível, Endereço IP malicioso, Endereço IP associado a malware, Regra de manipulação de caixa de entrada suspeita e Propriedades de login desconhecidas.

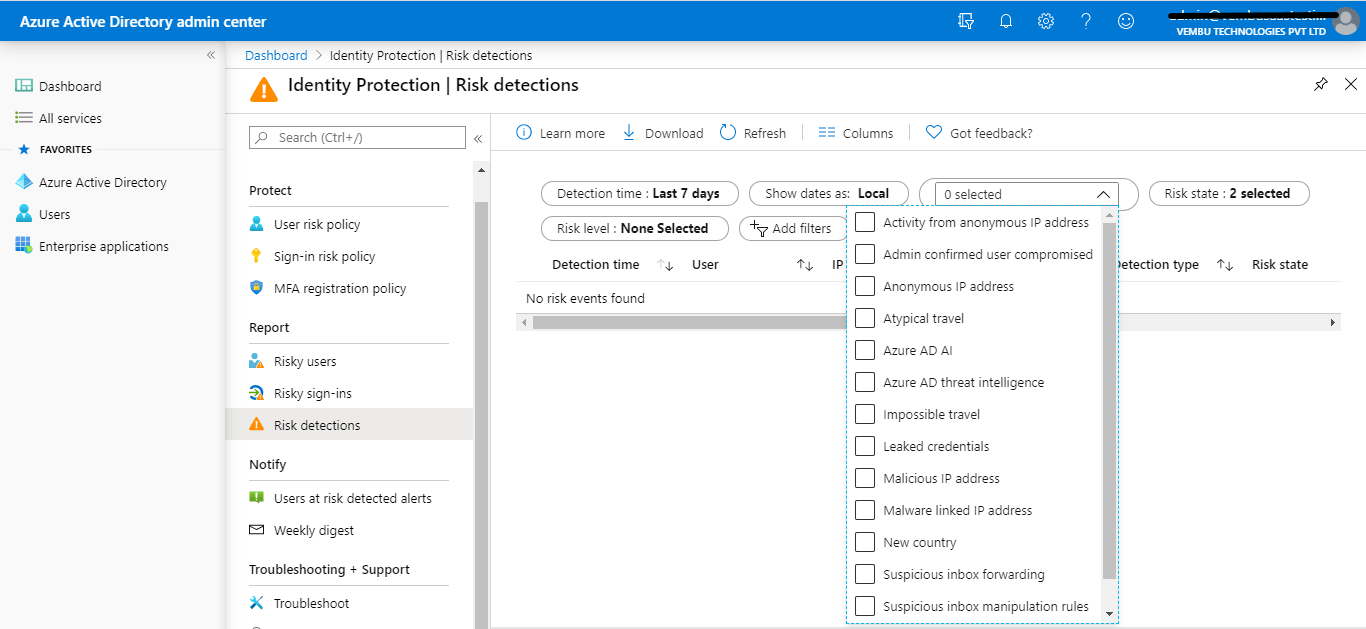

Relatório de detecções de risco

O relatório de detecções de risco contém dados filtráveis até aos últimos 90 dias (3 meses).

Com as informações fornecidas pelo relatório de detecções de risco, os administradores podem encontrar:

- Informações sobre cada detecção de risco incluindo o tipo

- Outros riscos desencadeados ao mesmo tempo

- Localização de tentativa de entrada

- Localização para mais detalhes do Microsoft Cloud App Security (MCAS)

Administradores podem então optar por voltar ao relatório de risco do usuário ou de entradas para tomar ações com base nas informações coletadas.

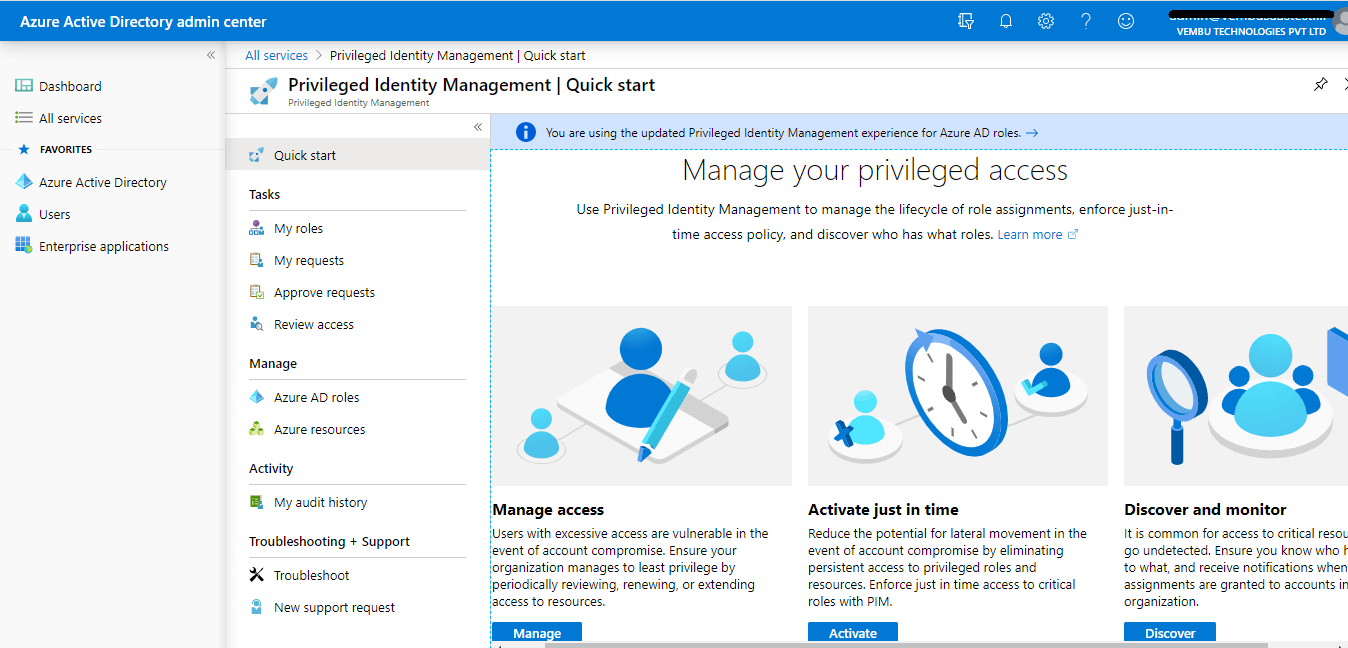

Gestão de Identidade Privilegiada (PIM)

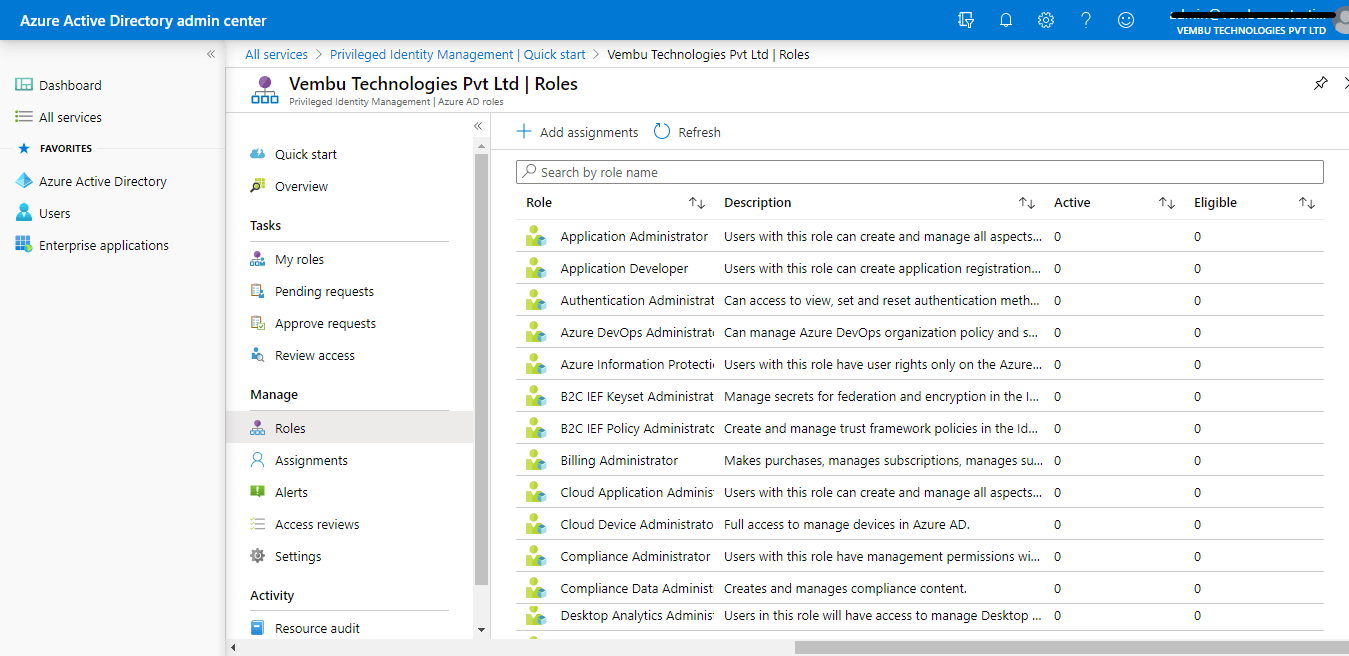

Azure Active Directory (Azure AD) A Gestão de Identidade Privilegiada (PIM) é um serviço que lhe permite gerir, controlar e monitorizar o acesso a recursos importantes na sua organização. Estes recursos incluem recursos no Azure AD, Azure e outros Serviços Online da Microsoft como o Office 365 ou o Microsoft Intune. O Azure AD PIM é um recurso Premium que permite que o administrador Global limite o acesso do administrador permanente a funções privilegiadas e muito mais. Isto evolui em Quatro passos

Assign

Atribuir usuários ou administradores atuais como administradores elegíveis para funções específicas do Azure AD, para que só tenham acesso quando necessário

Ativar

Ativar as suas funções de administrador elegíveis para que você possa obter acesso permanente limitado à identidade privilegiada

Aprovar

Ver e aprovar todos os pedidos de ativação para funções específicas do Azure AD que você é configurado para aprovar

Auditoria

Visualizar e exportar histórico de todas as atribuições e ativações de identidade privilegiada para que você possa identificar ataques e permanecer em conformidade

Gerenciar acesso

Atribuir funções aos usuários é muito simples. Usuários com acesso excessivo, ou seja, atribuir um determinado usuário a várias funções administrativas são vulneráveis no caso de comprometimento da conta. Um administrador Global deve rever, renovar e estender o acesso aos recursos periodicamente

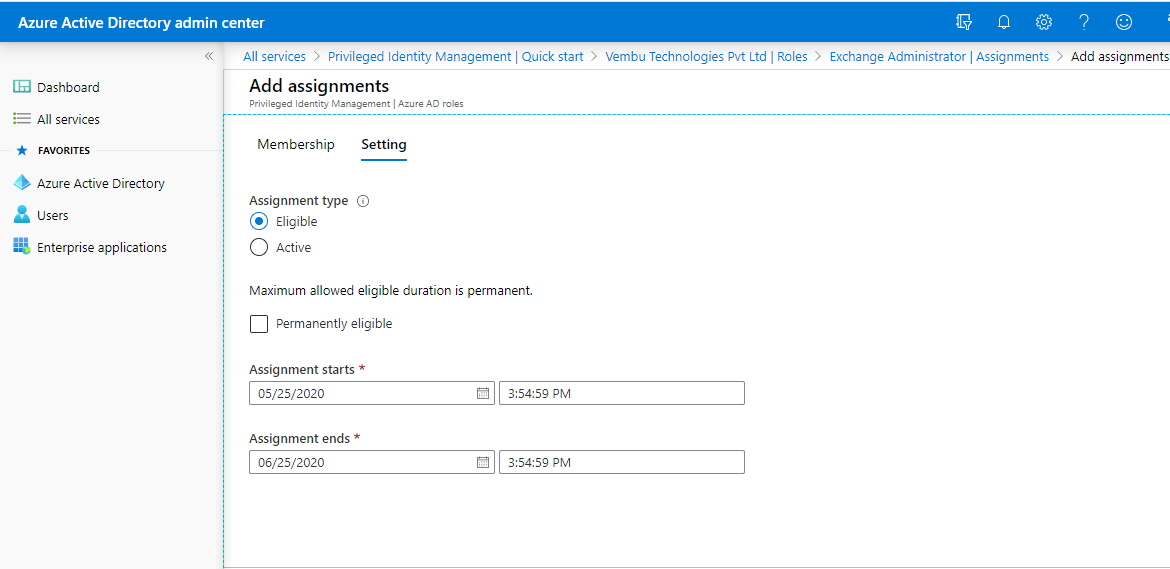

Ativar apenas no tempo

Também é uma boa prática atribuir funções importantes como administradores do Exchange para os usuários por um período de tempo. A qualquer momento um administrador Global pode rever e estender seu papel como quando necessário.

Um administrador Global pode escolher o tipo de atribuição Elegível ou Ativo. Ele pode revogar opções permanentemente elegíveis e fornecer duração para a função de um usuário.

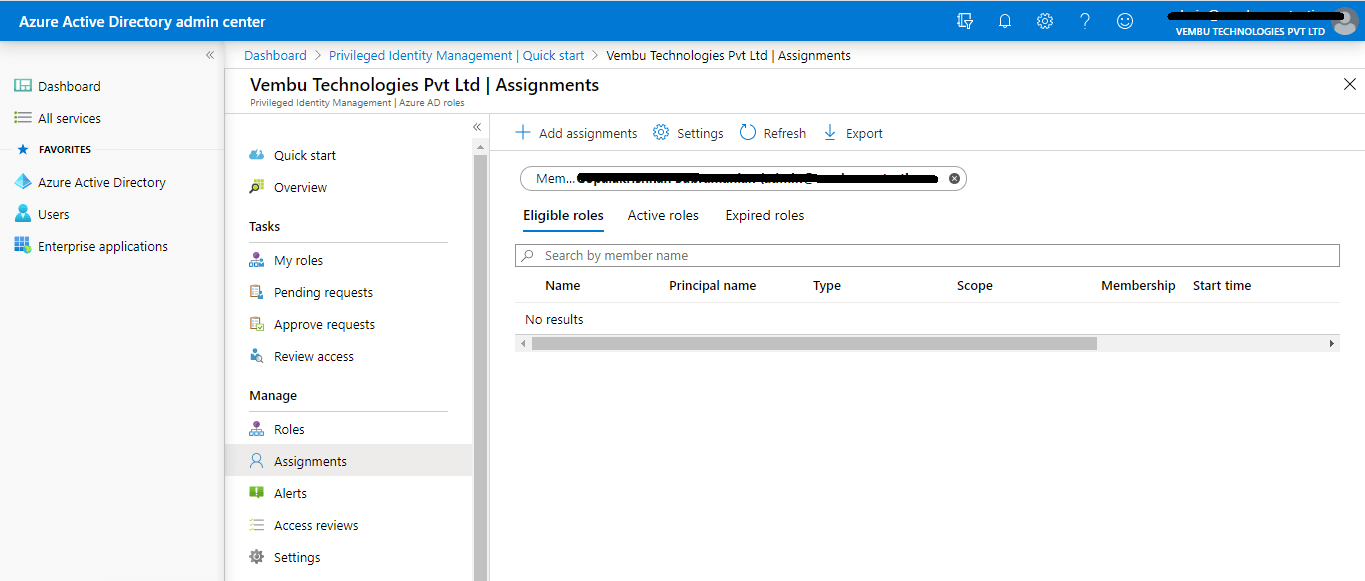

Descobrir e Monitorizar

Seleccionar o utilizador atribuído & visualizar a sua atribuição de funções para monitorização contínua. Certifique-se de que o Administrador deve saber quem tem acesso a quê, e receber notificações quando novas atribuições são concedidas a contas em uma organização. Selecione o membro e verifique suas funções, em Função Elegíveis, Função Ativa e Função Expirada. Monitorar o usuário periodicamente

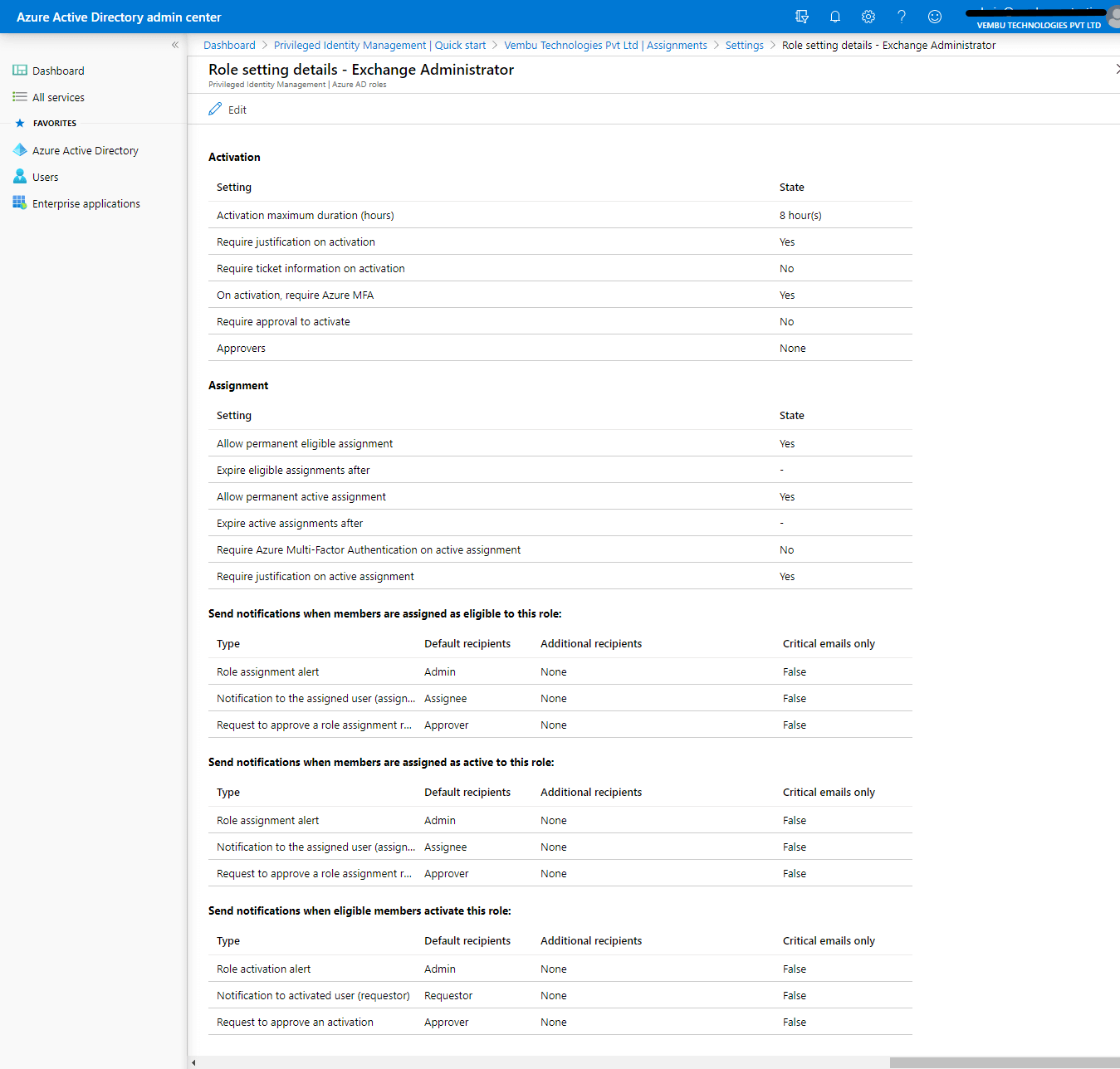

Por exemplo, um usuário atribuído com uma função Administrador do Exchange, verifica suas configurações de funções de Administrador do Exchange e monitora suas mudanças de função através das configurações de envio de notificações por e-mail.

Configurações de ativação

- Duração máxima da ativação ( em horas ) – Especifique o número em horas.

- Exigir justificação na activação – Sim

- Exigir informação do bilhete na activação – Sim / Não

- Na activação, Requerer aprovação para ativação – Sim / Não

- Exigir aprovação para ativação – Sim / Não

- Aprovadores – Usuário administrador global ou usuário privilegiado administrador atribuído usuário

Configurações de atribuição –

- >

- Permitir atribuição permanente elegível – Sim / Não

- Expirar atribuição elegível após – Escolher período final

- Permitir atribuição permanente atribuição activa – Sim / Não

- Expirar atribuição activa após – Escolha o período final

- Requerir AMF Azure na atribuição activa – Sim / Não

- Requerir justificação na atribuição activa – Sim / Não

Enviar definições de notificação

- Enviar notificações quando os membros são atribuídos como elegíveis para esta função:

- Enviar notificações quando membros são atribuídos como ativos para esta função:

- Enviar notificações quando membros qualificados ativam esta função:

Um administrador Global pode editar estas configurações para cada função, neste exemplo é fornecida a função Administrador de intercâmbio.

Conclusão :

Neste momento, as brechas de segurança são comuns e ocorrem todos os dias, é muito importante para um administrador proteger os seus recursos de AD Azure. Mesmo uma versão básica do Azure AD não é suficiente considerando o nível de ameaças que aumentam dia após dia, e torna-se cada vez mais importante proteger os recursos com mais do que apenas um nome de utilizador e uma palavra-passe. Ao implementar o Azure AD Privileged Identity Management, as organizações podem proteger os seus recursos com funcionalidades de segurança melhoradas, e até manter um olho no que os administradores legítimos estão a fazer. E ao implementar o Azure AD Identity Protection permite aos administradores detectar potenciais vulnerabilidades que afectam as identidades de qualquer organização, configurar respostas automáticas e investigar incidentes.

Sigam os nossos feeds do Twitter e Facebook para novas versões, actualizações, posts perspicazes e mais.