- Che cos’è Azure Active Directory?

- Funzioni premium disponibili in Azure AD Premium P1 e P2

- Identità ibride

- Gestione avanzata degli accessi di gruppo

- Accesso condizionato

- Cosa è disponibile in Premium P2 e non in Premium P1?

- Identity Protection

- Identity Governance

- Protezione dell’identità –

- Politica di rischio dell’utente –

- Politica di rischio di accesso

- Politica di registrazione MFA

- Risky users report

- Risky sign-in report

- Rilevazione del rischio

- Privileged Identity Management (PIM)

- Assegnare

- Attiva

- Approva

- Audit

- Gestire l’accesso

- Attivare appena in tempo

- Scoprire e monitorare

- Impostazioni di attivazione

- Impostazioni di assegnazione –

- Invia impostazioni di notifica

- Conclusione :

Che cos’è Azure Active Directory?

Azure Active Directory (Azure AD) è il servizio di gestione delle identità e degli accessi basato sul cloud di Microsoft, che aiuta i dipendenti di un’organizzazione ad accedere alle risorse. Le risorse possono essere risorse esterne come Microsoft 365, il portale Azure, e 100 applicazioni SaaS di terze parti, o risorse interne come le applicazioni sulla rete aziendale e intranet dell’organizzazione, insieme a qualsiasi app cloud sviluppata da qualsiasi organizzazione per i loro scopi interni. Molte grandi organizzazioni usano questo Azure AD come un’estensione del loro OnPremise Windows AD per usare le loro risorse internamente ed esternamente con la stessa identità.

I servizi aziendali Microsoft Online, come Office 365 o Microsoft Azure, richiedono Azure AD per l’accesso e per aiutare nella protezione dell’identità. Se si sottoscrive/acquista un qualsiasi servizio aziendale Microsoft Online, l’abbonato ottiene automaticamente Azure AD con accesso a tutte le funzionalità gratuite.

Per migliorare l’implementazione di Azure AD esistente, l’abbonato può anche aggiungere funzionalità a pagamento aggiornando l’Azure AD gratuito esistente alle licenze Azure Active Directory Premium P1 o Premium P2. Le licenze a pagamento di Azure AD sono costruite sopra la directory gratuita esistente, fornendo self-service, monitoraggio migliorato, report di sicurezza e accesso sicuro per gli utenti mobili.

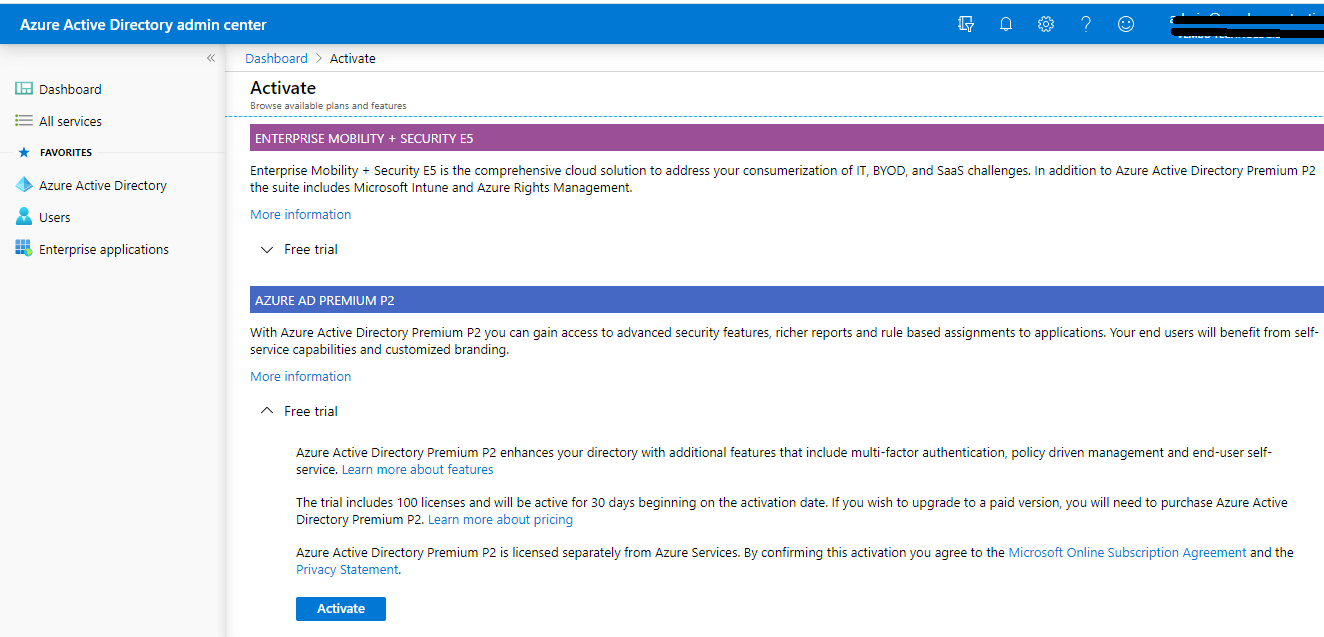

In questo blog, stiamo fornendo una panoramica di alcune delle caratteristiche aggiuntive che riguardano le licenze Azure AD Premium P1 e Premium P2. Gli amministratori possono acquistare queste licenze su una base di abbonamento dopo aver valutato anche le caratteristiche. Microsoft fornisce una prova gratuita di un abbonamento mensile per la valutazione.

L’URL di accesso: https://aad.portal.azure.com/

Login al portale Azure AD → Su “My Dashboard” clicca su Try Azure AD Premium -> Clicca su Activate sotto Free trial su Azure AD Premium P2. Puoi vedere una notifica “Attivata con successo la prova di Azure AD Premium P2”.

Protezione password (password vietate personalizzate), Protezione password per Windows Server Active Directory (password vietate globali e personalizzate), Reset/modifica/sblocco password self-service con write-back on-premises, Gestione accesso gruppo, Microsoft Cloud App Discovery, Azure AD Join: MDM auto-iscrizione e personalizzazione della politica amministrativa locale

Azure AD Join: recupero self-service di BitLocker, roaming dello stato dell’impresa e rapporti avanzati sulla sicurezza e l’uso

Identità ibride

Application Proxy, Microsoft Identity Manager user CAL, Connect Health

Gestione avanzata degli accessi di gruppo

Gruppi dinamici, delega dei permessi di creazione del gruppo, politica di denominazione del gruppo, scadenza del gruppo

Guida all’uso, classificazione predefinita,

Accesso condizionato

Accesso condizionato basato sul gruppo, sulla posizione e sullo stato del dispositivo, integrazione di Azure Information Protection, accesso limitato a SharePoint, Autenticazione a più fattori con accesso condizionato, integrazione di Microsoft Cloud App Security e integrazione di partner di terze parti per la governance delle identità

Tutte queste caratteristiche sono comunemente disponibili negli abbonamenti Azure Free Office 365, Premium1 e Premium2.

Cosa è disponibile in Premium P2 e non in Premium P1?

Le seguenti caratteristiche Identity Protection e Identity Governance sono caratteristiche esclusive per Premium P2. In questo blog, stiamo dettagliando queste due caratteristiche principali di Azure Premium P2 Identity Protection e Privileged Identity Management (PIM) in Identity Governance

Identity Protection

Vulnerabilità e rilevamento di account rischiosi, indagine sugli eventi di rischio e politiche di accesso condizionato basate sul rischio

Identity Governance

Privileged Identity Management (PIM), revisioni di accesso e gestione dei diritti.

Protezione dell’identità –

La protezione dell’identità è uno strumento che permette alle organizzazioni di realizzare tre compiti chiave:

- Automatizzare il rilevamento e il rimedio dei rischi basati sull’identità

- Indagare sui rischi usando i dati nel portale

- Esportare i dati di rilevamento dei rischi a utility di terze parti per ulteriori analisi

Gli amministratori possono rivedere i rilevamenti e intraprendere azioni manuali se necessario. Ci sono tre rapporti chiave che gli amministratori utilizzano per le indagini in Identity Protection:

- Utenti rischiosi

- Inserimenti rischiosi

- Rilevazioni di rischio

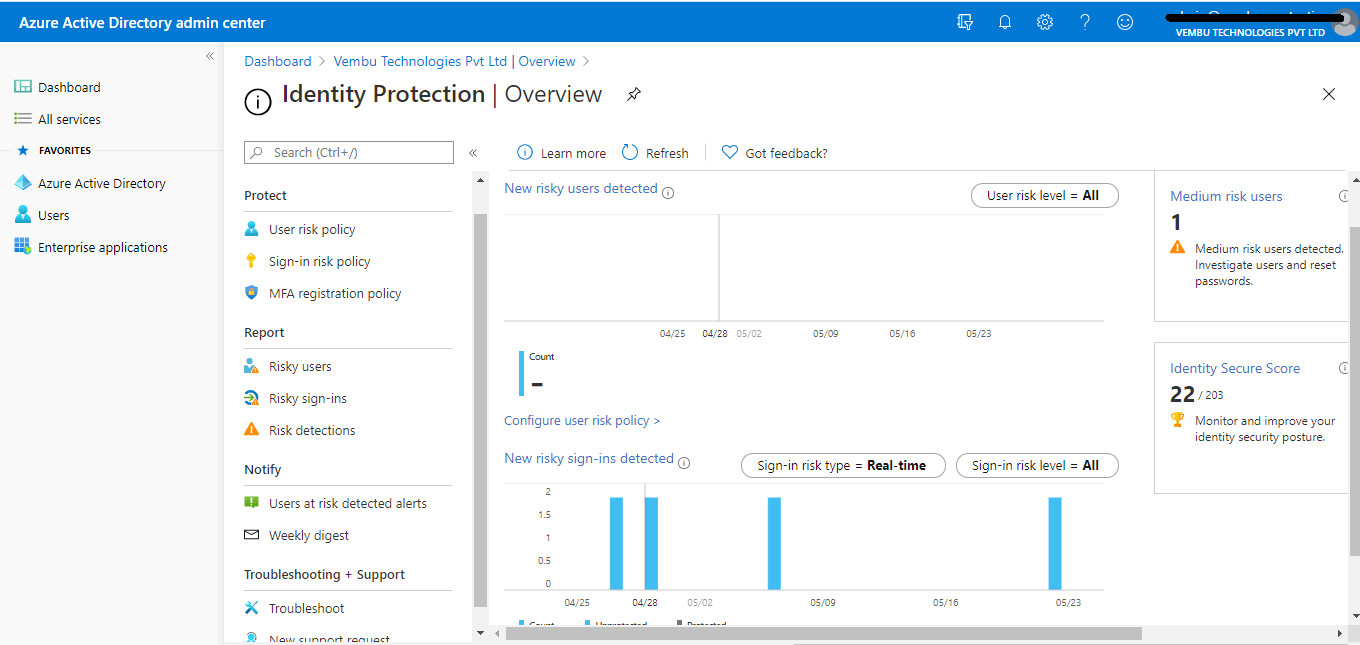

Identity Protection menu blade ha quattro parti principali viz Protect, Report, Notify e Troubleshooting + Support

Protect – User risk policy, Politica di rischio dell’utente, politica di rischio dell’accesso e politica di registrazione MFA

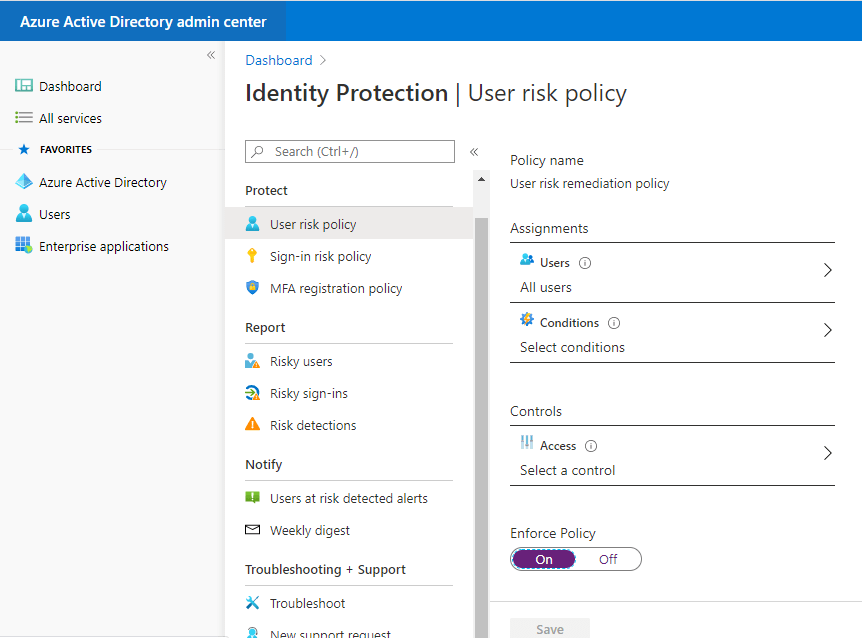

Politica di rischio dell’utente –

Qui gli amministratori possono abilitare la politica di rischio dell’utente per proteggere gli utenti e possono rimediare in base a tutti gli utenti/individui e membri del gruppo (possono escludere qualsiasi membro). Gli amministratori possono impostare le condizioni in cui la politica di rischio dovrebbe essere applicata in base al livello di rischio dell’utente (basso, medio e alto). Il risultato finale sarà bloccare l’accesso o permettere l’accesso per abilitare i requisiti di autenticazione a più fattori.

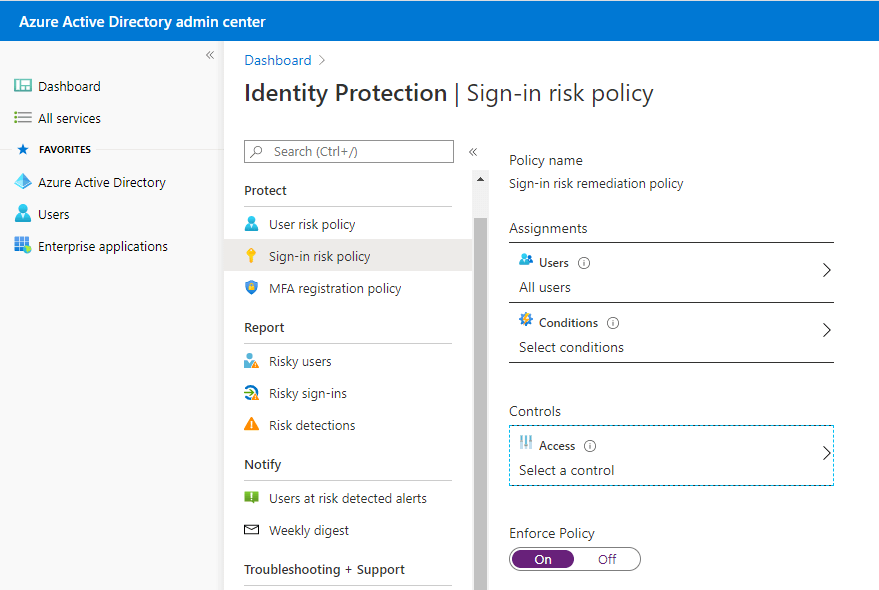

Politica di rischio di accesso

Qui gli amministratori possono abilitare la politica di rischio di accesso per proteggere gli utenti di accesso e possono rimediare in base a tutti gli utenti/membri individuali e di gruppo (possono escludere qualsiasi membro). Gli amministratori possono impostare le condizioni in cui la politica di rischio dovrebbe essere applicata in base al livello di rischio dell’utente (basso, medio e alto). Il risultato finale sarà bloccare l’accesso o permettere l’accesso con i requisiti di cambio password.

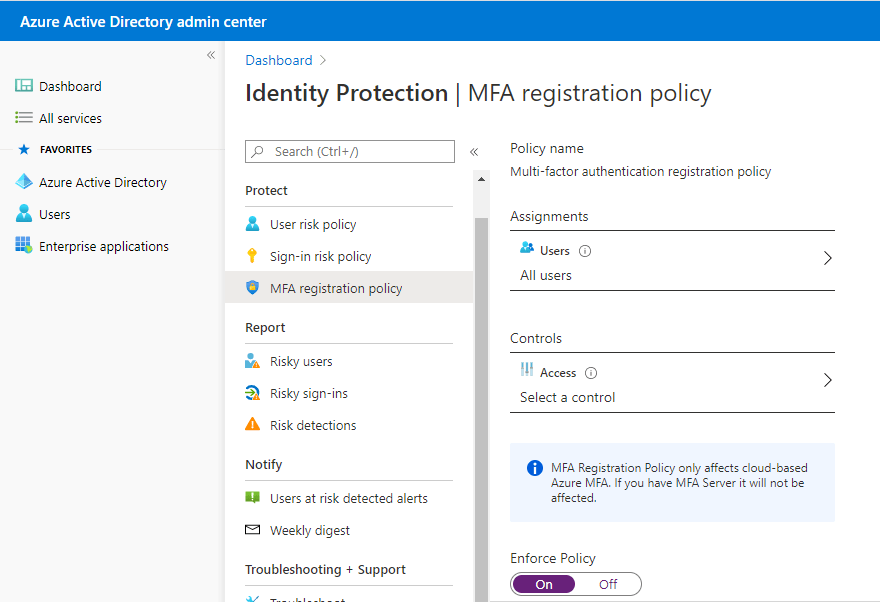

Politica di registrazione MFA

Azure Multi-Factor Authentication fornisce un mezzo per verificare ogni utente che sta usando più di un semplice nome utente e password. Fornisce un secondo livello di sicurezza agli accessi degli utenti. Affinché gli utenti siano in grado di rispondere alle richieste MFA, devono prima registrarsi per Azure Multi-Factor Authentication. Questa politica di registrazione supporta solo Azure MFA e non il server MFA OnPremise o le app MFA di terze parti. Anche qui gli amministratori possono applicare per tutti gli utenti/individui o per un membro del gruppo in base all’applicazione della registrazione Azure MFA.

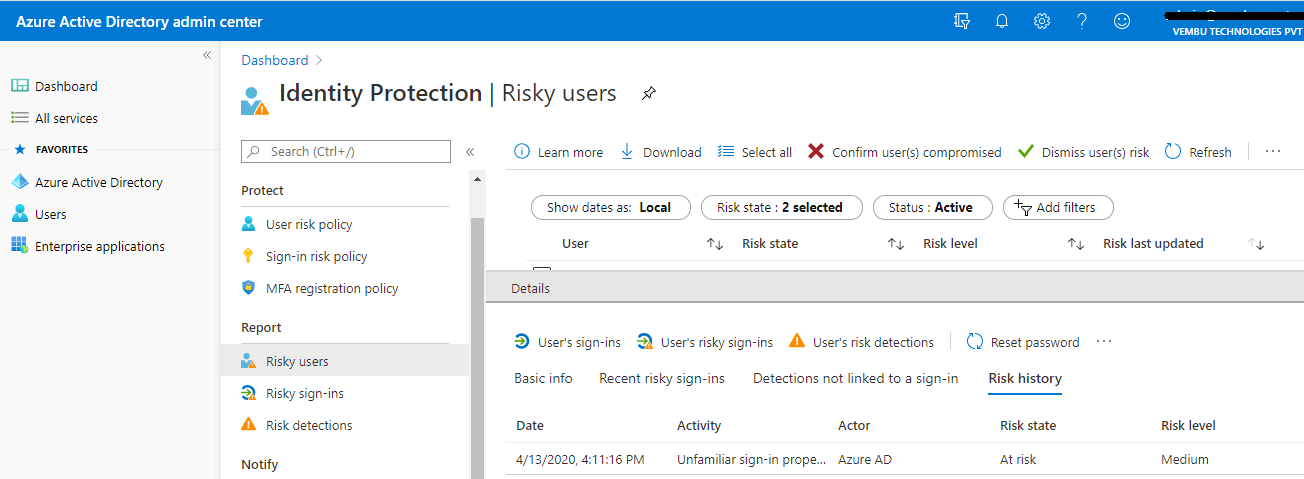

Risky users report

Questa sezione del report mostra gli utenti segnalati come a rischio a causa di accessi rischiosi, un indicatore di un tentativo di accesso che potrebbe essere stato eseguito da qualcuno che non è il legittimo proprietario di un account utente, e Users flagged for risk – A risky user is an indicator for a user account that might have been compromised.

In questo rapporto, selezionando ogni utente elencato, possiamo ottenere informazioni dettagliate come le informazioni di base sull’utente, il suo recente accesso a rischio, i rilevamenti non collegati a un accesso e la sua storia passata di rischio.

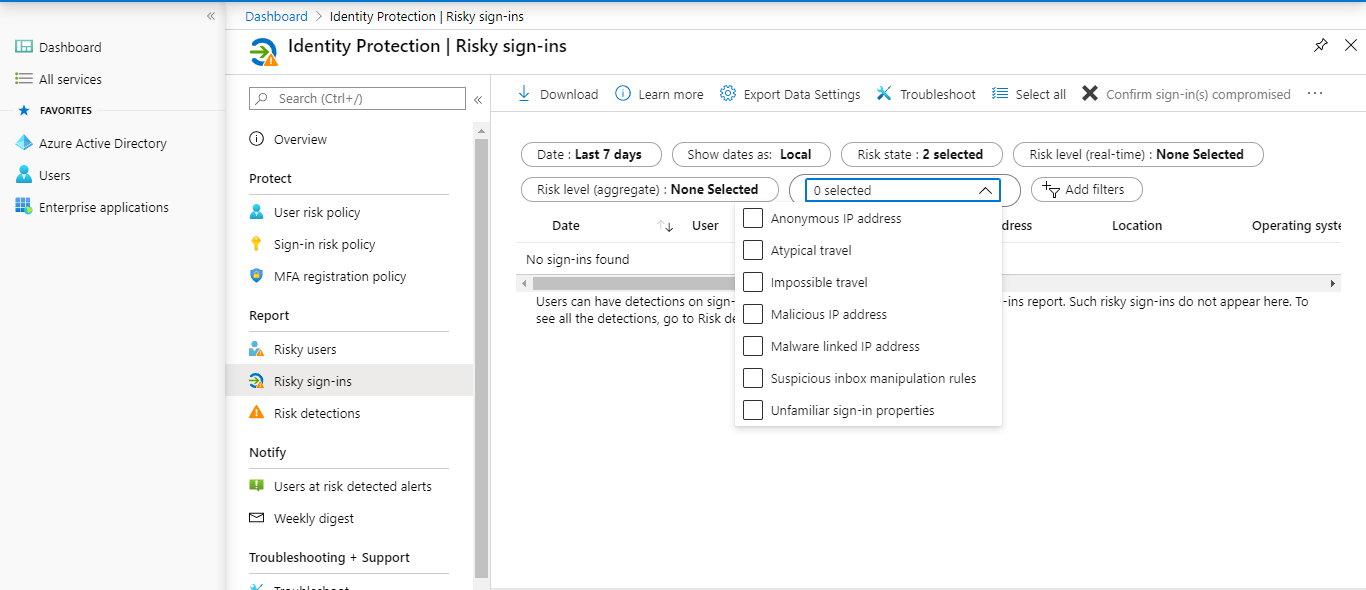

Risky sign-in report

Una completa attività di accesso a rischio su qualsiasi utente. Gli amministratori possono filtrare in base a

Data – Ultimo 1 mese, ultimi 7 giorni, ultime 24 ore e intervallo di tempo personalizzato

Stato di rischio – A rischio, confermato compromesso, confermato sicuro, respinto e rimediato

Livello di rischio – Alto, Medio e Basso

Tipo di rilevamento – Indirizzo IP anonimo, Viaggio atipico, Viaggio impossibile, Indirizzo IP dannoso, Indirizzo IP collegato al malware, Regola di manipolazione sospetta della posta in arrivo e Proprietà di accesso non familiari.

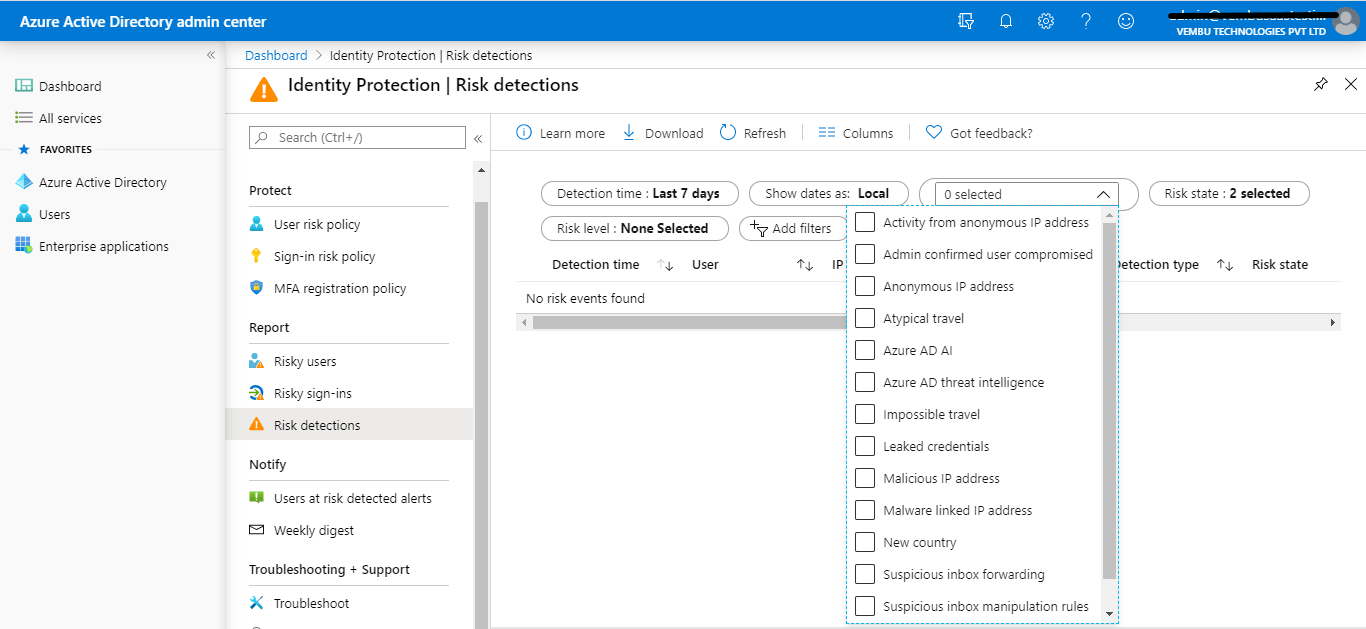

Rilevazione del rischio

Il rapporto sulla rilevazione del rischio contiene dati filtrabili fino agli ultimi 90 giorni (3 mesi).

Con le informazioni fornite dal rapporto di rilevamento del rischio, gli amministratori possono trovare:

- Informazioni su ogni rilevamento del rischio, incluso il tipo

- Altri rischi attivati nello stesso momento

- Luogo del tentativo di accesso

- Link out per ulteriori dettagli da Microsoft Cloud App Security (MCAS)

Gli amministratori possono quindi scegliere di tornare al rapporto sui rischi o sugli accessi dell’utente per intraprendere azioni basate sulle informazioni raccolte.

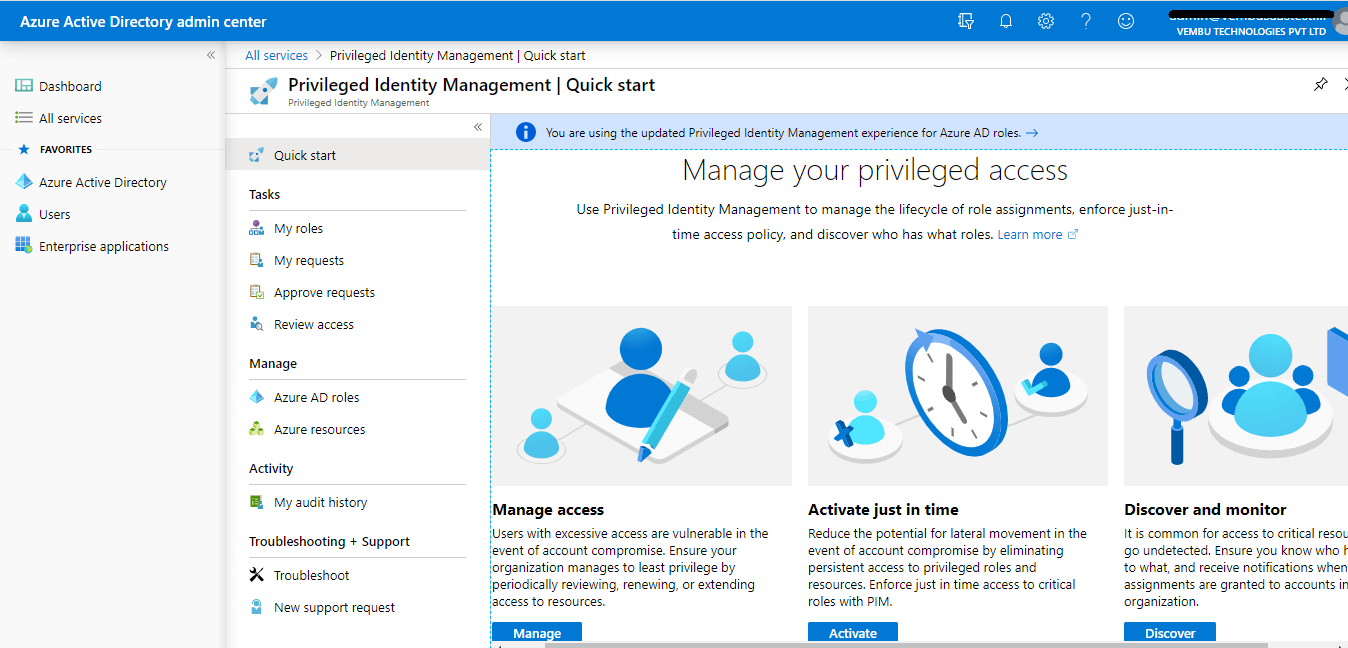

Privileged Identity Management (PIM)

Azure Active Directory (Azure AD) Privileged Identity Management (PIM) è un servizio che consente di gestire, controllare e monitorare l’accesso a risorse importanti nella vostra organizzazione. Queste risorse includono risorse in Azure AD, Azure e altri servizi Microsoft Online come Office 365 o Microsoft Intune. Azure AD PIM è una funzione Premium che consente all’amministratore globale di limitare l’accesso admin in piedi a ruoli privilegiati e molto altro. Questo si evolve in Quattro passi

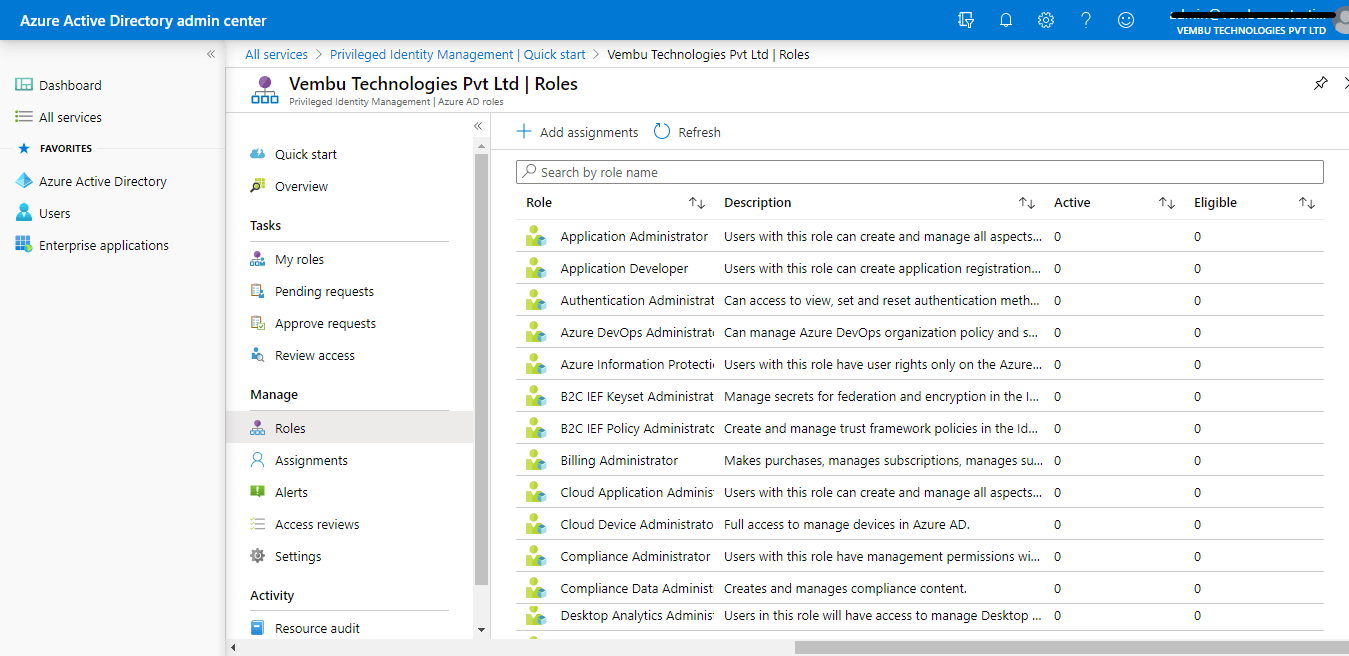

Assegnare

Assegnare gli utenti o gli attuali amministratori come amministratori idonei per specifici ruoli Azure AD, in modo che abbiano accesso solo quando necessario

Attiva

Attiva i ruoli admin idonei in modo da poter ottenere l’accesso permanente limitato all’identità privilegiata

Approva

Visualizza e approva tutte le richieste di attivazione per ruoli Azure AD specifici che sei configurati per approvare

Audit

Visualizza ed esporta la storia di tutte le assegnazioni e attivazioni di identità privilegiate in modo da poter identificare gli attacchi e rimanere conformi

Gestire l’accesso

Assegnare i ruoli agli utenti è una cosa abbastanza semplice. Gli utenti con un accesso eccessivo, cioè l’assegnazione di un particolare utente a vari ruoli amministrativi, sono vulnerabili in caso di compromissione dell’account. Un amministratore globale dovrebbe rivedere, rinnovare ed estendere l’accesso alle risorse periodicamente

Attivare appena in tempo

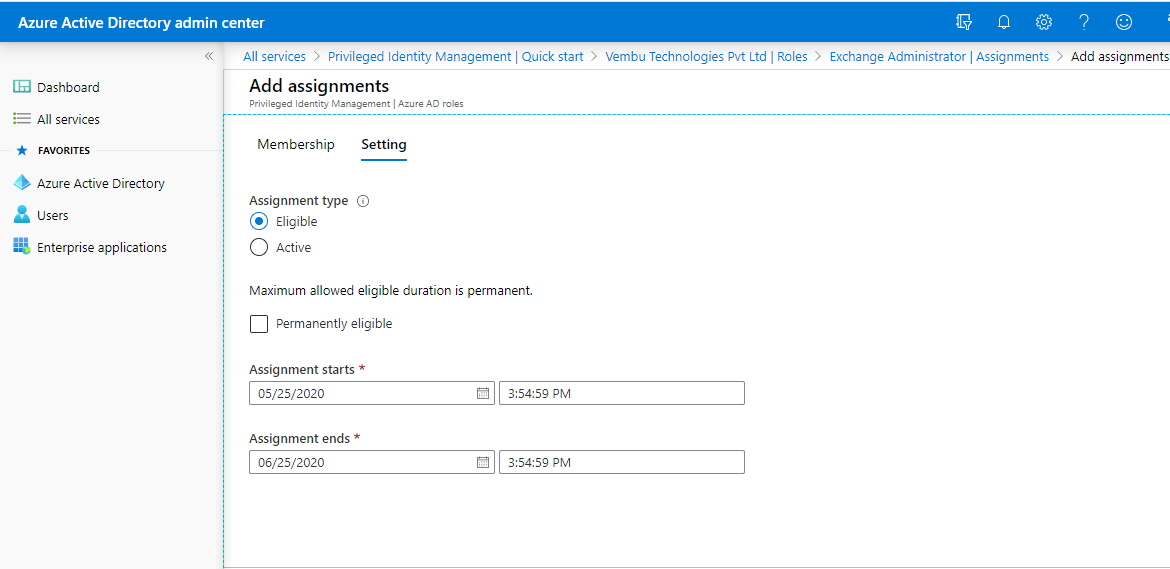

Inoltre è una buona pratica assegnare ruoli importanti come amministratori di Exchange agli utenti per un periodo di tempo. In qualsiasi momento un amministratore globale può rivedere ed estendere il suo ruolo come quando necessario.

Un amministratore globale può scegliere il tipo di assegnazione o idoneo o attivo. Può revocare permanentemente le opzioni idonee e fornire la durata del ruolo di un utente.

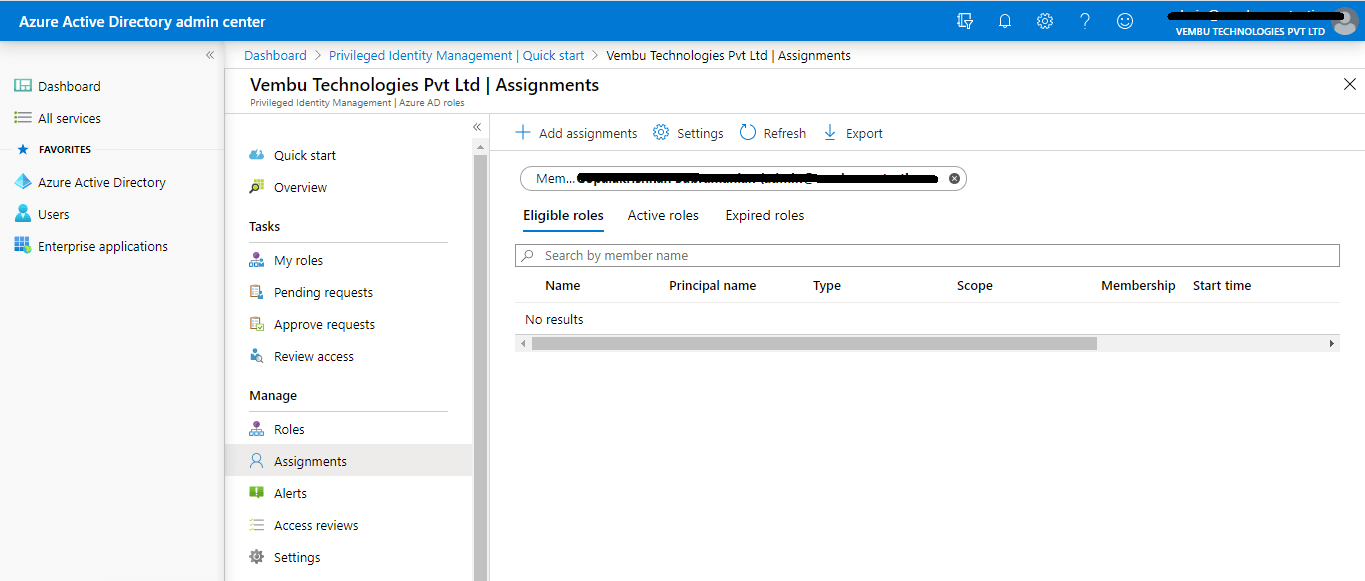

Scoprire e monitorare

Selezionare l’utente assegnato & visualizzare la loro assegnazione di ruolo per il monitoraggio continuo. Assicurati che l’amministratore sappia chi ha accesso a cosa, e riceva le notifiche quando vengono concesse nuove assegnazioni agli account in un’organizzazione. Seleziona l’utente e controlla i suoi ruoli, sotto Ruolo idoneo, Ruolo attivo e Ruolo scaduto. Monitorare l’utente periodicamente

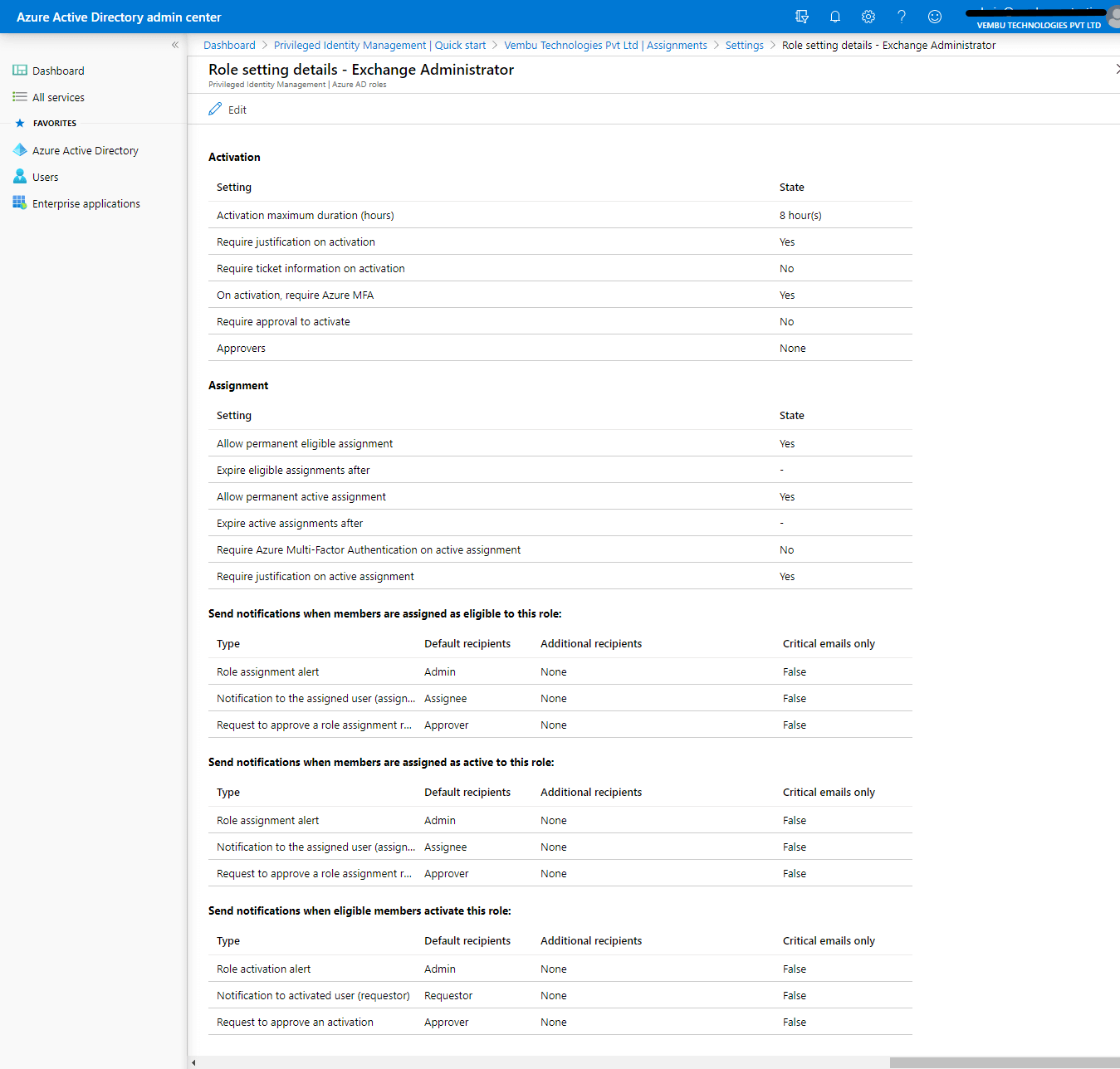

Per esempio, un utente assegnato con un ruolo di amministratore di Exchange, controlla le impostazioni del suo ruolo di amministratore di Exchange e monitora il cambiamento del suo ruolo attraverso le impostazioni di invio delle notifiche di posta.

Impostazioni di attivazione

- Durata massima di attivazione ( in ore ) – Specificare il numero in ore.

- Richiede giustificazione all’attivazione – Sì

- Richiede informazioni sul ticket all’attivazione – Sì / No

- Sull’attivazione, richiede Azure MFA – Sì

- Richiede l’approvazione per l’attivazione – Sì / No

- Approvers – Utente admin globale o utente con ruolo admin privilegiato assegnato

Impostazioni di assegnazione –

- Consenti assegnazione permanente idonea – Sì / No

- Scade assegnazione idonea dopo – Scegliere periodo finale

- Consenti assegnazione permanente attiva – Sì / No

- Scade l’assegnazione attiva dopo – Scegliere il periodo finale

- Richiede Azure MFA su assegnazione attiva – Sì / No

- Richiede giustificazione su assegnazione attiva – Sì / No

Invia impostazioni di notifica

- Invia notifiche quando i membri sono assegnati come idonei a questo ruolo:

- Invia le notifiche quando i membri sono assegnati come attivi a questo ruolo:

- Invia le notifiche quando i membri idonei attivano questo ruolo:

Un amministratore globale può modificare queste impostazioni per ogni ruolo, in questo esempio viene fornito il ruolo di amministratore di Exchange.

Conclusione :

In questi tempi, le violazioni della sicurezza sono comuni e si verificano ogni giorno, è molto importante per un amministratore proteggere le sue risorse Azure AD. Anche una versione base di Azure AD non è sufficiente considerando il livello di minacce che aumentano di giorno in giorno, ed è diventato sempre più importante proteggere le risorse con qualcosa di più di un semplice nome utente e password. Implementando Azure AD Privileged Identity Management, le organizzazioni possono proteggere le loro risorse con funzioni di sicurezza migliorate, e persino tenere d’occhio ciò che gli amministratori legittimi stanno facendo. E implementando Azure AD Identity protection permette agli amministratori di rilevare potenziali vulnerabilità che interessano le identità di qualsiasi organizzazione, configurare risposte automatiche e indagare sugli incidenti.

Segui i nostri feed di Twitter e Facebook per nuove release, aggiornamenti, post interessanti e altro ancora.

.