- Mikä on Azure Active Directory?

- Premium-ominaisuudet, jotka ovat saatavilla Azure AD Premium P1:ssä ja P2:ssä

- Hybriditunnukset

- Edistynyt ryhmäkäyttövaltuushallinta

- Ehdollinen käyttöoikeus

- Mitä on saatavilla Premium P2:ssa ja mitä ei ole saatavilla Premium P1:ssä?

- Identity Protection

- Identity Governance

- Identiteettisuojaus –

- Käyttäjäriskikäytäntö –

- Sign-in-riskikäytäntö

- MFA-rekisteröintikäytäntö

- Riskialttiiden käyttäjien raportti

- Riskialttiita kirjautumisia koskeva raportti

- Riskihavaintoraportti

- Privileged Identity Management (PIM)

- Assign

- Activate

- Approve

- Auditointi

- Käyttövaltuuksien hallinta

- Activate just in time

- Havaitse ja valvo

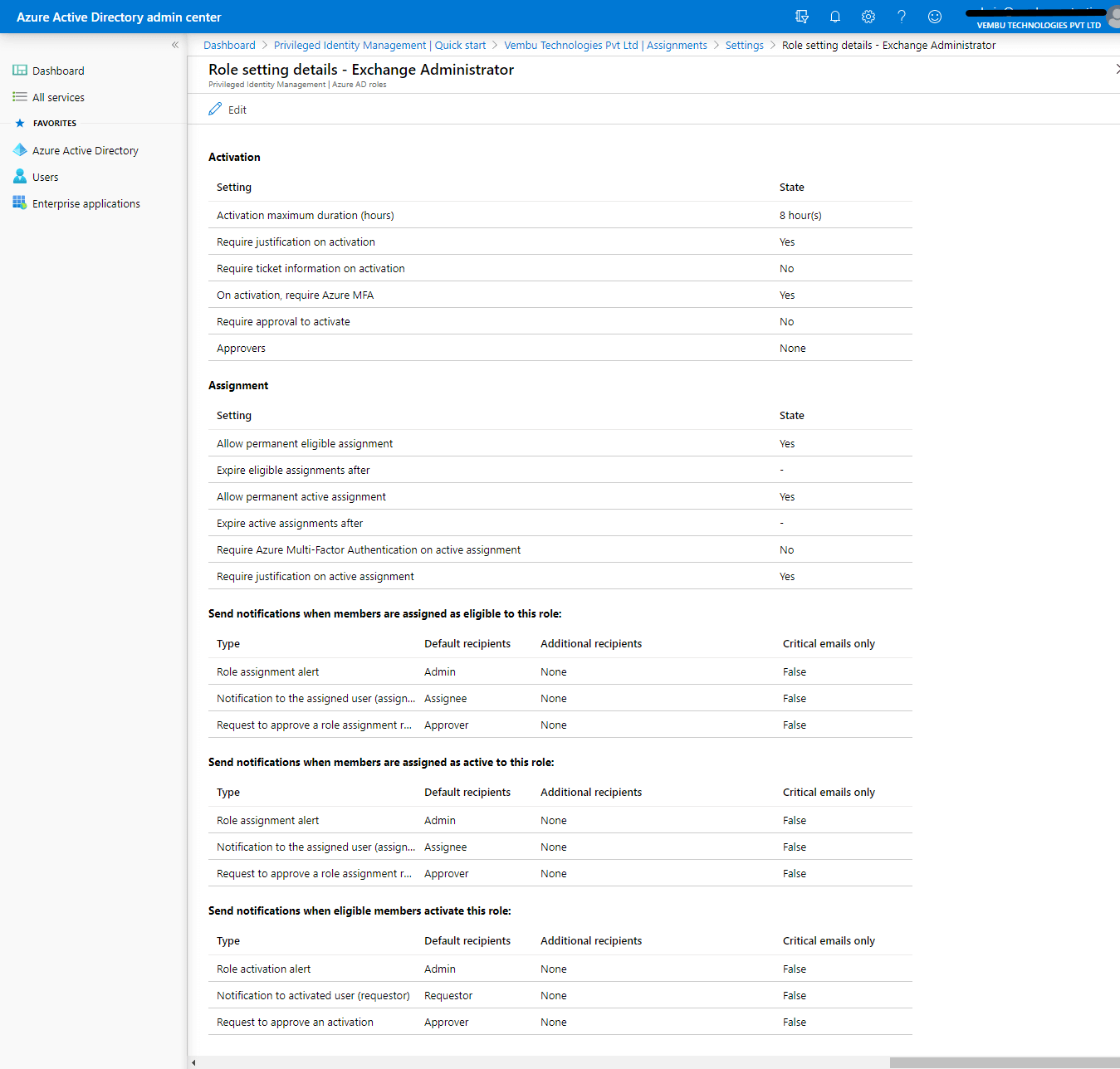

- Aktivointiasetukset

- Assignment settings –

- Send notification settings

- Johtopäätös :

Mikä on Azure Active Directory?

Azure Active Directory (Azure AD) on Microsoftin pilvipohjainen identiteetin- ja pääsynhallintapalvelu, jonka avulla organisaation työntekijät voivat kirjautua ja käyttää resursseja. Resurssit voivat olla ulkoisia resursseja, kuten Microsoft 365, Azure-portaali ja 100 kolmannen osapuolen SaaS-sovellusta, tai sisäisiä resursseja, kuten organisaation yritysverkossa ja intranetissä olevat sovellukset sekä minkä tahansa organisaation sisäisiin tarkoituksiinsa kehittämät pilvisovellukset. Monet suuret organisaatiot käyttävät tätä Azure AD:tä OnPremise Windows AD:n jatkeena, jotta ne voivat käyttää resurssejaan sisäisesti ja ulkoisesti samalla identiteetillä.

Microsoft Online -liiketoimintapalvelut, kuten Office 365 tai Microsoft Azure, edellyttävät Azure AD:tä sisäänkirjautumista varten ja identiteettisuojauksen helpottamiseksi. Jos tilaat/ostat minkä tahansa Microsoft Online -yrityspalvelun, tilaaja saa automaattisesti Azure AD:n, jossa on pääsy kaikkiin ilmaisiin ominaisuuksiin.

Voidakseen parantaa olemassa olevaa Azure AD -toteutusta tilaaja voi myös lisätä maksullisia ominaisuuksia päivittämällä olemassa olevan ilmaisen Azure AD:n Azure Active Directory Premium P1- tai Premium P2 -lisensseiksi. Maksulliset Azure AD -lisenssit on rakennettu olemassa olevan ilmaisen hakemiston päälle, ja ne tarjoavat itsepalvelun, parannetun seurannan, turvallisuusraportoinnin ja turvallisen pääsyn mobiilikäyttäjille.

Tässä blogissa tarjoamme yleiskatsauksen joihinkin lisäominaisuuksiin, jotka kattavat Azure AD Premium P1- ja Premium P2 -lisenssit. Järjestelmänvalvojat voivat ostaa näitä lisenssejä tilausperusteisesti myös ominaisuuksien arvioinnin jälkeen. Microsoft tarjoaa kuukausitilauksen ilmaisen kokeilujakson arviointia varten.

Access URL: https://aad.portal.azure.com/

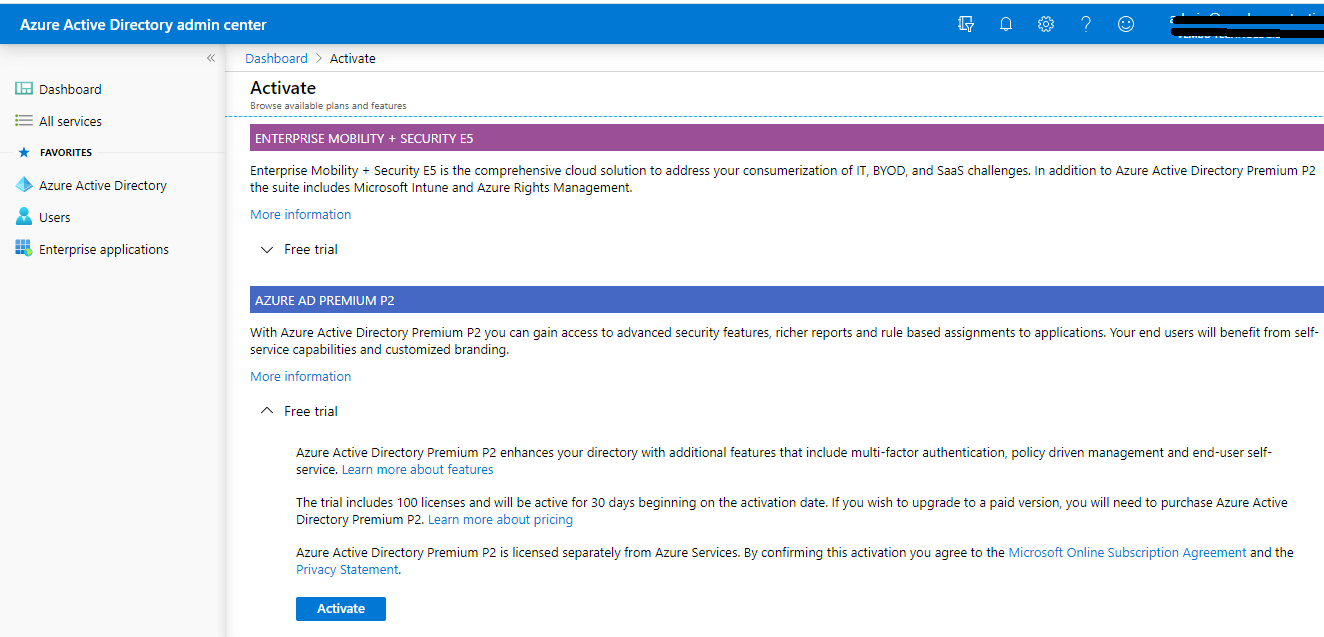

Kirjaudu sisään Azure AD -portaaliin → Napsauta ”Oma kojelauta” -kohdassa Kokeile Azure AD Premiumia -> Napsauta Aktivoi kohdassa Ilmainen kokeiluversio Azure AD Premium P2. Näet ilmoituksen ”Onnistunut Azure AD Premium P2 -kokeilujakson aktivointi”.

Premium-ominaisuudet, jotka ovat saatavilla Azure AD Premium P1:ssä ja P2:ssä

Salasanasuojaus (mukautettu kielletty salasana), Salasanasuojaus Windows Server Active Directory -palvelimelle (globaali salasana ja mukautettu kielletty salasana), Salasanojen uudelleensäätö, -muuttaminen/julkaiseminen/salasanojen lukituksen poistaminen tiloissa tapahtuvalla kirjoitusyhteydellä (kirjoitusyhteydellä on-premises-back), Ryhmien käyttöoikeushallinta, Microsoft Cloud App Discovery -palveluiden käyttöoikeushallinta (Microsoft Cloud App Discovery), Azure AD Join: MDM-automaattinen rekisteröinti ja paikallisen hallintakäytännön mukauttaminen

Azure AD Join: Itsepalveluna tapahtuva BitLockerin palautus, yritystilan verkkovierailu ja kehittyneet turvallisuus- ja käyttöraportit

Hybriditunnukset

Sovellusten välityspalvelin, Microsoft Identity Manager -käyttäjän CAL, Connect Health

Edistynyt ryhmäkäyttövaltuushallinta

Dynaamiset ryhmät, Ryhmän luomisoikeuksien delegointi, Ryhmän nimeämiskäytäntö, Ryhmän voimassaolon päättyminen

Käytön suuntaviivat, Luokittelun oletusarvo,

Ehdollinen käyttöoikeus

Ehdollinen käyttöoikeus ryhmän, sijainnin ja laitteen tilan perusteella, Azure Information Protection -integraatio, SharePointin rajoitettu käyttöoikeus, Monitekijätodennus ehdollisella käyttöoikeudella, Microsoft Cloud App Security -integraatio ja kolmannen osapuolen identiteettihallintakumppaneiden integraatio

Kaikki nämä edellä mainitut toiminnot ovat yleisesti saatavana Azure Free Office 365-, Premium1- ja Premium2-tilauksissa.

Mitä on saatavilla Premium P2:ssa ja mitä ei ole saatavilla Premium P1:ssä?

Alhaalla olevat ominaisuudet Identity Protection ja Identity Governance ovat Premium P2:n yksinoikeusominaisuuksia. Tässä blogissa kerromme yksityiskohtaisesti näistä kahdesta Azure Premium P2:n tärkeimmästä ominaisuudesta Identity Protection ja Privileged Identity Management (PIM) Identity Governance

Identity Protection

Haavoittuvuuksien ja riskialttiiden tilien havaitseminen, riskitapahtumien tutkinta ja riskipohjaiset ehdollisen pääsyn käytännöt

Identity Governance

Privileged Identity Management (PIM), käyttöoikeuksien tarkistukset ja käyttöoikeuksien hallinta.

Identiteettisuojaus –

Identiteettisuojaus on työkalu, jonka avulla organisaatiot voivat suorittaa kolme keskeistä tehtävää:

- Automaattinen identiteettipohjaisten riskien havaitseminen ja korjaaminen

- Riskien tutkiminen portaalissa olevien tietojen avulla

- Riskien havaitsemista koskevien tietojen vieminen kolmannen osapuolen apuohjelmiin lisäanalyysejä varten

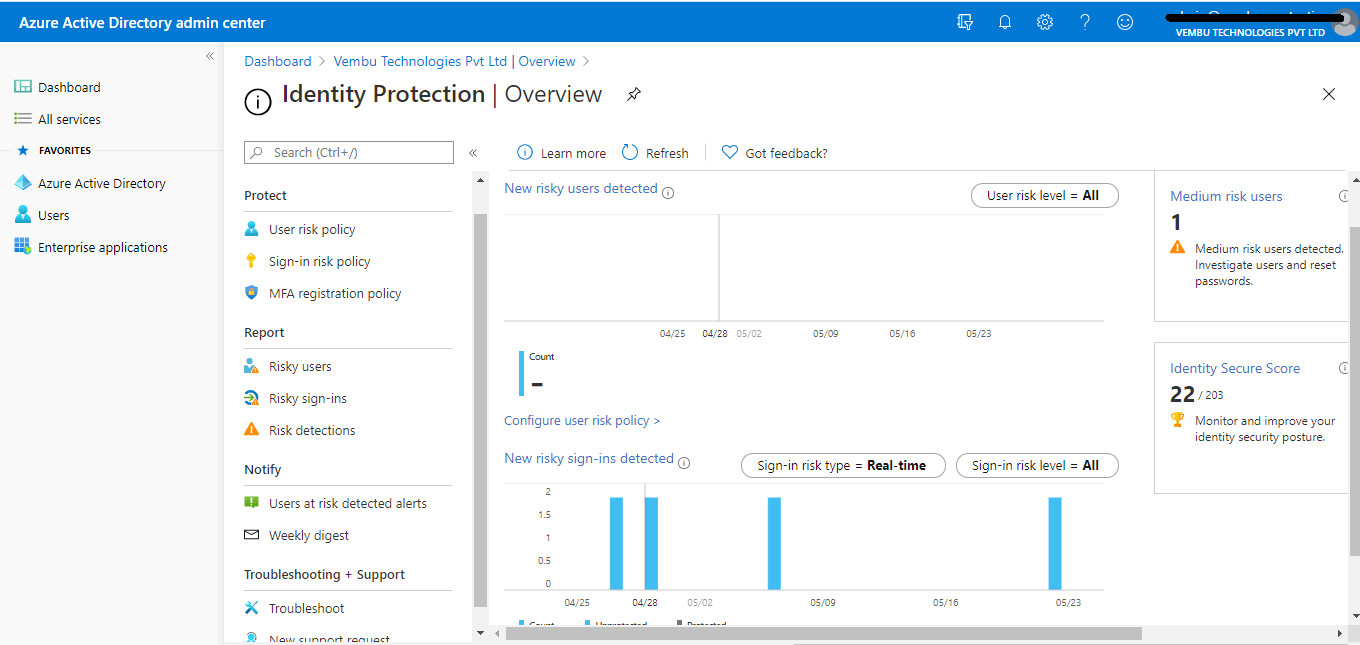

Hallinnoijat voivat tarkastella havaintoja ja ryhtyä tarvittaessa manuaalisiin toimenpiteisiin niiden suhteen. Identity Protectionissa on kolme keskeistä raporttia, joita ylläpitäjät käyttävät tutkimuksiin:

- Riskialttiit käyttäjät

- Riskialttiit kirjautumiset

- Riskihavainnot

Identiteettisuojauksen valikkoterässä on neljä pääosaa, nimittäin Suojaus, Raportti, Ilmoitus ja Vianmääritys + tuki

Suojaus – Käyttäjien riskikäytäntö, Kirjautumisriskikäytäntö ja MFA-rekisteröintikäytäntö

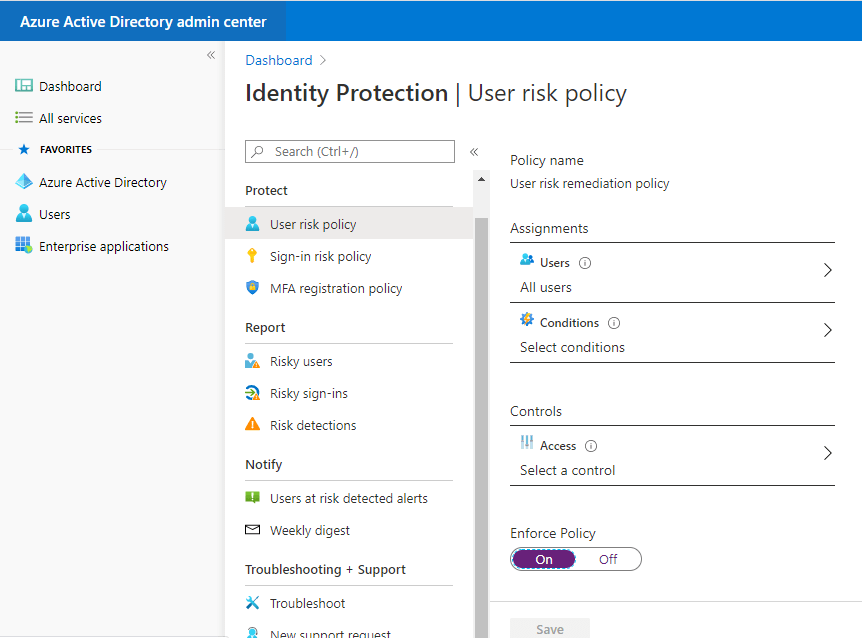

Käyttäjäriskikäytäntö –

Tässä ylläpitäjät voivat ottaa käyttöön käyttäjäriskikäytännön suojatakseen käyttäjiä ja tehdä korjaustoimenpiteitä kaikkien käyttäjien/yksittäisten ja ryhmän jäsenten perusteella ( voi sulkea pois mitä tahansa jäseniä ). Järjestelmänvalvojat voivat määrittää ehdot, milloin riskikäytäntöä on sovellettava käyttäjän riskitason perusteella ( Matala, Keskisuuri ja Korkea). Lopputuloksena on pääsyn estäminen tai pääsyn salliminen monitekijätodennusvaatimusten mahdollistamiseksi.

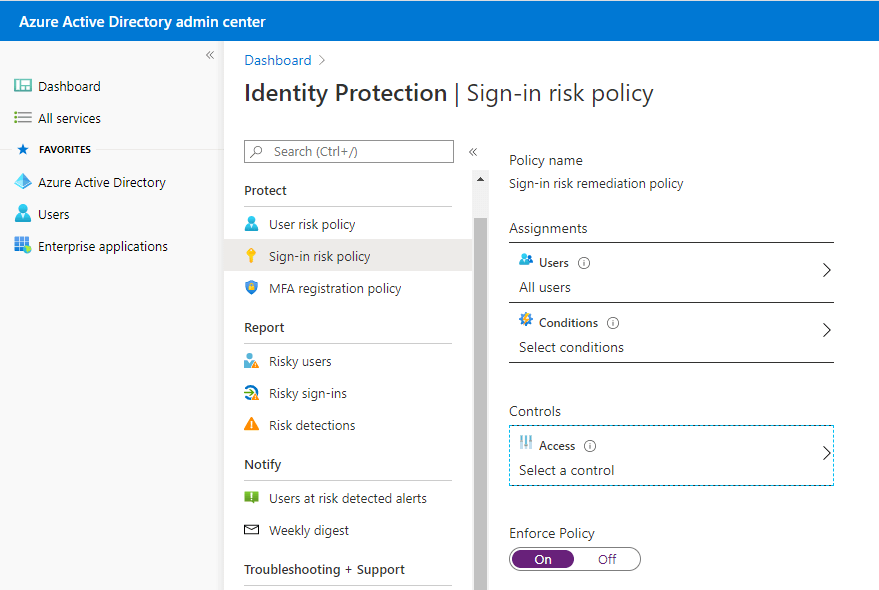

Sign-in-riskikäytäntö

Tässä Järjestelmänvalvojat voivat ottaa käyttöön sisäänkirjautumisriskikäytännön suojaamaan sisäänkirjautuvia käyttäjiä, ja he voivat tehdä korjauksia perustuen kaikkiin käyttäjiin/yksilöllisiin ja ryhmän jäseniin ( voivat sulkea pois mitä tahansa jäseniä ). Järjestelmänvalvojat voivat määrittää ehdot, milloin riskikäytäntöä on sovellettava käyttäjän riskitason perusteella ( Matala, Keskisuuri ja Korkea). Lopputuloksena on pääsyn estäminen tai pääsyn salliminen salasananvaihtovaatimuksin.

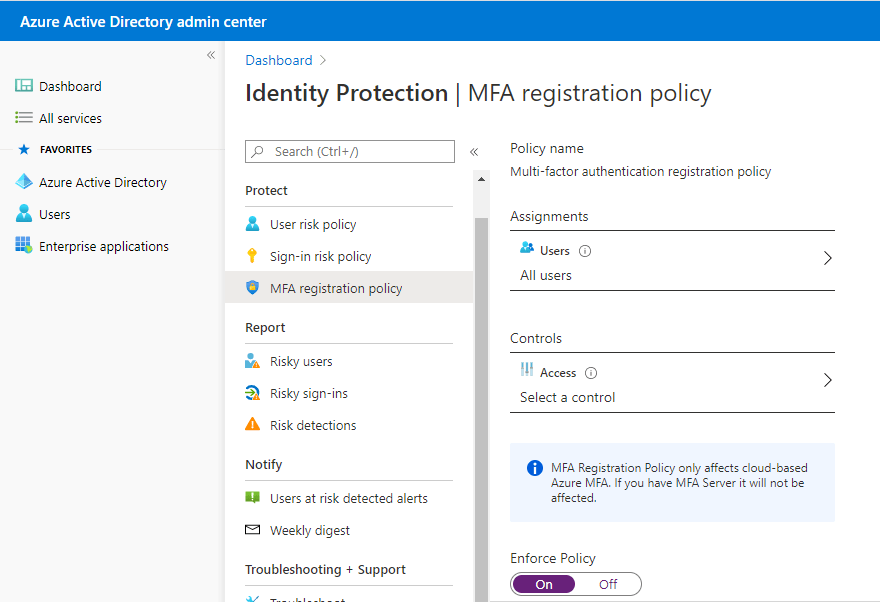

MFA-rekisteröintikäytäntö

Azure Multi-Factor Authentication tarjoaa keinon todentaa jokainen käyttäjä, joka käyttää muutakin kuin käyttäjätunnusta ja salasanaa. Se tarjoaa toisen turvakerroksen käyttäjien kirjautumisille. Jotta käyttäjät voivat vastata MFA-kehotteisiin, heidän on ensin rekisteröidyttävä Azure Multi-Factor Authentication -palveluun. Tämä rekisteröintikäytäntö tukee vain Azure MFA:ta eikä OnPremise MFA-palvelinta tai kolmannen osapuolen MFA-sovelluksia. Tässäkin ylläpitäjät voivat pakottaa kaikki käyttäjät/yksilöt tai ryhmän jäsenen Azure MFA -rekisteröinnin pakottamisen perusteella.

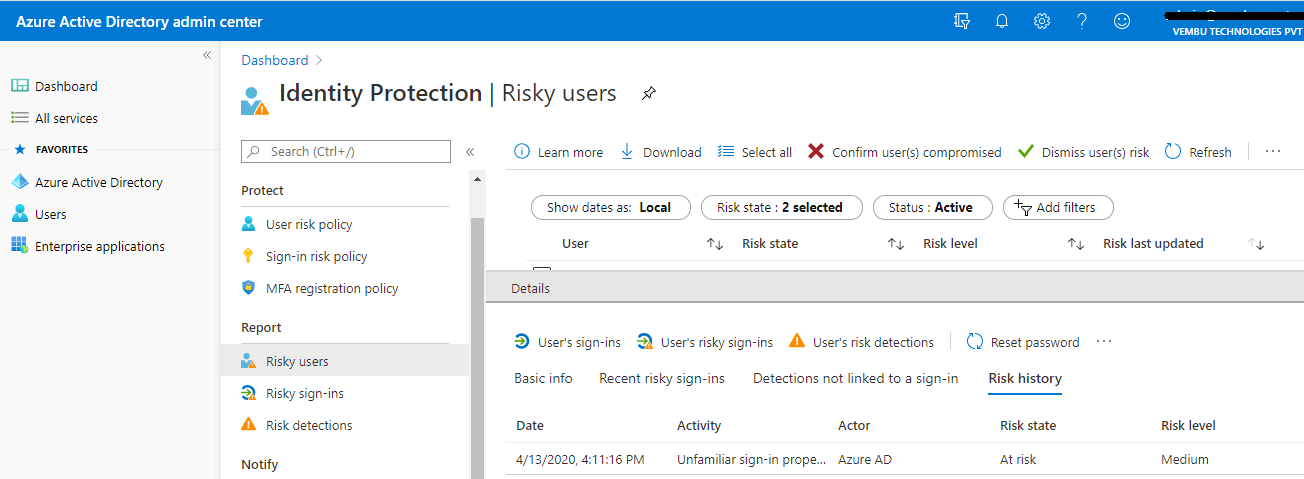

Riskialttiiden käyttäjien raportti

Tässä raporttiosiossa näkyvät käyttäjät, jotka on merkitty riskialttiiksi riskialttiiden sisäänkirjautumisten vuoksi, indikaattori sisäänkirjautumisyrityksestä, jonka on saattanut suorittaa henkilö, joka ei ole käyttäjätilin laillinen omistaja, ja Riskinalttiiksi merkittyjä käyttäjiä – Riskialttiiksi merkittyjen käyttäjien – Riskinalttiiden käyttäjien indikaattori on indikaattori, jonka käyttäjätili on saattanut joutua vaaraan.

Valitsemalla jokaisen luetellun käyttäjän tässä raportissa saamme yksityiskohtaisia tietoja, kuten perustiedot käyttäjästä, hänen viimeisimmät riskialttiit kirjautumiset, havainnot, jotka eivät liity kirjautumiseen, ja hänen aiempi riskihistoriansa.

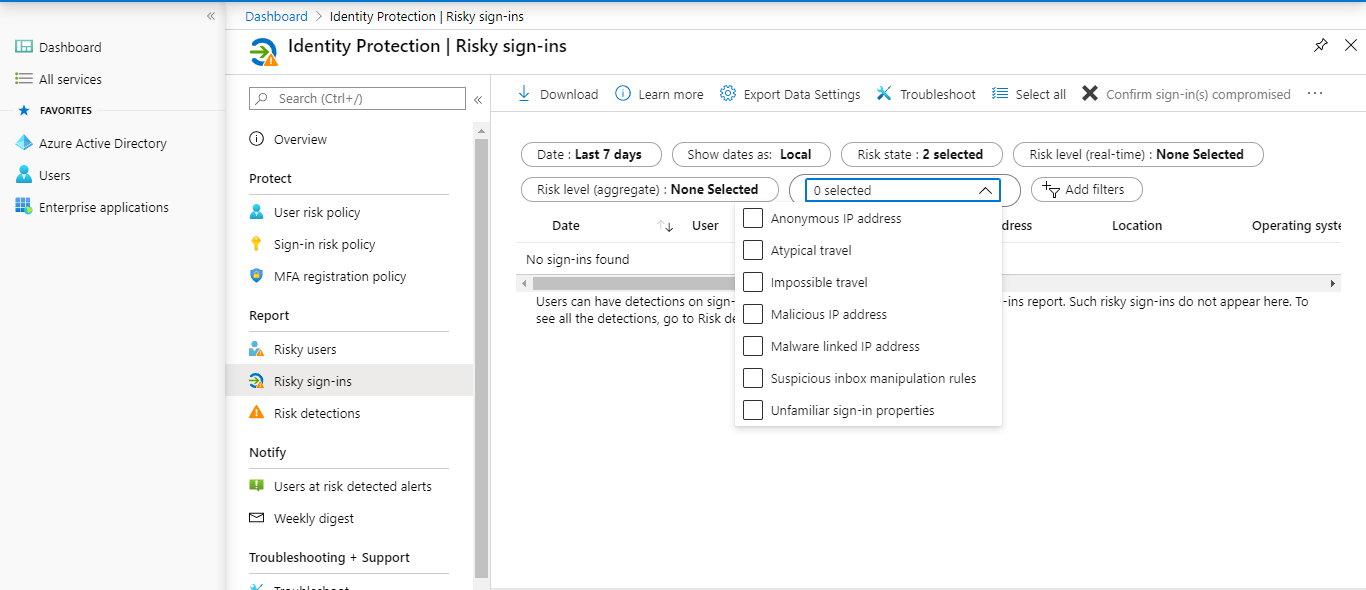

Riskialttiita kirjautumisia koskeva raportti

Kattava riskialttiita kirjautumisia koskeva toiminto minkä tahansa käyttäjän osalta. Järjestelmänvalvojat voivat suodattaa perustuen

Ajankohtaan – Viimeinen 1 kuukausi, viimeiset 7 päivää, viimeiset 24 tuntia ja mukautettu aikaväli

Riskitilanne – Vaarassa, vahvistettu vaarantuneeksi, vahvistettu turvalliseksi, hylätty ja korjattu

Riskitaso – Korkea, Keskisuuri ja Matala

Havaintotyyppi – Anonyymi IP-osoite, Epätyypillinen matkustaminen, Mahdoton matkustaminen, Haitallinen IP-osoite, Haittaohjelmaan liittyvä IP-osoite, Epäilyttävä postilaatikon manipulointisääntö ja Tuntemattomat kirjautumisominaisuudet.

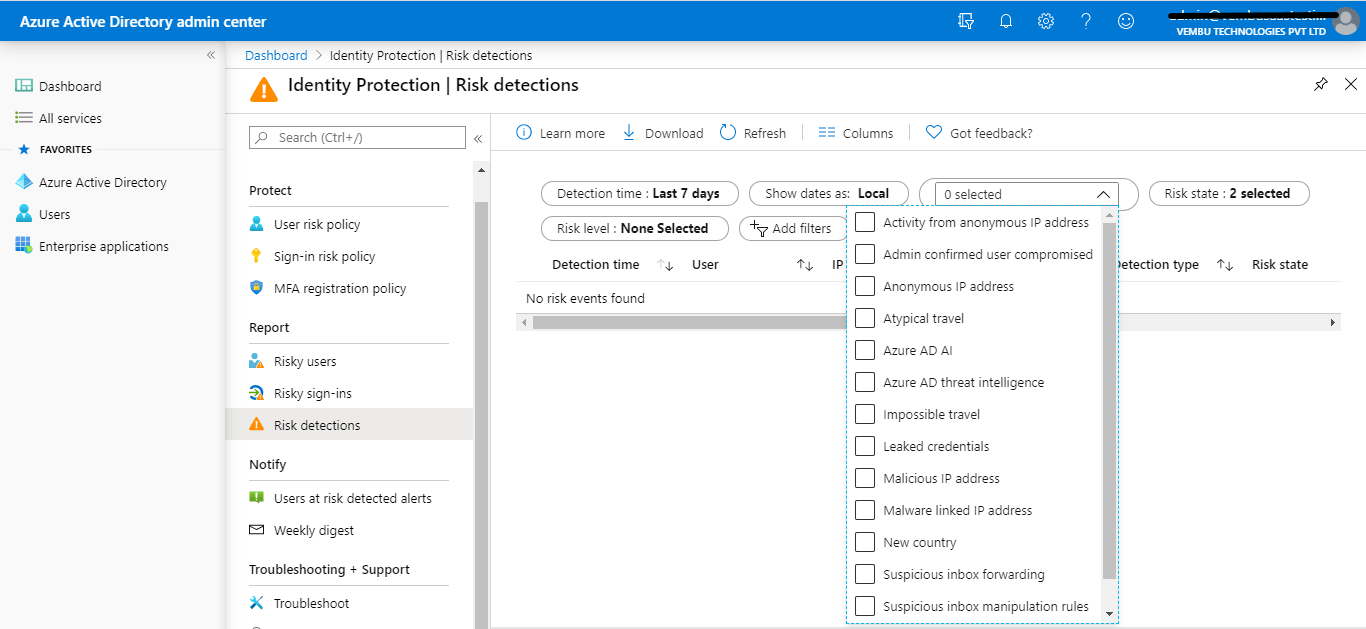

Riskihavaintoraportti

Riskihavaintoraportti sisältää suodatettavia tietoja enintään viimeisten 90 päivän ajalta (3 kuukautta).

Riskihavaintoraportin antamien tietojen avulla ylläpitäjät voivat löytää:

- Tietoja jokaisesta riskihavaintoriskistä, mukaan lukien tyyppi

- Muut riskit, jotka laukaistiin samaan aikaan

- Sisäänkirjautumisyrityksen sijainti

- Linkki tarkempiin yksityiskohtiin Microsoft Cloud App Securitystä (MCAS)

Hallinnoijat voivat sen jälkeen valita, haluavatko he palata takaisin käyttäjän riski- tai sisäänkirjautumissuoritukset -raportteihin, jotta he voivat ryhtyä toimenpiteisiin kerättyjen tietojen perusteella.

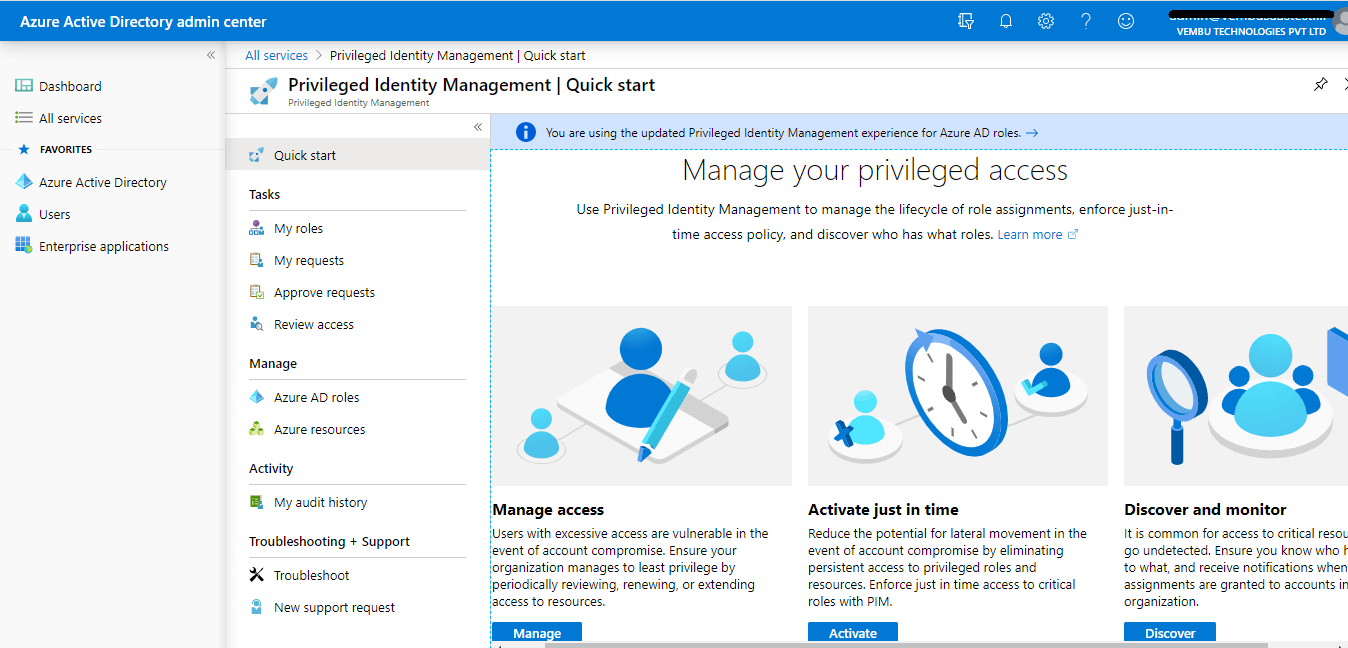

Privileged Identity Management (PIM)

Azure Active Directory (Azure AD) Privileged Identity Management (PIM) on palvelu, jonka avulla voit hallita, ohjata ja valvoa organisaatiosi tärkeiden resurssien käyttöä. Näihin resursseihin kuuluvat Azure AD:n, Azuren ja muiden Microsoftin verkkopalvelujen, kuten Office 365:n tai Microsoft Intunen, resurssit. Azure AD PIM on Premium-ominaisuus, jonka avulla globaali ylläpitäjä voi rajoittaa pysyvän ylläpitäjän pääsyä etuoikeutettuihin rooleihin ja paljon muuta. Tämä kehittyy neljässä vaiheessa

Assign

Määritä käyttäjät tai nykyiset ylläpitäjät oikeutetuiksi ylläpitäjiksi tiettyihin Azure AD -rooleihin, jotta heillä on käyttöoikeus vain tarvittaessa

Activate

Aktivoi kelvolliset ylläpitäjäroolit, jotta voit saada rajoitetun pysyvän käyttöoikeuden etuoikeutettuun identiteettiin

Approve

Katsele ja hyväksy kaikki aktivointipyynnöt tietyille Azure AD -rooleille, joita olet olet määritetty hyväksymään

Auditointi

Tarkastele ja vie historiaa kaikista etuoikeutettujen identiteettien määrityksistä ja aktivoinneista, jotta voit tunnistaa hyökkäykset ja pysyä vaatimustenmukaisena

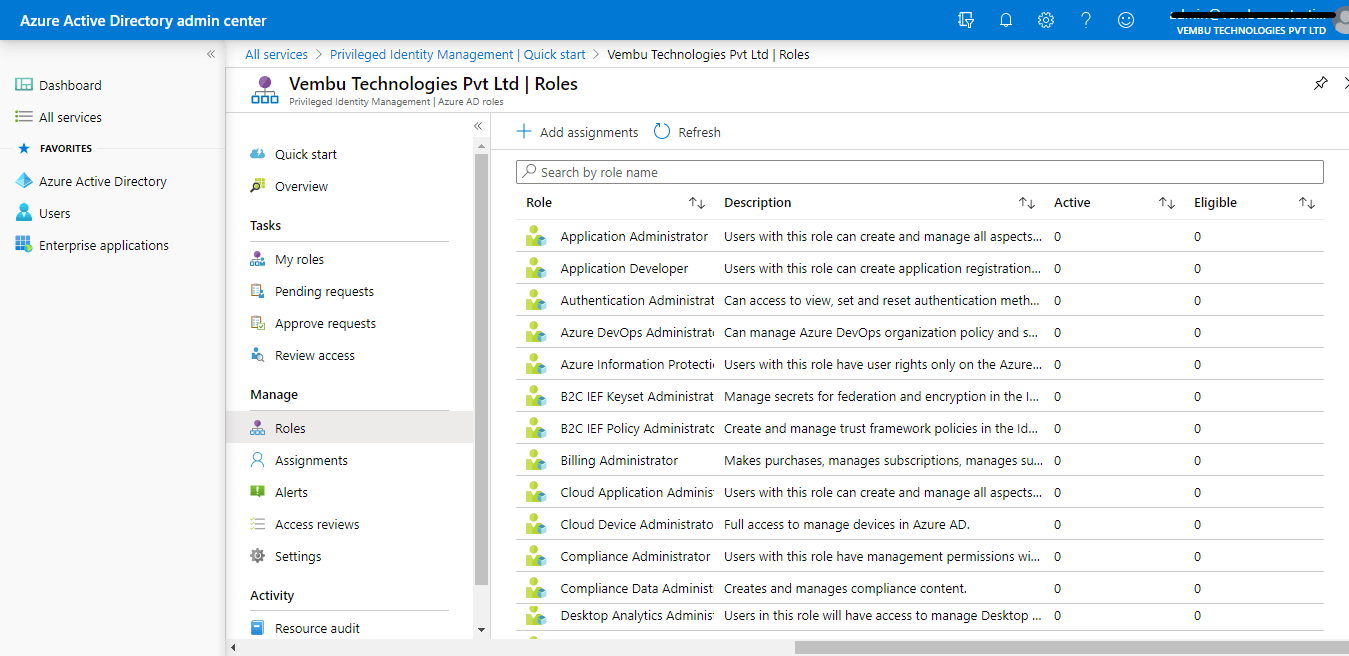

Käyttövaltuuksien hallinta

Roolien määrittäminen käyttäjille on melko yksinkertaista. Käyttäjät, joilla on liialliset käyttöoikeudet eli jotka määrittävät tietylle käyttäjälle erilaisia hallinnollisia rooleja, ovat haavoittuvia, jos tili vaarannetaan. Maailmanlaajuisen järjestelmänvalvojan tulisi tarkistaa, uudistaa ja laajentaa resurssien käyttöoikeuksia määräajoin

Activate just in time

Myös tärkeiden roolien, kuten Exchange-ylläpitäjien, osoittaminen käyttäjille määräajaksi on hyvä käytäntö. Maailmanlaajuinen ylläpitäjä voi milloin tahansa tarkistaa ja laajentaa rooliaan tarpeen mukaan.

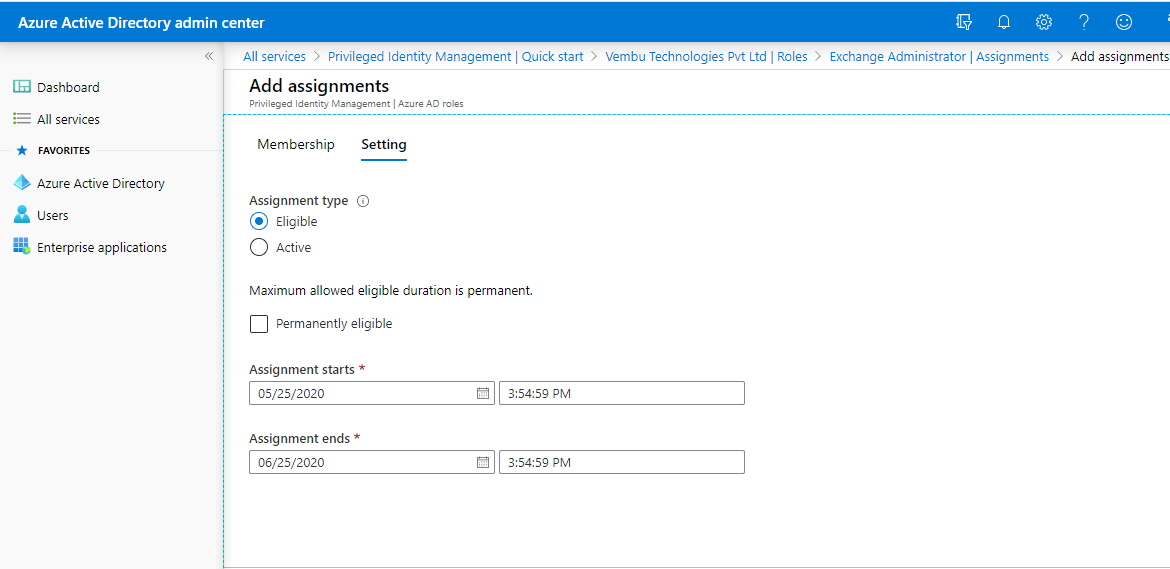

Globaali ylläpitäjä voi valita määritystyypin joko Eligible tai Active. Hän voi peruuttaa pysyvästi kelvolliset vaihtoehdot ja määrittää käyttäjän roolin keston.

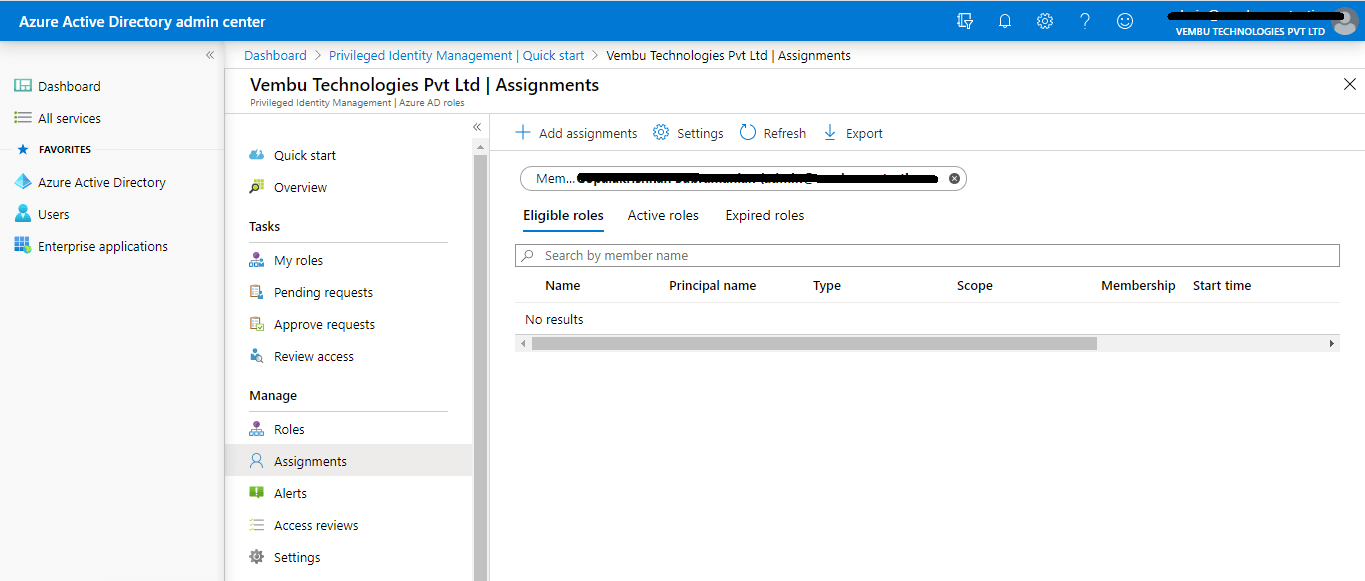

Havaitse ja valvo

Valitse määritetty käyttäjä & Näytä hänen roolimäärityksensä jatkuvaa valvontaa varten. Varmista, että järjestelmänvalvojan on tiedettävä, kenellä on käyttöoikeus mihinkin, ja että hän saa ilmoituksia, kun organisaation tileille myönnetään uusia toimeksiantoja. Valitse jäsen ja tarkista hänen roolinsa kohdasta Oikeutettu rooli, Aktiivinen rooli ja Vanhentunut rooli. Seuraa käyttäjää säännöllisesti

Käyttäjä, jolle on määritetty Exchange-ylläpitäjä-rooli, tarkistaa Exchange-ylläpitäjä-roolinsa asetukset ja seuraa roolinsa muuttumista sähköposti-ilmoitusten lähetysasetusten avulla.

Aktivointiasetukset

- Aktivoinnin enimmäiskesto ( tunteina ) – Määritä määrä tunteina.

- Require justification on activation – Yes

- Require ticket information on activation – Yes / No

- On activation, require Azure MFA – Yes

- Require approval for activation – Yes / No

- Approvers – Global admin user or privileged admin role assigned user

Assignment settings –

- Allow permanent eligible assignment – Yes / No

- Expire eligible assignment after – Choose end period

- Alow permanent eligible assignment. active assignment – Yes / No

- Expeire active assignment after – Choose end period

- Require Azure MFA on active assignment – Yes / No

- Require justification on active assignment – Yes / No

Send notification settings

- Sendaa ilmoituksia, kun jäseniä on määritetty kelvollisiksi tähän rooliin:

- Lähettää ilmoituksia, kun jäsenet on määritetty aktiivisiksi tähän rooliin:

- Lähettää ilmoituksia, kun kelvolliset jäsenet aktivoivat tämän roolin:

Yleinen järjestelmänvalvoja voi muokata näitä asetuksia kullekin roolille, tässä esimerkissä on annettu Exchange-ylläpitäjän rooli.

Johtopäätös :

Tänä aikana tietoturvaloukkaukset ovat yleisiä ja niitä tapahtuu päivittäin, joten järjestelmänvalvojan on erittäin tärkeää suojata Azure AD -resurssit. Edes Azure AD:n perusversio ei riitä, kun otetaan huomioon päivä päivältä lisääntyvien uhkien taso, ja on yhä tärkeämpää suojata resursseja muulla kuin vain käyttäjätunnuksella ja salasanalla. Ottamalla käyttöön Azure AD Privileged Identity Management -järjestelmän, organisaatiot voivat suojata resurssejaan paremmilla tietoturvaominaisuuksilla ja jopa pitää silmällä, mitä lailliset ylläpitäjät tekevät. Ja ottamalla käyttöön Azure AD -identiteettisuojauksen järjestelmänvalvojat voivat havaita mahdollisia haavoittuvuuksia, jotka vaikuttavat minkä tahansa organisaation identiteetteihin, määrittää automaattisia vastatoimia ja tutkia vaaratilanteita.

Seuraa Twitter- ja Facebook-syötteitämme saadaksesi uusia julkaisuja, päivityksiä, oivaltavia viestejä ja paljon muuta.