In jedem paketvermittelten Netzwerk stellen Pakete Dateneinheiten dar, die zwischen Computern übertragen werden. Es liegt in der Verantwortung von Netzwerktechnikern und Systemadministratoren, die Pakete zu überwachen und zu inspizieren, um die Sicherheit zu gewährleisten und Fehler zu beheben.

Zu diesem Zweck verwenden sie Softwareprogramme, die als Netzwerk-Paketanalysatoren bezeichnet werden, wobei Wireshark aufgrund seiner Vielseitigkeit und Benutzerfreundlichkeit vielleicht das beliebteste und am häufigsten verwendete Programm ist. Darüber hinaus können Sie mit Wireshark den Datenverkehr nicht nur in Echtzeit überwachen, sondern auch in einer Datei speichern, um ihn später zu überprüfen.

Lesen Sie dazu: Die besten Linux-Tools zur Bandbreitenüberwachung, um die Netzwerknutzung zu analysieren

In diesem Artikel geben wir Ihnen 10 Tipps, wie Sie Wireshark verwenden können, um Pakete in Ihrem Netzwerk zu analysieren, und hoffen, dass Sie, wenn Sie die Zusammenfassung erreicht haben, geneigt sind, sie zu Ihren Lesezeichen hinzuzufügen.

- Wireshark unter Linux installieren

- Erfassungsoptionen einstellen

- TIP #1 – HTTP-Verkehr untersuchen

- TIP #2 – Inspect HTTP Traffic from a Given IP Address

- TIP #3 – HTTP-Verkehr zu einer bestimmten IP-Adresse untersuchen

- TIP #4 – Überwachen Sie den Apache- und MySQL-Netzwerkverkehr

- TIP #5 – Pakete an eine bestimmte IP-Adresse zurückweisen

- TIP #6 – Monitor Local Network Traffic (192.168.0.0/24)

- TIP #7 – Den Inhalt einer TCP-Konversation überwachen

- TIP #8 – Färbungsregeln bearbeiten

- TIP #9 – Speichern Sie das Capture in einer Datei

- TIP #10 – Üben mit Capture-Beispielen

- Zusammenfassung

Wireshark unter Linux installieren

Um Wireshark zu installieren, wählen Sie den richtigen Installer für Ihr Betriebssystem/Ihre Architektur aus https://www.wireshark.org/download.html.

Besonders, wenn Sie Linux verwenden, muss Wireshark direkt aus den Repositories Ihrer Distribution verfügbar sein, um eine einfachere Installation zu ermöglichen. Obwohl sich die Versionen unterscheiden können, sollten die Optionen und Menüs ähnlich – wenn nicht sogar identisch – sein.

------------ On Debian/Ubuntu based Distros ------------ $ sudo apt-get install wireshark------------ On CentOS/RHEL based Distros ------------$ sudo yum install wireshark------------ On Fedora 22+ Releases ------------$ sudo dnf install wireshark

Es gibt einen bekannten Fehler in Debian und Derivaten, der die Auflistung der Netzwerkschnittstellen verhindern kann, wenn Sie Wireshark nicht mit sudo starten. Um dies zu beheben, folgen Sie der akzeptierten Antwort in diesem Beitrag.

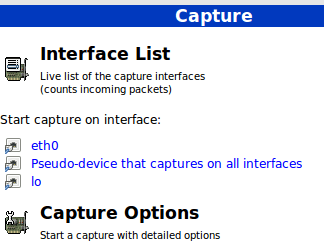

Wenn Wireshark läuft, können Sie die Netzwerkschnittstelle, die Sie überwachen wollen, unter Capture auswählen:

In diesem Artikel werden wir eth0 verwenden, aber Sie können auch eine andere wählen, wenn Sie möchten. Klicken Sie noch nicht auf die Schnittstelle – das werden wir später tun, wenn wir einige Erfassungsoptionen überprüft haben.

Erfassungsoptionen einstellen

Die nützlichsten Erfassungsoptionen, die wir in Betracht ziehen werden, sind:

- Netzwerkschnittstelle – Wie wir bereits erklärt haben, werden wir nur Pakete analysieren, die über eth0 kommen, entweder eingehend oder ausgehend.

- Erfassungsfilter – Mit dieser Option können wir angeben, welche Art von Datenverkehr wir nach Port, Protokoll oder Typ überwachen wollen.

Bevor wir mit den Tipps fortfahren, ist es wichtig zu beachten, dass einige Organisationen die Verwendung von Wireshark in ihren Netzwerken untersagen. Das heißt, wenn Sie Wireshark nicht für persönliche Zwecke verwenden, stellen Sie sicher, dass Ihre Organisation die Verwendung erlaubt.

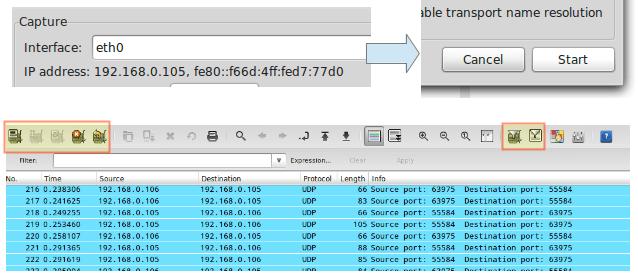

Wählen Sie vorerst einfach eth0 aus der Dropdown-Liste aus und klicken Sie auf die Schaltfläche Start. Sie sehen dann den gesamten Datenverkehr, der über diese Schnittstelle läuft. Für Überwachungszwecke ist das nicht wirklich nützlich, da sehr viele Pakete inspiziert werden, aber es ist ein Anfang.

In der obigen Abbildung sehen wir auch die Symbole, um die verfügbaren Schnittstellen aufzulisten, die aktuelle Erfassung zu stoppen und neu zu starten (roter Kasten auf der linken Seite) und um einen Filter zu konfigurieren und zu bearbeiten (roter Kasten auf der rechten Seite). Wenn Sie mit dem Mauszeiger über eines dieser Symbole fahren, wird ein Tooltip angezeigt, der angibt, was es bewirkt.

Wir beginnen mit der Darstellung von Erfassungsoptionen, während in den Tipps Nr. 7 bis Nr. 10 beschrieben wird, wie man mit einer Erfassung tatsächlich etwas Nützliches tun kann.

TIP #1 – HTTP-Verkehr untersuchen

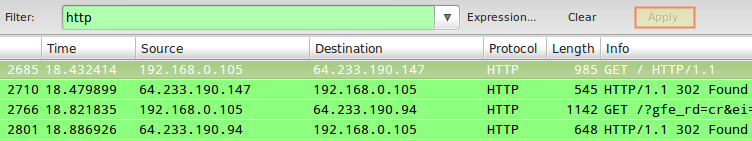

Geben Sie http in das Filterfeld ein und klicken Sie auf Anwenden. Starten Sie Ihren Browser und gehen Sie auf eine beliebige Seite:

Um mit jedem weiteren Tipp zu beginnen, stoppen Sie das Live-Capture und bearbeiten Sie den Capture-Filter.

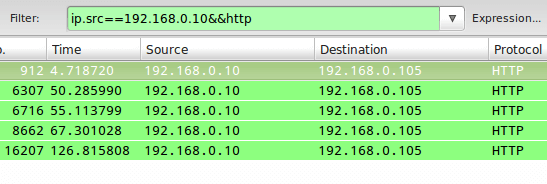

TIP #2 – Inspect HTTP Traffic from a Given IP Address

In diesem speziellen Tipp werden wir ip==192.168.0.10&& der Filterstanze voranstellen, um den HTTP-Traffic zwischen dem lokalen Computer und 192.168.0 zu überwachen.10:

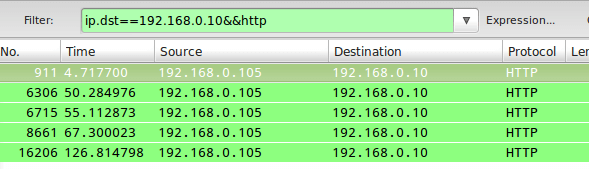

TIP #3 – HTTP-Verkehr zu einer bestimmten IP-Adresse untersuchen

Dieser Tipp ist eng mit #2 verwandt, in diesem Fall werden wir ip.dst als Teil des Erfassungsfilters wie folgt verwenden:

ip.dst==192.168.0.10&&http

Um die Tipps #2 und #3 zu kombinieren, können Sie ip.addr in der Filterregel anstelle von ip.src oder ip.dst verwenden.

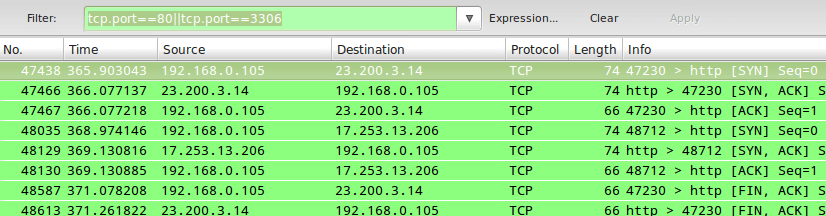

TIP #4 – Überwachen Sie den Apache- und MySQL-Netzwerkverkehr

Gelegentlich werden Sie daran interessiert sein, den Verkehr zu untersuchen, der einer (oder beiden) Bedingungen entspricht. Um beispielsweise den Datenverkehr auf den TCP-Ports 80 (Webserver) und 3306 (MySQL/MariaDB-Datenbankserver) zu überwachen, können Sie eine OR-Bedingung im Erfassungsfilter verwenden:

tcp.port==80||tcp.port==3306

In den Tipps #2 und #3 führen || und das Wort oder zu denselben Ergebnissen. Dasselbe gilt für && und das Wort and.

TIP #5 – Pakete an eine bestimmte IP-Adresse zurückweisen

Um Pakete auszuschließen, die nicht der Filterregel entsprechen, verwenden Sie ! und schließen die Regel in Klammern ein. Um beispielsweise Pakete auszuschließen, die von einer bestimmten IP-Adresse stammen oder an diese gerichtet sind, können Sie Folgendes verwenden:

!(ip.addr == 192.168.0.10)

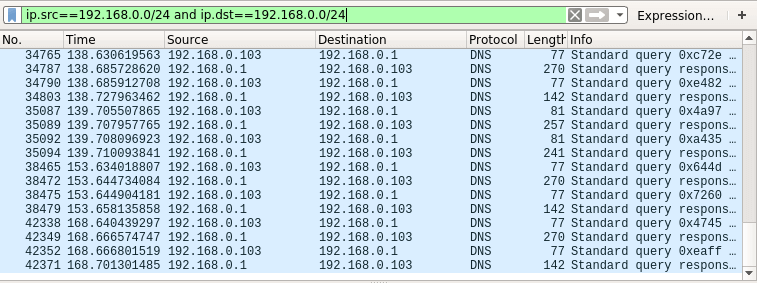

TIP #6 – Monitor Local Network Traffic (192.168.0.0/24)

Die folgende Filterregel zeigt nur den lokalen Datenverkehr an und schließt Pakete aus, die ins Internet gehen oder aus dem Internet kommen:

ip.src==192.168.0.0/24 and ip.dst==192.168.0.0/24

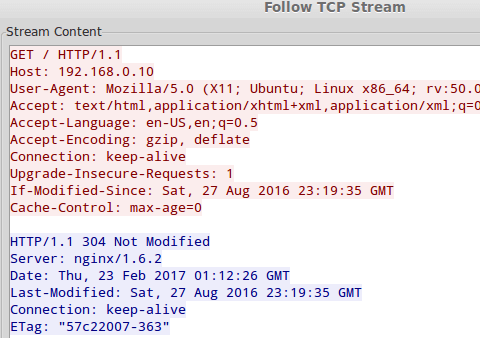

TIP #7 – Den Inhalt einer TCP-Konversation überwachen

Um den Inhalt einer TCP-Konversation (Datenaustausch) zu untersuchen, klicken Sie mit der rechten Maustaste auf ein bestimmtes Paket und wählen Sie TCP-Stream verfolgen. Es öffnet sich ein Fenster mit dem Inhalt der Konversation.

Dazu gehören HTTP-Header, wenn wir Web-Verkehr untersuchen, und auch alle Klartext-Anmeldeinformationen, die während des Prozesses übertragen werden, falls vorhanden.

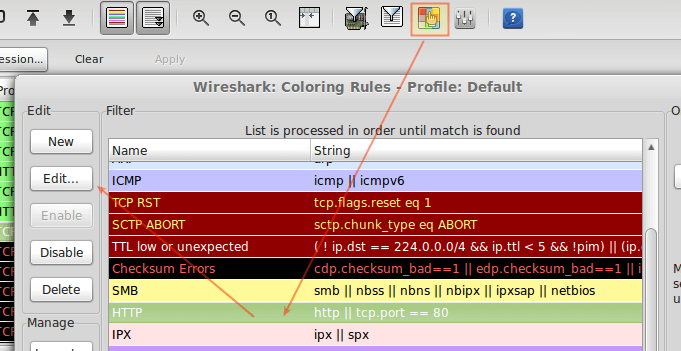

TIP #8 – Färbungsregeln bearbeiten

Ihr habt sicher schon bemerkt, dass jede Zeile im Erfassungsfenster farbig ist. Standardmäßig erscheint der HTTP-Verkehr in grünem Hintergrund mit schwarzem Text, während Prüfsummenfehler in rotem Text mit schwarzem Hintergrund angezeigt werden.

Wenn Sie diese Einstellungen ändern möchten, klicken Sie auf das Symbol „Farbregeln bearbeiten“, wählen einen bestimmten Filter aus und klicken auf „Bearbeiten“.

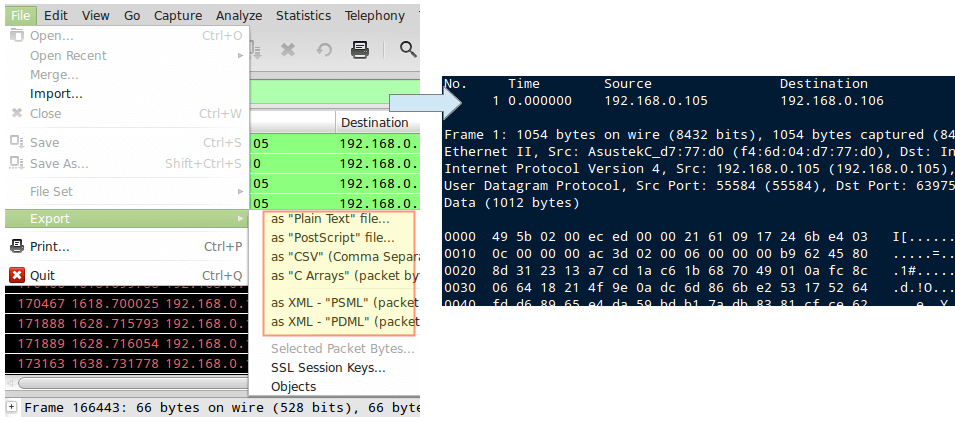

TIP #9 – Speichern Sie das Capture in einer Datei

Speichern Sie den Inhalt des Captures, damit wir ihn genauer untersuchen können. Gehen Sie dazu auf Datei → Exportieren und wählen Sie ein Exportformat aus der Liste:

TIP #10 – Üben mit Capture-Beispielen

Wenn Sie denken, dass Ihr Netzwerk „langweilig“ ist, bietet Wireshark eine Reihe von Beispiel-Capture-Dateien, die Sie zum Üben und Lernen verwenden können. Sie können diese SampleCaptures herunterladen und über das Menü Datei → Importieren importieren.

Zusammenfassung

Wireshark ist eine freie und quelloffene Software, wie Sie im FAQ-Bereich der offiziellen Website sehen können. Sie können einen Capture-Filter entweder vor oder nach dem Start einer Inspektion konfigurieren.

Wenn Sie es nicht bemerkt haben, verfügt der Filter über eine Autovervollständigungsfunktion, mit der Sie leicht nach den am häufigsten verwendeten Optionen suchen können, die Sie später anpassen können. Damit sind dem Himmel keine Grenzen gesetzt

.