V každé síti s přepínáním paketů představují pakety jednotky dat, které jsou přenášeny mezi počítači. Povinností síťových inženýrů i správců systémů je tyto pakety monitorovat a kontrolovat pro účely zabezpečení a řešení problémů.

Pro tyto účely se spoléhají na softwarové programy zvané analyzátory síťových paketů, přičemž Wireshark je díky své univerzálnosti a snadnému použití asi nejoblíbenější a nejpoužívanější. Navíc Wireshark umožňuje nejen sledovat provoz v reálném čase, ale také jej ukládat do souboru pro pozdější kontrolu.

Související článek: Nejlepší nástroje pro sledování šířky pásma v Linuxu pro analýzu využití sítě

V tomto článku se s vámi podělíme o 10 tipů, jak používat Wireshark k analýze paketů v síti, a doufáme, že až se dostanete k části Shrnutí, budete mít chuť přidat si ji do záložek.

- Instalace programu Wireshark v Linuxu

- Nastavení možností zachycení

- TIP č. 1 – Kontrola provozu HTTP

- TIP #2 – Inspect HTTP Traffic from a Given IP Address

- TIP #2 – Inspect HTTP Traffic from a Given IP Address

- TIP č. 3 – Inspekce HTTP provozu na dané IP adrese

- TIP č. 4 – Sledování síťového provozu Apache a MySQL

- TIP č. 5 – Odmítnutí paketů na danou IP adresu

- TIP #6 – Sledovat provoz v místní síti (192.168.0.0/24)

- TIP #7 – Sledovat obsah konverzace TCP

- TIP #8 – Úprava pravidel pro obarvení

- TIP č. 9 – Uložení zachycení do souboru

- TIP č. 10 – Procvičování s ukázkami zachycení

- Shrnutí

Instalace programu Wireshark v Linuxu

Pro instalaci programu Wireshark vyberte správný instalační program pro váš operační systém/architekturu z nabídky https://www.wireshark.org/download.html.

Zejména pokud používáte Linux, musí být Wireshark dostupný přímo z repozitářů vaší distribuce, abyste si mohli instalaci usnadnit podle svého uvážení. I když se verze mohou lišit, volby a nabídky by měly být v každé z nich podobné – ne-li totožné.

------------ On Debian/Ubuntu based Distros ------------ $ sudo apt-get install wireshark------------ On CentOS/RHEL based Distros ------------$ sudo yum install wireshark------------ On Fedora 22+ Releases ------------$ sudo dnf install wireshark

V Debianu a derivátech je známá chyba, která může znemožnit výpis síťových rozhraní, pokud ke spuštění Wiresharku nepoužijete sudo. Chcete-li to opravit, postupujte podle přijaté odpovědi v tomto příspěvku.

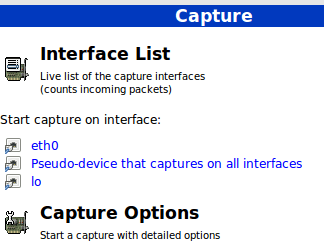

Jakmile je Wireshark spuštěn, můžete v části Capture vybrat síťové rozhraní, které chcete sledovat:

V tomto článku budeme používat eth0, ale pokud chcete, můžete si vybrat jiné. Na rozhraní zatím neklikejte – uděláme to později, až si projdeme několik možností zachycení.

Nastavení možností zachycení

Nejužitečnější možnosti zachycení, které budeme zvažovat, jsou:

- Síťové rozhraní – Jak jsme si již vysvětlili, budeme analyzovat pouze pakety přicházející přes eth0, a to buď příchozí, nebo odchozí.

- Filtr zachycení – Tato volba nám umožňuje určit, jaký provoz chceme sledovat podle portu, protokolu nebo typu.

Než budeme pokračovat v tipech, je důležité upozornit, že některé organizace zakazují používání programu Wireshark ve svých sítích. To znamená, že pokud nepoužíváte Wireshark pro osobní účely, ujistěte se, že vaše organizace jeho použití povoluje.

Prozatím stačí vybrat eth0 z rozevíracího seznamu a klepnout na tlačítko Spustit u tlačítka. Začne se zobrazovat veškerý provoz procházející tímto rozhraním. Pro účely monitorování to není příliš užitečné vzhledem k velkému množství kontrolovaných paketů, ale pro začátek to stačí.

Na výše uvedeném obrázku vidíme také ikony pro zobrazení seznamu dostupných rozhraní, zastavení aktuálního zachytávání a jeho opětovné spuštění (červené pole vlevo) a konfiguraci a úpravu filtru (červené pole vpravo). Po najetí na některou z těchto ikon se zobrazí nápověda, která informuje o tom, co daná ikona dělá.

Začneme tím, že si ukážeme možnosti zachycení, zatímco tipy č. 7 až 10 budou pojednávat o tom, jak se zachycením skutečně něco užitečného udělat.

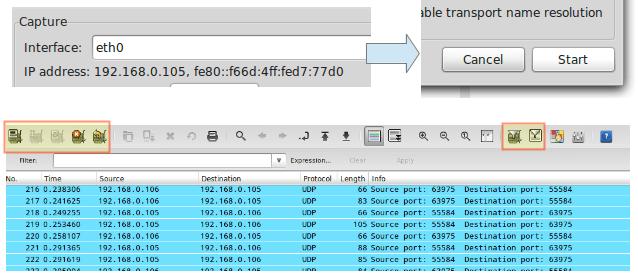

TIP č. 1 – Kontrola provozu HTTP

Zadejte do pole filtru http a klepněte na tlačítko Použít. Spusťte prohlížeč a přejděte na libovolnou stránku:

Pro zahájení každého dalšího tipu zastavte živé zachytávání a upravte filtr zachytávání.

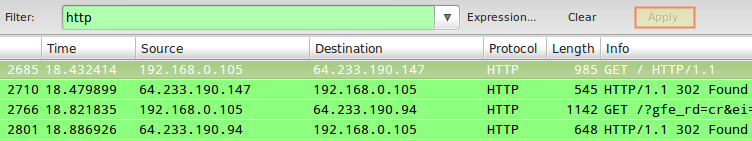

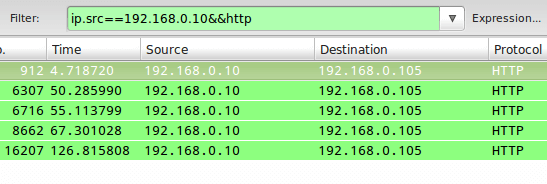

TIP #2 – Inspect HTTP Traffic from a Given IP Address

V tomto konkrétním tipu předepíšeme ip==192.168.0.10&& do řádku filtru, abychom mohli sledovat provoz HTTP mezi místním počítačem a adresou 192.168.0.

TIP #2 – Inspect HTTP Traffic from a Given IP Address

.10:

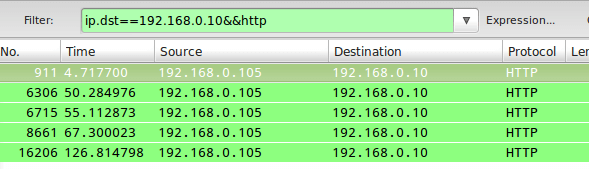

TIP č. 3 – Inspekce HTTP provozu na dané IP adrese

Také úzce souvisí s tipem č. 2, v tomto případě použijeme ip.dst jako součást filtru pro zachycení následujícím způsobem:

ip.dst==192.168.0.10&&http

Chcete-li zkombinovat tipy #2 a #3, můžete v pravidle filtru místo ip.src nebo ip.dst použít ip.addr.

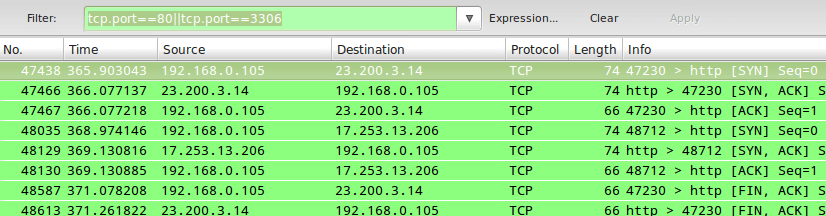

TIP č. 4 – Sledování síťového provozu Apache a MySQL

Někdy budete mít zájem kontrolovat provoz, který vůbec odpovídá jedné z podmínek (nebo oběma). Chcete-li například sledovat provoz na portech TCP 80 (webový server) a 3306 (databázový server MySQL / MariaDB), můžete ve filtru zachycení použít podmínku OR:

tcp.port==80||tcp.port==3306

V tipech č. 2 a 3 dávají || a slovo nebo stejné výsledky. Totéž platí pro && a slovo a.

TIP č. 5 – Odmítnutí paketů na danou IP adresu

Chcete-li vyloučit pakety neodpovídající pravidlu filtru, použijte ! a uzavřete pravidlo do závorek. Chcete-li například vyloučit balíčky pocházející z dané IP adresy nebo směřující na ni, můžete použít:

!(ip.addr == 192.168.0.10)

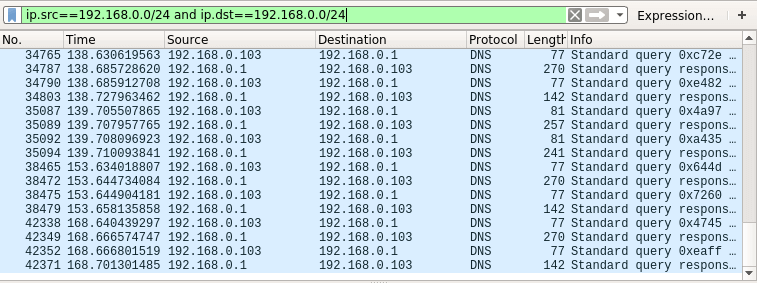

TIP #6 – Sledovat provoz v místní síti (192.168.0.0/24)

Následující pravidlo filtru zobrazí pouze místní provoz a vyloučí pakety směřující a přicházející z Internetu:

ip.src==192.168.0.0/24 and ip.dst==192.168.0.0/24

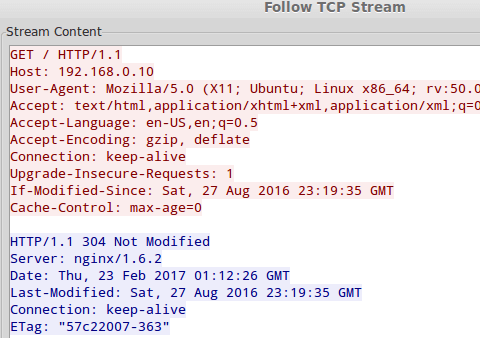

TIP #7 – Sledovat obsah konverzace TCP

Chcete-li zkontrolovat obsah konverzace TCP (výměnu dat), klikněte pravým tlačítkem myši na daný paket a vyberte možnost Sledovat tok TCP. Zobrazí se okno s obsahem konverzace.

Tento obsah bude zahrnovat hlavičky HTTP, pokud kontrolujeme webový provoz, a také případná textová pověření přenášená během procesu.

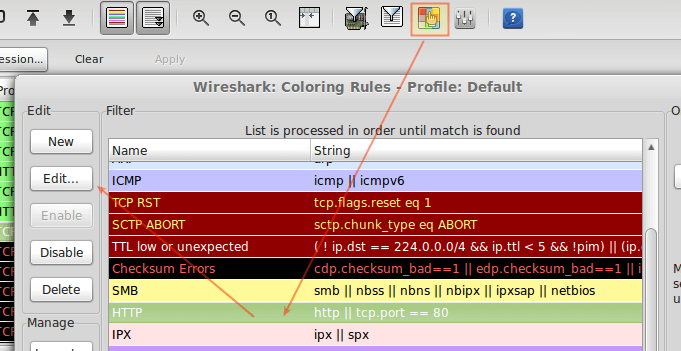

TIP #8 – Úprava pravidel pro obarvení

Jistě jste si již všimli, že každý řádek v okně zachycení je barevný. Ve výchozím nastavení se provoz HTTP zobrazuje na zeleném pozadí s černým textem, zatímco chyby kontrolního součtu jsou zobrazeny červeným textem s černým pozadím.

Pokud chcete tato nastavení změnit, klikněte na ikonu Upravit pravidla obarvení, vyberte daný filtr a klikněte na tlačítko Upravit.

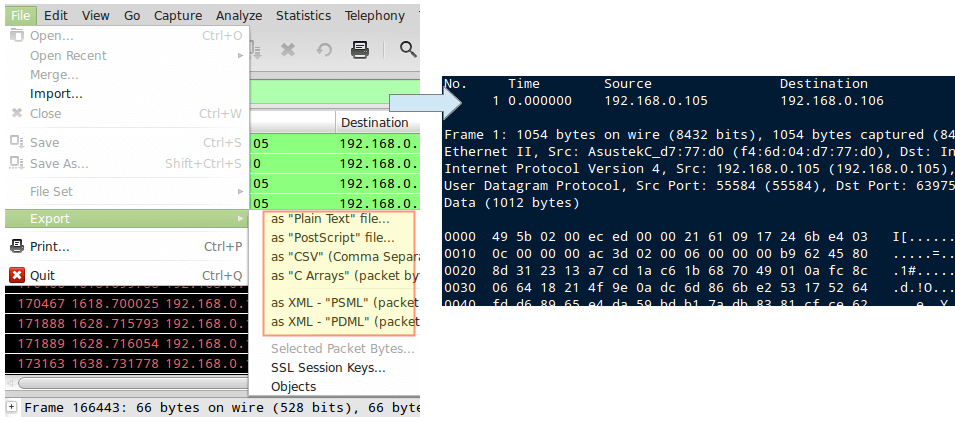

TIP č. 9 – Uložení zachycení do souboru

Uložení obsahu zachycení nám umožní, abychom jej mohli podrobněji prozkoumat. Za tímto účelem přejděte na Soubor → Exportovat a ze seznamu vyberte formát exportu:

TIP č. 10 – Procvičování s ukázkami zachycení

Pokud si myslíte, že je vaše síť „nudná“, Wireshark poskytuje řadu ukázkových souborů zachycení, které můžete použít k procvičování a učení. Tyto ukázkové snímky si můžete stáhnout a importovat je prostřednictvím nabídky Soubor → Importovat.

Shrnutí

Wireshark je bezplatný software s otevřeným zdrojovým kódem, jak se můžete přesvědčit v sekci FAQ na oficiálních webových stránkách. Filtr zachycení můžete nakonfigurovat buď před zahájením kontroly, nebo po ní.

Pokud jste si nevšimli, filtr má funkci automatického dokončování, která vám umožní snadno vyhledat nejpoužívanější možnosti, které můžete později přizpůsobit. Díky tomu se vám otevírají nekonečné možnosti!