- What is Azure Active Directory?

- Premiumfuncties beschikbaar in Azure AD Premium P1 en P2

- Hybrid Identities

- Advanced Group Access Management

- Conditional Access

- Wat is beschikbaar in Premium P2 en niet in Premium P1?

- Identiteitsbescherming

- Identity Governance

- Identity Protection –

- User risk policy –

- Inschrijvingsrisicobeleid

- MFA-registratiebeleid

- Risicovolle gebruikersrapport

- Risicovol aanmeldingsrapport

- Rapport risicodetecties

- Privileged Identity Management (PIM)

- Toewijzen

- Activeer

- Approve

- Audit

- Toegang beheren

- Net op tijd activeren

- Ontdek en bewaak

- Activeringsinstellingen

- Toewijzingsinstellingen –

- Verstuur notificatie instellingen

- Conclusie :

What is Azure Active Directory?

Azure Active Directory (Azure AD) is de cloud-gebaseerde identiteits- en toegangsbeheerservice van Microsoft, die de medewerkers van een organisatie helpt bij het aanmelden en toegang krijgen tot bronnen. De middelen kunnen externe middelen zoals Microsoft 365, Azure portal, en 100 van derden SaaS-toepassingen, of interne middelen zoals apps op het bedrijfsnetwerk van de organisatie en intranet, samen met alle cloud apps ontwikkeld door een organisatie voor hun interne doeleinden. Veel grote organisaties gebruiken deze Azure AD als een uitbreiding van hun OnPremise Windows AD om hun bronnen intern en extern te gebruiken met dezelfde identiteit.

Microsoft Online zakelijke diensten, zoals Office 365 of Microsoft Azure, vereisen Azure AD voor sign-in en om te helpen met identiteitsbescherming. Als u zich abonneert/aanschaft op een Microsoft Online-bedrijfsdienst, krijgt de abonnee automatisch Azure AD met toegang tot alle gratis functies.

Om de bestaande Azure AD-implementatie te verbeteren, kan de abonnee ook betaalde mogelijkheden toevoegen door de bestaande gratis Azure AD te upgraden naar Azure Active Directory Premium P1- of Premium P2-licenties. Betaalde Azure AD licenties zijn gebouwd bovenop de bestaande gratis directory en bieden self-service, verbeterde monitoring, security reporting en veilige toegang voor mobiele gebruikers.

In deze blog geven we een overzicht van een aantal van de extra functies die Azure AD Premium P1 en Premium P2 licenties omvatten. Beheerders kunnen deze licenties kopen op abonnementsbasis na evaluatie van de functies ook. Microsoft biedt een gratis proefversie van een maandabonnement ter evaluatie.

ToegangsURL: https://aad.portal.azure.com/

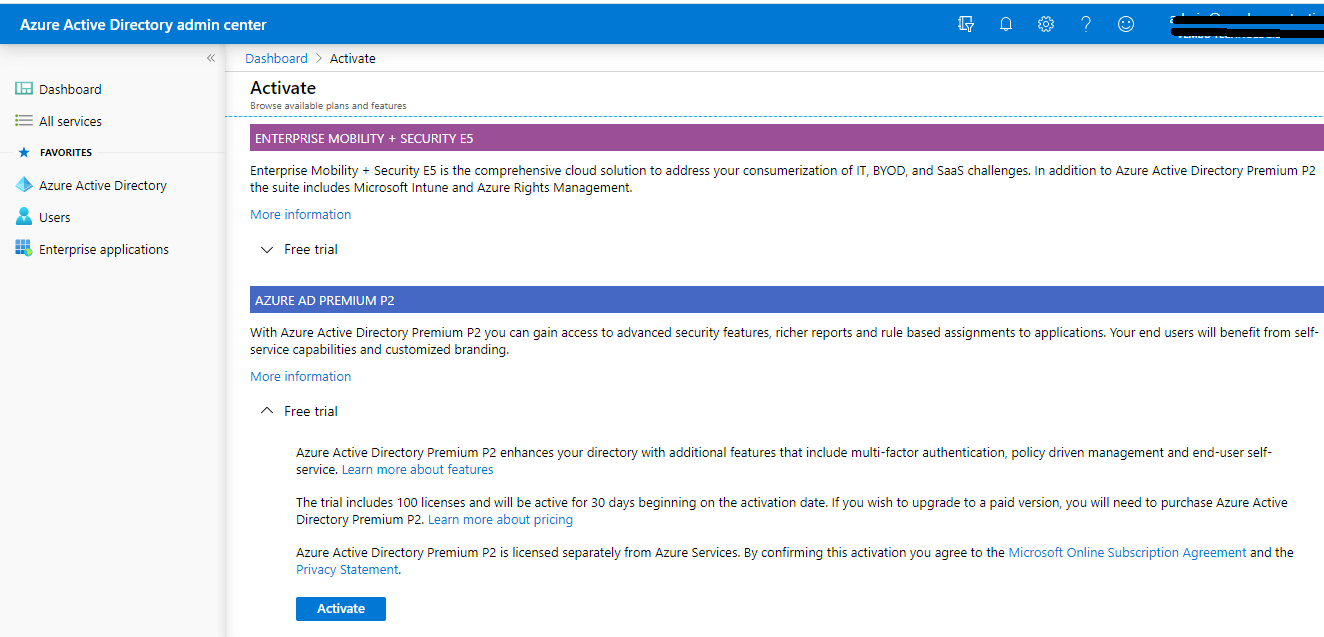

Login to Azure AD portal → Klik op “My Dashboard” op Try Azure AD Premium -> Klik op Activate onder Free trial op Azure AD Premium P2. U ziet een melding “Azure AD Premium P2 met succes geactiveerd”.

Premiumfuncties beschikbaar in Azure AD Premium P1 en P2

Wachtwoordbescherming (aangepast verboden wachtwoord), Wachtwoordbescherming voor Windows Server Active Directory (globaal en aangepast verboden wachtwoord), Self-service wachtwoordreset/wijziging/ontgrendeling met on-premises write-back, Groepstoegangsbeheer, Microsoft Cloud App Discovery, Azure AD Join: MDM auto-inschrijving en lokale admin beleidsaanpassing

Azure AD Join: self-service BitLocker recovery, enterprise state roaming, en Advanced security and usage reports

Hybrid Identities

Application Proxy, Microsoft Identity Manager user CAL, Connect Health

Advanced Group Access Management

Dynamic groups, Group creation permission delegation, Group naming policy, Group expiration

Gebruiksrichtlijnen, Default classification,

Conditional Access

Conditional Access op basis van de groep, locatie en apparaatstatus, Azure Information Protection integratie, SharePoint beperkte toegang, Multi-Factor Authentication met Conditional Access, Microsoft Cloud App Security integratie en 3rd party identity governance partners integratie

Al deze bovenstaande functies zijn algemeen beschikbaar op Azure Free Office 365, Premium1 en Premium2 abonnementen.

Wat is beschikbaar in Premium P2 en niet in Premium P1?

De onderstaande functies Identiteitsbescherming en Identity Governance zijn exclusieve functies voor Premium P2. In deze blog, zijn we in detail deze twee belangrijkste functies van Azure Premium P2 Identiteitsbescherming en Privileged Identity Management (PIM) in Identity Governance

Identiteitsbescherming

Vulnerabilities en riskante accounts detectie, Risico-events onderzoek en Risico-gebaseerde voorwaardelijke toegang beleid

Identity Governance

Privileged Identity Management (PIM), Access reviews, en Entitlement Management.

Identity Protection –

Identity Protection is een tool waarmee organisaties drie belangrijke taken kunnen vervullen:

- Automatisering van de detectie en het herstel van identiteitsgebaseerde risico’s

- Onderzoek naar risico’s met behulp van gegevens in de portal

- Export van risicodetectiegegevens naar hulpprogramma’s van derden voor verdere analyse

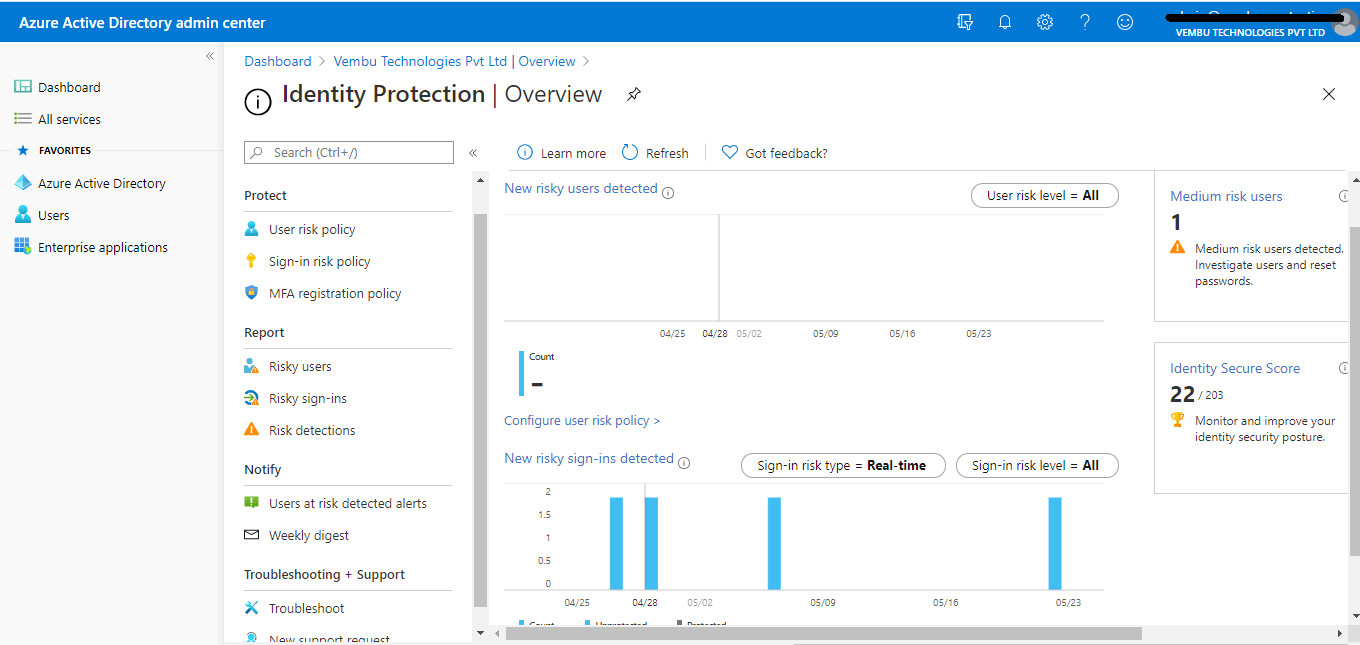

Administrators kunnen detecties bekijken en er indien nodig handmatige actie op ondernemen. Er zijn drie belangrijke rapporten die beheerders gebruiken voor onderzoeken in Identity Protection:

- Risicovolle gebruikers

- Risicovolle aanmeldingen

- Risicodetecties

Het menublad Identiteitsbescherming heeft vier hoofdonderdelen, te weten Beschermen, Rapporteren, Notificeren en Probleemoplossing + Ondersteuning

Beschermen – Gebruikersrisicobeleid, Sign-in risk policy, en MFA registration policy

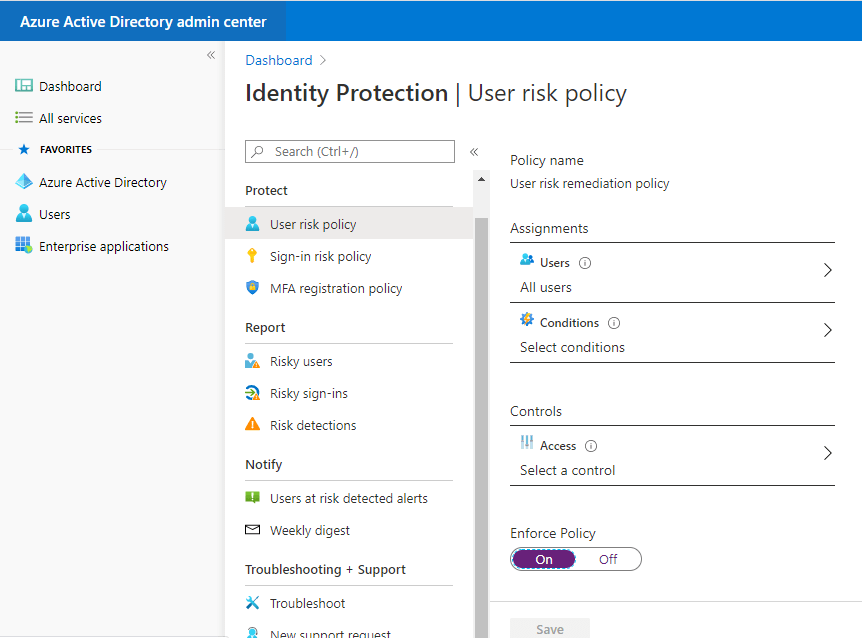

User risk policy –

Hier kunnen beheerders user risk policy inschakelen om gebruikers te beschermen en kan remediëren op basis van alle gebruikers/individuele en groepsleden (kan leden uitsluiten). Beheerders kunnen de voorwaarden instellen wanneer het risicobeleid moet worden toegepast op basis van het risiconiveau van de gebruiker (laag, gemiddeld en hoog).

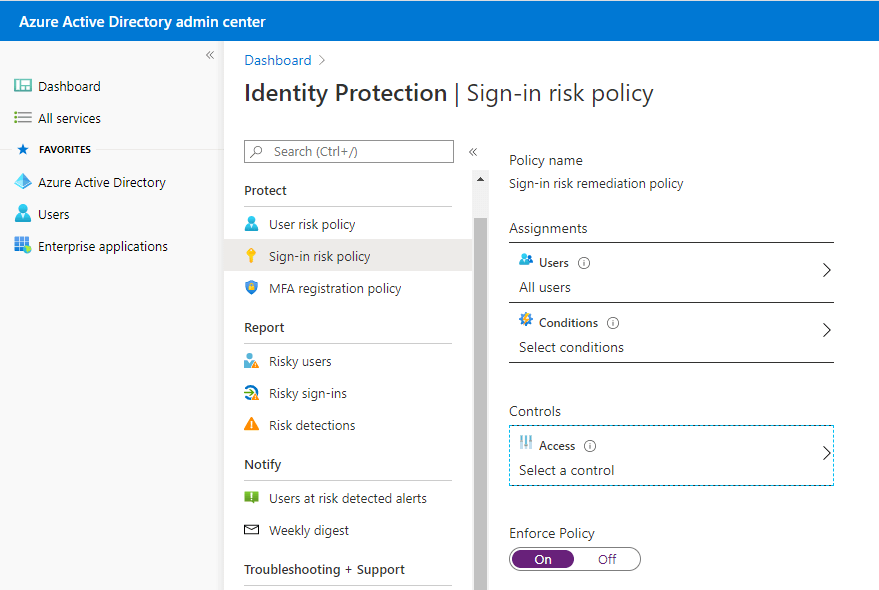

Inschrijvingsrisicobeleid

Hier kunnen beheerders het inschrijvingsrisicobeleid inschakelen om gebruikers die zich hebben aangemeld te beschermen en kunnen ze maatregelen treffen op basis van alle gebruikers/individuele leden en groepsleden (waarbij ze leden kunnen uitsluiten). Beheerders kunnen de voorwaarden instellen wanneer het risicobeleid moet worden toegepast op basis van het risiconiveau van de gebruiker (Laag, Gemiddeld en Hoog). Het eindresultaat is toegang blokkeren of toegang toestaan met vereisten voor wachtwoordwijziging.

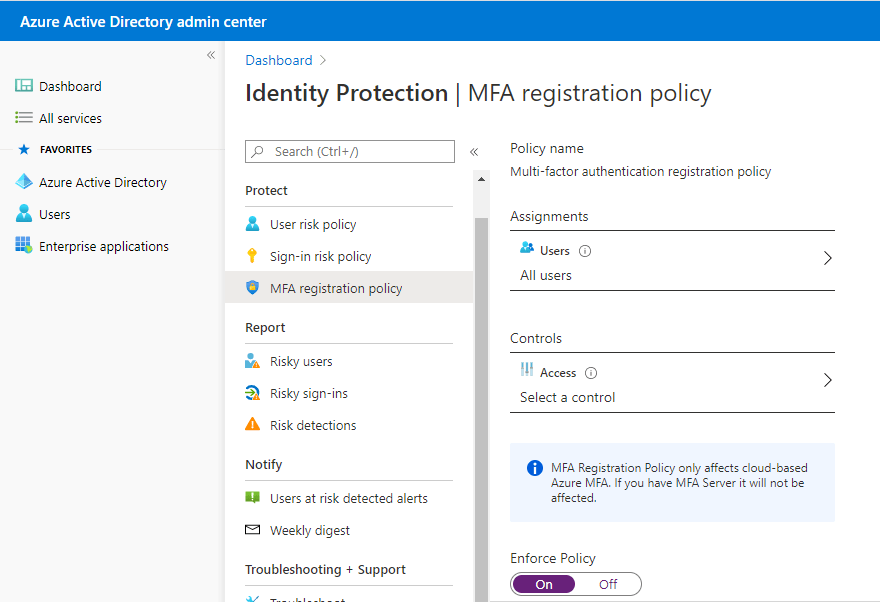

MFA-registratiebeleid

Azure Multi-Factor Authentication biedt een middel om elke gebruiker te controleren die meer gebruikt dan alleen een gebruikersnaam en wachtwoord. Het biedt een tweede beveiligingslaag voor gebruikersregistraties. Om gebruikers in staat te stellen te reageren op MFA-prompts, moeten ze zich eerst registreren voor Azure Multi-Factor Authentication. Deze registratie policy ondersteunt alleen Azure MFA en niet OnPremise MFA server of derde partij MFA Apps. Ook hier kunnen beheerders voor alle gebruikers/personen of een groepslid op basis van Azure MFA-registratie afdwingen.

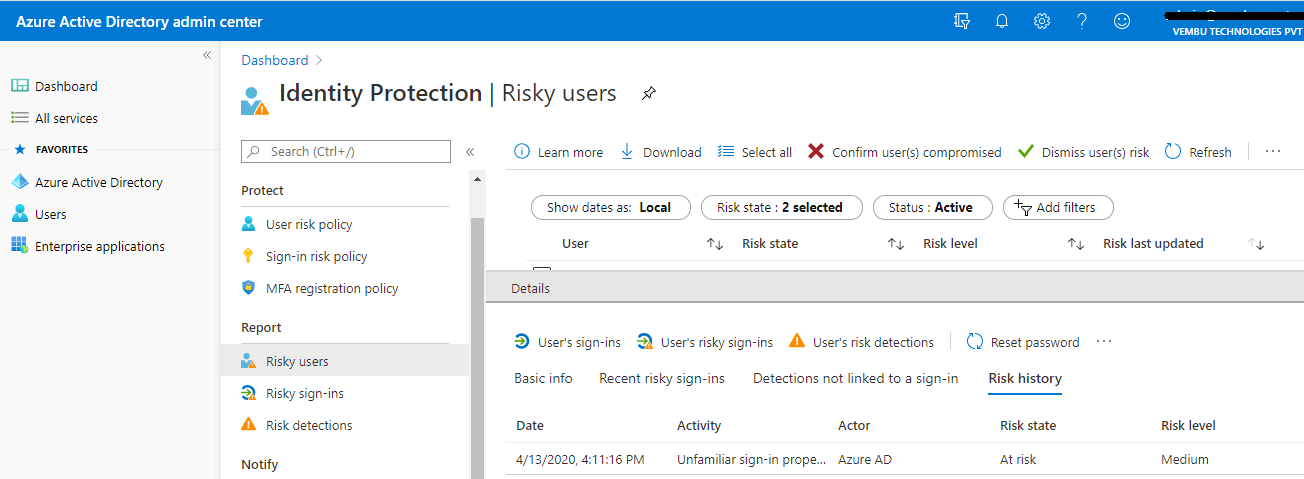

Risicovolle gebruikersrapport

In dit rapportgedeelte worden gebruikers weergegeven die zijn gemarkeerd voor risico vanwege een riskante aanmeldingspoging, een indicator voor een aanmeldingspoging die mogelijk is uitgevoerd door iemand die niet de legitieme eigenaar van een gebruikersaccount is, en Gebruikers die zijn gemarkeerd voor risico – Een riskante gebruiker is een indicator voor een gebruikersaccount die mogelijk is gecompromitteerd.

In dit rapport kunnen we, door elke gebruiker te selecteren, gedetailleerde informatie krijgen zoals basisinformatie over de gebruiker, zijn recente risicovolle aanmeldingen, detecties die niet aan een aanmelding zijn gekoppeld en zijn risicogeschiedenis in het verleden.

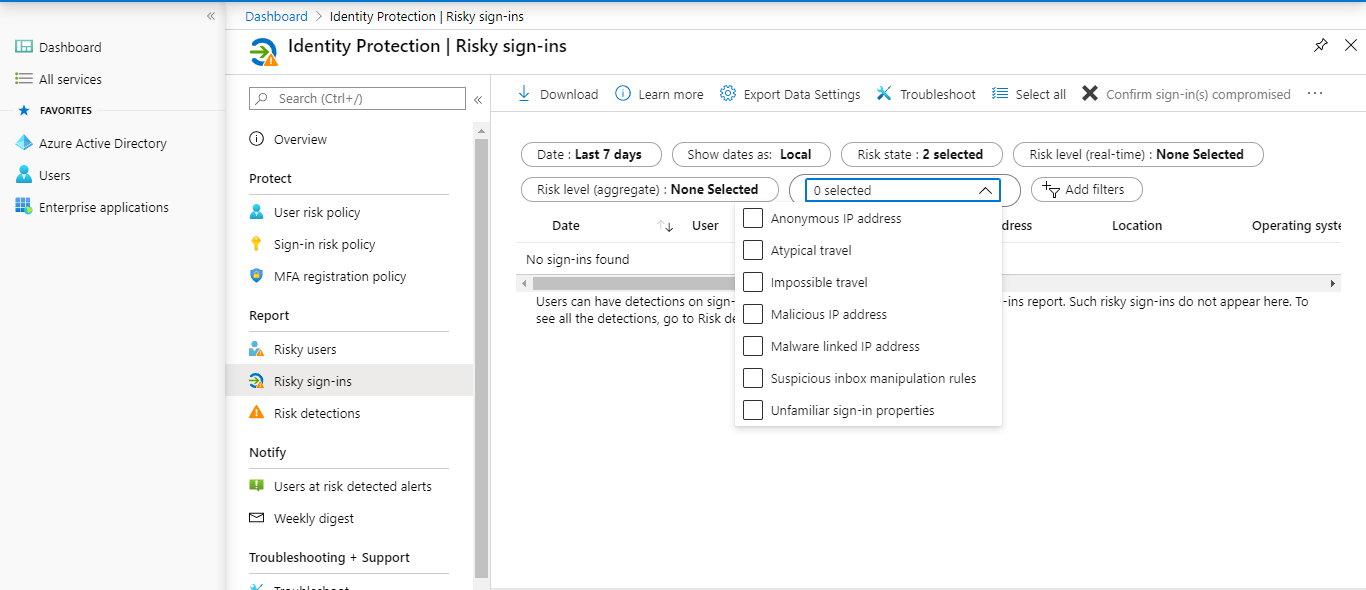

Risicovol aanmeldingsrapport

Een uitgebreide risicovolle aanmeldingsactiviteit voor alle gebruikers. Beheerders kunnen filteren op basis van

Datum – laatste 1 maand, laatste 7 dagen, laatste 24 uur en aangepast tijdsinterval

Risicostatus – risico, gecompromitteerd, veilig, ontslagen en hersteld

Risiconiveau – Hoog, Medium en Low

Detectietype – Anoniem IP-adres, Atypische reis, Onmogelijke reis, Kwaadaardig IP-adres, Malware-gekoppeld IP-adres, Verdachte inbox-manipulatieregel, en Onbekende aanmeldingskenmerken.

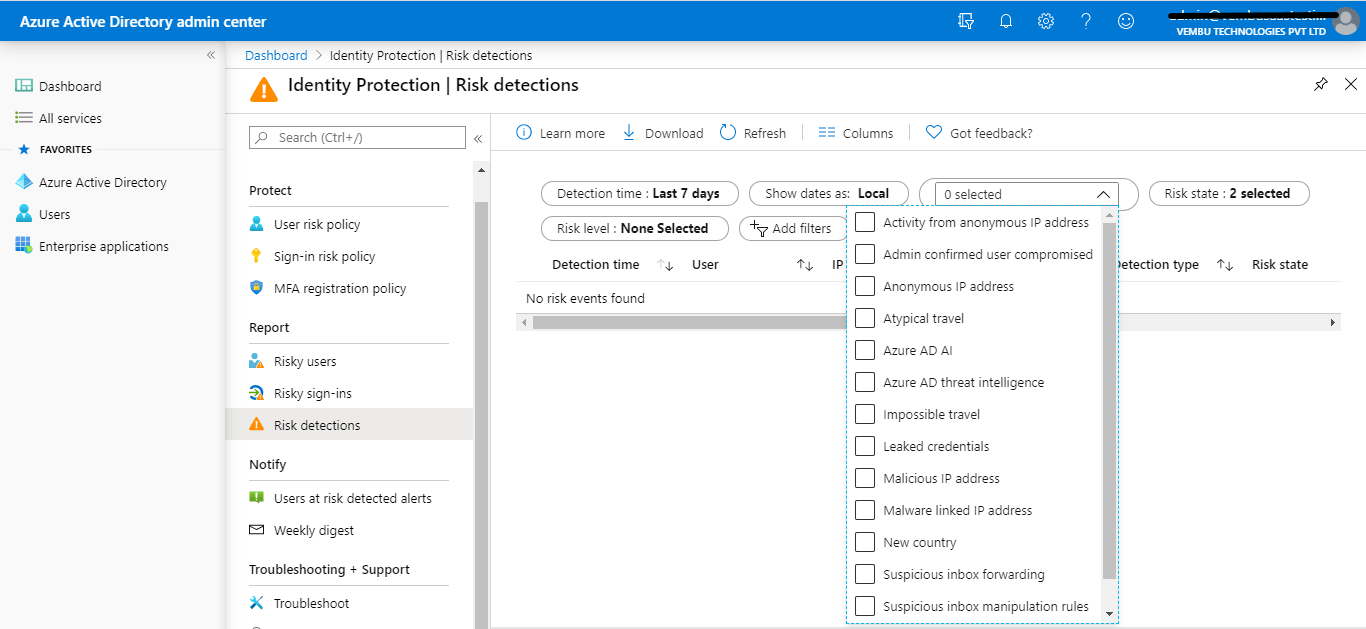

Rapport risicodetecties

Het rapport risicodetecties bevat filtreerbare gegevens over maximaal de afgelopen 90 dagen (3 maanden).

Met de informatie uit het risicodetectierapport kunnen beheerders:

- Informatie over elke risicodetectie, inclusief type

- Andere risico’s die op hetzelfde moment zijn geactiveerd

- Locatie van de aanmeldingspoging

- Uitloggen naar meer details van Microsoft Cloud App Security (MCAS)

Administrators kunnen er vervolgens voor kiezen om terug te keren naar het risico- of aanmeldingsrapport van de gebruiker om acties te ondernemen op basis van de verzamelde informatie.

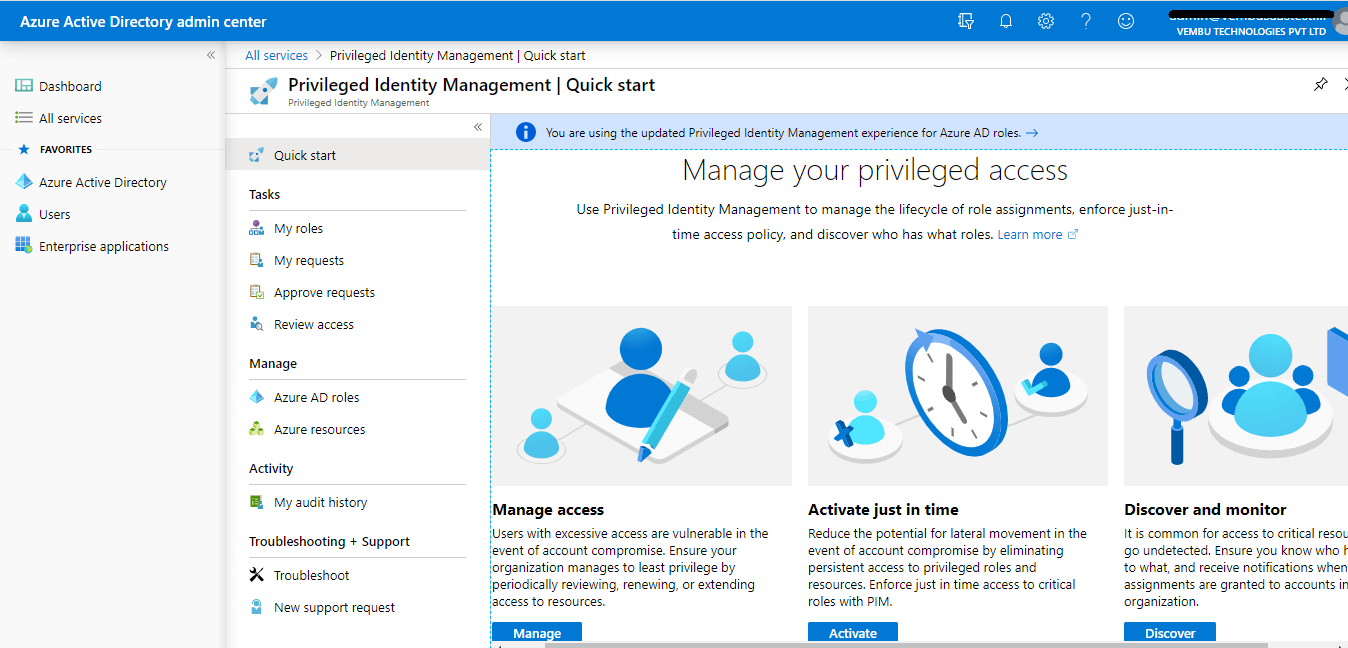

Privileged Identity Management (PIM)

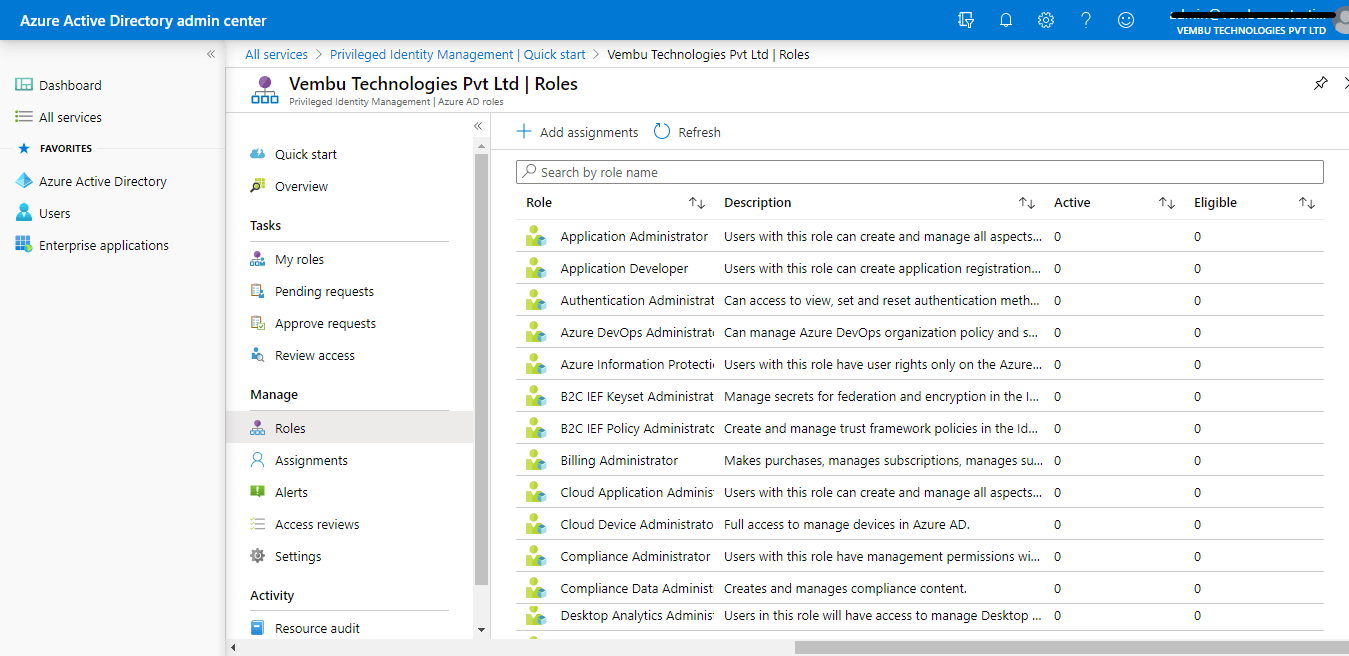

Azure Active Directory (Azure AD) Privileged Identity Management (PIM) is een service waarmee u de toegang tot belangrijke resources in uw organisatie kunt beheren, controleren en bewaken. Deze resources omvatten resources in Azure AD, Azure, en andere Microsoft Online Services zoals Office 365 of Microsoft Intune. Azure AD PIM is een Premium functie waarmee Global Administrator de toegang tot geprivilegieerde rollen kan beperken en nog veel meer. Dit gaat in vier stappen

Toewijzen

Toewijzen van gebruikers of huidige admins als geschikte admins voor specifieke Azure AD rollen, zodat ze alleen toegang hebben wanneer dat nodig is

Activeer

Activeer je in aanmerking komende beheerdersrollen zodat je beperkte toegang krijgt tot de geprivilegieerde identiteit

Approve

Bekijk en keur alle activatieverzoeken goed voor specifieke Azure AD rollen die je

Audit

Bekijk en exporteer de geschiedenis van alle geprivilegieerde identiteitstoewijzingen en activeringen, zodat u aanvallen kunt identificeren en compliant kunt blijven

Toegang beheren

Het toewijzen van rollen aan gebruikers is een vrij eenvoudige zaak. Gebruikers met overmatige toegang, d.w.z. door een bepaalde gebruiker verschillende administratieve rollen toe te wijzen, zijn kwetsbaar in het geval van het compromitteren van accounts. Een Global-beheerder moet de toegang tot resources regelmatig herzien, vernieuwen en uitbreiden

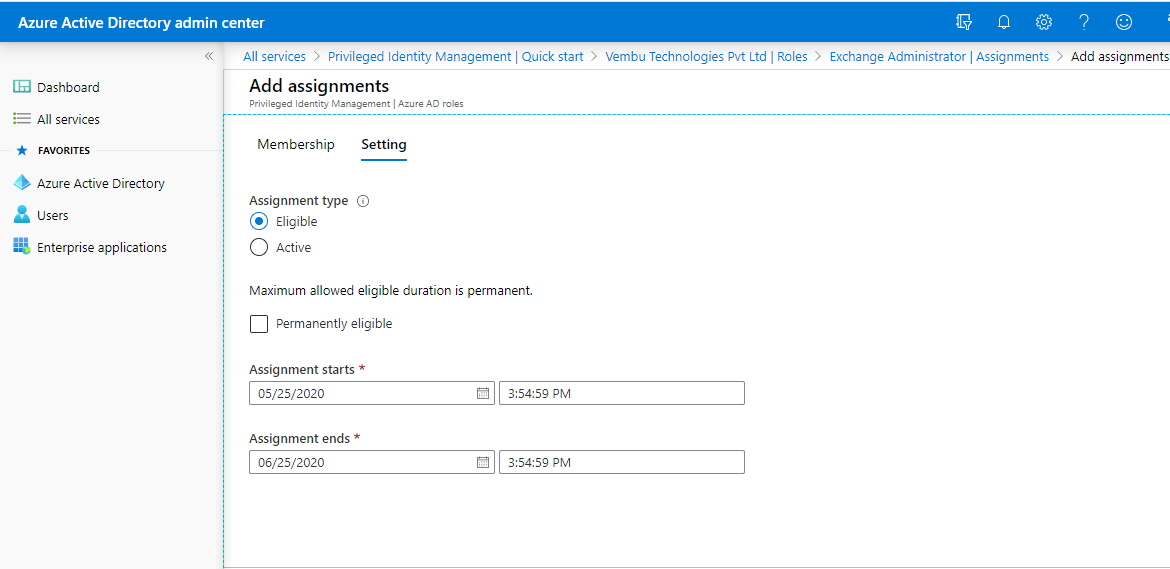

Net op tijd activeren

Het is ook een goede gewoonte om belangrijke rollen, zoals Exchange-beheerders, voor een bepaalde periode aan gebruikers toe te wijzen. Op elk moment kan een Global administrator zijn rol herzien en uitbreiden als dat nodig is.

Een Global administrator kan het toewijzingstype kiezen tussen Eligible en Active. Hij kan permanent in aanmerking komende opties intrekken en de duur van de rol van een gebruiker bepalen.

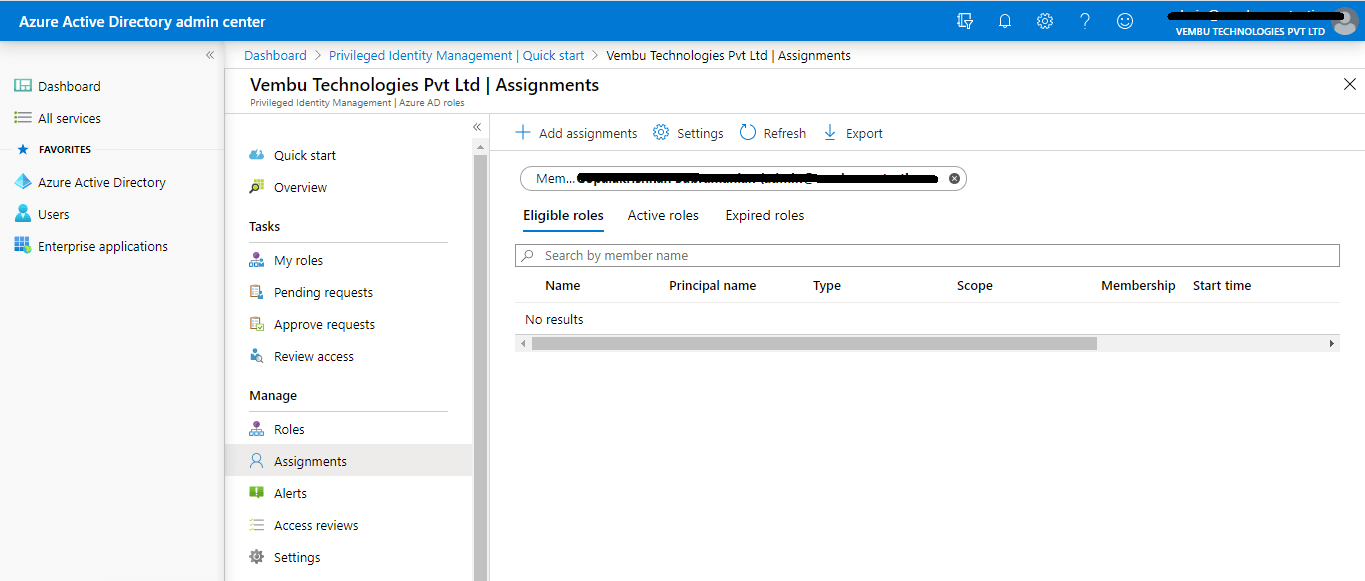

Ontdek en bewaak

Kijk naar de toegewezen gebruiker & hun roltoewijzing voor voortdurende bewaking. De beheerder moet weten wie toegang heeft tot wat, en meldingen ontvangen wanneer nieuwe toewijzingen worden gedaan aan accounts in een organisatie. Selecteer het lid en controleer zijn rollen, onder Eligible role, Active role, en Expired role. Controleer de gebruiker periodiek

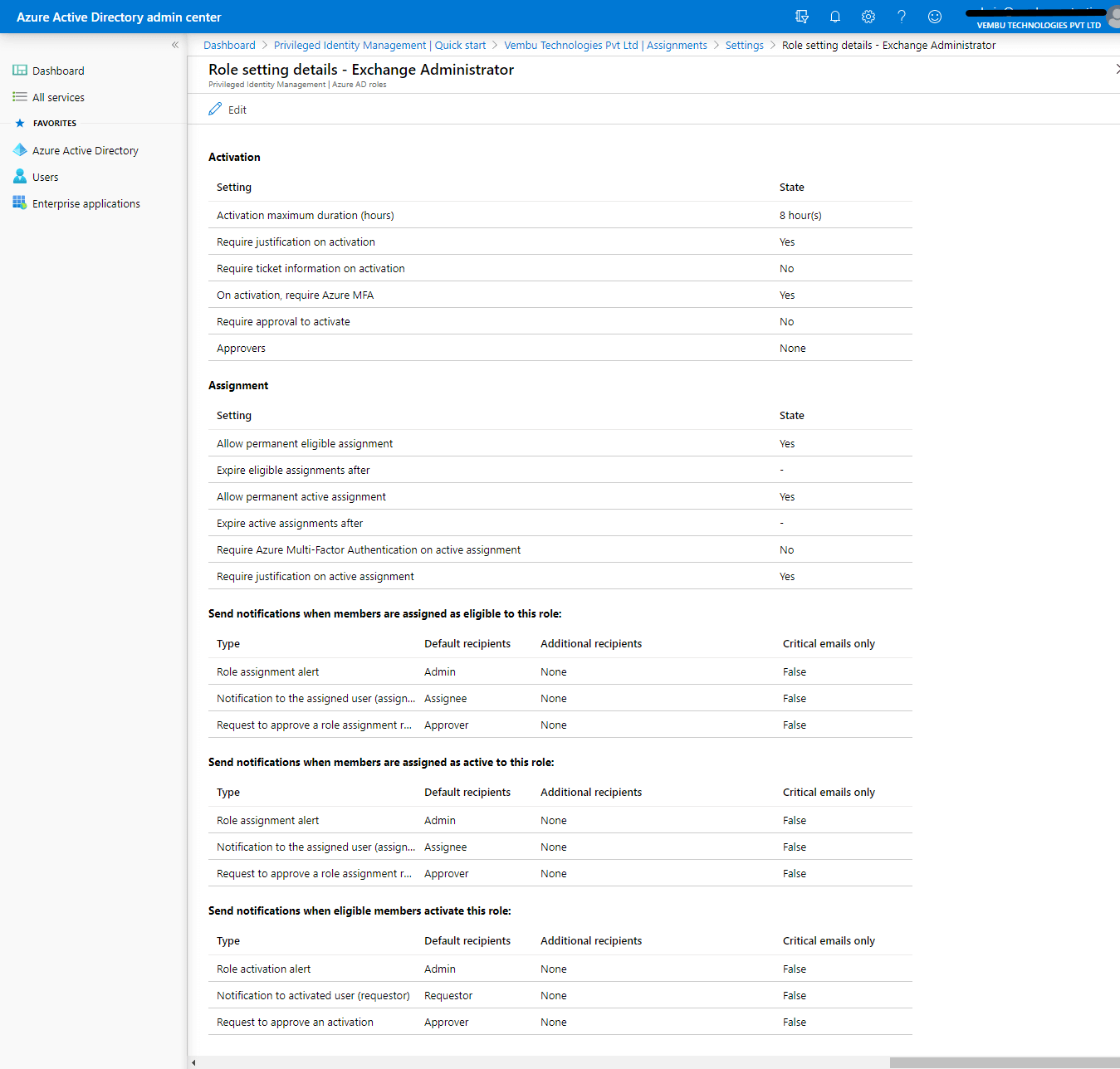

Bijv. een gebruiker met een Exchange-beheerdersrol controleert hij de instellingen van zijn Exchange-beheerdersrol en controleert hij of zijn rol verandert via de instellingen voor het verzenden van e-mailmeldingen.

Activeringsinstellingen

- Maximale duur van de activering ( in uren ) – Geef het aantal in uren op.

- Vraag rechtvaardiging bij activering – Ja

- Vraag ticketinformatie bij activering – Ja / Nee

- Bij activering, Azure MFA vereist – Ja

- Goedkeuring voor activering vereist – Ja / Nee

- Aanbieders – Globale admin-gebruiker of bevoorrechte admin-rol toegewezen gebruiker

Toewijzingsinstellingen –

- Laat permanente in aanmerking komende toewijzing toe – Ja / Nee

- Verloop in aanmerking komende toewijzing na – Kies eindperiode

- Toelaat permanente actieve toewijzing – Ja / Nee

- Verloop actieve toewijzing na – Kies eindperiode

- Vereis Azure MFA bij actieve toewijzing – Ja / Nee

- Vereis verantwoording bij actieve toewijzing – Ja / Nee

Verstuur notificatie instellingen

- Verstuur notificaties wanneer leden worden toegewezen als in aanmerking komend voor deze rol:

- Meldingen versturen wanneer leden zijn toegewezen als actief voor deze rol:

- Meldingen versturen wanneer in aanmerking komende leden deze rol activeren:

Een globale beheerder kan deze instellingen voor elke rol bewerken, in dit voorbeeld is de rol Exchange-beheerder voorzien.

Conclusie :

In deze tijden, waarin inbreuken op de beveiliging gebruikelijk zijn en elke dag voorkomen, is het erg belangrijk voor een beheerder om zijn Azure AD bronnen te beschermen. Zelfs een basisversie van Azure AD is niet voldoende gezien het niveau van bedreigingen die met de dag toenemen, en het is steeds belangrijker geworden om resources te beschermen met meer dan alleen een gebruikersnaam en wachtwoord. Door Azure AD Privileged Identity Management te implementeren, kunnen organisaties hun middelen beschermen met verbeterde beveiligingsfuncties, en zelfs in de gaten houden wat legitieme beheerders aan het doen zijn. En door Azure AD Identity protection te implementeren, kunnen beheerders potentiële kwetsbaarheden detecteren die van invloed zijn op de identiteiten van elke organisatie, geautomatiseerde reacties configureren en incidenten onderzoeken.

Volg onze Twitter- en Facebook-feeds voor nieuwe releases, updates, inzichtelijke berichten en meer.