- Ce este Azure Active Directory?

- Funcționalități premium disponibile în Azure AD Premium P1 și P2

- Identități hibride

- Advanced Group Access Management

- Acces condiționat

- Ce este disponibil în Premium P2 și nu în Premium P1?

- Identity Protection

- Identity Governance

- Protecția identității –

- User risk policy –

- Sign-in risk policy

- Politica de înregistrare MFA

- Raportul utilizatorilor riscanți

- Raport de conectare riscantă

- Raportul de detectare a riscurilor

- Privileged Identity Management (PIM)

- Asemnați

- Activate

- Approve

- Audit

- Gestionați accesul

- Activați exact la timp

- Descoperă și monitorizează

- Setări de activare

- Setări de alocare –

- Send notification settings

- Concluzie :

Ce este Azure Active Directory?

Azure Active Directory (Azure AD) este serviciul Microsoft de gestionare a identității și a accesului bazat pe cloud, care ajută angajații unei organizații să se conecteze și să acceseze resursele. Resursele pot fi resurse externe, cum ar fi Microsoft 365, portalul Azure și 100 de aplicații SaaS ale unor terțe părți, sau resurse interne, cum ar fi aplicațiile din rețeaua corporativă și intranetul Organizației, împreună cu orice aplicații cloud dezvoltate de orice organizație în scopuri interne. Multe organizații mari utilizează acest Azure AD ca o extensie a Windows AD OnPremise pentru a-și utiliza resursele interne și externe cu aceeași identitate.

Serviciile de afaceri Microsoft Online, cum ar fi Office 365 sau Microsoft Azure, necesită Azure AD pentru autentificare și pentru a ajuta la protecția identității. Dacă vă abonați/achiziționați orice serviciu de afaceri Microsoft Online, abonatul primește automat Azure AD cu acces la toate caracteristicile gratuite.

Pentru a îmbunătăți implementarea Azure AD existentă, abonatul poate, de asemenea, să adauge capabilități plătite prin actualizarea licențelor existente Free Azure AD la Azure Active Directory Premium P1 sau Premium P2. Licențele plătite Azure AD sunt construite pe baza directorului gratuit existent, oferind autoservire, monitorizare îmbunătățită, raportare de securitate și acces securizat pentru utilizatorii mobili.

În acest blog, oferim o prezentare generală a unora dintre caracteristicile suplimentare care acoperă licențele Azure AD Premium P1 și Premium P2. Administratorii pot achiziționa aceste licențe pe bază de abonament și după evaluarea caracteristicilor. Microsoft oferă o încercare gratuită a unui abonament lunar pentru evaluare.

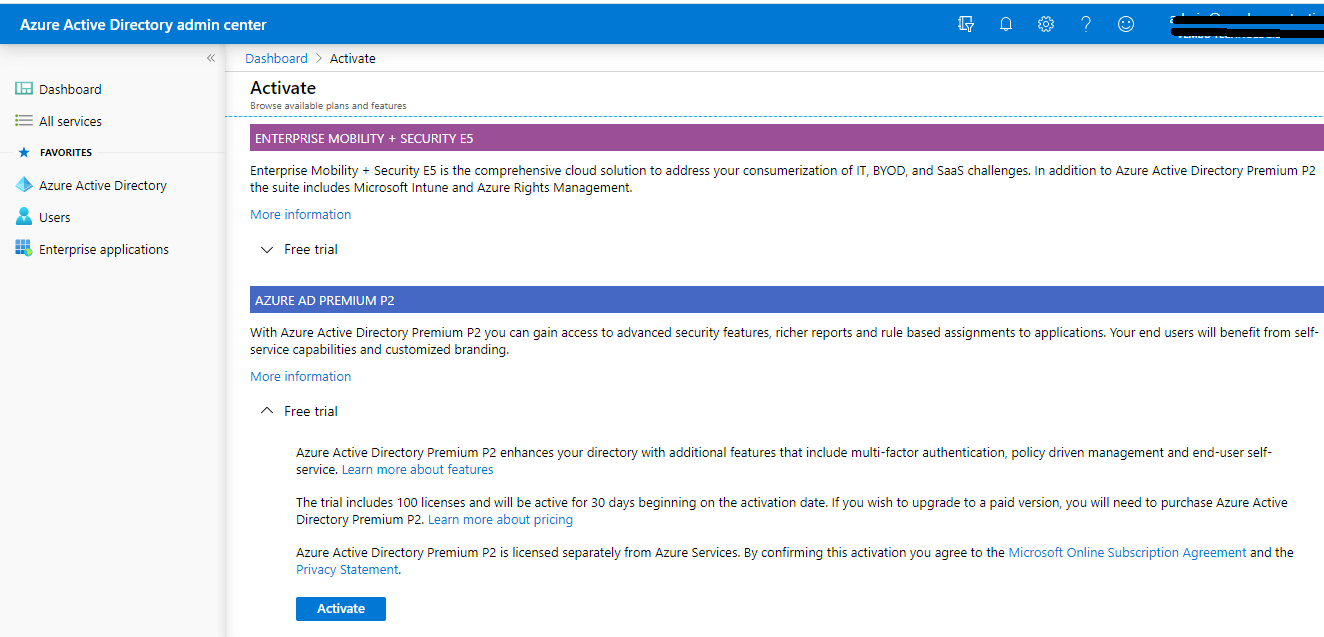

Accesați URL: https://aad.portal.azure.com/

Login la portalul Azure AD → În „My Dashboard” faceți clic pe Try Azure AD Premium -> Faceți clic pe Activate sub Free trial pe Azure AD Premium P2. Puteți vedea o notificare „Ați activat cu succes încercarea Azure AD Premium P2”.

Password Protection (parolă interzisă personalizată), Password Protection for Windows Server Active Directory (parolă interzisă globală și personalizată), Self-service password reset/change/unlock with on-premise write-back, Group access management, Microsoft Cloud App Discovery, Azure AD Join: MDM auto-enrollment and local admin policy customization

Azure AD Join: recuperare BitLocker în regim de autoservire, roaming la nivel de întreprindere și Rapoarte avansate de securitate și utilizare

Identități hibride

Application Proxy, Microsoft Identity Manager user CAL, Connect Health

Advanced Group Access Management

Grupuri dinamice, Delegarea permisiunilor de creare a grupurilor, Politica de denumire a grupurilor, Expirarea grupurilor

Politici de utilizare, Clasificare implicită,

Acces condiționat

Acces condiționat în funcție de grup, locație și starea dispozitivului, Azure Information Protection integration, SharePoint limited access, Multi-Factor Authentication with Conditional Access, Microsoft Cloud App Security integration and 3rd party identity governance partners integration

Toate aceste caracteristici de mai sus sunt disponibile în mod obișnuit la abonamentele Azure Free Office 365, Premium1 și Premium2.

Ce este disponibil în Premium P2 și nu în Premium P1?

Caracteristicile de mai jos Identity Protection și Identity Governance sunt caracteristici exclusive pentru Premium P2. În acest blog, detaliem aceste două caracteristici principale ale Azure Premium P2 Identity Protection și Privileged Identity Management (PIM) în Identity Governance

Identity Protection

Dezvăluirea vulnerabilităților și a conturilor riscante, investigarea evenimentelor de risc și politici de acces condiționat bazate pe risc

Identity Governance

Privileged Identity Management (PIM), revizuiri de acces și Entitlement Management.

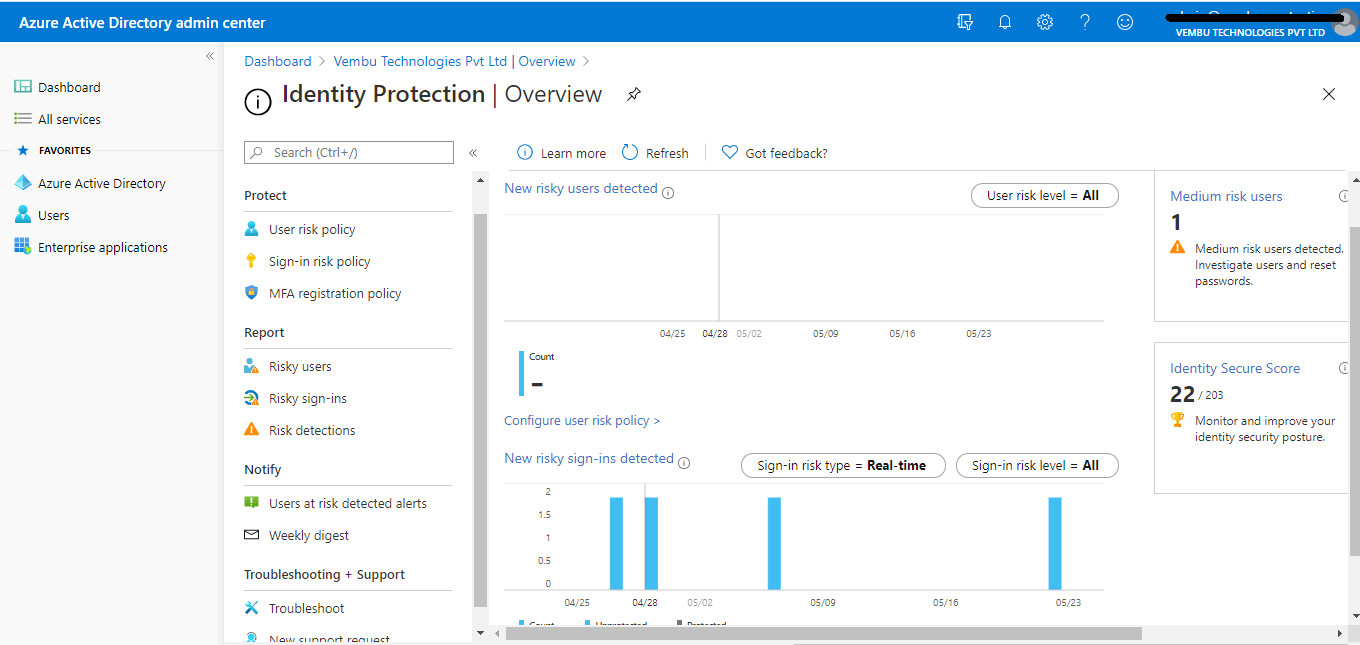

Protecția identității –

Protecția identității este un instrument care permite organizațiilor să îndeplinească trei sarcini cheie:

- Automatizarea detectării și remedierii riscurilor bazate pe identitate

- Investigarea riscurilor folosind datele din portal

- Exportarea datelor de detectare a riscurilor către utilități terțe pentru analize suplimentare

Administratorii pot revizui detecțiile și pot lua măsuri manuale asupra lor, dacă este necesar. Există trei rapoarte cheie pe care administratorii le folosesc pentru investigații în Identity Protection:

- Utilizatori suspecți

- Inscrieri suspecte

- Detecții de risc

Lama de meniu Protecție identitate are patru părți principale și anume Protejare, Raportare, Notificare și Depanare + Asistență

Protejare – Politica de risc a utilizatorului, Sign-in risk policy, and MFA registration policy

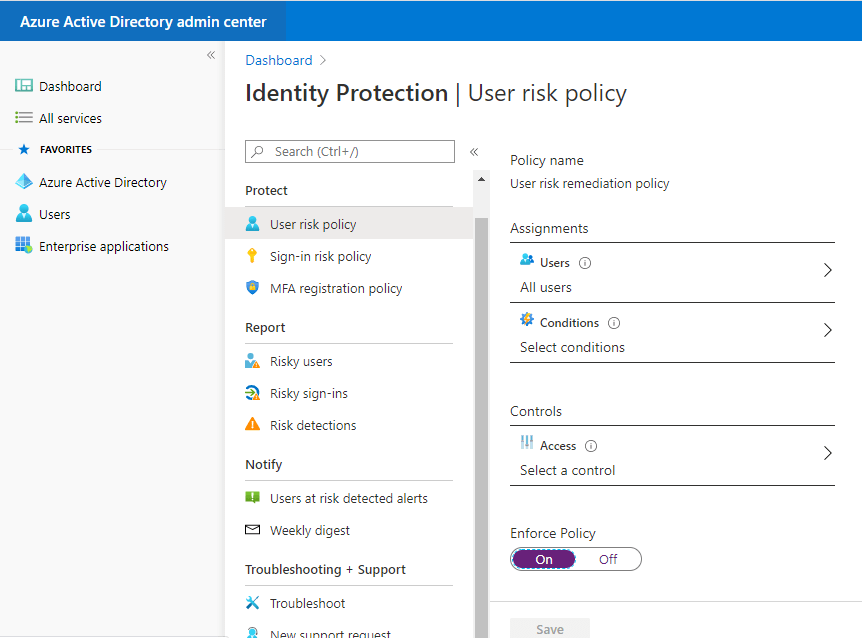

User risk policy –

Aici, administratorii pot activa politica de risc a utilizatorului pentru a proteja utilizatorii și pot remedia pe baza tuturor utilizatorilor/individualilor și membrilor grupului ( pot exclude orice membru ). Administratorii pot stabili condițiile în care politica de risc trebuie să se aplice pe baza nivelului de risc al utilizatorului ( Low, Medium și High ). Rezultatul final va fi blocarea accesului sau permiterea accesului pentru a activa cerințele de autentificare multifactorială.

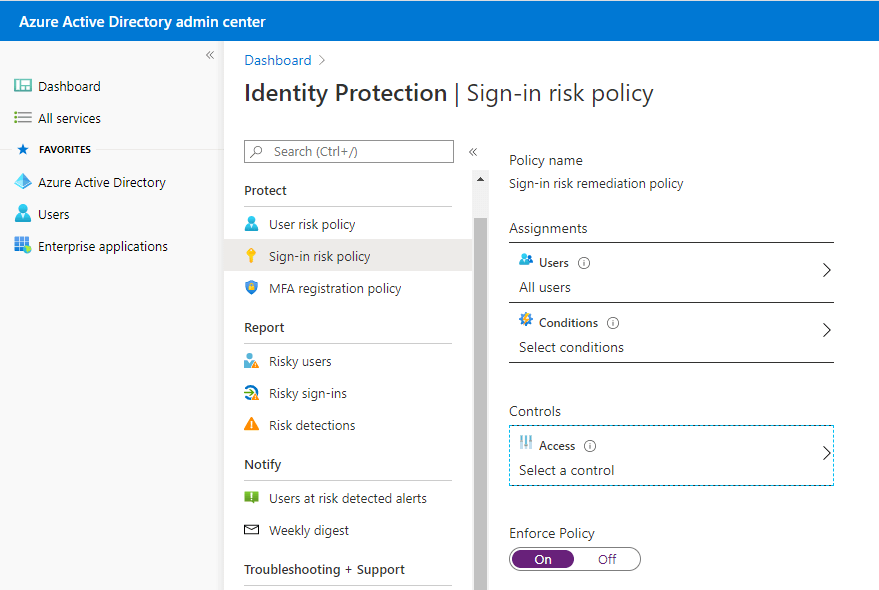

Sign-in risk policy

Aici, administratorii pot activa politica de risc la conectare pentru a proteja utilizatorii care se conectează și pot remedia pe baza tuturor utilizatorilor/membrilor individuali și de grup ( pot exclude orice membru ). Administratorii pot stabili condițiile în care politica de risc trebuie să se aplice pe baza nivelului de risc al utilizatorului ( Low, Medium și High). Rezultatul final va fi blocarea accesului sau permiterea accesului cu cerințe de înlocuire a parolei.

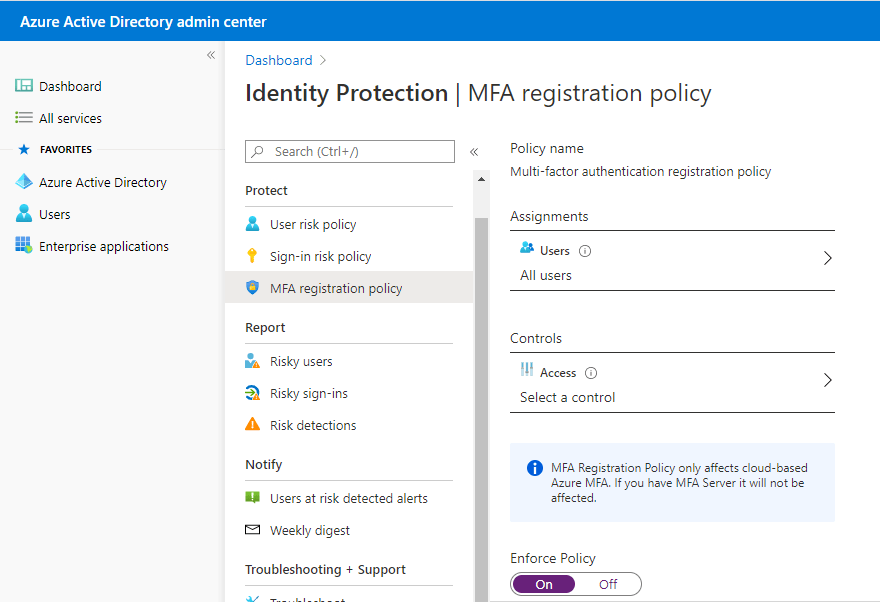

Politica de înregistrare MFA

Autentificarea multi-factorială Azure oferă un mijloc de verificare a fiecărui utilizator care utilizează mai mult decât un nume de utilizator și o parolă. Aceasta oferă un al doilea nivel de securitate pentru înregistrările utilizatorilor. Pentru ca utilizatorii să poată răspunde la solicitările MFA, aceștia trebuie mai întâi să se înregistreze pentru Azure Multi-Factor Authentication. Această politică de înregistrare suportă doar Azure MFA și nu serverul MFA OnPremise sau aplicațiile MFA ale unor terțe părți. Și în acest caz, administratorii pot impune pentru toți utilizatorii/individualii sau pentru un membru al unui grup pe baza aplicării înregistrării Azure MFA.

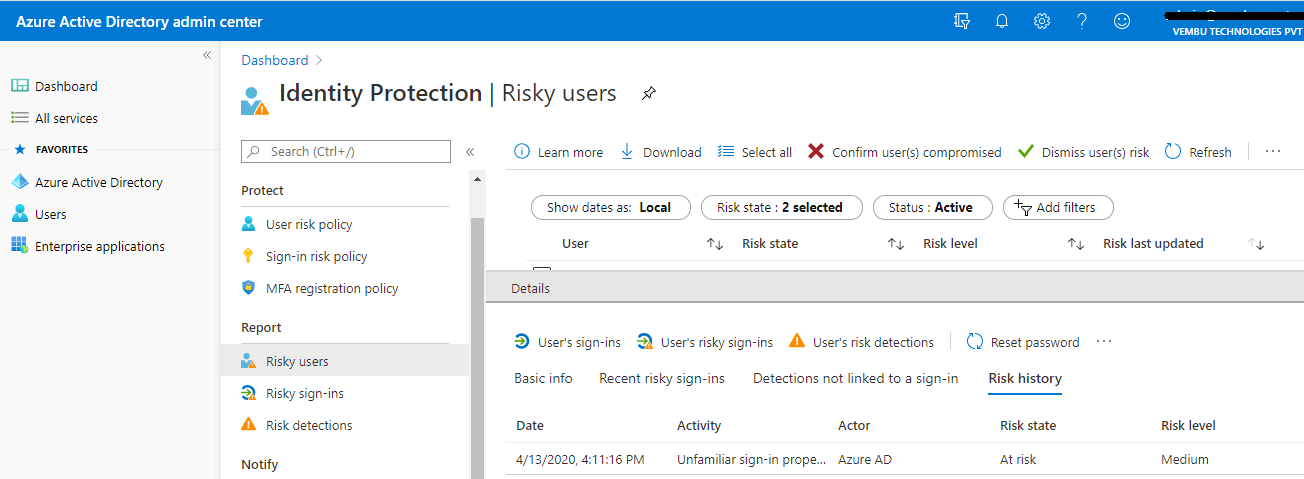

Raportul utilizatorilor riscanți

Această secțiune a raportului arată utilizatorii marcați pentru risc din cauza unei intrări riscante, un indicator pentru o încercare de intrare care ar fi putut fi efectuată de cineva care nu este proprietarul legitim al unui cont de utilizator, și Utilizatori marcați pentru risc – Un utilizator riscant este un indicator pentru un cont de utilizator care ar fi putut fi compromis.

În acest raport, la selectarea fiecărui utilizator listat, putem obține informații detaliate, cum ar fi informații de bază despre utilizator, datele sale recente de conectare riscantă, detecțiile care nu sunt legate de o conectare și istoricul său de risc din trecut.

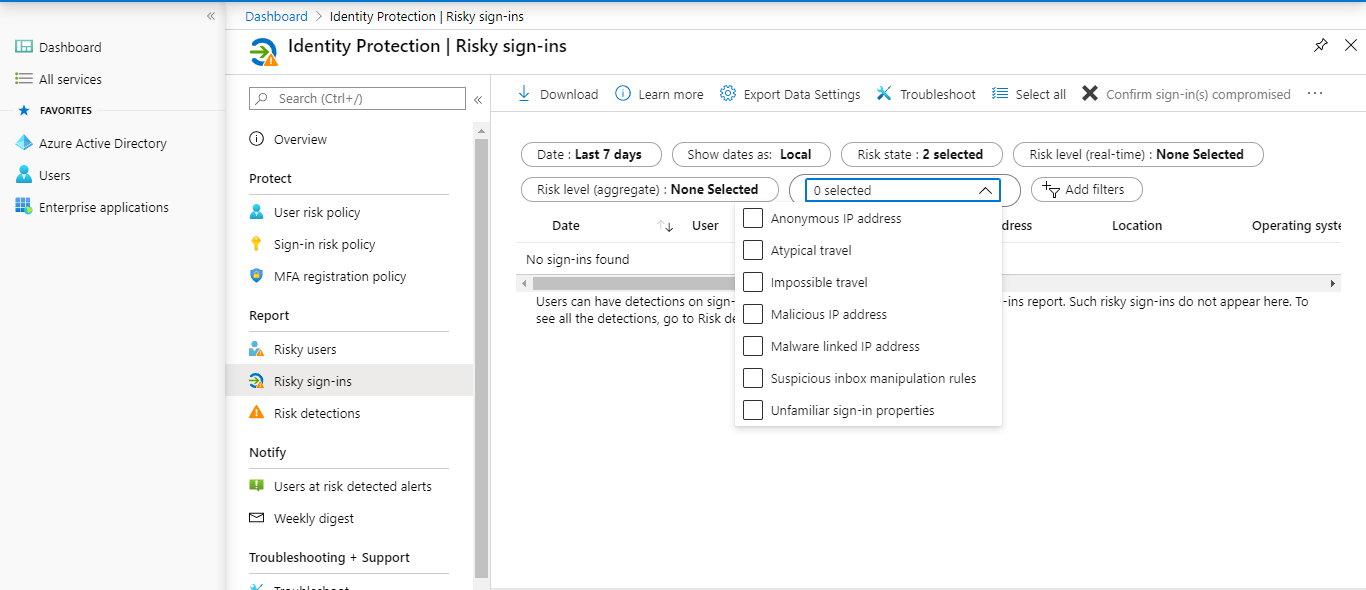

Raport de conectare riscantă

Un raport cuprinzător privind activitatea de conectare riscantă a oricărui utilizator. Administratorii pot filtra pe baza

Data – Ultima lună, ultimele 7 zile, ultimele 24 de ore și intervalul de timp personalizat

Starea de risc – La risc, confirmat compromis, confirmat în siguranță, respins și remediat

Nivelul de risc – Ridicat, Mediu și scăzut

Tip de detecție – Adresă IP anonimă, Călătorie atipică, Călătorie imposibilă, Adresă IP malițioasă, Adresă IP legată de malware, Regulă de manipulare a căsuței de primire suspectă și Proprietăți de conectare necunoscute.

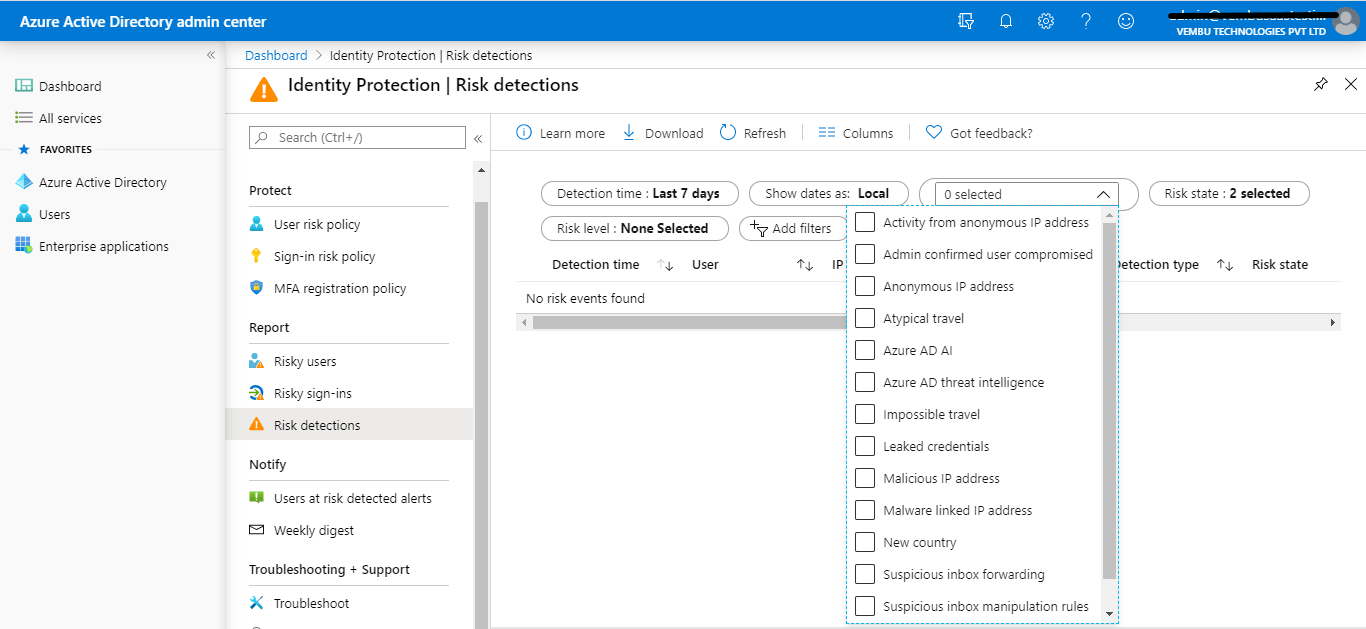

Raportul de detectare a riscurilor

Raportul de detectare a riscurilor conține date filtrabile pentru o perioadă de până la ultimele 90 de zile (3 luni).

Cu ajutorul informațiilor furnizate de raportul de detecții de risc, administratorii pot găsi:

- Informații despre fiecare detecție de risc, inclusiv tipul

- Alte riscuri declanșate în același timp

- Localizarea încercărilor de conectare

- Link-uri către mai multe detalii din Microsoft Cloud App Security (MCAS)

Administratorii pot alege apoi să revină la raportul de risc sau de conectare a utilizatorului pentru a lua măsuri pe baza informațiilor colectate.

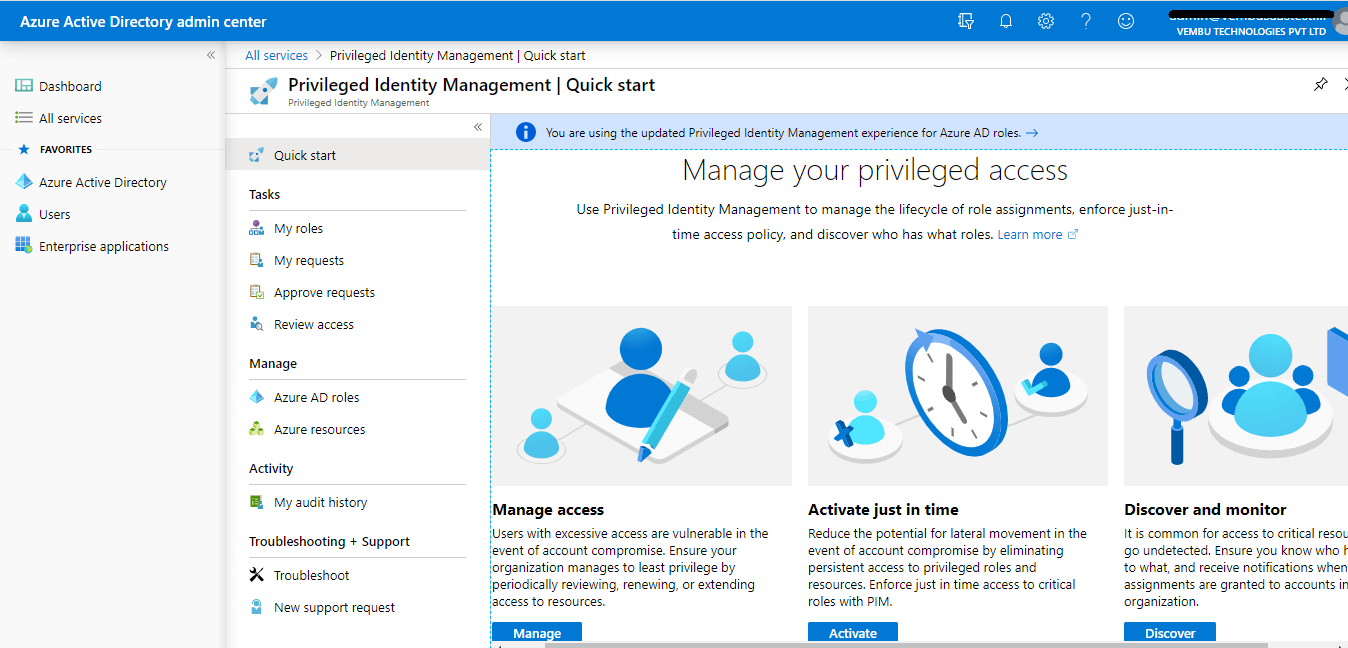

Privileged Identity Management (PIM)

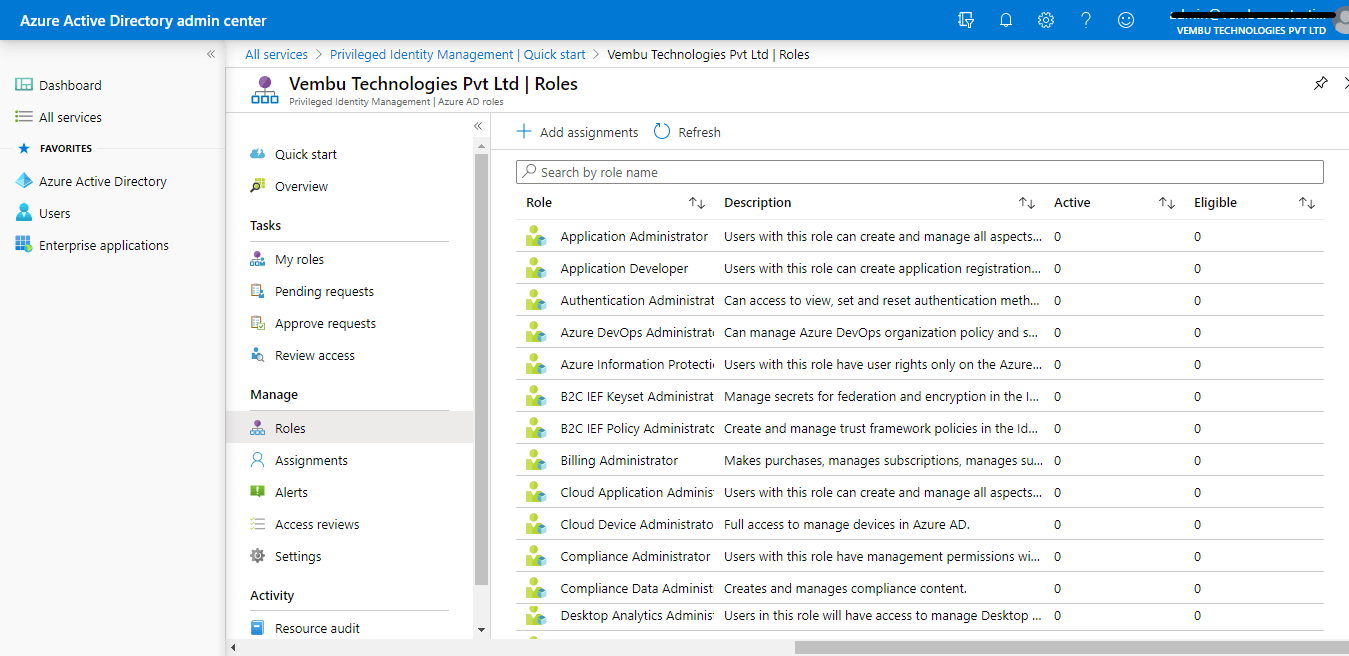

Azure Active Directory (Azure AD) Privileged Identity Management (PIM) este un serviciu care vă permite să gestionați, să controlați și să monitorizați accesul la resursele importante din organizația dumneavoastră. Aceste resurse includ resursele din Azure AD, Azure și alte servicii Microsoft Online, cum ar fi Office 365 sau Microsoft Intune. Azure AD PIM este o caracteristică Premium care permite administratorului global să limiteze accesul administratorilor permanenți la rolurile privilegiate și multe altele. Aceasta evoluează în Patru pași

Asemnați

Asemnați utilizatorii sau administratorii actuali ca administratori eligibili pentru anumite roluri Azure AD, astfel încât aceștia să aibă acces doar atunci când este necesar

Activate

Activați rolurile de administrator eligibile, astfel încât să puteți obține acces permanent limitat la identitatea privilegiată

Approve

Vezi și aprobi toate cererile de activare pentru rolurile Azure AD specifice pe care le configurat să aprobe

Audit

Vezi și exporți istoricul tuturor asignărilor și activărilor identității privilegiate, astfel încât să poți identifica atacurile și să rămâi conform

Gestionați accesul

Asignarea de roluri utilizatorilor este una destul de simplă. Utilizatorii cu acces excesiv, adică atribuirea unui anumit utilizator la diverse roluri administrative, sunt vulnerabili în cazul compromiterii unui cont. Un administrator global ar trebui să revizuiască, să reînnoiască și să extindă periodic accesul la resurse

Activați exact la timp

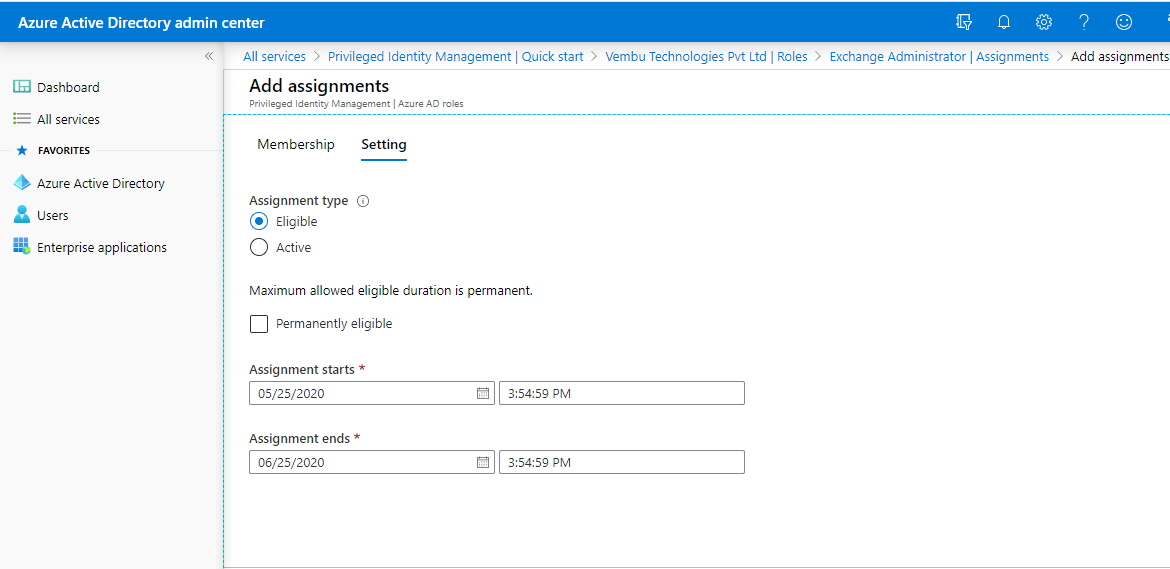

De asemenea, este o bună practică să atribuiți roluri importante, cum ar fi administratori Exchange, pentru utilizatori pentru o perioadă de timp. În orice moment, un administrator global poate revizui și extinde rolul său ca atunci când este necesar.

Un administrator global poate alege tipul de atribuire, fie Eligibil, fie Activ. El poate revoca permanent opțiunile eligibile și poate oferi o durată pentru rolul unui utilizator.

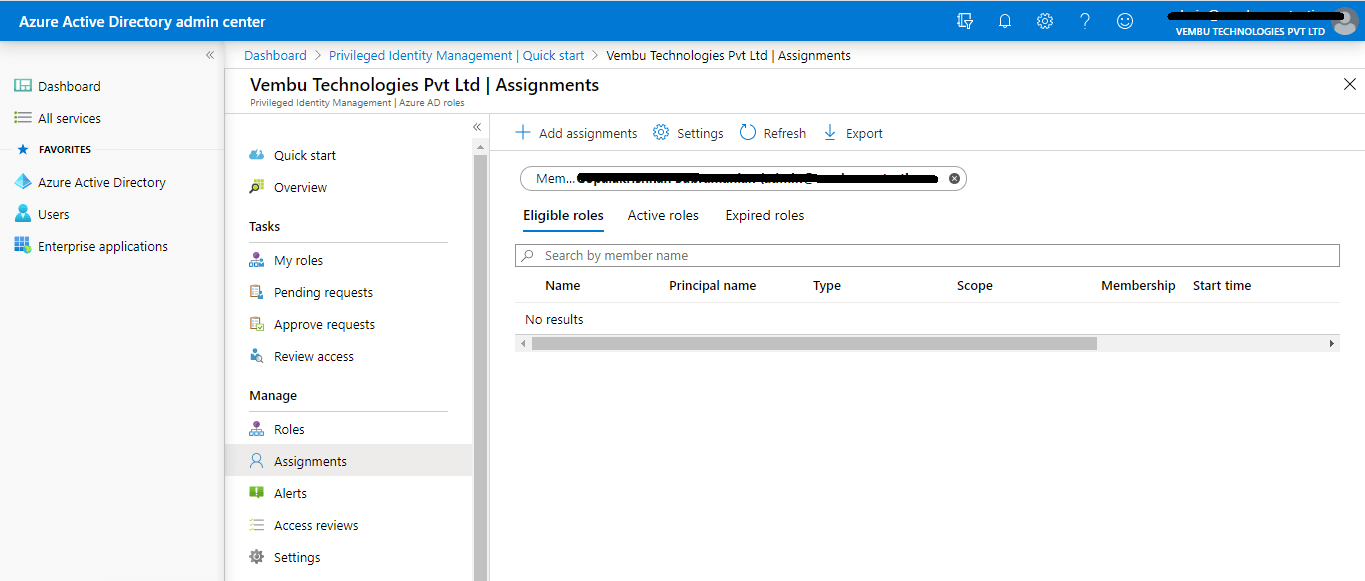

Descoperă și monitorizează

Selectează utilizatorul atribuit & vizualizează atribuirea rolului acestuia pentru o monitorizare continuă. Asigurați-vă că administratorul ar trebui să știe cine are acces la ce și să primească notificări atunci când se acordă noi atribuții conturilor dintr-o organizație. Selectați membrul și verificați rolurile sale, la Rolul eligibil, Rolul activ și Rolul expirat. Monitorizați utilizatorul periodic

De exemplu, un utilizator căruia i s-a atribuit un rol de administrator Exchange, verifică setările rolului său de administrator Exchange și monitorizează schimbarea rolului său prin intermediul setărilor de trimitere a notificărilor de e-mail.

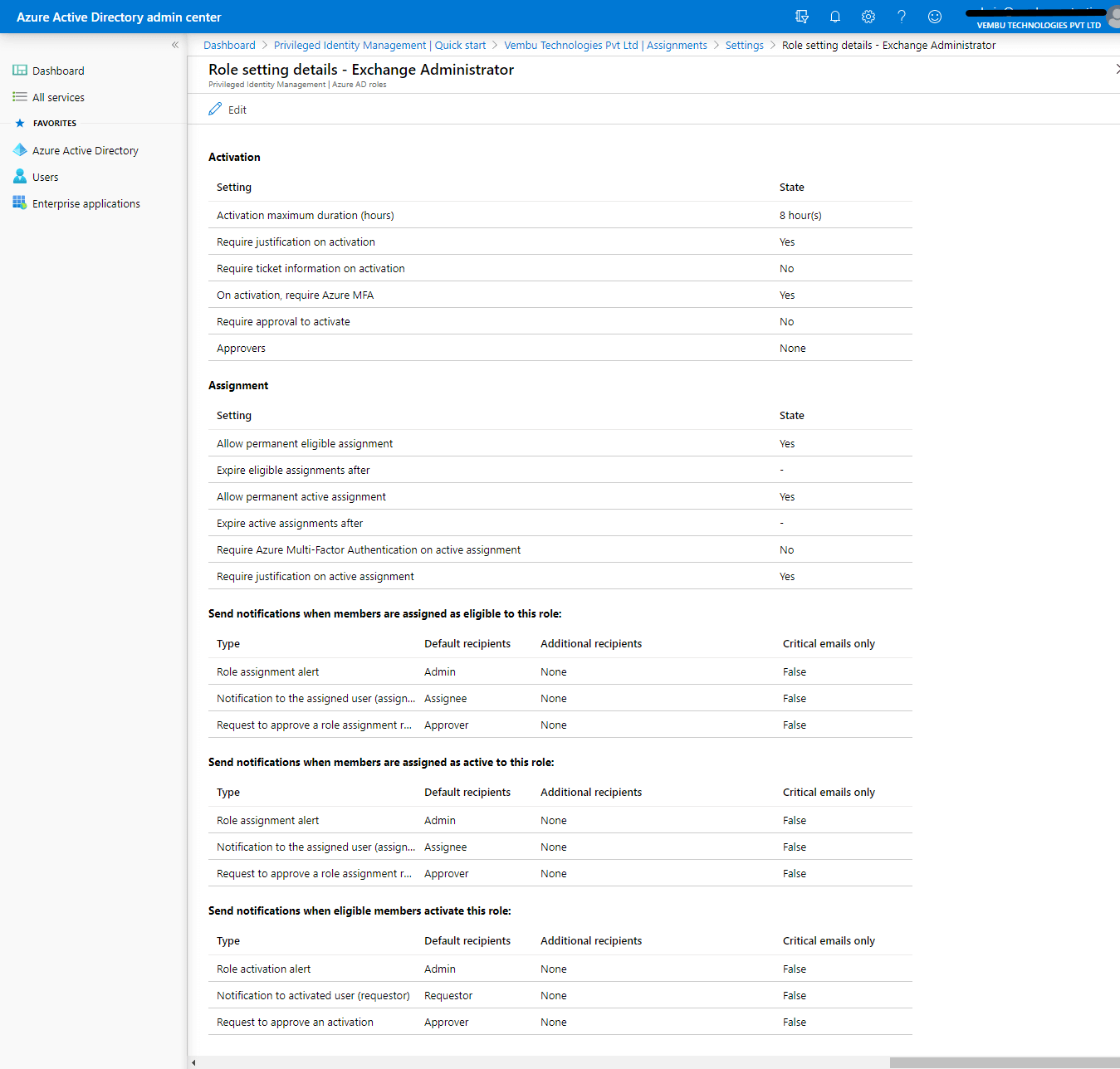

Setări de activare

- Durată maximă de activare ( în ore ) – Specificați numărul în ore.

- Require justification on activation – Yes

- Require ticket information on activation – Yes / No

- La activare, necesită Azure MFA – Da

- Solicită aprobare pentru activare – Da / Nu

- Aprobatori – Utilizator administrator global sau utilizator cu rol de administrator privilegiat atribuit

Setări de alocare –

- Permite alocare eligibilă permanentă – Da / Nu

- Expiră alocarea eligibilă după – Alegeți perioada de sfârșit

- Permite alocare permanentă active assignment – Yes / No

- Expire active assignment after – Choose end period

- Require Azure MFA on active assignment – Yes / No

- Require justification on active assignment – Yes / No

Send notification settings

- Send notifications when members are assigned as eligible to this role:

- Întoarceți notificări atunci când membrii sunt atribuiți ca activi la acest rol:

- Întoarceți notificări atunci când membrii eligibili activează acest rol:

Un administrator global poate edita aceste setări pentru fiecare rol, în acest exemplu este furnizat rolul de administrator Exchange.

Concluzie :

În aceste vremuri, breșele de securitate sunt frecvente și apar în fiecare zi, este foarte important pentru un administrator să își protejeze resursele Azure AD. Chiar și o versiune de bază a Azure AD nu este suficientă având în vedere nivelul de amenințări care crește pe zi ce trece și devine din ce în ce mai important să protejeze resursele cu mai mult decât un nume de utilizator și o parolă. Prin implementarea Azure AD Privileged Identity Management, organizațiile își pot proteja resursele cu caracteristici de securitate îmbunătățite și chiar pot supraveghea ceea ce fac administratorii legitimi. Iar prin implementarea Azure AD Identity protection permite administratorilor să detecteze potențiale vulnerabilități care afectează identitățile oricărei organizații, să configureze răspunsuri automate și să investigheze incidentele.

Să urmăriți fluxurile noastre de pe Twitter și Facebook pentru noi versiuni, actualizări, postări pătrunzătoare și multe altele.