- Qu’est-ce qu’Azure Active Directory?

- Fonctions premium disponibles dans Azure AD Premium P1 et P2

- Identités hybrides

- Gestion avancée des accès aux groupes

- Accès conditionnel

- Qu’est-ce qui est disponible dans Premium P2 et pas dans Premium P1 ?

- Identity Protection

- Identity Governance

- Protection des identités –

- Politique de risque de l’utilisateur –

- Politique de risque d’ouverture de session

- Politique d’enregistrement MFA

- Rapport sur les utilisateurs risqués

- Rapport de connexions à risque

- Rapport de détections de risques

- Gestion des identités privilégiées (PIM)

- Assigner

- Activer

- Approuver

- Auditer

- Gérer l’accès

- Activer juste à temps

- Découvrir et surveiller

- Paramètres d’activation

- Paramètres d’affectation –

- Paramètres d’envoi des notifications

- Conclusion :

Qu’est-ce qu’Azure Active Directory?

Azure Active Directory (Azure AD) est le service de gestion des identités et des accès basé sur le cloud de Microsoft, qui aide les employés d’une Organisation à se connecter et à accéder aux ressources. Il peut s’agir de ressources externes comme Microsoft 365, le portail Azure et une centaine d’applications SaaS tierces, ou de ressources internes comme les applications du réseau d’entreprise et de l’intranet de l’organisation, ainsi que toutes les applications en nuage développées par une organisation pour ses besoins internes. De nombreuses grandes organisations utilisent cet Azure AD comme une extension de leur Windows AD sur site pour utiliser leurs ressources en interne et en externe avec la même identité.

Les services professionnels en ligne de Microsoft, tels qu’Office 365 ou Microsoft Azure, nécessitent Azure AD pour la connexion et pour aider à la protection de l’identité. Si vous vous abonnez/achetez un service professionnel Microsoft Online, l’abonné obtient automatiquement Azure AD avec un accès à toutes les fonctionnalités gratuites.

Pour améliorer la mise en œuvre existante d’Azure AD, l’abonné peut également ajouter des fonctionnalités payantes en mettant à niveau les licences Azure AD gratuites existantes vers Azure Active Directory Premium P1 ou Premium P2. Les licences payantes Azure AD sont construites au-dessus de l’annuaire gratuit existant, fournissant un libre-service, une surveillance améliorée, des rapports de sécurité et un accès sécurisé pour les utilisateurs mobiles.

Dans ce blog, nous fournissons un aperçu de certaines des fonctionnalités supplémentaires qui couvrent les licences Azure AD Premium P1 et Premium P2. Les administrateurs peuvent acheter ces licences sur la base d’un abonnement après avoir évalué les fonctionnalités également. Microsoft fournit un essai gratuit d’un abonnement mensuel pour l’évaluation.

L’URL d’accès : https://aad.portal.azure.com/

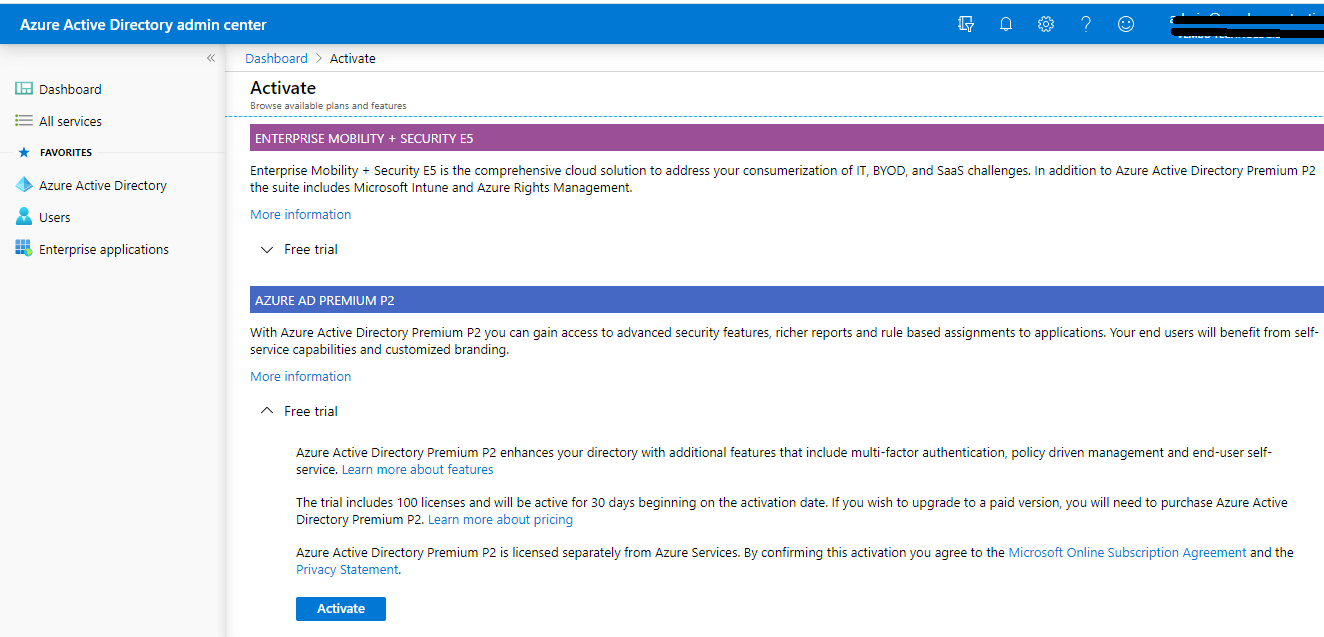

Connexion au portail Azure AD → Sur « Mon tableau de bord », cliquez sur Essayer Azure AD Premium -> Cliquez sur Activer sous Essai gratuit sur Azure AD Premium P2. Vous pouvez voir une notification « Activation réussie de l’essai d’Azure AD Premium P2 ».

Protection par mot de passe (mot de passe interdit personnalisé), protection par mot de passe pour Windows Server Active Directory (mot de passe interdit global et personnalisé), réinitialisation/modification/déverrouillage du mot de passe en libre-service avec réécriture sur site, gestion des accès de groupe, Microsoft Cloud App Discovery, Azure AD Join : MDM auto-enrollment and local admin policy customization

Azure AD Join : Récupération BitLocker en libre-service, itinérance de l’état de l’entreprise et rapports de sécurité et d’utilisation avancés

Identités hybrides

Application Proxy, Microsoft Identity Manager user CAL, Connect Health

Gestion avancée des accès aux groupes

Groupes dynamiques, délégation des autorisations de création de groupe, politique de dénomination des groupes, expiration des groupes

Guides d’utilisation, classification par défaut,

Accès conditionnel

Accès conditionnel en fonction du groupe, de l’emplacement et de l’état de l’appareil, intégration de la protection des informations Azure, accès limité à SharePoint, authentification multifactorielle avec accès conditionnel, intégration de Microsoft Cloud App Security et intégration de partenaires de gouvernance d’identité tiers

Toutes ces fonctionnalités ci-dessus sont couramment disponibles sur les abonnements Azure Free Office 365, Premium1 et Premium2.

Qu’est-ce qui est disponible dans Premium P2 et pas dans Premium P1 ?

Les fonctionnalités ci-dessous Identity Protection et Identity Governance sont des fonctionnalités exclusives pour Premium P2. Dans ce blog, nous détaillons ces deux principales fonctionnalités d’Azure Premium P2 Identity Protection et Privileged Identity Management (PIM) dans Identity Governance

Identity Protection

Détection des vulnérabilités et des comptes à risque, enquête sur les événements à risque et politiques d’accès conditionnel basées sur le risque

Identity Governance

Privileged Identity Management (PIM), examens des accès et gestion des droits.

Protection des identités –

La protection des identités est un outil qui permet aux organisations d’accomplir trois tâches clés :

- Automatiser la détection et la remédiation des risques liés à l’identité

- Investir les risques en utilisant les données du portail

- Exporter les données de détection des risques vers des utilitaires tiers pour une analyse plus approfondie

Les administrateurs peuvent examiner les détections et prendre des mesures manuelles à leur sujet si nécessaire. Il existe trois rapports clés que les administrateurs utilisent pour les enquêtes dans Identity Protection :

- Utilisateurs douteux

- Accueils douteux

- Détections de risques

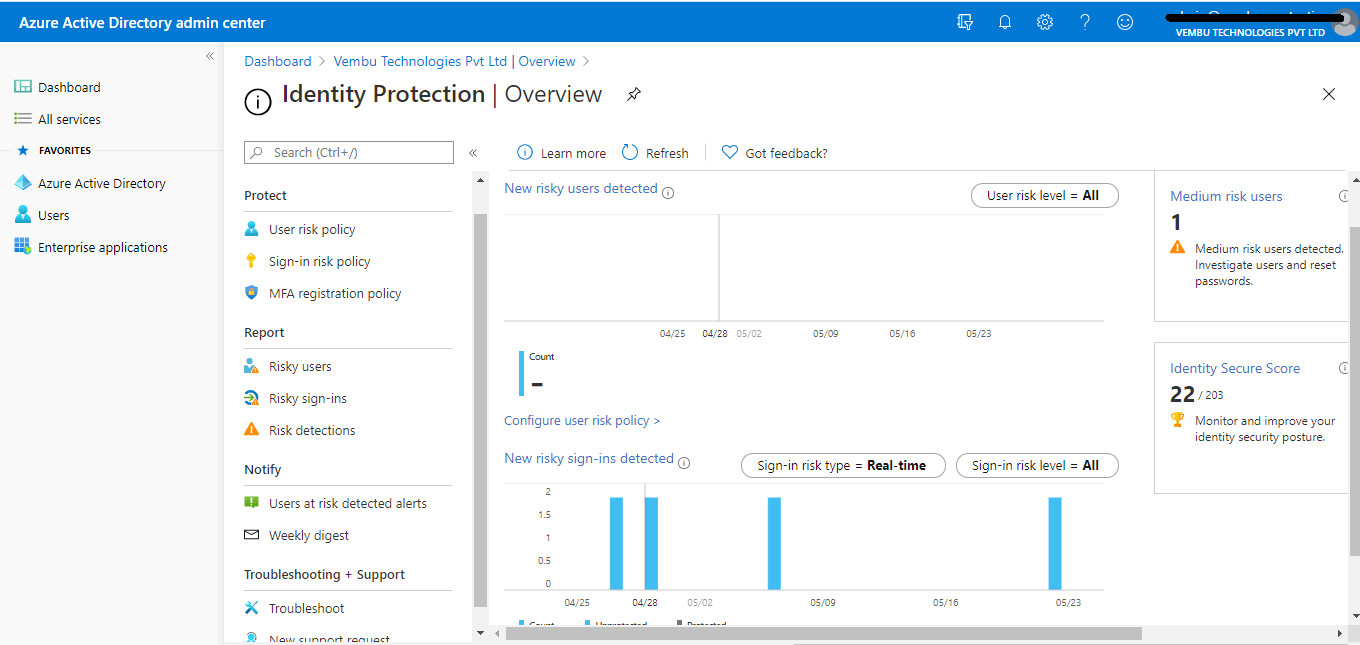

La lame du menu Protection de l’identité comporte quatre parties principales viz Protect, Report, Notify et Troubleshooting + Support

Protect – Politique de risque de l’utilisateur, Politique de risque de connexion, et politique d’enregistrement MFA

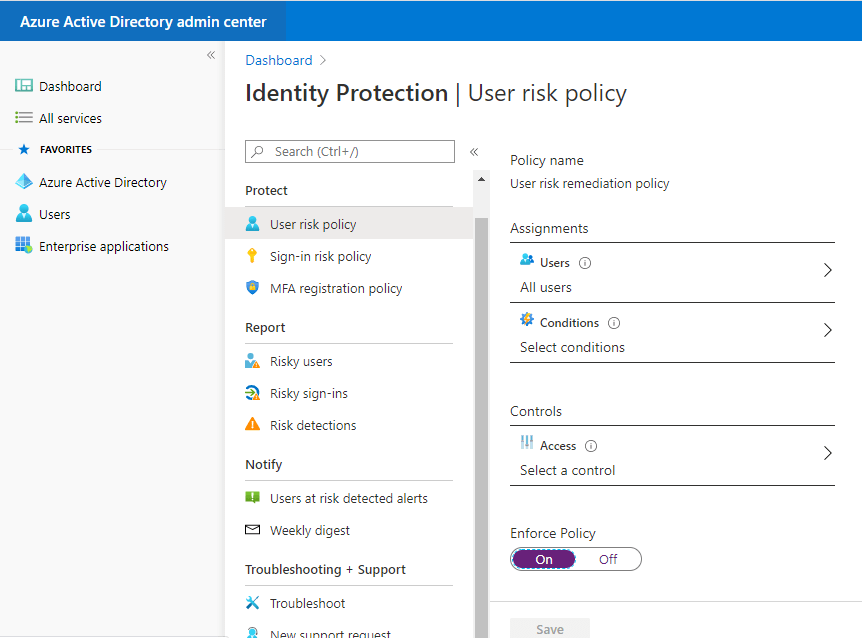

Politique de risque de l’utilisateur –

Ici, les administrateurs peuvent activer la politique de risque de l’utilisateur pour protéger les utilisateurs et peuvent remédier en fonction de tous les utilisateurs/individus et membres du groupe ( peut exclure tout membre ). Les administrateurs peuvent définir les conditions dans lesquelles la politique de risque doit s’appliquer en fonction du niveau de risque de l’utilisateur ( faible, moyen et élevé ). Le résultat final sera de bloquer l’accès ou d’autoriser l’accès pour activer les exigences d’authentification multifactorielle.

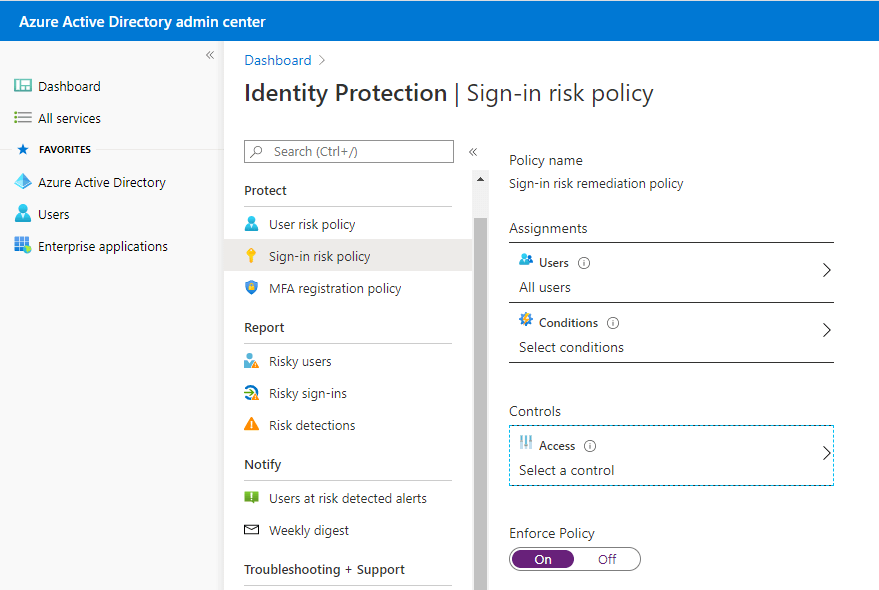

Politique de risque d’ouverture de session

Ici les administrateurs peuvent activer la politique de risque d’ouverture de session pour protéger les utilisateurs d’ouverture de session et peuvent remédier en fonction de tous les utilisateurs/membres individuels et de groupe ( peut exclure n’importe quels membres ). Les administrateurs peuvent définir les conditions dans lesquelles la politique de risque doit s’appliquer en fonction du niveau de risque de l’utilisateur (faible, moyen et élevé). Le résultat final sera de bloquer l’accès ou d’autoriser l’accès avec des exigences de changement de mot de passe.

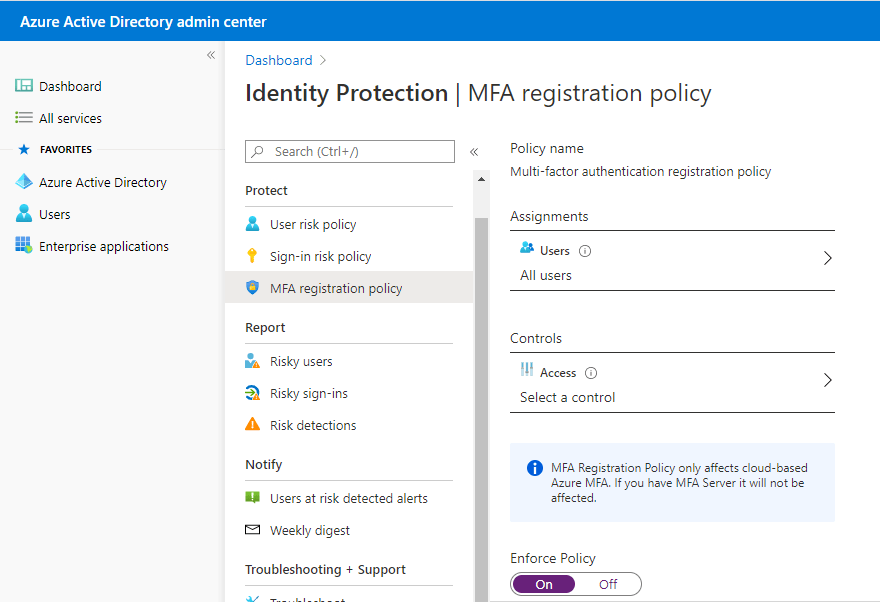

Politique d’enregistrement MFA

L’authentification multifactorielle d’Azure fournit un moyen de vérifier chaque utilisateur qui utilise plus qu’un nom d’utilisateur et un mot de passe. Elle fournit une deuxième couche de sécurité aux inscriptions des utilisateurs. Pour que les utilisateurs puissent répondre aux invites MFA, ils doivent d’abord s’inscrire à Azure Multi-Factor Authentication. Cette politique d’enregistrement ne prend en charge que l’authentification multifactorielle Azure et non le serveur MFA sur site ou les applications MFA de tiers. Ici aussi, les administrateurs peuvent appliquer la politique pour tous les utilisateurs/individus ou pour un membre du groupe en fonction de l’application de l’inscription à Azure MFA.

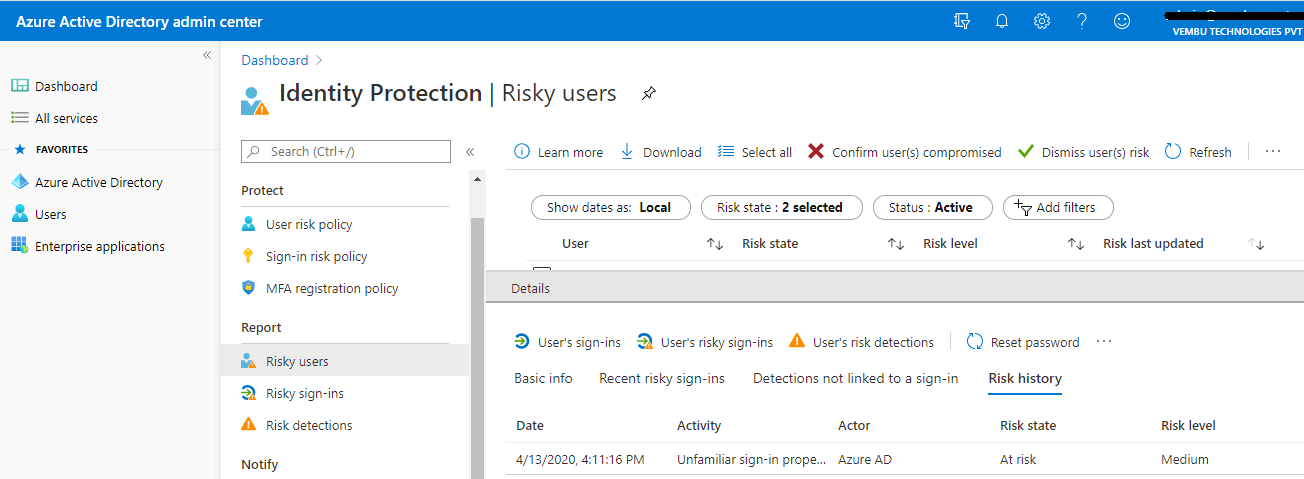

Rapport sur les utilisateurs risqués

Cette section du rapport montre les utilisateurs marqués pour le risque en raison d’une ouverture de session risquée, un indicateur pour une tentative d’ouverture de session qui pourrait avoir été effectuée par quelqu’un qui n’est pas le propriétaire légitime d’un compte d’utilisateur, et Utilisateurs marqués pour le risque – Un utilisateur risqué est un indicateur pour un compte d’utilisateur qui pourrait avoir été compromis.

Dans ce rapport, en sélectionnant chaque utilisateur listé, nous pouvons obtenir des informations détaillées telles que des informations de base sur l’utilisateur, ses récentes connexions à risque, les détections non liées à une connexion et son historique de risque passé.

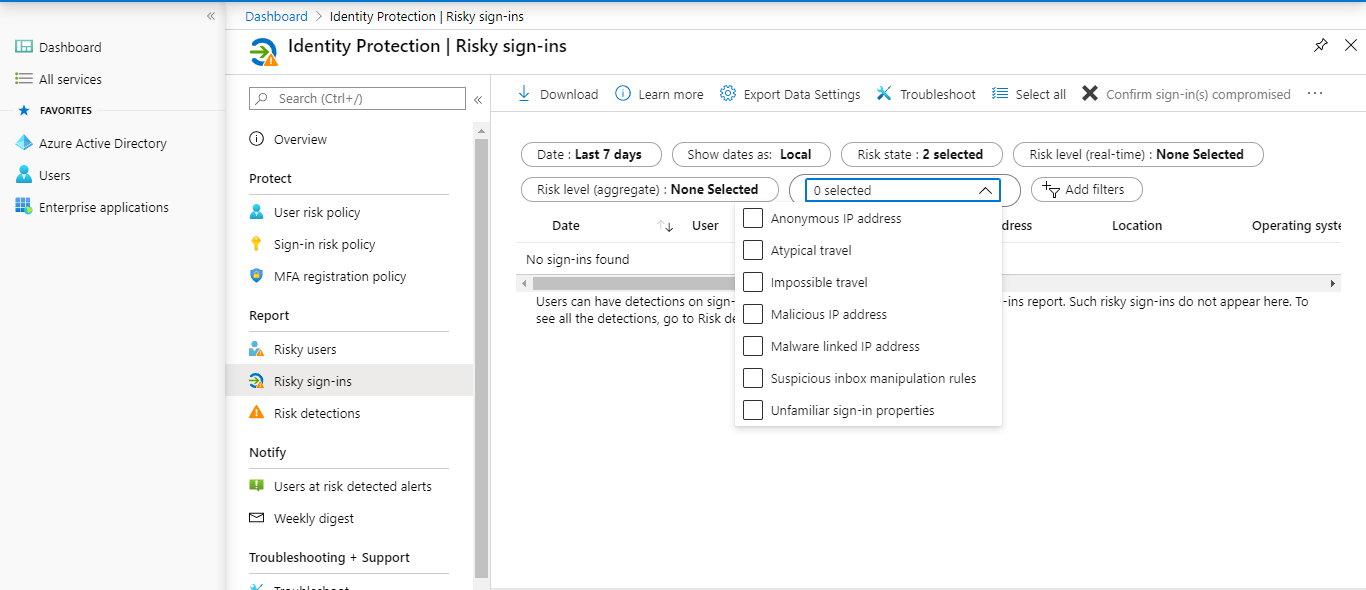

Rapport de connexions à risque

Une activité de connexion à risque complète sur tous les utilisateurs. Les administrateurs peuvent filtrer en fonction de

Date – 1 dernier mois, 7 derniers jours, 24 dernières heures et intervalle de temps personnalisé

État de risque – À risque, confirmé compromis, confirmé sûr, rejeté et remédié

Niveau de risque – Élevé, Moyen et Faible

Type de détection – Adresse IP anonyme, Voyage atypique, Voyage impossible, Adresse IP malveillante, Adresse IP liée à un logiciel malveillant, Règle de manipulation de boîte de réception suspecte et Propriétés de connexion non familières.

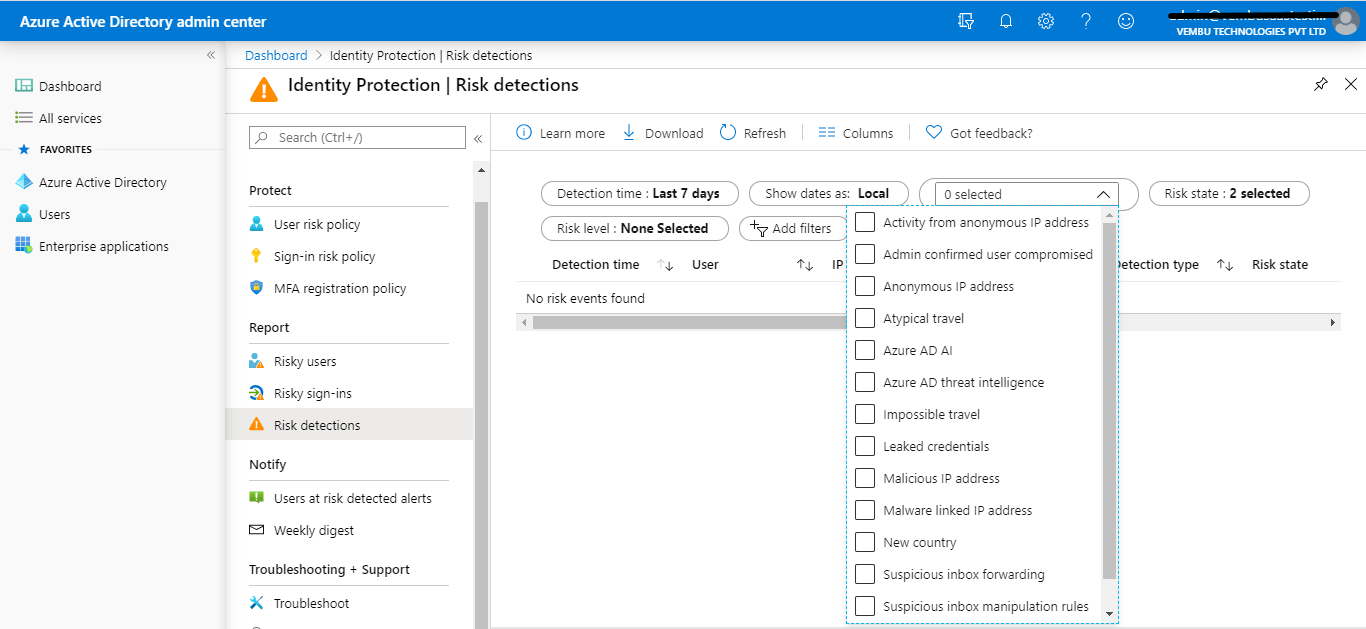

Rapport de détections de risques

Le rapport de détections de risques contient des données filtrables jusqu’aux 90 derniers jours (3 mois).

Avec les informations fournies par le rapport de détections de risques, les administrateurs peuvent trouver :

- Des informations sur chaque détection de risque, y compris le type

- Autres risques déclenchés au même moment

- Lieu de la tentative d’inscription

- Lien vers plus de détails de Microsoft Cloud App Security (MCAS)

Les administrateurs peuvent ensuite choisir de revenir au rapport sur les risques ou les inscriptions de l’utilisateur pour prendre des mesures en fonction des informations recueillies.

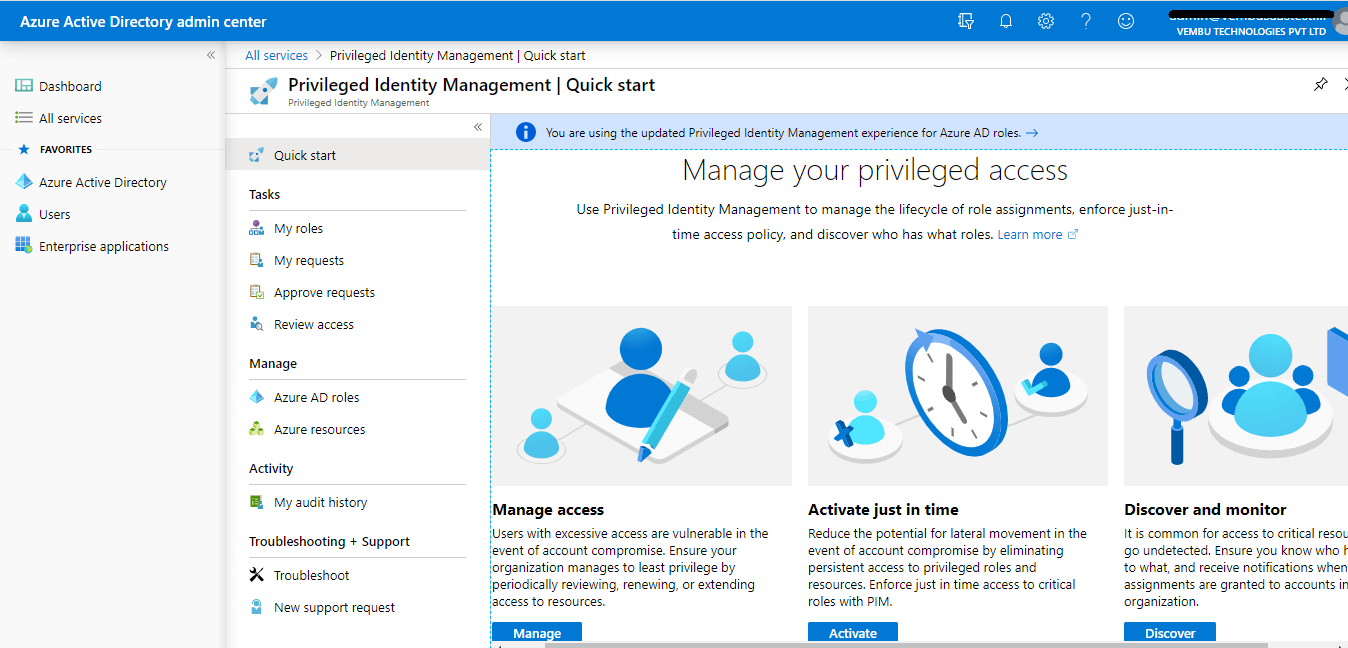

Gestion des identités privilégiées (PIM)

Azure Active Directory (Azure AD) La gestion des identités privilégiées (PIM) est un service qui vous permet de gérer, contrôler et surveiller l’accès aux ressources importantes de votre organisation. Ces ressources comprennent les ressources dans Azure AD, Azure et d’autres services en ligne de Microsoft comme Office 365 ou Microsoft Intune. Azure AD PIM est une fonctionnalité Premium qui permet à l’administrateur global de limiter l’accès de l’administrateur permanent aux rôles privilégiés et bien plus encore. Cela évolue en quatre étapes

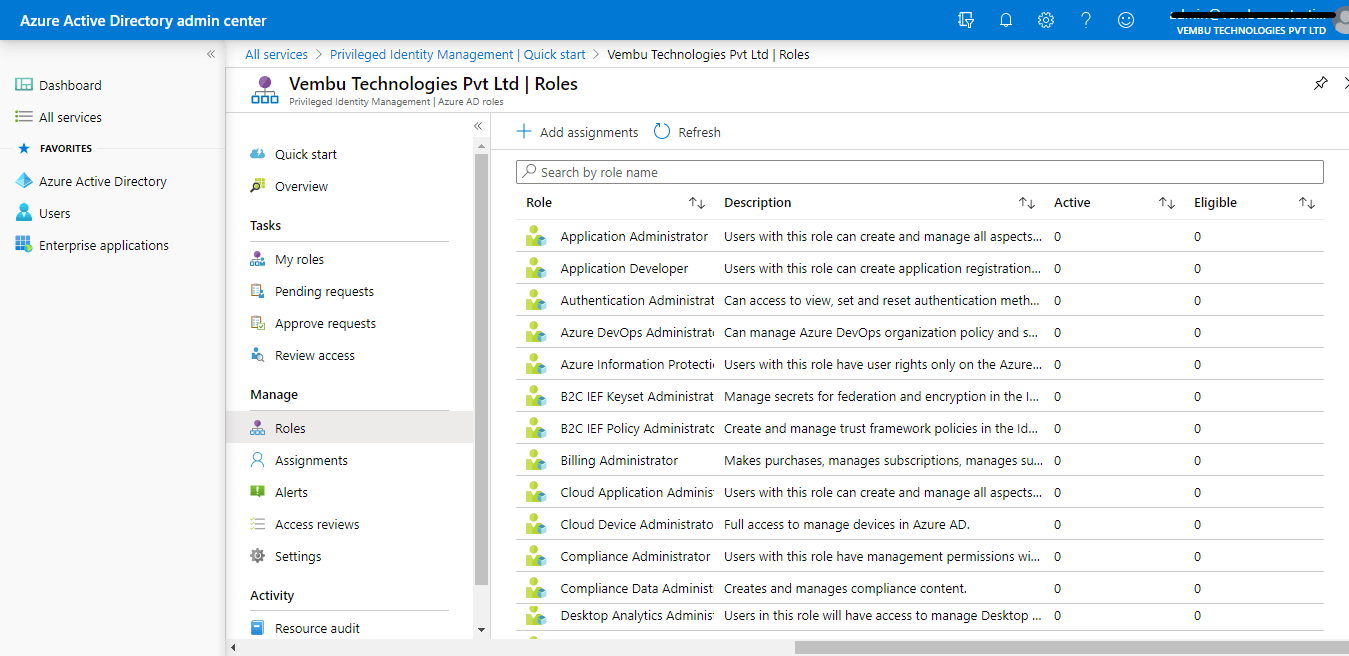

Assigner

Assigner des utilisateurs ou des admins actuels comme admins éligibles pour des rôles Azure AD spécifiques, afin qu’ils n’aient accès qu’en cas de besoin

Activer

Activer vos rôles d’administrateur éligibles afin que vous puissiez obtenir un accès permanent limité à l’identité privilégiée

Approuver

Voir et approuver toutes les demandes d’activation pour des rôles Azure AD spécifiques que vous êtes configuré pour approuver

Auditer

Voir et exporter l’historique de toutes les affectations et activations d’identités privilégiées afin que vous puissiez identifier les attaques et rester conforme

Gérer l’accès

Assigner des rôles aux utilisateurs est une opération assez simple. Les utilisateurs ayant un accès excessif, c’est-à-dire l’attribution à un utilisateur particulier de divers rôles administratifs, sont vulnérables en cas de compromission du compte. Un administrateur global devrait revoir, renouveler et étendre l’accès aux ressources périodiquement

Activer juste à temps

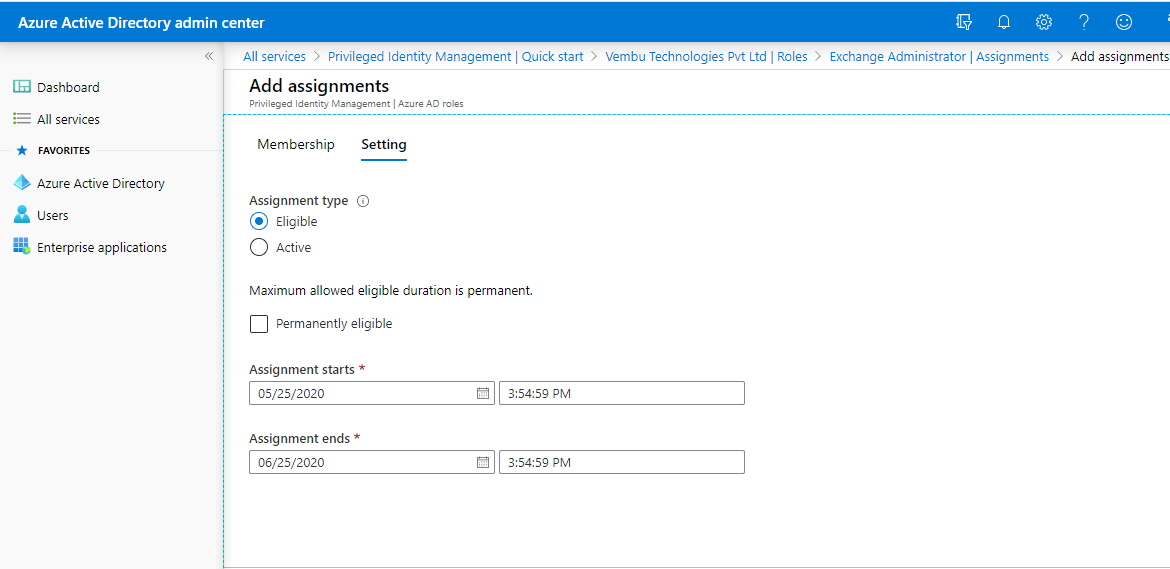

C’est aussi une bonne pratique d’attribuer des rôles importants tels que les administrateurs Exchange pour les utilisateurs pour une période de temps. A tout moment, un administrateur global peut revoir et étendre son rôle en cas de besoin.

Un administrateur global peut choisir le type d’affectation soit Eligible ou Actif. Il peut révoquer définitivement les options éligibles et fournir une durée pour le rôle d’un utilisateur.

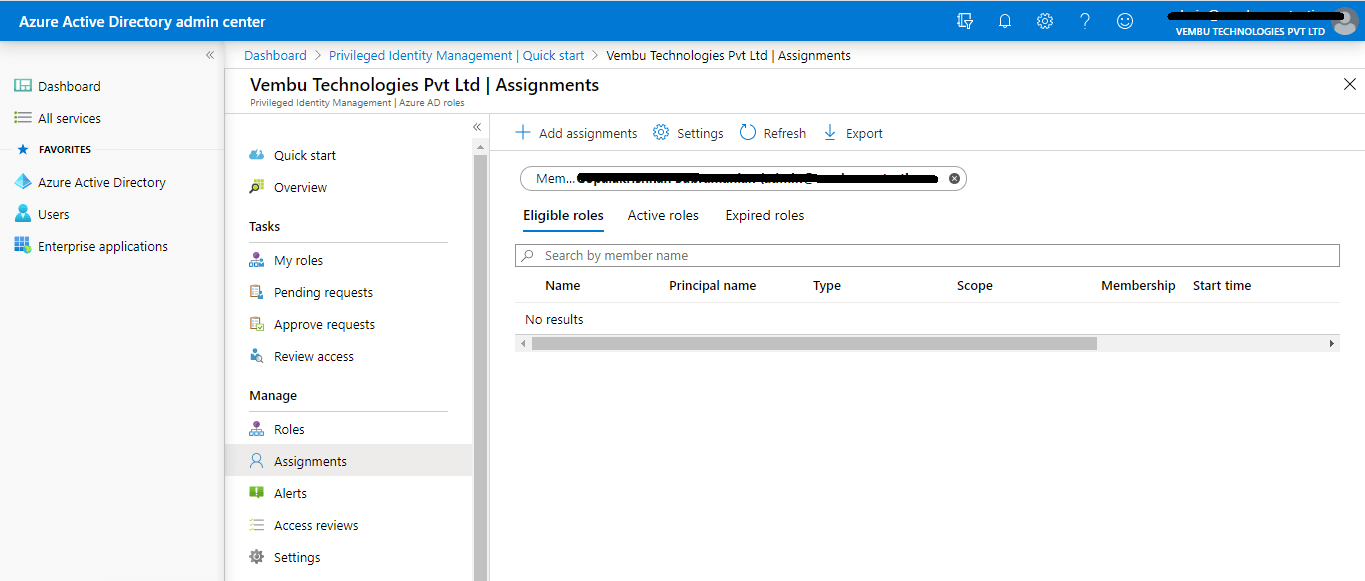

Découvrir et surveiller

Sélectionner l’utilisateur affecté & visualiser son affectation de rôle pour une surveillance continue. Veillez à ce que l’administrateur sache qui a accès à quoi, et reçoive des notifications lorsque de nouvelles affectations sont accordées à des comptes dans une organisation. Sélectionnez le membre et vérifiez ses rôles, sous Rôle éligible, Rôle actif et Rôle expiré. Surveiller l’utilisateur périodiquement

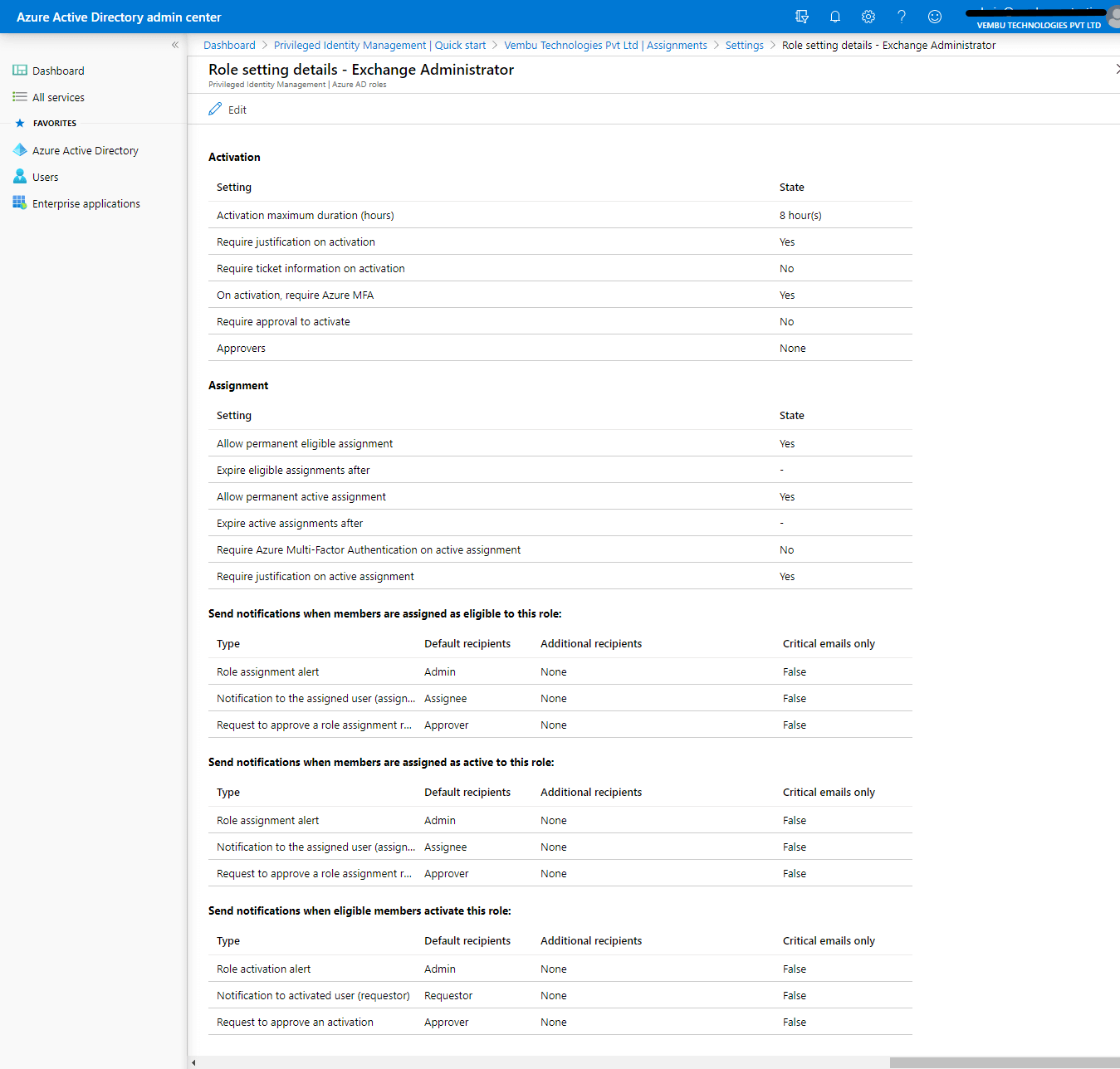

Par exemple, un utilisateur affecté à un rôle d’administrateur Exchange, vérifie ses paramètres de rôle d’administrateur Exchange et surveille son changement de rôle par le biais des paramètres d’envoi de notifications de courrier.

Paramètres d’activation

- Durée maximale d’activation ( en heures ) – Spécifiez le nombre en heures.

- Requérir une justification lors de l’activation – Oui

- Requérir les informations du ticket lors de l’activation – Oui / Non

- Lors de l’activation, exiger Azure MFA – Oui

- Exiger une approbation pour l’activation – Oui / Non

- Approbateurs – Utilisateur administrateur global ou rôle d’administrateur privilégié attribué à l’utilisateur

Paramètres d’affectation –

- Autoriser l’affectation permanente éligible – Oui / Non

- Expirer l’affectation éligible après – Choisir la période de fin

- Autoriser l’affectation permanente affectation active – Oui / Non

- Expiration de l’affectation active après – Choisissez la période de fin

- Requérir Azure MFA sur l’affectation active – Oui / Non

- Requérir une justification sur l’affectation active – Oui / Non

Paramètres d’envoi des notifications

- Envoyer des notifications lorsque les membres sont affectés comme éligibles à ce rôle :

- Envoyer des notifications lorsque les membres sont assignés comme actifs à ce rôle:

- Envoyer des notifications lorsque les membres éligibles activent ce rôle:

Un administrateur global peut modifier ces paramètres pour chaque rôle, dans cet exemple le rôle d’administrateur Exchange est fourni.

Conclusion :

En ces temps où les failles de sécurité sont courantes et se produisent tous les jours, il est très important pour un administrateur de protéger ses ressources Azure AD. Même une version de base d’Azure AD n’est pas suffisante compte tenu du niveau des menaces qui augmentent de jour en jour, et il est devenu de plus en plus important de protéger les ressources avec plus qu’un simple nom d’utilisateur et un mot de passe. En mettant en œuvre Azure AD Privileged Identity Management, les organisations peuvent protéger leurs ressources avec des fonctions de sécurité améliorées, et même garder un œil sur ce que font les administrateurs légitimes. Et en mettant en œuvre la protection de l’identité Azure AD permet aux administrateurs de détecter les vulnérabilités potentielles affectant les identités de toute organisation, de configurer des réponses automatisées et d’enquêter sur les incidents.

Suivez nos flux Twitter et Facebook pour les nouvelles versions, les mises à jour, les posts perspicaces et plus encore.