- Was ist Azure Active Directory?

- Premium-Funktionen, die in Azure AD Premium P1 und P2 verfügbar sind

- Hybrid-Identitäten

- Erweitertes Gruppenzugriffsmanagement

- Bedingter Zugriff

- Was ist in Premium P2 verfügbar und nicht in Premium P1?

- Identity Protection

- Identity Governance

- Identity Protection –

- Benutzer-Risiko-Richtlinie –

- Risikorichtlinie für die Anmeldung

- MFA-Registrierungsrichtlinie

- Bericht über risikoreiche Benutzer

- Risikoreicher Anmeldebericht

- Risikoerkennungsbericht

- Privileged Identity Management (PIM)

- Zuweisen

- Aktivieren

- Genehmigen

- Audit

- Zugriff verwalten

- Aktivieren Sie rechtzeitig

- Erkennen und Überwachen

- Aktivierungseinstellungen

- Zuweisungseinstellungen –

- Benachrichtigungseinstellungen

- Fazit:

Was ist Azure Active Directory?

Azure Active Directory (Azure AD) ist Microsofts Cloud-basierter Identitäts- und Zugriffsverwaltungsdienst, mit dem sich die Mitarbeiter einer Organisation anmelden und auf Ressourcen zugreifen können. Bei den Ressourcen kann es sich um externe Ressourcen wie Microsoft 365, das Azure-Portal und 100 SaaS-Anwendungen von Drittanbietern handeln, aber auch um interne Ressourcen wie Apps im Unternehmensnetzwerk und Intranet einer Organisation sowie um Cloud-Apps, die von einer Organisation für ihre internen Zwecke entwickelt wurden. Viele große Organisationen nutzen Azure AD als Erweiterung ihres OnPremise Windows AD, um ihre Ressourcen intern und extern mit derselben Identität zu nutzen.

Microsoft Online Business Services, wie Office 365 oder Microsoft Azure, erfordern Azure AD für die Anmeldung und den Identitätsschutz. Wenn Sie einen Microsoft Online-Geschäftsdienst abonnieren/kaufen, erhält der Abonnent automatisch Azure AD mit Zugriff auf alle kostenlosen Funktionen.

Um die vorhandene Azure AD-Implementierung zu verbessern, kann der Abonnent auch kostenpflichtige Funktionen hinzufügen, indem er die vorhandene kostenlose Azure AD-Lizenz auf Azure Active Directory Premium P1 oder Premium P2-Lizenzen aufrüstet. Die kostenpflichtigen Lizenzen für Azure AD bauen auf dem bestehenden kostenlosen Verzeichnis auf und bieten Self-Service, erweiterte Überwachung, Sicherheitsberichte und sicheren Zugriff für mobile Benutzer.

In diesem Blog geben wir einen Überblick über einige der zusätzlichen Funktionen, die Azure AD Premium P1- und Premium P2-Lizenzen umfassen. Administratoren können diese Lizenzen nach einer Evaluierung der Funktionen auch auf Abonnementbasis erwerben. Microsoft bietet eine kostenlose Testversion eines monatlichen Abonnements zur Evaluierung an.

Zugangs-URL: https://aad.portal.azure.com/

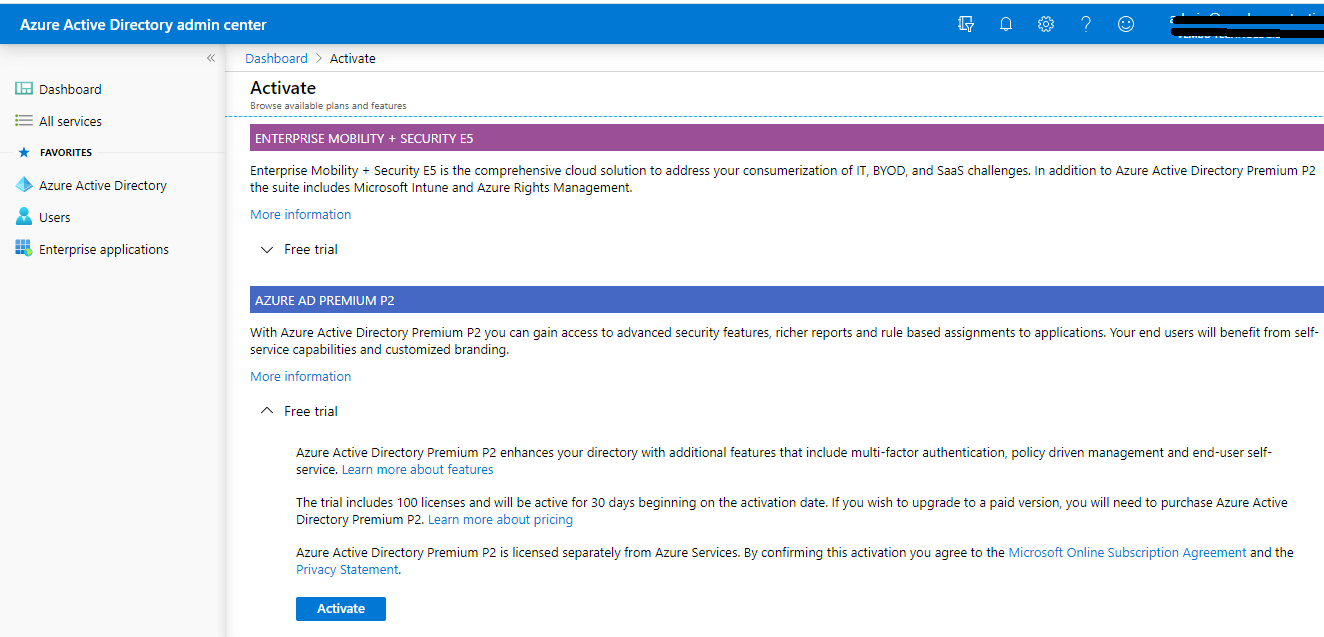

Anmeldung beim Azure AD-Portal → Auf „My Dashboard“ klicken Sie auf Try Azure AD Premium -> Klicken Sie auf Activate unter Free trial on Azure AD Premium P2. Sie sehen eine Benachrichtigung „Azure AD Premium P2 Testversion erfolgreich aktiviert“.

Premium-Funktionen, die in Azure AD Premium P1 und P2 verfügbar sind

Passwortschutz (benutzerdefiniertes Verbotspasswort), Passwortschutz für Windows Server Active Directory (globales und benutzerdefiniertes Verbotspasswort), Self-Service-Passwort-Reset/Änderung/Entsperrung mit On-Premises-Rückschreibung, Gruppenzugriffsverwaltung, Microsoft Cloud App Discovery, Azure AD Join: MDM-Autoregistrierung und Anpassung lokaler Admin-Richtlinien

Azure AD Join: Self-Service-BitLocker-Wiederherstellung, Enterprise State Roaming und erweiterte Sicherheits- und Nutzungsberichte

Hybrid-Identitäten

Anwendungsproxy, Microsoft Identity Manager Benutzer-CAL, Connect Health

Erweitertes Gruppenzugriffsmanagement

Dynamische Gruppen, Delegierung von Gruppenerstellungsberechtigungen, Gruppenbenennungsrichtlinie, Gruppenablauf

Nutzungsrichtlinien, Standardklassifizierung,

Bedingter Zugriff

Bedingter Zugriff basierend auf der Gruppe, dem Standort und dem Gerätestatus, Azure Information Protection-Integration, SharePoint begrenzter Zugriff, Multi-Faktor-Authentifizierung mit bedingtem Zugriff, Microsoft Cloud App Security-Integration und Integration von Identity-Governance-Partnern von Drittanbietern

Alle diese oben genannten Funktionen sind in der Regel in Azure Free Office 365, Premium1 und Premium2-Abonnements verfügbar.

Was ist in Premium P2 verfügbar und nicht in Premium P1?

Die unten aufgeführten Funktionen Identity Protection und Identity Governance sind exklusive Funktionen für Premium P2. In diesem Blog beschreiben wir diese beiden Hauptfunktionen von Azure Premium P2 Identity Protection und Privileged Identity Management (PIM) in Identity Governance

Identity Protection

Erkennung von Schwachstellen und riskanten Konten, Untersuchung von Risikoereignissen und risikobasierte Richtlinien für bedingten Zugriff

Identity Governance

Privileged Identity Management (PIM), Zugriffsüberprüfungen und Berechtigungsmanagement.

Identity Protection –

Identity Protection ist ein Tool, mit dem Unternehmen drei wichtige Aufgaben erfüllen können:

- Automatisierung der Erkennung und Behebung von identitätsbasierten Risiken

- Untersuchung von Risiken anhand von Daten im Portal

- Exportieren von Risikoerkennungsdaten an Dienstprogramme von Drittanbietern zur weiteren Analyse

Administratoren können Erkennungen überprüfen und bei Bedarf manuell Maßnahmen ergreifen. Es gibt drei wichtige Berichte, die Administratoren für Untersuchungen in Identity Protection verwenden:

- Risikobehaftete Benutzer

- Risikobehaftete Anmeldungen

- Risikoerkennungen

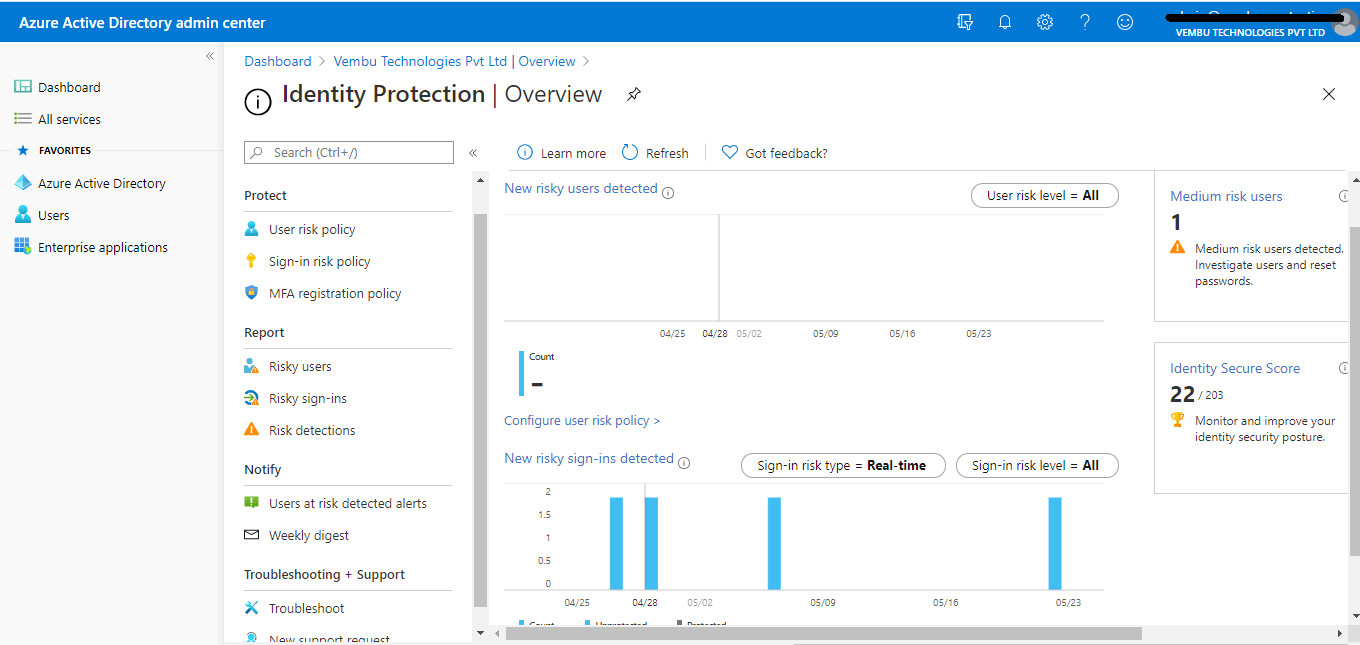

Das Menüblatt für den Identitätsschutz besteht aus vier Hauptteilen, nämlich Schutz, Bericht, Benachrichtigung und Fehlerbehebung + Support

Schutz – Benutzerrisikorichtlinie, Anmelde-Risiko-Richtlinie und MFA-Registrierungs-Richtlinie

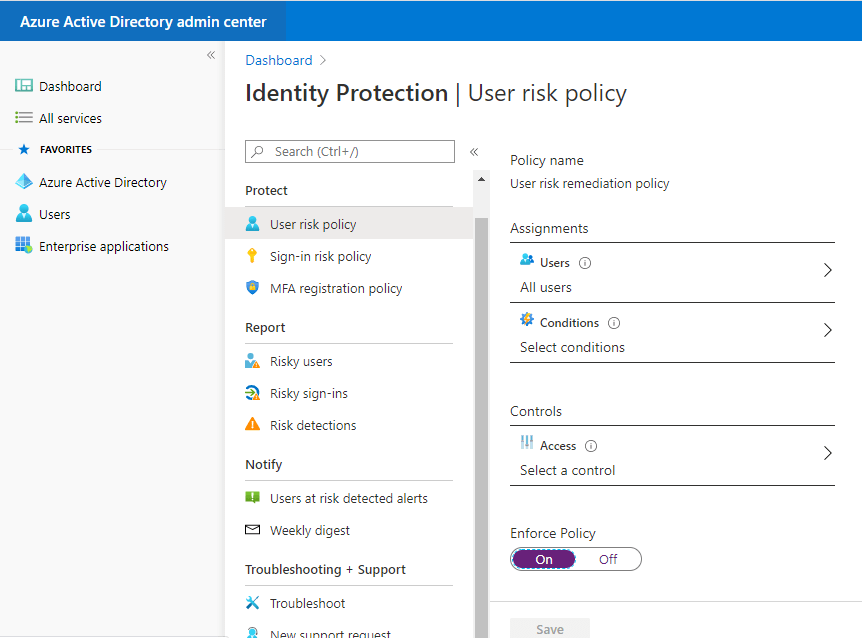

Benutzer-Risiko-Richtlinie –

Hier können Administratoren die Benutzer-Risiko-Richtlinie aktivieren, um Benutzer zu schützen und auf der Grundlage aller Benutzer/Einzelpersonen und Gruppenmitglieder Abhilfemaßnahmen zu ergreifen (können beliebige Mitglieder ausschließen). Administratoren können die Bedingungen festlegen, unter denen die Risikorichtlinie je nach Risikostufe des Benutzers (niedrig, mittel und hoch) angewendet werden soll.

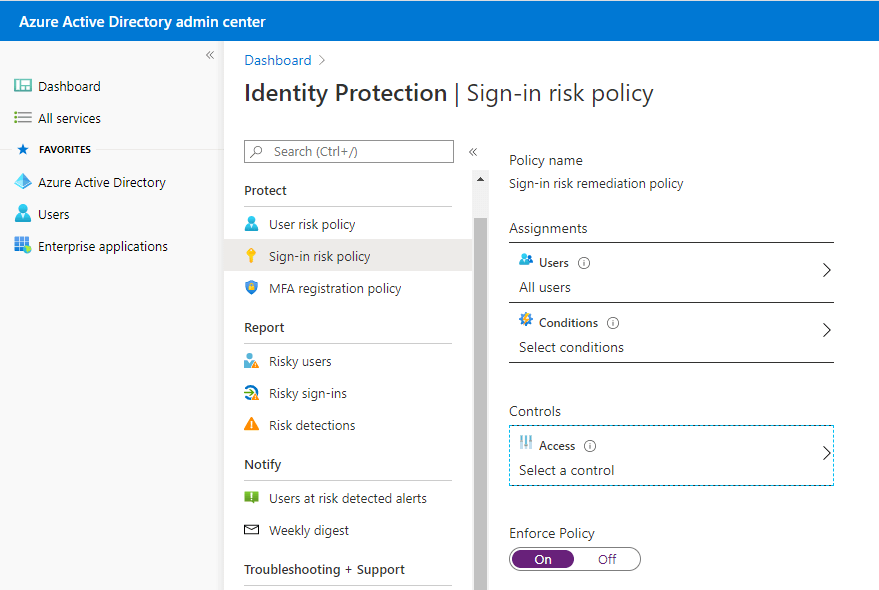

Risikorichtlinie für die Anmeldung

Hier können Administratoren die Risikorichtlinie für die Anmeldung aktivieren, um angemeldete Benutzer zu schützen, und sie können auf der Grundlage aller Benutzer/Einzelpersonen und Gruppenmitglieder (können beliebige Mitglieder ausschließen) korrigieren. Administratoren können die Bedingungen festlegen, unter denen die Risikorichtlinie je nach Risikostufe des Benutzers (niedrig, mittel und hoch) angewendet werden soll.

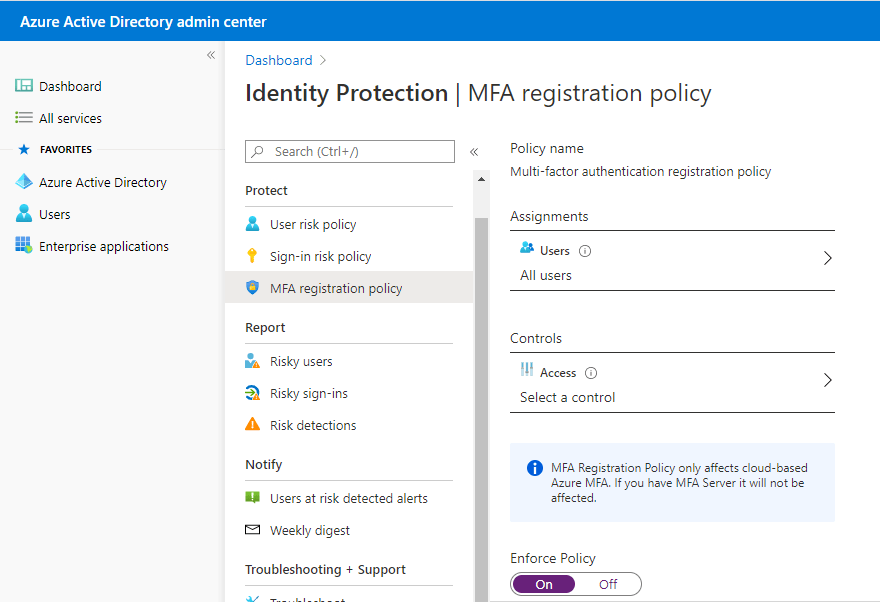

MFA-Registrierungsrichtlinie

Azure Multi-Faktor-Authentifizierung bietet eine Möglichkeit, jeden Benutzer zu verifizieren, der mehr als nur einen Benutzernamen und ein Passwort verwendet. Sie bietet eine zweite Sicherheitsebene für Benutzeranmeldungen. Damit Benutzer auf MFA-Aufforderungen reagieren können, müssen sie sich zunächst für die Azure-Multifaktor-Authentifizierung registrieren. Diese Registrierungsrichtlinie unterstützt nur Azure MFA und nicht den OnPremise MFA-Server oder MFA-Apps von Drittanbietern. Auch hier können Administratoren die Azure MFA-Registrierung für alle Benutzer/Einzelpersonen oder ein Gruppenmitglied durchsetzen.

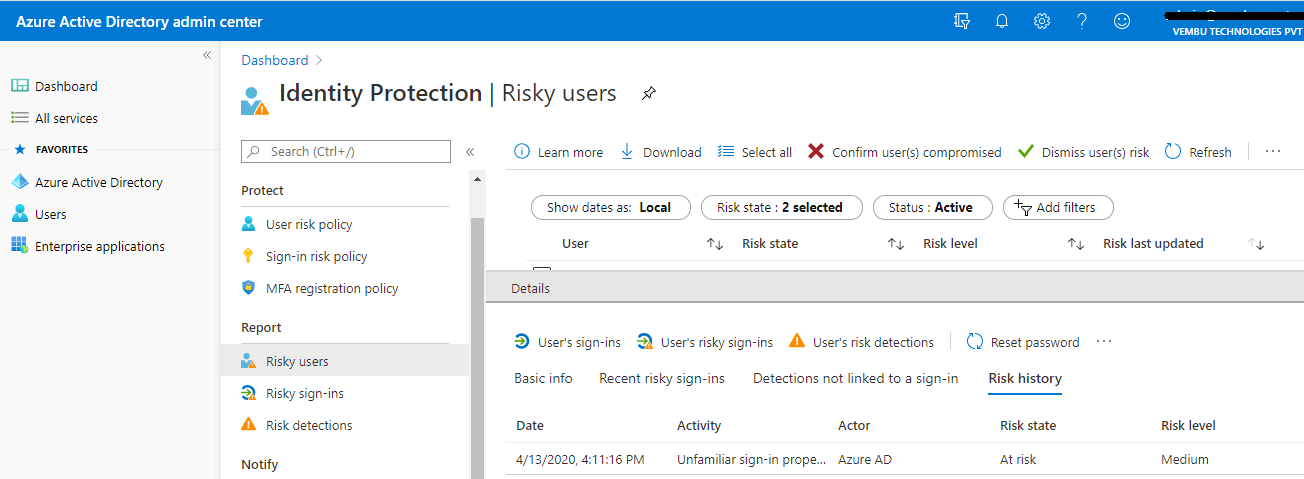

Bericht über risikoreiche Benutzer

Dieser Berichtsabschnitt zeigt Benutzer an, die aufgrund einer risikoreichen Anmeldung als risikoreich gekennzeichnet sind, ein Indikator für einen Anmeldeversuch, der möglicherweise von jemandem durchgeführt wurde, der nicht der rechtmäßige Eigentümer eines Benutzerkontos ist.

In diesem Bericht erhalten Sie bei Auswahl jedes aufgelisteten Benutzers detaillierte Informationen, wie z. B. grundlegende Informationen über den Benutzer, seine jüngsten riskanten Anmeldungen, Erkennungen, die nicht mit einer Anmeldung verbunden sind, und seine frühere Risikohistorie.

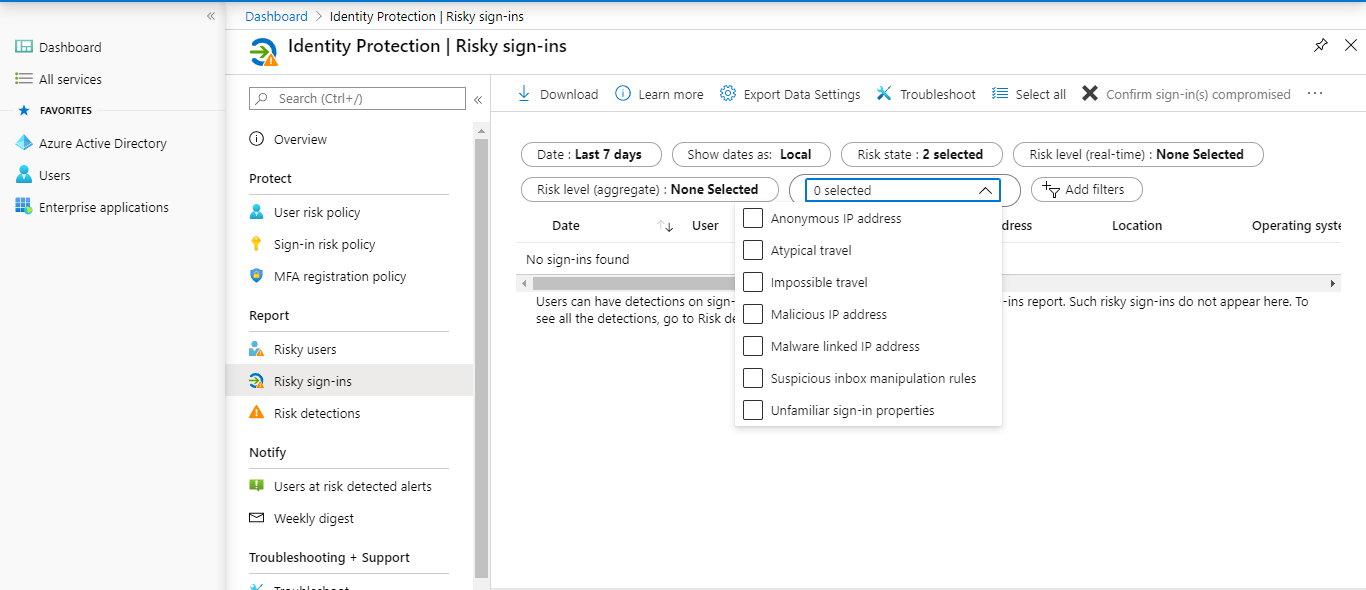

Risikoreicher Anmeldebericht

Ein umfassender Bericht über riskante Anmeldeaktivitäten bei beliebigen Benutzern. Administratoren können nach

Datum – Letzter 1 Monat, letzte 7 Tage, letzte 24 Stunden und benutzerdefiniertes Zeitintervall

Risikostatus – Gefährdet, bestätigt kompromittiert, bestätigt sicher, entlassen und behoben

Risikostufe – Hoch, Mittel und Niedrig

Erkennungstyp – Anonyme IP-Adresse, Atypische Reise, Unmögliche Reise, Bösartige IP-Adresse, Mit Malware verknüpfte IP-Adresse, Verdächtige Regel zur Manipulation des Posteingangs und Unbekannte Anmeldungseigenschaften.

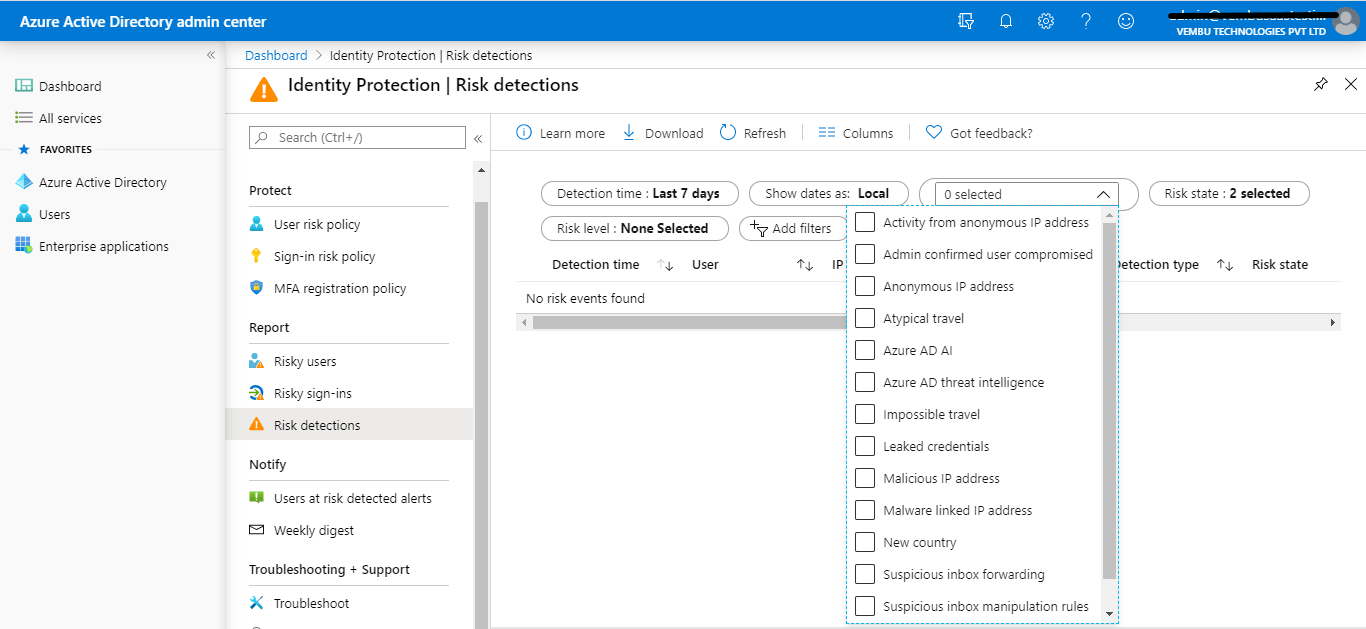

Risikoerkennungsbericht

Der Risikoerkennungsbericht enthält filterbare Daten für die letzten 90 Tage (3 Monate).

Mit den Informationen, die der Risikoerkennungsbericht bereitstellt, können Administratoren finden:

- Informationen zu jeder Risikoerkennung, einschließlich Typ

- Andere Risiken, die zur gleichen Zeit ausgelöst wurden

- Ort des Anmeldeversuchs

- Links zu weiteren Details von Microsoft Cloud App Security (MCAS)

Administratoren können dann wählen, ob sie zum Risiko- oder Anmeldebericht des Benutzers zurückkehren möchten, um Maßnahmen auf der Grundlage der gesammelten Informationen zu ergreifen.

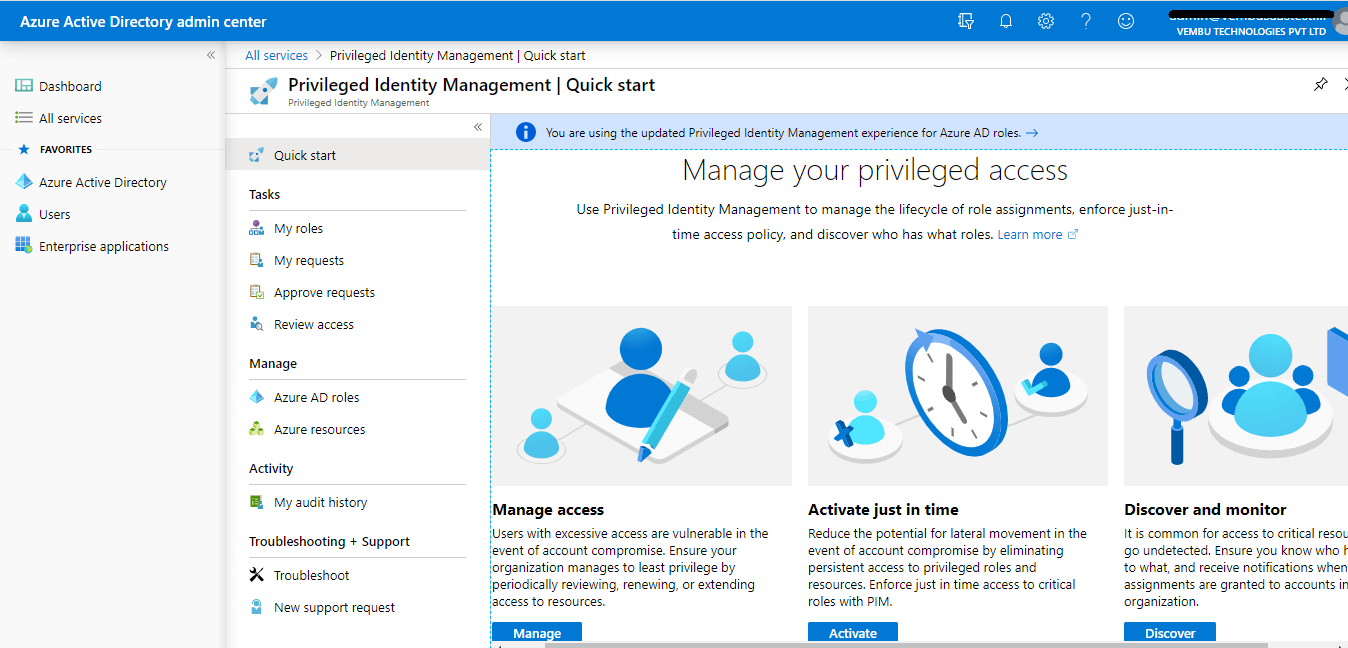

Privileged Identity Management (PIM)

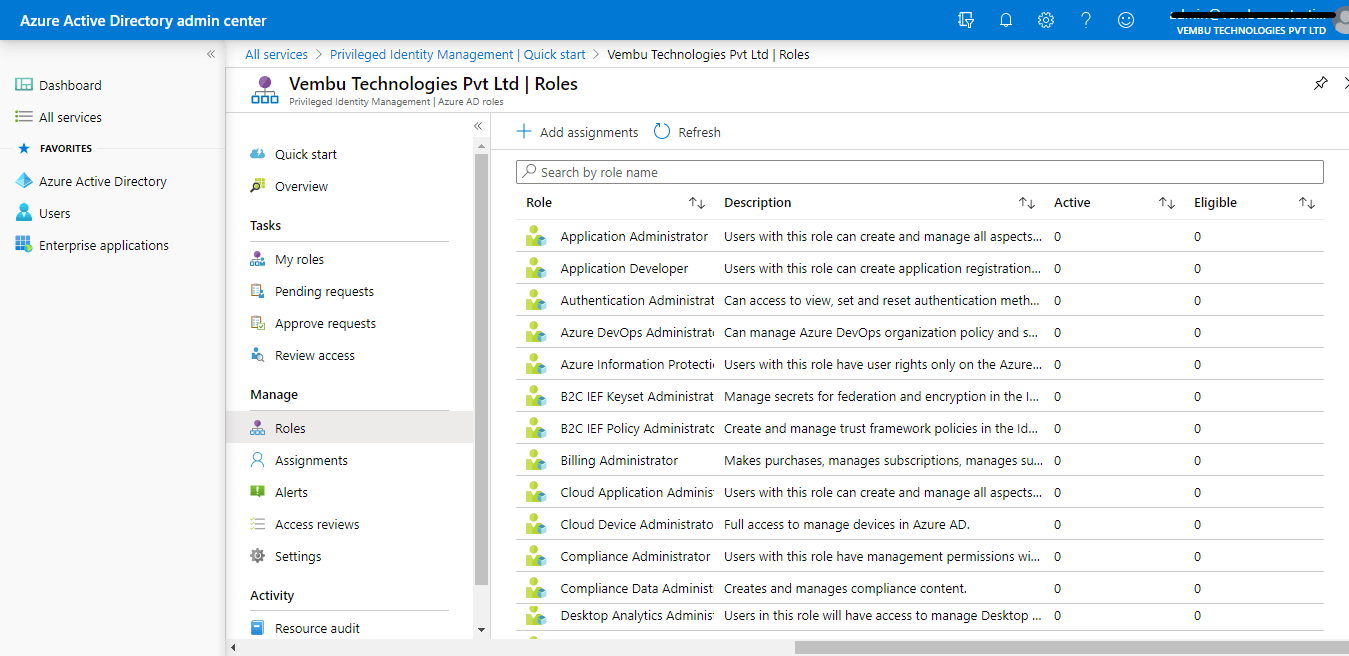

Azure Active Directory (Azure AD) Privileged Identity Management (PIM) ist ein Dienst, mit dem Sie den Zugriff auf wichtige Ressourcen in Ihrem Unternehmen verwalten, steuern und überwachen können. Zu diesen Ressourcen gehören Ressourcen in Azure AD, Azure und anderen Microsoft Online Services wie Office 365 oder Microsoft Intune. Azure AD PIM ist eine Premium-Funktion, die es dem globalen Administrator ermöglicht, den ständigen Admin-Zugriff auf privilegierte Rollen zu beschränken und vieles mehr. Dies geschieht in vier Schritten

Zuweisen

Nutzer oder aktuelle Admins als berechtigte Admins für bestimmte Azure AD Rollen zuweisen, so dass sie nur bei Bedarf Zugriff haben

Aktivieren

Aktivieren Sie Ihre berechtigten Admin-Rollen, so dass Sie begrenzten ständigen Zugriff auf die privilegierte Identität erhalten können

Genehmigen

Sehen Sie alle Aktivierungsanfragen für bestimmte Azure AD-Rollen an, die Sie

Audit

Anzeigen und Exportieren des Verlaufs aller Zuweisungen und Aktivierungen von privilegierten Identitäten, damit Sie Angriffe erkennen und die Vorschriften einhalten können

Zugriff verwalten

Die Zuweisung von Rollen an Benutzer ist ziemlich einfach. Benutzer mit übermäßigem Zugriff, d. h. die Zuweisung verschiedener administrativer Rollen an einen bestimmten Benutzer, sind im Falle einer Kontokompromittierung anfällig. Ein globaler Administrator sollte den Zugriff auf Ressourcen regelmäßig überprüfen, erneuern und erweitern

Aktivieren Sie rechtzeitig

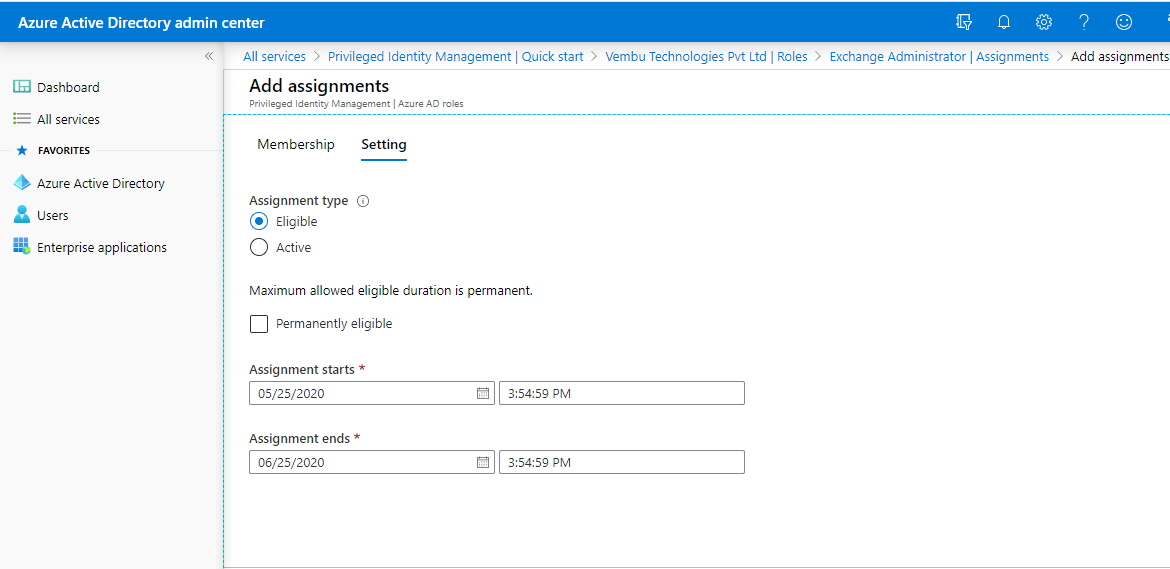

Es ist auch eine gute Praxis, Benutzern wichtige Rollen wie Exchange-Administratoren für einen bestimmten Zeitraum zuzuweisen. Ein globaler Administrator kann seine Rolle jederzeit überprüfen und bei Bedarf erweitern.

Ein globaler Administrator kann die Zuweisungsart wählen, entweder Berechtigt oder Aktiv. Er kann dauerhaft zugewiesene Optionen widerrufen und die Dauer für die Rolle eines Benutzers festlegen.

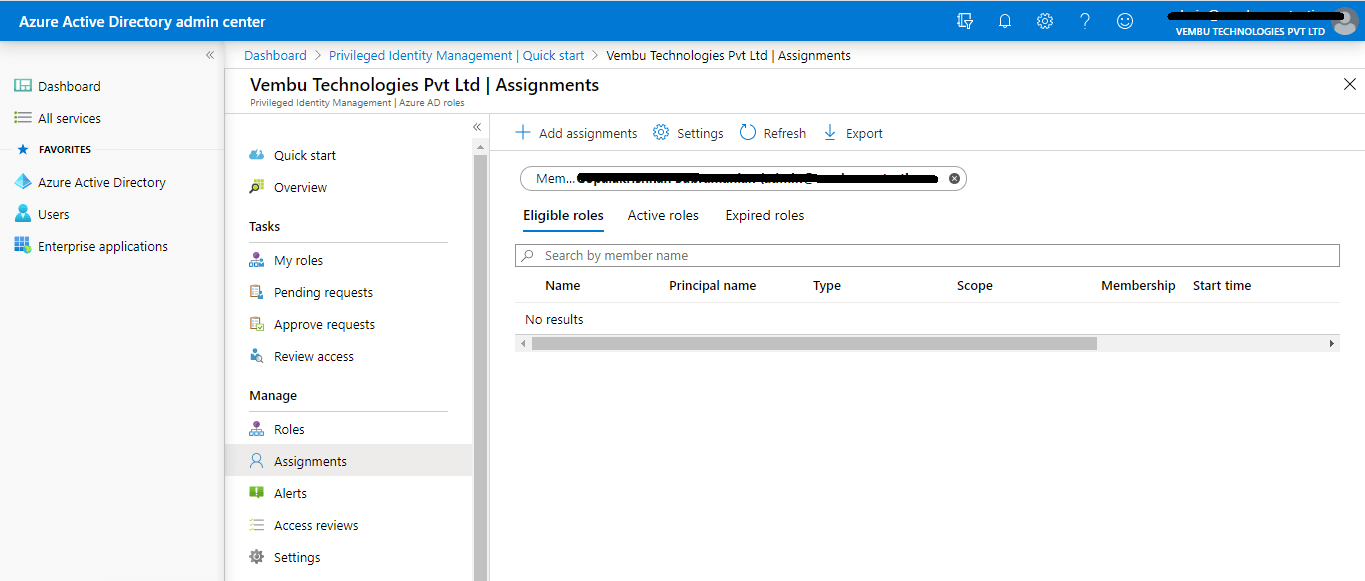

Erkennen und Überwachen

Die zugewiesenen Benutzer & können ihre Rollenzuweisung zur kontinuierlichen Überwachung anzeigen. Stellen Sie sicher, dass der Administrator weiß, wer Zugriff auf was hat, und erhalten Sie Benachrichtigungen, wenn neue Zuweisungen für Konten in einer Organisation gewährt werden. Wählen Sie das Mitglied aus und überprüfen Sie seine Rollen, unter Berechtigte Rolle, Aktive Rolle und Abgelaufene Rolle. Überwachen Sie den Benutzer regelmäßig

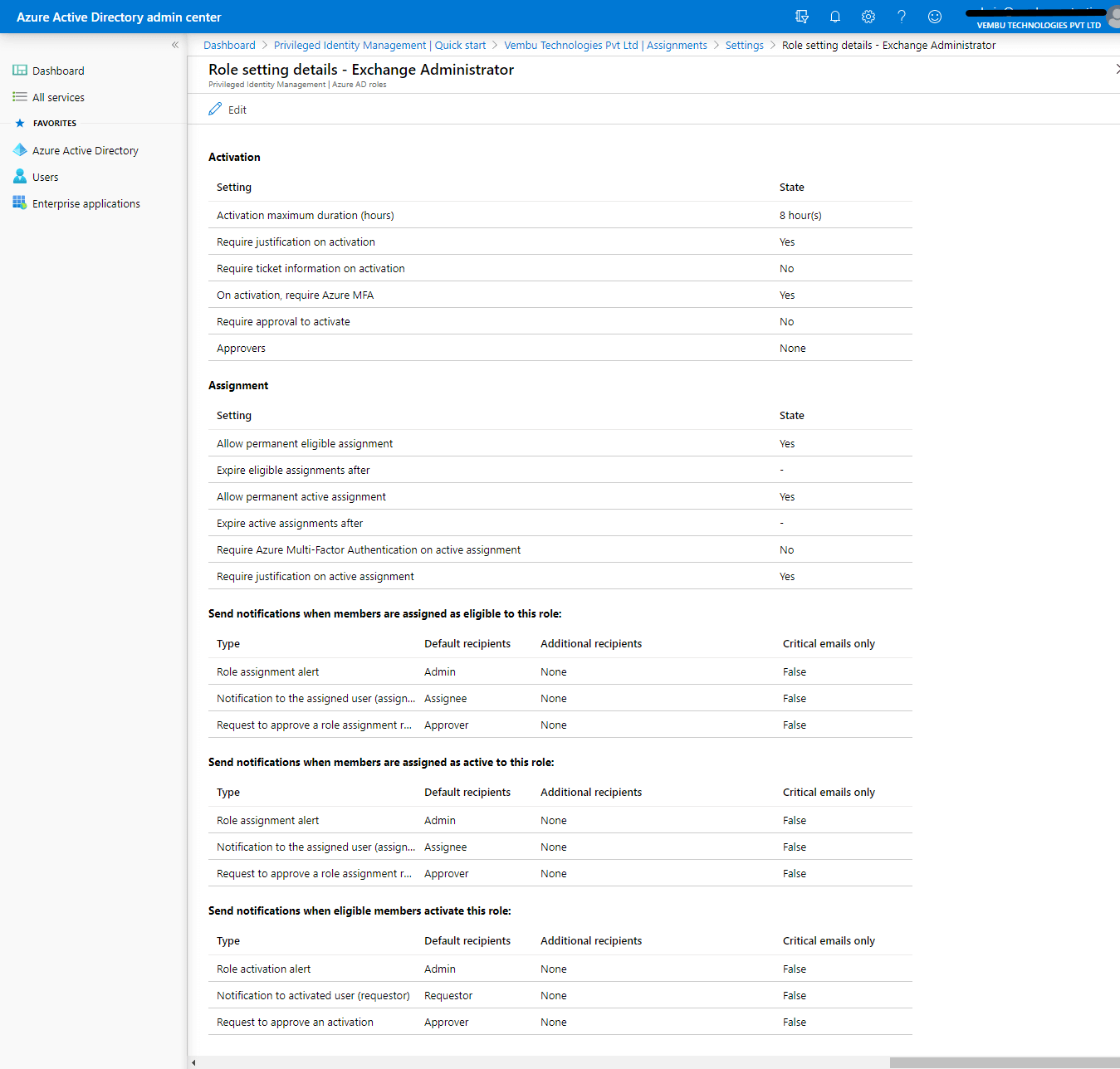

Beispielsweise überprüft ein Benutzer, dem eine Exchange-Administratorrolle zugewiesen wurde, die Einstellungen seiner Exchange-Administratorrolle und überwacht die Änderung seiner Rolle durch die Einstellungen für das Senden von E-Mail-Benachrichtigungen.

Aktivierungseinstellungen

- Maximale Aktivierungsdauer ( in Stunden ) – Geben Sie die Anzahl in Stunden an.

- Begründung bei Aktivierung anfordern – Ja

- Ticketinformationen bei Aktivierung anfordern – Ja / Nein

- Bei Aktivierung, Azure MFA erfordern – Ja

- Genehmigung für die Aktivierung erfordern – Ja / Nein

- Berechtigte – Globaler Admin-Benutzer oder Benutzer mit privilegierter Admin-Rolle

Zuweisungseinstellungen –

- Dauerhafte berechtigte Zuweisung zulassen – Ja / Nein

- Berechtigte Zuweisung auslaufen lassen nach – Endzeitraum wählen

- Dauerhafte aktive Zuweisung – Ja / Nein

- Aktive Zuweisung beenden nach – Endzeitraum wählen

- Azure MFA bei aktiver Zuweisung anfordern – Ja / Nein

- Berechtigung bei aktiver Zuweisung anfordern – Ja / Nein

Benachrichtigungseinstellungen

- Benachrichtigungen senden, wenn Mitglieder dieser Rolle als berechtigt zugewiesen werden:

- Benachrichtigungen senden, wenn Mitglieder dieser Rolle als aktiv zugewiesen werden:

- Benachrichtigungen senden, wenn berechtigte Mitglieder diese Rolle aktivieren:

Ein globaler Administrator kann diese Einstellungen für jede Rolle bearbeiten, in diesem Beispiel ist die Rolle des Exchange-Administrators vorgesehen.

Fazit:

In der heutigen Zeit, in der Sicherheitsverletzungen an der Tagesordnung sind, ist es für einen Administrator sehr wichtig, seine Azure AD Ressourcen zu schützen. Selbst eine Basisversion von Azure AD ist nicht ausreichend, wenn man bedenkt, dass die Bedrohungen von Tag zu Tag zunehmen und es immer wichtiger wird, Ressourcen mit mehr als nur einem Benutzernamen und einem Passwort zu schützen. Durch die Implementierung von Azure AD Privileged Identity Management können Unternehmen ihre Ressourcen mit verbesserten Sicherheitsfunktionen schützen und sogar ein Auge darauf haben, was rechtmäßige Administratoren tun. Durch die Implementierung von Azure AD Identity Protection können Administratoren potenzielle Schwachstellen erkennen, die sich auf die Identitäten eines Unternehmens auswirken, automatische Reaktionen konfigurieren und Vorfälle untersuchen.

Folgen Sie unseren Twitter- und Facebook-Feeds für neue Versionen, Updates, aufschlussreiche Beiträge und mehr.