- Hvad er Azure Active Directory?

- Premiumfunktioner, der er tilgængelige i Azure AD Premium P1 og P2

- Hybrid identiteter

- Advanced Group Access Management

- Betinget adgang

- Hvad er tilgængeligt i Premium P2 og ikke i Premium P1?

- Identitetsbeskyttelse

- Identity Governance

- Identitetsbeskyttelse –

- Politik for brugerrisiko –

- Risikopolitik for log-in

- MFA-registreringspolitik

- Risikobrugerrapport

- Risikabel log-in-rapport

- Risikodetektionsrapport

- Privileged Identity Management (PIM)

- Tildel

- Activate

- Approve

- Audit

- Administrer adgang

- Aktivér lige i tide

- Opdage og overvåge

- Aktiveringsindstillinger

- Opgaveindstillinger –

- Indstillinger for meddelelse

- Konklusion :

Hvad er Azure Active Directory?

Azure Active Directory (Azure AD) er Microsofts cloud-baserede identitets- og adgangshåndteringstjeneste, som hjælper en organisations medarbejdere med at logge ind og få adgang til ressourcer. Ressourcerne kan være eksterne ressourcer som Microsoft 365, Azure-portalen og 100 af tredjeparts SaaS-applikationer eller interne ressourcer som f.eks. apps på organisationens virksomhedsnetværk og intranet sammen med alle cloud-apps, der er udviklet af en organisation til interne formål. Mange store organisationer bruger denne Azure AD som en udvidelse af deres OnPremise Windows AD til at bruge deres ressourcer internt og eksternt med den samme identitet.

Microsoft Online forretningstjenester, såsom Office 365 eller Microsoft Azure, kræver Azure AD til logon og til at hjælpe med identitetsbeskyttelse. Hvis du abonnerer/køber på en Microsoft Online-virksomhedstjeneste, får abonnenten automatisk Azure AD med adgang til alle de gratis funktioner.

For at forbedre den eksisterende Azure AD-implementering kan abonnenten også tilføje betalte funktioner ved at opgradere den eksisterende gratis Azure AD til Azure Active Directory Premium P1- eller Premium P2-licenser. Azure AD-betalte licenser er bygget oven på den eksisterende gratis mappe og giver selvbetjening, forbedret overvågning, sikkerhedsrapportering og sikker adgang for mobile brugere.

I denne blog giver vi en oversigt over nogle af de ekstra funktioner, der dækker Azure AD Premium P1- og Premium P2-licenser. Administratorer kan købe disse licenser på abonnementsbasis efter evaluering af funktionerne også. Microsoft tilbyder en gratis prøveperiode med et månedligt abonnement til evaluering.

Access URL: https://aad.portal.azure.com/

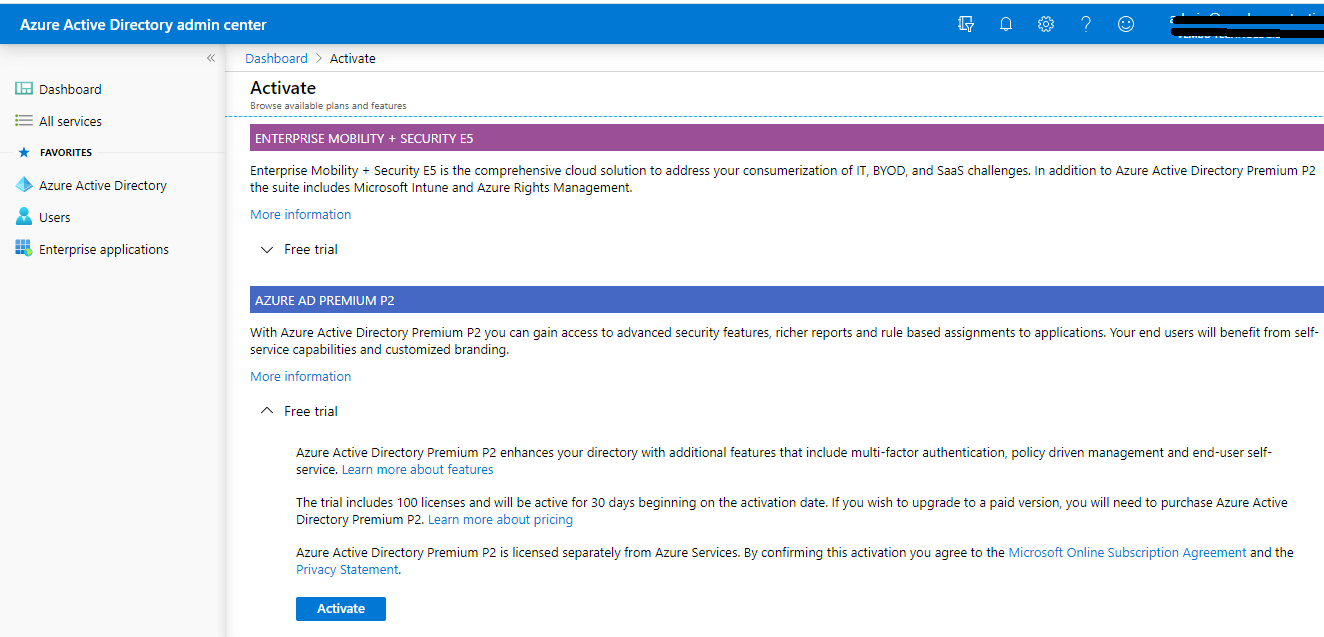

Log ind på Azure AD-portalen → På “My Dashboard” klikker du på Try Azure AD Premium -> Klik på Activate under Free trial on Azure AD Premium P2. Du kan se en meddelelse “Prøveversion af Azure AD Premium P2 aktiveret med succes”.

Premiumfunktioner, der er tilgængelige i Azure AD Premium P1 og P2

Password Protection (custom banned password), Password Protection for Windows Server Active Directory (global and custom banned password), Self-service password reset/change/unlock with on-premises write-back, Group access management, Microsoft Cloud App Discovery, Azure AD Join: MDM auto-tilmelding og tilpasning af lokal administrationspolitik

Azure AD Join: Azure AD Join: Selvbetjening af BitLocker-genoprettelse, enterprise state roaming og avancerede sikkerheds- og brugsrapporter

Hybrid identiteter

Applikationsproxy, Microsoft Identity Manager-bruger-CAL, Connect Health

Advanced Group Access Management

Dynamiske grupper, delegering af tilladelser til oprettelse af grupper, navngivningspolitik for grupper, udløb af grupper

Brugsretningslinjer, standardklassificering,

Betinget adgang

Betinget adgang baseret på gruppe, placering og enhedsstatus, Azure Information Protection-integration, begrænset adgang til SharePoint, Multifactor Authentication with Conditional Access, Microsoft Cloud App Security-integration og integration af tredjeparts partnere til identitetsstyring

Alle disse ovennævnte funktioner er almindeligvis tilgængelige på Azure Free Office 365-, Premium1- og Premium2-abonnementer.

Hvad er tilgængeligt i Premium P2 og ikke i Premium P1?

De nedenstående funktioner Identity Protection og Identity Governance er eksklusive funktioner for Premium P2. I denne blog beskriver vi i detaljer disse to hovedfunktioner i Azure Premium P2 Identitetsbeskyttelse og Privileged Identity Management (PIM) i Identity Governance

Identitetsbeskyttelse

Sårbarheder og registrering af risikable konti, undersøgelse af risikohændelser og risikobaserede betingede adgangspolitikker

Identity Governance

Privileged Identity Management (PIM), adgangsanmeldelser og Entitlement Management.

Identitetsbeskyttelse –

Identitetsbeskyttelse er et værktøj, der giver organisationer mulighed for at udføre tre vigtige opgaver:

- Automatiserer detektion og afhjælpning af identitetsbaserede risici

- Undersøg risici ved hjælp af data i portalen

- Eksportér risikodetektionsdata til tredjeparts forsyningsselskaber til yderligere analyse

Administratorer kan gennemgå detektioner og foretage manuelle handlinger på dem, hvis det er nødvendigt. Der er tre vigtige rapporter, som administratorer bruger til undersøgelser i Identity Protection:

- Riske brugere

- Riske sign-ins

- Risikodetekteringer

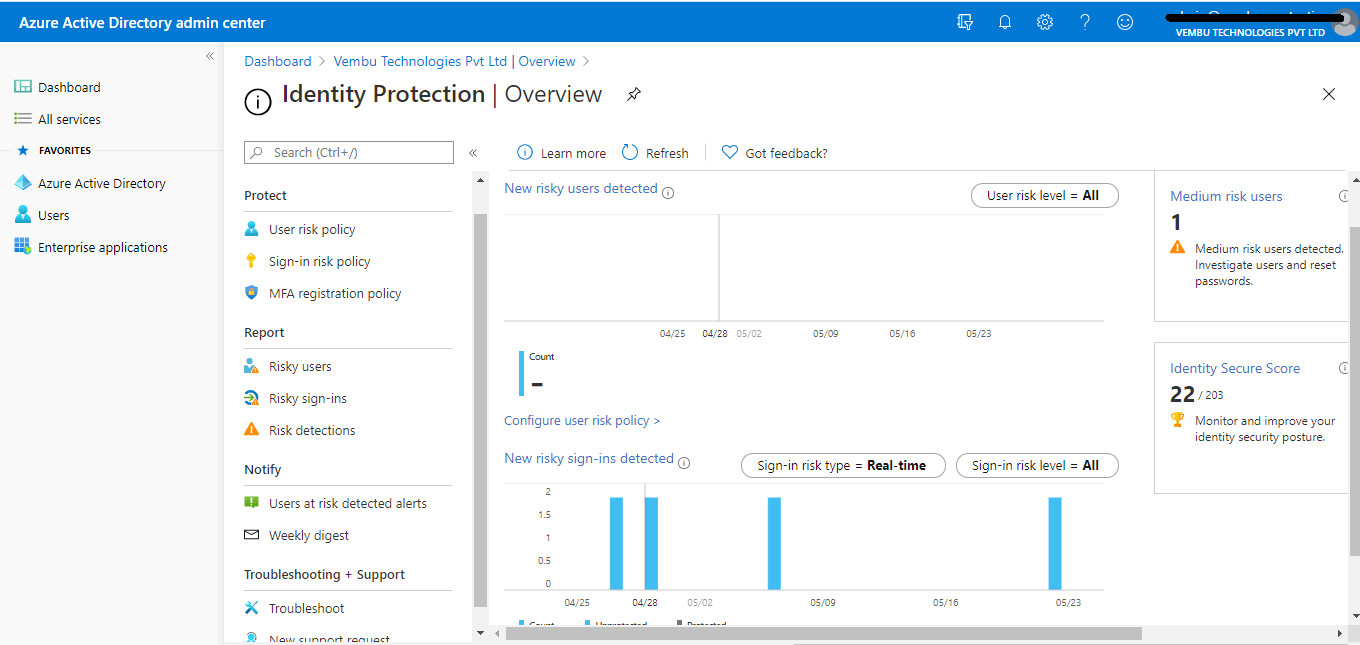

Identity Protection-menubladet har fire hoveddele nemlig Beskytte, Rapport, Meddelelse og Fejlfinding + Support

Beskytte – Politik for brugerrisiko, Politik for sign-in-risiko og MFA-registreringspolitik

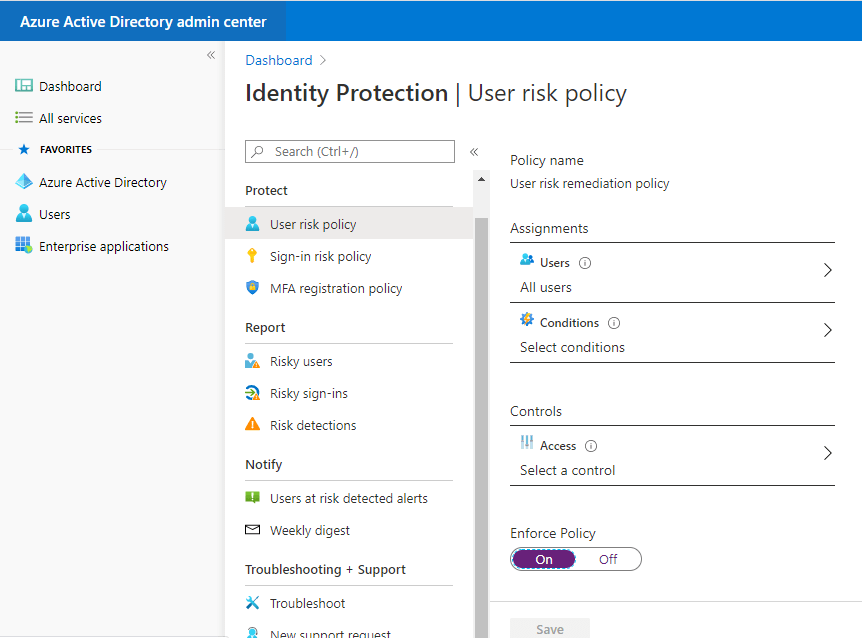

Politik for brugerrisiko –

Her kan administratorer aktivere politik for brugerrisiko for at beskytte brugere og kan afhjælpe baseret på alle brugere/individuelle og gruppemedlemmer (kan udelukke alle medlemmer). Administratorer kan indstille betingelserne for, hvornår risikopolitikken skal anvendes baseret på brugerrisikoniveauet ( Lav, Mellem og Høj ). Slutresultatet vil være at blokere adgang eller tillade adgang for at aktivere kravene til flerfaktor-godkendelse.

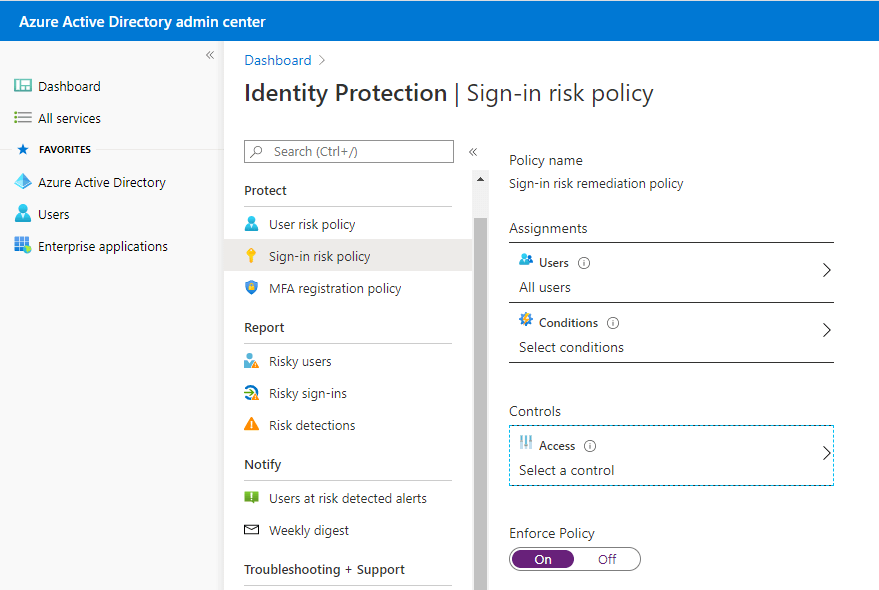

Risikopolitik for log-in

Her kan administratorer aktivere risikopolitik for log-in for at beskytte log-in-brugere og kan afhjælpe baseret på alle brugere/individuelle og gruppemedlemmer ( kan udelukke alle medlemmer ). Administratorer kan indstille betingelserne for, hvornår risikopolitikken skal anvendes baseret på brugerens risikoniveau ( Lav, Mellem og Høj ). Slutresultatet vil være at blokere adgang eller tillade adgang med krav om ændring af adgangskode.

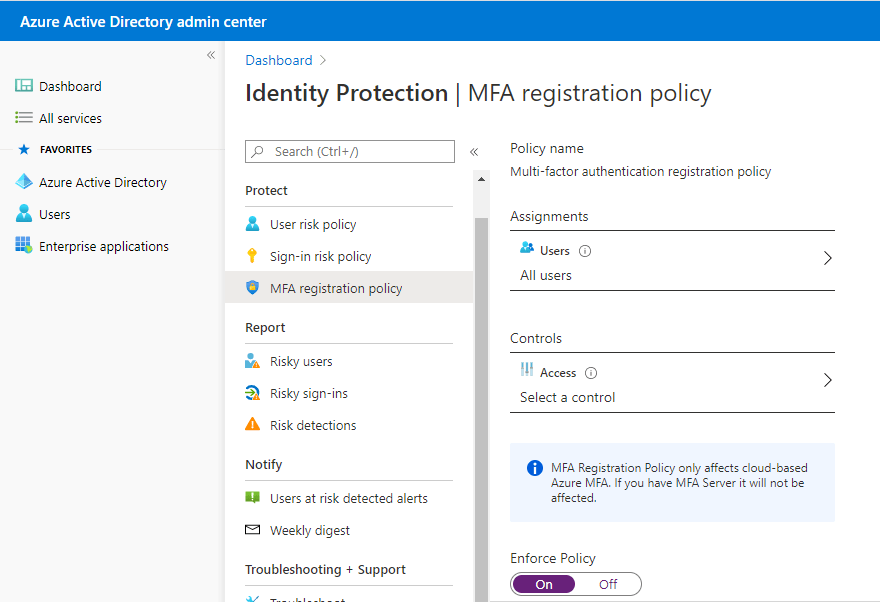

MFA-registreringspolitik

Azure Multi-Factor Authentication giver mulighed for at verificere enhver bruger, der bruger mere end blot et brugernavn og en adgangskode. Det giver et andet lag af sikkerhed til brugerens logins. For at brugerne kan reagere på MFA-prompts, skal de først registrere sig for Azure Multi-Factor Authentication. Denne registreringspolitik understøtter kun Azure MFA og ikke OnPremise MFA-servere eller MFA-apps fra tredjeparter. Også her kan administratorer håndhæve for alle brugere/individer eller et gruppemedlem baseret på håndhævelse af Azure MFA-registrering.

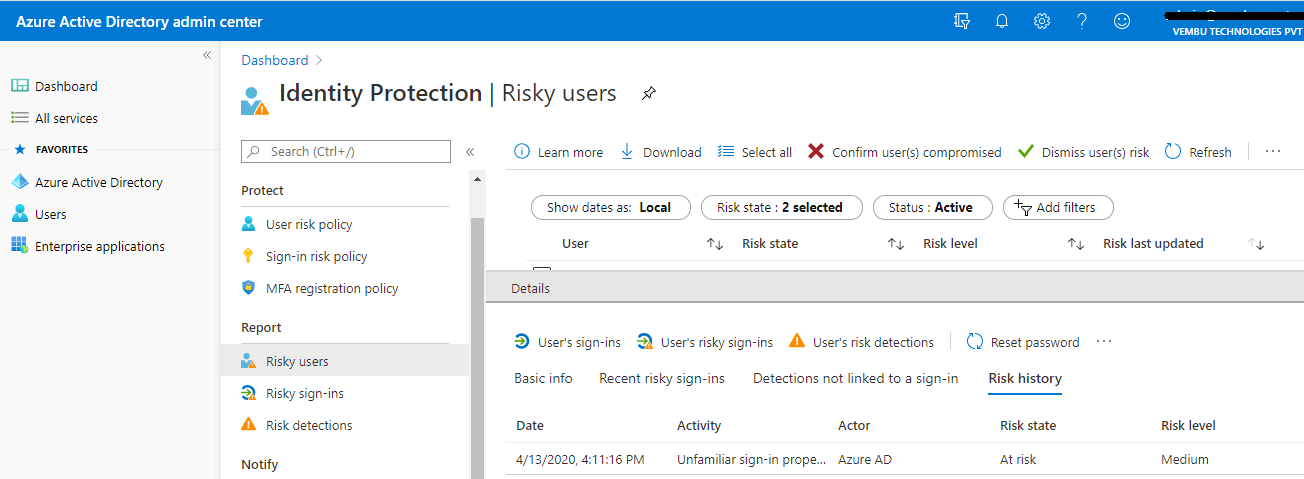

Risikobrugerrapport

Denne rapportsektion viser brugere, der er markeret for risiko på grund af risikabel logon, en indikator for et logonforsøg, der kan være udført af en person, der ikke er den legitime ejer af en brugerkonto, og Brugere markeret for risiko – En risikobetonet bruger er en indikator for en brugerkonto, der kan være blevet kompromitteret.

I denne rapport kan vi ved at vælge hver enkelt bruger på listen få detaljerede oplysninger, f.eks. grundlæggende oplysninger om brugeren, hans seneste risikable log-in, detektioner, der ikke er knyttet til et log-in, og hans tidligere risikohistorik.

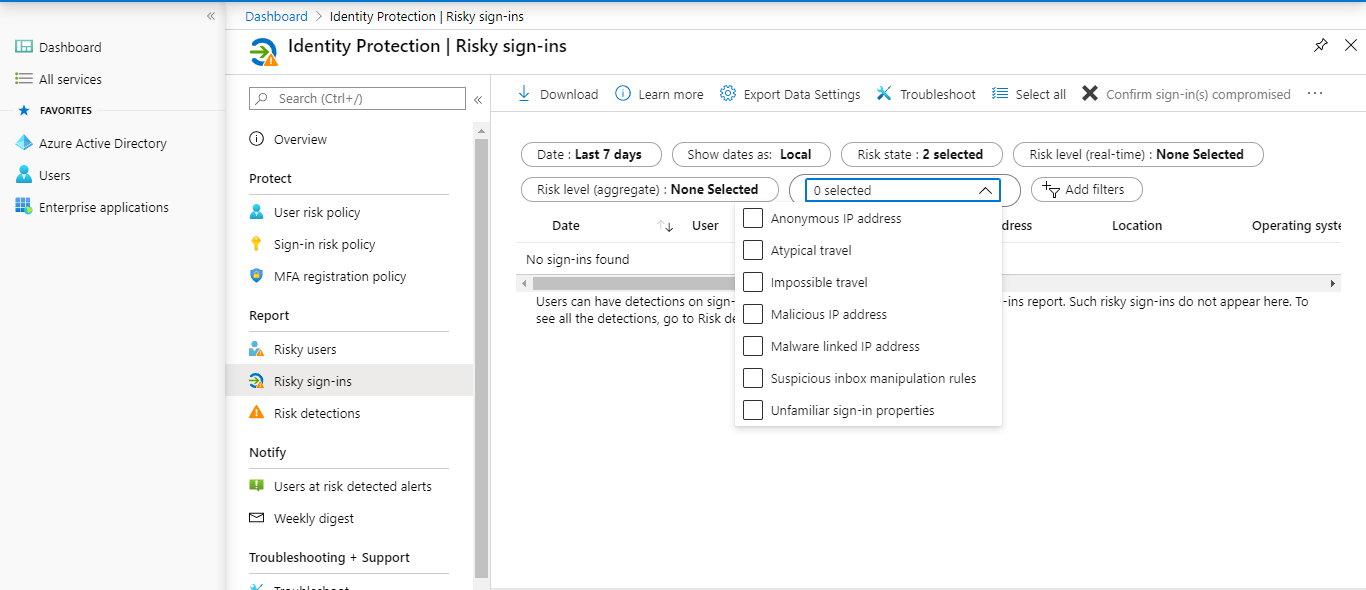

Risikabel log-in-rapport

En omfattende risikabel log-in-aktivitet på alle brugere. Administratorer kan filtrere baseret på

Dato – Sidste 1 måned, sidste 7 dage, sidste 24 timer og brugerdefineret tidsinterval

Risikostatus – I risiko, bekræftet kompromitteret, bekræftet sikker, afvist og afhjulpet

Risikoniveau – Høj, Medium og Lav

Detektionstype – Anonym IP-adresse, Atypisk rejse, Umulig rejse, Ondskabsfuld IP-adresse, Malware-relateret IP-adresse, Mistænkelig regel for manipulation af indbakke og Ukendte logonegenskaber.

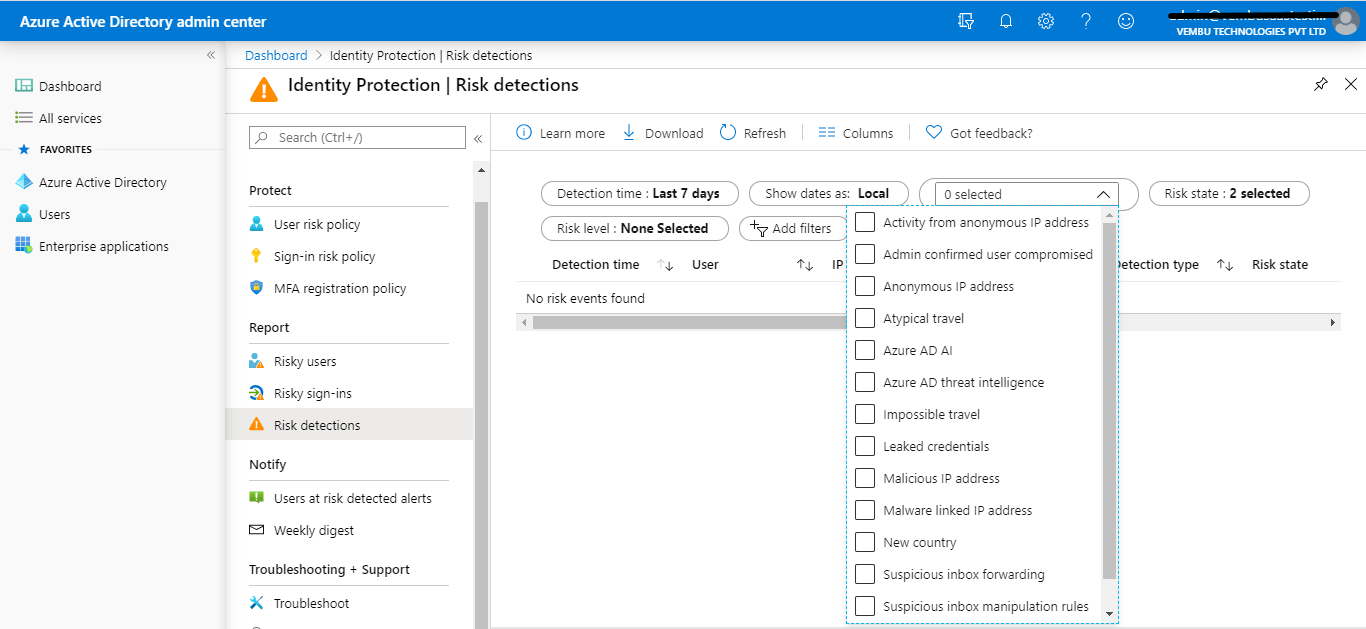

Risikodetektionsrapport

Risikodetektionsrapporten indeholder data, der kan filtreres, for op til de seneste 90 dage (3 måneder).

Med de oplysninger, som rapporten om risikodetektioner indeholder, kan administratorer finde:

- Informationer om hver enkelt risikodetektion, herunder type

- Andre risici, der blev udløst på samme tid

- Lokalisering af loginforsøg

- Link ud til flere detaljer fra Microsoft Cloud App Security (MCAS)

Administratorer kan derefter vælge at vende tilbage til rapporten om brugerens risiko eller loginforsøg for at træffe foranstaltninger baseret på de indsamlede oplysninger.

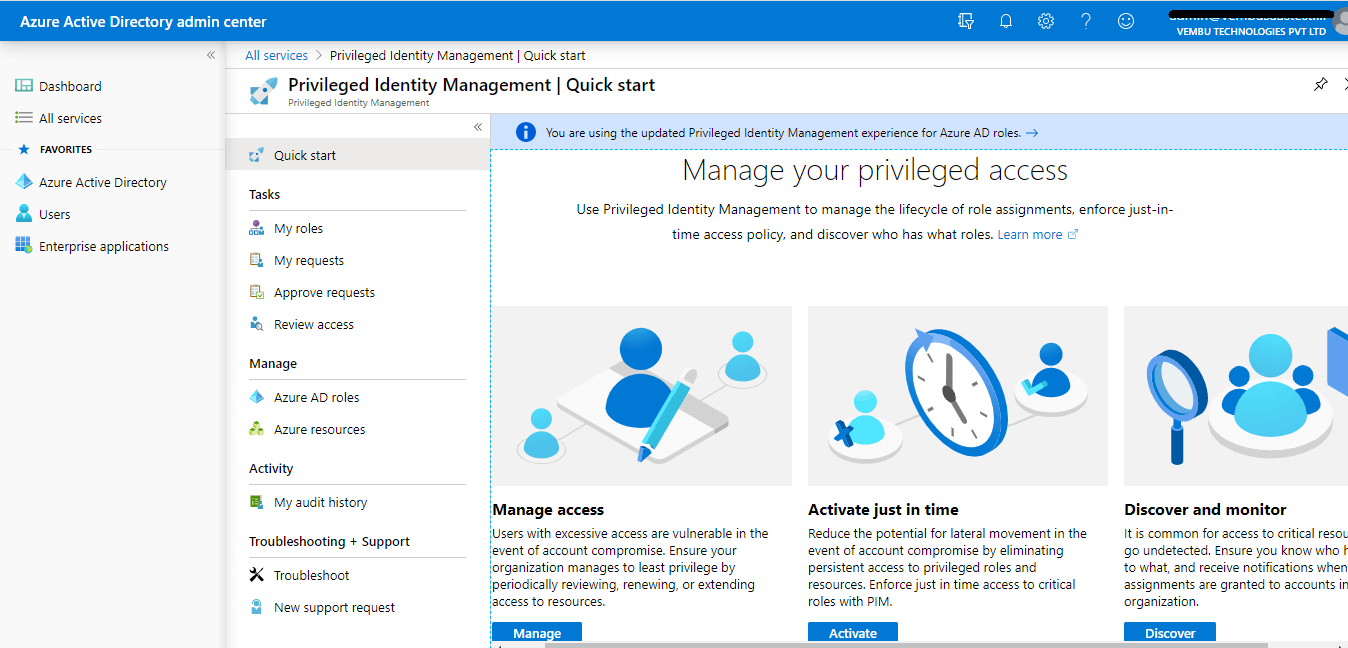

Privileged Identity Management (PIM)

Azure Active Directory (Azure AD) Privileged Identity Management (PIM) er en tjeneste, der giver dig mulighed for at administrere, styre og overvåge adgangen til vigtige ressourcer i din organisation. Disse ressourcer omfatter ressourcer i Azure AD, Azure og andre Microsoft Online-tjenester som Office 365 eller Microsoft Intune. Azure AD PIM er en Premium-funktion, der gør Global administrator i stand til at begrænse stående admin-adgang til privilegerede roller og meget mere. Dette udvikler sig i fire trin

Tildel

Tildel brugere eller nuværende admins som berettigede admins for specifikke Azure AD-roller, så de kun har adgang, når det er nødvendigt

Activate

Aktiver dine berettigede administratorroller, så du kan få begrænset stående adgang til den privilegerede identitet

Approve

Se og godkend alle aktiveringsanmodninger for specifikke Azure AD-roller, som du er konfigureret til at godkende

Audit

Se og eksporter historik over alle tildelinger og aktiveringer af privilegerede identiteter, så du kan identificere angreb og forblive i overensstemmelse

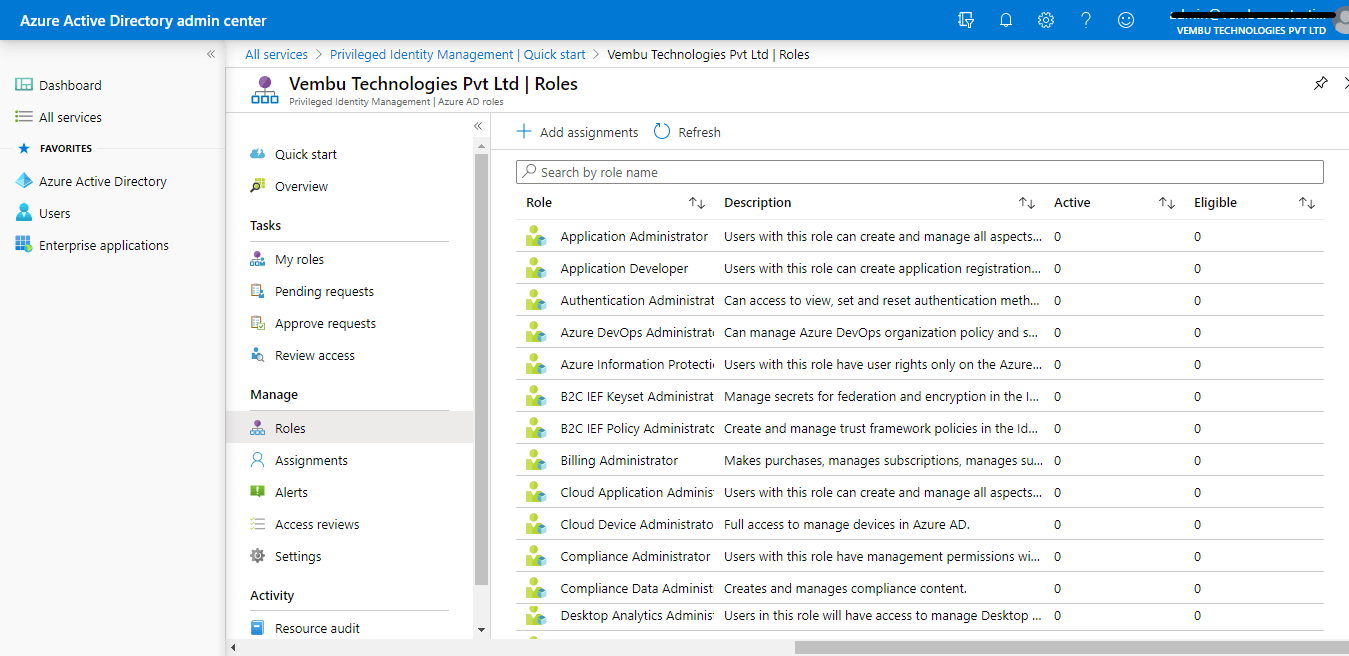

Administrer adgang

Allokering af roller til brugere er en ret ligetil sag. Brugere med overdreven adgang, dvs. tildeling af en bestemt bruger til forskellige administrative roller, er sårbare i tilfælde af kompromittering af en konto. En global administrator bør gennemgå, forny og udvide adgangen til ressourcer med jævne mellemrum

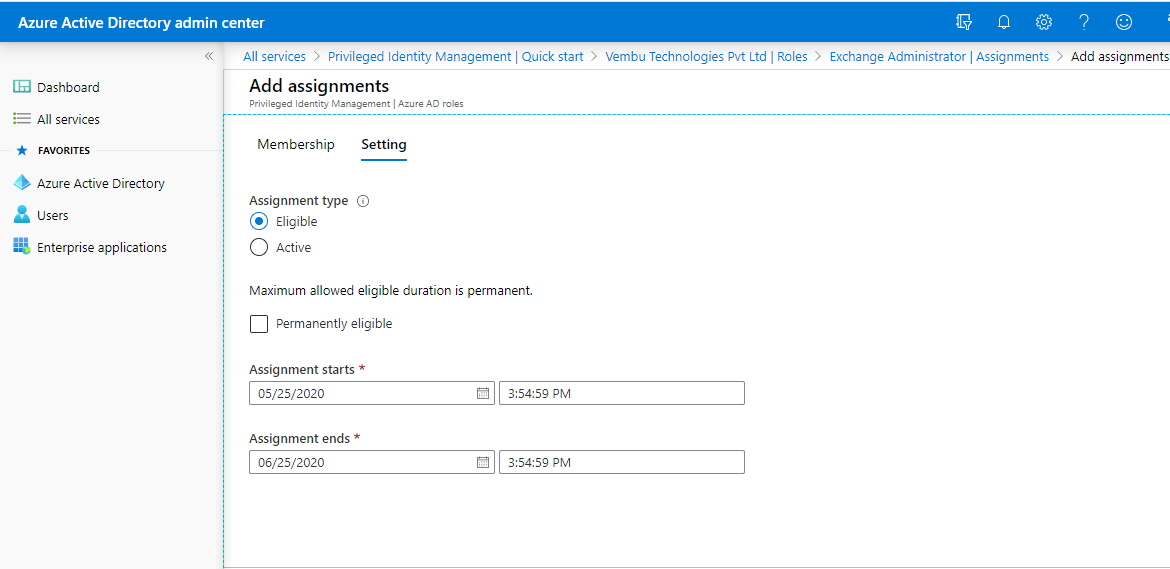

Aktivér lige i tide

Det er også en god praksis at tildele vigtige roller som Exchange-administratorer til brugere i en periode. Til enhver tid kan en global administrator gennemgå og udvide sin rolle som når det er nødvendigt.

En global administrator kan vælge tildelingstypen enten Eligible eller Active. Han kan tilbagekalde permanent berettigede indstillinger og give varighed for en brugers rolle.

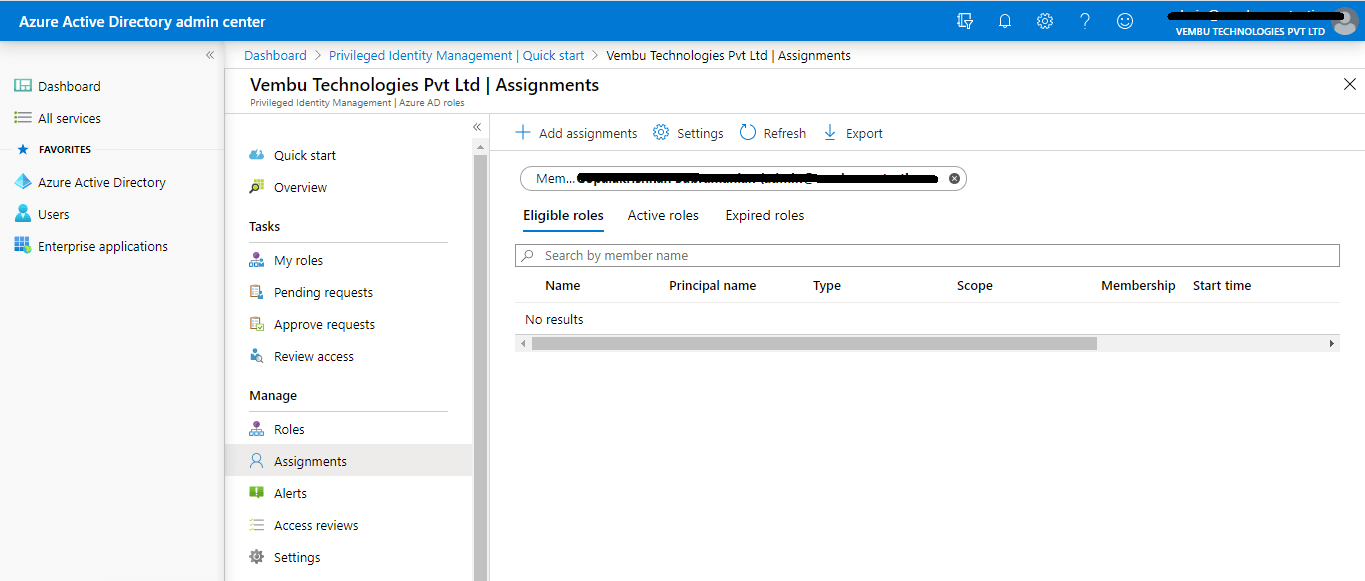

Opdage og overvåge

Vælg den tildelte bruger & se deres rolletildeling med henblik på løbende overvågning. Sørg for, at administratoren skal vide, hvem der har adgang til hvad, og modtage meddelelser, når der tildeles nye tildelinger til konti i en organisation. Vælg medlemmet, og kontrollér hans roller, under Berettiget rolle, Aktiv rolle og Udløbet rolle. Overvåg brugeren periodisk

For eksempel kontrollerer en bruger, der er tildelt en Exchange-administratorrolle, sine indstillinger for Exchange-administratorrollen og overvåger, at hans rolle ændres via indstillingerne for send mailmeddelelser.

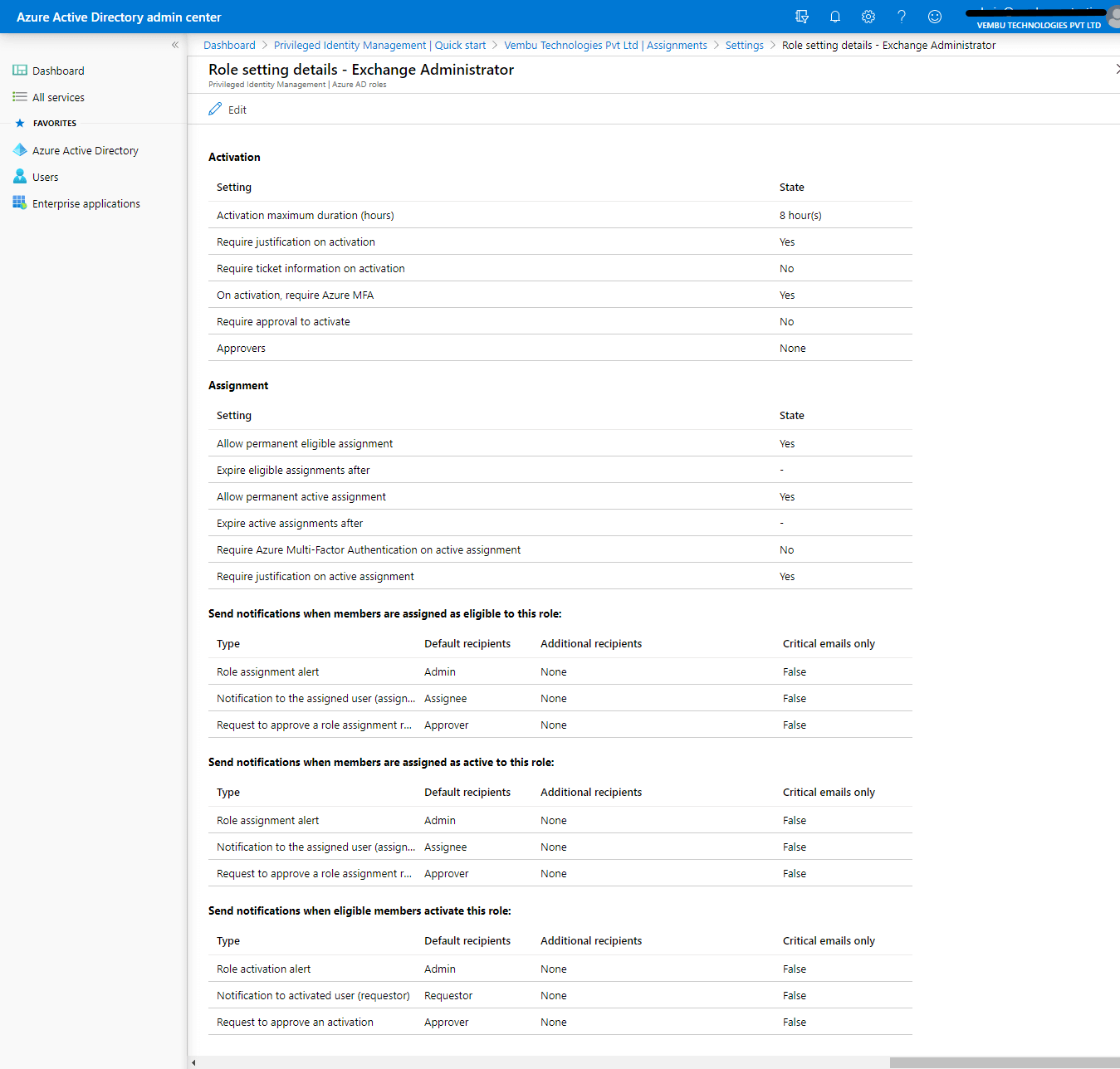

Aktiveringsindstillinger

- Aktiveringens maksimale varighed ( i timer ) – Angiv antal i timer.

- Kræver begrundelse ved aktivering – Ja

- Kræver billetoplysninger ved aktivering – Ja / Nej

- Ved aktivering, kræve Azure MFA – Ja

- Kræver godkendelse for aktivering – Ja / Nej

- Godkendere – Global administratorbruger eller privilegeret administratorrolle tildelt bruger

Opgaveindstillinger –

- Godkend permanent kvalificeret tildeling – Ja / Nej

- Udløber kvalificeret tildeling efter – Vælg slutperiode

- Godkend permanent aktiv tildeling – Ja / Nej

- Udløber aktiv tildeling efter – Vælg slutperiode

- Kræver Azure MFA ved aktiv tildeling – Ja / Nej

- Kræver begrundelse ved aktiv tildeling – Ja / Nej

Indstillinger for meddelelse

- Send meddelelser, når medlemmer er tildelt som kvalificerede til denne rolle:

- Send meddelelser, når medlemmer er tildelt som aktive til denne rolle:

- Send meddelelser, når kvalificerede medlemmer aktiverer denne rolle:

En global administrator kan redigere disse indstillinger for hver rolle, i dette eksempel er Exchange-administratorrollen angivet.

Konklusion :

I disse tider er sikkerhedsbrud almindelige og forekommer hver dag, det er meget vigtigt for en administrator at beskytte sine Azure AD-ressourcer. Selv en grundlæggende version af Azure AD er ikke tilstrækkelig i betragtning af niveauet af trusler, der stiger dag for dag, og det er blevet mere og mere vigtigt at beskytte ressourcerne med mere end blot et brugernavn og en adgangskode. Ved at implementere Azure AD Privileged Identity Management kan organisationer beskytte deres ressourcer med forbedrede sikkerhedsfunktioner og endda holde øje med, hvad legitime administratorer foretager sig. Og ved at implementere Azure AD Identity protection kan administratorer opdage potentielle sårbarheder, der påvirker enhver organisations identiteter, konfigurere automatiserede svar og undersøge hændelser.

Følg vores Twitter- og Facebook-feeds for at få nye udgivelser, opdateringer, indsigtsfulde indlæg og meget mere.