- Co je Azure Active Directory?

- Premium funkce dostupné v Azure AD Premium P1 a P2

- Hybridní identity

- Pokročilá správa přístupu ke skupinám

- Podmíněný přístup

- Co je k dispozici v Premium P2 a není v Premium P1?

- Ochrana identit

- Správa identit

- Ochrana identit –

- Politika rizik uživatele –

- Zásady rizik přihlášení

- Zásady registrace MFA

- Hlášení o rizikových uživatelích

- Zpráva o rizikovém přihlášení

- Report detekcí rizik

- Privilegovaná správa identit (PIM)

- Přiřazení

- Aktivovat

- Schválit

- Audit

- Správa přístupu

- Aktivovat právě včas

- Zjistit a sledovat

- Nastavení aktivace

- Nastavení přiřazení –

- Nastavení zasílání oznámení

- Závěr :

Co je Azure Active Directory?

Azure Active Directory (Azure AD) je cloudová služba společnosti Microsoft pro správu identit a přístupu, která pomáhá zaměstnancům organizace s přihlašováním a přístupem ke zdrojům. Těmito zdroji mohou být externí zdroje, jako je Microsoft 365, portál Azure a 100 aplikací SaaS třetích stran, nebo interní zdroje, jako jsou aplikace v podnikové síti a intranetu Organizace, spolu s jakýmikoli cloudovými aplikacemi vyvinutými jakoukoli organizací pro její interní účely. Mnoho velkých organizací používá tento Azure AD jako rozšíření svého OnPremise Windows AD, aby mohly používat své interní i externí zdroje se stejnou identitou.

Podnikové služby Microsoft Online, jako je Office 365 nebo Microsoft Azure, vyžadují Azure AD pro přihlášení a pomoc s ochranou identity. Pokud si předplatíte/zakoupíte jakoukoli podnikovou službu Microsoft Online, předplatitel automaticky získá Azure AD s přístupem ke všem bezplatným funkcím.

Chce-li předplatitel rozšířit stávající implementaci Azure AD, může také přidat placené funkce upgradem stávající bezplatné Azure AD na licence Azure Active Directory Premium P1 nebo Premium P2. Placené licence Azure AD jsou postaveny nad stávajícím bezplatným adresářem a poskytují samoobsluhu, rozšířené monitorování, bezpečnostní reporty a zabezpečený přístup pro mobilní uživatele.

V tomto blogu uvádíme přehled některých dalších funkcí, které zahrnují licence Azure AD Premium P1 a Premium P2. I tyto licence si mohou správci po vyhodnocení funkcí zakoupit na základě předplatného. Společnost Microsoft poskytuje k vyzkoušení měsíční předplatné zdarma.

Adresa URL pro přístup: https://aad.portal.azure.com/

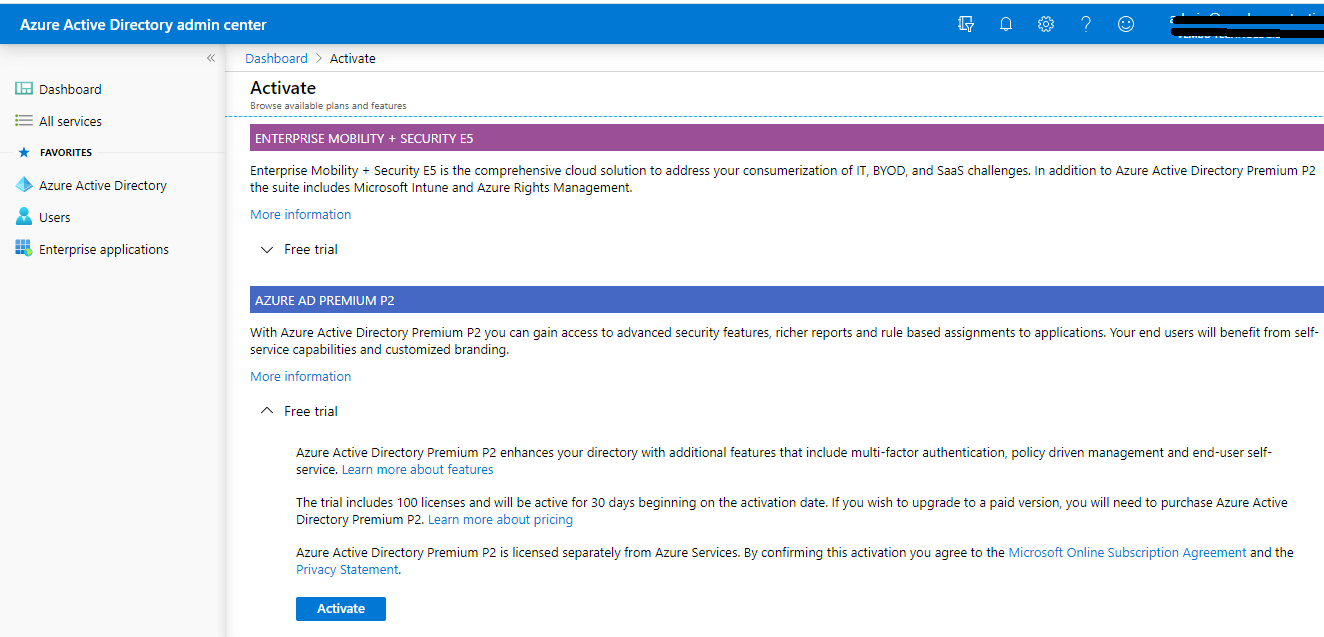

Přihlaste se na portál Azure AD → Na „My Dashboard“ klikněte na možnost Try Azure AD Premium -> Klikněte na možnost Activate v části Free trial na Azure AD Premium P2. Zobrazí se oznámení „Úspěšně aktivována zkušební verze Azure AD Premium P2“.

Premium funkce dostupné v Azure AD Premium P1 a P2

Ochrana hesel (vlastní zakázané heslo), Ochrana hesel pro Windows Server Active Directory (globální a vlastní zakázané heslo), Samoobslužné obnovení/změna/odblokování hesla se zpětným zápisem v místě, Správa přístupu skupin, Microsoft Cloud App Discovery, Azure AD Join: Azure AD Join: Automatická registrace MDM a přizpůsobení zásad místního správce

Azure AD Join: Pokročilé zprávy o zabezpečení a používání

Hybridní identity

Aplication Proxy, Microsoft Identity Manager user CAL, Connect Health

Pokročilá správa přístupu ke skupinám

Dynamické skupiny, delegování oprávnění k vytváření skupin, zásady pojmenování skupin, vypršení platnosti skupin

Směrnice pro používání, výchozí klasifikace,

Podmíněný přístup

Podmíněný přístup na základě skupiny, umístění a stavu zařízení, integrace Azure Information Protection, omezený přístup SharePoint, vícefaktorové ověřování s podmíněným přístupem, integrace Microsoft Cloud App Security a integrace partnerů třetích stran pro správu identit

Všechny tyto výše uvedené funkce jsou běžně dostupné v rámci předplatného Azure Office 365 Free, Premium1 a Premium2.

Co je k dispozici v Premium P2 a není v Premium P1?

Níže uvedené funkce Identity Protection a Identity Governance jsou exkluzivní funkce pro Premium P2. V tomto blogu podrobně popisujeme tyto dvě hlavní funkce Azure Premium P2 Ochrana identit a Správa privilegovaných identit (PIM) v části Správa identit

Ochrana identit

Detekce zranitelností a rizikových účtů, vyšetřování rizikových událostí a zásady podmíněného přístupu založené na rizicích

Správa identit

Správa privilegovaných identit (PIM), revize přístupu a správa oprávnění.

Ochrana identit –

Ochrana identit je nástroj, který organizacím umožňuje plnit tři klíčové úkoly:

- Automatizovat detekci a nápravu rizik založených na identitách

- Vyšetřovat rizika pomocí dat na portálu

- Exportovat data o detekci rizik do nástrojů třetích stran pro další analýzu

Administrátoři mohou detekce zkontrolovat a v případě potřeby k nim přijmout manuální opatření. V systému Identity Protection existují tři klíčové sestavy, které správci používají pro vyšetřování:

- Rizikoví uživatelé

- Riziková přihlášení

- Rizikové detekce

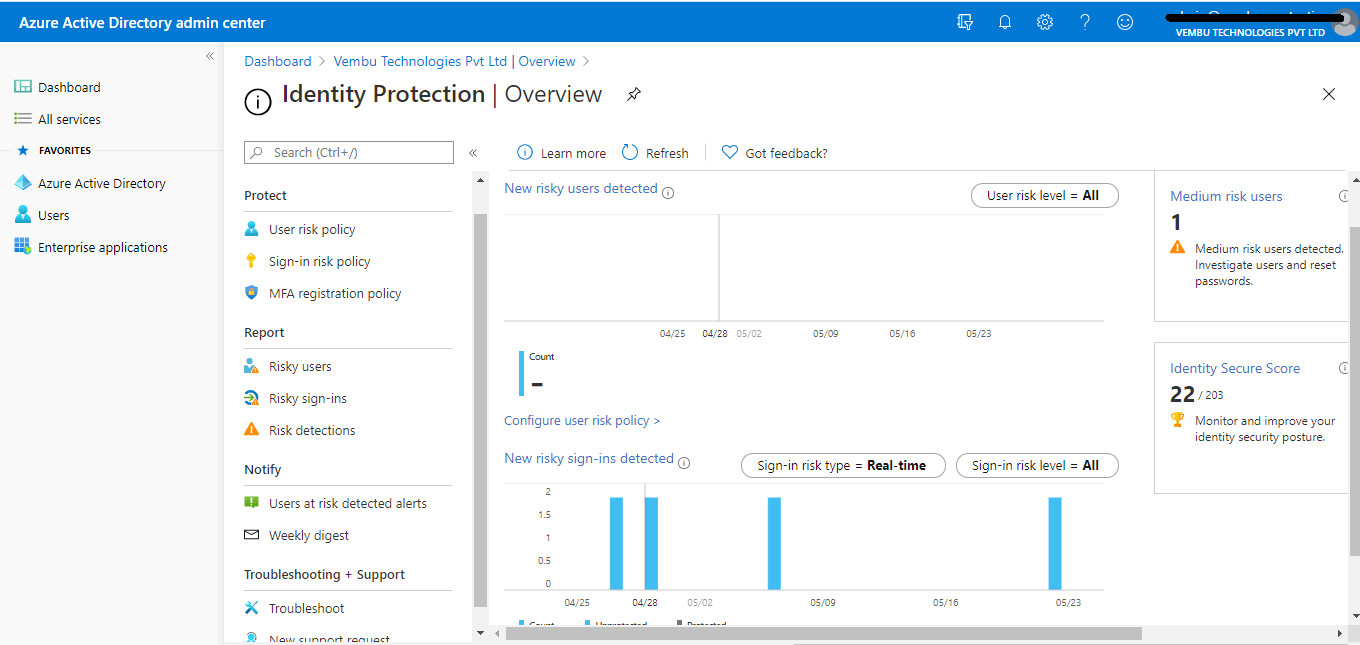

Lopatka nabídky Ochrana identity má čtyři hlavní části viz Ochrana, Hlášení, Upozornění a Řešení problémů + Podpora

Ochrana – Politika rizik uživatelů, Politika rizik přihlášení a Politika registrace MFA

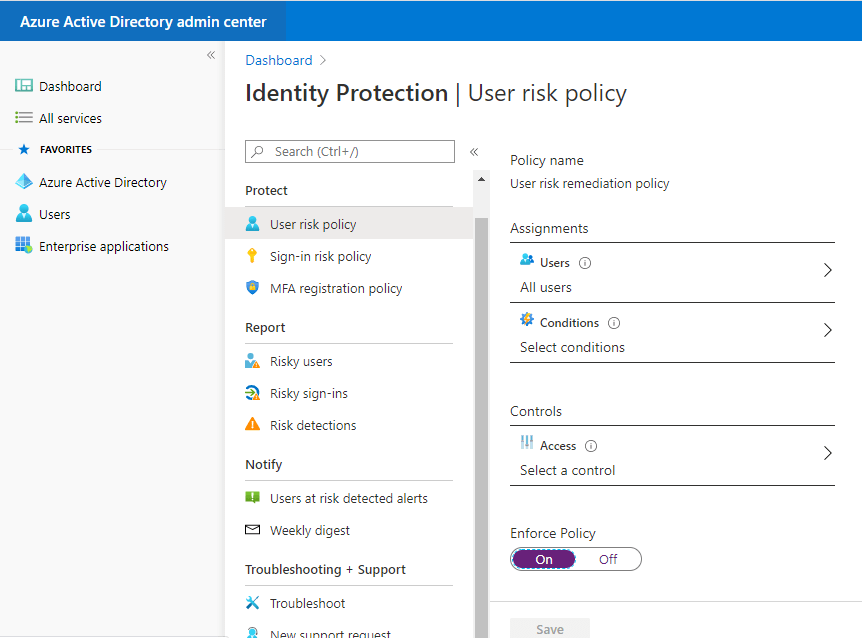

Politika rizik uživatele –

Zde mohou správci povolit politiku rizik uživatele pro ochranu uživatelů a mohou provést nápravu na základě všech uživatelů/jednotlivých členů a členů skupiny ( mohou vyloučit libovolné členy ). Správci mohou nastavit podmínky, kdy se má politika rizik použít na základě úrovně rizika uživatele ( nízká, střední a vysoká ). Konečným výsledkem bude zablokování přístupu nebo povolení přístupu pro umožnění požadavků na vícefaktorové ověřování.

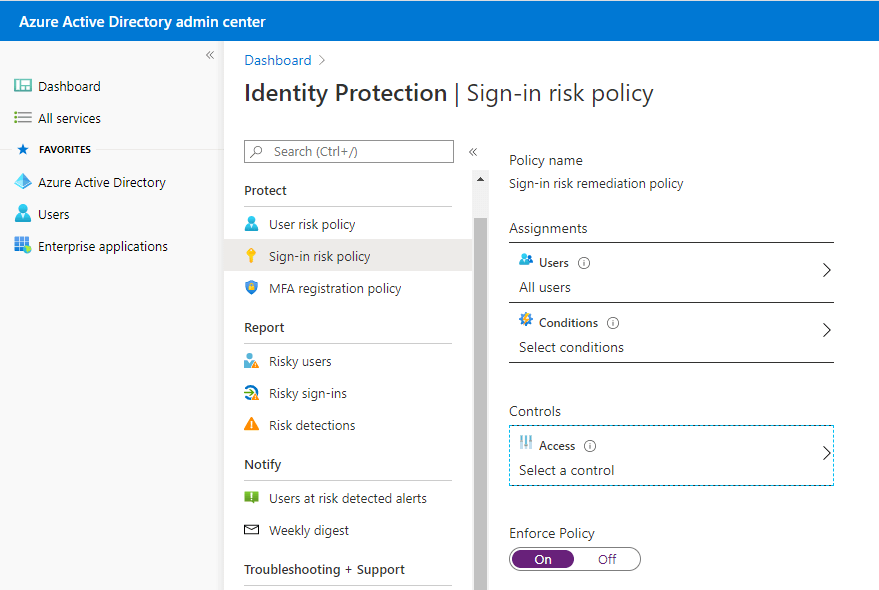

Zásady rizik přihlášení

Zde mohou správci povolit zásady rizik přihlášení pro ochranu přihlášených uživatelů a mohou provést nápravu na základě všech uživatelů/individuálních a skupinových členů ( mohou vyloučit libovolné členy ). Správci mohou nastavit podmínky, kdy se má politika rizik použít na základě úrovně rizika uživatele ( nízká, střední a vysoká ). Konečným výsledkem bude zablokování přístupu nebo povolení přístupu s požadavkem na změnu hesla.

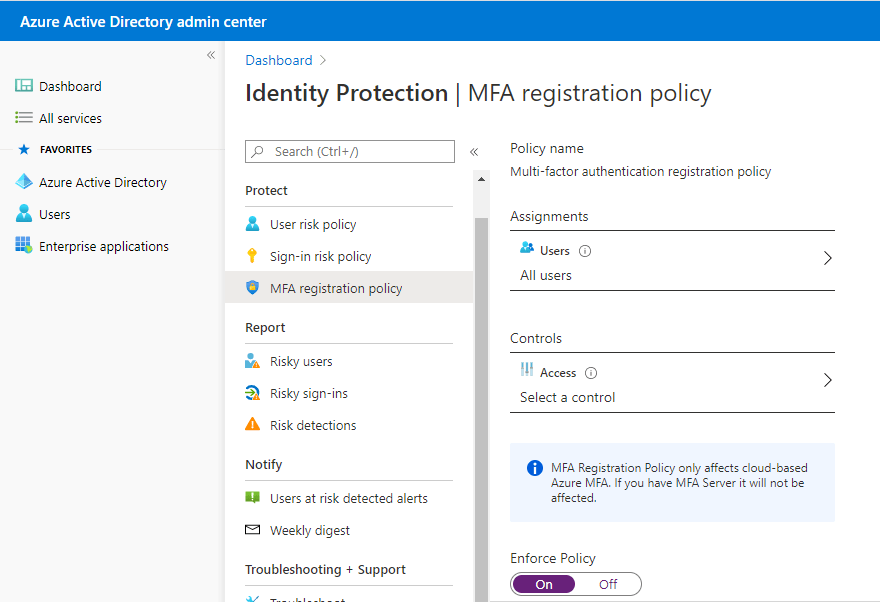

Zásady registrace MFA

Azure Multi-Factor Authentication poskytuje prostředky pro ověření každého uživatele, který používá více než jen uživatelské jméno a heslo. Poskytuje druhou úroveň zabezpečení přihlašování uživatelů. Aby uživatelé mohli reagovat na výzvy MFA, musí se nejprve zaregistrovat pro Azure Multi-Factor Authentication. Tato registrační zásada podporuje pouze Azure MFA, nikoli OnPremise MFA server nebo MFA aplikace třetích stran. I zde mohou správci vynutit pro všechny uživatele/jednotlivce nebo člena skupiny na základě vynucení registrace Azure MFA.

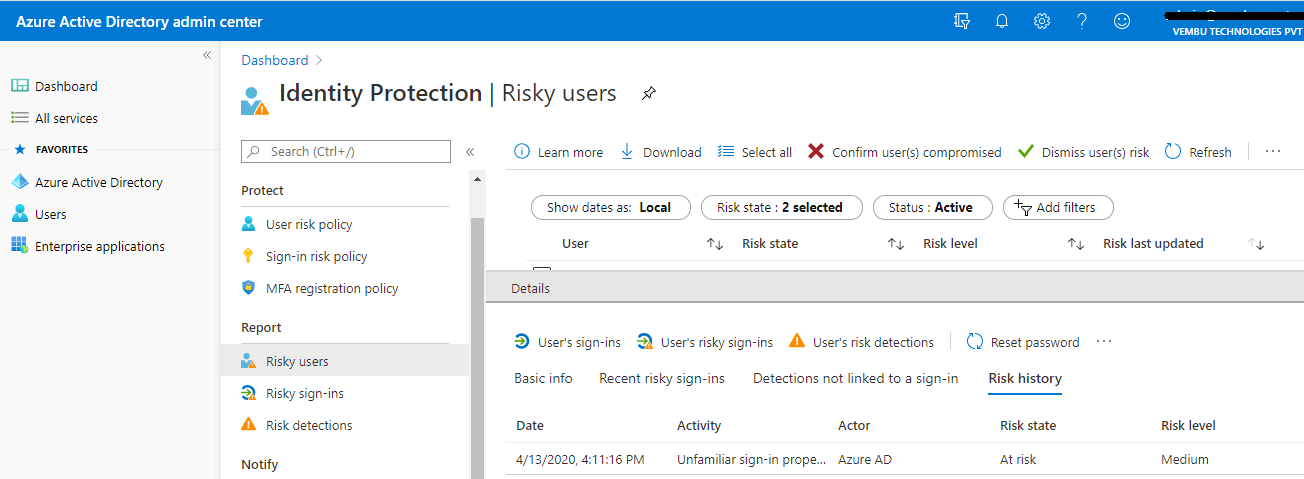

Hlášení o rizikových uživatelích

Tato část hlášení zobrazuje uživatele označené jako rizikové z důvodu rizikového přihlášení, indikátor pokusu o přihlášení, který mohl provést někdo, kdo není legitimním vlastníkem uživatelského účtu, a Uživatelé označení jako rizikoví – Rizikový uživatel je indikátor uživatelského účtu, který mohl být kompromitován.

V této zprávě můžeme po výběru každého uvedeného uživatele získat podrobné informace, jako jsou základní informace o uživateli, jeho nedávné rizikové přihlášení, detekce nespojené s přihlášením a jeho minulá riziková historie.

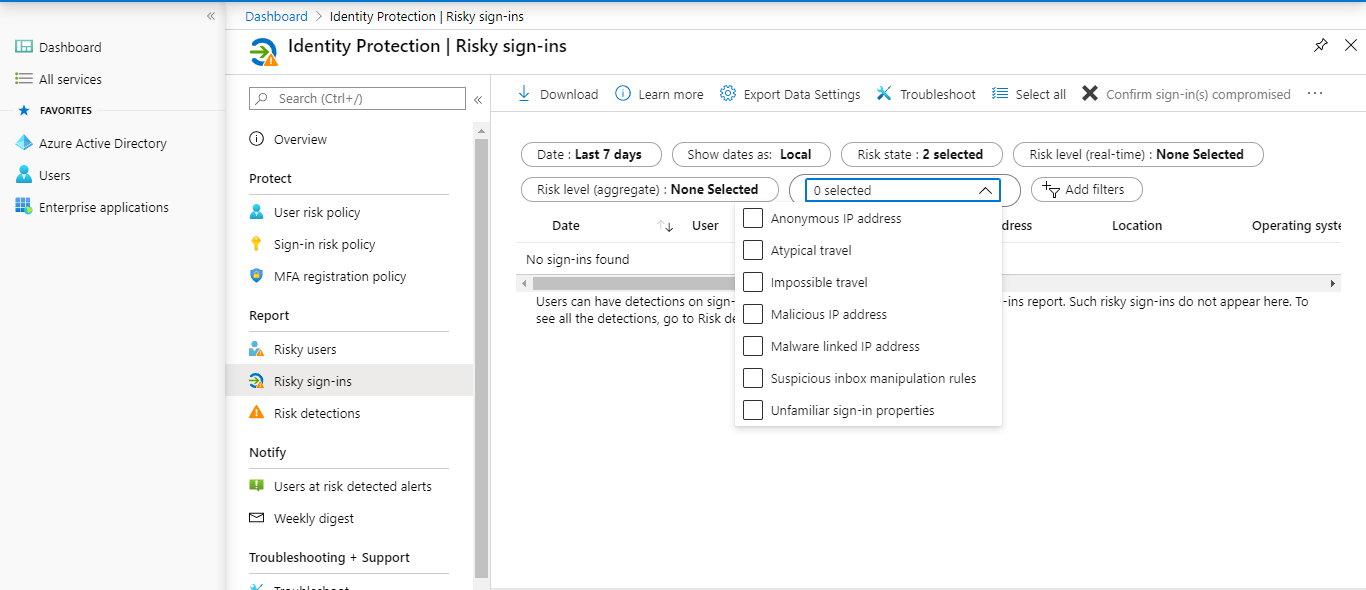

Zpráva o rizikovém přihlášení

Komplexní riziková přihlašovací aktivita u všech uživatelů. Správci mohou filtrovat na základě

Datum – poslední 1 měsíc, posledních 7 dní, posledních 24 hodin a vlastní časový interval

Stav rizika – v riziku, potvrzené ohrožení, potvrzené bezpečí, zamítnuté a napravené

Úroveň rizika – vysoká, Střední a Nízké

Typ detekce – Anonymní IP adresa, Atypické cestování, Nemožné cestování, Škodlivá IP adresa, IP adresa spojená se škodlivým softwarem, Pravidlo podezřelé manipulace s doručenou poštou a Neznámé vlastnosti přihlášení.

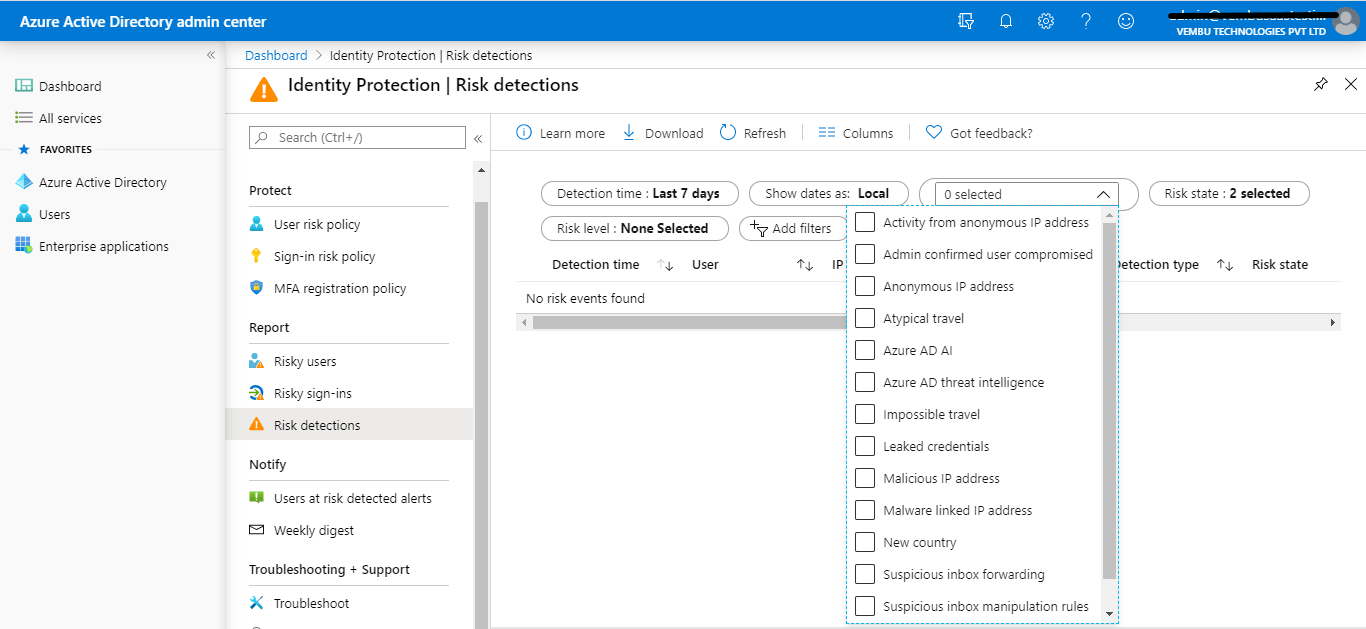

Report detekcí rizik

Report detekcí rizik obsahuje filtrovatelná data až za posledních 90 dní (3 měsíce).

Pomocí informací, které poskytuje zpráva o detekcích rizik, mohou správci zjistit:

- Informace o každém zjištění rizika včetně typu

- Jiná rizika spuštěná ve stejnou dobu

- Místo pokusu o přihlášení

- Odkaz na podrobnější informace ze služby Microsoft Cloud App Security (MCAS)

Správci se pak mohou rozhodnout vrátit se ke zprávě o riziku nebo přihlášení uživatele a přijmout opatření na základě shromážděných informací.

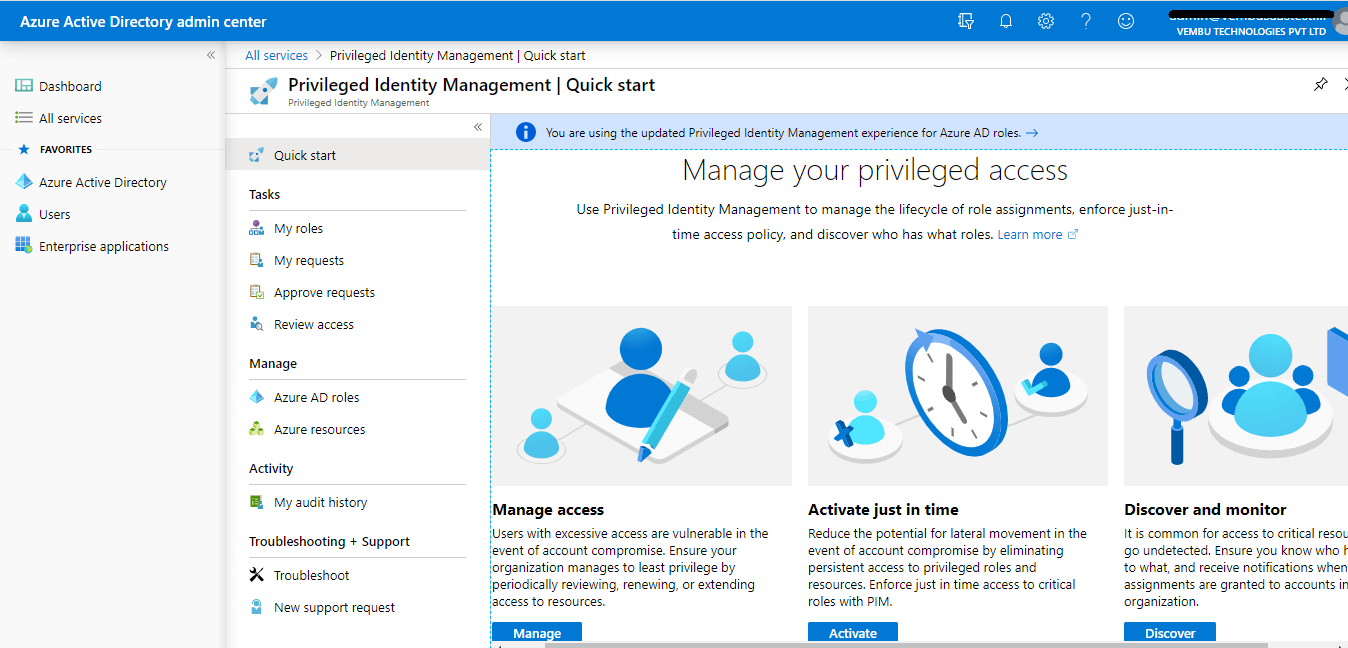

Privilegovaná správa identit (PIM)

Azure Active Directory (Azure AD) Privilegovaná správa identit (PIM) je služba, která umožňuje spravovat, řídit a monitorovat přístup k důležitým zdrojům v organizaci. Mezi tyto prostředky patří prostředky v Azure AD, Azure a dalších službách Microsoft Online, jako je Office 365 nebo Microsoft Intune. Azure AD PIM je funkce Premium, která umožňuje globálnímu správci omezit stálý přístup správce k privilegovaným rolím a mnoho dalšího. To se vyvíjí ve čtyřech krocích

Přiřazení

Přiřazení uživatelů nebo stávajících správců jako oprávněných správců pro konkrétní role Azure AD, aby měli přístup pouze v případě potřeby

Aktivovat

Aktivujte role oprávněných administrátorů, abyste mohli získat omezený trvalý přístup k privilegovaným identitám

Schválit

Prohlédněte a schválte všechny žádosti o aktivaci pro konkrétní role Azure AD, které jste nakonfigurovány ke schvalování

Audit

Zobrazení a export historie všech přiřazení a aktivací privilegovaných identit, takže můžete identifikovat útoky a zůstat v souladu s předpisy

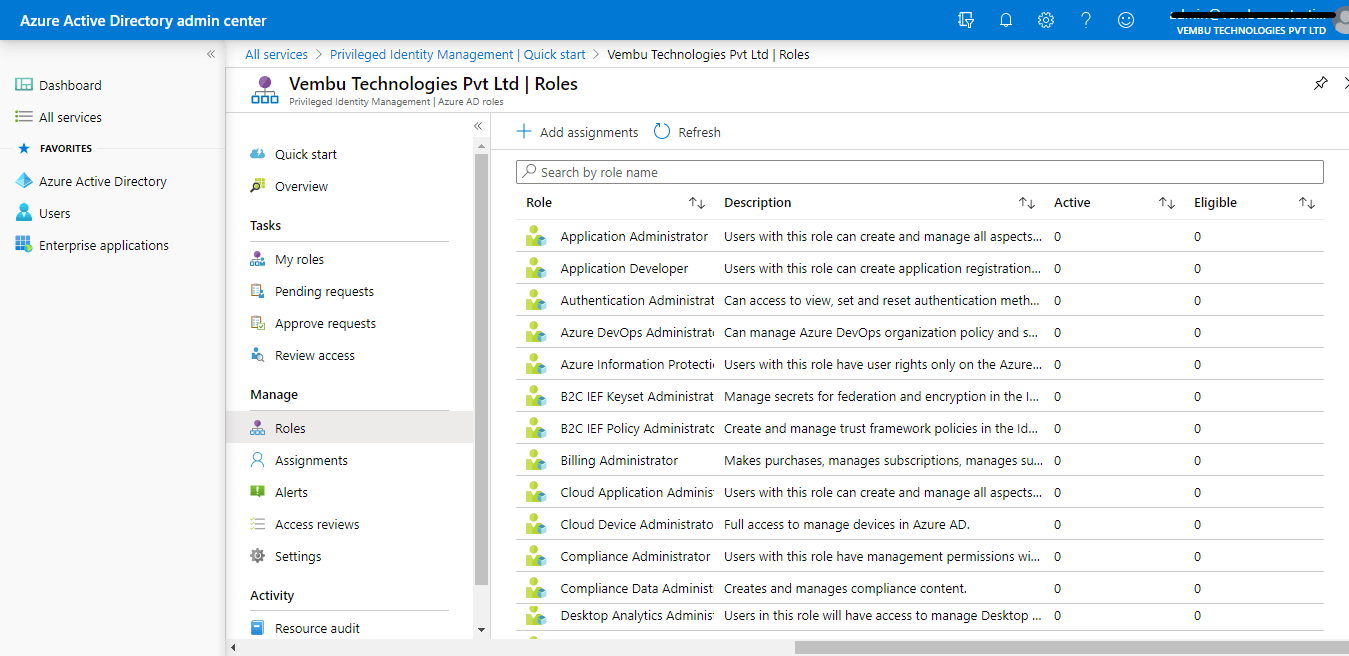

Správa přístupu

Přiřazení rolí uživatelům je poměrně jednoduché. Uživatelé s nadměrným přístupem, tj. přiřazení určitého uživatele k různým správcovským rolím, jsou v případě kompromitace účtu zranitelní. Globální správce by měl pravidelně kontrolovat, obnovovat a prodlužovat přístup ke zdrojům

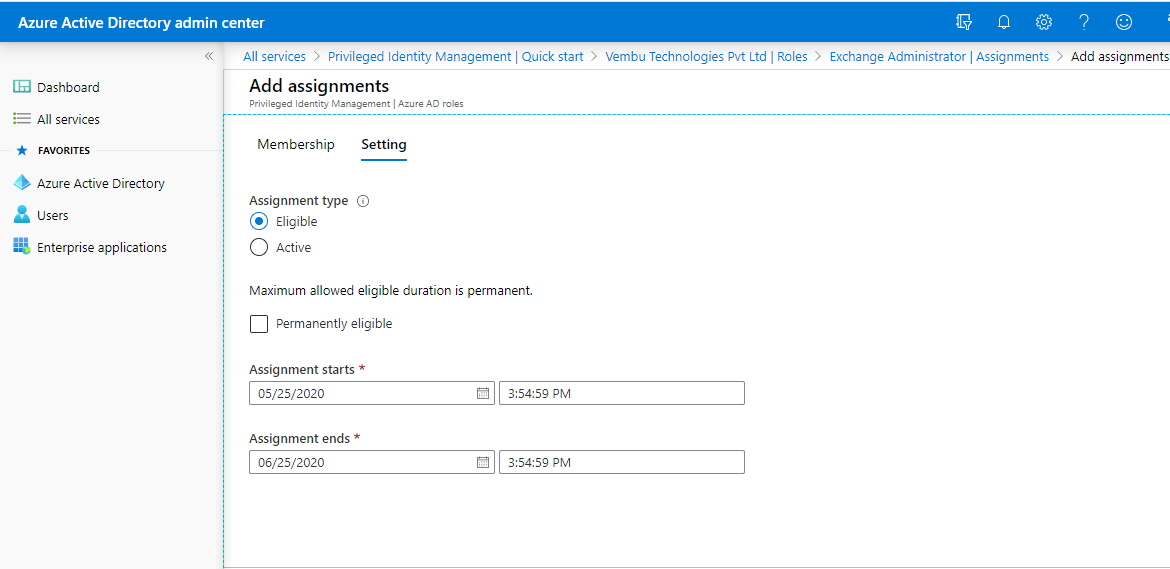

Aktivovat právě včas

Také je dobrým zvykem přidělovat uživatelům důležité role, například správce Exchange, na určitou dobu. Kdykoli může globální správce svou roli přezkoumat a rozšířit podle potřeby.

Globální správce může zvolit typ přiřazení buď oprávněný, nebo aktivní. Může trvale odvolat způsobilé možnosti a stanovit dobu trvání role uživatele.

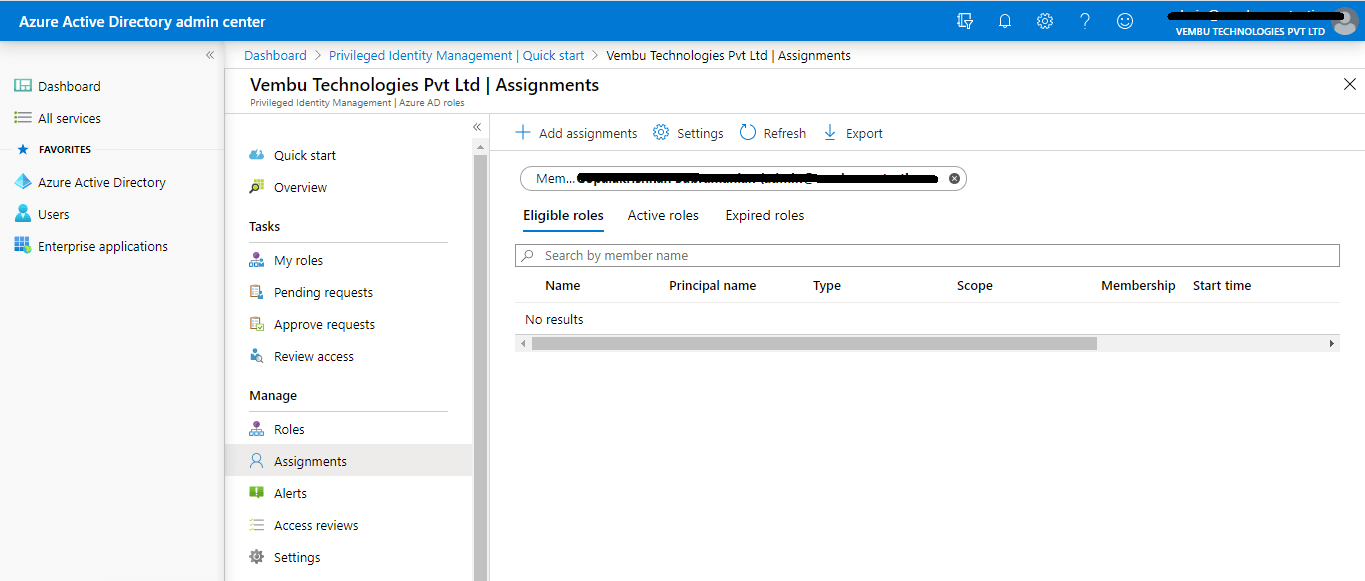

Zjistit a sledovat

Vybrat přiřazeného uživatele & zobrazit jeho přiřazení role pro průběžné sledování. Zajistěte, aby správce věděl, kdo má k čemu přístup, a dostával oznámení o přidělení nových rolí účtům v organizaci. Vyberte člena a zkontrolujte jeho role v položkách Eligible role (Oprávněná role), Active role (Aktivní role) a Expired role (Vypršela platnost). Pravidelné sledování uživatele

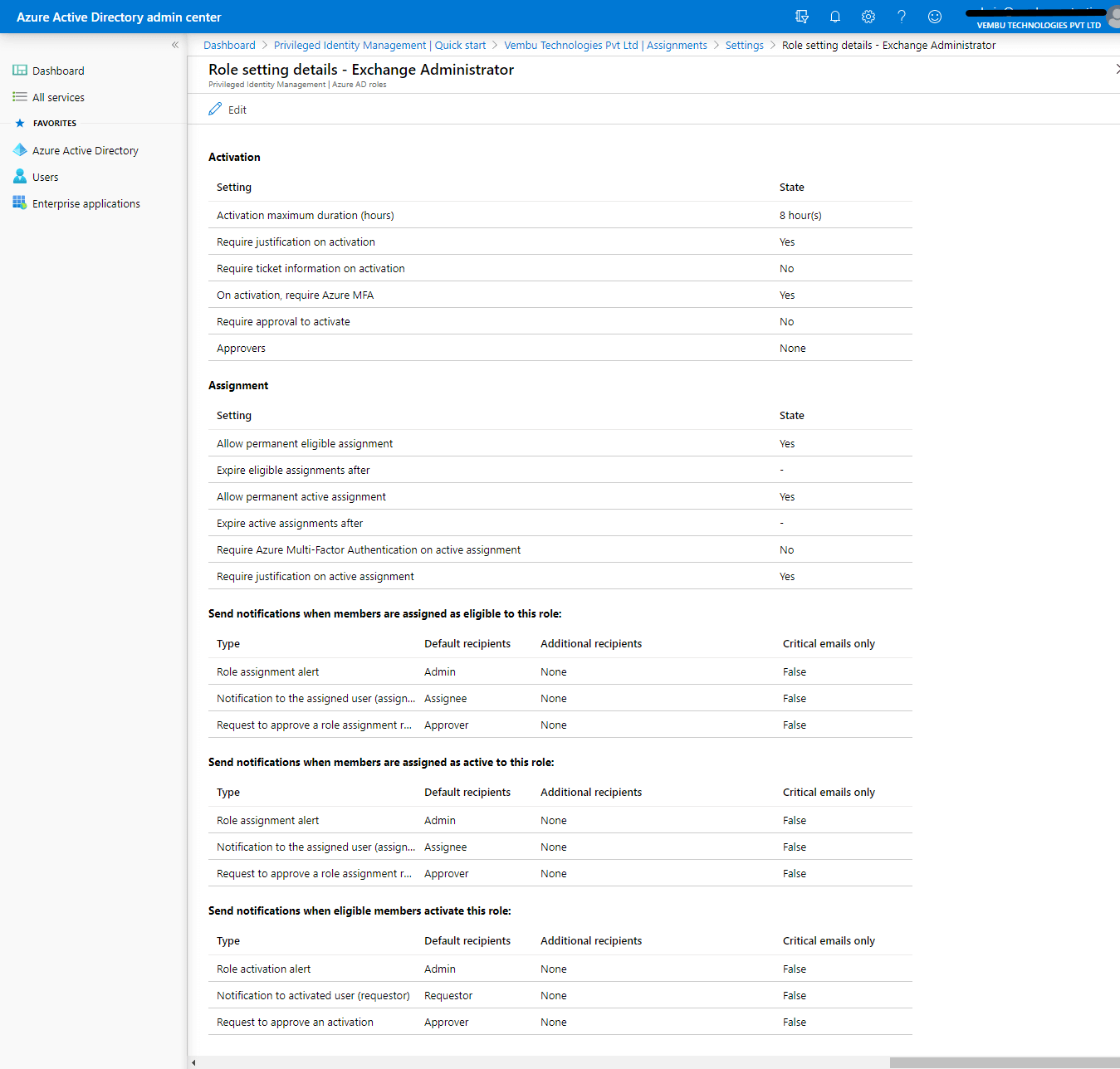

Například uživatel, kterému byla přidělena role správce Exchange, kontroluje nastavení své role správce Exchange a sleduje změnu své role prostřednictvím nastavení zasílání oznámení pošty.

Nastavení aktivace

- Maximální doba trvání aktivace ( v hodinách ) – Zadejte počet v hodinách.

- Vyžadovat zdůvodnění při aktivaci – Ano

- Vyžadovat informace o tiketu při aktivaci – Ano / Ne

- Při aktivaci, vyžadovat Azure MFA – Ano

- Vyžadovat schválení při aktivaci – Ano / Ne

- Schvalovatelé – uživatel globální administrátor nebo uživatel s přidělenou privilegovanou rolí administrátora

Nastavení přiřazení –

- Povolit trvalé oprávněné přiřazení – Ano / Ne

- Ukončit oprávněné přiřazení po – Zvolte dobu ukončení

- Povolit trvalé aktivní přiřazení – Ano / Ne

- Ukončení platnosti aktivního přiřazení po – Zvolte období ukončení

- Vyžadovat Azure MFA při aktivním přiřazení – Ano / Ne

- Vyžadovat zdůvodnění při aktivním přiřazení – Ano / Ne

Nastavení zasílání oznámení

- Zasílání oznámení, když jsou členové přiřazeni jako způsobilí k této roli:

- Zasílat oznámení, když jsou členové přiřazeni jako aktivní k této roli:

- Zasílat oznámení, když způsobilí členové aktivují tuto roli:

Globální správce může upravovat tato nastavení pro každou roli, v tomto příkladu je uvedena role Exchange administrator.

Závěr :

V dnešní době je narušení bezpečnosti běžné a dochází k němu každý den, je velmi důležité, aby správce chránil své prostředky Azure AD. Ani základní verze Azure AD není dostačující s ohledem na úroveň hrozeb, která se každým dnem zvyšuje, a je stále důležitější chránit prostředky něčím víc než jen uživatelským jménem a heslem. Zavedením správy privilegovaných identit Azure AD mohou organizace chránit své prostředky pomocí vylepšených bezpečnostních funkcí a dokonce mít přehled o tom, co dělají legitimní správci. A díky implementaci ochrany identit Azure AD mohou administrátoři odhalovat potenciální zranitelnosti ovlivňující jakékoliv identity organizace, konfigurovat automatické reakce a vyšetřovat incidenty.

Sledujte naše kanály na Twitteru a Facebooku, kde najdete nové verze, aktualizace, zasvěcené příspěvky a další informace.