- ¿Qué es Azure Active Directory?

- Características premium disponibles en Azure AD Premium P1 y P2

- Identidades híbridas

- Administración avanzada de acceso a grupos

- Acceso condicional

- ¿Qué está disponible en Premium P2 y no en Premium P1?

- Identity Protection

- Identity Governance

- Protección de la identidad –

- Política de riesgo de usuario –

- Política de riesgo de inicio de sesión

- Política de registro MFA

- Informe de usuarios de riesgo

- Informe de inicio de sesión arriesgado

- Informe de detecciones de riesgo

- Administración de identidades privilegiadas (PIM)

- Asignar

- Activar

- Aprobar

- Auditar

- Gestionar el acceso

- Activar justo a tiempo

- Descubrir y Monitorear

- Configuración de la activación

- Configuración de la asignación –

- Configuración de envío de notificaciones

- Conclusión :

¿Qué es Azure Active Directory?

Azure Active Directory (Azure AD) es el servicio de gestión de acceso e identidades basado en la nube de Microsoft, que ayuda a los empleados de una organización a iniciar sesión y acceder a recursos. Los recursos pueden ser recursos externos como Microsoft 365, el portal de Azure y 100 aplicaciones SaaS de terceros, o recursos internos como las aplicaciones de la red corporativa y la intranet de la organización, junto con cualquier aplicación en la nube desarrollada por cualquier organización para sus fines internos. Muchas grandes organizaciones utilizan este Azure AD como una extensión de su Windows AD local para utilizar sus recursos interna y externamente con la misma identidad.

Los servicios empresariales de Microsoft Online, como Office 365 o Microsoft Azure, requieren Azure AD para el inicio de sesión y para ayudar a la protección de la identidad. Si se suscribe/compra a cualquier servicio empresarial de Microsoft Online, el suscriptor obtiene automáticamente Azure AD con acceso a todas las características gratuitas.

Para mejorar la implementación existente de Azure AD, el suscriptor también puede añadir capacidades de pago actualizando el Azure AD gratuito existente a las licencias Azure Active Directory Premium P1 o Premium P2. Las licencias de pago de Azure AD se construyen sobre el directorio gratuito existente, proporcionando autoservicio, supervisión mejorada, informes de seguridad y acceso seguro para usuarios móviles.

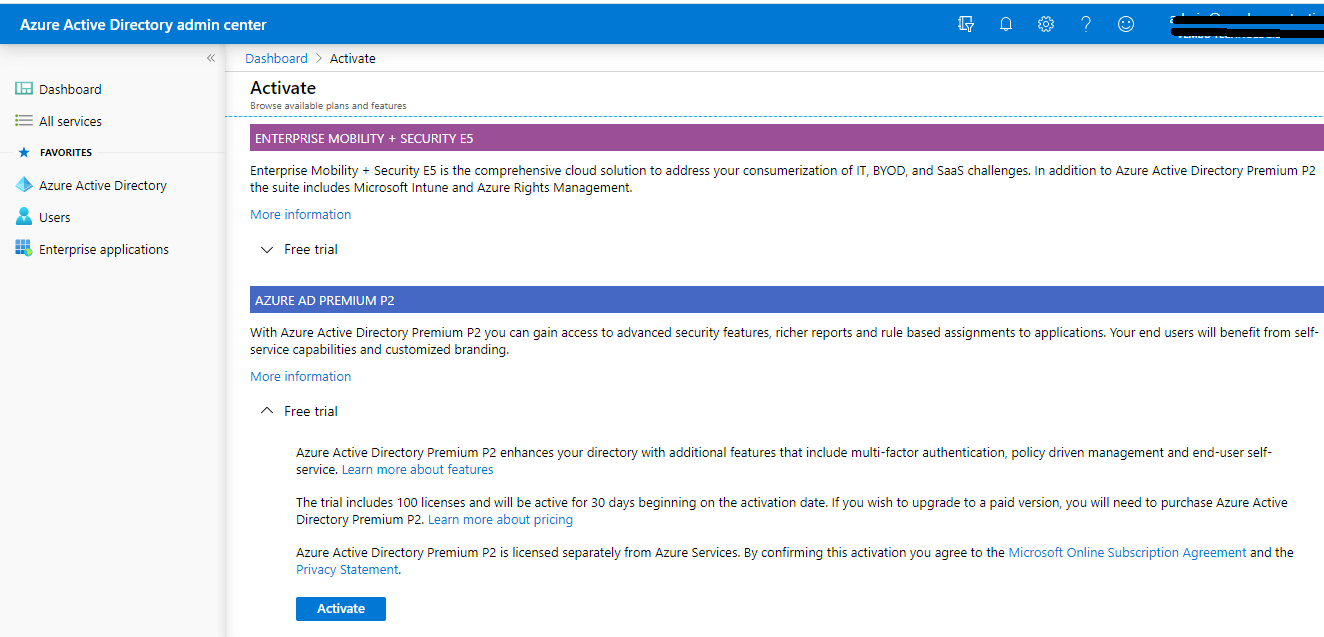

En este blog, estamos proporcionando una visión general de algunas de las características adicionales que cubren las licencias Azure AD Premium P1 y Premium P2. Los administradores pueden adquirir estas licencias en base a una suscripción después de la evaluación de las características también. Microsoft proporciona una prueba gratuita de una suscripción mensual para su evaluación.

Red de acceso: https://aad.portal.azure.com/

Iniciar sesión en el portal de Azure AD → En «Mi tablero» haga clic en Probar Azure AD Premium -> Haga clic en Activar bajo Prueba gratuita en Azure AD Premium P2. Podrá ver una notificación «Se ha activado correctamente la prueba de Azure AD Premium P2».

Protección de contraseñas (contraseña prohibida personalizada), Protección de contraseñas para Windows Server Active Directory (contraseña prohibida global y personalizada), Restablecimiento/cambio/desbloqueo de contraseñas de autoservicio con escritura local, Gestión de acceso a grupos, Microsoft Cloud App Discovery, Azure AD Join: Inscripción automática de MDM y personalización de la política de administración local

Azure AD Join: recuperación de BitLocker de autoservicio, itinerancia del estado de la empresa e informes avanzados de seguridad y uso

Identidades híbridas

Proxy de aplicaciones, CAL de usuario de Microsoft Identity Manager, Connect Health

Administración avanzada de acceso a grupos

Grupos dinámicos, delegación de permisos de creación de grupos, política de denominación de grupos, caducidad de grupos

Directrices de uso, clasificación por defecto,

Acceso condicional

Acceso condicional basado en el grupo, la ubicación y el estado del dispositivo, integración de Azure Information Protection, acceso limitado a SharePoint, autenticación multifactor con acceso condicional, integración de Microsoft Cloud App Security e integración de socios de gobernanza de identidades de terceros

Todas estas características anteriores están comúnmente disponibles en las suscripciones de Azure Free Office 365, Premium1 y Premium2.

¿Qué está disponible en Premium P2 y no en Premium P1?

Las siguientes características Identity Protection e Identity Governance son exclusivas de Premium P2. En este blog, detallamos estas dos características principales de Azure Premium P2 Identity Protection y Privileged Identity Management (PIM) en Identity Governance

Identity Protection

Detección de vulnerabilidades y cuentas de riesgo, investigación de eventos de riesgo y políticas de acceso condicional basadas en el riesgo

Identity Governance

Privileged Identity Management (PIM), revisiones de acceso y Entitlement Management.

Protección de la identidad –

La protección de la identidad es una herramienta que permite a las organizaciones realizar tres tareas clave:

- Automatizar la detección y corrección de los riesgos basados en la identidad

- Investigar los riesgos utilizando los datos del portal

- Exportar los datos de detección de riesgos a utilidades de terceros para su posterior análisis

Los administradores pueden revisar las detecciones y tomar medidas manuales sobre ellas si es necesario. Hay tres informes clave que los administradores utilizan para las investigaciones en Identity Protection:

- Usuarios problemáticos

- Inicios problemáticos

- Detecciones de riesgo

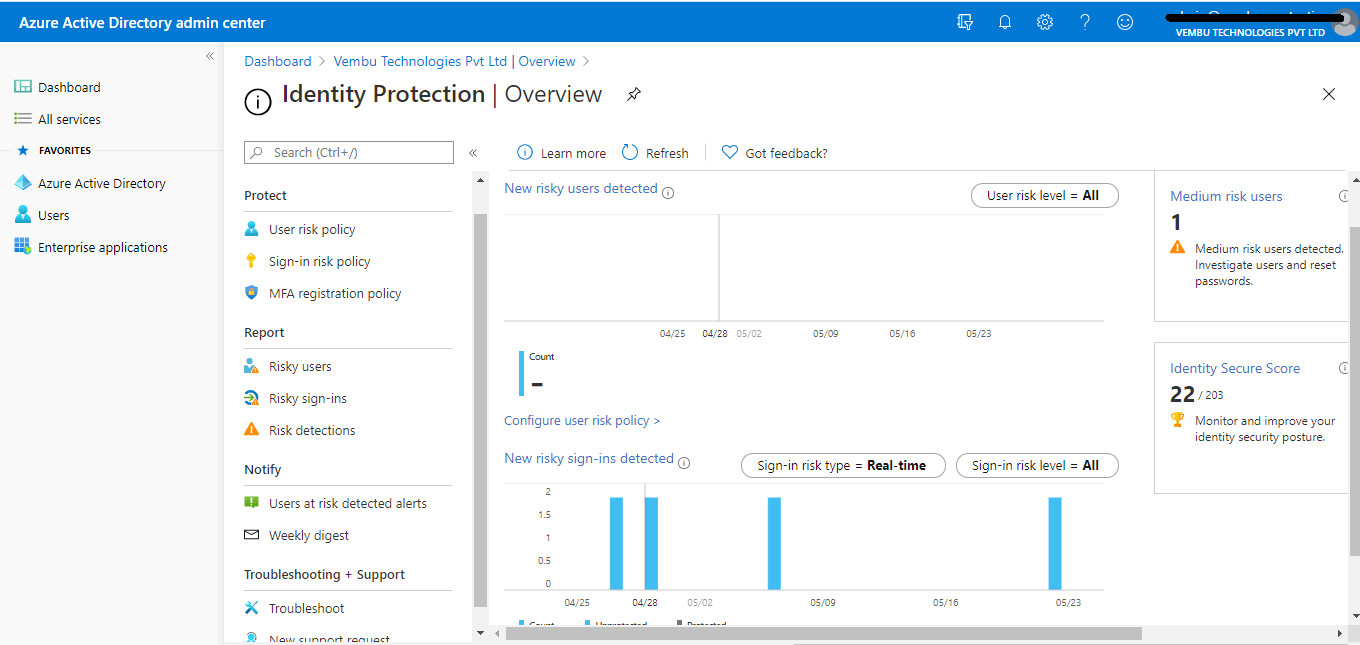

La hoja de menú de Identity Protection tiene cuatro partes principales viz Protect, Report, Notify y Troubleshooting + Support

Protect – User risk policy, Política de riesgo de inicio de sesión y política de registro de MFA

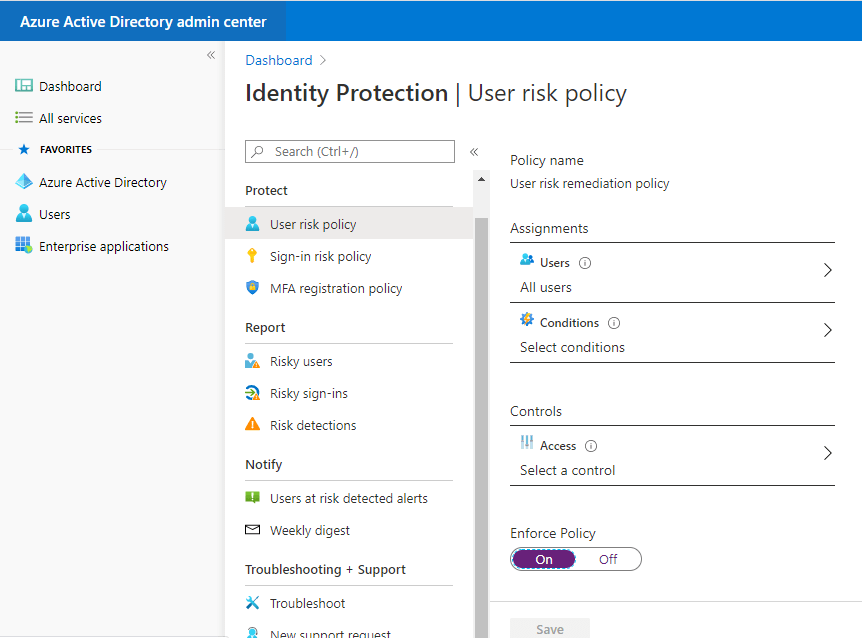

Política de riesgo de usuario –

Aquí los administradores pueden habilitar la política de riesgo de usuario para proteger a los usuarios y pueden remediar en base a todos los usuarios/individuos y miembros del grupo ( pueden excluir cualquier miembro ). Los administradores pueden establecer las condiciones cuando la política de riesgo debe aplicarse en base al nivel de riesgo del usuario ( Bajo, Medio y Alto). El resultado final será bloquear el acceso o permitir el acceso para habilitar los requisitos de autenticación de múltiples factores.

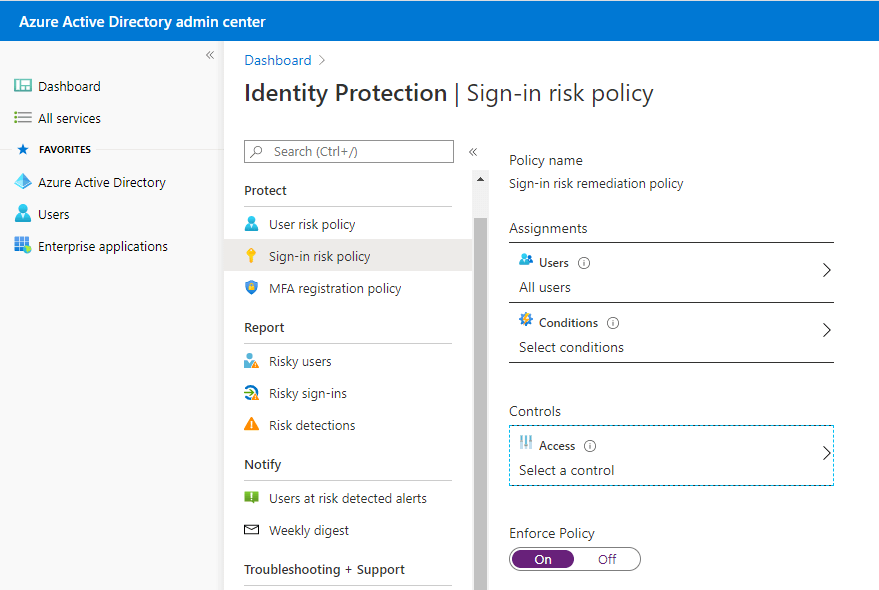

Política de riesgo de inicio de sesión

Aquí los administradores pueden habilitar la política de riesgo de inicio de sesión para proteger a los usuarios de inicio de sesión y pueden remediar en base a todos los usuarios/individuos y miembros del grupo ( puede excluir cualquier miembro ). Los administradores pueden establecer las condiciones cuando la política de riesgo debe aplicarse basándose en el nivel de riesgo del usuario ( Bajo, Medio y Alto). El resultado final será bloquear el acceso o permitir el acceso con requisitos de cambio de contraseña.

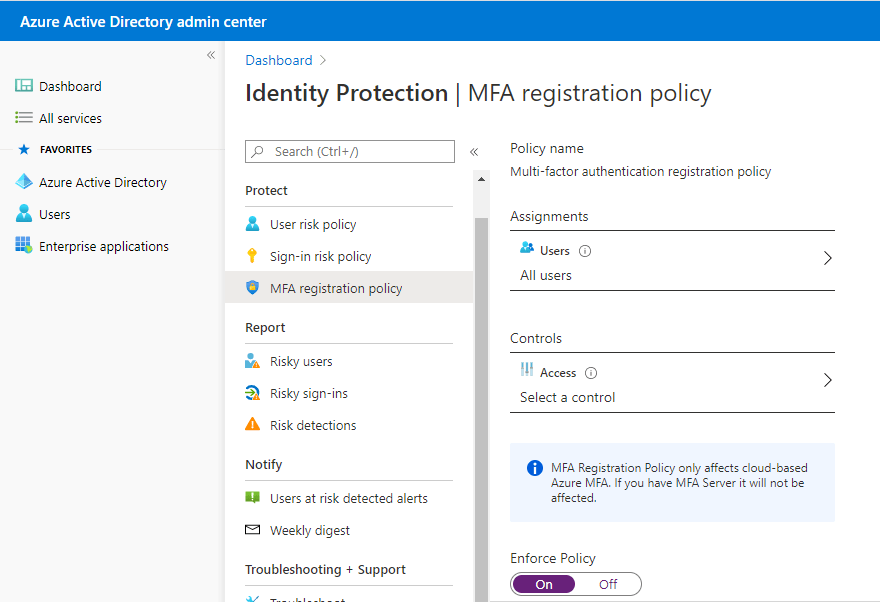

Política de registro MFA

La autenticación multifactorial de Azure proporciona un medio para verificar a cada usuario que utiliza algo más que un nombre de usuario y una contraseña. Proporciona una segunda capa de seguridad a los inicios de sesión de los usuarios. Para que los usuarios puedan responder a las solicitudes de MFA, primero deben registrarse en Azure Multi-Factor Authentication. Esta política de registro sólo es compatible con Azure MFA y no con el servidor MFA local o las aplicaciones MFA de terceros. Aquí también los administradores pueden aplicar para todos los usuarios/individuos o para un miembro del grupo basado en la aplicación de registro de Azure MFA.

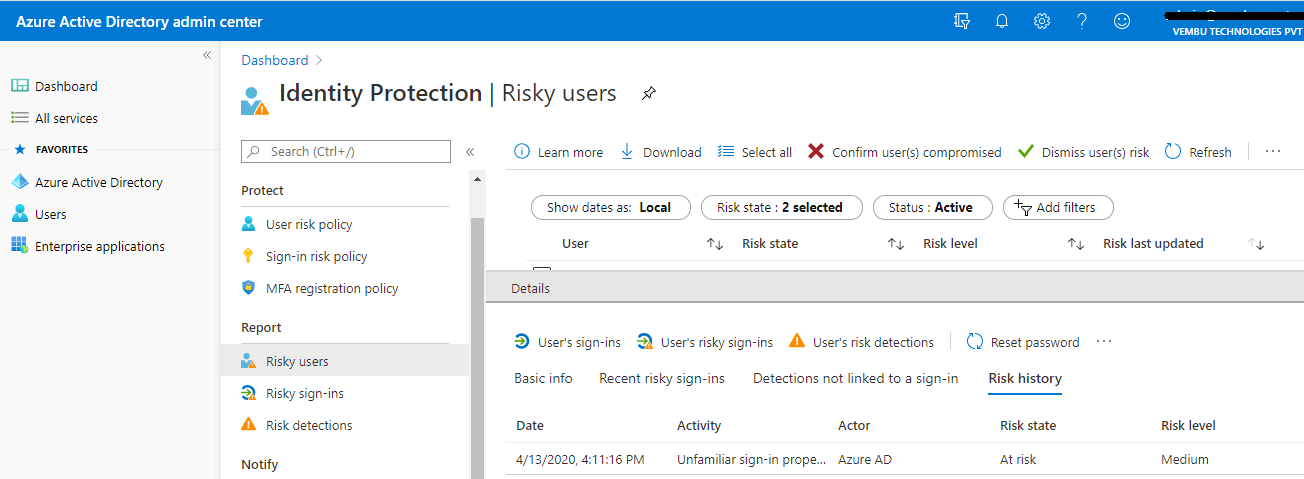

Informe de usuarios de riesgo

Esta sección del informe muestra los usuarios marcados por riesgo debido al inicio de sesión de riesgo, un indicador de un intento de inicio de sesión que podría haber sido realizado por alguien que no es el propietario legítimo de una cuenta de usuario, y Usuarios marcados por riesgo: un usuario de riesgo es un indicador de una cuenta de usuario que podría haber sido comprometida.

En este informe, al seleccionar cada usuario de la lista, podemos obtener información detallada como la información básica del usuario, su inicio de sesión arriesgado reciente, las detecciones no vinculadas a un inicio de sesión y su historial de riesgo anterior.

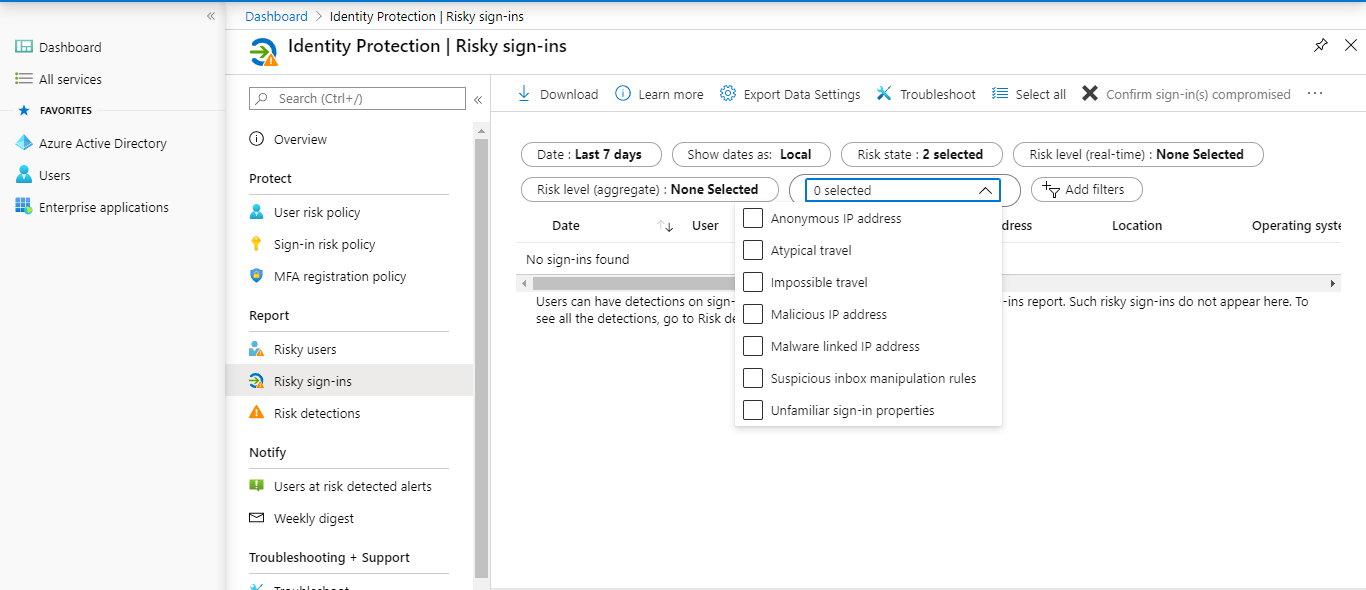

Informe de inicio de sesión arriesgado

Una completa actividad de inicio de sesión arriesgado de cualquier usuario. Los administradores pueden filtrar en función de

Fecha: último mes, últimos 7 días, últimas 24 horas e intervalo de tiempo personalizado

Estado de riesgo: en riesgo, confirmado como comprometido, confirmado como seguro, descartado y remediado

Nivel de riesgo: alto, Medio y Bajo

Tipo de detección – Dirección IP anónima, Viaje atípico, Viaje imposible, Dirección IP maliciosa, Dirección IP vinculada a malware, Regla de manipulación de la bandeja de entrada sospechosa y Propiedades de inicio de sesión desconocidas.

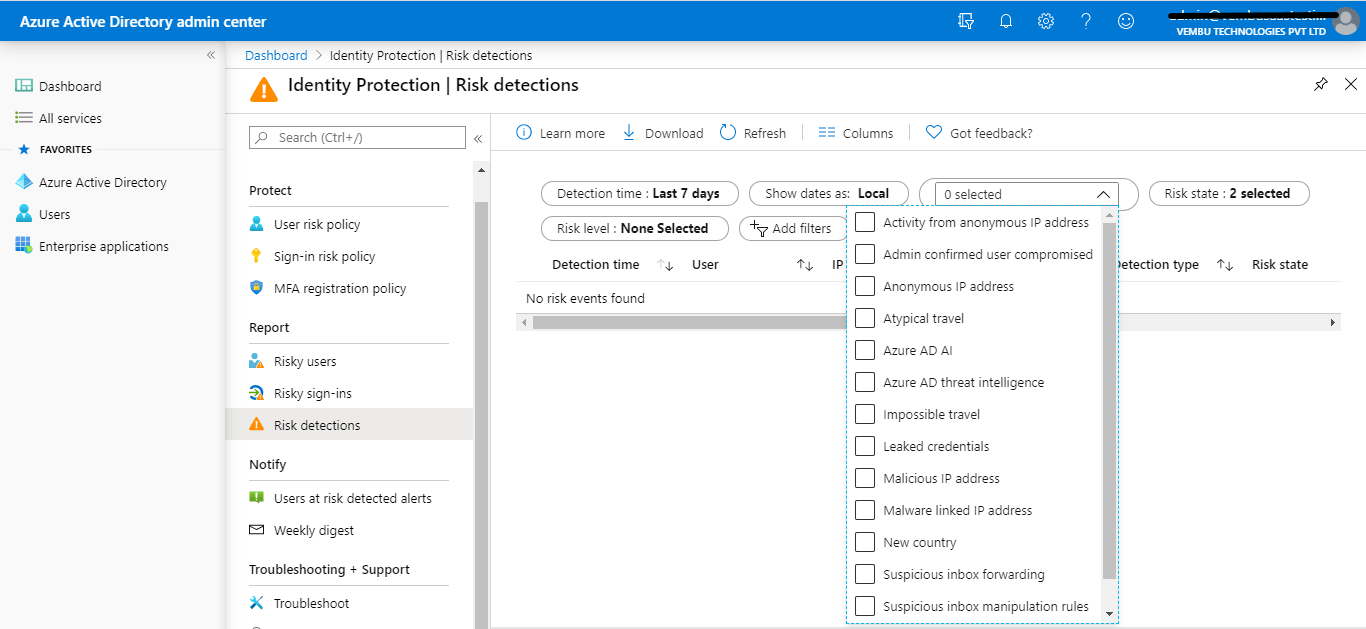

Informe de detecciones de riesgo

El informe de detecciones de riesgo contiene datos filtrables de hasta los últimos 90 días (3 meses).

Con la información proporcionada por el informe de detecciones de riesgo, los administradores pueden encontrar:

- Información sobre cada detección de riesgo, incluido el tipo

- Otros riesgos activados al mismo tiempo

- Ubicación del intento de inicio de sesión

- Enlace a más detalles de Microsoft Cloud App Security (MCAS)

Los administradores pueden optar por volver al informe de riesgos o inicios de sesión del usuario para tomar medidas basadas en la información recopilada.

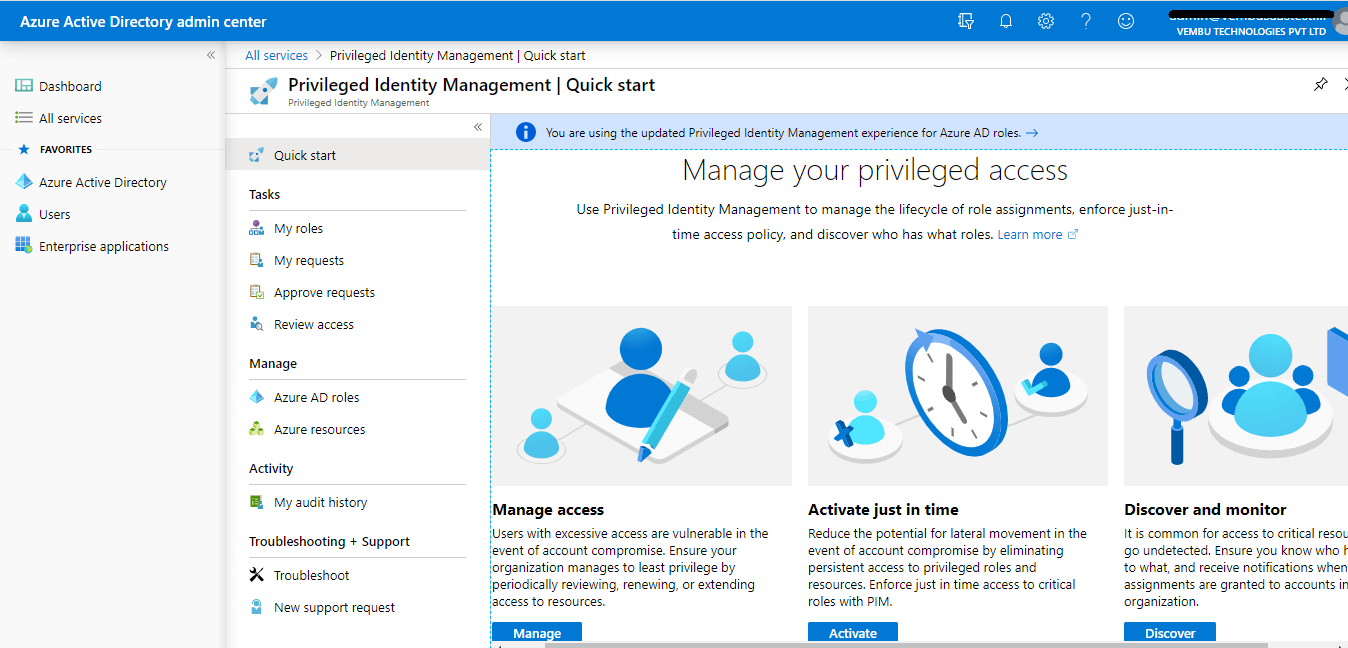

Administración de identidades privilegiadas (PIM)

Azure Active Directory (Azure AD) La administración de identidades privilegiadas (PIM) es un servicio que le permite administrar, controlar y supervisar el acceso a recursos importantes en su organización. Estos recursos incluyen recursos en Azure AD, Azure y otros servicios de Microsoft Online como Office 365 o Microsoft Intune. Azure AD PIM es una característica Premium que permite al administrador global limitar el acceso del administrador permanente a los roles privilegiados y mucho más. Esto se desarrolla en Cuatro pasos

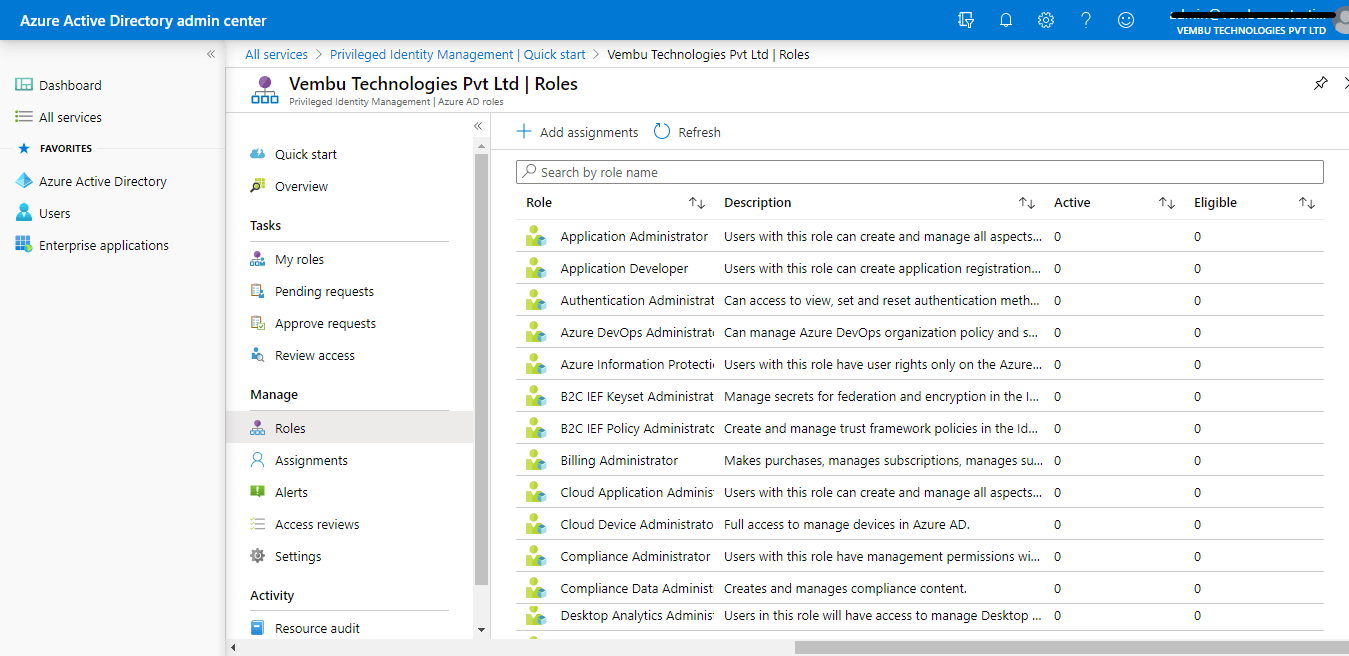

Asignar

Asignar usuarios o administradores actuales como administradores elegibles para roles específicos de Azure AD, para que sólo tengan acceso cuando sea necesario

Activar

Activar sus roles de administrador elegibles para que puedan obtener acceso permanente limitado a la identidad privilegiada

Aprobar

Ver y aprobar todas las solicitudes de activación para roles específicos de Azure AD que estén configurado para aprobar

Auditar

Ver y exportar el historial de todas las asignaciones y activaciones de identidades privilegiadas para que pueda identificar los ataques y mantenerse en conformidad

Gestionar el acceso

Asignar roles a los usuarios es bastante sencillo. Los usuarios con acceso excesivo, es decir, la asignación de un usuario particular a varios roles administrativos, son vulnerables en caso de compromiso de la cuenta. Un administrador Global debe revisar, renovar y ampliar el acceso a los recursos periódicamente

Activar justo a tiempo

También es una buena práctica asignar roles importantes como administradores de Exchange para los usuarios por un período de tiempo. En cualquier momento un administrador Global puede revisar y ampliar su papel como cuando sea necesario.

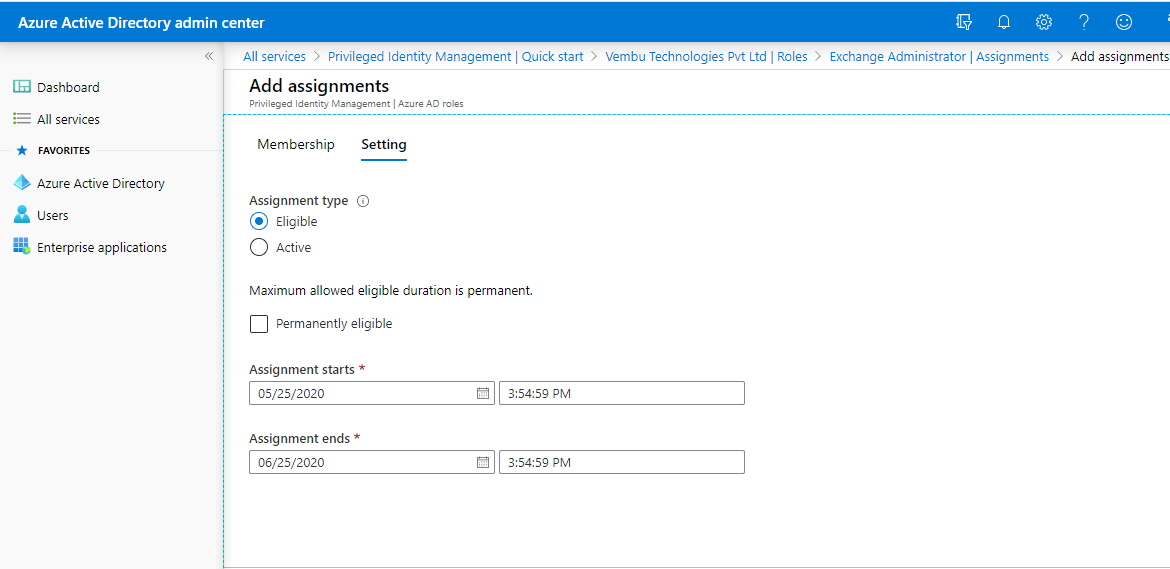

Un administrador Global puede elegir el tipo de asignación ya sea Elegible o Activo. Él puede revocar permanentemente las opciones elegibles y proporcionar la duración del rol de un usuario.

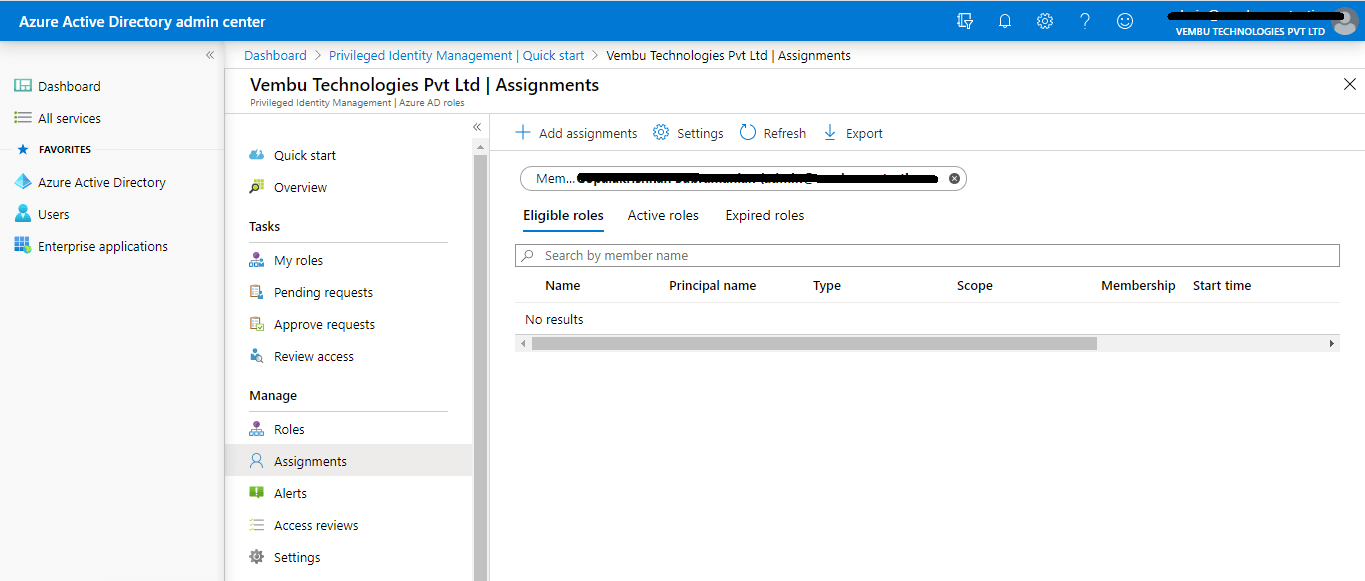

Descubrir y Monitorear

Seleccionar el usuario asignado &ver su asignación de rol para un monitoreo continuo. Asegúrese de que el administrador debe saber quién tiene acceso a qué, y recibir notificaciones cuando se conceden nuevas asignaciones a las cuentas de una organización. Seleccione el miembro y compruebe sus roles, en Rol elegible, Rol activo y Rol expirado. Supervisar el usuario periódicamente

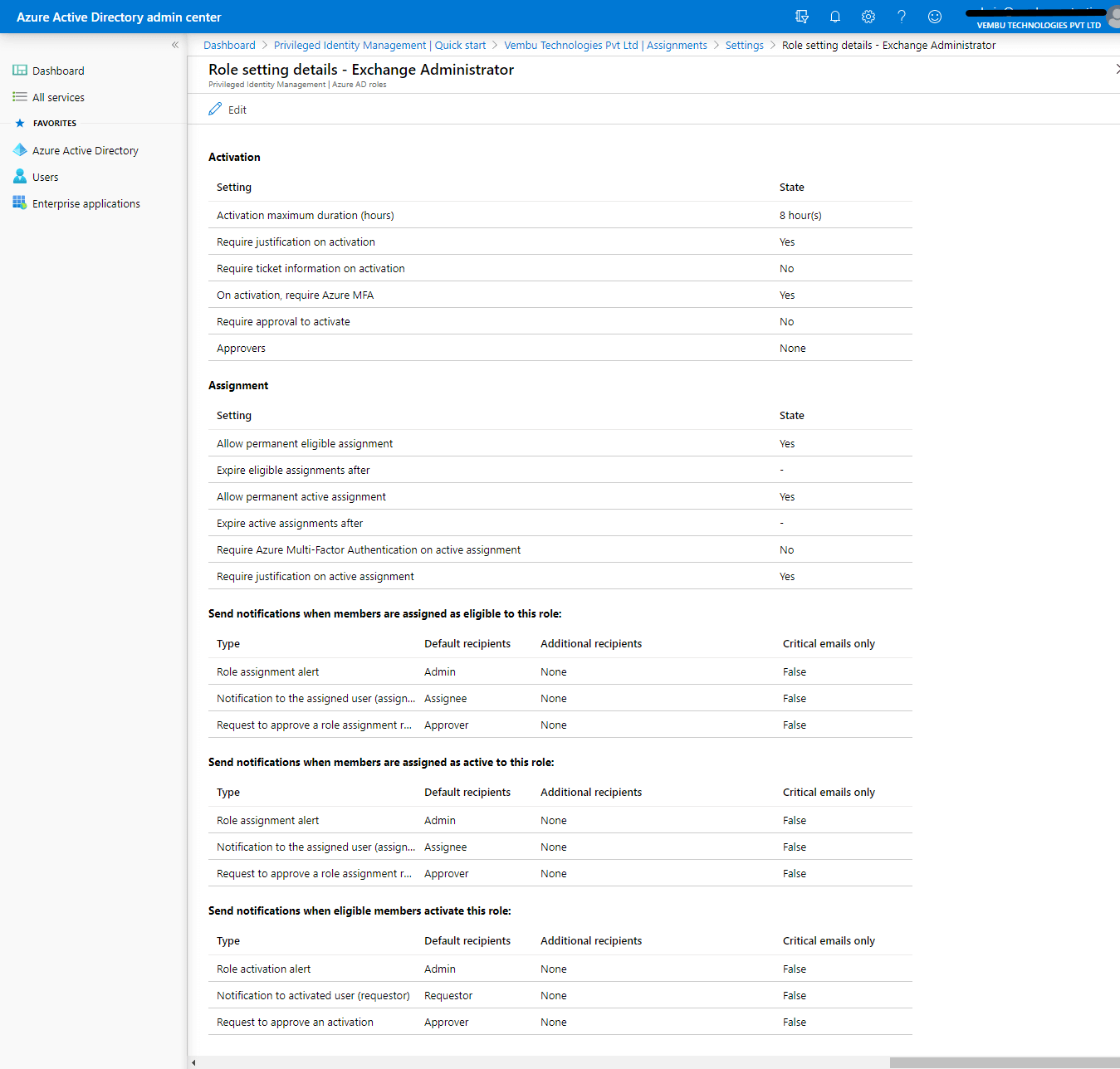

Por ejemplo, un usuario asignado con un rol de administrador de Exchange, comprueba la configuración de su rol de administrador de Exchange y supervisa su cambio de rol a través de la configuración de las notificaciones de envío de correo.

Configuración de la activación

- Duración máxima de la activación ( en horas ) – Especifique el número en horas.

- Requerir justificación en la activación – Sí

- Requerir información del ticket en la activación – Sí / No

- En la activación, requerir Azure MFA – Sí

- Requerir aprobación para la activación – Sí / No

- Aprobadores – Usuario administrador global o usuario asignado con rol de administrador privilegiado

Configuración de la asignación –

- Permitir asignación elegible permanente – Sí / No

- Expirar asignación elegible después de – Elegir periodo de finalización

- Permitir asignación permanente asignación activa – Sí / No

- Expire la asignación activa después de – Elija el período de finalización

- Requiere Azure MFA en la asignación activa – Sí / No

- Requiere justificación en la asignación activa – Sí / No

Configuración de envío de notificaciones

- Envía notificaciones cuando los miembros son asignados como elegibles a este rol:

- Enviar notificaciones cuando los miembros son asignados como activos a este rol:

- Enviar notificaciones cuando los miembros elegibles activan este rol:

Un administrador global puede editar estas configuraciones para cada rol, en este ejemplo se proporciona el rol de administrador de Exchange.

Conclusión :

En estos tiempos, las brechas de seguridad son comunes y ocurren todos los días, es muy importante para un administrador proteger sus recursos de Azure AD. Incluso una versión básica de Azure AD no es suficiente teniendo en cuenta el nivel de amenazas que aumenta día a día, y cada vez es más importante proteger los recursos con algo más que un nombre de usuario y una contraseña. Al implementar Azure AD Privileged Identity Management, las organizaciones pueden proteger sus recursos con funciones de seguridad mejoradas, e incluso vigilar lo que hacen los administradores legítimos. Y al implementar la protección de Azure AD Identity permite a los administradores detectar posibles vulnerabilidades que afecten a las identidades de cualquier organización, configurar respuestas automatizadas e investigar los incidentes.

Sigue nuestros feeds de Twitter y Facebook para conocer nuevos lanzamientos, actualizaciones, posts reveladores y mucho más.