Você pode se perguntar por que estamos escrevendo sobre Wi-Fi Protected Setup, mais conhecido como WPS, de todo.

Você pode se perguntar por que estamos escrevendo sobre Wi-Fi Protected Setup, mais conhecido como WPS, de todo.

Já delineamos seus perigos nos dias finais de 2011.

De facto, dissemos, há pouco mais de três anos, “desactivar o suporte WPS”.

Para resumir, o WPS foi inventado para facilitar a obtenção de uma ligação Wi-Fi segura através do seu router doméstico.

Usualmente, você faria algo assim:

- Conecte um cabo entre seu PC e seu novo roteador.

- Login no console administrativo, geralmente através de uma série de telas GUI em seu navegador.

- Defina uma senha administrativa decente para seu próximo login.

- Digite uma senha Wi-Fi decente. (Recomendamos pelo menos 14 caracteres bem misturados.)

Ligue Wi-Fi, usando WPA2.

Então, quando você ou seus amigos quiserem pular online, basta ligar Wi-Fi no seu laptop ou telefone, escolher a rede do roteador certo e digitar a senha WPA2. (A senha é chamada de PSK, abreviação de chave pré-partilhada, porque é isso que é.)

A maioria dos laptops e dispositivos móveis normalmente se oferece para lembrar essa senha para mais tarde, então você só tem que digitar o PSK maluco e complicado uma vez em cada dispositivo.

Mas isso não é simples e rápido o suficiente, aparentemente.

Seria muito mais fácil, ao que parece, se seus amigos só tivessem que digitar um código especial de 8 dígitos que você lesse para eles.

Então o router iria transmitir-lhes com segurança o PSK muito mais complexo, para que o seu computador se pudesse lembrar dele sem que eles tivessem de o introduzir.

Acima de tudo, escrever 866319 num teclado de telemóvel é muito mais fácil do que escrever tISa14cPWD, mesmo que só tenha de o introduzir uma vez.

→ Os sinos de alarme já devem estar a tocar na sua cabeça. Um PIN de oito dígitos também é muito mais fácil de adivinhar do que uma frase-chave de 14 caracteres. Então a WPS é um pouco como manter a chave do seu cofre de alta segurança de $10.000 da empresa em uma caixa de dinheiro de $9,99 na gaveta superior da sua mesa.

O primeiro problema com a WPS

O primeiro problema com a WPS acabou sendo o protocolo criptográfico pelo qual um cliente e um roteador se convencem mutuamente que sabem o PIN de 8 dígitos.

Primeiro, o oitavo dígito do PIN é um dígito de controlo, calculado a partir dos primeiros sete, pelo que o PIN tem, efectivamente, apenas sete dígitos.

Segundo, você prova que conhece o PIN em duas etapas (M4 e M6 acima), cada uma das quais prova que conhece metade do PIN.

Em terceiro lugar, o protocolo termina imediatamente se você cometer um erro após M4, onde você verifica a primeira metade do PIN.

Em outras palavras, uma vez que você tentou 12340000 e falhou, você imediatamente sabe que cada PIN de 12340000 a 12349999 está incorreto.

Você não precisa de 100.000.000 palpites para tentar cada PIN possível (108, a quantidade de diferentes números de 8 dígitos).

Você precisa de 10.000 palpites (104) para bloquear os primeiros quatro dígitos do PIN, mais 1000 palpites (103) para terminar o trabalho com os três dígitos variáveis na segunda metade.

Isso faz um ataque de força bruta apenas 0,01% tão demorado quanto você esperaria, dados 8 dígitos do PIN.

O segundo problema

O que é pior é que o pesquisador suíço Dominique Bongard encontrou um defeito em muitas implementações de roteadores de M3 no protocolo acima.

Explicado de uma forma muito simples, no passo M3 acima, o router encripta o PIN actual, usando um algoritmo forte (AES) com chaves secretas consistindo em dois números escolhidos aleatoriamente, e envia-lhe o resultado.

Dessa forma, o router comprometeu-se a provar que conhece o PIN, mas de uma forma que só poderá verificar mais tarde.

Só depois de provar ao router que sabe o PIN é que o router lhe dirá esses números aleatórios para que possa desencriptar o M3 e certificar-se que o router também sabia o PIN desde o início.

É um pouco como um leilão de ofertas seladas, onde a oferta do router está bloqueada antes da sua, mas de uma forma que não consegue ver para determinar a sua oferta.

Mas o que o nosso investigador suíço descobriu é que muitos routers não selaram as suas ofertas muito bem, usando números “aleatórios” que você poderia adivinhar, ou em alguns casos calcular por si mesmo.

Em outras palavras, no passo M3, você poderia simplesmente falhar o protocolo, e começar a quebrar a criptografia no pacote de dados M3.

Isso revelaria o PIN diretamente, sem necessidade de adivinhação.

E ainda mais problemas

Acontece que existem outros buracos em algumas implementações WPS, também.

Essas dizem respeito a como o router “conhece” o PIN em primeiro lugar.

Usualmente, o PIN é impresso num autocolante debaixo do router, de modo que os atacantes precisam primeiro de acesso físico ao seu router para obterem acesso virtual através do PIN WPS.

Usualmente, o PIN é impresso num autocolante debaixo do router, de modo que os atacantes precisam primeiro de acesso físico ao seu router para obterem acesso virtual através do PIN WPS.

De qualquer forma, ter acesso físico é tão bom ou melhor do que ter acesso virtual.

→ Os atacantes nem precisariam se preocupar com Wi-Fi: eles poderiam se conectar diretamente a uma porta com fio, e fazer um reset rígido, uma vez que estivessem de fato dentro do armário sob suas escadas, onde você mantém seu roteador.

Mas como é que o router sabe o que está impresso nesse autocolante?

Como um pesquisador conhecido como Craig reportou no site /dev/ttyS0 “embedded device hacking” no ano passado, alguns routers D-Link calcularam o PIN directamente a partir do endereço MAC do router.

Um endereço MAC é o identificador de hardware gravado no firmware da sua placa de rede; destina-se apenas a numerar cada placa de rede de forma única, não tendo qualquer finalidade criptográfica ou relacionada com a segurança.

Indeed, cada pacote Wi-Fi que transmite, mesmo que o seu conteúdo esteja encriptado, inclui o MAC da sua placa de rede, mais o MAC do dispositivo para o qual está a enviar o pacote.

Então qualquer um que consiga cheirar até mesmo um único pacote de um roteador D-Link vulnerável pode adquirir seu endereço MAC, e a partir dele pode calcular o PIN WPS.

Belkin vulnerável, também

Sai D-Link não é o único.

Muitos roteadores Belkin fazem algo muito parecido, Craig encontrou recentemente, embora eles tentem ser um pouco mais sutis.

Estes roteadores vulneráveis enrolam parte do endereço MAC e parte do próprio número de série do roteador no número-crunching que gera a chave WPS.

Como o PIN WPS, o número de série é geralmente impresso na parte inferior do roteador, o que significa que deve ser um segredo, pelo menos de um atacante remoto.

Exceto que Craig descobriu que os roteadores Belkin afetados não mantêm o número de série secreto.

Se você enviar o tipo certo de pacote de sonda para um roteador vulnerável, você receberá de volta uma resposta que por acaso inclui apenas o número de série.

Probe que os pacotes não são autenticados (o que significa que qualquer um pode perguntar) e não criptografados (o que significa que qualquer um pode ler as respostas).

Segredos não-secretos

Em outras palavras, Belkin, como D-Link, às vezes usa informações não-secretas para computar uma chave criptográfica secreta.

Avalie ainda, qualquer pessoa na vizinhança do seu roteador pode insuspeitamente pedir ao seu roteador para dar essa informação não-secreta.

Isso é como dizer ao mundo o nome do seu novo cachorro no Twitter, e depois usá-lo como sua senha.

O que fazer?

Desligue o WPS no seu roteador. (Se não houver uma opção a fazer, ou se o desligar mas continuar a funcionar, use um router diferente.)

– Não tente inventar a sua própria criptografia.

– Não tente inventar o seu próprio gerador de números aleatórios.

– Não “prenda” a chave do seu cofre na gaveta da sua secretária.

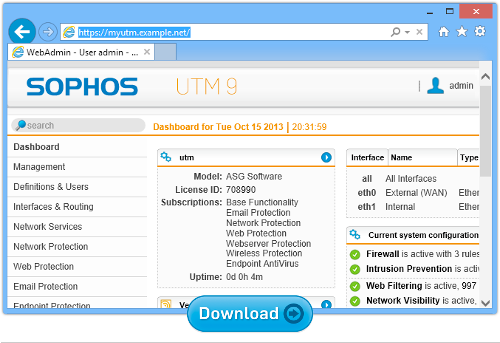

– Considere usar o Sophos UTM como um router seguro. (Os produtos Sophos Wi-Fi não suportam WPS. Problema resolvido.)

Sophos UTM Home Edition

Quer um router seguro para o seu gateway de rede em casa?

-Tente o nosso premiado UTM.

A Edição Home inclui todos os recursos do Sophos UTM: varredura de e-mail, filtragem web, VPN, segurança de aplicativos web e tudo o que você precisa para manter até 50 dispositivos na sua rede doméstica segura, 100% grátis para uso doméstico.

Em você vive em uma casa compartilhada, ou você tem filhos para cuidar online, este pode ser apenas o produto que você precisa.

Melhor ainda, você recebe 12 licenças gratuitas para o Sophos Anti-Virus for Windows que você pode instalar e gerenciar em toda a sua casa, diretamente do console web UTM.

>

Atuar firewalls e gateways seguros

Ouvir o nosso podcast Sophos Techknow, Firewalls Desmistificados

(Leitor de áudio acima não funciona? Descarregue, ou ouça em Soundcloud.)