Vi chiederete perché stiamo scrivendo di Wi-Fi Protected Setup, meglio noto come WPS, per niente.

Vi chiederete perché stiamo scrivendo di Wi-Fi Protected Setup, meglio noto come WPS, per niente.

Abbiamo già delineato i suoi pericoli nei giorni morenti del 2011.

In effetti, abbiamo detto, poco più di tre anni fa, “disabilita il supporto WPS.”

Per riassumere, WPS è stato inventato per rendere più facile ottenere una connessione Wi-Fi sicura tramite il tuo router domestico.

Di solito, dovresti fare qualcosa del genere:

- Collega un cavo tra il tuo PC e il tuo nuovo router.

- Accedi alla console amministrativa, di solito tramite una serie di schermate GUI nel tuo browser.

- Imposta una password amministrativa decente per il tuo prossimo login.

- Attiva il Wi-Fi, usando WPA2.

- Digita una password Wi-Fi decente. (Raccomandiamo almeno 14 caratteri ben mischiati.)

Quindi, quando tu o i tuoi amici volete saltare online, basta accendere il Wi-Fi sul tuo portatile o telefono, scegliere la rete del router giusto, e digitare la password WPA2. (La password è chiamata PSK, abbreviazione di pre-shared key, perché è quello che è.)

La maggior parte dei computer portatili e dei dispositivi mobili di solito offrono di ricordare quella password per dopo, così devi solo digitare lo strambo e complicato PSK una volta su ogni dispositivo.

Ma questo non è abbastanza semplice e veloce, a quanto pare.

Sarebbe molto più facile, a quanto pare, se i tuoi amici dovessero solo digitare un codice speciale di 8 cifre che tu gli leggi.

Allora il router trasmetterebbe loro in modo sicuro il molto più complesso PSK, così il loro computer potrebbe ricordarlo senza che loro debbano mai inserirlo.

Dopo tutto, digitare 866319 sulla tastiera di un telefono cellulare è molto più facile che digitare tISa14cPWD, anche se devi inserirlo solo una volta.

→I campanelli d’allarme dovrebbero già suonare nella tua testa. Un PIN di otto cifre è anche molto più facile da indovinare di una passphrase di 14 caratteri. Quindi il WPS è un po’ come tenere la chiave della vostra cassaforte aziendale ad alta sicurezza da 10.000 dollari in una cassetta di sicurezza da 9,99 dollari nel primo cassetto della vostra scrivania.

Il primo problema del WPS

Il primo problema del WPS si è rivelato essere il protocollo crittografico con cui un client e un router si convincono a vicenda di conoscere il PIN a 8 cifre.

In primo luogo, l’ottava cifra del PIN è una cifra di controllo, calcolata dalle prime sette, quindi il PIN è effettivamente lungo solo sette cifre.

In secondo luogo, dimostrate di conoscere il PIN in due fasi (M4 e M6 sopra), ognuna delle quali dimostra che conoscete metà del PIN.

In terzo luogo, il protocollo termina immediatamente se fate un errore dopo M4, dove verificate la prima metà del PIN.

In altre parole, una volta che avete provato 12340000 e avete fallito, sapete immediatamente che ogni PIN da 12340000 a 12349999 è sbagliato.

Non avete bisogno di 100.000.000 indovinelli per provare tutti i PIN possibili (108, la quantità di numeri diversi a 8 cifre).

Vi servono 10.000 indovinelli (104) per bloccare le prime quattro cifre del PIN, più 1000 indovinelli (103) per finire il lavoro con le tre cifre variabili nella seconda metà.

Questo rende un attacco a forza bruta solo lo 0,01% del tempo che ci si aspetta, date 8 cifre del PIN.

Il secondo problema

Quello che è peggio è che il ricercatore svizzero Dominique Bongard ha trovato un difetto in molte implementazioni di router di M3 nel protocollo di cui sopra.

In breve, al passo M3 di cui sopra, il router cripta il PIN attuale, usando un algoritmo forte (AES) con chiavi segrete composte da due numeri scelti a caso, e vi invia il risultato.

In questo modo, il router ha impegnato la sua prova che conosce il PIN, ma in un modo che non potete verificare fino a dopo.

Solo dopo aver dimostrato al router di conoscere il PIN, il router ti dirà quei numeri casuali in modo che tu possa decifrare M3 e soddisfare te stesso che anche il router conosceva il PIN fin dall’inizio.

È un po’ come un’asta sigillata, dove l’offerta del router è bloccata prima della tua, ma in modo che tu non possa vederla per determinare la tua offerta.

Ma quello che il nostro ricercatore svizzero ha trovato è che molti router non hanno sigillato molto bene le loro offerte, usando numeri “casuali” che potresti indovinare, o in alcuni casi calcolare da solo.

In altre parole, al passo M3, si potrebbe semplicemente fallire il protocollo, e impostare la crittografia sul pacchetto dati M3.

Questo rivelerebbe il PIN direttamente, senza bisogno di indovinare.

E ancora più problemi

Si è scoperto che ci sono anche altri buchi in alcune implementazioni WPS.

Queste riguardano il modo in cui il router “conosce” il PIN in primo luogo.

Di solito, il PIN è stampato su un adesivo sotto il router, così che gli attaccanti hanno bisogno di accedere fisicamente al router prima di ottenere l’accesso virtuale tramite il PIN WPS.

Di solito, il PIN è stampato su un adesivo sotto il router, così che gli attaccanti hanno bisogno di accedere fisicamente al router prima di ottenere l’accesso virtuale tramite il PIN WPS.

Ovviamente, avere un accesso fisico è comunque buono o migliore che avere un accesso virtuale.

→ Gli aggressori non avrebbero nemmeno bisogno di preoccuparsi del Wi-Fi: potrebbero collegarsi direttamente a una porta cablata, e fare un hard reset, una volta che fossero effettivamente dentro l’armadio sotto le vostre scale dove tenete il router.

Ma come fa il router a sapere cosa c’è stampato su quell’adesivo?

Come un ricercatore conosciuto come Craig ha riportato sul sito /dev/ttyS0 “embedded device hacking” l’anno scorso, alcuni router D-Link hanno calcolato il PIN direttamente dall’indirizzo MAC del router.

Un indirizzo MAC è l’identificatore hardware masterizzato nel firmware della vostra scheda di rete; è inteso solo per numerare ogni scheda di rete in modo univoco, non per avere alcuno scopo crittografico o legato alla sicurezza.

Infatti, ogni pacchetto Wi-Fi che trasmettete, anche se il suo contenuto è criptato, include il MAC della vostra scheda di rete, più il MAC del dispositivo a cui state inviando il pacchetto.

Così chiunque può sniffare anche un solo pacchetto da un router D-Link vulnerabile può acquisire il suo indirizzo MAC, e da questo può calcolare il PIN WPS.

Anche Belkin è vulnerabile

Si è scoperto che D-Link non è l’unico.

Molti router Belkin fanno qualcosa di molto simile, ha scoperto Craig di recente, anche se cercano di essere un po’ più sottili.

Questi router vulnerabili inseriscono parte dell’indirizzo MAC e parte del numero di serie del router stesso nella scrematura dei numeri che genera la chiave WPS.

Come il PIN WPS, il numero di serie è solitamente stampato sul lato inferiore del router, il che significa che dovrebbe essere un segreto, almeno per un attaccante remoto.

Solo che Craig ha scoperto che i router Belkin interessati non tengono segreto il numero di serie.

Se si invia il giusto tipo di pacchetto sonda a un router vulnerabile, si ottiene una risposta che include solo il numero di serie.

I pacchetti sonda non sono autenticati (cioè chiunque può chiedere) e non criptati (cioè chiunque può leggere le risposte).

Segreti non segreti

In altre parole, Belkin, come D-Link, a volte usa informazioni non segrete per calcolare una chiave crittografica segreta.

Peggio ancora, chiunque nelle vicinanze del tuo router può chiedere insospettabilmente al tuo router di dare via quelle informazioni non segrete.

E’ come dire al mondo il nome del tuo nuovo cucciolo su Twitter, e poi usarlo come password.

Cosa fare?

Spegni WPS sul tuo router. (Se non c’è un’opzione per farlo, o se lo spegni ma continua a funzionare comunque, usa un router diverso.)

– Non cercare di inventare la tua crittografia.

– Non cercare di inventare il tuo generatore di numeri casuali.

– Non “mettere al sicuro” la chiave della tua cassaforte nel cassetto della scrivania.

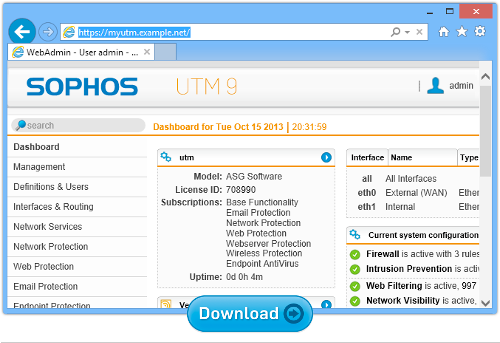

– Prendi in considerazione l’utilizzo di Sophos UTM come router sicuro. (I prodotti Sophos Wi-Fi non supportano WPS. Problema risolto.)

Sophos UTM Home Edition

Vuoi un router sicuro per il tuo gateway di rete a casa?

Prova il nostro premiato UTM.

La Home Edition include tutte le caratteristiche di Sophos UTM: scansione delle email, filtraggio del web, una VPN, sicurezza delle applicazioni web e tutto ciò di cui hai bisogno per mantenere sicuri fino a 50 dispositivi sulla tua rete domestica, 100% gratuito per uso domestico.

Se vivi in una casa condivisa, o hai dei bambini da tenere d’occhio online, questo potrebbe essere proprio il prodotto di cui hai bisogno.

Meglio ancora, avrai 12 licenze gratuite per Sophos Anti-Virus per Windows che potrai installare e gestire in tutta la casa, direttamente dalla console web UTM.

Comprendere i firewall e i gateway sicuri

Ascolta il nostro podcast Sophos Techknow, Firewalls Demystified

(Il player audio qui sopra non funziona? Scarica, o ascolta su Soundcloud.)