Meglehet, hogy miért írunk egyáltalán a Wi-Fi Protected Setupról, ismertebb nevén a WPS-ről.

Meglehet, hogy miért írunk egyáltalán a Wi-Fi Protected Setupról, ismertebb nevén a WPS-ről.

Már 2011 haldokló napjaiban felvázoltuk a veszélyeit.

Valójában alig több mint három évvel ezelőtt azt mondtuk, hogy “tiltsa le a WPS-támogatást.”

Összefoglalva: a WPS-t azért találták ki, hogy megkönnyítse a biztonságos Wi-Fi-kapcsolat létrehozását az otthoni routerén keresztül.

Általában valami ilyesmit kell tenned:

- Csatlakoztass egy kábelt a számítógéped és az új routered közé.

- Jelentkezz be az adminisztrációs konzolba, általában egy sor GUI képernyőn keresztül a böngésződben.

- Állíts be egy megfelelő adminisztrációs jelszót a következő bejelentkezéshez.

- Kapcsolj be Wi-Fi-t, WPA2 használatával.

- Adj meg egy megfelelő Wi-Fi jelszót. (Legalább 14 jól összekevert karaktert ajánlunk.)

Aztán, amikor te vagy a barátaid netezni szeretnétek, csak bekapcsoljátok a Wi-Fi-t a laptopon vagy a telefonon, kiválasztjátok a megfelelő routerhálózatot, és beírjátok a WPA2 jelszót. (A jelszót PSK-nak hívják, ami az előmegosztott kulcs rövidítése, mert ez az.)

A legtöbb laptop és mobileszköz általában felajánlja, hogy megjegyzi ezt a jelszót a későbbiekre, így minden egyes eszközön csak egyszer kell beírnod a furcsa és bonyolult PSK-t.

De úgy tűnik, ez nem elég egyszerű és gyors.

Sokkal egyszerűbb lenne, úgy tűnik, ha a barátaidnak csak egy speciális 8 számjegyű kódot kellene beírniuk, amit felolvasol nekik.

Ezután a router biztonságosan továbbítaná nekik a sokkal bonyolultabb PSK-t, így a számítógépük megjegyezhetné azt anélkül, hogy nekik valaha is be kellene írniuk.

Egy mobiltelefon billentyűzetén a 866319 beírása sokkal egyszerűbb, mint a tISa14cPWD, még akkor is, ha csak egyszer kell beírni.

→ A vészharangoknak mostanra már meg kellene szólalniuk az ön fejében. Egy nyolcjegyű PIN-kódot is sokkal könnyebb kitalálni, mint egy 14 karakteres jelszót. A WPS tehát egy kicsit olyan, mintha a 10 000 dolláros, szigorúan őrzött vállalati széf kulcsát egy 9,99 dolláros aprópénztárban tartaná az íróasztal felső fiókjában.

A WPS első problémája

A WPS első problémája az a kriptográfiai protokoll, amellyel az ügyfél és a router meggyőzi egymást arról, hogy ismerik a nyolcjegyű PIN-kódot.

Először is, a PIN nyolcadik számjegye egy ellenőrző számjegy, amelyet az első hétből számolnak ki, így a PIN valójában csak hét számjegy hosszú.

Másodszor, két lépésben (M4 és M6 fent) bizonyítja, hogy ismeri a PIN-kódot, amelyek mindegyike azt bizonyítja, hogy a PIN-kód felét ismeri.

Harmadszor, a protokoll azonnal megszakad, ha hibát követ el az M4 után, ahol a PIN-kód első felét ellenőrzi.

Más szóval, ha egyszer megpróbálta az 12340000-at és nem sikerült, azonnal tudja, hogy 12340000-tól 12349999-ig minden PIN-kód hibás.

Nem kell 100 000 000 találgatás ahhoz, hogy minden lehetséges PIN-kódot kipróbáljon (108, a különböző 8 számjegyű számok mennyisége).

10 000 találgatásra (104) van szüksége ahhoz, hogy a PIN-kód első négy számjegyét rögzítse, plusz 1000 találgatásra (103), hogy a második felének három változó számjegyével befejezze a munkát.

Ezzel a nyers erővel végrehajtott támadás csak 0,01%-ban olyan időigényes, mint amennyit a PIN 8 számjegye esetén elvárnánk.

A második probléma

Az még rosszabb, hogy Dominique Bongard svájci kutató hibát talált a fenti protokollban szereplő M3 sok router implementációjában.

Röviden kifejtve, a fenti M3 lépésnél a router egy erős algoritmus (AES) segítségével, két véletlenszerűen kiválasztott számból álló titkos kulccsal titkosítja a tényleges PIN-kódot, és az eredményt elküldi Önnek.

Ezzel a router elkötelezte magát a bizonyítás mellett, hogy ismeri a PIN-kódot, de olyan módon, hogy Ön csak később tudja ellenőrizni.

Csak miután bebizonyítottad a routernek, hogy ismered a PIN-kódot, a router megmondja neked azokat a véletlen számokat, hogy te dekódolhasd az M3-at, és meggyőződhess arról, hogy a router is kezdettől fogva tudta a PIN-kódot.

Ez egy kicsit olyan, mint egy lezárt licitű aukció, ahol a router licitje a tiéd előtt van rögzítve, de úgy, hogy te nem láthatod, hogy meghatározd a licited.

De amit a svájci kutatónk talált, az az, hogy sok router nem zárta le nagyon jól a licitjét, “véletlen” számokat használt, amelyeket kitalálhattál, vagy bizonyos esetekben magad is kiszámolhattál.

Más szóval, az M3 lépésnél egyszerűen megbukhat a protokoll, és feltörheti az M3 adatcsomag titkosítását.

Ez közvetlenül felfedné a PIN-kódot, nem kellene kitalálni.

És még több probléma

Kiderült, hogy más lyukak is vannak egyes WPS implementációkban.

Ezek azzal kapcsolatosak, hogy a router egyáltalán honnan “ismeri” a PIN-kódot.

A PIN-kód általában egy matricára van nyomtatva a router alatt, így a támadóknak először fizikai hozzáférésre van szükségük a routerhez, hogy a WPS PIN-kódon keresztül virtuális hozzáférést kapjanak.

A PIN-kód általában egy matricára van nyomtatva a router alatt, így a támadóknak először fizikai hozzáférésre van szükségük a routerhez, hogy a WPS PIN-kódon keresztül virtuális hozzáférést kapjanak.

A fizikai hozzáférés persze amúgy is ugyanolyan jó vagy jobb, mint a virtuális hozzáférés.

→ A támadóknak még a Wi-Fi-vel sem kell bajlódniuk: közvetlenül egy vezetékes portra csatlakozhatnak, és elvégezhetik a hard resetet, ha egyszer már bent vannak a lépcső alatti szekrényben, ahol a routert tartod.

De honnan tudja a router, hogy mi van a matricára nyomtatva?

Amint arról a Craig néven ismert kutató tavaly a /dev/ttyS0 “embedded device hacking” oldalon beszámolt, néhány D-Link router közvetlenül a router MAC-címéből számította ki a PIN-kódot.

A MAC-cím a hálózati kártya firmware-jébe égetett hardverazonosító; csak arra szolgál, hogy minden egyes hálózati kártyát egyedileg számozzon, nem pedig arra, hogy bármilyen kriptográfiai vagy biztonsági célt szolgáljon.

Minden továbbított Wi-Fi csomag, még ha annak tartalma titkosított is, tartalmazza a hálózati kártya MAC-jét, valamint annak az eszköznek a MAC-jét, amelyhez a csomagot küldi.

Így bárki, aki képes akár egyetlen csomagot is kiszimatolni egy sebezhető D-Link routerből, megszerezheti annak MAC-címét, és ebből kiszámíthatja a WPS PIN-kódot.

A Belkin is sebezhető

Kiderült, hogy nem a D-Link az egyetlen.

Más Belkin routerek is valami nagyon hasonlót csinálnak, állapította meg Craig nemrég, bár ők kicsit finomabban próbálnak eljárni.

Ezek a sebezhető routerek a MAC-cím egy részét és a router saját sorozatszámának egy részét is beleteszik a WPS-kulcsot generáló számhúzásba.

A WPS PIN-kódhoz hasonlóan a sorozatszám is általában a router aljára van nyomtatva, ami azt jelenti, hogy titokban kell maradnia, legalábbis egy távoli támadó elől.

Viszont Craig úgy találta, hogy az érintett Belkin routerek nem tartják titokban a sorozatszámot.

Ha a megfelelő fajta próbacsomagot küldjük egy sebezhető routerre, akkor egy olyan választ kapunk vissza, amely történetesen tartalmazza a sorozatszámot.

A próbacsomagok nem hitelesítettek (vagyis bárki kérdezhet) és nem titkosítottak (vagyis bárki elolvashatja a válaszokat).

Nem titkos titkok

Más szóval a Belkin, akárcsak a D-Link, néha nem titkos információkat használ a titkos kriptográfiai kulcs kiszámításához.

Még rosszabb, hogy bárki a router közelében gyanútlanul megkérheti a routert, hogy adja ki ezt a nem titkos információt.

Ez olyan, mintha a Twitteren elárulná az új kiskutyája nevét, majd jelszóként használná.

Mi a teendő?

Kapcsolja ki a WPS-t a routerén. (Ha nincs erre lehetőség, vagy ha kikapcsolja, de mégis tovább működik, használjon másik routert.)

– Ne próbálja feltalálni a saját kriptográfiáját.

– Ne próbálja feltalálni a saját véletlenszám-generátorát.

– Ne “biztosítsa” a széf kulcsát az asztalfiókjában.

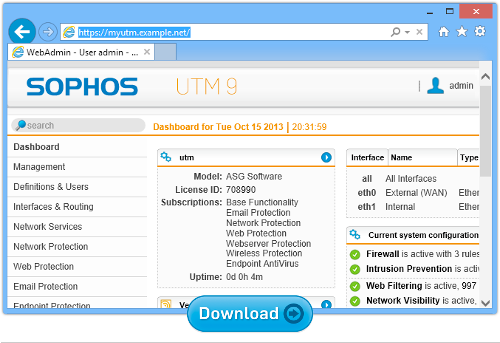

– Fontolja meg a Sophos UTM biztonságos routerként való használatát. (A Sophos Wi-Fi termékek nem támogatják a WPS-t. Probléma megoldva.)

Sophos UTM Home Edition

Biztonságos routert szeretne otthoni hálózati átjárójához?

Kipróbálja díjnyertes UTM-ünket.

A Home Edition tartalmazza a Sophos UTM összes funkcióját: e-mail átvizsgálás, webszűrés, VPN, webalkalmazások biztonsága, és minden, amire szüksége van ahhoz, hogy otthoni hálózatán akár 50 eszköz biztonságban legyen, 100%-ban ingyenes otthoni használatra.

Ha közös házban él, vagy gyermekei vannak, akikre vigyáznia kell az interneten, akkor ez lehet az a termék, amire szüksége van.

Még jobb, ha 12 ingyenes licencet kap a Sophos Anti-Virus for Windows-hoz, amelyet telepíthet és kezelhet az egész háztartásban, közvetlenül az UTM webes konzoljáról.

A tűzfalak és a biztonságos átjárók megértése

Hallgassa meg Sophos Techknow podcastünket, a Tűzfalak demisztifikálva

(A fenti audió lejátszó nem működik? Töltse le, vagy hallgassa meg a Soundcloudon.)