Voit ihmetellä, miksi ylipäätään kirjoitamme Wi-Fi Protected Setupista, joka tunnetaan paremmin nimellä WPS.

Voit ihmetellä, miksi ylipäätään kirjoitamme Wi-Fi Protected Setupista, joka tunnetaan paremmin nimellä WPS.

Kuvailimme sen vaaroja jo vuoden 2011 viimeisinä päivinä.

Itse asiassa sanoimme reilut kolme vuotta sitten: ”Poista WPS-tuki käytöstä.”

Yhteenvetona voidaan todeta, että WPS keksittiin helpottamaan turvallisen Wi-Fi-yhteyden saamista kotireitittimen kautta.

Tavallisesti teet jotakuinkin näin:

- Kytke kaapeli tietokoneen ja uuden reitittimesi välille.

- Kirjaudu sisään hallintakonsoliin, yleensä selaimen GUI-näyttöjen kautta.

- Aseta kunnollinen hallintasalasana seuraavaa sisäänkirjautumistasi varten.

- Kytke Wi-Fi päälle käyttäen WPA2:ta.

- Kirjoita kunnollinen Wi-Fi-salasana. (Suosittelemme vähintään 14 hyvin sekoitettua merkkiä.)

Silloin, kun sinä tai ystäväsi haluatte hypätä verkkoon, kytket vain Wi-Fi:n päälle kannettavassa tietokoneessa tai puhelimessa, valitset oikean reititinverkon ja kirjoitat WPA2-salasanan. (Salasanaa kutsutaan PSK:ksi, joka on lyhenne sanoista pre-shared key (ennalta jaettu avain), koska sitä se on.)

Useimmat kannettavat tietokoneet ja mobiililaitteet tarjoavat yleensä mahdollisuutta muistaa tuo salasana myöhempää käyttöä varten, joten sinun ei tarvitse kirjoittaa sekopäistä ja monimutkaista PSK:ta kuin kerran kussakin laitteessa.

Mutta se ei ilmeisesti ole tarpeeksi yksinkertaista ja nopeaa.

Vaikuttaa siltä, että olisi paljon helpompaa, jos ystäviesi tarvitsisi vain kirjoittaa erityinen 8-numeroinen koodi, jonka sinä luet heille.

Tällöin reititin välittäisi heille turvallisesti paljon monimutkaisemman PSK-koodin, jolloin heidän tietokoneensa muistaisi sen ilman, että heidän tarvitsisi koskaan syöttää sitä.

Loppujen lopuksi 866319:n näppäileminen kännykän näppäimistöltä on paljon helpompaa kuin tISa14cPWD:n näppäileminen, vaikka se tarvitsisikin näppäillä vain yhden kerran.

→ Hälytyssummerien pitäisi jo soida päässänne. Kahdeksannumeroinen PIN-koodi on myös paljon helpompi arvata kuin 14-merkkinen salasana. WPS on siis vähän kuin pitäisit 10 000 dollarin huipputurvallisen yrityksen kassakaapin avainta 9,99 dollarin pikkurahalaatikossa työpöytäsi ylimmässä laatikossa.

WPS:n ensimmäinen ongelma

WPS:n ensimmäinen ongelma osoittautui salausprotokollaksi, jonka avulla asiakas ja reititin vakuuttavat toisilleen, että he tietävät kahdeksannumeroisen PIN-koodin.

Ensinnäkin PIN-koodin kahdeksas numero on tarkistusnumero, joka lasketaan seitsemästä ensimmäisestä numerosta, joten PIN-koodi on käytännössä vain seitsemän numeroa pitkä.

Toiseksi todistat, että tiedät PIN-koodin kahdessa vaiheessa (M4 ja M6 edellä), joista kumpikin todistaa, että tiedät puolet PIN-koodista.

Kolmanneksi protokolla keskeytyy välittömästi, jos teet virheen M4:n jälkeen, jossa varmistat PIN-koodin ensimmäisen puoliskon.

Muilla sanoilla, kun olet yrittänyt 12340000 ja epäonnistunut, tiedät välittömästi, että jokainen PIN-koodi 12340000:sta 12349999:ään on virheellinen.

Et tarvitse 100 000 000 arvausta kokeillaksesi kaikkia mahdollisia PIN-koodeja (108, erilaisten 8-numeroisten numeroiden määrä).

Tarvitset 10 000 arvausta (104) lukitaksesi PIN-koodin neljä ensimmäistä numeroa, plus 1000 arvausta (103) viimeistelläksesi homman toisen puoliskon kolmella muuttuvalla numerolla.

Tämä tekee brute force -hyökkäyksestä vain 0,01 % niin aikaa vievän kuin voisi olettaa, kun otetaan huomioon PIN-koodin kahdeksan numeroa.

Toinen ongelma

Pahinta on se, että sveitsiläinen tutkija Dominique Bongard löysi vian monien reitittimien M3-toteutuksista edellä mainitussa protokollassa.

Lyhyesti selitettynä, edellä olevassa vaiheessa M3 reititin salaa varsinaisen PIN-koodin käyttäen vahvaa algoritmia (AES) salaisilla avaimilla, jotka koostuvat kahdesta satunnaisesti valitusta numerosta, ja lähettää sinulle tuloksen.

Tällä tavalla reititin on sitoutunut todisteeseensa siitä, että se tuntee PIN-koodin, mutta tavalla, jota et voi todentaa ennen kuin myöhemmin.

Vain sen jälkeen, kun olet todistanut reitittimelle, että tiedät PIN-koodin, reititin kertoo sinulle nuo satunnaisluvut, jotta voit purkaa M3:n salauksen ja vakuuttua siitä, että reititin myös tiesi PIN-koodin alusta alkaen.

Se on vähän kuin suljetun tarjouksen huutokauppa, jossa reitittimen tarjous on lukittu ennen sinun tarjoustasi, mutta niin, että et voi nähdä sitä määrittääksesi tarjouksesi.

Mutta sveitsiläinen tutkijamme havaitsi, että monet reitittimet eivät sinetöineet tarjouksiaan kovinkaan hyvin, vaan käyttivät ”satunnaislukuja”, jotka voisit arvata tai joissain tapauksissa laskea itse.

Toisin sanoen, vaiheessa M3 voisi yksinkertaisesti epäonnistua protokollassa ja ryhtyä murtamaan M3-datapaketin salausta.

Tällöin PIN-koodi paljastuisi suoraan, eikä sitä tarvitsisi arvailla.

Ja vielä lisää ongelmia

Osoittautui, että joissakin WPS-toteutuksissa on muitakin aukkoja.

Nämä liittyvät siihen, miten reititin ylipäätään ”tietää” PIN-koodin.

Vakiintuneesti PIN-koodi on tulostettu reitittimen alla olevaan tarraan, joten hyökkääjien on päästävä reitittimeen fyysisesti käsiksi, jotta he pääsevät virtuaalisesti käsiksi reitittimeen WPS-PIN-koodin avulla.

Vakiintuneesti PIN-koodi on tulostettu reitittimen alla olevaan tarraan, joten hyökkääjien on päästävä reitittimeen fyysisesti käsiksi, jotta he pääsevät virtuaalisesti käsiksi reitittimeen WPS-PIN-koodin avulla.

Fyysinen käsiksipääsy on joka tapauksessa yhtä hyvä tai jopa parempi kuin virtuaalinen pääsy.

→ Hyökkääjien ei tarvitsisi edes vaivautua Wi-Fi:n kanssa: he voisivat kytkeytyä suoraan langalliseen porttiin ja tehdä kovan nollauksen, kun he olisivat jo sisällä portaiden alla olevassa kaapissa, jossa pidät reititintäsi.

Mutta mistä reititin tietää, mitä tarraan on painettu?

Kuten Craig-nimellä tunnettu tutkija raportoi /dev/ttyS0-”embedded device hacking” -sivustolla viime vuonna, jotkut D-Link-reitittimet laskivat PIN-koodin suoraan reitittimen MAC-osoitteesta.

MAC-osoite on verkkokortin laiteohjelmistoon poltettu laitteistotunniste; se on tarkoitettu vain kunkin verkkokortin yksilölliseen numerointiin, ei mihinkään salaus- tai turvallisuuteen liittyvään tarkoitukseen.

Kaikkiin lähettämiisi Wi-Fi-paketteihin sisältyykin verkkokortin MAC-osoite sekä sen laitteen MAC-osoite, johon lähetät paketin.

Siten kuka tahansa, joka pystyy nuuskimaan edes yhden paketin haavoittuvasta D-Linkin reitittimestä, voi saada sen MAC-osoitteen ja laskea siitä WPS PIN-koodin.

Belkin on myös haavoittuvainen

Kiinni kävi ilmi, että D-Link ei ole ainoa.

Monet Belkinin reitittimet tekevät jotakin hyvin samankaltaista, Craig havaitsi hiljattain, vaikkakin yrittävät olla hiukan hienovaraisempia.

Näissä haavoittuvissa reitittimissä osa MAC-osoitteesta ja osa reitittimen omasta sarjanumerosta otetaan mukaan numeronmurskaukseen, joka tuottaa WPS-avaimen.

Sarjanumero on WPS-PIN:n tavoin yleensä painettu reitittimen alapuolelle, mikä tarkoittaa, että sen pitäisi olla salainen, ainakin etähyökkääjältä.

Vaikka Craig havaitsi, että asianomaiset Belkinin-reitittimet eivät säilytä sarjanumeroa salassa.

Jos lähetät oikeanlaisen tunnustelupaketin haavoittuvaan reitittimeen, saat takaisin vastauksen, joka sattuu sisältämään sarjanumeron.

Tunnustelupaketit ovat todentamattomia (eli kuka tahansa voi kysyä) ja salaamattomia (eli kuka tahansa voi lukea vastaukset).

Ei-salaiset salaisuudet

Toisin sanoen Belkin, kuten D-Link, käyttää joskus ei-salaisia tietoja salaisen salausavaimen laskemiseen.

Pahinta on vielä se, että kuka tahansa reitittimesi läheisyydessä voi epäluulottomasti pyytää reititintäsi luovuttamaan nämä ei-salaiset tiedot.

Sehän on kuin kertoisi maailmalle uuden koiranpentusi nimen Twitterissä ja käyttäisi sitä sitten salasanana.

Mitä tehdä?

Kytke reitittimesi WPS pois käytöstä. (Jos siihen ei ole vaihtoehtoa, tai jos kytket sen pois päältä, mutta se toimii silti, käytä toista reititintä.)

– Älä yritä keksiä omaa salaustekniikkaasi.

– Älä yritä keksiä omaa satunnaislukugeneraattoria.

– Älä ”turvaa” kassakaappisi avainta työpöytäsi pöytälaatikossasi.

– Harkitse Sophos UTM:n käyttämistä turvallisena reitittimenä. (Sophosin Wi-Fi-tuotteet eivät tue WPS:ää. Ongelma ratkaistu.)

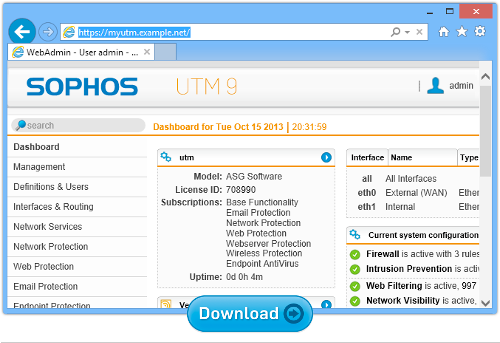

Sophos UTM Home Edition

Tahdotko turvallisen reitittimen verkon yhdyskäytävääsi kotona?

Kokeile palkittua UTM:ää.

Home Edition sisältää kaikki Sophos UTM -ominaisuudet: sähköpostin skannauksen, web-suodatuksen, VPN:n, web-sovellusten suojauksen ja kaiken, mitä tarvitset pitämään jopa 50 kotiverkkosi laitetta turvassa, 100 % ilmaiseksi kotikäyttöön.

Jos asut jaetussa talossa tai sinulla on lapsia, joita pitää varoa verkossa, tämä voi olla juuri se tuote, jota tarvitset.

Lisäksi saat 12 ilmaista lisenssiä Sophos Anti-Virus for Windows -ohjelmalle, jonka voit asentaa ja hallita koko kotitaloudessasi suoraan UTM-verkkokonsolista.

Palomuurien ja suojattujen yhdyskäytävien ymmärtäminen

Kuuntele Sophos Techknow -podcastia Palomuurit demystifioidut

(Yllä oleva audiosoitin ei toimi? Lataa tai kuuntele Soundcloudista.)