Możesz się zastanawiać, dlaczego w ogóle piszemy o Wi-Fi Protected Setup, lepiej znanym jako WPS.

Możesz się zastanawiać, dlaczego w ogóle piszemy o Wi-Fi Protected Setup, lepiej znanym jako WPS.

Już nakreśliliśmy jego niebezpieczeństwa z powrotem w umierających dniach 2011 roku.

W rzeczywistości, powiedzieliśmy, nieco ponad trzy lata temu, „wyłączyć obsługę WPS.”

Podsumowując, WPS został wymyślony, aby ułatwić uzyskanie bezpiecznego połączenia Wi-Fi za pośrednictwem routera domowego.

Zwykle, można zrobić coś takiego:

- Podłącz kabel między komputerem a nowym routerem.

- Zaloguj się do konsoli administracyjnej, zazwyczaj poprzez serię ekranów GUI w przeglądarce.

- Ustaw przyzwoite hasło administracyjne dla następnego logowania.

- Włącz Wi-Fi, używając WPA2.

- Wpisz przyzwoite hasło Wi-Fi. (Zalecamy co najmniej 14 dobrze wymieszanych znaków.)

Kiedy Ty lub Twoi znajomi chcecie połączyć się z Internetem, wystarczy włączyć Wi-Fi w laptopie lub telefonie, wybrać odpowiednią sieć routera i wpisać hasło WPA2. (Hasło jest nazywane PSK, skrót od pre-shared key, bo to jest to, co jest.)

Większość laptopów i urządzeń mobilnych będzie zazwyczaj oferują do zapamiętania tego hasła na później, więc tylko kiedykolwiek trzeba wpisać w wacky i skomplikowane PSK raz na każdym urządzeniu.

Ale to nie jest wystarczająco proste i szybkie, najwyraźniej.

Byłoby o wiele łatwiej, wydaje się, gdyby twoi przyjaciele musieli tylko wpisać specjalny 8-cyfrowy kod, który im odczytujesz.

Wtedy router bezpiecznie przesłać do nich znacznie bardziej skomplikowane PSK, więc ich komputer może zapamiętać go bez nich kiedykolwiek o wprowadzenie go.

Po tym wszystkim, wpisując 866319 na klawiaturze telefonu komórkowego jest znacznie łatwiejsze niż wpisywanie tISa14cPWD, nawet jeśli masz tylko wpisać go raz.

→ Dzwony alarmowe powinny być dzwonki w głowie teraz. Ośmiocyfrowy kod PIN jest również o wiele łatwiejszy do odgadnięcia niż 14-znakowe hasło. Tak więc WPS jest trochę jak trzymanie klucza do firmowego sejfu o wysokim poziomie bezpieczeństwa, wartego 10 000 USD, w skrytce za 9,99 USD w górnej szufladzie biurka.

Pierwszy problem z WPS

Pierwszym problemem z WPS okazał się protokół kryptograficzny, za pomocą którego klient i router przekonują się wzajemnie, że znają 8-cyfrowy PIN.

Po pierwsze, ósma cyfra PIN-u jest cyfrą kontrolną, obliczaną na podstawie pierwszych siedmiu, więc PIN ma efektywnie tylko siedem cyfr.

Po drugie, udowadniasz, że znasz kod PIN w dwóch etapach (M4 i M6 powyżej), z których każdy dowodzi, że znasz połowę kodu PIN.

Po trzecie, protokół kończy się natychmiast, jeśli popełnisz błąd po M4, gdzie weryfikujesz pierwszą połowę kodu PIN.

Innymi słowy, po wypróbowaniu 12340000 i niepowodzeniu, natychmiast wiesz, że każdy kod PIN od 12340000 do 12349999 jest nieprawidłowy.

Nie potrzebujesz 100 000 000 prób, aby wypróbować każdy możliwy PIN (108, ilość różnych 8-cyfrowych numerów).

Potrzebujesz 10 000 prób (104), aby zablokować pierwsze cztery cyfry PIN, plus 1000 prób (103), aby dokończyć pracę z trzema zmiennymi cyframi w drugiej połowie.

To sprawia, że atak brute force jest tylko 0,01% tak czasochłonny, jak można by się spodziewać, biorąc pod uwagę 8 cyfr PIN-u.

Drugi problem

Co gorsza, szwajcarski badacz Dominique Bongard znalazł wadę w wielu implementacjach routera M3 w powyższym protokole.

Krótko wyjaśniając, w kroku M3 powyżej, router szyfruje rzeczywisty PIN, używając silnego algorytmu (AES) z tajnymi kluczami składającymi się z dwóch losowo wybranych liczb, i wysyła wynik.

W ten sposób, router zobowiązał się do swojego dowodu, że zna PIN, ale w sposób, który nie można zweryfikować aż do później.

Tylko po udowodnieniu routerowi, że znasz PIN, router powie ci te losowe liczby, abyś mógł odszyfrować M3 i upewnić się, że router również znał PIN od początku.

To jest trochę jak sealed-bid aukcji, gdzie router oferta jest zablokowany w przed twoim, ale w taki sposób, że nie można zobaczyć go w celu określenia oferty.

Ale co nasz szwajcarski badacz znalazł jest to, że wiele routerów nie uszczelnić swoje oferty bardzo dobrze, przy użyciu „losowe” numery, które można odgadnąć, lub w niektórych przypadkach obliczyć dla siebie.

Innymi słowy, w kroku M3 można było po prostu olać protokół i zająć się łamaniem szyfrowania pakietu danych M3.

To ujawniłoby PIN bezpośrednio, bez konieczności zgadywania.

I jeszcze więcej problemów

Okazuje się, że są też inne dziury w niektórych implementacjach WPS.

Odnoszą się one do tego, w jaki sposób router „zna” PIN w pierwszej kolejności.

Zwykle PIN jest wydrukowany na naklejce pod routerem, więc atakujący potrzebują najpierw fizycznego dostępu do routera, aby uzyskać wirtualny dostęp poprzez WPS PIN.

Zwykle PIN jest wydrukowany na naklejce pod routerem, więc atakujący potrzebują najpierw fizycznego dostępu do routera, aby uzyskać wirtualny dostęp poprzez WPS PIN.

Oczywiście, posiadanie fizycznego dostępu jest tak samo dobre lub lepsze niż posiadanie wirtualnego dostępu.

→ Atakujący nie musieliby nawet zawracać sobie głowy Wi-Fi: mogliby podłączyć się bezpośrednio do portu przewodowego, i zrobić twardy reset, gdy byli rzeczywiście wewnątrz szafki pod schodami, gdzie trzymasz swój router.

Ale jak router wie, co jest drukowane na tej naklejce?

Jak badacz znany jako Craig zgłaszane na /dev/ttyS0 „wbudowany hacking urządzenie” witryny w zeszłym roku, niektóre routery D-Link obliczane PIN bezpośrednio z routera adres MAC.

Adres MAC jest identyfikatorem sprzętowym wypalonym w firmware na karcie sieciowej; jest przeznaczony tylko do unikalnego numerowania każdej karty sieciowej, a nie do jakichkolwiek celów kryptograficznych lub związanych z bezpieczeństwem.

Indeed, każdy pakiet Wi-Fi, który przesyłasz, nawet jeśli jego zawartość jest zaszyfrowana, zawiera MAC twojej karty sieciowej, plus MAC urządzenia, do którego wysyłasz pakiet.

Więc każdy, kto może sniff nawet pojedynczy pakiet z podatnego routera D-Link może zdobyć jego adres MAC, a od tego może obliczyć WPS PIN.

Belkin podatne, zbyt

Okazuje się, D-Link nie jest jedynym.

Wiele routerów Belkin zrobić coś bardzo podobnego, Craig znalazł niedawno, choć starają się być nieco bardziej subtelne.

Te podatne routery rolki część adresu MAC i część routera własny numer seryjny do liczby-crunching, który generuje klucz WPS.

Jak WPS PIN, numer seryjny jest zwykle drukowane na spodzie routera, co oznacza, że powinien być tajemnicą, przynajmniej od zdalnego napastnika.

Poza tym, że Craig znalazł, że dotknięte routery Belkin nie zachować numer seryjny w tajemnicy.

Jeśli wyślesz odpowiedni rodzaj pakietów sondujących do podatnego routera, otrzymasz odpowiedź, która właśnie zawiera numer seryjny.

Pakiety sondujące są nieuwierzytelnione (co oznacza, że każdy może zapytać) i niezaszyfrowane (co oznacza, że każdy może przeczytać odpowiedzi).

Nietajne sekrety

Innymi słowy, Belkin, tak jak D-Link, czasami używa nie-tajnych informacji do obliczenia tajnego klucza kryptograficznego.

Najgorsze jest to, że każdy w pobliżu routera może bez podejrzeń poprosić router o przekazanie tych informacji, które nie są tajne.

To tak, jakby powiedzieć światu imię swojego nowego szczeniaka na Twitterze, a następnie użyć go jako hasła.

Co robić?

Wyłącz WPS na routerze. (Jeśli nie ma opcji, aby to zrobić, lub jeśli go wyłączyć, ale utrzymuje się na pracy w każdym razie, użyj innego routera.)

– Nie próbuj wymyślać własną kryptografię.

– Nie próbuj wymyślać własny generator liczb losowych.

– Nie „zabezpieczyć” klucz do sejfu w szufladzie biurka.

– Rozważ użycie Sophos UTM jako bezpieczny router. (Produkty Wi-Fi Sophos nie obsługują WPS. Problem rozwiązany.)

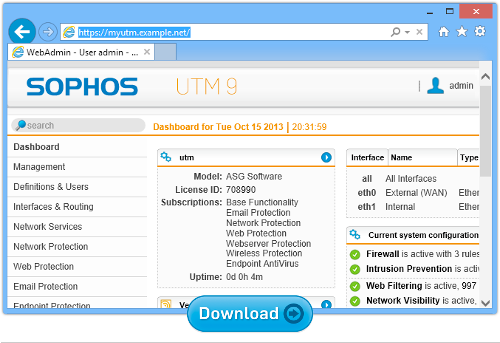

Sophos UTM Home Edition

Chcesz bezpiecznego routera dla bramy sieciowej w domu?

Spróbuj nasz wielokrotnie nagradzany UTM.

The Home Edition zawiera wszystkie funkcje Sophos UTM: skanowanie poczty, filtrowanie stron internetowych, VPN, bezpieczeństwo aplikacji internetowych i wszystko, czego potrzebujesz, aby utrzymać do 50 urządzeń w sieci domowej bezpieczne, 100% za darmo do użytku domowego.

Jeśli mieszkasz we wspólnym domu, lub masz dzieci, na które trzeba uważać online, to może być właśnie produkt, którego potrzebujesz.

Jeszcze lepiej, dostajesz 12 darmowych licencji na Sophos Anti-Virus dla Windows, które możesz zainstalować i zarządzać w całym gospodarstwie domowym, bezpośrednio z konsoli internetowej UTM.

Zrozumienie firewalli i bezpiecznych bram

Posłuchaj naszego podcastu Sophos Techknow, Firewalls Demystified

(Odtwarzacz audio powyżej nie działa? Pobierz, lub posłuchaj na Soundcloud.)

.