Tal vez te preguntes por qué estamos escribiendo sobre la Configuración Protegida por Wi-Fi, más conocida como WPS, en absoluto.

Tal vez te preguntes por qué estamos escribiendo sobre la Configuración Protegida por Wi-Fi, más conocida como WPS, en absoluto.

Ya esbozamos sus peligros en los últimos días de 2011.

De hecho, dijimos, hace poco más de tres años, «desactivar el soporte de WPS».

En resumen, WPS se inventó para facilitar una conexión Wi-Fi segura a través del router de casa.

Por lo general, usted haría algo como esto:

- Conecte un cable entre su PC y su nuevo router.

- Inicie sesión en la consola administrativa, por lo general a través de una serie de pantallas de interfaz gráfica de usuario en su navegador.

- Establezca una contraseña administrativa decente para su próximo inicio de sesión.

- Encienda el Wi-Fi, utilizando WPA2.

- Escriba una contraseña Wi-Fi decente. (Recomendamos al menos 14 caracteres bien mezclados.)

Entonces, cuando usted o sus amigos quieran conectarse a Internet, sólo tiene que encender el Wi-Fi en su portátil o teléfono, elegir la red del router adecuada y escribir la contraseña WPA2. (La contraseña se denomina PSK, abreviatura de clave precompartida, porque eso es lo que es.)

La mayoría de los ordenadores portátiles y dispositivos móviles suelen ofrecer la posibilidad de recordar esa contraseña para más adelante, por lo que sólo hay que teclear la estrafalaria y complicada PSK una vez en cada dispositivo.

Pero eso no es lo suficientemente sencillo y rápido, al parecer.

Sería mucho más fácil, al parecer, si tus amigos sólo tuvieran que teclear un código especial de 8 dígitos que les lees en voz alta.

Entonces el router les transmitiría de forma segura el PSK, mucho más complejo, para que su ordenador pudiera recordarlo sin que ellos tuvieran que introducirlo nunca.

Después de todo, teclear 866319 en el teclado de un teléfono móvil es mucho más fácil que escribir tISa14cPWD, aunque sólo tengas que introducirlo una vez.

→ Las alarmas ya deberían estar sonando en tu cabeza. Un PIN de ocho dígitos también es mucho más fácil de adivinar que una frase de contraseña de 14 caracteres. Así que WPS es un poco como guardar la llave de su caja fuerte de alta seguridad de la empresa, de 10.000 dólares, en una caja chica de 9,99 dólares en el cajón superior de su escritorio.

El primer problema con WPS

El primer problema con WPS resultó ser el protocolo criptográfico por el cual un cliente y un router se convencen mutuamente de que conocen el PIN de 8 dígitos.

En primer lugar, el octavo dígito del PIN es un dígito de control, calculado a partir de los siete primeros, por lo que el PIN tiene efectivamente sólo siete dígitos.

En segundo lugar, se demuestra que se conoce el PIN en dos etapas (M4 y M6 anteriores), cada una de las cuales demuestra que se conoce la mitad del PIN.

En tercer lugar, el protocolo termina inmediatamente si se comete un error después de M4, donde se verifica la primera mitad del PIN.

En otras palabras, una vez que se ha intentado 12340000 y se ha fallado, se sabe inmediatamente que cada PIN desde 12340000 hasta 12349999 es incorrecto.

No necesitas 100.000.000 de aciertos para probar todos los PIN posibles (108, la cantidad de números de 8 dígitos diferentes).

Necesitas 10.000 aciertos (104) para fijar los cuatro primeros dígitos del PIN, más 1000 aciertos (103) para terminar el trabajo con los tres dígitos variables de la segunda mitad.

Eso hace que un ataque de fuerza bruta sólo consuma el 0,01% del tiempo que cabría esperar, dados los 8 dígitos del PIN.

El segundo problema

Lo peor es que el investigador suizo Dominique Bongard encontró un defecto en muchas implementaciones de routers de M3 en el protocolo anterior.

Explicado brevemente, en el paso M3 anterior, el router encripta el PIN real, utilizando un algoritmo fuerte (AES) con claves secretas que consisten en dos números elegidos al azar, y te envía el resultado.

De esta manera, el router se ha comprometido con su prueba de que conoce el PIN, pero de una manera que no puedes verificar hasta más tarde.

Sólo después de que pruebes al router que conoces el PIN, el router te dirá esos números aleatorios para que puedas descifrar el M3 y convencerte de que el router también conocía el PIN desde el principio.

Es un poco como una subasta de oferta sellada, donde la oferta del router está bloqueada antes que la tuya, pero de forma que no puedes verla para determinar tu oferta.

Pero lo que nuestro investigador suizo encontró es que muchos routers no sellaban muy bien sus ofertas, utilizando números «aleatorios» que podías adivinar, o en algunos casos calcular por ti mismo.

En otras palabras, en el paso M3, podrías simplemente fallar el protocolo, y ponerte a descifrar el cifrado del paquete de datos M3.

Eso revelaría el PIN directamente, sin necesidad de adivinarlo.

Y aún más problemas

Resulta que también hay otros agujeros en algunas implementaciones de WPS.

Están relacionados con la forma en que el router «conoce» el PIN en primer lugar.

Por lo general, el PIN está impreso en una pegatina debajo de su router, de modo que los atacantes necesitan acceder físicamente a su router primero para obtener acceso virtual a través del PIN WPS.

Por lo general, el PIN está impreso en una pegatina debajo de su router, de modo que los atacantes necesitan acceder físicamente a su router primero para obtener acceso virtual a través del PIN WPS.

Por supuesto, tener acceso físico es tan bueno o mejor que tener acceso virtual de todos modos.

→ Los atacantes ni siquiera necesitarían molestarse con el Wi-Fi: podrían conectarse directamente a un puerto con cable, y hacer un hard reset, una vez que estuvieran realmente dentro del armario bajo tus escaleras donde guardas tu router.

¿Pero cómo sabe el router lo que está impreso en esa pegatina?

Como informó un investigador conocido como Craig en el sitio /dev/ttyS0 «embedded device hacking» el año pasado, algunos routers D-Link calcularon el PIN directamente desde la dirección MAC del router.

Una dirección MAC es el identificador de hardware grabado en el firmware de su tarjeta de red; está pensada únicamente para numerar cada tarjeta de red de forma única, no para tener ningún propósito criptográfico o relacionado con la seguridad.

De hecho, cada paquete Wi-Fi que transmita, incluso si su contenido está cifrado, incluye la MAC de su tarjeta de red, además de la MAC del dispositivo al que está enviando el paquete.

Así que cualquiera que pueda husmear incluso un solo paquete de un router D-Link vulnerable puede adquirir su dirección MAC, y a partir de ella puede calcular el PIN WPS.

Belkin también es vulnerable

Resulta que D-Link no es el único.

Muchos routers Belkin hacen algo muy parecido, descubrió recientemente Craig, aunque intentan ser un poco más sutiles.

Estos routers vulnerables introducen parte de la dirección MAC y parte del propio número de serie del router en el cálculo numérico que genera la clave WPS.

Al igual que el PIN WPS, el número de serie suele estar impreso en la parte inferior del router, lo que significa que debería ser un secreto, al menos para un atacante remoto.

Salvo que Craig descubrió que los routers Belkin afectados no mantienen el número de serie en secreto.

Si se envía el tipo correcto de paquete de sondeo a un router vulnerable, se obtiene una respuesta que casualmente incluye el número de serie.

Los paquetes de sondeo no están autenticados (lo que significa que cualquiera puede preguntar) y no están cifrados (lo que significa que cualquiera puede leer las respuestas).

Secretos no secretos

En otras palabras, Belkin, como D-Link, a veces utiliza información no secreta para calcular una clave criptográfica secreta.

Y lo que es peor, cualquier persona que se encuentre cerca de su router puede pedirle, sin que se note, que le dé esa información no secreta.

Eso es como decirle al mundo el nombre de su nuevo cachorro en Twitter y luego usarlo como contraseña.

¿Qué hacer?

Desactive WPS en su router. (Si no hay una opción para hacerlo, o si lo desactiva pero sigue funcionando de todos modos, utilice un router diferente.

– No intente inventar su propia criptografía.

– No intente inventar su propio generador de números aleatorios.

– No «asegure» la llave de su caja fuerte en el cajón de su escritorio.

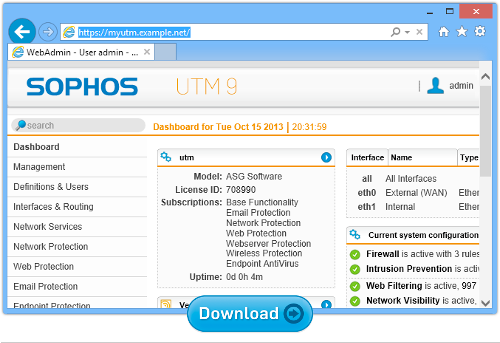

– Considere utilizar el Sophos UTM como un router seguro. (Los productos Wi-Fi de Sophos no son compatibles con WPS. Problema resuelto)

Sophos UTM Home Edition

¿Quiere un router seguro para su puerta de enlace de red en casa?

Pruebe nuestro galardonado UTM.

La edición doméstica incluye todas las funciones de Sophos UTM: escaneado de correo electrónico, filtrado web, una VPN, seguridad de aplicaciones web y todo lo que necesita para mantener seguros hasta 50 dispositivos de su red doméstica, 100% gratis para uso doméstico.

Si vive en una casa compartida, o tiene niños a los que cuidar en Internet, este podría ser el producto que necesita.

Mejor aún, obtiene 12 licencias gratuitas de Sophos Anti-Virus para Windows que puede instalar y gestionar en toda su casa, directamente desde la consola web de UTM.

Entender los cortafuegos y las pasarelas seguras

Escuche nuestro podcast Sophos Techknow, Firewalls Demystified

(¿El reproductor de audio de arriba no funciona? Descárguelo, o escúchelo en Soundcloud.)