S-ar putea să vă întrebați de ce scriem despre Wi-Fi Protected Setup, mai bine cunoscut sub numele de WPS.

S-ar putea să vă întrebați de ce scriem despre Wi-Fi Protected Setup, mai bine cunoscut sub numele de WPS.

Am subliniat deja pericolele sale în ultimele zile ale anului 2011.

De fapt, am spus, cu puțin peste trei ani în urmă, „dezactivați suportul WPS.”

Pentru a rezuma, WPS a fost inventat pentru a facilita obținerea unei conexiuni Wi-Fi sigure prin intermediul routerului de acasă.

În mod normal, veți face cam așa:

- Conectați un cablu între PC și noul router.

- Conectați-vă la consola administrativă, de obicei printr-o serie de ecrane GUI în browser.

- Setați o parolă administrativă decentă pentru următoarea conectare.

- Porniți Wi-Fi, folosind WPA2.

- Introduceți o parolă Wi-Fi decentă. (Recomandăm cel puțin 14 caractere bine amestecate.)

Apoi, când tu sau prietenii tăi vreți să săriți online, trebuie doar să porniți Wi-Fi pe laptop sau telefon, să alegeți rețeaua de router potrivită și să introduceți parola WPA2. (Parola se numește PSK, prescurtare de la pre-shared key, pentru că asta este.)

Majoritatea laptopurilor și a dispozitivelor mobile se oferă, de obicei, să rețină acea parolă pentru mai târziu, astfel încât nu va trebui să introduceți PSK-ul ciudat și complicat decât o singură dată pe fiecare dispozitiv.

Dar se pare că acest lucru nu este suficient de simplu și de rapid.

Ar fi mult mai ușor, se pare, dacă prietenii tăi ar trebui doar să tasteze un cod special de 8 cifre pe care să li-l citești.

Apoi routerul le-ar transmite în siguranță PSK-ul mult mai complex, astfel încât computerul lor să și-l amintească fără ca ei să fie nevoiți să îl introducă vreodată.

După toate acestea, să tastezi 866319 pe tastatura unui telefon mobil este mult mai ușor decât să tastezi tISa14cPWD, chiar dacă trebuie să îl introduci o singură dată.

→ Semnalele de alarmă ar trebui să sune în capul tău până acum. Un PIN din opt cifre este, de asemenea, mult mai ușor de ghicit decât o frază de trecere de 14 caractere. Așadar, WPS este un pic ca și cum ați ține cheia de la seiful de înaltă securitate al companiei, în valoare de 10.000 de dolari, într-o cutie de mărunțișuri de 9,99 dolari, în sertarul de sus al biroului dumneavoastră.

Prima problemă cu WPS

Prima problemă cu WPS s-a dovedit a fi protocolul criptografic prin care un client și un router se conving unul pe celălalt că știu PIN-ul din 8 cifre.

În primul rând, cea de-a opta cifră a PIN-ului este o cifră de control, calculată din primele șapte, astfel încât PIN-ul are efectiv doar șapte cifre.

În al doilea rând, dovediți că știți PIN-ul în două etape (M4 și M6 de mai sus), fiecare dintre acestea dovedind că știți jumătate din PIN.

În al treilea rând, protocolul se termină imediat dacă faceți o greșeală după M4, unde verificați prima jumătate a PIN-ului.

Cu alte cuvinte, odată ce ați încercat 12340000 și ați eșuat, știți imediat că fiecare PIN de la 12340000 la 12349999 este incorect.

Nu aveți nevoie de 100.000.000 de încercări pentru a încerca fiecare PIN posibil (108, cantitatea de numere diferite de 8 cifre).

Aveți nevoie de 10.000 de încercări (104) pentru a bloca primele patru cifre ale PIN-ului, plus 1000 de încercări (103) pentru a termina treaba cu cele trei cifre variabile din a doua jumătate.

Aceasta face ca un atac prin forță brută să consume doar 0,01% din timpul la care v-ați aștepta, având în vedere cele 8 cifre ale PIN-ului.

A doua problemă

Ceea ce este mai rău este că cercetătorul elvețian Dominique Bongard a găsit un defect în multe implementări ale routerului M3 din protocolul de mai sus.

Explicat pe scurt, la pasul M3 de mai sus, routerul criptează PIN-ul real, folosind un algoritm puternic (AES) cu chei secrete constând din două numere alese la întâmplare, și vă trimite rezultatul.

În acest fel, routerul și-a angajat dovada că știe PIN-ul, dar într-un mod pe care nu îl puteți verifica decât mai târziu.

Doar după ce îi dovediți routerului că știți PIN-ul, routerul vă va comunica acele numere aleatoare, astfel încât să puteți decripta M3 și să vă convingeți că și routerul știa PIN-ul de la început.

Este ceva asemănător cu o licitație cu oferte sigilate, în care oferta routerului este blocată înaintea ofertei tale, dar într-un mod în care nu o poți vedea pentru a-ți determina oferta.

Dar ceea ce a descoperit cercetătorul nostru elvețian este că multe routere nu și-au sigilat foarte bine ofertele, folosind numere „aleatoare” pe care le puteai ghici sau, în unele cazuri, le puteai calcula singur.

Cu alte cuvinte, la pasul M3, ați putea pur și simplu să eșuați protocolul și să vă apucați să spargeți criptarea pachetului de date M3.

Acest lucru ar dezvălui PIN-ul direct, fără a fi nevoie să ghiciți.

Și încă mai multe probleme

Se pare că există și alte găuri în unele implementări WPS.

Acestea se referă la modul în care routerul „cunoaște” PIN-ul în primul rând.

De obicei, PIN-ul este imprimat pe un autocolant sub router, astfel încât atacatorii au nevoie mai întâi de acces fizic la router pentru a obține acces virtual prin intermediul PIN-ului WPS.

De obicei, PIN-ul este imprimat pe un autocolant sub router, astfel încât atacatorii au nevoie mai întâi de acces fizic la router pentru a obține acces virtual prin intermediul PIN-ului WPS.

Desigur, a avea acces fizic este oricum la fel de bun sau mai bun decât a avea acces virtual.

→ Atacatorii nici măcar nu ar trebui să se deranjeze cu Wi-Fi: s-ar putea conecta direct la un port cu fir și ar putea face o resetare dură, odată ce se află efectiv în interiorul dulapului de sub scări unde vă țineți routerul.

Dar cum știe routerul ce este imprimat pe acel autocolant?

După cum a raportat anul trecut un cercetător cunoscut sub numele de Craig pe site-ul /dev/ttyS0 „embedded device hacking”, unele routere D-Link au calculat PIN-ul direct din adresa MAC a routerului.

O adresă MAC este identificatorul hardware inscripționat în firmware-ul de pe placa de rețea; este destinată doar pentru a numerota fiecare placă de rețea în mod unic, nu pentru a avea vreun scop criptografic sau legat de securitate.

De fapt, fiecare pachet Wi-Fi pe care îl transmiteți, chiar dacă conținutul său este criptat, include MAC-ul plăcii dvs. de rețea, plus MAC-ul dispozitivului către care trimiteți pachetul.

Așa că oricine poate adulmeca chiar și un singur pachet de la un router D-Link vulnerabil poate obține adresa MAC a acestuia, iar din aceasta poate calcula PIN-ul WPS.

Și Belkin este vulnerabil

Se pare că D-Link nu este singurul.

Multe routere Belkin fac ceva foarte asemănător, a descoperit Craig recent, deși încearcă să fie puțin mai subtil.

Aceste routere vulnerabile includ o parte din adresa MAC și o parte din numărul de serie al routerului în procesul de prelucrare a numerelor care generează cheia WPS.

Ca și PIN-ul WPS, numărul de serie este de obicei imprimat pe partea inferioară a routerului, ceea ce înseamnă că ar trebui să fie secret, cel puțin pentru un atacator de la distanță.

Dar Craig a descoperit că routerele Belkin afectate nu păstrează secret numărul de serie.

Dacă trimiteți tipul corect de pachet sondă către un router vulnerabil, primiți înapoi un răspuns care se întâmplă să includă numărul de serie.

Pachetele sondă sunt neautentificate (ceea ce înseamnă că oricine poate întreba) și necriptate (ceea ce înseamnă că oricine poate citi răspunsurile).

Secrete nesecrete

Cu alte cuvinte, Belkin, ca și D-Link, utilizează uneori informații nesecrete pentru a calcula o cheie criptografică secretă.

Chiar și mai rău, oricine se află în apropierea routerului dvs. poate cere în mod neașteptat routerului dvs. să divulge acele informații nesecrete.

Este ca și cum ați spune lumii numele noului dvs. cățeluș pe Twitter, iar apoi l-ați folosi ca parolă.

Ce trebuie făcut?

Dezactivați WPS pe router. (Dacă nu există o opțiune pentru a face acest lucru sau dacă îl dezactivați, dar continuă să funcționeze oricum, folosiți un alt router.)

– Nu încercați să vă inventați propria criptografie.

– Nu încercați să vă inventați propriul generator de numere aleatoare.

– Nu „securizați” cheia de la seiful dvs. în sertarul de la birou.

– Luați în considerare utilizarea Sophos UTM ca router securizat. (Produsele Wi-Fi Sophos nu acceptă WPS. Problemă rezolvată.)

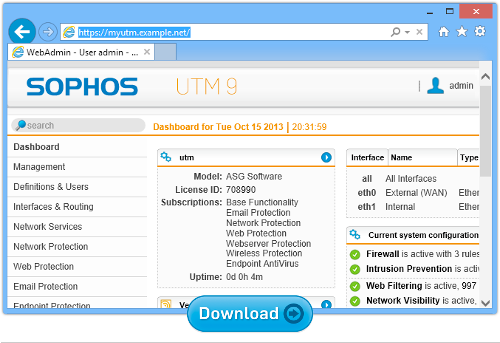

Sophos UTM Home Edition

Vreți un router securizat pentru gateway-ul de rețea de acasă?

Încercați UTM-ul nostru premiat.

Ediția Home Edition include toate funcțiile Sophos UTM: scanare e-mail, filtrare web, un VPN, securitate pentru aplicații web și tot ce aveți nevoie pentru a menține în siguranță până la 50 de dispozitive din rețeaua dvs. de acasă, 100% gratuit pentru uz casnic.

În cazul în care locuiți într-o casă comună sau aveți copii de care trebuie să aveți grijă online, acesta ar putea fi exact produsul de care aveți nevoie.

Mai bine, primiți 12 licențe gratuite pentru Sophos Anti-Virus pentru Windows pe care le puteți instala și gestiona în toată gospodăria dumneavoastră, direct din consola web UTM.

Înțelegerea firewall-urilor și a gateway-urilor securizate

Ascultați podcastul nostru Sophos Techknow, Firewalls Demystified

(Playerul audio de mai sus nu funcționează? Descărcați, sau ascultați pe Soundcloud.)

.