WPS としてよりよく知られている Wi-Fi Protected Setup について、なぜ私たちが書いているのか不思議に思われるかもしれません。

WPS としてよりよく知られている Wi-Fi Protected Setup について、なぜ私たちが書いているのか不思議に思われるかもしれません。

実際、私たちはちょうど 3 年前に、「WPS サポートを無効にしてください」と言いました。

通常は、次のように行います。

- PC と新しいルーター間にケーブルを接続します。

- 管理コンソールにログインします。通常はブラウザで一連の GUI 画面を使用します。 (

それから、あなたや友達がネットに接続したいときは、ラップトップや携帯電話のWi-Fiをオンにして、正しいルーターネットワークを選択し、WPA2パスワードを入力するだけです。 (パスワードは PSK と呼ばれ、事前共有キーの略です。)

ほとんどのラップトップやモバイル デバイスは、後でそのパスワードを記憶するように設定されているので、奇妙で複雑な PSK を各デバイスで一度入力するだけでよいのです。

しかし、それは十分にシンプルで迅速ではないようです。

友人が、あなたが読み上げる特別な 8 桁のコードを入力するだけなら、はるかに簡単だと思われます。

それから、ルーターはより複雑な PSK を安全に送信し、コンピュータは入力しなくてもそれを記憶することができます。

結局、携帯電話のキーパッドで 866319 と入力するほうが、tISa14cPWD と入力するよりもはるかに簡単で、一度だけ入力する必要がある場合でも、

→ 警鐘がもう頭の中で鳴っているはずです。 8桁のPINは、14文字のパスフレーズよりもずっと推測しやすいのです。 つまり、WPS は、1 万ドルの高セキュリティの会社の金庫の鍵を、机の一番上の引き出しにある 9.99 ドルの小口現金入れに入れておくようなものです。

WPS の最初の問題

WPS の最初の問題は、クライアントとルーターが 8 桁の PIN をお互いに知っていると説得する暗号プロトコルであると判明しました。

まず、PIN の 8 桁目は最初の 7 桁から計算されるチェック ディジットであり、PIN は実質的に 7 桁しかないことになります。

次に、2つの段階(上記のM4とM6)でPINを知っていることを証明し、それぞれがPINの半分を知っていることを証明します。

3番目に、PINの最初の半分を検証するM4の後で間違いがあれば、プロトコルは直ちに終了します。

言い換えれば、いったん12340000で試して失敗したら、12340000から12349999までのすべてのPINが間違っているとすぐに分かります。

可能なすべての PIN(異なる 8 桁の数字の数である 108)を試すのに 100,000,000 回の推測は必要ありません。

PINの最初の 4 桁を固定するために 10,000 回(104)、後半の 3 桁の可変情報で仕事を終えるために 1000 回(103)推測が必要なのです。

つまり、8 桁の PIN がある場合、ブルート フォース攻撃は期待した時間のわずか 0.01% しかかかりません。

2番目の問題

さらに悪いことに、スイスの研究者 Dominique Bongard は上記のプロトコルにおける M3 の多くのルーター実装で不具合を発見しています。

簡単に説明すると、上記のステップ M3 で、ルーターは実際の PIN を、強力なアルゴリズム (AES) を使用して、ランダムに選ばれた 2 つの数字からなる秘密鍵で暗号化し、その結果を送信します。

ルーターに PIN を知っていることを証明した後でのみ、ルーターはこれらの乱数を教えてくれるので、M3 を解読して、ルーターが最初から PIN を知っていたことを確認することができます。

これは封印入札オークションのようなもので、ルーターの入札はあなたの入札前にロックされていますが、あなたの入札を決定するためにそれを見ることはできないようになっています。

言い換えれば、ステップ M3 で、単にプロトコルを失敗させ、M3 データ パケットの暗号化をクラックすることができます。

そうすれば、推測の必要なく、PIN を直接明らかにできます。

これらは、そもそもルーターが PIN を「知っている」方法に関するものです。

通常、PIN はルーターの下のステッカーに印刷されているので、攻撃者は WPS PIN による仮想アクセスを得るためにまずルーターに物理的にアクセスする必要があります。

通常、PIN はルーターの下のステッカーに印刷されているので、攻撃者は WPS PIN による仮想アクセスを得るためにまずルーターに物理的にアクセスする必要があります。

→ 攻撃者は Wi-Fi を使用する必要さえなく、ルーターを保管している階段下の戸棚に実際に入れば、有線ポートに直接接続し、ハード リセットを実行することができます。

しかし、ルーターはどのようにしてそのステッカーに印刷されているものを知るのでしょうか。

昨年、Craig として知られる研究者が /dev/ttyS0 「組み込みデバイス ハッキング」サイトで報告したように、いくつかの D-Link ルーターはルーターの MAC アドレスから PIN を直接計算しました。

MAC アドレスは、ネットワーク カード上のファームウェアに焼き付けられたハードウェア識別子であり、各ネットワーク カードに一意に番号を付けることのみを目的としており、暗号化またはセキュリティ関連の目的ではありません。

そのため、脆弱な D-Link ルーターからのパケットを 1 つでも盗聴できれば、誰でもその MAC アドレスを取得でき、そこから WPS PIN を計算できます。

Belkin も脆弱

判明したのは D-Link だけではありません。

多くの Belkin ルーターでも非常に似たことができることが最近 Craig により明らかになりましたが、彼らはもう少し巧妙であるよう努力しています。

これらの脆弱なルーターは、MAC アドレスの一部とルーター自身のシリアル番号の一部を、WPS キーを生成するための番号計算に使用します。

WPS PIN と同様、シリアル番号は通常ルーターの下面に印刷されており、少なくともリモート攻撃者からは秘密であるはずだということを意味します。

正しい種類のプローブ パケットを脆弱なルーターに送信すると、シリアル番号を偶然含む応答が返されます。

Non-secret secrets

言い換えれば、BelkinはD-Linkと同様に、秘密の暗号鍵を計算するために秘密ではない情報を使用することがあるのです。

さらに悪いことに、ルーターの近くにいる人は誰でも、ルーターにその非機密情報を渡すように頼むことができます。

これは、Twitter で新しい子犬の名前を世界に伝えて、それをパスワードとして使うようなものです。

どうしたらいいですか。 (

– 独自の暗号技術を開発しようとしないでください。

– 独自の乱数発生器を開発しようとしないでください。

– 金庫の鍵をデスクの引き出しに「確保」しないでください。

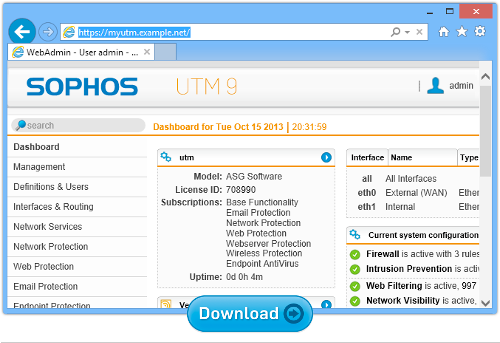

– ソフォス UTM を安全なルーターとして使用することを検討してください。 (Sophos Wi-Fi 製品は WPS をサポートしていません。)

Sophos UTM Home Edition

自宅のネットワークゲートウェイに安全なルーターを使用したいですか?

受賞歴のあるソフォスの UTM を試してみてください。

ホームエディションには、ソフォス UTM のすべての機能が含まれています: メールスキャン、Web フィルタリング、VPN、Web アプリケーションセキュリティ、ホームネットワーク上の最大 50 台のデバイスを安全に保つために必要なすべてが、家庭用として 100% 無料で提供されます。

また、Sophos Anti-Virus for Windows が 12 ライセンス無料で提供され、UTM の Web コンソールから家庭全体にインストールして管理することができます。

ファイアウォールとセキュアゲートウェイを理解する

ソフォスの Techknow ポッドキャスト「Firewalls Demystified」を聞く

(上のオーディオプレーヤーが機能していない場合は、ダウンロードするか Soundcloud で聞いてください)

ソフォスのテックナウポッドキャストは、次のとおりです。