Vous pouvez vous demander pourquoi nous écrivons sur le Wi-Fi Protected Setup, mieux connu sous le nom de WPS, à tous.

Vous pouvez vous demander pourquoi nous écrivons sur le Wi-Fi Protected Setup, mieux connu sous le nom de WPS, à tous.

Nous avons déjà souligné ses dangers en arrière dans les derniers jours de 2011.

En fait, nous avons dit, il y a un peu plus de trois ans, « désactivez le support WPS. »

Pour résumer, le WPS a été inventé pour faciliter l’obtention d’une connexion Wi-Fi sécurisée via votre routeur domestique.

En général, vous feriez quelque chose comme ceci :

- Branchez un câble entre votre PC et votre nouveau routeur.

- Connectez-vous à la console d’administration, généralement via une série d’écrans GUI dans votre navigateur.

- Définissez un mot de passe administratif décent pour votre prochaine connexion.

- Activez le Wi-Fi, en utilisant WPA2.

- Tapez un mot de passe Wi-Fi décent. (Nous recommandons au moins 14 caractères bien mélangés.)

Puis, lorsque vous ou vos amis voulez sauter en ligne, il vous suffit d’activer le Wi-Fi sur votre ordinateur portable ou votre téléphone, de choisir le bon réseau de routeur et de taper le mot de passe WPA2. (Le mot de passe est appelé PSK, abréviation de clé pré-partagée, car c’est ce qu’il est.)

La plupart des ordinateurs portables et des appareils mobiles proposent généralement de se souvenir de ce mot de passe pour plus tard, de sorte que vous n’avez jamais à taper le PSK farfelu et compliqué qu’une seule fois sur chaque appareil.

Mais ce n’est pas assez simple et rapide, apparemment.

Il serait beaucoup plus facile, semble-t-il, que vos amis n’aient qu’à taper un code spécial à 8 chiffres que vous leur lisez.

Puis le routeur leur transmettrait en toute sécurité le PSK, beaucoup plus complexe, afin que leur ordinateur puisse le mémoriser sans qu’ils aient jamais à le saisir.

Après tout, taper 866319 sur le clavier d’un téléphone portable est beaucoup plus facile que de taper tISa14cPWD, même si vous n’avez à le saisir qu’une seule fois.

→ Les sonneries d’alarme devraient déjà sonner dans votre tête. Un code PIN à huit chiffres est également beaucoup plus facile à deviner qu’une phrase de passe à 14 caractères. Donc, le WPS est un peu comme si vous gardiez la clé de votre coffre d’entreprise haute sécurité de 10 000 $ dans une petite caisse de 9,99 $ dans le tiroir supérieur de votre bureau.

Le premier problème avec le WPS

Le premier problème avec le WPS s’est avéré être le protocole cryptographique par lequel un client et un routeur se convainquent mutuellement qu’ils connaissent le PIN à huit chiffres.

Premièrement, le huitième chiffre du NIP est un chiffre de contrôle, calculé à partir des sept premiers, de sorte que le NIP ne comporte effectivement que sept chiffres.

Deuxièmement, vous prouvez que vous connaissez le PIN en deux étapes (M4 et M6 ci-dessus), chacune d’elles prouvant que vous connaissez la moitié du PIN.

Troisièmement, le protocole se termine immédiatement si vous faites une erreur après M4, où vous vérifiez la première moitié du PIN.

En d’autres termes, une fois que vous avez essayé 12340000 et échoué, vous savez immédiatement que chaque PIN de 12340000 à 12349999 est incorrect.

Vous n’avez pas besoin de 100 000 000 de suppositions pour essayer tous les PIN possibles (108, la quantité de nombres différents à 8 chiffres).

Vous avez besoin de 10 000 suppositions (104) pour verrouiller les quatre premiers chiffres du PIN, plus 1000 suppositions (103) pour terminer le travail avec les trois chiffres variables de la deuxième moitié.

Ce qui fait qu’une attaque par force brute ne prend que 0,01% du temps auquel on s’attendrait, étant donné 8 chiffres du PIN.

Le deuxième problème

Ce qui est pire, c’est que le chercheur suisse Dominique Bongard a trouvé un défaut dans les implémentations de nombreux routeurs de M3 dans le protocole ci-dessus.

Brève explication, à l’étape M3 ci-dessus, le routeur chiffre le PIN réel, en utilisant un algorithme fort (AES) avec des clés secrètes composées de deux nombres choisis au hasard, et vous envoie le résultat.

De cette façon, le routeur s’est engagé à sa preuve qu’il connaît le PIN, mais d’une manière que vous ne pouvez pas vérifier jusqu’à plus tard.

Ce n’est qu’après avoir prouvé au routeur que vous connaissez le PIN que le routeur vous communiquera ces nombres aléatoires afin que vous puissiez décrypter M3 et vous satisfaire que le routeur connaissait aussi le PIN dès le début.

C’est un peu comme une vente aux enchères à enchères scellées, où l’offre du routeur est verrouillée avant la vôtre, mais de manière à ce que vous ne puissiez pas la voir pour déterminer votre offre.

Mais ce que notre chercheur suisse a découvert, c’est que de nombreux routeurs ne scellaient pas très bien leurs offres, utilisant des nombres « aléatoires » que vous pouviez deviner, ou dans certains cas calculer vous-même.

En d’autres termes, à l’étape M3, vous pourriez simplement échouer le protocole, et entreprendre de craquer le cryptage du paquet de données M3.

Ceci révélerait le PIN directement, sans avoir à le deviner.

Et encore d’autres problèmes

Il s’avère qu’il y a d’autres trous dans certaines implémentations WPS, aussi.

Celles-ci concernent la façon dont le routeur « connaît » le PIN en premier lieu.

En général, le PIN est imprimé sur un autocollant sous votre routeur, de sorte que les attaquants doivent d’abord avoir un accès physique à votre routeur pour obtenir un accès virtuel via le PIN WPS.

En général, le PIN est imprimé sur un autocollant sous votre routeur, de sorte que les attaquants doivent d’abord avoir un accès physique à votre routeur pour obtenir un accès virtuel via le PIN WPS.

Bien sûr, avoir un accès physique est aussi bien ou mieux qu’avoir un accès virtuel de toute façon.

→ Les attaquants n’auraient même pas besoin de s’embêter avec le Wi-Fi : ils pourraient se brancher directement sur un port filaire, et faire une réinitialisation matérielle, une fois qu’ils sont effectivement à l’intérieur du placard sous votre escalier où vous gardez votre routeur.

Mais comment le routeur sait-il ce qui est imprimé sur cet autocollant ?

Comme un chercheur connu sous le nom de Craig l’a rapporté sur le site /dev/ttyS0 « embedded device hacking » l’année dernière, certains routeurs D-Link ont calculé le PIN directement à partir de l’adresse MAC du routeur.

Une adresse MAC est l’identifiant matériel gravé dans le micrologiciel de votre carte réseau ; elle est destinée uniquement à numéroter chaque carte réseau de manière unique, et non à avoir un quelconque objectif cryptographique ou lié à la sécurité.

En effet, chaque paquet Wi-Fi que vous transmettez, même si son contenu est crypté, comprend le MAC de votre carte réseau, plus le MAC du périphérique auquel vous envoyez le paquet.

Donc, quiconque peut renifler ne serait-ce qu’un seul paquet provenant d’un routeur D-Link vulnérable peut acquérir son adresse MAC, et à partir de là, calculer le code PIN WPS.

Belkin vulnérable, aussi

Il s’avère que D-Link n’est pas le seul.

Plusieurs routeurs Belkin font quelque chose de très similaire, a découvert Craig récemment, bien qu’ils essaient d’être un peu plus subtils.

Ces routeurs vulnérables font rouler une partie de l’adresse MAC et une partie du propre numéro de série du routeur dans le triturage de chiffres qui génère la clé WPS.

Comme le PIN WPS, le numéro de série est généralement imprimé sur la face inférieure du routeur, ce qui signifie qu’il devrait être un secret, au moins pour un attaquant distant.

Sauf que Craig a découvert que les routeurs Belkin concernés ne gardent pas le numéro de série secret.

Si vous envoyez le bon type de paquet de sonde à un routeur vulnérable, vous obtenez en retour une réponse qui se trouve inclure le numéro de série.

Les paquets de sonde sont non authentifiés (ce qui signifie que n’importe qui peut demander) et non cryptés (ce qui signifie que n’importe qui peut lire les réponses).

Secrets non secrets

En d’autres termes, Belkin, comme D-Link, utilise parfois des informations non secrètes pour calculer une clé cryptographique secrète.

Plus grave encore, toute personne se trouvant à proximité de votre routeur peut sans le savoir demander à votre routeur de donner ces informations non secrètes.

C’est comme dire au monde entier le nom de votre nouveau chiot sur Twitter, puis l’utiliser comme mot de passe.

Que faire?

Désactivez le WPS sur votre routeur. (S’il n’y a pas d’option pour le faire, ou si vous le désactivez mais qu’il continue à fonctionner malgré tout, utilisez un autre routeur.)

– N’essayez pas d’inventer votre propre cryptographie.

– N’essayez pas d’inventer votre propre générateur de nombres aléatoires.

– Ne « sécurisez » pas la clé de votre coffre-fort dans le tiroir de votre bureau.

– Envisagez d’utiliser l’UTM de Sophos comme routeur sécurisé. (Les produits Wi-Fi Sophos ne prennent pas en charge le WPS. Problème résolu.)

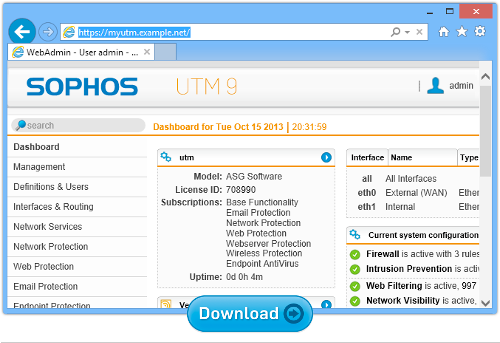

Sophos UTM Home Edition

Vous voulez un routeur sécurisé pour votre passerelle réseau à la maison ?

Essayez notre UTM primé.

L’édition familiale comprend toutes les fonctionnalités de Sophos UTM : l’analyse du courrier électronique, le filtrage web, un VPN, la sécurité des applications web et tout ce dont vous avez besoin pour sécuriser jusqu’à 50 appareils sur votre réseau domestique, 100% gratuit pour une utilisation à domicile.

Si vous vivez en colocation ou si vous avez des enfants à surveiller en ligne, ce produit pourrait être celui qu’il vous faut.

Mieux encore, vous obtenez 12 licences gratuites de Sophos Anti-Virus pour Windows que vous pouvez installer et gérer dans tout votre foyer, directement depuis la console web de l’UTM.

Comprendre les pare-feu et les passerelles sécurisées

Écouter notre podcast Sophos Techknow, Les pare-feu démystifiés

(Le lecteur audio ci-dessus ne fonctionne pas ? Téléchargez, ou écoutez sur Soundcloud.)

.