Sie fragen sich vielleicht, warum wir überhaupt über Wi-Fi Protected Setup, besser bekannt als WPS, schreiben.

Sie fragen sich vielleicht, warum wir überhaupt über Wi-Fi Protected Setup, besser bekannt als WPS, schreiben.

Wir haben die Gefahren bereits in den letzten Tagen des Jahres 2011 beschrieben.

In der Tat haben wir vor etwas mehr als drei Jahren gesagt: „Deaktivieren Sie die WPS-Unterstützung.“

Zusammenfassend lässt sich sagen, dass WPS erfunden wurde, um es einfacher zu machen, eine sichere Wi-Fi-Verbindung über Ihren Heimrouter herzustellen.

In der Regel gehen Sie folgendermaßen vor:

- Schließen Sie ein Kabel zwischen Ihrem PC und Ihrem neuen Router an.

- Melden Sie sich bei der Verwaltungskonsole an, in der Regel über eine Reihe von GUI-Bildschirmen in Ihrem Browser.

- Legen Sie ein vernünftiges Verwaltungskennwort für Ihre nächste Anmeldung fest.

- Schalten Sie das Wi-Fi mit WPA2 ein.

- Geben Sie ein vernünftiges Wi-Fi-Kennwort ein. (Wir empfehlen mindestens 14 gut gemischte Zeichen.)

Wenn Sie oder Ihre Freunde dann online gehen wollen, schalten Sie einfach das Wi-Fi auf Ihrem Laptop oder Telefon ein, wählen das richtige Router-Netzwerk und geben das WPA2-Passwort ein. (Das Kennwort wird PSK genannt, kurz für Pre-Shared Key, weil es genau das ist.)

Die meisten Laptops und Mobilgeräte bieten in der Regel an, dieses Kennwort für später zu speichern, so dass Sie den verrückten und komplizierten PSK nur einmal auf jedem Gerät eingeben müssen.

Aber das ist anscheinend nicht einfach und schnell genug.

Es wäre viel einfacher, wenn deine Freunde nur einen speziellen 8-stelligen Code eingeben müssten, den du ihnen vorliest.

Dann würde der Router den viel komplexeren PSK sicher an sie übertragen, so dass ihr Computer ihn sich merken könnte, ohne dass sie ihn jemals eingeben müssten.

Schließlich ist die Eingabe von 866319 auf einer Handytastatur viel einfacher als die Eingabe von tISa14cPWD, selbst wenn man sie nur einmal eingeben muss.

→ Jetzt sollten bei Ihnen die Alarmglocken schrillen. Eine achtstellige PIN ist auch viel einfacher zu erraten als eine 14-stellige Passphrase. WPS ist also ein bisschen so, als ob Sie den Schlüssel zu Ihrem hochsicheren 10.000-Dollar-Firmentresor in einer 9,99-Dollar-Kasse in der obersten Schublade Ihres Schreibtisches aufbewahren würden.

Das erste Problem mit WPS

Das erste Problem mit WPS stellte sich als das kryptografische Protokoll heraus, mit dem sich ein Client und ein Router gegenseitig davon überzeugen, dass sie die 8-stellige PIN kennen.

Erstens ist die achte Ziffer der PIN eine Prüfziffer, die aus den ersten sieben Ziffern berechnet wird, so dass die PIN effektiv nur sieben Ziffern lang ist.

Zweitens beweist man, dass man die PIN kennt, und zwar in zwei Schritten (M4 und M6 oben), wobei jeder Schritt beweist, dass man die Hälfte der PIN kennt.

Drittens bricht das Protokoll sofort ab, wenn man nach M4, wo man die erste Hälfte der PIN verifiziert, einen Fehler macht.

Mit anderen Worten, wenn man 12340000 versucht hat und gescheitert ist, weiß man sofort, dass jede PIN von 12340000 bis 12349999 falsch ist.

Man braucht nicht 100.000.000 Versuche, um alle möglichen PINs auszuprobieren (108, die Anzahl der verschiedenen 8-stelligen Zahlen).

Man braucht 10.000 Versuche (104), um die ersten vier Ziffern der PIN festzulegen, plus 1000 Versuche (103), um die Arbeit mit den drei variablen Ziffern in der zweiten Hälfte zu beenden.

Damit ist ein Brute-Force-Angriff bei einer 8-stelligen PIN nur 0,01 % so zeitaufwendig, wie man erwarten würde.

Das zweite Problem

Schlimmer ist, dass der Schweizer Forscher Dominique Bongard einen Fehler in vielen Router-Implementierungen von M3 im obigen Protokoll fand.

Kurz erklärt, verschlüsselt der Router im obigen Schritt M3 die eigentliche PIN mit einem starken Algorithmus (AES) mit geheimen Schlüsseln, die aus zwei zufällig gewählten Zahlen bestehen, und sendet Ihnen das Ergebnis.

Auf diese Weise hat sich der Router zu seinem Beweis verpflichtet, dass er die PIN kennt, aber auf eine Weise, die Sie erst später überprüfen können.

Nur wenn Sie dem Router beweisen, dass Sie die PIN kennen, wird der Router Ihnen diese Zufallszahlen mitteilen, so dass Sie M3 entschlüsseln und sich davon überzeugen können, dass der Router die PIN auch von Anfang an kannte.

Es ist ein bisschen wie bei einer Auktion mit versiegelten Geboten, bei der das Gebot des Routers vor dem Ihren festgelegt wird, aber so, dass Sie es nicht sehen können, um Ihr Gebot zu bestimmen.

Aber was unser Schweizer Forscher herausgefunden hat, ist, dass viele Router ihre Gebote nicht sehr gut versiegelt haben, sondern „zufällige“ Zahlen verwenden, die Sie erraten oder in einigen Fällen selbst berechnen können.

Mit anderen Worten, bei Schritt M3 könnte man das Protokoll einfach ausfallen lassen und sich daran machen, die Verschlüsselung des M3-Datenpakets zu knacken.

Das würde die PIN direkt offenbaren, ohne dass man sie erraten müsste.

Und noch mehr Probleme

Es hat sich herausgestellt, dass es auch andere Löcher in einigen WPS-Implementierungen gibt.

Diese beziehen sich darauf, wie der Router die PIN überhaupt „kennt“.

In der Regel ist die PIN auf einem Aufkleber unter dem Router aufgedruckt, so dass Angreifer zunächst physischen Zugang zum Router benötigen, um über die WPS-PIN virtuellen Zugang zu erhalten.

In der Regel ist die PIN auf einem Aufkleber unter dem Router aufgedruckt, so dass Angreifer zunächst physischen Zugang zum Router benötigen, um über die WPS-PIN virtuellen Zugang zu erhalten.

Natürlich ist physischer Zugang genauso gut oder besser als virtueller Zugang.

→ Die Angreifer bräuchten sich nicht einmal um Wi-Fi zu kümmern: Sie könnten sich direkt an einen kabelgebundenen Anschluss anschließen und einen Hard-Reset durchführen, sobald sie tatsächlich in dem Schrank unter Ihrer Treppe sind, in dem Sie Ihren Router aufbewahren.

Aber woher weiß der Router, was auf dem Aufkleber steht?

Wie ein Forscher namens Craig letztes Jahr auf der /dev/ttyS0 „embedded device hacking“-Seite berichtete, errechneten einige D-Link-Router die PIN direkt aus der MAC-Adresse des Routers.

Eine MAC-Adresse ist die in die Firmware Ihrer Netzwerkkarte eingebrannte Hardware-Kennung; sie dient nur dazu, jede Netzwerkkarte eindeutig zu nummerieren, und hat keinen kryptografischen oder sicherheitsrelevanten Zweck.

In der Tat enthält jedes Wi-Fi-Paket, das Sie übertragen, selbst wenn sein Inhalt verschlüsselt ist, die MAC Ihrer Netzwerkkarte sowie die MAC des Geräts, an das Sie das Paket senden.

Wer also auch nur ein einziges Paket eines anfälligen D-Link-Routers ausspäht, kann dessen MAC-Adresse ermitteln und daraus die WPS-PIN berechnen.

Auch Belkin ist anfällig

Wie sich herausstellte, ist D-Link nicht der Einzige.

Viele Belkin-Router tun etwas sehr Ähnliches, wie Craig kürzlich herausfand, obwohl sie versuchen, etwas subtiler vorzugehen.

Diese anfälligen Router beziehen einen Teil der MAC-Adresse und einen Teil der Seriennummer des Routers in die Zahlenverarbeitung ein, die den WPS-Schlüssel generiert.

Wie die WPS-PIN ist auch die Seriennummer normalerweise auf der Unterseite des Routers aufgedruckt, was bedeutet, dass sie zumindest vor einem Angreifer geheim bleiben sollte.

Außerdem fand Craig heraus, dass die betroffenen Belkin-Router die Seriennummer nicht geheim halten.

Wenn man die richtige Art von Probe-Paket an einen verwundbaren Router sendet, erhält man eine Antwort zurück, die zufällig die Seriennummer enthält.

Probe-Pakete sind nicht authentifiziert (d.h. jeder kann fragen) und unverschlüsselt (d.h. jeder kann die Antworten lesen).

Nicht geheime Geheimnisse

Mit anderen Worten, Belkin, wie D-Link, verwendet manchmal nicht geheime Informationen, um einen geheimen kryptographischen Schlüssel zu berechnen.

Schlimmer noch, jeder, der sich in der Nähe Ihres Routers befindet, kann Ihren Router unverdächtig auffordern, diese nicht geheimen Informationen weiterzugeben.

Das ist so, als ob Sie der Welt den Namen Ihres neuen Welpen auf Twitter mitteilen und ihn dann als Ihr Passwort verwenden.

Was ist zu tun?

Schalten Sie WPS an Ihrem Router aus. (Wenn es dafür keine Option gibt oder wenn Sie es ausschalten, es aber trotzdem funktioniert, verwenden Sie einen anderen Router.)

– Versuchen Sie nicht, Ihre eigene Kryptografie zu erfinden.

– Versuchen Sie nicht, Ihren eigenen Zufallszahlengenerator zu erfinden.

– Sichern Sie den Schlüssel zu Ihrem Safe nicht in Ihrer Schreibtischschublade.

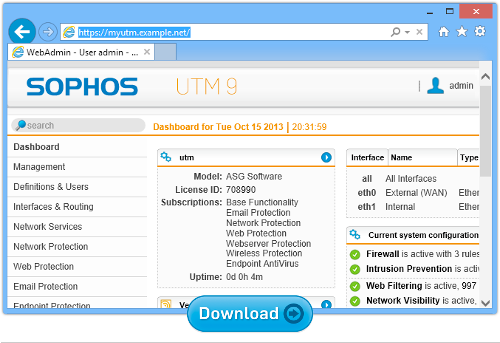

– Erwägen Sie die Verwendung der Sophos UTM als sicheren Router. (Sophos Wi-Fi-Produkte unterstützen kein WPS. Problem gelöst.)

Sophos UTM Home Edition

Wollen Sie einen sicheren Router für Ihren Netzwerk-Gateway zu Hause?

Testen Sie unsere preisgekrönte UTM.

Die Home Edition enthält alle Sophos UTM-Funktionen: E-Mail-Scanning, Webfilterung, VPN, Sicherheit von Webanwendungen und alles, was Sie brauchen, um bis zu 50 Geräte in Ihrem Heimnetzwerk sicher zu machen, und das zu 100 % kostenlos für die private Nutzung.

Wenn Sie in einer Wohngemeinschaft leben oder Kinder haben, auf die Sie online aufpassen müssen, könnte dies genau das richtige Produkt für Sie sein.

Besser noch: Sie erhalten 12 kostenlose Lizenzen für Sophos Anti-Virus für Windows, die Sie in Ihrem gesamten Haushalt installieren und verwalten können, direkt über die UTM-Webkonsole.

Firewalls und Secure Gateways verstehen

Hören Sie unseren Sophos Techknow Podcast, Firewalls Demystified

(Audio-Player oben funktioniert nicht? Laden Sie ihn herunter oder hören Sie ihn auf Soundcloud.)