Du undrer dig måske over, hvorfor vi overhovedet skriver om Wi-Fi Protected Setup, bedre kendt som WPS.

Du undrer dig måske over, hvorfor vi overhovedet skriver om Wi-Fi Protected Setup, bedre kendt som WPS.

Vi beskrev allerede farerne ved det tilbage i de døende dage i 2011.

Faktisk set sagde vi for lidt over tre år siden: “Deaktiver WPS-understøttelse.”

For at opsummere, så blev WPS opfundet for at gøre det nemmere at få en sikker Wi-Fi-forbindelse via din hjemme-router.

Sædvanligvis gør du noget i denne retning:

- Sæt et kabel i mellem din pc og din nye router.

- Log ind på den administrative konsol, normalt via en række GUI-skærme i din browser.

- Indstil en ordentlig administrativ adgangskode til dit næste login.

- Slå Wi-Fi til med WPA2.

- Indtast en ordentlig Wi-Fi-adgangskode. (Vi anbefaler mindst 14 godt blandede tegn.)

Når du eller dine venner vil gå på nettet, skal du så bare tænde for Wi-Fi på din bærbare computer eller telefon, vælge det rigtige routernetværk og indtaste WPA2-adgangskoden. (Adgangskoden kaldes PSK, en forkortelse for pre-shared key, fordi det er det, den er.)

De fleste bærbare computere og mobile enheder tilbyder normalt at huske denne adgangskode til senere, så du behøver kun at indtaste den skøre og komplicerede PSK én gang på hver enhed.

Men det er åbenbart ikke enkelt og hurtigt nok.

Det ville være meget nemmere, ser det ud til, hvis dine venner kun skulle indtaste en særlig 8-cifret kode, som du læser op for dem.

Så ville routeren sikkert overføre den meget mere komplekse PSK-kode til dem, så deres computer kunne huske den, uden at de nogensinde skulle indtaste den.

Det er trods alt meget nemmere at skrive 866319 på tastaturet på en mobiltelefon end at skrive tISa14cPWD, selv om man kun skal indtaste den én gang.

→ Alarmklokkerne burde ringe i dit hoved nu. En ottecifret PIN-kode er også meget nemmere at gætte end en 14-tegns passphrase. Så WPS svarer lidt til at opbevare nøglen til dit højsikrede firma-skab på 10.000 dollars i en kasse til 9,99 dollars i den øverste skuffe på dit skrivebord.

Det første problem med WPS

Det første problem med WPS viste sig at være den kryptografiske protokol, hvormed en klient og en router overbeviser hinanden om, at de kender den 8-cifrede PIN-kode.

For det første er det ottende ciffer i PIN-koden et kontrolciffer, der beregnes ud fra de første syv, så PIN-koden er reelt kun syv cifre lang.

For det andet beviser du, at du kender PIN-koden i to trin (M4 og M6 ovenfor), som hver især beviser, at du kender halvdelen af PIN-koden.

For det tredje afsluttes protokollen straks, hvis du begår en fejl efter M4, hvor du verificerer den første halvdel af PIN-koden.

Med andre ord, når du først har prøvet 12340000 og fejlet, ved du straks, at alle PIN-koder fra 12340000 til 12349999 er forkerte.

Du behøver ikke 100.000.000 gæt for at prøve alle mulige PIN-koder (108, mængden af forskellige 8-cifrede tal).

Du behøver 10.000 gæt (104) for at låse de første fire cifre i PIN-koden, plus 1.000 gæt (103) for at gøre arbejdet færdigt med de tre variable cifre i anden halvdel.

Det gør et brute force-angreb kun 0,01% så tidskrævende, som du ville forvente, givet 8 cifre i PIN-koden.

Det andet problem

Det værste er, at den schweiziske forsker Dominique Bongard har fundet en defekt i mange routeres implementeringer af M3 i protokollen ovenfor.

Kort forklaret: Ved trin M3 ovenfor krypterer routeren den faktiske pinkode ved hjælp af en stærk algoritme (AES) med hemmelige nøgler bestående af to tilfældigt valgte tal og sender dig resultatet.

På den måde har routeren forpligtet sig til sit bevis for, at den kender pinkoden, men på en måde, som du ikke kan verificere før senere.

Det er først, når du har bevist over for routeren, at du kender PIN-koden, at routeren vil fortælle dig de tilfældige tal, så du kan dekryptere M3 og overbevise dig selv om, at routeren også kendte PIN-koden fra starten.

Det er lidt ligesom en auktion med forseglede bud, hvor routerens bud er låst før dit, men på en måde, så du ikke kan se det for at bestemme dit bud.

Men det, som vores schweiziske forsker fandt, er, at mange routere ikke forseglede deres bud særlig godt, idet de brugte “tilfældige” tal, som du kunne gætte eller i nogle tilfælde selv beregne.

Med andre ord kunne man ved trin M3 simpelthen fejle protokollen og gå i gang med at knække krypteringen af M3-datapakken.

Det ville afsløre PIN-koden direkte, uden at det var nødvendigt at gætte.

Og endnu flere problemer

Det viser sig, at der også er andre huller i nogle WPS-implementeringer.

Disse vedrører, hvordan routeren overhovedet “kender” PIN-koden.

PIN-koden er normalt trykt på et klistermærke under din router, så angribere skal først have fysisk adgang til din router for at få virtuel adgang via WPS-PIN-koden.

PIN-koden er normalt trykt på et klistermærke under din router, så angribere skal først have fysisk adgang til din router for at få virtuel adgang via WPS-PIN-koden.

Fysisk adgang er selvfølgelig lige så godt eller bedre end virtuel adgang alligevel.

→ Angriberne ville ikke engang behøve at bekymre sig om Wi-Fi: De kunne tilslutte direkte til en kablet port og foretage en hård nulstilling, når de først var inde i skabet under din trappe, hvor du opbevarer din router.

Men hvordan ved routeren, hvad der er trykt på dette klistermærke?

Som en forsker kendt som Craig rapporterede på /dev/ttyS0 “embedded device hacking”-webstedet sidste år, beregnede nogle D-Link-routere PIN-koden direkte fra routerens MAC-adresse.

En MAC-adresse er den hardwareidentifikator, der er brændt ind i firmwaren på dit netværkskort; den er kun beregnet til at nummerere hvert netværkskort entydigt, ikke til at have noget kryptografisk eller sikkerhedsrelateret formål.

Alle Wi-Fi-pakker, du sender, selv om indholdet er krypteret, indeholder nemlig MAC-koden for dit netværkskort plus MAC-koden for den enhed, som du sender pakken til.

Så enhver, der kan sniffe bare en enkelt pakke fra en sårbar D-Link-router, kan få fat i MAC-adressen og ud fra den beregne WPS-PIN-koden.

Belkin er også sårbar

Det viser sig, at D-Link ikke er den eneste.

Mange Belkin-routere gør noget meget lignende, opdagede Craig for nylig, selv om de forsøger at være lidt mere diskrete.

Disse sårbare routere ruller en del af MAC-adressen og en del af routerens eget serienummer ind i den talknusning, der genererer WPS-nøglen.

Som WPS-PIN-koden er serienummeret normalt trykt på undersiden af routeren, hvilket betyder, at det burde være hemmeligt, i det mindste for en fjernangriber.

Men Craig har fundet ud af, at de berørte Belkin-routere ikke holder serienummeret hemmeligt.

Hvis man sender den rigtige slags probe-pakke til en sårbar router, får man et svar tilbage, som tilfældigvis indeholder serienummeret.

Probe-pakker er uautentificerede (hvilket betyder, at alle kan spørge) og ukrypterede (hvilket betyder, at alle kan læse svarene).

Non-secret secrets

Med andre ord bruger Belkin, ligesom D-Link, nogle gange ikke-hemmelige oplysninger til at beregne en hemmelig kryptografisk nøgle.

Det er endnu værre, at enhver i nærheden af din router kan bede din router om at udlevere disse ikke-hemmelige oplysninger.

Det svarer til at fortælle verden navnet på din nye hvalp på Twitter og derefter bruge det som din adgangskode.

Hvad skal du gøre?

Desaktivere WPS på din router. (Hvis der ikke er en mulighed for at gøre det, eller hvis du slår det fra, men det bliver ved med at virke alligevel, skal du bruge en anden router.)

– Prøv ikke at opfinde din egen kryptografi.

– Prøv ikke at opfinde din egen generator af tilfældige tal.

– Lad være med at “sikre” nøglen til dit pengeskab i din skrivebordsskuffe.

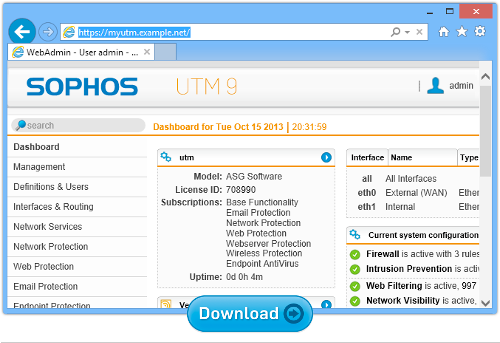

– Overvej dog at bruge Sophos UTM som en sikker router. (Sophos Wi-Fi-produkter understøtter ikke WPS. Problemet er løst.)

Sophos UTM Home Edition

Vil du have en sikker router til din netværksgateway derhjemme?

Prøv vores prisvindende UTM.

Home Edition indeholder alle Sophos UTM-funktionerne: e-mailscanning, webfiltrering, en VPN, sikkerhed for webapplikationer og alt, hvad du har brug for til at holde op til 50 enheder på dit hjemmenetværk sikre, 100 % gratis til hjemmebrug.

Hvis du bor i et fælles hus, eller hvis du har børn, som du skal passe på online, kan dette være lige det produkt, du har brug for.

Bedre endnu, du får 12 gratis licenser til Sophos Anti-Virus for Windows, som du kan installere og administrere i hele din husstand, direkte fra UTM-webkonsollen.

Forståelse af firewalls og sikre gateways

Lyt til vores Sophos Techknow-podcast, Firewalls Demystified

(Virker lydafspilleren ovenfor ikke? Download, eller lyt på Soundcloud.)