Možná se divíte, proč vůbec píšeme o Wi-Fi Protected Setup, známějším jako WPS.

Možná se divíte, proč vůbec píšeme o Wi-Fi Protected Setup, známějším jako WPS.

Jeho nebezpečí jsme nastínili už na sklonku roku 2011.

V podstatě jsme před necelými třemi lety řekli: „Vypněte podporu WPS.“

Shrneme-li to, WPS bylo vynalezeno, aby usnadnilo bezpečné připojení k Wi-Fi prostřednictvím domácího směrovače.

Obvykle byste postupovali takto:

- Zapojte kabel mezi počítač a nový směrovač.

- Přihlaste se do správní konzole, obvykle prostřednictvím řady obrazovek grafického rozhraní v prohlížeči.

- Nastavte slušné heslo správce pro další přihlášení.

- Zapněte Wi-Fi pomocí WPA2.

- Zadejte slušné heslo Wi-Fi. (Doporučujeme alespoň 14 dobře namíchaných znaků.)

Pak, až budete chtít vy nebo vaši přátelé skočit na internet, stačí zapnout Wi-Fi na notebooku nebo telefonu, vybrat správnou síť routeru a zadat heslo WPA2. (Heslo se nazývá PSK, což je zkratka pro předsdílený klíč, protože to je to, co to je.)

Většina notebooků a mobilních zařízení obvykle nabízí zapamatování tohoto hesla pro pozdější použití, takže na každém zařízení musíte zadávat bláznivý a složitý PSK jen jednou.

Ale to zřejmě není dostatečně jednoduché a rychlé.

Zdá se, že by bylo mnohem jednodušší, kdyby vaši přátelé museli zadat pouze speciální osmimístný kód, který jim přečtete.

Pak by jim router bezpečně předal mnohem složitější kód PSK, takže by si ho jejich počítač zapamatoval, aniž by ho museli zadávat.

Vždyť napsat 866319 na klávesnici mobilního telefonu je mnohem jednodušší než napsat tISa14cPWD, i když ho musíte zadat jen jednou.

→ V hlavě by vám teď měly zvonit poplašné zvonky. Osmimístný kód PIN je také mnohem snazší uhodnout než 14znakovou přístupovou frázi. WPS je tedy něco podobného, jako kdybyste klíč od vysoce zabezpečeného firemního trezoru za 10 000 dolarů uchovávali v drobné pokladničce za 9,99 dolarů v horní zásuvce svého pracovního stolu.

První problém s WPS

Prvním problémem s WPS se ukázal být kryptografický protokol, pomocí kterého se klient a směrovač vzájemně přesvědčují, že znají osmimístný kód PIN.

V první řadě je osmá číslice kódu PIN kontrolní číslicí vypočtenou z prvních sedmi, takže kód PIN má ve skutečnosti jen sedm číslic.

Druhé, znalost kódu PIN prokazujete ve dvou fázích (M4 a M6 výše), z nichž každá prokazuje, že znáte polovinu kódu PIN.

Zatřetí, protokol se okamžitě ukončí, pokud uděláte chybu po fázi M4, kde ověřujete první polovinu kódu PIN.

Jinými slovy, jakmile jste zkusili 12340000 a neuspěli, okamžitě víte, že každý kód PIN od 12340000 do 12349999 je nesprávný.

Nepotřebujete 100 000 000 hádání, abyste vyzkoušeli všechny možné PINy (108, množství různých osmimístných čísel).

Potřebujete 10 000 hádání (104), abyste zamkli první čtyři číslice PINu, plus 1000 hádání (103), abyste dokončili práci se třemi proměnnými číslicemi v druhé polovině.

To znamená, že útok hrubou silou je při 8 číslicích kódu PIN jen o 0,01 % časově náročnější, než byste očekávali.

Druhý problém

Ještě horší je, že švýcarský výzkumník Dominique Bongard našel ve výše uvedeném protokolu M3 chybu v implementacích mnoha směrovačů.

Krátce vysvětleno, ve výše uvedeném kroku M3 směrovač zašifruje skutečný kód PIN pomocí silného algoritmu (AES) s tajnými klíči složenými ze dvou náhodně vybraných čísel a výsledek vám pošle.

Tímto způsobem se směrovač zavázal ke svému důkazu, že zná kód PIN, ale způsobem, který můžete ověřit až později.

Teprve poté, co směrovači prokážete, že znáte PIN, vám směrovač sdělí tato náhodná čísla, abyste mohli dešifrovat M3 a přesvědčit se, že směrovač od začátku znal i PIN.

Je to trochu jako aukce se zapečetěnými nabídkami, kde je nabídka směrovače uzamčena před tou vaší, ale takovým způsobem, že ji nemůžete vidět, abyste mohli určit svou nabídku.

Náš švýcarský výzkumník však zjistil, že mnoho směrovačů své nabídky příliš dobře neuzavřelo a používalo „náhodná“ čísla, která jste mohli odhadnout nebo v některých případech sami vypočítat.

Jinými slovy, v kroku M3 jste mohli jednoduše selhat v protokolu a pustit se do prolomení šifrování datového paketu M3.

To by odhalilo PIN přímo, bez nutnosti hádání.

A ještě další problémy

Ukázalo se, že v některých implementacích WPS jsou i další díry.

Ty se týkají toho, jak směrovač vůbec „zná“ kód PIN.

Obvykle je kód PIN vytištěn na nálepce pod směrovačem, takže útočníci potřebují nejprve fyzický přístup ke směrovači, aby mohli získat virtuální přístup pomocí kódu PIN WPS.

Obvykle je kód PIN vytištěn na nálepce pod směrovačem, takže útočníci potřebují nejprve fyzický přístup ke směrovači, aby mohli získat virtuální přístup pomocí kódu PIN WPS.

Mít fyzický přístup je samozřejmě stejně dobré nebo lepší než mít virtuální přístup.

→ Útočníci by se ani nemuseli obtěžovat s Wi-Fi: mohli by se připojit přímo ke kabelovému portu a provést tvrdý reset, jakmile by byli skutečně uvnitř skříně pod schody, kde máte router.

Ale jak router pozná, co je na té nálepce vytištěno?

Jak loni uvedl výzkumník známý jako Craig na webu /dev/ttyS0 „embedded device hacking“, některé routery D-Link vypočítaly PIN přímo z MAC adresy routeru.

Adresa MAC je hardwarový identifikátor vypálený ve firmwaru síťové karty; slouží pouze k jedinečnému číslování každé síťové karty, nikoli k jakémukoli kryptografickému nebo bezpečnostnímu účelu.

Každý přenášený paket Wi-Fi, i když je jeho obsah zašifrovaný, obsahuje MAC vaší síťové karty a MAC zařízení, kterému paket posíláte.

Takže kdokoli, kdo dokáže odposlechnout byť jen jediný paket ze zranitelného směrovače D-Link, může získat jeho adresu MAC a z ní vypočítat PIN WPS.

Zranitelný je i Belkin

Ukázalo se, že D-Link není jediný.

Mnoho směrovačů Belkin dělá něco velmi podobného, zjistil nedávno Craig, i když se snaží být trochu nenápadnější.

Tyto zranitelné směrovače zahrnují část adresy MAC a část vlastního sériového čísla směrovače do chroupání čísel, které generuje klíč WPS.

Stejně jako PIN WPS je sériové číslo obvykle vytištěno na spodní straně směrovače, což znamená, že by mělo být tajné, alespoň před vzdáleným útočníkem.

Kromě toho Craig zjistil, že postižené směrovače Belkin sériové číslo neutajují.

Pokud pošlete zranitelnému směrovači správný druh sondovacího paketu, dostanete zpět odpověď, která shodou okolností obsahuje sériové číslo.

Sondovací pakety jsou neautentizované (což znamená, že se může zeptat kdokoli) a nešifrované (což znamená, že si odpovědi může přečíst kdokoli).

Neutajované tajemství

Jinými slovy, společnost Belkin, stejně jako D-Link, někdy používá neutajované informace k výpočtu tajného kryptografického klíče.

Ještě horší je, že kdokoli v blízkosti vašeho směrovače může nepozorovaně požádat váš směrovač, aby tyto netajné informace prozradil.

To je jako kdybyste na Twitteru sdělili světu jméno svého nového štěněte a pak ho použili jako heslo.

Co dělat?

Vypněte na směrovači funkci WPS. (Pokud není možnost, jak to udělat, nebo pokud ji vypnete, ale stejně funguje dál, použijte jiný router.)

– Nesnažte se vymýšlet vlastní kryptografii.

– Nesnažte se vymýšlet vlastní generátor náhodných čísel.

– „Nezabezpečujte“ klíč od trezoru v zásuvce svého pracovního stolu.

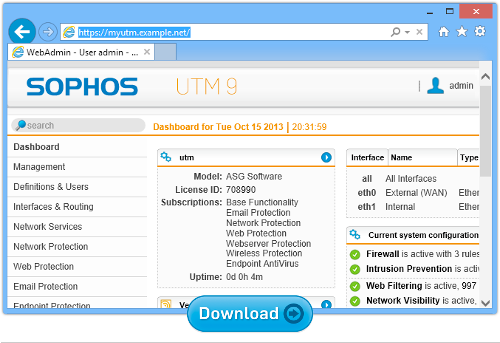

– Zvažte použití Sophos UTM jako bezpečného routeru. (Wi-Fi produkty Sophos nepodporují WPS. Problém vyřešen.)

Sophos UTM Home Edition

Chcete mít doma bezpečný router pro síťovou bránu?

Vyzkoušejte náš oceňovaný UTM.

Domácí edice obsahuje všechny funkce Sophos UTM: skenování e-mailů, filtrování webu, VPN, zabezpečení webových aplikací a vše, co potřebujete k zabezpečení až 50 zařízení ve vaší domácí síti, 100% zdarma pro domácí použití.

Pokud žijete ve společné domácnosti nebo máte děti, na které musíte dávat pozor online, může to být právě ten produkt, který potřebujete.

Ještě lepší je, že získáte 12 bezplatných licencí pro Sophos Anti-Virus pro Windows, které můžete nainstalovat a spravovat v celé domácnosti přímo z webové konzole UTM.

Pochopení firewallů a bezpečných bran

Poslechněte si náš podcast Sophos Techknow, Firewalls Demystified

(Audio přehrávač nahoře nefunguje? Stáhněte si ho, nebo poslouchejte na Soundcloudu)

.